Win10 native IKEv2 Client mit EAP-PEAP sendet als identity lokale ip mit, anstatt Username

Hi,

ich scheitere zur Zeit bei der Einrichtung eine VPN Verbindung mit dem Buildin Win10 IKEv2 Client gegen einen VPN Router.

Scheinbar bin ich dabei nicht der Einzige mit dem Problem, konnte bis jetzt aber online keine Antwort dazu finden

https://social.technet.microsoft.com/Forums/windows/en-US/4ccd9cae-379e- ...

Zur Einrichtung wurden die Powershell Befehle unter IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten verwendet. Leider steht eine Zertifikatsauthentifizierung nicht zur Verfügung, da über die Domäne des Benutzerkontos unterschiedliche Profile zugewiesen werden. Diese werden je nach Bedarf von den Benutzern unterschiedlich gesetzt.

Leider scheitert der Verbindungsaufbau bei der Authentifizierung, da der Windows Client bei der Einwahl nicht sein Username in der local Identity verwendet, sondern seine IP Adresse.

Kennt jemand eine Möglichkeit, dies anzupassen?

vielen Dank

Max

ich scheitere zur Zeit bei der Einrichtung eine VPN Verbindung mit dem Buildin Win10 IKEv2 Client gegen einen VPN Router.

Scheinbar bin ich dabei nicht der Einzige mit dem Problem, konnte bis jetzt aber online keine Antwort dazu finden

https://social.technet.microsoft.com/Forums/windows/en-US/4ccd9cae-379e- ...

Zur Einrichtung wurden die Powershell Befehle unter IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten verwendet. Leider steht eine Zertifikatsauthentifizierung nicht zur Verfügung, da über die Domäne des Benutzerkontos unterschiedliche Profile zugewiesen werden. Diese werden je nach Bedarf von den Benutzern unterschiedlich gesetzt.

Leider scheitert der Verbindungsaufbau bei der Authentifizierung, da der Windows Client bei der Einwahl nicht sein Username in der local Identity verwendet, sondern seine IP Adresse.

Jul 28 2021 13:22:54.092 MEST: IKEv2:(SESSION ID = 17265,SA ID = 9):Stopping timer to wait for auth message

Jul 28 2021 13:22:54.092 MEST: IKEv2:(SESSION ID = 17265,SA ID = 9):Checking NAT discovery

Jul 28 2021 13:22:54.092 MEST: IKEv2:(SESSION ID = 17265,SA ID = 9):NAT INSIDE found

Jul 28 2021 13:22:54.092 MEST: IKEv2:(SESSION ID = 17265,SA ID = 9):NAT detected float to init port 61292, resp port 4500

Jul 28 2021 13:22:54.092 MEST: IKEv2:(SESSION ID = 17265,SA ID = 9):Searching policy based on peer's identity '198.19.0.94' of type 'IPv4 address'

Jul 28 2021 13:22:54.094 MEST: IKEv2-ERROR:(SESSION ID = 17265,SA ID = 9):: Failed to locate an item in the database

Jul 28 2021 13:22:54.094 MEST: IKEv2:(SESSION ID = 17265,SA ID = 9):Verification of peer's authentication data FAILED Kennt jemand eine Möglichkeit, dies anzupassen?

vielen Dank

Max

Please also mark the comments that contributed to the solution of the article

Content-Key: 1097097814

Url: https://administrator.de/contentid/1097097814

Printed on: April 19, 2024 at 22:04 o'clock

3 Comments

Latest comment

Bekommt Windöf nich hin

Stelle auf dem VPN-Server die Remote-Identity auf "Any", dann juckt in die Remote IKE Identity des "Road-Warriors" nicht. Die reguläre Authentifizierung nach MSChapv2 findet natürlich weiterhin statt.

Stelle auf dem VPN-Server die Remote-Identity auf "Any", dann juckt in die Remote IKE Identity des "Road-Warriors" nicht. Die reguläre Authentifizierung nach MSChapv2 findet natürlich weiterhin statt.

Zitat von @mbacks:

Hi evoplus,

vielen dank für die schnelle Antwort. Dies ist leider nur ein Workaround, welchen ich leider nicht umsetzen kann, da sich dies mit den anderen Profilen auf dem Router beißt.

Würg 🤮 , was ist das denn für ein eingeschränkter Router Hi evoplus,

vielen dank für die schnelle Antwort. Dies ist leider nur ein Workaround, welchen ich leider nicht umsetzen kann, da sich dies mit den anderen Profilen auf dem Router beißt.

Andere Ideen, die sich nur auf die Client Seite beziehen sind aber auch willkommen. Nur bitte kein Cisco Anyconnect

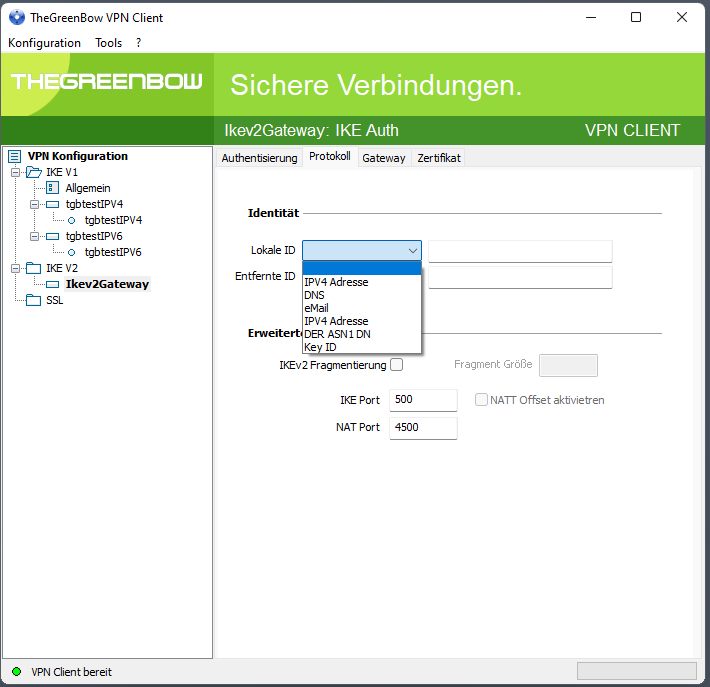

Probier mal TheGreenBow da kannst du das alles konfigurieren.