Wireguard - vLAN-Routing, EdgeOS

Ne Frage, mal wieder. Was sonst

Meine VPN-Odyssee nimmt irgendwie kein Ende.

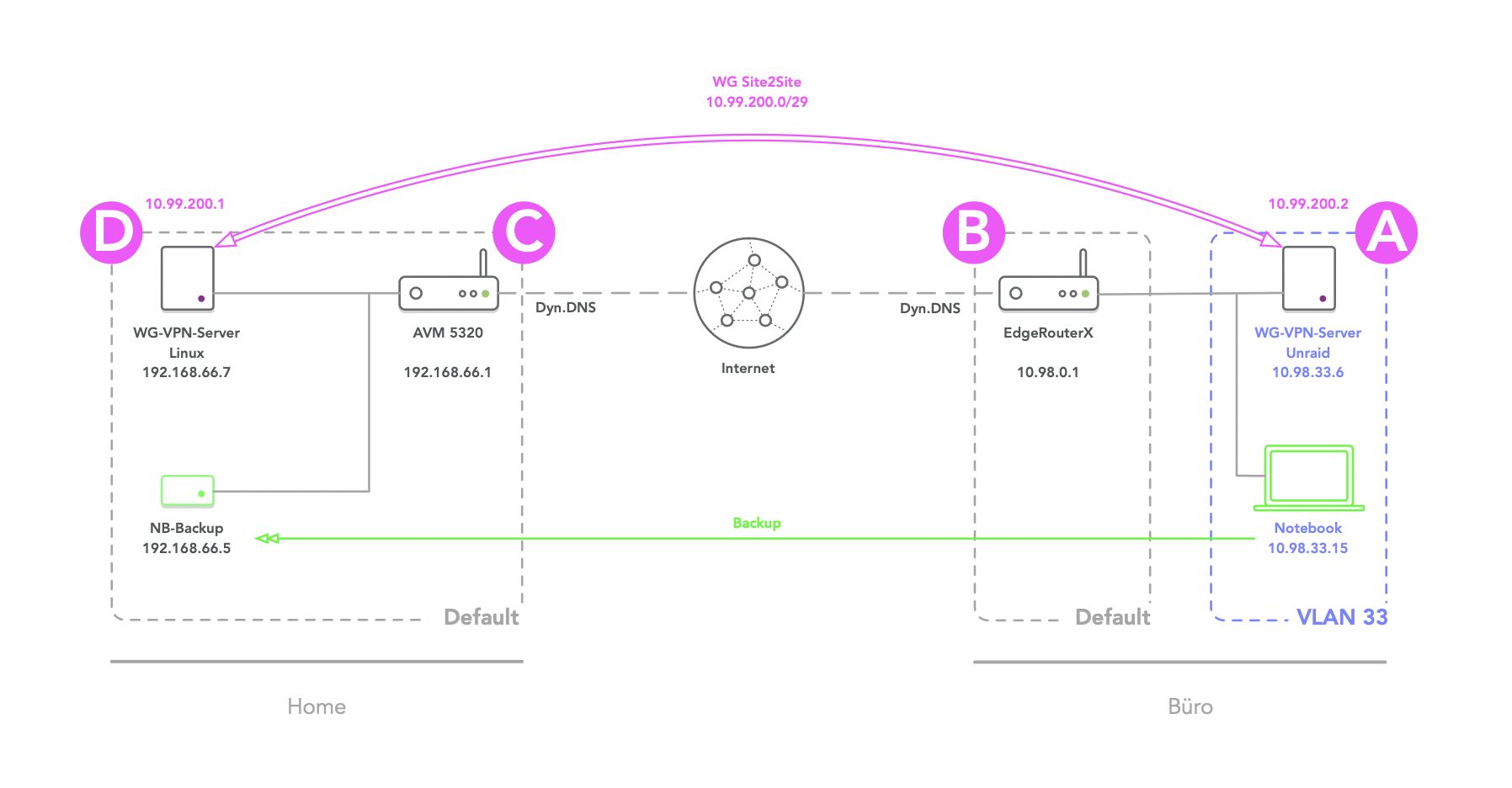

Bin nach dem kurzen Ausflug in die IPSec-Welt wieder zurück zu WG – da weiß ich (eigentlich), was ich habe. Am EdgeRouter will er mir das WG-Paket nicht (mehr) installieren. Die .deb-Datei ist angeblich nicht Debian-kompatibel aber ich habe ja noch ein Unraid/NAS, welches Wireguard von sich aus anbietet. Ziel ist, dass ein Büro-Client Backups auf dem Netzwerkspeicher zu Hause(!) anlegen kann (grüne Linie):

Aktueller Stand:

Problem:

Ich kann zwar problemlos von "zu Hause" auf die Geräte im Büro zugreifen – aber umgekehrt klappt es nicht! Wenn ich von einem Büro-Client (10.98.33.15) versuche die 10.98.200.2 ODER 192.168.66.0/24 "traceroute", endet der Spaß bei 10.98.33.1, dem vLAN-DHCP/Router.

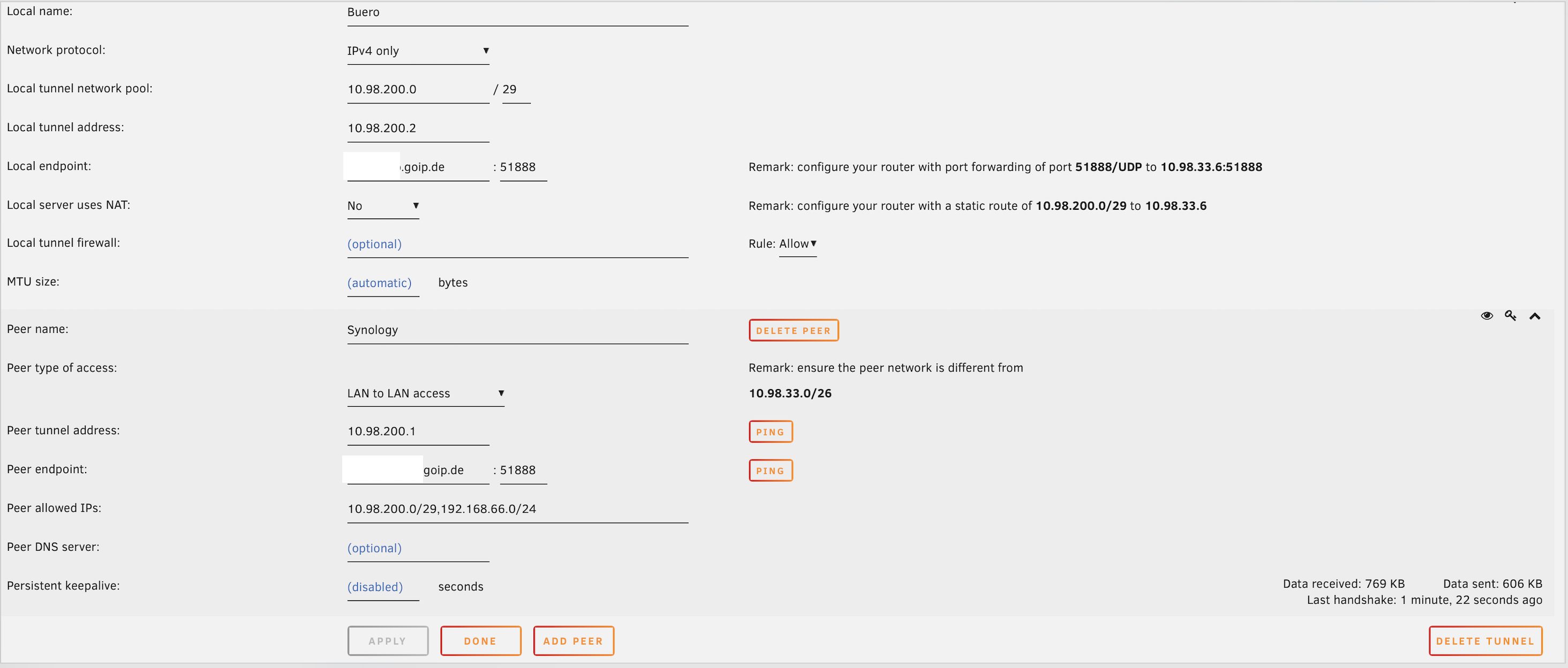

A: VPN ist bei Unraid integriert,

eigene Adresse: 10.98.200.2/29

NAT: aktiviert

Peer-Type: LAN to LAN access

Peer-Tunnel-Adresse: 10.98.200.1

Peer allowed IPs = 10.98.200.0/29,192.168.66.0/24

RoutingTable: 10.98.200.0/29 > Gateway/wg0; 192.168.66.0/24 > wg0

B: Static Route: gateway, dest: 192.168.66.0/24, next hop 10.98.33.6

Static Route: gateway, dest: 10.98.200.0/29, next hop 10.98.33.6

Port forwarding: 51888/UDP > forward 10.98.33.6/51888, WAN-interf: eth0, LAN-interf: switch0.33

FW-Ruleset vlan33: accept all protocolls, source: 10.98.200.0/29

C: Portfreigabe 192.168.66.7/UDP51888

Routing-Table 10.98.0.0/255.255.0.0 > Gateway 192.168.66.7

D: AllowedIPs = 10.98.200.0/29,10.98.33.0/26,10.98.0.0/26

Nachdem ich ja ein ziemlicher Newbee bei vLANs bin (und ebenso dem EdgeRouter) wird wohl da der Wurm zu suchen sein. Hat irgend jemand einen Tipp, woran das liegen könnte?! Ich probiere da jetzt ja schon einige Tage rum und langsam geht mir das an die Nieren. 😩

Viele Grüße

PS: ... vielleicht ist es doch eher ein Stoßgebet an die kundigen Geister

#EDIT#

zu B:

PortForwarding: "Hairpin" aktiviert.

Kein Wireguard-"Interface"

Kein NAT konfiguriert – man könnte in EdgeOS "Source" und "Destination"-NAT konfigurieren

Meine VPN-Odyssee nimmt irgendwie kein Ende.

Bin nach dem kurzen Ausflug in die IPSec-Welt wieder zurück zu WG – da weiß ich (eigentlich), was ich habe. Am EdgeRouter will er mir das WG-Paket nicht (mehr) installieren. Die .deb-Datei ist angeblich nicht Debian-kompatibel aber ich habe ja noch ein Unraid/NAS, welches Wireguard von sich aus anbietet. Ziel ist, dass ein Büro-Client Backups auf dem Netzwerkspeicher zu Hause(!) anlegen kann (grüne Linie):

Aktueller Stand:

Problem:

Ich kann zwar problemlos von "zu Hause" auf die Geräte im Büro zugreifen – aber umgekehrt klappt es nicht! Wenn ich von einem Büro-Client (10.98.33.15) versuche die 10.98.200.2 ODER 192.168.66.0/24 "traceroute", endet der Spaß bei 10.98.33.1, dem vLAN-DHCP/Router.

A: VPN ist bei Unraid integriert,

eigene Adresse: 10.98.200.2/29

NAT: aktiviert

Peer-Type: LAN to LAN access

Peer-Tunnel-Adresse: 10.98.200.1

Peer allowed IPs = 10.98.200.0/29,192.168.66.0/24

RoutingTable: 10.98.200.0/29 > Gateway/wg0; 192.168.66.0/24 > wg0

B: Static Route: gateway, dest: 192.168.66.0/24, next hop 10.98.33.6

Static Route: gateway, dest: 10.98.200.0/29, next hop 10.98.33.6

Port forwarding: 51888/UDP > forward 10.98.33.6/51888, WAN-interf: eth0, LAN-interf: switch0.33

FW-Ruleset vlan33: accept all protocolls, source: 10.98.200.0/29

C: Portfreigabe 192.168.66.7/UDP51888

Routing-Table 10.98.0.0/255.255.0.0 > Gateway 192.168.66.7

D: AllowedIPs = 10.98.200.0/29,10.98.33.0/26,10.98.0.0/26

Nachdem ich ja ein ziemlicher Newbee bei vLANs bin (und ebenso dem EdgeRouter) wird wohl da der Wurm zu suchen sein. Hat irgend jemand einen Tipp, woran das liegen könnte?! Ich probiere da jetzt ja schon einige Tage rum und langsam geht mir das an die Nieren. 😩

Viele Grüße

PS: ... vielleicht ist es doch eher ein Stoßgebet an die kundigen Geister

#EDIT#

zu B:

PortForwarding: "Hairpin" aktiviert.

Kein Wireguard-"Interface"

Kein NAT konfiguriert – man könnte in EdgeOS "Source" und "Destination"-NAT konfigurieren

Please also mark the comments that contributed to the solution of the article

Content-Key: 1291422783

Url: https://administrator.de/contentid/1291422783

Printed on: April 23, 2024 at 15:04 o'clock

16 Comments

Latest comment

eigene Adresse: 10.98.200.2/29

Stimmt nicht mit der o.a. Zeichnung übereinNAT: aktiviert

Fehler !In internen Site-to-Site VPN Netzwerken macht man niemals NAT im Tunnel ! Damit erzeugst du dir eine NAT Firewall die das Routing zu einer Einbahnstrasse macht da in die andere Richtung Sessions niemals die NAT Firewall überwinden können. Das ist zu 98% auch dein Problem oben.

wird wohl da der Wurm zu suchen sein.

Nein !Deine Router bzw. Firewall sind ja nur doofe "Durchlauferhitzer" für den WG Tunnel, denn sie forwarden ja nur stumpf per Port Forwarding den WG UDP Port auf die jeweiligen WG Server bzw. Client.

Nebenbei übrigens immer ein sehr schlechtes Design aus Sicherheitssicht, denn mit diesen Port Forwarding Löchern in der Firewall/Router schleust du ungeschützen Internet Traffic in deine lokalen IP Netze.

Unverständlich warum du nicht bei IPsec bleibst und von der FritzBox einen stinknormalen IPsec Tunnel auf den Edge Router machst. Wäre doch das Einfachste.

Fazit:

Kardinals Fehler ist dein überflüssiges NAT auf dem WG Server ! Inbound Sessions von der WG Client Seite können die NAT Firewall nicht überwinden. Du kannst also immer nur Sessions vom 192.168.66.0er Netz zum 10.98.33.0er Netz aufmachen aber niemals umgekehrt weil NAT das verhindert.

Ist die übliche NAT Logik die du als alter Netzwerk Profi hier im Forum nun langsam kennen solltest...

Daran liegts aber irgendwie auch nicht, weil es auch ohne NAT (siehe Screenshot) oben nicht funktioniert.

Wenn auf deinem Unraid tcpdump rennt sieh dir zur Sicherheit nochmal die am wg0 Port eingehenden Pakete dort an WELCHE Absender IP die wirklich haben. Das Verhalten sieht wirklich sehr stark nach NAT aus.Du kannst es ja daran sehen das es in eine Richtung sauber klappt, sprich die Rückroute oder ICMP Antwort kann den Tunnel generell auch in die andere Richtung passieren. Das liegt daran weil es im NAT des Servers einen Session Eintrag gibt. Dieser fehlt wenn du Sessions von der anderen Seite initiierst, dann bleibt das am NAT hängen. Zwischen den beiden Tunnel Endpunkten gibt es ja keinerlei Firewall was sollte da also blocken ?

Ich kann auf dem Unraid - dem VPN-Host - selber über die CLI problemlos das Home-Netz pingen.

Klar, weil du dann eine Absender IP aus dem wg0 Tunnel hast.Um es aber genau zu sagen müsste man mal deine beiden wg0.conf Dateien hier sehen. Ohne die ist das Raten im freien Fall...

Mit IPsec wäre es in der Tat die technisch eleganteste Variante gewesen im Vergleich zu der eigentlich völlig überflüssigen Materialschlacht die du jetzt machst. Fragt man sich warum du 2 gute VPN Router besitzt und diese nicht sinnvoll nutzt ?! Aber egal, zum IPsec Drama sag ich jetzt mal besser nix...

b) Zu 20 verschiedenen Internet Providern ?? Oder wie ist das zu verstehen ?? 🤔

c) Du meinst die Performance Problematik mit dem Routing über VLAN Interfaces ? Wenn ja, mach das über einen anderen nicht MT L3 Switch

c) Du meinst die Performance Problematik mit dem Routing über VLAN Interfaces ? Wenn ja, mach das über einen anderen nicht MT L3 Switch

natürlich im Rahmen meiner sehr limitierten Fähigkeiten.

Budget technisch limitiert oder wie ist das zu verstehen ? 🤔Airplay klappt z.B. aktuell auch nur teilweise über die vLANs

Dafür brauchst du ein Bonjour Gateway aka mDNS Forwarding (Link Local Multicast) sonst klappt das nicht. Gilt generell für alle Dienste die mDNS basierend sind.Ich werde mich mal am Chip basierten Forwarding versuchen auf einem CRS. Ich meine das geht aber nicht für L3. Mal sehen...

EdgeOS bringt aber nen mdns reflector und repeater praktischer Weise schon mit.

Perfekt ! Damit ist das dann einfach zu lösen.Ist auch klar, denn da werkelt ein Linux im Hintergrund:

Netzwerk Management Server mit Raspberry Pi

kann aber trotz der freigebenen UDP-Ports nichts mehr abspielen.

Welche Ports gibst du denn frei und für welchen Dienst bzw. Protokoll ??Bedenke das das immer abhängig ist von den Ports die das finale Protokoll verwendet. Wenn das Sztreaming per RTP usw. ist werden dort z.B. dann dynmaische Ports benutzt so das es mit einem Port nicht erledigt ist sondenr u.U. mit einem ganzen Block. Wireshark ist hier wie immer dein bester Freund !

Zitat von @Visucius:

Dafür brauchst du ein Bonjour Gateway aka mDNS Forwarding (Link Local Multicast) sonst klappt das nicht. Gilt generell für alle Dienste die mDNS basierend sind.

Ja, im Prinzip ... EdgeOS bringt aber nen mdns reflector und repeater praktischer Weise schon mit. Etwas, was ich von Mikrotik eigentlich auch erwarten würde. Wobei hier ja die Docker-Optionen in Zukunft evtl. etwas Linderung schafft. Mag ja sein, dass so ein "Endkunden-Problem" bei Mikrotik nicht ganz oben auf der Prio-Liste steht Hier findet ihr auch eine Lösung zum mDNS Repeating direkt auf einem MIkrotik Router

Mikrotik: mDNS Repeater als Docker-Container auf dem Router (ARM,ARM64,X86)

Grüße Uwe