Wireguard PFSense 2.5.2 zweiter "Tunnel"

Hallo

Ich stehe scheinbar auf dem Schlauch.

Ich versuche mehrere Standorte via Wireguard miteinander zu verbinden.

Mit zwei Standorten (Standort A nach Standort B), funktioniert dies nach dieser Anleitung wunderbar. :

https://www.youtube.com/watch?v=lQhciz0-rj0

Wenn ich jedoch zusätzlich Standort A mit Standort C verbinden möchte scheitere ich.

Muss für jeden weiteren Standort jedes mal ein neuer Tunnel (das ist ja bei ipsec auch so), mit eigenem Tunnelnetz, Eigener Schnittstelle und Routen erstellt werden ?

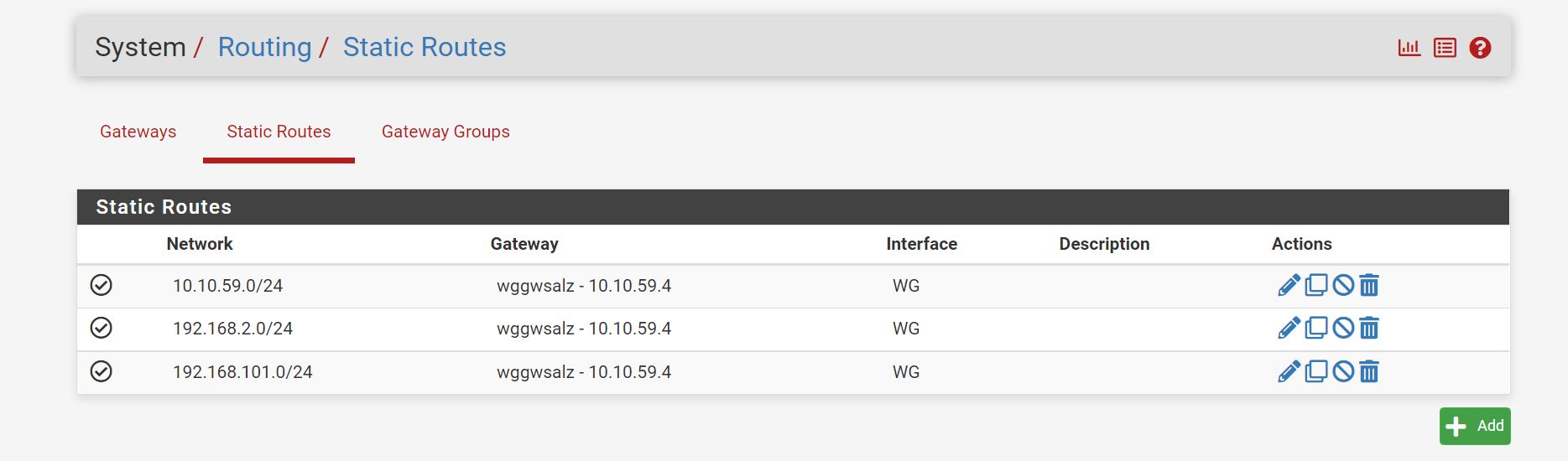

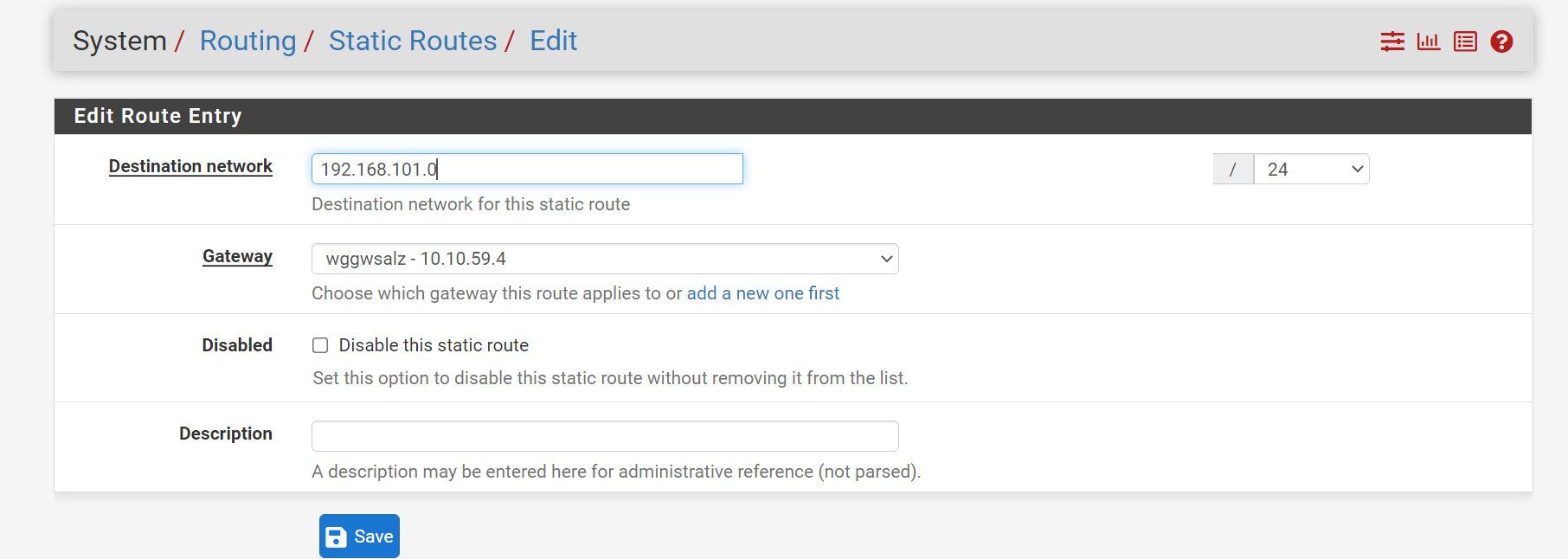

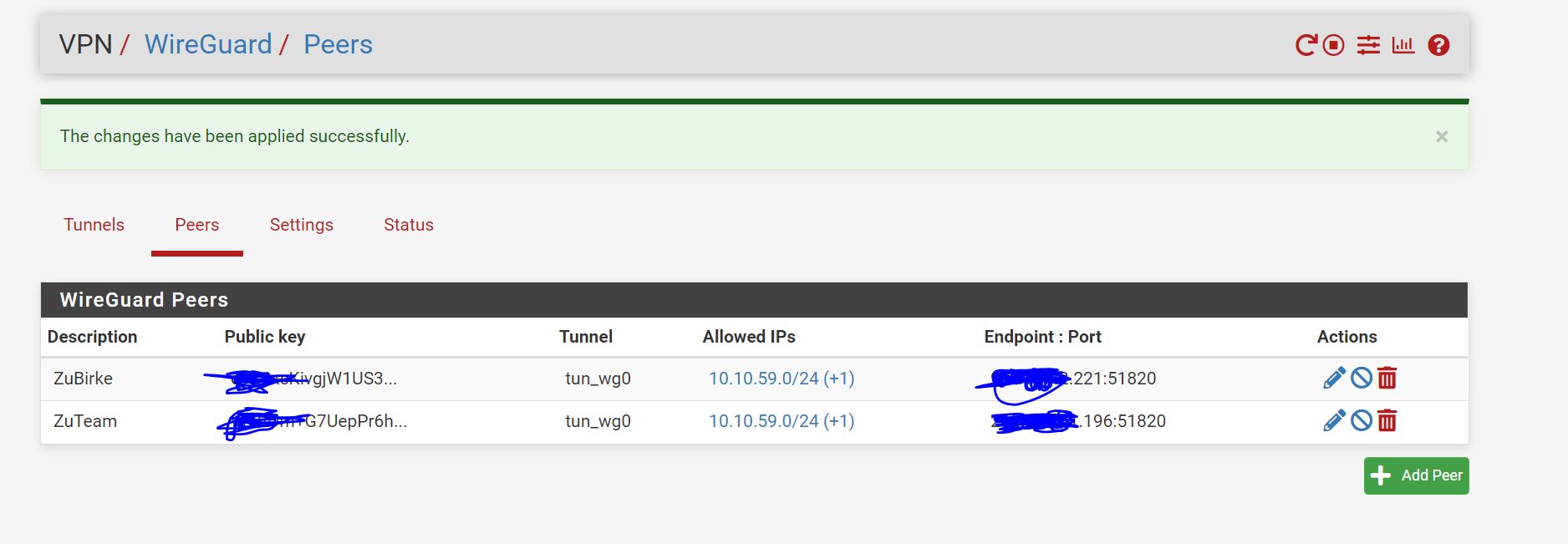

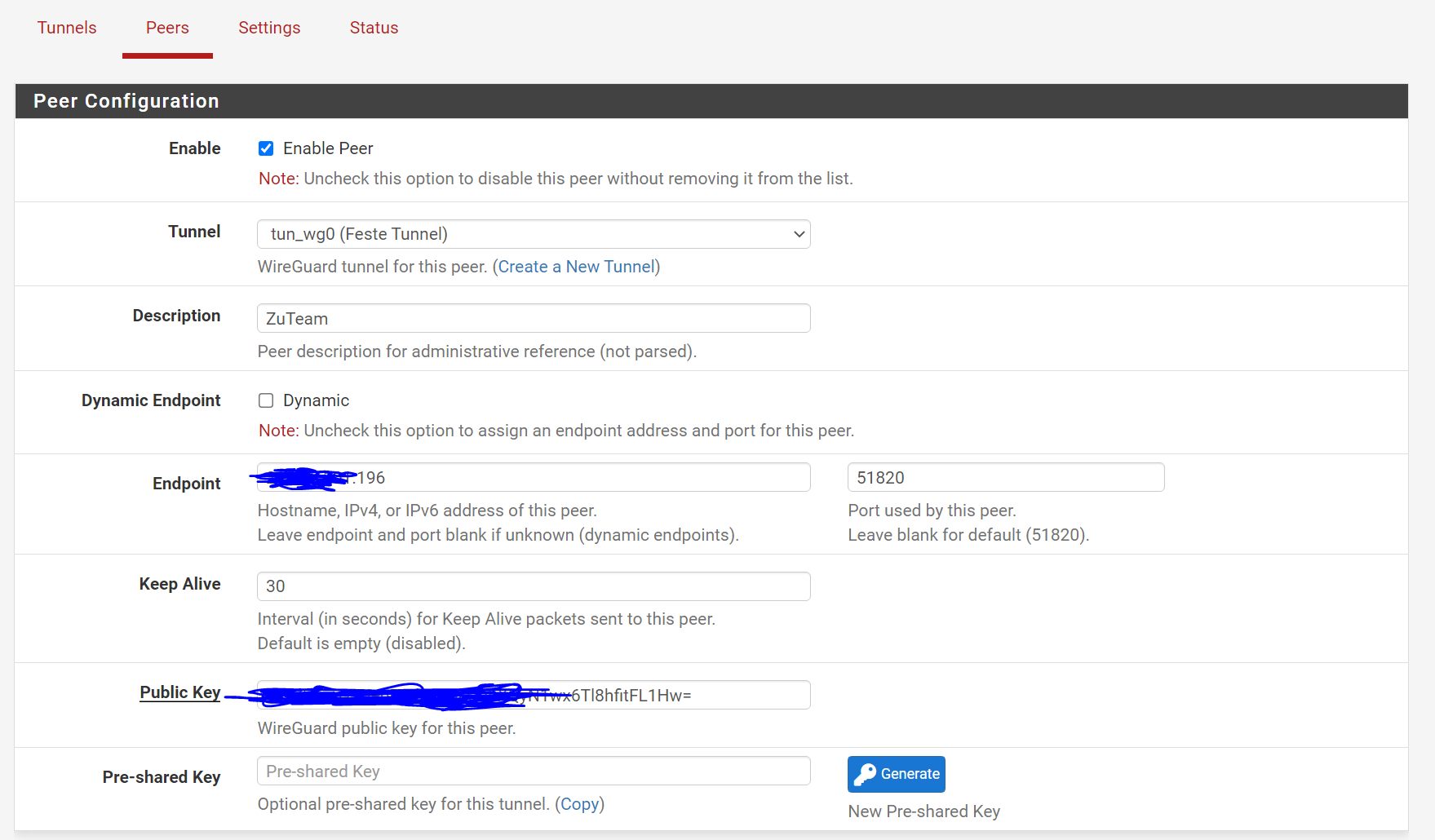

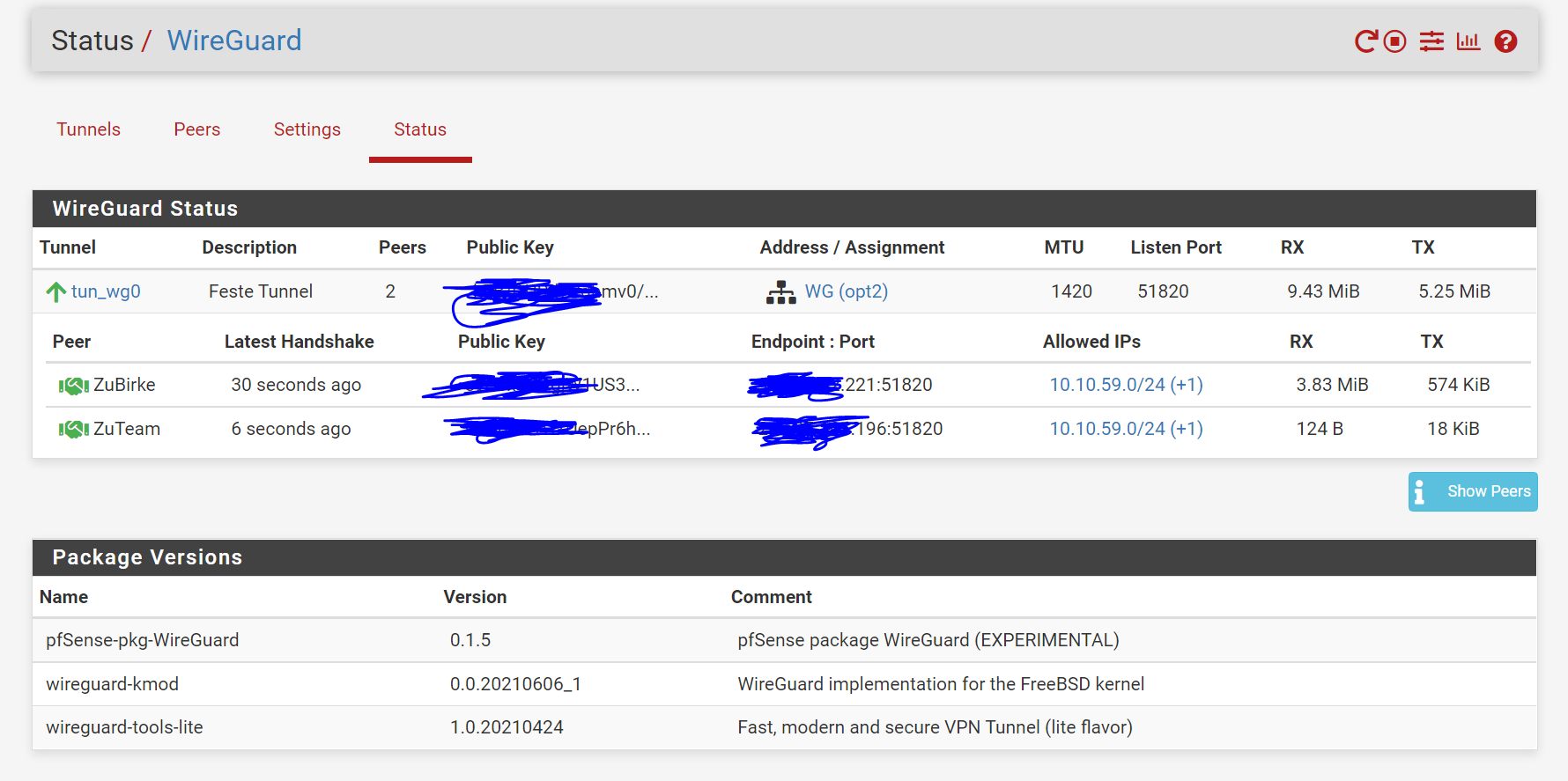

Zunächst habe ich in meinem unjugendlichem Leichtsinn versucht den neuen Standort C mittels weiterem Peer am vorhandenem Tunnel der Verbindung A nach B zu verbinden. Natürlich auch die statische Route eingetragen.

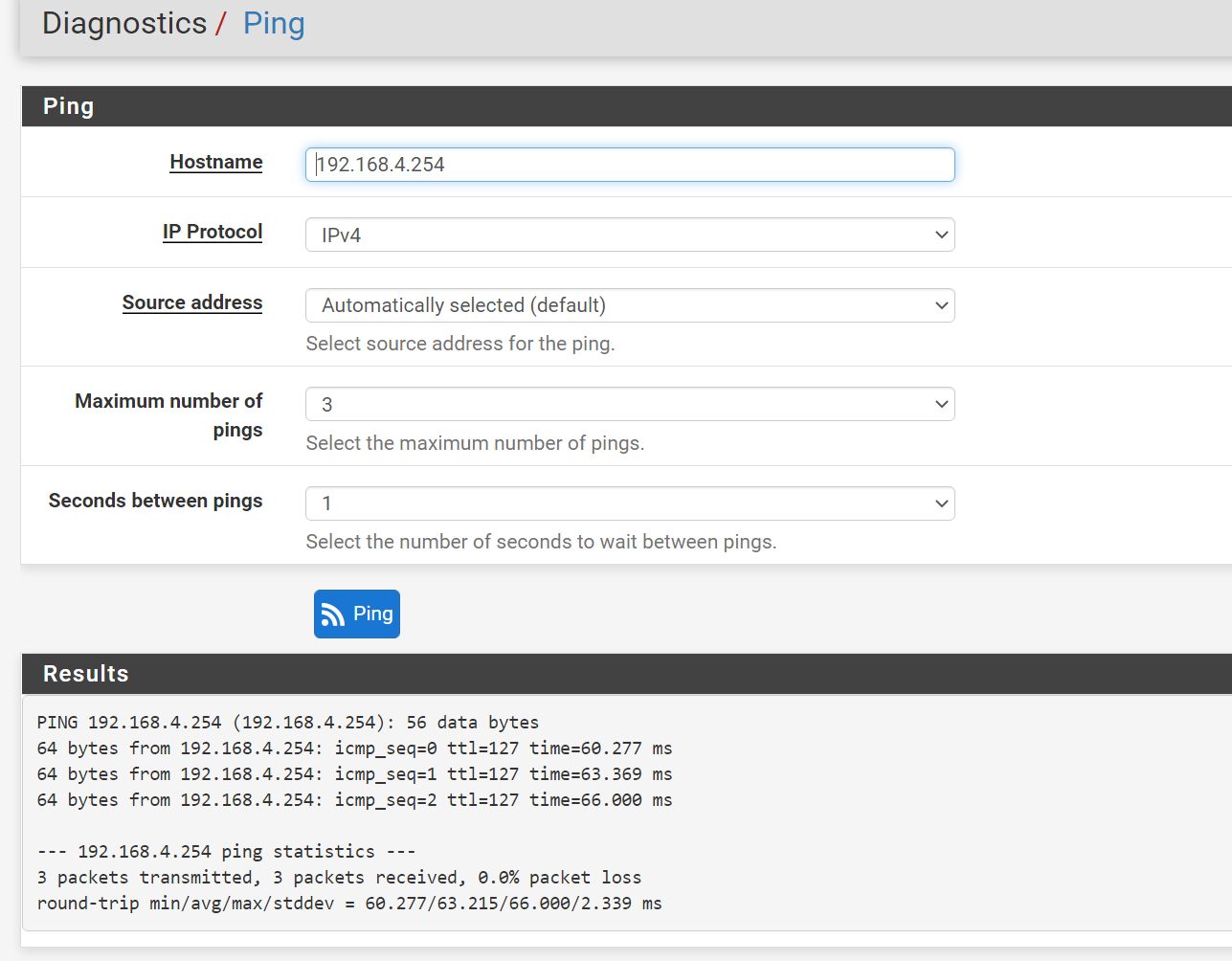

Die Verbindung kam zustande, und ich kann auch von Standort C das Netz von Standort A pingen.

Da hört es allerdings auch schon auf. Ich kann keinen Host auf der Gegenseite aufrufen, nur pingen. Lediglich die Firewall an Standort A ist mit ihrer Tunneladresse (die Schnittstellen- Gatewayadresse erreichbar.

Ok das war vermutlich sowiso Wunschdenken das es so einfach sein könnte.

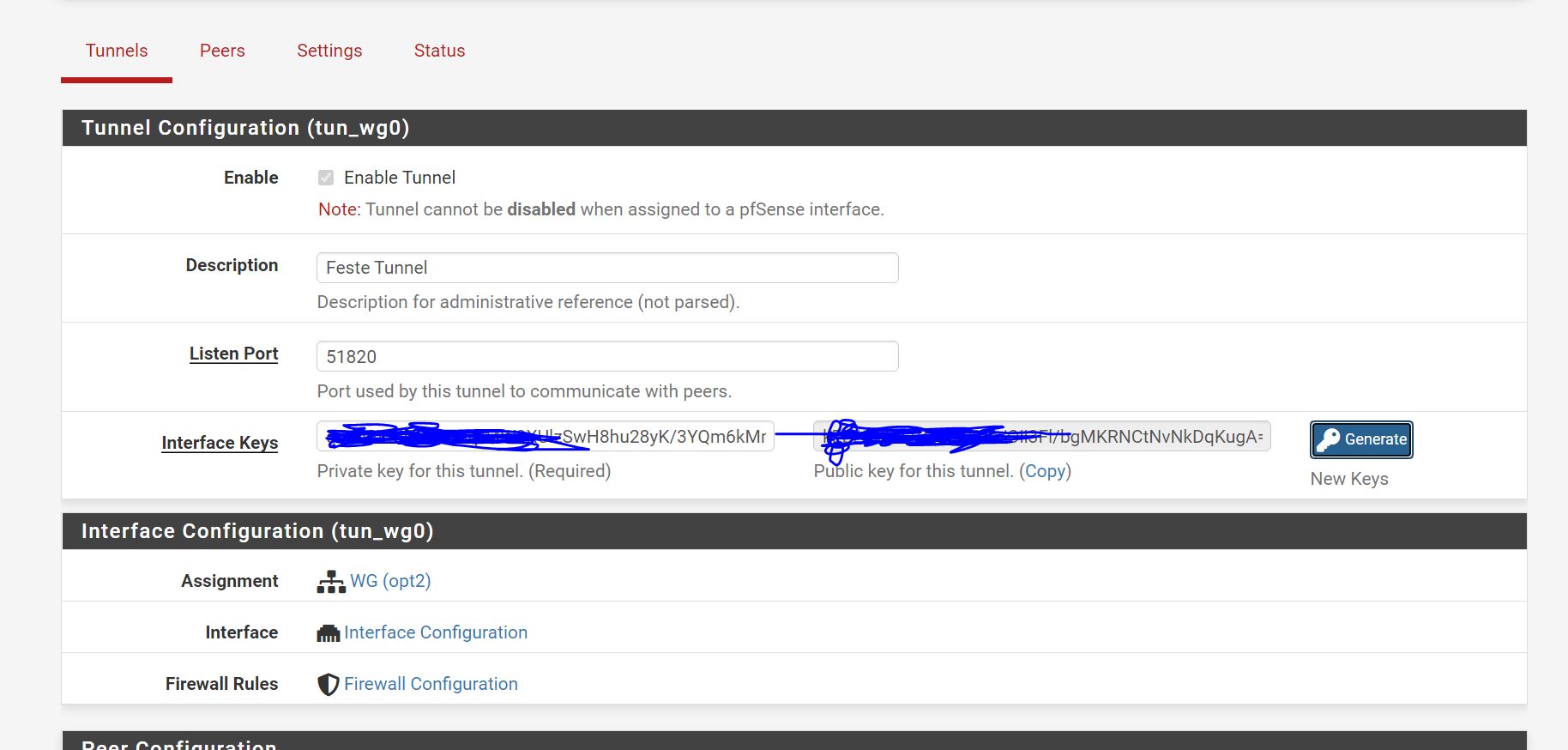

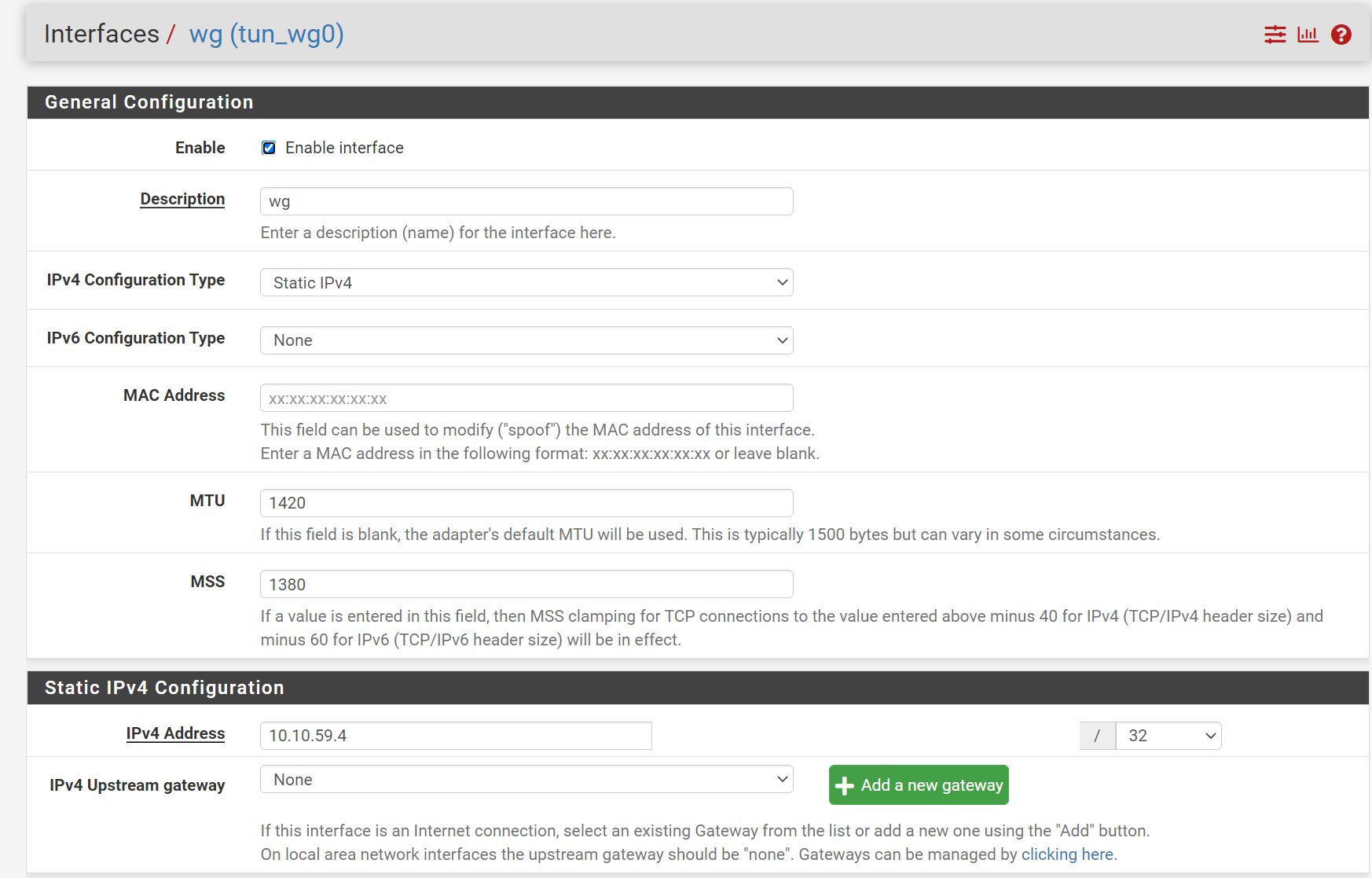

Ich habe nun einen weiteren Tunnel An Standort A erstellt, mit eigenem Tunnelnetz, Schnittstelle und Routen. Und dann hat dort den Peer eingerichtet.

Die Verbindung kommt auchzu stande. Aber dakann ich nicht mal das entfernte Netz pingen.

Ich muss völlig falsch abgebogen sein. Welcher weg ist für einen weiteren Standort der Richtige ?

lg

Bernd

Ich stehe scheinbar auf dem Schlauch.

Ich versuche mehrere Standorte via Wireguard miteinander zu verbinden.

Mit zwei Standorten (Standort A nach Standort B), funktioniert dies nach dieser Anleitung wunderbar. :

https://www.youtube.com/watch?v=lQhciz0-rj0

Wenn ich jedoch zusätzlich Standort A mit Standort C verbinden möchte scheitere ich.

Muss für jeden weiteren Standort jedes mal ein neuer Tunnel (das ist ja bei ipsec auch so), mit eigenem Tunnelnetz, Eigener Schnittstelle und Routen erstellt werden ?

Zunächst habe ich in meinem unjugendlichem Leichtsinn versucht den neuen Standort C mittels weiterem Peer am vorhandenem Tunnel der Verbindung A nach B zu verbinden. Natürlich auch die statische Route eingetragen.

Die Verbindung kam zustande, und ich kann auch von Standort C das Netz von Standort A pingen.

Da hört es allerdings auch schon auf. Ich kann keinen Host auf der Gegenseite aufrufen, nur pingen. Lediglich die Firewall an Standort A ist mit ihrer Tunneladresse (die Schnittstellen- Gatewayadresse erreichbar.

Ok das war vermutlich sowiso Wunschdenken das es so einfach sein könnte.

Ich habe nun einen weiteren Tunnel An Standort A erstellt, mit eigenem Tunnelnetz, Schnittstelle und Routen. Und dann hat dort den Peer eingerichtet.

Die Verbindung kommt auchzu stande. Aber dakann ich nicht mal das entfernte Netz pingen.

Ich muss völlig falsch abgebogen sein. Welcher weg ist für einen weiteren Standort der Richtige ?

lg

Bernd

Please also mark the comments that contributed to the solution of the article

Content-Key: 1392291055

Url: https://administrator.de/contentid/1392291055

Printed on: April 24, 2024 at 07:04 o'clock

12 Comments

Latest comment

jedes mal ein neuer Tunnel

Ja, das ist nicht nur bei IPsec so sondern auch bei OpenVPN und allen anderen VPN Protokollen auch.Guckst du auch hier:

Merkzettel: VPN Installation mit Wireguard

den neuen Standort C mittels weiterem Peer am vorhandenem Tunnel der Verbindung A nach B zu verbinden.

Das ist auch richtig ! A ist der Server (Responder) und B und C die Clients (Initiators). Es wird im Server bzw. der Server Konfig als weiterer [Peer] eingetragen.Natürlich auch die statische Route eingetragen.

Das ist völliger Quatsch und auch ziemlich kontraproduktiv weil du damit das automatische Routing von Wireguard "kaputt" machst. Das Routing erledigt Wireguard von selber ! Thema Crypto Key Routing !https://www.wireguard.com/#cryptokey-routing

Besser also nochmal das Tutorial lesen und vor allem verstehen !

Aber dakann ich nicht mal das entfernte Netz pingen.

Ein IP "Netz" kann man auch nicht pingen. Das geht nur mit Host IP Adressen wie du als Netzwerk Profi sicher auch selber weisst.Um hier zielführend antworten zu können müsste man wissen WIE deine VPN Server Client Infrastruktur aussieht. Leider machst du dazu keinerlei Angaben und zwingst zur Kristallkugel.

- Direkt auf dem Router o. Firewall ?

- In einer Kaskade mit einem NAT Router ?

- Als internen Server ?

Auch am Freitag: Etwas mehr und hilfreiche Infos, dann kann man sowas auch problemlos lösen !

Hallo,

der Ping ist von welchem Standort zu welchem Standort durchgeführt worden ?

Ich nehme an du willst LAN zu LAN per Wireguard verbinden ?

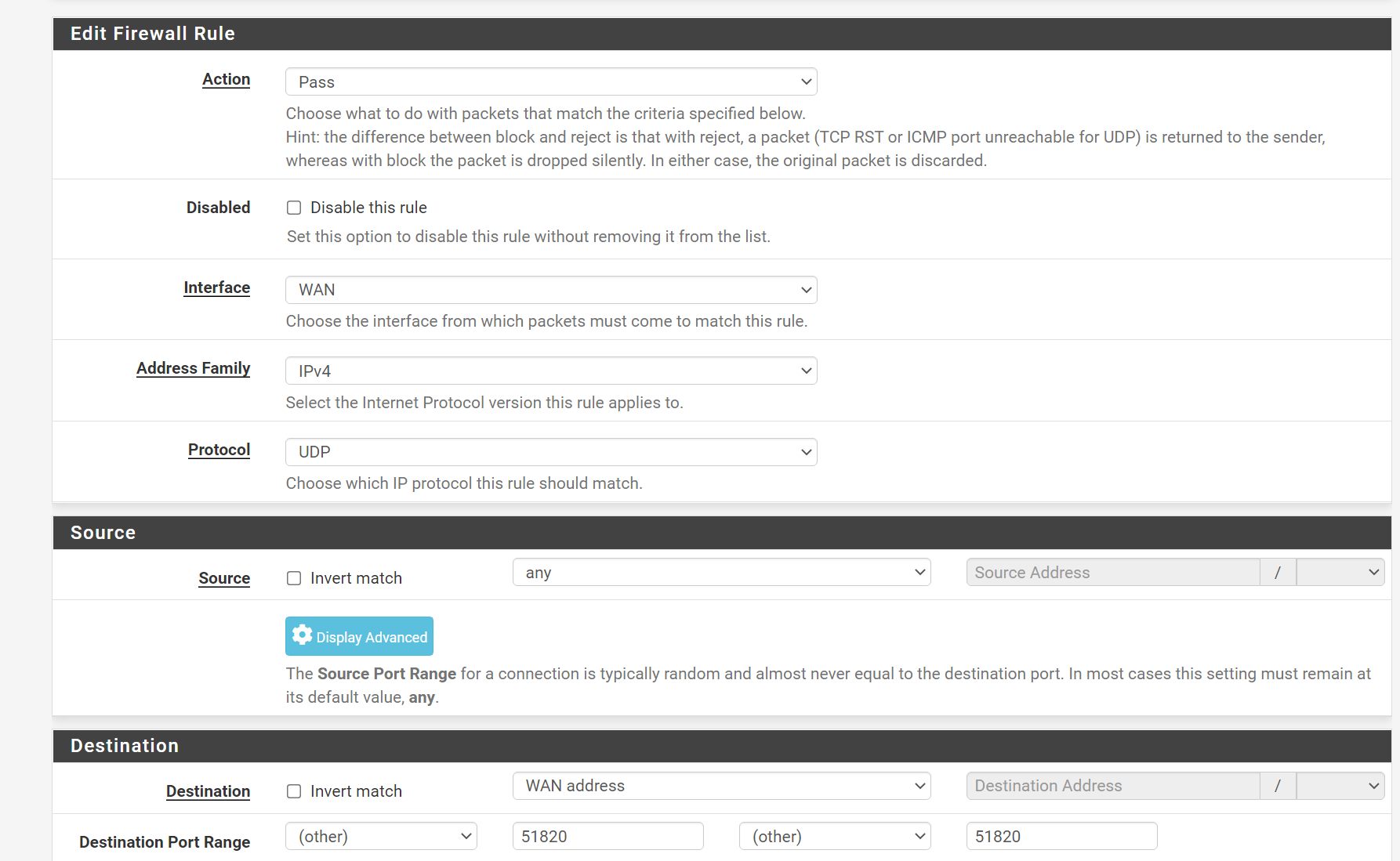

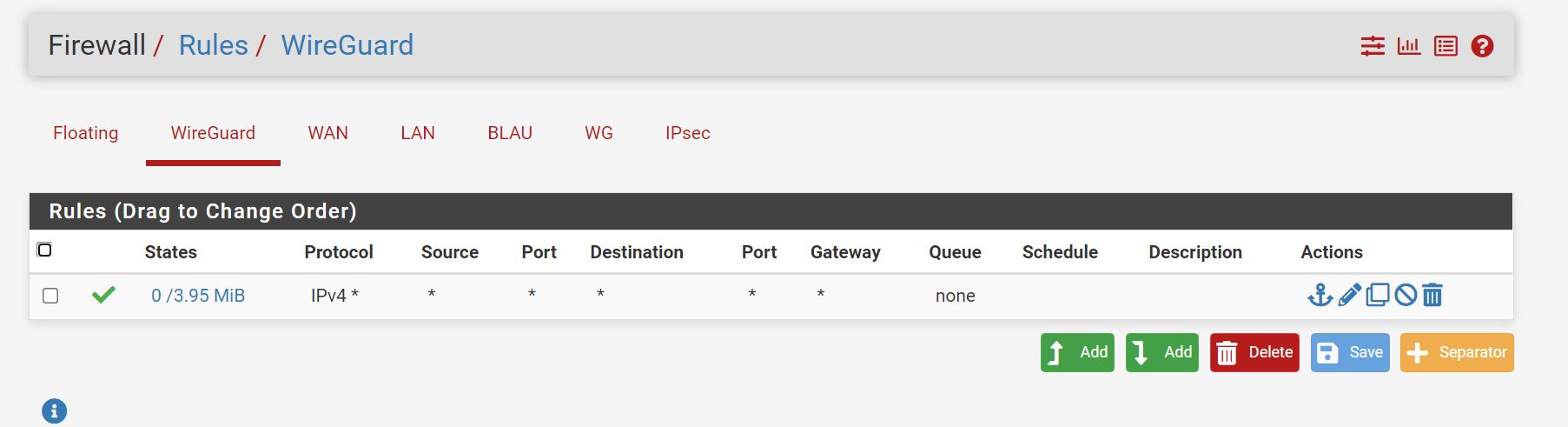

Wenn ja, hast du auch die entsprechenden Regeln auf den LAN interfaces erstellt ?

Aktiviere mal auf allen pfSensen logging auf der Wireguard Regel (= eingehender Traffic) und auf den entsprechenden LAN Regeln (= ausgehender Traffic).

Damit solltest du schnell feststellen wo der Fehler zu suchen ist.

Gruß

CH

der Ping ist von welchem Standort zu welchem Standort durchgeführt worden ?

Ich nehme an du willst LAN zu LAN per Wireguard verbinden ?

Wenn ja, hast du auch die entsprechenden Regeln auf den LAN interfaces erstellt ?

Aktiviere mal auf allen pfSensen logging auf der Wireguard Regel (= eingehender Traffic) und auf den entsprechenden LAN Regeln (= ausgehender Traffic).

Damit solltest du schnell feststellen wo der Fehler zu suchen ist.

Gruß

CH

Das Routing wird ab Version 2.5.2 nicht mehr automatisch erstellt

Deshalb verweist das Tutorial an erster Stelle der weiterführenden Links und auch innerhalb auf den Eintrag vom Kollegen @colinardo zu dieser Bug Thematik !Wirklich lesen hilft also..

Mal abgesehen davon das dein initialer Thread keinereli Informationen zu deiner verwendeten Hardware enthält !

Hätte also auch ein Raspberry Pi sein können der den Fehler nicht hat.

Sinnvoll wechselt man dann besser auf die bordeigenen VPN Clients aller Betriebssysteme und Endgeräte die diese Problematiken gar nicht erst haben und einem die Frickelei mit externen VPN Clients ersparen: 😉

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

OK, das war dann ein Missverständnis, sorry !

Was das WG Routing anbetrifft ist das leider ein Bug, denn statische Routen sind bei Wireguard durch das Prinzip bedingte CryptoKey Routing ja Blödsinn. Sieht man auch wenn man eine klassische WG Infrastruktur aufsetzt. Das ist also ein Problem der Packages bei den Firewall. Kollege @colinardo hat das ja hier schon recht anschaulich beschrieben.

Es ist übrigens vom Setup und den Konfig Files vollkommen Wumpe ob man einen WG Server im lokalen LAN betreibt oder in der Peripherie auf dem Router oder FW. Letzteres ist natürlich aus Sicherheitssicht die bessere Alternative.

Viele können das aber wegen Provider Gängelei oder Zwangsroutern nicht umsetzen, deshalb beleuchtet das Tutorial primär die interne Variante und beschreibt diese etwas ausführlicher um auch Laien die Chance eines erfolgreichen Setups zu liefern.

Aber wie bereits gesagt, vom WG Setup an sich her gesehen ist das völlig egal.

Fazit:

Wenn man die aktuellen Fallstricke des Routings beachtet (Wissensthread @colinardo) und ein stinknormales Setup verwendet kommt das sofort zum Fliegen. Getestet hier an einer pfSense und einer OPNsense mit latest Version.

Was das WG Routing anbetrifft ist das leider ein Bug, denn statische Routen sind bei Wireguard durch das Prinzip bedingte CryptoKey Routing ja Blödsinn. Sieht man auch wenn man eine klassische WG Infrastruktur aufsetzt. Das ist also ein Problem der Packages bei den Firewall. Kollege @colinardo hat das ja hier schon recht anschaulich beschrieben.

Es ist übrigens vom Setup und den Konfig Files vollkommen Wumpe ob man einen WG Server im lokalen LAN betreibt oder in der Peripherie auf dem Router oder FW. Letzteres ist natürlich aus Sicherheitssicht die bessere Alternative.

Viele können das aber wegen Provider Gängelei oder Zwangsroutern nicht umsetzen, deshalb beleuchtet das Tutorial primär die interne Variante und beschreibt diese etwas ausführlicher um auch Laien die Chance eines erfolgreichen Setups zu liefern.

Aber wie bereits gesagt, vom WG Setup an sich her gesehen ist das völlig egal.

Fazit:

Wenn man die aktuellen Fallstricke des Routings beachtet (Wissensthread @colinardo) und ein stinknormales Setup verwendet kommt das sofort zum Fliegen. Getestet hier an einer pfSense und einer OPNsense mit latest Version.

Das funktioniert so nicht, da das Gateway ja die lokale "Netzwerkschnittstelle" ist.

Nein, sorry das ist routingtechnischer Unsinn. Das Gateway ist immer die IP Adresse des remoten Wireguard Tunnel wo diese IP Netz liegt.Da die Wireguard Tunneladresse ja statisch ist kannst du diese WG Gateway vorher anlegen und weist in der statischen Route dieser dann dieses Gateway zu.

Niemals ist ein lokales Interface ein Gateway zu einem remoten IP Netz. Vermutlich ist hier dein Denkfehler ?!

Wenn's das denn nun war bitte den Thread hier dann auch als erledigt schliessen !!

How can I mark a post as solved?

How can I mark a post as solved?