Windows NPS Drucker meldet sich als User

Hallo,

ich habe meinem Drucker per SCEP ein Zertifikat zugewiesen.

Nun soll der Drucker per 802.1x sich an meinem NPS anmelden, allerdings bekomme ich dort den Fehler, dass der Benutzer nicht gefunden wurde:

Ursachencode: 8

Ursache: Das angegebene Benutzerkonto ist nicht vorhanden nicht.

Ereignis-ID: 6273

Dieser versucht sich mit dem Druckernamen anzumelden, was dann fehlgeschlägt, da kein User Account vorhanden ist.

Erstelle ich einen Useraccount mit diesem Namen, dann bekomme ich einen Fehler, dass Passwort sei falsch.

Sofern ich es richtig verstanden habe, brauche ich aber normalerweise keinen AD-Account mehr, sofern ich mich per Zertifikat am Netzwerk anmelden möchte und dieses am Client samt dem Root-Zertifikat vorhanden ist.

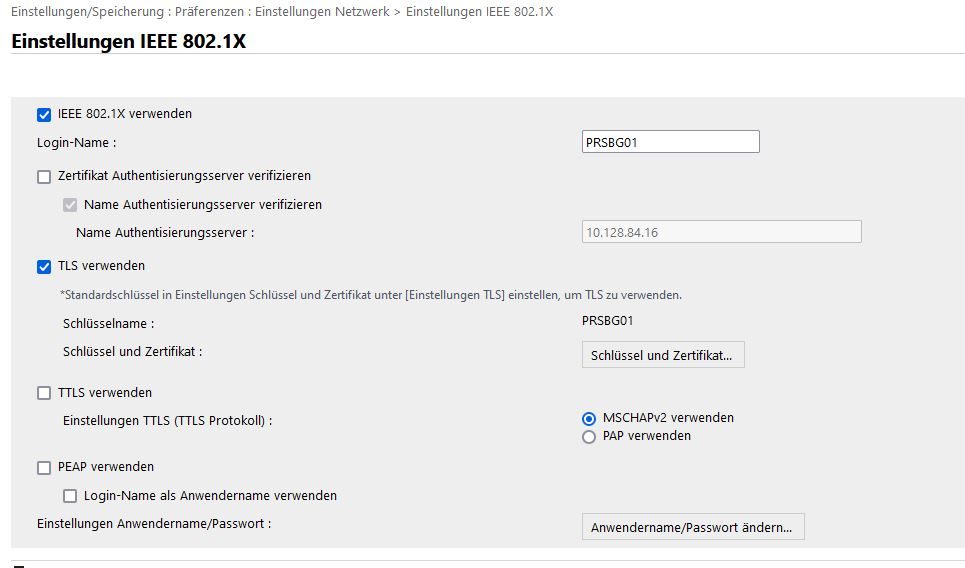

Im Drucker (Canon) ist lediglich TLS aktiv und das Zertifikat hinterlegt.

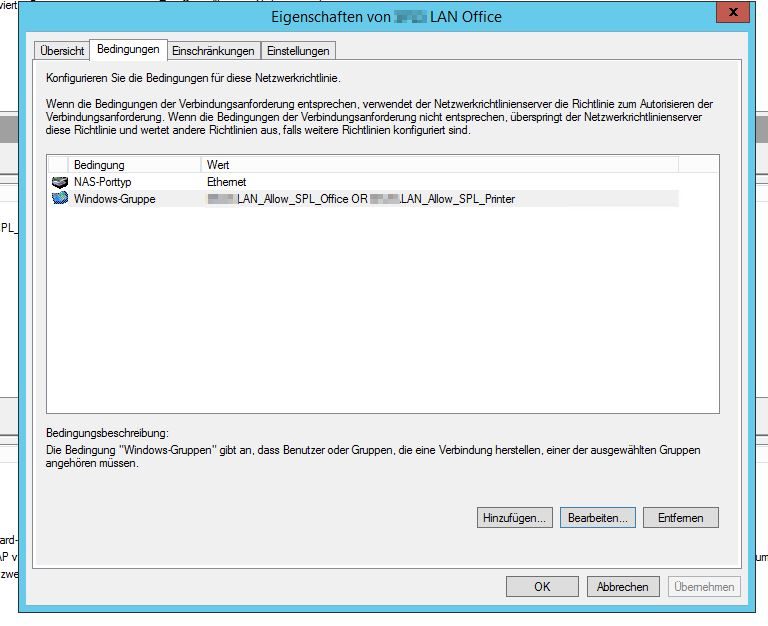

Am NPS greift er auf die LAN-Richtlinie der Clients.

Jemand eine Idee, wo der Fehler drin steckt?

Danke.

ich habe meinem Drucker per SCEP ein Zertifikat zugewiesen.

Nun soll der Drucker per 802.1x sich an meinem NPS anmelden, allerdings bekomme ich dort den Fehler, dass der Benutzer nicht gefunden wurde:

Ursachencode: 8

Ursache: Das angegebene Benutzerkonto ist nicht vorhanden nicht.

Ereignis-ID: 6273

Dieser versucht sich mit dem Druckernamen anzumelden, was dann fehlgeschlägt, da kein User Account vorhanden ist.

Erstelle ich einen Useraccount mit diesem Namen, dann bekomme ich einen Fehler, dass Passwort sei falsch.

Sofern ich es richtig verstanden habe, brauche ich aber normalerweise keinen AD-Account mehr, sofern ich mich per Zertifikat am Netzwerk anmelden möchte und dieses am Client samt dem Root-Zertifikat vorhanden ist.

Im Drucker (Canon) ist lediglich TLS aktiv und das Zertifikat hinterlegt.

Am NPS greift er auf die LAN-Richtlinie der Clients.

Jemand eine Idee, wo der Fehler drin steckt?

Danke.

Please also mark the comments that contributed to the solution of the article

Content-Key: 1487129630

Url: https://administrator.de/contentid/1487129630

Printed on: April 20, 2024 at 03:04 o'clock

21 Comments

Latest comment

Hallo,

Du brauchst ein passendes Computerobjekt im AD, sonst kannst Du die Gruppe nicht prüfen.

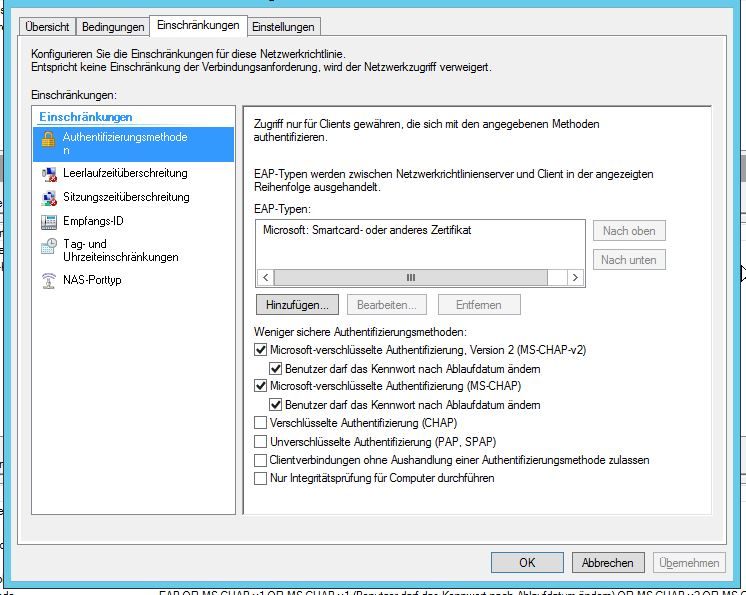

Die Häkchen bei MSCHAP können alle weg, Du willst ja kein Passwort sondern Zertifikate nutzen.

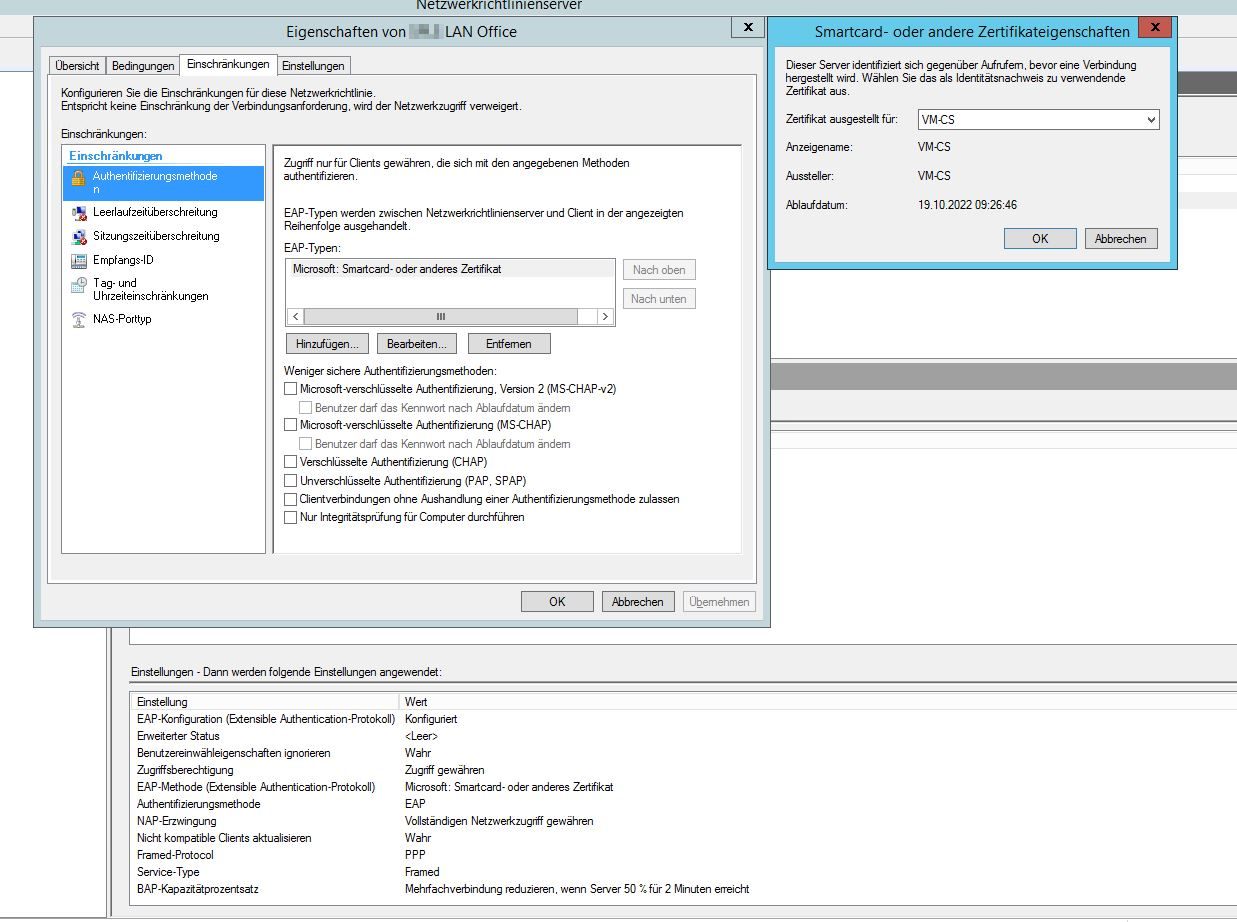

Und dann poste mal anonymisierten die Einstellungen aus EAPTypen/MicrosoftZertifikat/Bearbeiten

Was sagt die NPS Logdatei?

Grüße

lcer

Du brauchst ein passendes Computerobjekt im AD, sonst kannst Du die Gruppe nicht prüfen.

Die Häkchen bei MSCHAP können alle weg, Du willst ja kein Passwort sondern Zertifikate nutzen.

Und dann poste mal anonymisierten die Einstellungen aus EAPTypen/MicrosoftZertifikat/Bearbeiten

Was sagt die NPS Logdatei?

Grüße

lcer

Hallo,

16 = IAS_AUTH_FAILURE

Das Zertifikat passt wohl nicht zum User. Vergleiche mal den DistinguishedName im Zertifikat und im Active Directory (Leerzeichen und Kommas ignorieren, der Rest muss passen).

übrigens siehe https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

Grüße

lcer

16 = IAS_AUTH_FAILURE

Das Zertifikat passt wohl nicht zum User. Vergleiche mal den DistinguishedName im Zertifikat und im Active Directory (Leerzeichen und Kommas ignorieren, der Rest muss passen).

übrigens siehe https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

Grüße

lcer

Hallo,

grüße

lcer

Zitat von @westberliner:

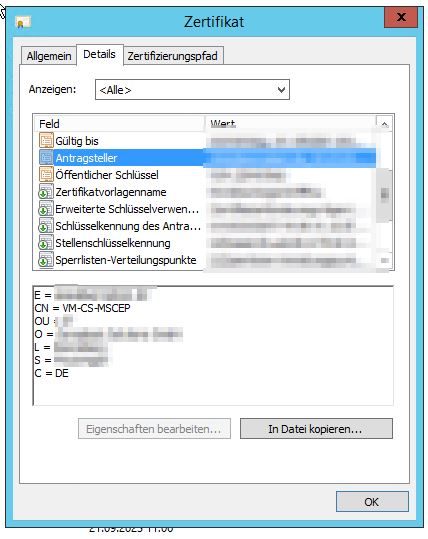

Ist der DN beim Zertifikat dann der Anstragssteller der CN, also in dem Fall VM-CS-MSCEP?

Dies kommt ja von dem SCEP/NDES direkt, im Drucker habe ich das bei der Registrierung nirgends angegeben...

Nee, das ist falsch. Schau mal bei den Ausgestellten Zertifikaten auf der Zertifizierungsstelle nach, welches für Deinen Drucker war.Ist der DN beim Zertifikat dann der Anstragssteller der CN, also in dem Fall VM-CS-MSCEP?

Dies kommt ja von dem SCEP/NDES direkt, im Drucker habe ich das bei der Registrierung nirgends angegeben...

grüße

lcer

Hallo

Liegt der Fehler darin, dass ich dann den kompletten DN-Wert als Schlüsselname anlegen muss?

Keine Ahnung wie die Drucker-GUI das zusammenbastelt. Entweder gibts ein Handbuch oder Du musst es ausprobieren. Das erzeugte Zertifikat würde ich in der Zertifiziungsstelle direkt öffnen und überprüfen. Achtung: in der Ansicht der zertifizierungsstelle sind "Antragsstellername" in der Liste und "Antragssteller" im Zertifikat verschiedene Dinge.

Grüße

lcer

Zitat von @westberliner:

Sorry für die Dumme Frage, ich kapiers aber nicht ganz:

Der DN für das AD Objekt ist:

CN=PRSBG01,CN=Users,DC=MYDOMAIN,DC=local

genau. und mindestens CN=PRSBG01 muss irgendwo im Zertifikat landen. Sonst kann der NPS den User nicht dem Zertifikat zuordnen.Sorry für die Dumme Frage, ich kapiers aber nicht ganz:

Der DN für das AD Objekt ist:

CN=PRSBG01,CN=Users,DC=MYDOMAIN,DC=local

Liegt der Fehler darin, dass ich dann den kompletten DN-Wert als Schlüsselname anlegen muss?

Grüße

lcer

Zitat von @lcer00:

genau. und mindestens CN=PRSBG01 muss irgendwo im Zertifikat landen. Sonst kann der NPS den User nicht dem Zertifikat zuordnen.

Und die SANs nicht vergessen...genau. und mindestens CN=PRSBG01 muss irgendwo im Zertifikat landen. Sonst kann der NPS den User nicht dem Zertifikat zuordnen.

Hier stehen alle Cert Voraussetzungen für solche Zertifikate im Zusammenhang mit dem NPS

Konfigurieren von Zertifikatvorlagen für PEAP- und EAP-Anforderungen

Bei Computerzertifikaten muss die Subject Alternative Name SubjectAltName-Erweiterung im Zertifikat den vollqualifizierten Domänennamen FQDN des Clients enthalten, der auch als ( ) ( ) DNS-Name bezeichnet wird. So konfigurieren Sie diesen Namen in der Zertifikatvorlage:

Servus @westberliner,

du brauchst folgendes:

Der Vorteil dieser Methode ist, das man später wenn man Zertifikate mit objectSID verwendet die Einwahl ebenfalls gelingt. Legt man das Computerobjekt nämlich nur so an funktioniert das Strong-Mapping über die SID nicht!

KB5014754 – Änderungen der zertifikatbasierten Authentifizierung auf Windows-Domänencontrollern

So klappt das hier auch einwandfrei.

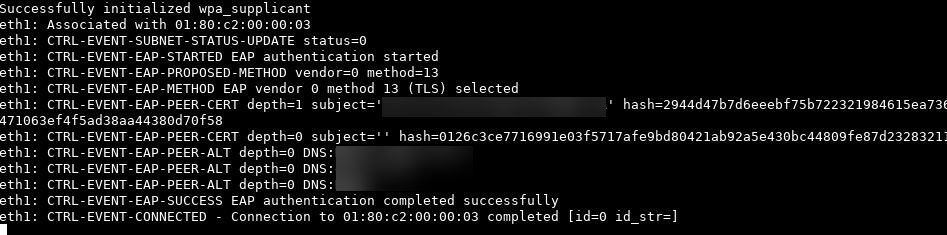

Hier ein Auszug aus einem der Drucker, der sich via EAP-TLS authentifiziert

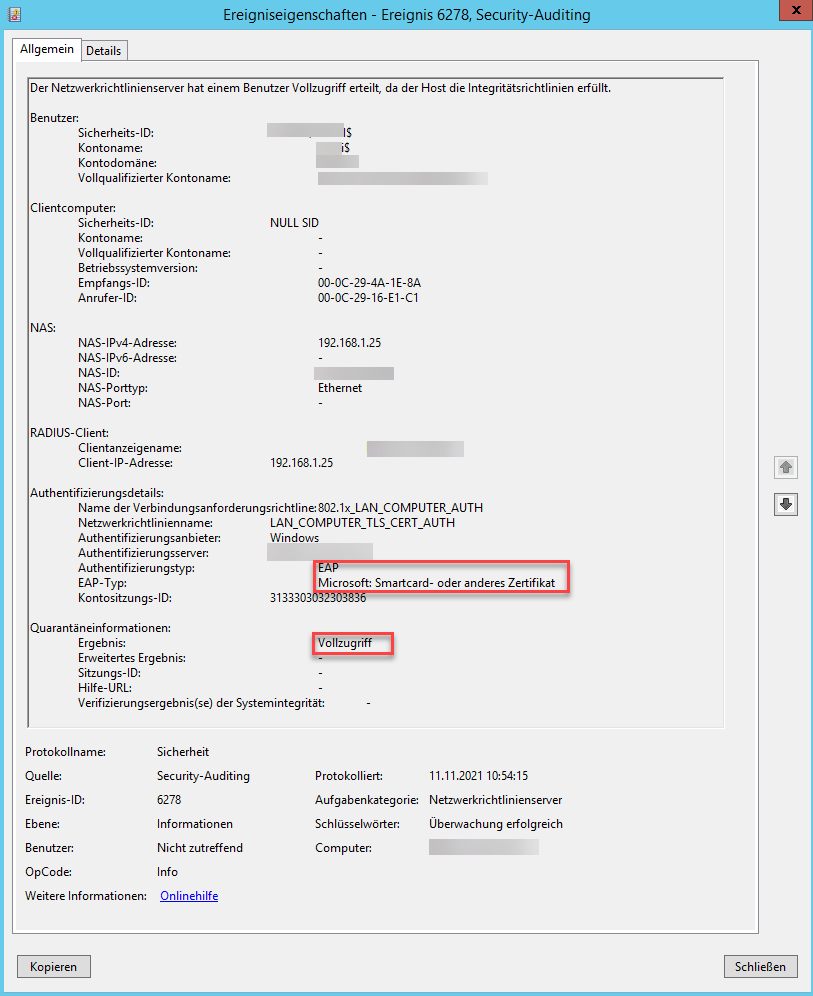

Und hier das Event auf dem NPS das dem Drucker Zugriff gewährt

Grüße Uwe

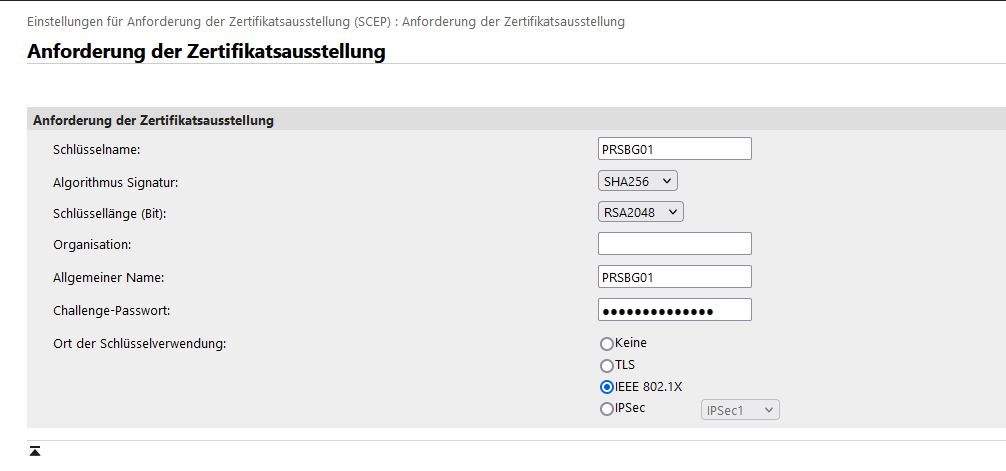

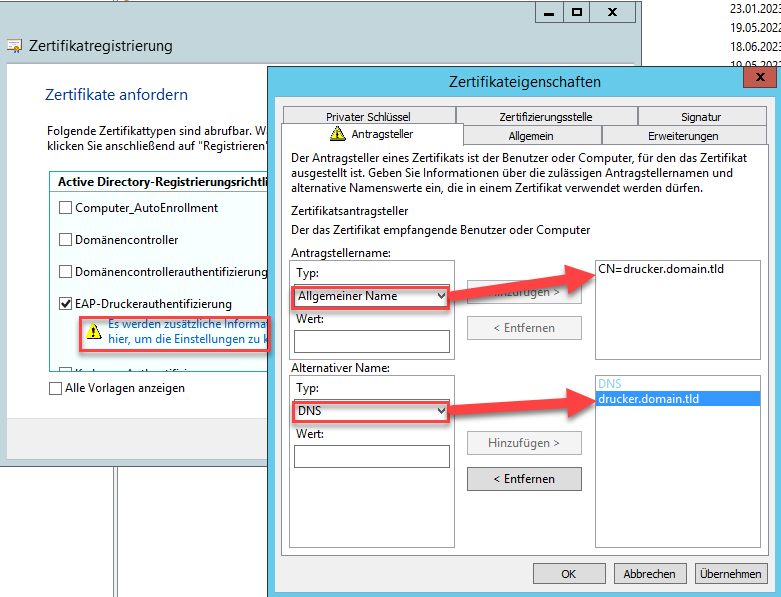

du brauchst folgendes:

- Das Computer-Zertifikat sollte den FQDN des Druckers (PRSBG01.domain.tld) sowohl im CN(commonName) als auch als SAN als DNS-Eintrag enthalten des weiteren muss die EKU-Erweiterung "Clientauthentifizierung" enthalten sein.

- Du musst ein Computer-Objekt mit dem Namen des Druckers mittels folgenden Befehls in die Domain anlegen und "offline joinen"

djoin /provision /domain "DOMAINNAME" /machine "PRSBG01" /reuse /savefile unused.txt - Wenn du in der Netzwerkrichtlinie im NPS eine Gruppe als "Bedingung" anlegst dann muss das angelegte Computer-Objekt auch dort Mitglied sein.

- WICHTIG: Als Login-Name am Drucker verwendest du dann den Namen mit abschließendem Dollarzeichen PRSBG01$, damit erzwingst du am NPS einen Abgleich mit den Computerobjekten im AD.

- #Nachtrag# Nach den Sicherheits-Updates von Mai 2022 muss in der Registry des/der DCs noch der folgende Schlüssel hinzugefügt werden wenn kein Strong-Mapping über die objectSID im Zertifikat vorhanden ist:

Pfad: HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Wert: CertificateMappingMethods

Typ: DWORD

Wert (hex): 1FSo klappt das hier auch einwandfrei.

Hier ein Auszug aus einem der Drucker, der sich via EAP-TLS authentifiziert

Und hier das Event auf dem NPS das dem Drucker Zugriff gewährt

Grüße Uwe

Zitat von @westberliner:

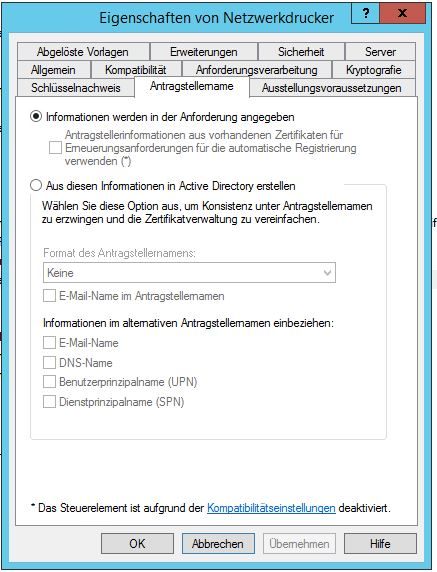

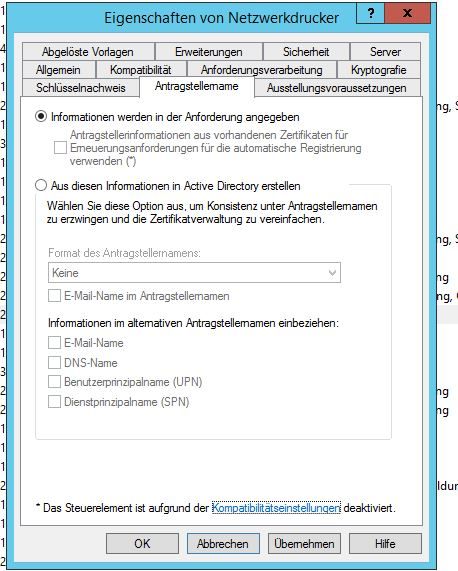

Bei mir fehlt in den ausgestellten Zertifikaten der SAN komplett, deswegen komme ich hier nicht weiter. Als Anstragstellername habe ich gemäß der Anleitungen "Informationen werden in der Anforderung angegeben" aktiviert, sodass ich aktuell in der Zertifikatsvorlage keine Option sehe, wo ich den SAN überhaupt noch aktivieren kann für die Zertifikate?

Bei der ersten Option muss der der das Zertifikat anfordert diese Informationen liefernBei mir fehlt in den ausgestellten Zertifikaten der SAN komplett, deswegen komme ich hier nicht weiter. Als Anstragstellername habe ich gemäß der Anleitungen "Informationen werden in der Anforderung angegeben" aktiviert, sodass ich aktuell in der Zertifikatsvorlage keine Option sehe, wo ich den SAN überhaupt noch aktivieren kann für die Zertifikate?

Bei der zweiten Information kommen die Infos automatisch aus dem AD, das klappt aber nur wenn der Drucker richtig in die Domäne eingebunden ist.

Muss ich die Vorlage ändern?

Nein die Option muss der Drucker in seiner Anfrage mitteilen und die Zertifizierungsstelle muss das auch erlauben mittelsCertUtil -SetReg Policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

net stop certsvc & net start certsvcGibt es auf dem Drucker keine Möglichkeit den SAN zu konfigurieren wirst du wohl das Zertifikat manuell erstellen und auf dem Drucker einbinden müssen, ich kenne da ehrlich gesagt jetzt keinen anderen Weg.

Zitat von @westberliner:

"Unfortunately, this is not possible with SCEP to obtain a certificate with SAN.

Wenn die damit meinen das wäre mit SCEP generell nicht möglich, liegen sie absolut falsch "Unfortunately, this is not possible with SCEP to obtain a certificate with SAN.

When using IEEE802.1X, a SAN extension is not necessarily required."

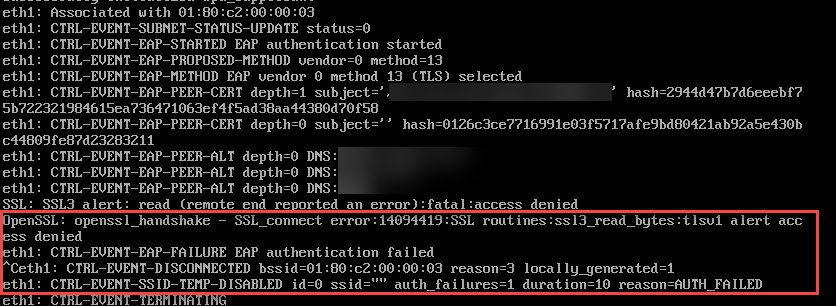

Das ist bzw. war früher so richtig, aber jeder Radius-Server kann das so oder so implementieren. Ist aber mittlerweile in aktuellen SSL Implementierungen überall so das sich der CN auch in den SANs wiederfinden muss damit ein Zertifikat als gültig anerkannt werden kann.Hier siehst du bspw. was passiert wenn man dem NPS ein Zertifikat nur mit CN und ohne SAN präsentiert:

Das mag der wie man sieht gar nicht.

Aktuelle Spezifikationen verlangen das wie gesagt mittlerweile fast überall.

https://stackoverflow.com/questions/5935369/how-do-common-names-cn-and-s ...

Habe auch bei der manuellen Anforderung am Drucker, nirgends ein Feld gefunden, in dem ich SAN angeben kann.

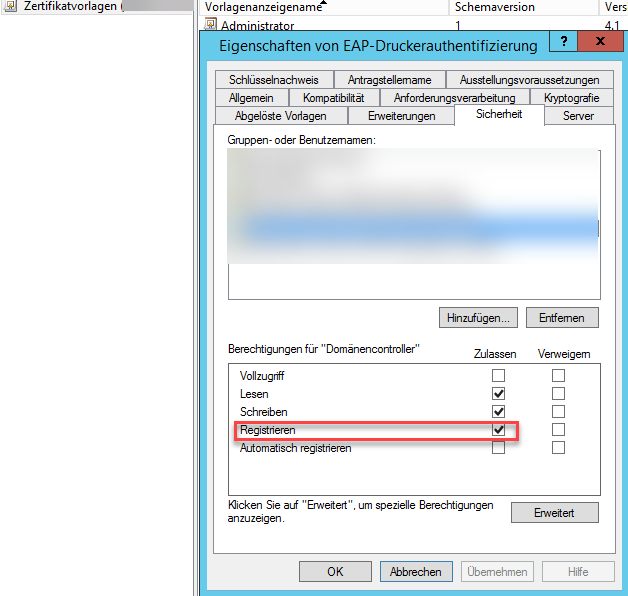

Dann mach dir doch einfach eine Vorlage mit manueller Angabe beim Ausstellen und erzeuge ein Zertifikat mit der MMC und das exportierst du von der Maschine dann als *.pfx und dann importierst du das in den Drucker, fertig. Wenn der Drucker das als PEM und KEY braucht wandelst du dir das *.pfx schnell mit OpenSSL oder XCA um.Nicht vergessen für den Computer der das Zertifikat anfordern soll auf dem Reiter Sicherheit des Templates diesen mit "Registrieren" Rechten zu versehen, sonst siehst du das Template beim Anfordern in der MMC nicht.

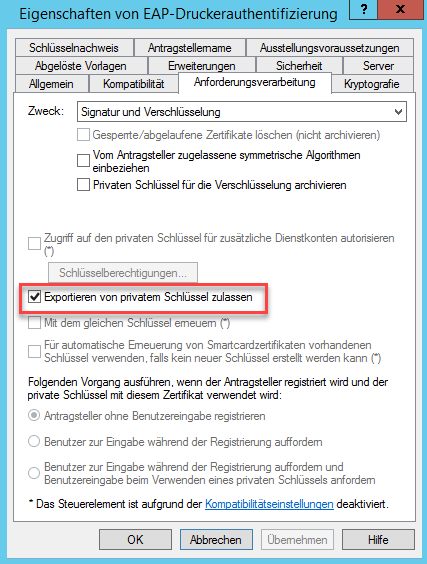

Und in der Vorlage nicht vergessen die Option zu aktivieren das der private Schlüssel exportiert werden kann.

Zitat von @westberliner:

So, ich habe es nun mit manueller Erstellung des Zertifikats gemacht und damit klappt es auch auf Anhieb.

👍So, ich habe es nun mit manueller Erstellung des Zertifikats gemacht und damit klappt es auch auf Anhieb.

Vielen Dank für euere Hilfe!

Jederzeit.Grüße Uwe