Mit PFSense Drucker in einem per VLAN getrennten WLAN Netz verfügbar machen

Hallo,

es handelt sich um ein Schulnetz mit 6 Netzwerkdruckern (Adressen: 10.1.12.101 bis 106).

Diese Drucker aus dem Netz 10.1.1.0/16 möchte ich in zwei WLAN-Netzen (per VLAN getrennt)

möglichst einfach verfügbar machen. Leider ist es mir nicht gelungen mit all den vielen Anleitungen

im Forum es einzurichten.

Zur Netzstruktur:

VLAN4 - Internet (Belwue Router)

VLAN5 - Internes Schul Netz 10.1.1.0/16 / DHCP 10.1.10.1-250 / Drucker 10.1.12.101-106

VLAN6 - WLAN Schueler 192.168.60.0/23

(Captive Portal mit Ticketsystem für gezielten Internetzugang) DHCP 192.168.60.20-192.168.61.240

VLAN7 - WLAN Lehrer 192.168.70.0/24

(Captive Portal mit Benutzer und PW Authentifizierung) DHCP 192.168.70.20-120

VLAN8 - WLAN Schulgeraete 192.168.80.0/24 / DHCP Off

VLAN15 - Verwaltung

Im VLAN7 und VLAN8 soll von VLAN5 die Drucker z.B. 10.1.12.103 (Kopierer) erreichbar sein.

Zur Hardware: (zur Vollständigkeit alles, evtl. kann es ja helfen)

- zwei Server mit VMWARE ESXI 6 an alle Netzwerke angebunden

(Virtuelle Maschine könnte bei bedarf erzeugt werden)

(Folgende Maschinen laufen: 1.PFSense 2.Octogate 3. Sharepoint WinServer2012 4.Opsi 5.DC WinServer2012

6.Exchange Server 7.Vertretungsplanserver1&2 8.Zwei Windows 7 u 8.1 Testmaschinen 9.Admin-PC)

- ein Backupserver WinServer2008

- 7 Level 3 Switches (jeweils redundant mit LWL verbunden) und 4 Level2 Switches

7x Netgear GS748 und 4x Netgear Prosafe GS108

- 100 Win7 oder 8.1 Clients

- 12 APs an VLAN6 7 und 8 Tagged und VLAN5 Untagged als Management 10.1.5.11-23

- 12 Vertretungsplananzeigegeräte

- 2 Cisco Router für die Internetanbindung (Schulnetz und Verwaltungsnetz)

Ich habe lange versucht mit Routing Themen auf administrator.de mich schlau zu lesen, leider komme ich nicht weiter.

Bzw. ich habe versucht die Anleitung von Aqui umzusetzen leider habe ich es nicht hin bekommen.

(@aqui: Soll keine Kritik an der Anleitung sein! Stehe momentan wohl nur auf dem Schlauch ..., mit deiner Anleitung für pfsense bin ich übrigens sehr gut zurecht gekommen Danke!)

Danke!)

Per CMD wurde einfach nie ein Ping an 10.1.12.103 von einem WLAN Client z.B. 192.168.70.20 zurück erhalten ...

Trotz umfangreichem Tutorial von Aqui

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

war es mir nicht möglich die Netze soweit zu verbinden ...

Ich freue mich auf eure hilfreichen Tipps.

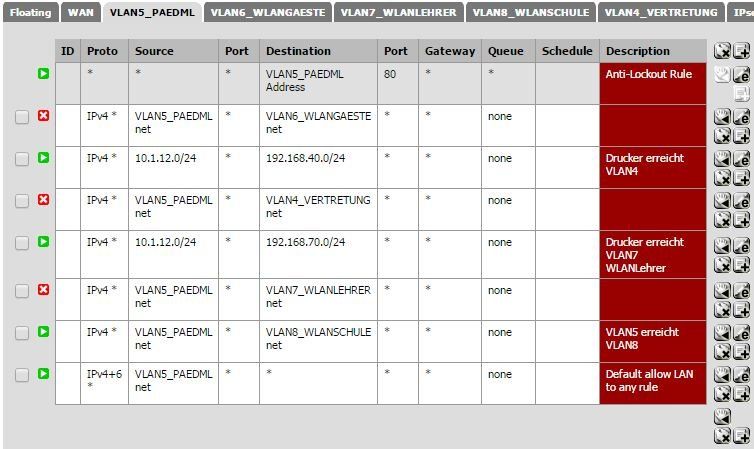

Update 1:

@aqui: Danke. Habe es schon etwas besser verstanden.

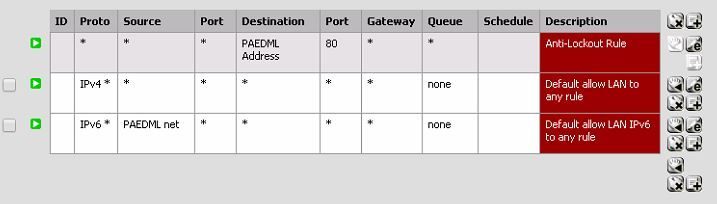

Ich habe anbei noch die Firewalleinstellungen

(Ich vermute, dass es mit der ANTI-Lookout Regel zusammenhängen muss, dass es nicht funktioniert)

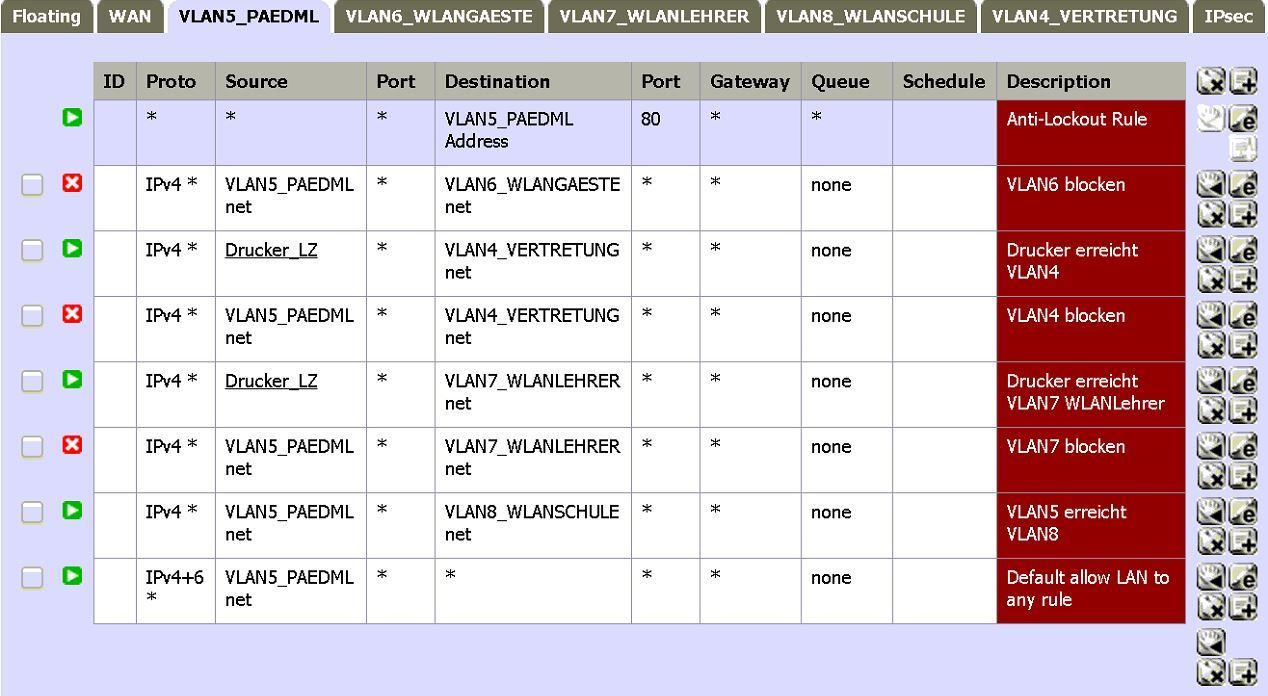

Hier noch die Firewallregeln für die Netze:

VLAN5:

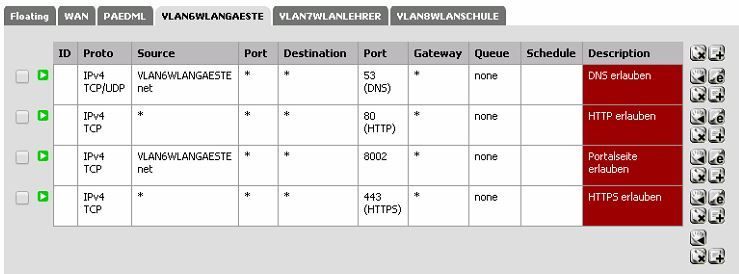

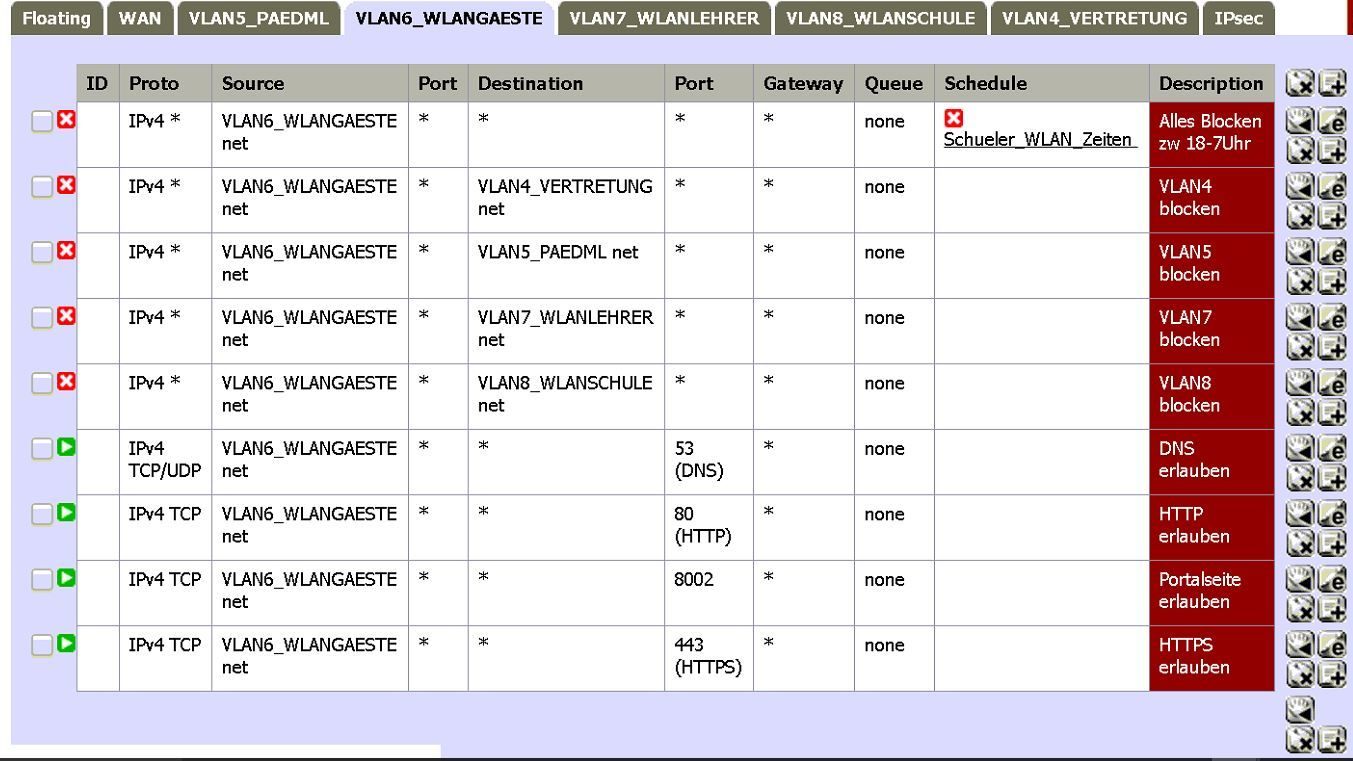

VLAN6: (Zusatzfrage1: Ist die Firewallregel richtig gesetzt, dass die Schüler nur ins Internet kommen?)

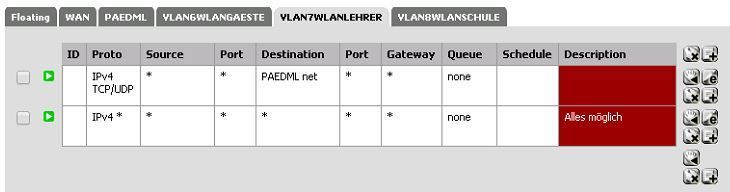

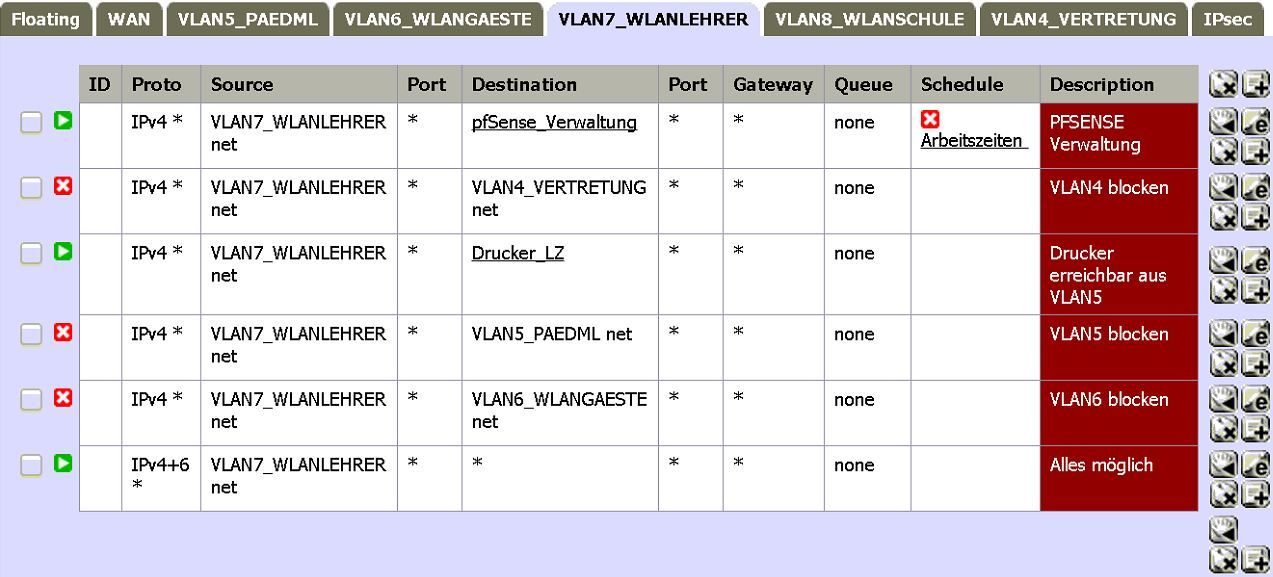

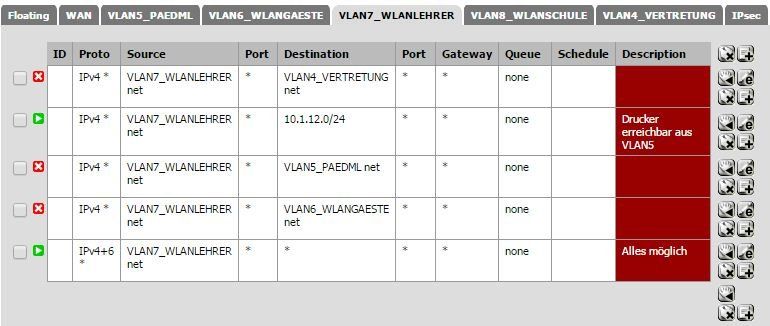

VLAN7: WLAN Lehrer (Hier sollen nur die Drucker im VLAN5 erreichbar sein)

VLAN8: WLAN Schuleigene Geräte (hier soll alles mit und in VLAN5 erreichbar sein)

Hier habe ich noch keine Regeln definiert (daher kann es nicht gehen ) jedoch wollte ich es erst im

) jedoch wollte ich es erst im

VLAN7 zum laufen bekommen und dann mich an dieses VLAN machen.

Zusatzfrage 2: Da die Geräte im VLAN8 direkt im schulinternen Netz VLAN5 angebunden sein sollten ... muss ich da dann den

IP Bereich auf 10.1.1.0/16 setzen und DHCP sollte hier in diesem Netz nicht ankommen...

Zusatzfrage 3: Welche Möglichkeiten habe ich, dass nur meine definierten Geräte z.B. 192.168.80.10 bis 14

ins Schulnetz VLAN5 zugriff haben (keine Sicherheitslücke riskieren ...)

Update2:

WAN Konfig:

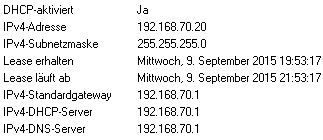

VLAN7 Konfig:

VLAN8 Konfig:

Soweit habe ich alles in VLAN7 und 8 erlaubt was nur möglich ist.

Damit der PING unter Win 7 und WinServer2008 geht habe ich :

in CMD: netsh advfirewall firewall set rule name="Datei- und Druckerfreigabe (Echoanforderung - ICMPv4 eingehend)" new enable=yes

Eingefügt.

Auch war in der LOG der Firewall nichts zu sehen.

Test Vorgehensweise:

Server2008 nur an VLAN7 mit folgender IP:

*Win7 Client nur an VLAN8 ... hatte kein Gateway eingetragen ... Daher hat es nicht funktioniert!*

*Win7 Client nur an VLAN8 ... hatte kein Gateway eingetragen ... Daher hat es nicht funktioniert!*

Soweit wenn ich alles erlaube geht es schon! Danke aqui!!!

Jetzt muss ich es nur noch so einschränken, dass nur für den Drucker Bereich die Firewall durchlässt.

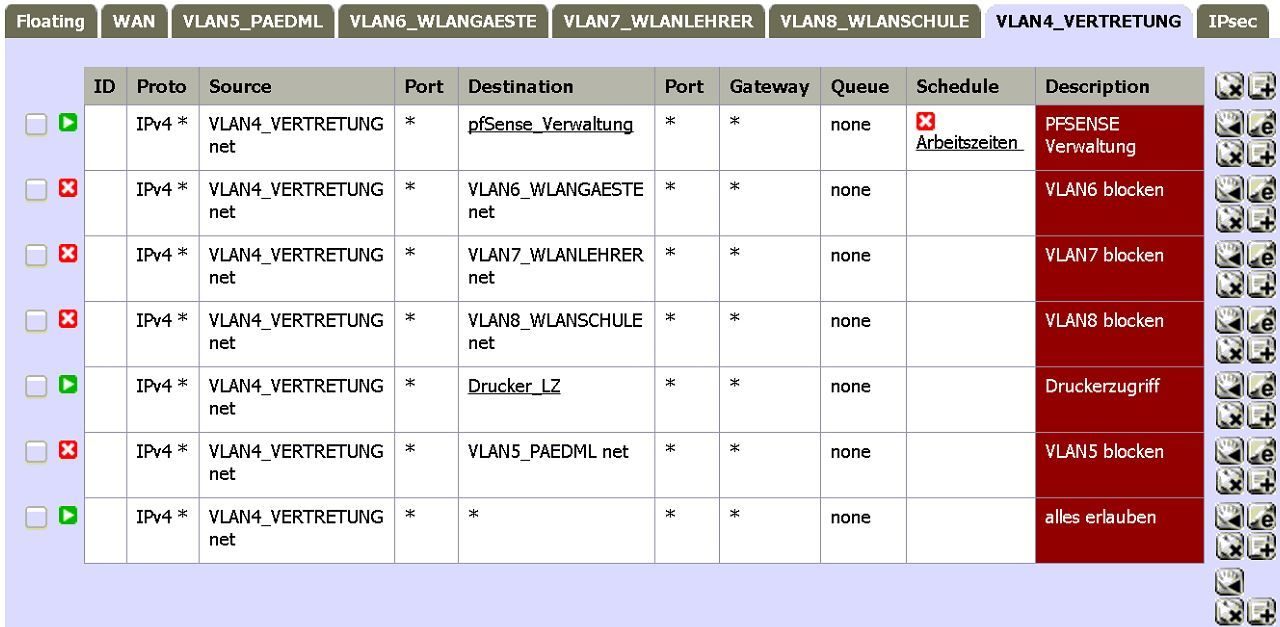

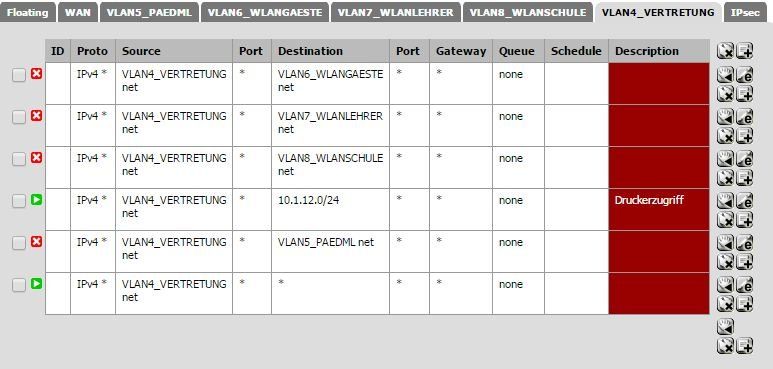

Update3:

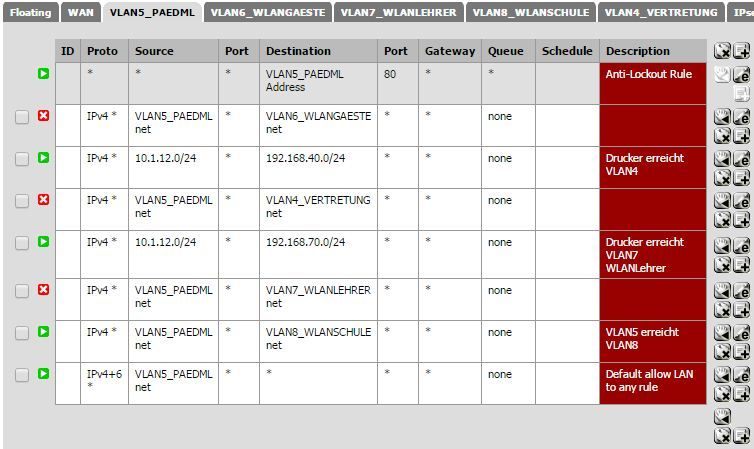

So jetzt habe die Firewall etwas geschlossen

Ich habe es jetzt (vermutlich) geschafft ...

Die Drucker aus dem VLAN5 sollen in VLAN4 und VLAN7 verfügbar sein (Drucker 10.1.12.101-106).

In VLAN 8 soll ein kompletter Zugriff auf VLAN5 sein

- VLAN 4 soll nur auf die Drucker zugreifen können und ohne Einschränkung ins Internet

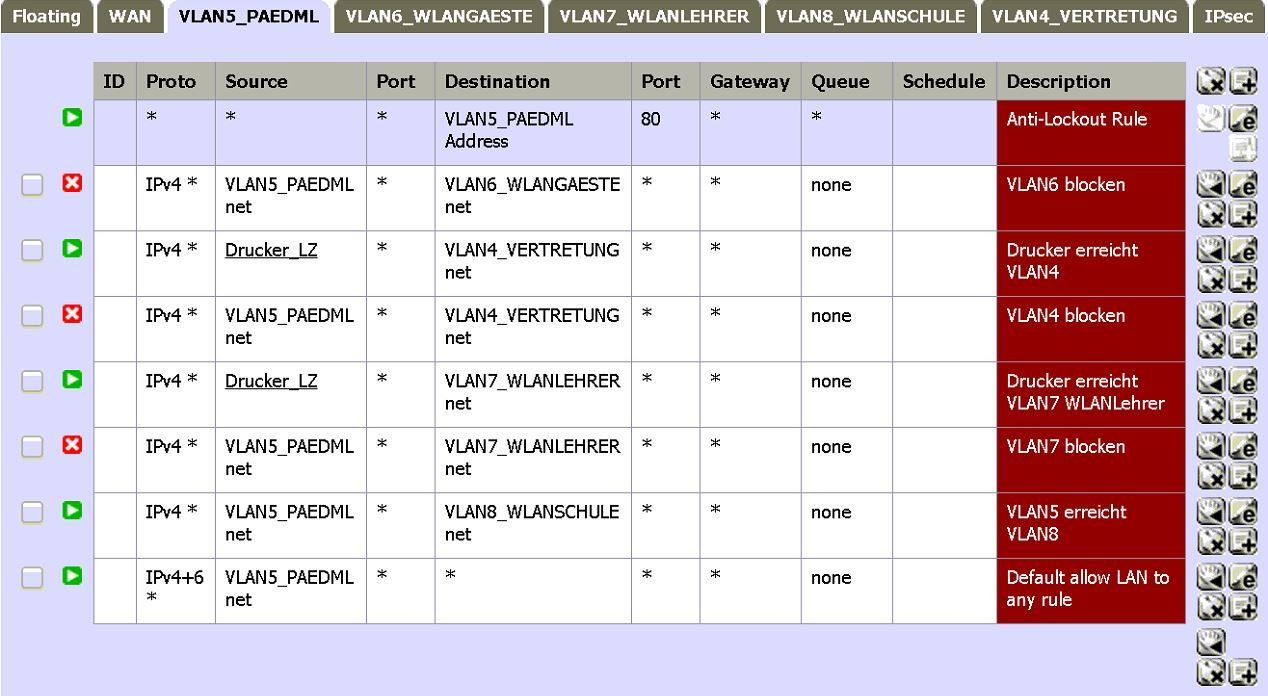

- VLAN 5 soll Drucker in VLAN 4,7&8 zulassen und ansonsten diese VLANs blocken, VLAN8 komplett zulassen

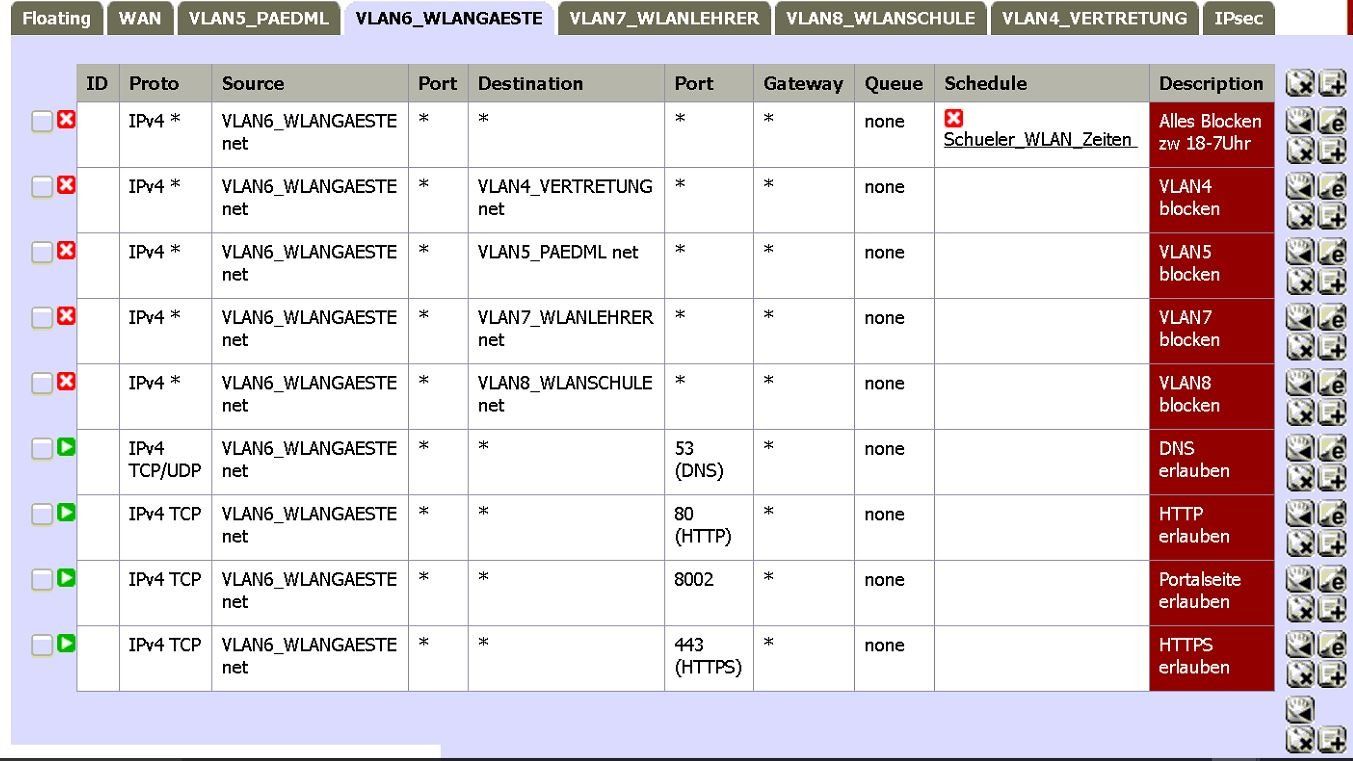

- VLAN 6 soll nur ins Internet (VLAN4,5,7,8 soll nicht erreichbar sein)

- VLAN 7 soll nur auf die Drucker zugreifen können und ohne Einschränkung ins Internet

- VLAN 8 soll komplett erreichbar in VLAN5 sein und ohne Einschränkung ins Internet

a) Kann bitte jemand von euch über meine Konfiguration schauen, ob ich Fehler in der Konfiguration habe?

b) Mir ist trotz langer Konfiguration noch nicht klar weshalb ich immer bei Source eine Quelle aus dem jeweiligen VLAN verwenden muss ... da verwirrt mich die INBOUND Regel ... Es wäre super, wenn jemand von euch mir das nochmal erklärt, damit ich es endlich komplett (bzw. besser ) verstehe.

) verstehe.

Hier die Konfiguration der Firewall-Regeln:

VLAN5:

VLAN6

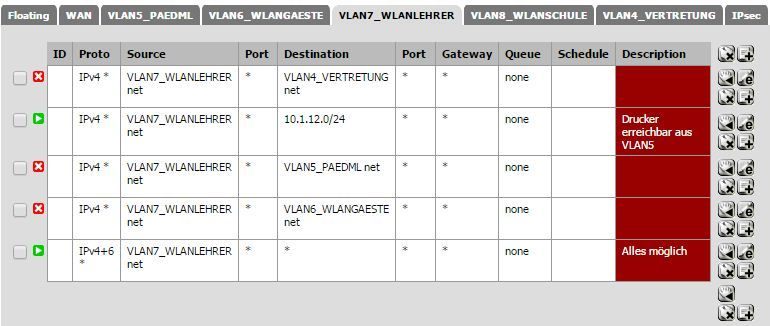

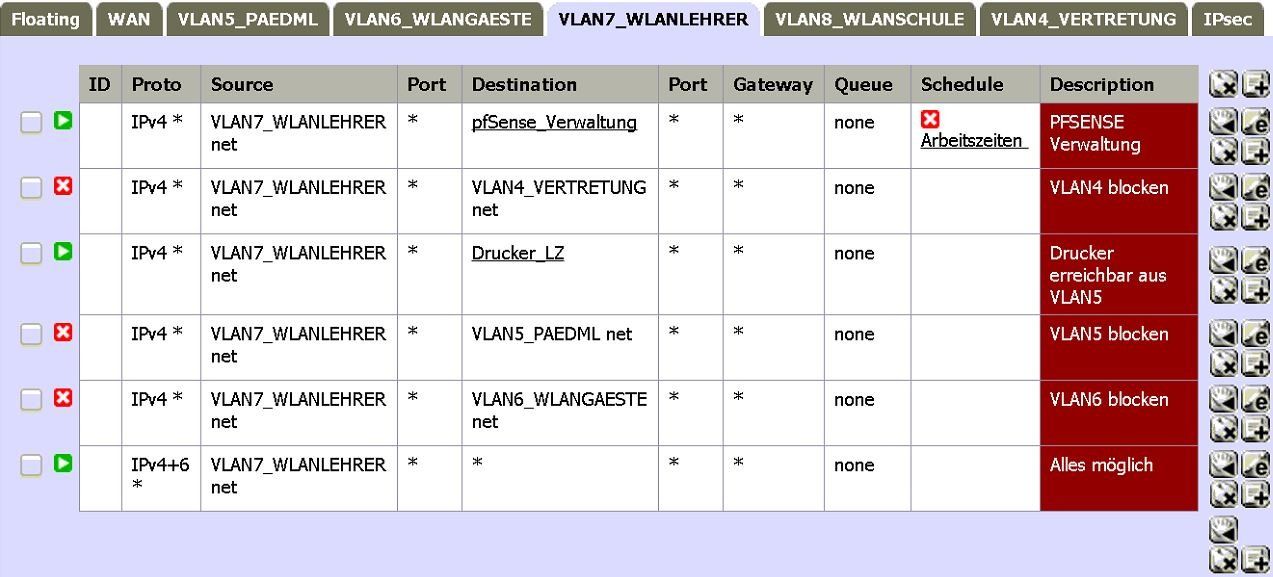

VLAN7

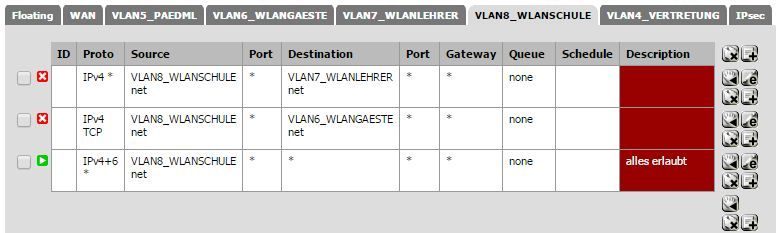

VLAN8

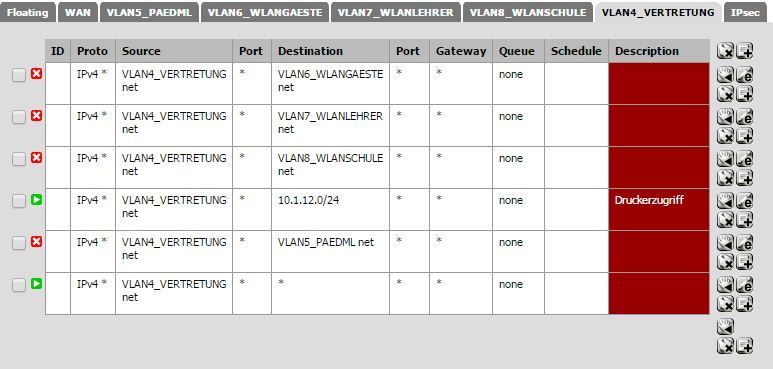

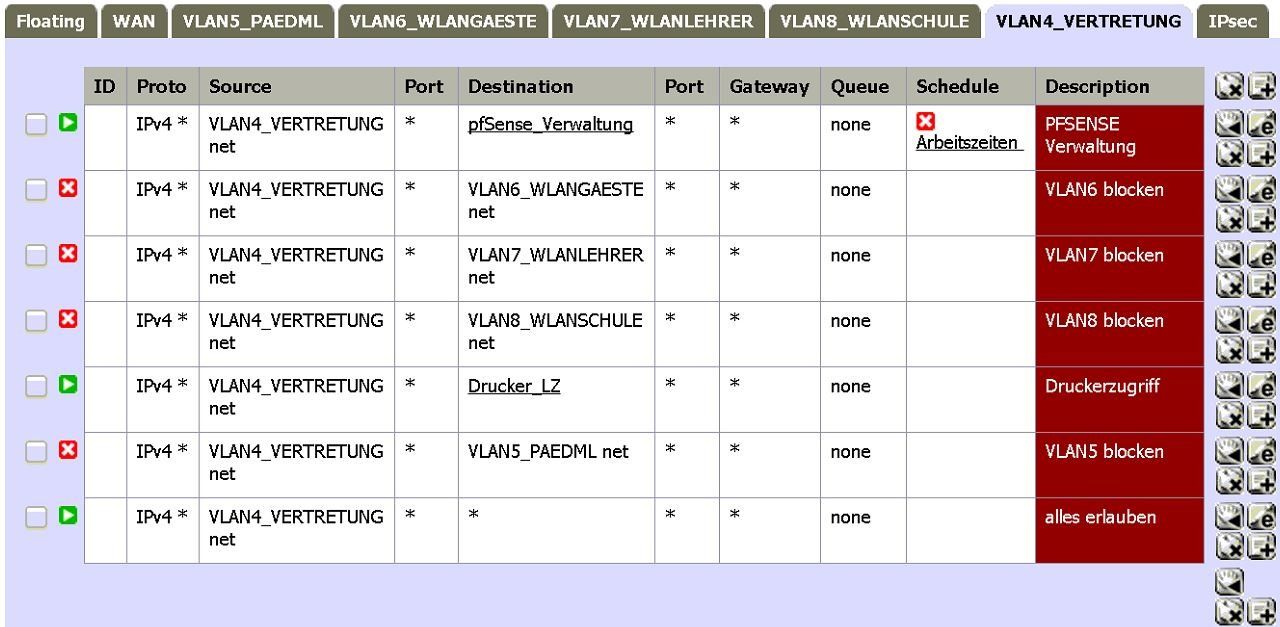

VLAN4

Update4

Nach aqui 's Hinweisen habe ich es noch einmal optimiert.

@ aqui: Vielen Dank für die großartige Hilfe. Auch der Tipp mit Aliases hat deutlich zur Vereinfachung beigetragen.

Bzgl. Fehler 1: Es war mir bewusst, dass ich mit meinen oberen Regeln den Druckerbereich 10.1.12.0/24 damit 10.1.12.1 bis 10.1.12.254 öffne. Nur war mir nicht bewusst,

dass es sich hierbei um einen großen Fehler handelt. Die anderen Adressen außer 101 bis 106 für die Drucker sind nicht belegt. Wie kann dadurch dann eine Sicherheitslücke entstehen?

Bzgl. Fehler 2: Nicht immer die Source IP angegeben. Diesen Fehler habe ich behoben und dank dir auch den Sinn verstanden. ... je mehr man sich mit der Problematik beschäftigt desto klarer und einfacher erscheint mir alles

Optimierung:

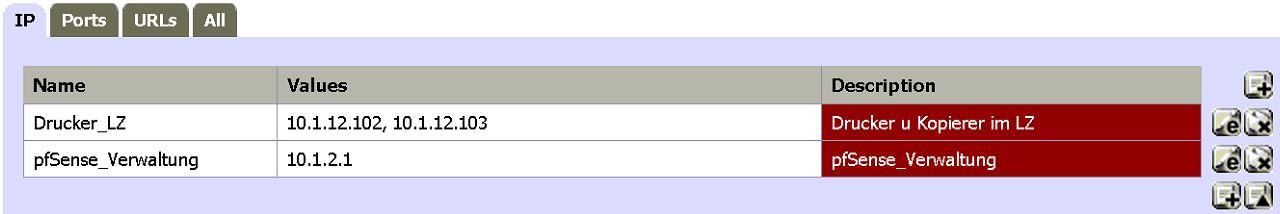

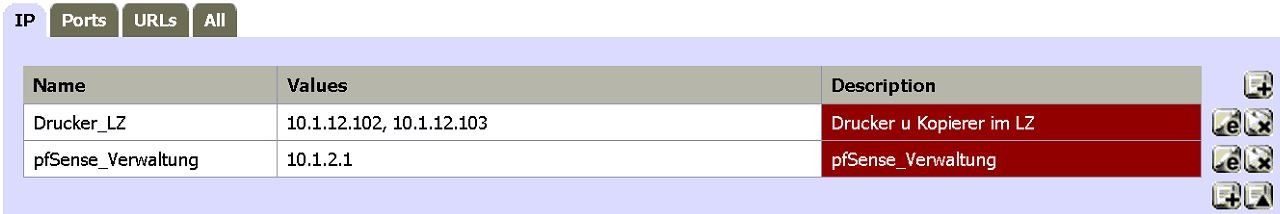

Aliases:

Hier habe ich nur die Drucker im Lehrerzimmer und die pfSense_Verwaltung angelegt

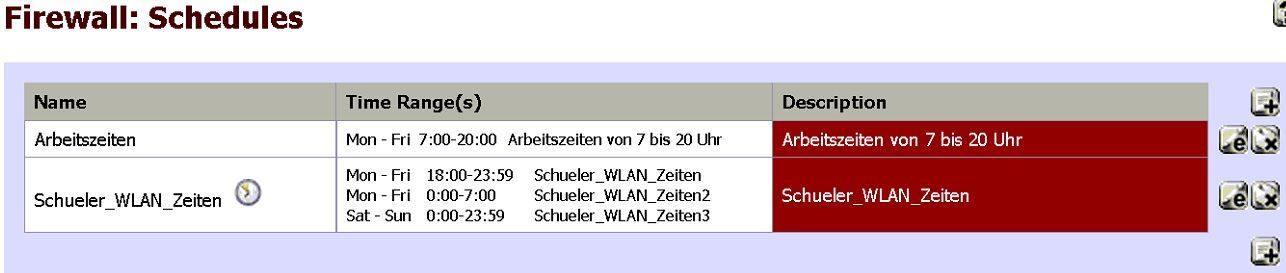

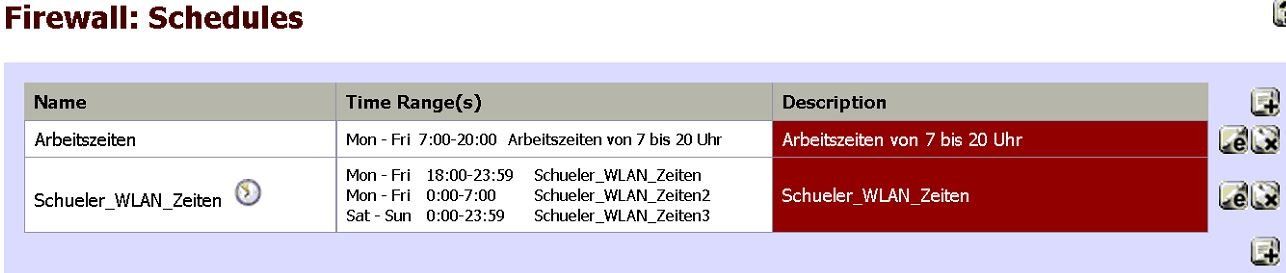

Schedules

Ich habe zwei Zeiten festgelegt

SchülerWLANZeit bezieht sich bei mir auf ein Blockregel

die zwischen 18 und 7Uhr und am Wochenende 0bis24Uhr aktiv ist.

Die Arbeitszeit schränkt den Zugriff der pfSense_Verwaltung im WLANLehrer und VLAN4Vertretungsplan ein.

Den Druckerzugriff habe ich bewusst nicht getaktet, da es auch Lehrer gibt, die außerhalb der normalen Zeiten etwas an der Schule erledigen und dann Gerüchte verbreiten, dass die Drucker nicht mehr gehen würden ... eine unnötige Fehlerquelle ...

VLAN5

VLAN6

VLAN7

VLAN8

VLAN4

es handelt sich um ein Schulnetz mit 6 Netzwerkdruckern (Adressen: 10.1.12.101 bis 106).

Diese Drucker aus dem Netz 10.1.1.0/16 möchte ich in zwei WLAN-Netzen (per VLAN getrennt)

möglichst einfach verfügbar machen. Leider ist es mir nicht gelungen mit all den vielen Anleitungen

im Forum es einzurichten.

Zur Netzstruktur:

VLAN4 - Internet (Belwue Router)

VLAN5 - Internes Schul Netz 10.1.1.0/16 / DHCP 10.1.10.1-250 / Drucker 10.1.12.101-106

VLAN6 - WLAN Schueler 192.168.60.0/23

(Captive Portal mit Ticketsystem für gezielten Internetzugang) DHCP 192.168.60.20-192.168.61.240

VLAN7 - WLAN Lehrer 192.168.70.0/24

(Captive Portal mit Benutzer und PW Authentifizierung) DHCP 192.168.70.20-120

VLAN8 - WLAN Schulgeraete 192.168.80.0/24 / DHCP Off

VLAN15 - Verwaltung

Im VLAN7 und VLAN8 soll von VLAN5 die Drucker z.B. 10.1.12.103 (Kopierer) erreichbar sein.

Zur Hardware: (zur Vollständigkeit alles, evtl. kann es ja helfen)

- zwei Server mit VMWARE ESXI 6 an alle Netzwerke angebunden

(Virtuelle Maschine könnte bei bedarf erzeugt werden)

(Folgende Maschinen laufen: 1.PFSense 2.Octogate 3. Sharepoint WinServer2012 4.Opsi 5.DC WinServer2012

6.Exchange Server 7.Vertretungsplanserver1&2 8.Zwei Windows 7 u 8.1 Testmaschinen 9.Admin-PC)

- ein Backupserver WinServer2008

- 7 Level 3 Switches (jeweils redundant mit LWL verbunden) und 4 Level2 Switches

7x Netgear GS748 und 4x Netgear Prosafe GS108

- 100 Win7 oder 8.1 Clients

- 12 APs an VLAN6 7 und 8 Tagged und VLAN5 Untagged als Management 10.1.5.11-23

- 12 Vertretungsplananzeigegeräte

- 2 Cisco Router für die Internetanbindung (Schulnetz und Verwaltungsnetz)

Ich habe lange versucht mit Routing Themen auf administrator.de mich schlau zu lesen, leider komme ich nicht weiter.

Bzw. ich habe versucht die Anleitung von Aqui umzusetzen leider habe ich es nicht hin bekommen.

(@aqui: Soll keine Kritik an der Anleitung sein! Stehe momentan wohl nur auf dem Schlauch ..., mit deiner Anleitung für pfsense bin ich übrigens sehr gut zurecht gekommen

Per CMD wurde einfach nie ein Ping an 10.1.12.103 von einem WLAN Client z.B. 192.168.70.20 zurück erhalten ...

Trotz umfangreichem Tutorial von Aqui

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

war es mir nicht möglich die Netze soweit zu verbinden ...

Ich freue mich auf eure hilfreichen Tipps.

Update 1:

@aqui: Danke. Habe es schon etwas besser verstanden.

Ich habe anbei noch die Firewalleinstellungen

(Ich vermute, dass es mit der ANTI-Lookout Regel zusammenhängen muss, dass es nicht funktioniert)

Hier noch die Firewallregeln für die Netze:

VLAN5:

VLAN6: (Zusatzfrage1: Ist die Firewallregel richtig gesetzt, dass die Schüler nur ins Internet kommen?)

VLAN7: WLAN Lehrer (Hier sollen nur die Drucker im VLAN5 erreichbar sein)

VLAN8: WLAN Schuleigene Geräte (hier soll alles mit und in VLAN5 erreichbar sein)

Hier habe ich noch keine Regeln definiert (daher kann es nicht gehen

VLAN7 zum laufen bekommen und dann mich an dieses VLAN machen.

Zusatzfrage 2: Da die Geräte im VLAN8 direkt im schulinternen Netz VLAN5 angebunden sein sollten ... muss ich da dann den

IP Bereich auf 10.1.1.0/16 setzen und DHCP sollte hier in diesem Netz nicht ankommen...

Zusatzfrage 3: Welche Möglichkeiten habe ich, dass nur meine definierten Geräte z.B. 192.168.80.10 bis 14

ins Schulnetz VLAN5 zugriff haben (keine Sicherheitslücke riskieren ...)

Update2:

WAN Konfig:

VLAN7 Konfig:

VLAN8 Konfig:

Soweit habe ich alles in VLAN7 und 8 erlaubt was nur möglich ist.

Damit der PING unter Win 7 und WinServer2008 geht habe ich :

in CMD: netsh advfirewall firewall set rule name="Datei- und Druckerfreigabe (Echoanforderung - ICMPv4 eingehend)" new enable=yes

Eingefügt.

Auch war in der LOG der Firewall nichts zu sehen.

Test Vorgehensweise:

Server2008 nur an VLAN7 mit folgender IP:

Soweit wenn ich alles erlaube geht es schon! Danke aqui!!!

Jetzt muss ich es nur noch so einschränken, dass nur für den Drucker Bereich die Firewall durchlässt.

Update3:

So jetzt habe die Firewall etwas geschlossen

Ich habe es jetzt (vermutlich) geschafft ...

Die Drucker aus dem VLAN5 sollen in VLAN4 und VLAN7 verfügbar sein (Drucker 10.1.12.101-106).

In VLAN 8 soll ein kompletter Zugriff auf VLAN5 sein

- VLAN 4 soll nur auf die Drucker zugreifen können und ohne Einschränkung ins Internet

- VLAN 5 soll Drucker in VLAN 4,7&8 zulassen und ansonsten diese VLANs blocken, VLAN8 komplett zulassen

- VLAN 6 soll nur ins Internet (VLAN4,5,7,8 soll nicht erreichbar sein)

- VLAN 7 soll nur auf die Drucker zugreifen können und ohne Einschränkung ins Internet

- VLAN 8 soll komplett erreichbar in VLAN5 sein und ohne Einschränkung ins Internet

a) Kann bitte jemand von euch über meine Konfiguration schauen, ob ich Fehler in der Konfiguration habe?

b) Mir ist trotz langer Konfiguration noch nicht klar weshalb ich immer bei Source eine Quelle aus dem jeweiligen VLAN verwenden muss ... da verwirrt mich die INBOUND Regel ... Es wäre super, wenn jemand von euch mir das nochmal erklärt, damit ich es endlich komplett (bzw. besser

Hier die Konfiguration der Firewall-Regeln:

VLAN5:

VLAN6

VLAN7

VLAN8

VLAN4

Update4

Nach aqui 's Hinweisen habe ich es noch einmal optimiert.

@ aqui: Vielen Dank für die großartige Hilfe. Auch der Tipp mit Aliases hat deutlich zur Vereinfachung beigetragen.

Bzgl. Fehler 1: Es war mir bewusst, dass ich mit meinen oberen Regeln den Druckerbereich 10.1.12.0/24 damit 10.1.12.1 bis 10.1.12.254 öffne. Nur war mir nicht bewusst,

dass es sich hierbei um einen großen Fehler handelt. Die anderen Adressen außer 101 bis 106 für die Drucker sind nicht belegt. Wie kann dadurch dann eine Sicherheitslücke entstehen?

Bzgl. Fehler 2: Nicht immer die Source IP angegeben. Diesen Fehler habe ich behoben und dank dir auch den Sinn verstanden. ... je mehr man sich mit der Problematik beschäftigt desto klarer und einfacher erscheint mir alles

Optimierung:

Aliases:

Hier habe ich nur die Drucker im Lehrerzimmer und die pfSense_Verwaltung angelegt

Schedules

Ich habe zwei Zeiten festgelegt

SchülerWLANZeit bezieht sich bei mir auf ein Blockregel

die zwischen 18 und 7Uhr und am Wochenende 0bis24Uhr aktiv ist.

Die Arbeitszeit schränkt den Zugriff der pfSense_Verwaltung im WLANLehrer und VLAN4Vertretungsplan ein.

Den Druckerzugriff habe ich bewusst nicht getaktet, da es auch Lehrer gibt, die außerhalb der normalen Zeiten etwas an der Schule erledigen und dann Gerüchte verbreiten, dass die Drucker nicht mehr gehen würden ... eine unnötige Fehlerquelle ...

VLAN5

VLAN6

VLAN7

VLAN8

VLAN4

Please also mark the comments that contributed to the solution of the article

Content-Key: 282008

Url: https://administrator.de/contentid/282008

Printed on: April 19, 2024 at 17:04 o'clock

14 Comments

Latest comment

Zuallererst mal Glückwunsch zu diesem vorbildlichen Netzwerk Design für eine Schule. Solch eine gelungene Segmentierung ist sicher selten und sollte beispielhaft für andere Schulen sein ! Sicher ein gutes IT Aushängeschild für deine Schule. Chapeau...!!

Keine Sorge die Regeln für deine Drucker bekommen wir im Handumdrehen gewuppt...

Um dir zielführend zu helfen müssen wir aber wissen WELCHE Firewall Regeln du aktuell auf den VLAN Interfaces (WLANs) UND auf dem LAN Segment mit den Druckern laufen hast.

Ohne diese aktuellen Einstellungen ist eine Hilfe schwer.

Nochmals für dich die 2 wichtigsten Grundregeln bei den Firewall Rules:

Beispiel 1 Scheunentor erlaubt das jeder mit jedem kann und drucken kann:

VLAN-1 Regel: Pass, Source: VLAN1_Network --> Destination: any, Port: any

VLAN-2 Regel: Pass, Source: VLAN2_Network --> Destination: any, Port: any

Drucker LAN Regel: Pass, Source: VLAN1_Network --> Destination: any, Port: any

Beispiel 2 Scheunentor erlaubt das jeder mit jedem kann aber drucken nur die 2 Drucker in die WLANs:

VLAN-1 Regel: Pass, Source: VLAN1_Network --> Destination: any, Port: any

VLAN-2 Regel: Pass, Source: VLAN2_Network --> Destination: any, Port: any

Drucker LAN Regel: Pass Source: IP Host: Drucker1_IP, --> Destination: VLAN1_Network, Port any

Pass Source: IP Host: Drucker2_IP, --> Destination: VLAN1_Network, Port any

Deny Source: Drucker_Network, --> VLAN1_Network, Port: any

Deny Source: Drucker_Network, --> VLAN2_Network, Port: any

Pass, Source: Drucker_Network --> Destination: any, Port: any

Beispiel 3 WLANs untereinander geblockt aber Internet und drucken nur die 2 Drucker in die WLANs:

VLAN-1 Regel: Deny, Source: VLAN1_Network --> Destination: VLAN2_Network, Port: any

Pass, Source: VLAN1_Network --> Destination: any, Port: any

VLAN-2 Regel: Deny, Source: VLAN2_Network --> Destination: VLAN1_Network, Port: any

Pass, Source: VLAN2_Network --> Destination: any, Port: any

Drucker LAN Regel: Pass Source: IP Host: Drucker1_IP, --> Destination: VLAN1_Network, Port any

Pass Source: IP Host: Drucker2_IP, --> Destination: VLAN1_Network, Port any

Deny Source: Drucker_Network, --> VLAN1_Network, Port: any

Deny Source: Drucker_Network, --> VLAN2_Network, Port: any

Pass, Source: Drucker_Network --> Destination: any, Port: any

Du verstehst vermutlich die Logik anhand dieser 3 beispiele so das weitere überflüssig sind ?! Versetz dich ganz einfach in ein IP Paket und denk dir wie das durchs Regelwerk geht ohne dabei die 2 Grundregeln von oben zu vergessen !

Mit entsprechenden Ports usw. oder Zeittabellen usw. kannst du die Regeln sehr fein ausgestallten was erlaubt ist und was nicht.

Die Zeitsteuerung der Regeln erlaubt dir z.B. ein offenes Schüler WLAN nachts ganz abzuschlaten usw.

Die Möglichkeiten sind (fast) unendlich

Keine Sorge die Regeln für deine Drucker bekommen wir im Handumdrehen gewuppt...

Diese Drucker aus dem Netz 10.1.1.0/16 möchte ich in zwei WLAN-Netzen (per VLAN getrennt) möglichst einfach verfügbar machen.

Das ist generell kein Hexenwerk und eine Sache von 3 Mausklicks in den Firewall Regeln.Um dir zielführend zu helfen müssen wir aber wissen WELCHE Firewall Regeln du aktuell auf den VLAN Interfaces (WLANs) UND auf dem LAN Segment mit den Druckern laufen hast.

Ohne diese aktuellen Einstellungen ist eine Hilfe schwer.

Nochmals für dich die 2 wichtigsten Grundregeln bei den Firewall Rules:

- 1.) Regeln gelten immer nur INBOUND sprich also für Pakete die von außen (Infrastruktur) IN die Firewall hineingehen !

- 2.) "First macht wins..." Bedeutet: Die erste Regel in einem Regelwerk auf dem Interface die greift bewirkt das nachfolgende Regeln NICHT mehr abgearbeitet werden ! Eine logische Reihenfolge der Regeln ist also essentiell wichtig !

Beispiel 1 Scheunentor erlaubt das jeder mit jedem kann und drucken kann:

VLAN-1 Regel: Pass, Source: VLAN1_Network --> Destination: any, Port: any

VLAN-2 Regel: Pass, Source: VLAN2_Network --> Destination: any, Port: any

Drucker LAN Regel: Pass, Source: VLAN1_Network --> Destination: any, Port: any

Beispiel 2 Scheunentor erlaubt das jeder mit jedem kann aber drucken nur die 2 Drucker in die WLANs:

VLAN-1 Regel: Pass, Source: VLAN1_Network --> Destination: any, Port: any

VLAN-2 Regel: Pass, Source: VLAN2_Network --> Destination: any, Port: any

Drucker LAN Regel: Pass Source: IP Host: Drucker1_IP, --> Destination: VLAN1_Network, Port any

Pass Source: IP Host: Drucker2_IP, --> Destination: VLAN1_Network, Port any

Deny Source: Drucker_Network, --> VLAN1_Network, Port: any

Deny Source: Drucker_Network, --> VLAN2_Network, Port: any

Pass, Source: Drucker_Network --> Destination: any, Port: any

Beispiel 3 WLANs untereinander geblockt aber Internet und drucken nur die 2 Drucker in die WLANs:

VLAN-1 Regel: Deny, Source: VLAN1_Network --> Destination: VLAN2_Network, Port: any

Pass, Source: VLAN1_Network --> Destination: any, Port: any

VLAN-2 Regel: Deny, Source: VLAN2_Network --> Destination: VLAN1_Network, Port: any

Pass, Source: VLAN2_Network --> Destination: any, Port: any

Drucker LAN Regel: Pass Source: IP Host: Drucker1_IP, --> Destination: VLAN1_Network, Port any

Pass Source: IP Host: Drucker2_IP, --> Destination: VLAN1_Network, Port any

Deny Source: Drucker_Network, --> VLAN1_Network, Port: any

Deny Source: Drucker_Network, --> VLAN2_Network, Port: any

Pass, Source: Drucker_Network --> Destination: any, Port: any

Du verstehst vermutlich die Logik anhand dieser 3 beispiele so das weitere überflüssig sind ?! Versetz dich ganz einfach in ein IP Paket und denk dir wie das durchs Regelwerk geht ohne dabei die 2 Grundregeln von oben zu vergessen !

Mit entsprechenden Ports usw. oder Zeittabellen usw. kannst du die Regeln sehr fein ausgestallten was erlaubt ist und was nicht.

Die Zeitsteuerung der Regeln erlaubt dir z.B. ein offenes Schüler WLAN nachts ganz abzuschlaten usw.

Die Möglichkeiten sind (fast) unendlich

habe es jetzt mal mit Beispiel 1 probiert leider ohne Erfolg.

Dann machst du weiterhin leider einen Konfig Fehler Hast du mal in das Firewall Log gesehen WAS blockiert wird und ob das relevanter Traffic ist ? Zu 99% bei dir der Fall

Sinnvoll wäre es du mal einen Screenshot des Ruleset hier postest, das würde zur Lösung erheblich helfen.

VLAN7 alles erlaubt

VLAN8 alles erlaubt

OK, das ist ja dann eine Scheunentor regel. Damit wäre generell alles erlaubt.VLAN8 alles erlaubt

Dann bleibt nur die Vermutung das die Clients in VLAN 7 und 8 die sich pingen sollen ein falsches Gateway konfiguriert haben und die Gateway IP dieser Geräte NICHT auf die jeweilige Firewall IP in den VLAN7 und VLAN8 Segmenten zeigt ?!

Zweite Vermutung:

Auf diesen beiden Clients ist eine lokale Firewall aktiv !!

Die Windows Firewall blockt per Default alle Absender IP Adressen (Pakete) die NICHT aus dem lokalen IP Segment kommen ! Das musst du also entsprechend anpassen !

Außerdem ist ab Windows 7 ICMP (Ping Protokoll) generell blockiert in der Firewall. Hier steht wie du das wieder gängig bekommst:

https://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Es kann (sofern du alles andere richtig gemacht hast !) nur eins dieser beiden Probleme sein !!

Ein Testaufbau hier mit deiner Filterkonfig auf einem ALIX pfSense (Ver. 2.2.4) rennt fehlerlos zw. beiden VLAN Segmenten wie es soll !

Habe es mit der Scheuntorregel hinbekommen

Sieh !!Und nun mal bitte etwas schöner machen !! Als Source kannst du da wenigstens mal "vlan7 network" bzw. vlan 8 network angeben damit nun nicht wahrlich jeder Hansel drauf kann !!

Dann langsam immer dichter ziehen wie du es wünschst und oben beschrieben ist

Win7 Client nur an VLAN8 ... hatte kein Gateway eingetragen ... Daher hat es nicht funktioniert!

Oha....na ja wenigstens muss man deinen Mut honorieren diese Peinlichkeit hier zuzugeben Soweit wenn ich alles erlaube geht es schon!

Da wird der rest dann nun auch im Handumdrehen klappen....ganz sicher !Das bekommen wir mit dir hier schon zum Fliegen...keine Sorge.

Einen Kardinalsfehler hast du begangen !!!

Du hast statt des Druckers das gesamte Subnetz eingetragen und erlaubt was fatal ist !!! 10.1.12.0 bezeichent ein gesamtes NETZWERK ! (Alle Hostbits auf "0" !)

Du gibst hier also das gesamte Netzwerk frei...Fehler !

Du musst in der Regelauswahl wählen Single host or alias !! und dann dort die dedizierte IP des Druckers eintragen !

Unbedingt korrigieren !

Tip dazu:

Gehe unter Firewall auf Aliases und richte dir dort den oder die Drucker mit seiner Host IP und Beschreibung ein. Dann hast du die einmal fest wasserdicht definiert und "siehst" in der Regel Konfig den Namen bzw. Beschreibung bei der Auswahl dann als Alias bzw. Eingabeoption. Das verringert den Fehler.

Alternativ kannst du natürlich auch die Host IP eingeben. Aber bitte wirklich die Host IP und NICHT ein ganzes Netzwerk.

2ter Fehler:

Nicht ganz so gravierend aber solltest du auch ändern !

Wenn du nach Protokollen filterst gebe als Source IP immer das Netzwerk an von dem es kommt. Benutze dort niemals ein * , denn das erlaubt alle hier einlaufenden IP Adressen die es gibt.

Besser du limitierst es immer auf das Netzwerk was auch da angeschlossen ist, denn es können (und sollen) dort keine User mit fremden IPs auftauchen. Wenn doch werden die so sicher gefiltert und NICHT mit einem "*" !

Kosmetischer Tip:

Geize nicht mit der Beschreibung. Kommentiere besser alles mit "Alles erlauben, DNS verbieten, xyz verbieten" usw. Das ist sehr hilfreich wenn du nach langer Zeit oder deine Vertretung sich mal die regeln ansieht. So weiss man gleich was los ist und muss nicht lange suchen

Der Rest sieht aber schon ganz gut aus...

Tip: Über "Schedule" kannst du z.B. die Filter auch uhrzeitgesteuert aktivieren und deaktivieren. Du kannst z.B. nachts das Lehrer LAN ganz dichtmachen und das Schüler WLAN ebenfalls wenn man es wirklich wasserdicht machen will

Na ja...ist ne große Spielwiese die Regeln

Du hast statt des Druckers das gesamte Subnetz eingetragen und erlaubt was fatal ist !!! 10.1.12.0 bezeichent ein gesamtes NETZWERK ! (Alle Hostbits auf "0" !)

Du gibst hier also das gesamte Netzwerk frei...Fehler !

Du musst in der Regelauswahl wählen Single host or alias !! und dann dort die dedizierte IP des Druckers eintragen !

Unbedingt korrigieren !

Tip dazu:

Gehe unter Firewall auf Aliases und richte dir dort den oder die Drucker mit seiner Host IP und Beschreibung ein. Dann hast du die einmal fest wasserdicht definiert und "siehst" in der Regel Konfig den Namen bzw. Beschreibung bei der Auswahl dann als Alias bzw. Eingabeoption. Das verringert den Fehler.

Alternativ kannst du natürlich auch die Host IP eingeben. Aber bitte wirklich die Host IP und NICHT ein ganzes Netzwerk.

2ter Fehler:

Nicht ganz so gravierend aber solltest du auch ändern !

Wenn du nach Protokollen filterst gebe als Source IP immer das Netzwerk an von dem es kommt. Benutze dort niemals ein * , denn das erlaubt alle hier einlaufenden IP Adressen die es gibt.

Besser du limitierst es immer auf das Netzwerk was auch da angeschlossen ist, denn es können (und sollen) dort keine User mit fremden IPs auftauchen. Wenn doch werden die so sicher gefiltert und NICHT mit einem "*" !

Kosmetischer Tip:

Geize nicht mit der Beschreibung. Kommentiere besser alles mit "Alles erlauben, DNS verbieten, xyz verbieten" usw. Das ist sehr hilfreich wenn du nach langer Zeit oder deine Vertretung sich mal die regeln ansieht. So weiss man gleich was los ist und muss nicht lange suchen

Der Rest sieht aber schon ganz gut aus...

Tip: Über "Schedule" kannst du z.B. die Filter auch uhrzeitgesteuert aktivieren und deaktivieren. Du kannst z.B. nachts das Lehrer LAN ganz dichtmachen und das Schüler WLAN ebenfalls wenn man es wirklich wasserdicht machen will

Na ja...ist ne große Spielwiese die Regeln

Die anderen Adressen außer 101 bis 106 für die Drucker sind nicht belegt. Wie kann dadurch dann eine Sicherheitslücke entstehen?

Jeder kann sich dann eine dieser IPs vergeben und aus dem Drucker Netzwerk Schindluder betreiben usw. usw.Fazit: Du betreibst eine Firewall ! Lasse also so wenigt schludrige Lücken offen wie es geht !

Kosmetische Fehler:

1.) VLAN5

Die beiden vorletzten Regeln erlauben ins VLAN 8 und erlauben überalhin sind doppelt gemoppelt.

Das dedizierte Erlauben ins VLAN 8 wäre so oder so durch die Erlauben überallhin schon abgedeckt. Es erlaubt dann alles was oberhalb nicht durch ein Deny eingeschränkt ist.

Diese VLAN 8 Regel ist also überflüssig, schadet aber nicht. Sollte man aber immer der Übersicht halber besser weglassen, denn es verwirrt nur.

2.) VLAN 6

Alles richtig hier. Hier geht nur surfen mit HTTP und secure HTTP und sonst nix. Zw. 17 Uhr und 8 Uhr ist alles tot.

3.) VLAN 7

Alles richtig.

4.) VLAN 8

Alles richtig.

5.) VLAN 4

Auch alles richtig...

Bis auf den kleinen kosmetischen Fehler oben ist alles OK soweit.