Für alle, die bei der Sichtung von Firewall-Logs schnell Panik schieben

Immer wieder sehe ich Fragen, in denen Leute in ihre Firewall-Logs schauen und irgendwo zwischen Panik und Herzinfarkt fragen, wie es sein kann dass die ganze Welt sie hacken will.

Und denen man dann immer wieder die Antwort gibt: "Willkommen im Internet, das ist das Grundrauschen, gewöhn' dich dran!".

Was ist dieses Grundrauschen eigentlich?

Nun... Ich (resp. mein Arbeitgeber) hat aus dem letzten Pool vor kurzem eine IP-Allocation vom RIPE bekommen. Das heißt, wir haben jetzt 1024 IPv4-Adressen bekommen die zuletzt 2009 im Internet geroutet wurden - also seit ca. 6 Jahren nicht mehr genutzt wurden.

Diese IP-Adressen habe ich jetzt also mal in unseren Router geworfen, BGP angeknipst und mit tcpdump geschaut, ob da was kommt.

Und da kommt erstaunlich viel:

Nur noch einmal zur Erinnerung: Dieses Netz ist keine 10 Minuten im Internet geroutet (und das noch nichtmal vollständig*) und es gibt - zumindest bei uns - kein System was eine IP-Adresse aus diesem Präfix hat und Traffic verursachen könnte. Das, was man da sieht ist zu 100% Internet-Grundrauschen.

Man beachte bitte auch den Timestamp am Anfang der Zeile - wir reden da zwar nicht von gewaltigen Paketraten und die bezieht sich auch auf 1024 IP-Adressen. Umgerechnet sind das nur ein paar Pakete pro Minute pro IP.

Würde ich da jetzt aber jedes Mal davon ausgehen dass es da jemand auf mich abgesehen hat, hätte ich jetzt bereits Burnout.

Das, was man hier sieht, sind praktisch nur Portscans - meistens mit dem Zweck offene Dienste zu finden die sich für Attacken eignen. Das passiert vollkommen automatisiert von infizierten Systemen aus die Teil eines Botnets sind. Diese Scans haben in der Regel auch nur das Ziel, andere infizierte Systeme zu finden oder über die Ausnutzung von Schwachstellen zu infizieren. Jeder NAT-Router hält derartige Anfragen zurück

Was dabei übrigens auffällt: Ich bekomme unter anderem auch ein paar TCP-SYN-Pakete, TCP-RST, DNS-Antworten und ICMP-Nachrichten. All diese Pakete würden jedoch voraussetzen, dass irgendwer mit dieser Source-IP im Internet unterwegs ist - was ich für unser Netz definitiv ausschließen kann. Diese Pakete belegen also, dass da draußen im Internet Source-IPs für DDoS-Attacken gefälscht werden dass es nicht mehr feierlich ist (was auch kein großes Geheimnis mehr ist).

Nur, falls sich nochmal jemand fragt, was man sich denn so unter "Grundrauschen" vorzustellen hat

Und denen man dann immer wieder die Antwort gibt: "Willkommen im Internet, das ist das Grundrauschen, gewöhn' dich dran!".

Was ist dieses Grundrauschen eigentlich?

Nun... Ich (resp. mein Arbeitgeber) hat aus dem letzten Pool vor kurzem eine IP-Allocation vom RIPE bekommen. Das heißt, wir haben jetzt 1024 IPv4-Adressen bekommen die zuletzt 2009 im Internet geroutet wurden - also seit ca. 6 Jahren nicht mehr genutzt wurden.

Diese IP-Adressen habe ich jetzt also mal in unseren Router geworfen, BGP angeknipst und mit tcpdump geschaut, ob da was kommt.

Und da kommt erstaunlich viel:

22:56:48.643756 IP 77.110.183.94.40915 > **.**.**.240.23: Flags [S], seq 2496584358, win 5840, options [mss 1460,sackOK,TS val 50183558 ecr 0,nop,wscale 1], length 0

22:56:49.645922 IP 77.110.183.94.39355 > **.**.**.241.23: Flags [S], seq 2518986236, win 5840, options [mss 1460,sackOK,TS val 50183808 ecr 0,nop,wscale 1], length 0

22:56:50.646083 IP 77.110.183.94.51301 > **.**.**.242.23: Flags [S], seq 2532358649, win 5840, options [mss 1460,sackOK,TS val 50184058 ecr 0,nop,wscale 1], length 0

22:56:51.734928 IP 77.110.183.94.45586 > **.**.**.243.23: Flags [S], seq 2556275273, win 5840, options [mss 1460,sackOK,TS val 50184329 ecr 0,nop,wscale 1], length 0

22:56:52.740266 IP 77.110.183.94.51897 > **.**.**.244.23: Flags [S], seq 2561224674, win 5840, options [mss 1460,sackOK,TS val 50184579 ecr 0,nop,wscale 1], length 0

22:56:53.741898 IP 77.110.183.94.58400 > **.**.**.245.23: Flags [S], seq 2585241189, win 5840, options [mss 1460,sackOK,TS val 50184829 ecr 0,nop,wscale 1], length 0

22:56:54.749485 IP 77.110.183.94.44278 > **.**.**.246.23: Flags [S], seq 2600037523, win 5840, options [mss 1460,sackOK,TS val 50185079 ecr 0,nop,wscale 1], length 0

22:56:55.834320 IP 77.110.183.94.43255 > **.**.**.247.23: Flags [S], seq 2613564963, win 5840, options [mss 1460,sackOK,TS val 50185351 ecr 0,nop,wscale 1], length 0

22:56:56.352617 IP 52.88.94.127.38305 > **.**.**.174.1911: Flags [S], seq 3396319647, win 65535, options [mss 1460], length 0

22:56:56.837696 IP 77.110.183.94.54843 > **.**.**.248.23: Flags [S], seq 2623303366, win 5840, options [mss 1460,sackOK,TS val 50185601 ecr 0,nop,wscale 1], length 0

22:56:57.842011 IP 77.110.183.94.57999 > **.**.**.249.23: Flags [S], seq 2641841571, win 5840, options [mss 1460,sackOK,TS val 50185851 ecr 0,nop,wscale 1], length 0

22:56:58.841685 IP 77.110.183.94.50862 > **.**.**.250.23: Flags [S], seq 2657925506, win 5840, options [mss 1460,sackOK,TS val 50186101 ecr 0,nop,wscale 1], length 0

22:56:59.930768 IP 77.110.183.94.47467 > **.**.**.251.23: Flags [S], seq 2680375316, win 5840, options [mss 1460,sackOK,TS val 50186372 ecr 0,nop,wscale 1], length 0

22:56:59.940814 IP 64.125.239.146.35029 > **.**.**.221.8443: Flags [S], seq 2802652352, win 65535, options [mss 1460], length 0

22:57:00.933512 IP 77.110.183.94.55384 > **.**.**.252.23: Flags [S], seq 2697766270, win 5840, options [mss 1460,sackOK,TS val 50186622 ecr 0,nop,wscale 1], length 0

22:57:01.934191 IP 77.110.183.94.48337 > **.**.**.253.23: Flags [S], seq 2705488936, win 5840, options [mss 1460,sackOK,TS val 50186872 ecr 0,nop,wscale 1], length 0

22:57:02.938095 IP 77.110.183.94.46447 > **.**.**.254.23: Flags [S], seq 2721314492, win 5840, options [mss 1460,sackOK,TS val 50187122 ecr 0,nop,wscale 1], length 0

22:57:03.180004 IP 5.45.76.125.80 > **.**.**.105.35100: Flags [S.], seq 3120168815, ack 2241156718, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:57:04.129524 IP 188.158.121.27.3938 > **.**.**.28.445: Flags [S], seq 3141282907, win 65535, options [mss 1380,nop,nop,sackOK], length 0

22:57:07.239101 IP 188.158.121.27.3938 > **.**.**.28.445: Flags [S], seq 3141282907, win 65535, options [mss 1380,nop,nop,sackOK], length 0

22:57:13.790382 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1535354350, ack 1976549984, win 14600, options [mss 1460], length 0

22:57:14.051936 IP 202.75.54.174.80 > **.**.**.11.17108: Flags [S.], seq 253854318, ack 253854318, win 16384, options [mss 1460], length 0

22:57:14.450748 IP 202.75.54.174.80 > **.**.**.109.33824: Flags [S.], seq 253854318, ack 253854318, win 16384, options [mss 1460], length 0

22:57:14.875976 IP 64.125.239.58.43931 > **.**.**.209.10000: Flags [S], seq 2899327353, win 65535, options [mss 1460], length 0

22:57:16.567968 IP 192.1.17.160.49917 > **.**.**.80.445: Flags [S], seq 4279441762, win 8192, options [mss 1200,nop,wscale 8,nop,nop,sackOK], length 0

22:57:19.577517 IP 192.1.17.160.49917 > **.**.**.80.445: Flags [S], seq 4279441762, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

22:57:19.665736 IP 180.94.94.147.4312 > **.**.**.12.445: Flags [S], seq 1696384988, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:57:20.269189 IP 181.188.156.196.2990 > **.**.**.60.445: Flags [S], seq 3378668468, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:57:20.917495 IP 46.61.209.2.4935 > **.**.**.40.3389: Flags [S], seq 3411408743, win 65535, options [mss 1380,nop,wscale 0,nop,nop,sackOK], length 0

22:57:22.618859 IP 5.138.87.146.1259 > **.**.**.17.445: Flags [S], seq 2386611649, win 65535, options [mss 1440,nop,nop,sackOK], length 0

22:57:22.649438 IP 180.94.94.147.4312 > **.**.**.12.445: Flags [S], seq 1696384988, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:57:23.330134 IP 181.188.156.196.2990 > **.**.**.60.445: Flags [S], seq 3378668468, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:57:24.141551 IP 82.221.105.6.34680 > **.**.**.72.2086: Flags [S], seq 2425892725, win 60334, options [mss 1460], length 0

22:57:25.618274 IP 5.138.87.146.1259 > **.**.**.17.445: Flags [S], seq 2386611649, win 65535, options [mss 1440,nop,nop,sackOK], length 0

22:57:26.242645 IP 202.75.54.174.80 > **.**.**.232.40612: Flags [S.], seq 782542291, ack 782542291, win 16384, options [mss 1460], length 0

22:57:27.438910 IP 202.75.54.174.80 > **.**.**.132.43833: Flags [S.], seq 782542291, ack 782542291, win 16384, options [mss 1460], length 0

22:57:28.930704 IP 85.25.103.50.26889 > **.**.**.97.3784: Flags [S], seq 3202497592, win 37236, options [mss 1460], length 0

22:57:29.608683 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1535354350, ack 1976549984, win 14600, options [mss 1460], length 0

22:57:29.748893 IP 202.52.192.23.4453 > **.**.**.97.445: Flags [S], seq 307851468, win 16384, options [mss 1460,nop,nop,sackOK], length 0

22:57:31.935363 IP 58.68.9.52.54971 > **.**.**.112.445: Flags [S], seq 2395306084, win 65535, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:57:32.682115 IP 202.52.192.23.4453 > **.**.**.97.445: Flags [S], seq 307851468, win 16384, options [mss 1460,nop,nop,sackOK], length 0

22:57:34.918224 IP 58.68.9.52.54971 > **.**.**.112.445: Flags [S], seq 2395306084, win 65535, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:57:36.932580 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1535354350, ack 1976549984, win 14600, options [mss 1460], length 0

22:57:38.686466 IP 93.81.152.155.45524 > **.**.**.181.55116: UDP, length 20

22:57:39.284463 IP 5.45.76.125.80 > **.**.**.230.31380: Flags [S.], seq 3120168958, ack 1268085166, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:57:40.207963 IP 203.173.89.66.3010 > **.**.**.245.23: Flags [S], seq 1880200251, win 5840, options [mss 1460,sackOK,TS val 1817851811 ecr 0,nop,wscale 1], length 0

22:57:40.624916 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1535354350, ack 1976549984, win 14600, options [mss 1460], length 0

22:57:41.079995 IP 23.211.132.65.53 > **.**.**.149.11833: Flags [S.], seq 3067299603, ack 775548463, win 14600, options [mss 1460], length 0

22:57:42.325721 IP 46.252.205.177.80 > **.**.**.70.80: Flags [R], seq 1786487655, win 0, length 0

22:57:43.206801 IP 203.173.89.66.3010 > **.**.**.245.23: Flags [S], seq 1880200251, win 5840, options [mss 1460,sackOK,TS val 1817852111 ecr 0,nop,wscale 1], length 0

22:57:43.475972 IP 83.222.104.210.27028 > **.**.**.99.22091: UDP, length 145

22:57:45.753112 IP 202.142.153.82.1646 > **.**.**.67.445: Flags [S], seq 1292902545, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:57:47.377637 IP 192.99.38.156.40316 > **.**.**.136.63628: Flags [S.], seq 1775229067, ack 701890561, win 16384, options [mss 1460], length 0

22:57:48.737164 IP 202.142.153.82.1646 > **.**.**.67.445: Flags [S], seq 1292902545, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:57:49.206817 IP 203.173.89.66.3010 > **.**.**.245.23: Flags [S], seq 1880200251, win 5840, options [mss 1460,sackOK,TS val 1817852711 ecr 0,nop,wscale 1], length 0

22:57:49.404747 IP 222.216.1.66.13128 > **.**.**.31.445: Flags [S], seq 3143310637, win 65535, options [mss 1460,nop,wscale 0,nop,nop,sackOK], length 0

22:57:49.588174 IP 23.211.132.65.53 > **.**.**.149.11833: Flags [S.], seq 3067299603, ack 775548463, win 14600, options [mss 1460], length 0

22:57:53.012858 IP 71.6.167.142.34680 > **.**.**.88.32400: Flags [S], seq 3763969379, win 48196, options [mss 1460], length 0

22:57:57.165446 IP 185.30.164.22.80 > **.**.**.82.52821: Flags [S.], seq 4029897060, ack 1663107073, win 0, options [mss 1460], length 0

22:57:57.665928 IP 198.20.69.98.34680 > **.**.**.229.8060: Flags [S], seq 3791190770, win 28656, options [mss 1460], length 0

22:57:58.698335 IP 41.181.245.87.80 > **.**.**.83.1234: Flags [R.], seq 0, ack 1, win 0, length 0

22:57:59.584318 IP 52.88.94.127.58510 > **.**.**.32.1911: Flags [S], seq 1260756745, win 65535, options [mss 1460], length 0

22:57:59.611128 IP 5.45.76.125.80 > **.**.**.109.46072: Flags [S.], seq 3120168943, ack 93680878, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:57:59.828950 IP 210.53.47.107.4334 > **.**.**.57.445: Flags [S], seq 2585404556, win 16384, options [mss 1460,nop,wscale 0,nop,nop,sackOK], length 0

22:58:01.102722 IP 154.73.129.174.4374 > **.**.**.74.445: Flags [S], seq 264970976, win 65535, options [mss 1300,nop,nop,sackOK], length 0

22:58:01.842542 IP 71.6.216.48.995 > **.**.**.107.995: Flags [S], seq 801166690, win 65535, options [mss 1460], length 0

22:58:02.860306 IP 210.53.47.107.4334 > **.**.**.57.445: Flags [S], seq 2585404556, win 16384, options [mss 1460,nop,wscale 0,nop,nop,sackOK], length 0

22:58:04.155989 IP 154.73.129.174.4374 > **.**.**.74.445: Flags [S], seq 264970976, win 65535, options [mss 1300,nop,nop,sackOK], length 0

22:58:15.899417 IP 89.248.172.98.54340 > **.**.**.159.53: 58043+ [1au] ANY? vdospackets.cz. (43)

22:58:17.739466 IP 23.211.132.65.53 > **.**.**.149.11833: Flags [S.], seq 3074271202, ack 775548463, win 14600, options [mss 1460], length 0

22:58:24.820979 IP 46.252.205.177.80 > **.**.**.113.80: Flags [R], seq 469770578, win 0, length 0

22:58:25.663039 IP 202.75.54.174.80 > **.**.**.156.17886: Flags [S.], seq 326537892, ack 326537892, win 16384, options [mss 1460], length 0

22:58:26.158132 IP 203.115.148.2.38791 > **.**.**.84.445: Flags [S], seq 401848737, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:58:27.599530 IP 202.75.54.174.80 > **.**.**.54.35204: Flags [S.], seq 798081238, ack 798081238, win 16384, options [mss 1460], length 0

22:58:28.978705 IP 23.211.132.65.53 > **.**.**.149.11833: Flags [S.], seq 3074271202, ack 775548463, win 14600, options [mss 1460], length 0

22:58:29.223431 IP 203.115.148.2.38791 > **.**.**.84.445: Flags [S], seq 401848737, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:58:33.924687 IP 27.118.26.110.1164 > **.**.**.2.445: Flags [S], seq 2413405601, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:58:34.542083 IP 83.149.35.23.19853 > **.**.**.97.445: Flags [S], seq 1054784099, win 16384, options [mss 1400,nop,nop,sackOK], length 0

22:58:36.012108 IP 202.75.54.174.80 > **.**.**.85.63965: Flags [S.], seq 1689564323, ack 1689564323, win 16384, options [mss 1460], length 0

22:58:36.519494 IP 82.221.105.7.49717 > **.**.**.129.15: Flags [S], seq 3662483142, win 56065, options [mss 1460], length 0

22:58:36.831042 IP 27.118.26.110.1164 > **.**.**.2.445: Flags [S], seq 2413405601, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:58:37.316830 IP 83.149.35.23.19853 > **.**.**.97.445: Flags [S], seq 1054784099, win 16384, options [mss 1400,nop,nop,sackOK], length 0

22:58:38.252494 IP 64.125.239.28.60211 > **.**.**.103.8443: Flags [S], seq 950692643, win 65535, options [mss 1460], length 0

22:58:39.073790 IP 71.6.167.142.6861 > **.**.**.96.110: Flags [S], seq 1657921717, win 6865, options [mss 1460], length 0

22:58:39.771913 IP 202.75.54.174.80 > **.**.**.196.53012: Flags [S.], seq 616224565, ack 616224565, win 16384, options [mss 1460], length 0

22:58:40.232434 IP 5.45.76.125.80 > **.**.**.133.3677: Flags [S.], seq 3120168911, ack 2677364334, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:58:41.227424 IP 31.220.19.30.80 > **.**.**.172.9901: Flags [R], seq 1901991424, win 0, length 0

22:58:41.227435 IP 31.220.19.30.80 > **.**.**.172.9901: Flags [R], seq 1901991424, win 0, length 0

22:58:41.227437 IP 31.220.19.30.80 > **.**.**.172.9901: Flags [R], seq 1901991424, win 0, length 0

22:58:41.480264 IP 82.221.105.7.1702 > **.**.**.33.9051: Flags [S], seq 404762448, win 33469, options [mss 1460], length 0

22:58:43.489270 IP 213.186.33.87.80 > **.**.**.144.4353: Flags [S.], seq 389231131, ack 2439446529, win 0, options [mss 536], length 0

22:58:44.876156 IP 141.212.122.170.53472 > **.**.**.173.53: 57378+ A? g.gtld-servers.net. (36)

22:58:46.530637 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1540262736, ack 1976549984, win 14600, options [mss 1460], length 0

22:58:46.942005 IP 5.45.76.125.80 > **.**.**.204.37132: Flags [S.], seq 3120168957, ack 798316142, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:58:46.942018 IP 5.45.76.125.80 > **.**.**.204.37132: Flags [S.], seq 3120168957, ack 798316142, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:58:49.561709 IP 23.211.132.65.53 > **.**.**.149.11833: Flags [S.], seq 3074271202, ack 775548463, win 14600, options [mss 1460], length 0

22:58:49.763899 IP 185.112.151.42.64341 > **.**.**.192.80: Flags [S], seq 3047832980, win 65535, options [mss 1314,nop,wscale 3,sackOK,TS val 1882559149 ecr 0], length 0

22:58:50.611682 IP 194.50.163.20.53 > **.**.**.169.33340: Flags [S.], seq 3800691426, ack 2708602881, win 65535, options [mss 1460], length 0

22:58:53.106483 IP 23.211.132.65.53 > **.**.**.149.11833: Flags [S.], seq 3074271202, ack 775548463, win 14600, options [mss 1460], length 0

22:58:57.851431 IP 71.6.165.200.20012 > **.**.**.232.9002: Flags [S], seq 2574217833, win 2163, options [mss 1460], length 0

22:58:58.278818 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1540262736, ack 1976549984, win 14600, options [mss 1460], length 0

22:58:58.699156 IP 193.198.184.169.80 > **.**.**.243.25427: Flags [S.], seq 383884543, ack 3756523521, win 29200, options [mss 1460], length 0

22:58:59.768484 IP 23.61.199.67.53 > **.**.**.33.6398: Flags [S.], seq 219137224, ack 419343485, win 14600, options [mss 1460], length 0

22:59:01.531073 IP 172.16.52.92.64386 > **.**.**.37.445: Flags [S], seq 1301142221, win 8192, options [mss 1460,nop,nop,sackOK], length 0

22:59:02.786126 IP 85.43.205.122.1576 > **.**.**.103.445: Flags [S], seq 3279108905, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:03.140313 IP 89.248.172.98.36177 > **.**.**.131.53: 58043+ [1au] ANY? vdospackets.cz. (43)

22:59:05.676430 IP 85.43.205.122.1576 > **.**.**.103.445: Flags [S], seq 3279108905, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:06.155989 IP 52.88.94.127.57136 > **.**.**.21.1911: Flags [S], seq 2411490578, win 65535, options [mss 1460], length 0

22:59:10.382333 IP 5.45.76.125.80 > **.**.**.48.501: Flags [S.], seq 3120168956, ack 3851779246, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:59:13.668121 IP 64.125.239.32.56960 > **.**.**.181.3128: Flags [S], seq 1257606640, win 65535, options [mss 1460], length 0

22:59:16.778681 IP 213.186.33.87.80 > **.**.**.202.62119: Flags [S.], seq 2362334077, ack 1559560193, win 0, options [mss 536], length 0

22:59:21.838833 IP 148.0.113.133.3449 > **.**.**.5.445: Flags [S], seq 1867595649, win 65535, options [mss 1400,nop,nop,sackOK], length 0

22:59:24.782299 IP 148.0.113.133.3449 > **.**.**.5.445: Flags [S], seq 1867595649, win 65535, options [mss 1400,nop,nop,sackOK], length 0

22:59:25.283826 IP 5.45.76.125.80 > **.**.**.68.14739: Flags [S.], seq 3120168940, ack 2174057390, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

22:59:25.657083 IP 71.6.216.56.995 > **.**.**.227.995: Flags [S], seq 2968309990, win 65535, options [mss 1460], length 0

22:59:26.258617 IP 141.212.122.111.57676 > **.**.**.214.80: Flags [S], seq 3224760121, win 65535, options [mss 1460], length 0

22:59:26.258630 IP 141.212.122.110.54651 > **.**.**.214.80: Flags [S], seq 4043268300, win 65535, options [mss 1460], length 0

22:59:27.746189 IP 50.63.95.166.80 > **.**.**.150.30214: Flags [S.], seq 899560129, ack 2469527553, win 16384, options [mss 1460], length 0

22:59:28.699505 IP 45.56.68.164.40440 > **.**.**.99.40101: Flags [S], seq 631758652, win 65535, options [mss 1460], length 0

22:59:29.635262 IP 202.75.54.174.80 > **.**.**.17.63420: Flags [S.], seq 1714557099, ack 1714557099, win 16384, options [mss 1460], length 0

22:59:29.768488 IP 95.42.240.231.2626 > **.**.**.56.445: Flags [S], seq 1352121182, win 65535, options [mss 1452,nop,wscale 0,nop,nop,sackOK], length 0

22:59:30.215287 IP 140.205.81.13.53 > **.**.**.61.28857: 18063*- 1/0/1 CNAME weiku.ddos-cdn.com. (85)

22:59:31.447894 IP 50.63.95.166.80 > **.**.**.161.40810: Flags [S.], seq 1945434500, ack 3314876417, win 16384, options [mss 1460], length 0

22:59:31.652095 IP 149.202.69.50.5550 > **.**.**.96.59143: Flags [S.], seq 283212241, ack 356122625, win 16384, options [mss 1460], length 0

22:59:31.882203 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1543295312, ack 1976549984, win 14600, options [mss 1460], length 0

22:59:32.659394 IP 95.42.240.231.2626 > **.**.**.56.445: Flags [S], seq 1352121182, win 65535, options [mss 1452,nop,wscale 0,nop,nop,sackOK], length 0

22:59:34.346355 IP 91.192.36.2.53 > **.**.**.120.27230: Flags [S.], seq 1208901773, ack 3510829057, win 65535, options [mss 1460], length 0

22:59:34.818324 IP 50.63.95.166.80 > **.**.**.240.60647: Flags [S.], seq 1462317120, ack 2587754497, win 16384, options [mss 1460], length 0

22:59:35.158113 IP 41.220.17.62.3734 > **.**.**.126.445: Flags [S], seq 1452986184, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:37.405622 IP 202.75.54.174.80 > **.**.**.207.58745: Flags [S.], seq 1315110348, ack 1315110348, win 16384, options [mss 1460], length 0

22:59:38.142148 IP 41.220.17.62.3734 > **.**.**.126.445: Flags [S], seq 1452986184, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:38.395499 IP 185.9.36.18.4391 > **.**.**.81.445: Flags [S], seq 982700927, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:38.673415 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1543295312, ack 1976549984, win 14600, options [mss 1460], length 0

22:59:38.911083 IP 141.212.122.119.45728 > **.**.**.190.110: Flags [S], seq 2569148772, win 65535, options [mss 1460], length 0

22:59:38.911094 IP 141.212.122.118.56445 > **.**.**.190.110: Flags [S], seq 442083819, win 65535, options [mss 1460], length 0

22:59:39.943448 IP 122.154.239.42.4064 > **.**.**.2.445: Flags [S], seq 2809497546, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:40.075111 IP 89.248.172.98.59698 > **.**.**.210.53: 58043+ [1au] ANY? vdospackets.cz. (43)

22:59:40.338272 IP 216.244.79.82.999 > **.**.**.105.28953: Flags [S.], seq 2148007534, ack 1050935297, win 8192, options [mss 1460], length 0

22:59:41.301387 IP 185.9.36.18.4391 > **.**.**.81.445: Flags [S], seq 982700927, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:42.683952 IP 186.120.170.40.2834 > **.**.**.117.445: Flags [S], seq 2951877552, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:42.917058 IP 122.154.239.42.4064 > **.**.**.2.445: Flags [S], seq 2809497546, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:43.338550 IP 216.244.79.82.999 > **.**.**.105.28953: Flags [S.], seq 2148007534, ack 1050935297, win 8192, options [mss 1460], length 0

22:59:45.585892 IP 186.120.170.40.2834 > **.**.**.117.445: Flags [S], seq 2951877552, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:49.338573 IP 216.244.79.82.999 > **.**.**.105.28953: Flags [S.], seq 2148007534, ack 1050935297, win 8192, options [mss 1460], length 0

22:59:51.254366 IP 190.79.23.129.2118 > **.**.**.52.445: Flags [S], seq 2875308065, win 65535, options [mss 1460,nop,nop,sackOK], length 0

22:59:53.762791 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1543295312, ack 1976549984, win 14600, options [mss 1460], length 0

22:59:54.543552 IP 71.6.216.42.995 > **.**.**.17.995: Flags [S], seq 3179155575, win 65535, options [mss 1460], length 0

22:59:55.257495 IP 71.6.135.131.34680 > **.**.**.55.13579: Flags [S], seq 2963466175, win 58979, options [mss 1460], length 0

22:59:55.805467 IP 23.61.199.67.53 > **.**.**.151.30159: Flags [S.], seq 1543295312, ack 1976549984, win 14600, options [mss 1460], length 0

22:59:58.763416 IP 64.125.239.210.40695 > **.**.**.36.8443: Flags [S], seq 1449717905, win 65535, options [mss 1460], length 0

22:59:59.261758 IP 194.50.163.20.53 > **.**.**.146.10684: Flags [S.], seq 2201354626, ack 4079812609, win 65535, options [mss 1460], length 0

22:59:59.982145 IP 36.224.144.88.46843 > **.**.**.92.445: Flags [S], seq 3765031294, win 65535, options [mss 1440,nop,nop,sackOK], length 0

23:00:01.337792 IP 216.244.79.82.999 > **.**.**.105.28953: Flags [R], seq 2148007534, win 0, length 0

23:00:02.887978 IP 36.224.144.88.46843 > **.**.**.92.445: Flags [S], seq 3765031294, win 65535, options [mss 1440,nop,nop,sackOK], length 0

23:00:11.225063 IP 5.45.76.125.80 > **.**.**.92.53768: Flags [S.], seq 3120168924, ack 127227502, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

23:00:11.225077 IP 5.45.76.125.80 > **.**.**.92.53768: Flags [S.], seq 3120168924, ack 127227502, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0

23:00:11.649427 IP 202.75.54.174.80 > **.**.**.100.20404: Flags [S.], seq 230045398, ack 230045398, win 16384, options [mss 1460], length 0

23:00:12.276785 IP 52.88.94.127.46953 > **.**.**.183.1911: Flags [S], seq 1591798017, win 65535, options [mss 1460], length 0

23:00:13.137370 IP 5.45.76.125.80 > **.**.**.182.57499: Flags [S.], seq 3120168959, ack 1972721262, win 0, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0Nur noch einmal zur Erinnerung: Dieses Netz ist keine 10 Minuten im Internet geroutet (und das noch nichtmal vollständig*) und es gibt - zumindest bei uns - kein System was eine IP-Adresse aus diesem Präfix hat und Traffic verursachen könnte. Das, was man da sieht ist zu 100% Internet-Grundrauschen.

Man beachte bitte auch den Timestamp am Anfang der Zeile - wir reden da zwar nicht von gewaltigen Paketraten und die bezieht sich auch auf 1024 IP-Adressen. Umgerechnet sind das nur ein paar Pakete pro Minute pro IP.

Würde ich da jetzt aber jedes Mal davon ausgehen dass es da jemand auf mich abgesehen hat, hätte ich jetzt bereits Burnout.

Das, was man hier sieht, sind praktisch nur Portscans - meistens mit dem Zweck offene Dienste zu finden die sich für Attacken eignen. Das passiert vollkommen automatisiert von infizierten Systemen aus die Teil eines Botnets sind. Diese Scans haben in der Regel auch nur das Ziel, andere infizierte Systeme zu finden oder über die Ausnutzung von Schwachstellen zu infizieren. Jeder NAT-Router hält derartige Anfragen zurück

Was dabei übrigens auffällt: Ich bekomme unter anderem auch ein paar TCP-SYN-Pakete, TCP-RST, DNS-Antworten und ICMP-Nachrichten. All diese Pakete würden jedoch voraussetzen, dass irgendwer mit dieser Source-IP im Internet unterwegs ist - was ich für unser Netz definitiv ausschließen kann. Diese Pakete belegen also, dass da draußen im Internet Source-IPs für DDoS-Attacken gefälscht werden dass es nicht mehr feierlich ist (was auch kein großes Geheimnis mehr ist).

Nur, falls sich nochmal jemand fragt, was man sich denn so unter "Grundrauschen" vorzustellen hat

- Stand jetzt ist das Netz nur aus ca. 70% des Internets erreichbar. Bei den restlichen 30% hängen Carrier dazwischen die noch ihre Routing-Filter-Listen aktualisieren müssen und die Routen so lange nicht importieren.

Please also mark the comments that contributed to the solution of the article

Content-Key: 286405

Url: https://administrator.de/contentid/286405

Printed on: April 19, 2024 at 19:04 o'clock

16 Comments

Latest comment

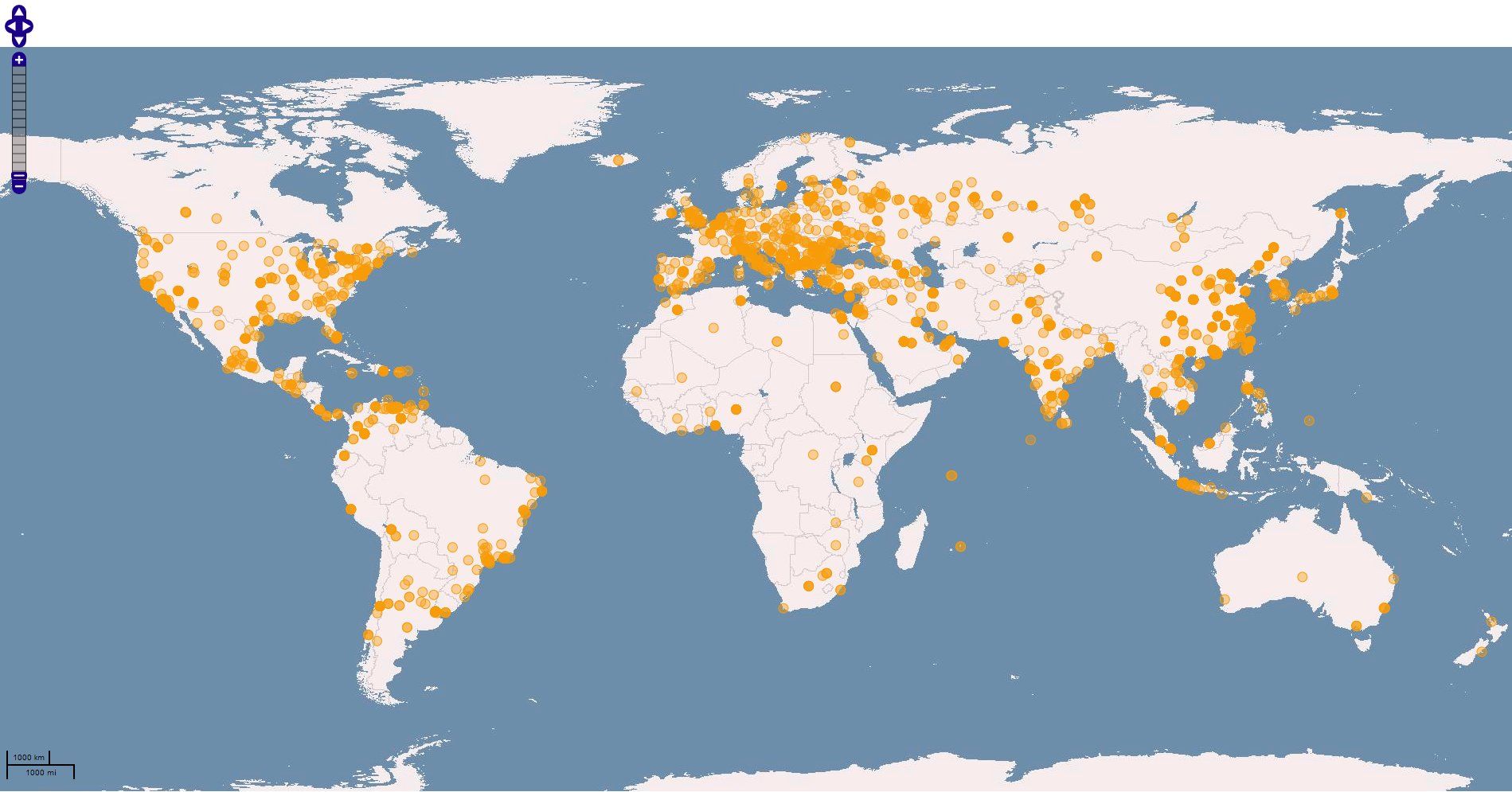

Zitat von @kaiand1:

Hast du ne Auswertung mal gemacht woher die IPs kommen bzw die Anfragen/Antworten zu euren IPs ?

Welches Land da am meisten "Böse" ist `?

Ich schätze mal Indien und Russland Hast du ne Auswertung mal gemacht woher die IPs kommen bzw die Anfragen/Antworten zu euren IPs ?

Welches Land da am meisten "Böse" ist `?

Zitat von @Aicher1998:

Was ist mit China?Zitat von @kaiand1:

Hast du ne Auswertung mal gemacht woher die IPs kommen bzw die Anfragen/Antworten zu euren IPs ?

Welches Land da am meisten "Böse" ist `?

Ich schätze mal Indien und Russland Hast du ne Auswertung mal gemacht woher die IPs kommen bzw die Anfragen/Antworten zu euren IPs ?

Welches Land da am meisten "Böse" ist `?

Zitat von @TlBERlUS:

Und Indonesien...Zitat von @Aicher1998:

Was ist mit China?Zitat von @kaiand1:

Hast du ne Auswertung mal gemacht woher die IPs kommen bzw die Anfragen/Antworten zu euren IPs ?

Welches Land da am meisten "Böse" ist `?

Ich schätze mal Indien und Russland Hast du ne Auswertung mal gemacht woher die IPs kommen bzw die Anfragen/Antworten zu euren IPs ?

Welches Land da am meisten "Böse" ist `?

Deutschalnd ist aber auch sehr oft involviert, siehe http://map.norsecorp.com/

"Guten Tag, ich bin von administrator.de, können Sie mir bitte mal eben Rootzugriff auf Ihre Server geben, ich glaub die sind infiziert"

so in etwa?

so in etwa?

Eher anders..

Erst geht es nach Ikea das Modell Kloppe holen

http://data.lustich.de/bilder/l/29151-ikea-kloppe.jpg

(Quelle http://lustich.de/bilder/werbung/ikea-kloppe/)

Dann geht es zum Serverinhaber um ihm mal die Meinung über die dauernden Serveranfragen Aufzuklären ;)

Erst geht es nach Ikea das Modell Kloppe holen

http://data.lustich.de/bilder/l/29151-ikea-kloppe.jpg

(Quelle http://lustich.de/bilder/werbung/ikea-kloppe/)

Dann geht es zum Serverinhaber um ihm mal die Meinung über die dauernden Serveranfragen Aufzuklären ;)