Redundante Core Switches

Hallo Zusammen,

unsere IT Abteilung hat eine Teststellung beauftragt, um das bestehende Netzwerk für ca. 70 Mitarbeiter redundant aufzubauen. Eingesetzt werden sollen (wobei ich mit der Auswahl persönlich nicht sehr zufrieden bin):

-2 Core Swtiche (Zyxel XS-3700-24)

-15 Access Switche (HP JG962A-24)

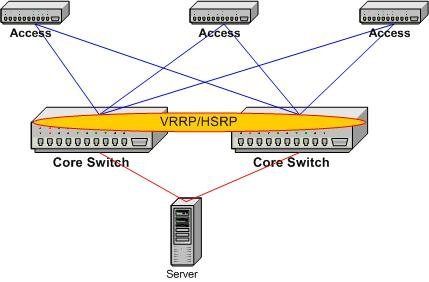

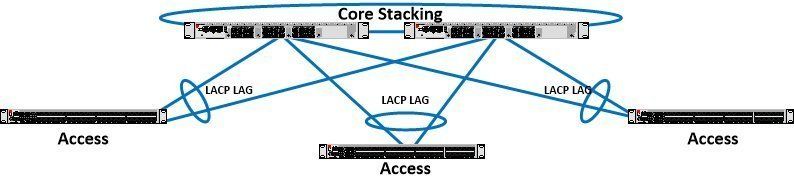

Wir haben uns folgenden aufbau überlegt:

(Quelle: Administrator.de)

Genügt es hier die beiden Core Switche mit VRRP zu verbinden, sodass einer im Standby bleibt, falls der andere ausfällt oder wären andere Verbindungsarten sinnvoll?

Hat hier jemand Erfahrung mit der Funktion unter Zyxel Datacenter Switchen?

Generell soll jeder Access-Switch mit je einer LWL Verbindung über ein SFP Modul mit den beiden Core Switchen verbunden werden. Ich gehe davon aus, dass STP oder MSTP in den Access-Switchen aktiviert sein muss um Schleifen zu vermeiden, oder ist durch VRRP der Slave Core-Switch sowieso nur im Standby und ich bekomme dadurch keine Schleifen? In manchen DV-Schränken werden 2 HP Switche montiert. Macht es Sinn die Switche noch einmal untereinander zu verbinden oder wie oben geschrieben immer von Core- zu Access-Switch?

Gegebenenfalls soll das vorhandene Class B Netz in mehrer VLANs unterteilt werden. Muss VRRP dann für jedes VLAN eingerichtet werden, also ein virtuelles Gateway je VLAN?

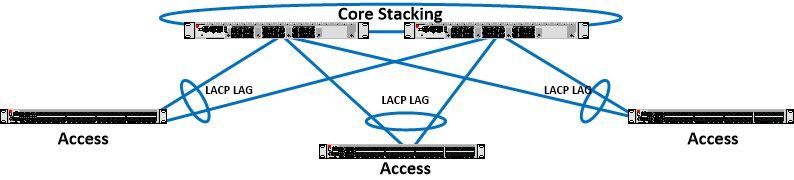

Ich denke die Konfiguration von VRRP könnte weg fallen, wenn richtige Full Stacking Switche eingesetzt würden. Die Ports müssten dann nur über LACP gebündelt werden. Für Stacking Switche fehlt anscheinend das nötige Kleingeld

Viele Grüße und ein schönes Wochenende.

unsere IT Abteilung hat eine Teststellung beauftragt, um das bestehende Netzwerk für ca. 70 Mitarbeiter redundant aufzubauen. Eingesetzt werden sollen (wobei ich mit der Auswahl persönlich nicht sehr zufrieden bin):

-2 Core Swtiche (Zyxel XS-3700-24)

-15 Access Switche (HP JG962A-24)

Wir haben uns folgenden aufbau überlegt:

(Quelle: Administrator.de)

Genügt es hier die beiden Core Switche mit VRRP zu verbinden, sodass einer im Standby bleibt, falls der andere ausfällt oder wären andere Verbindungsarten sinnvoll?

Hat hier jemand Erfahrung mit der Funktion unter Zyxel Datacenter Switchen?

Generell soll jeder Access-Switch mit je einer LWL Verbindung über ein SFP Modul mit den beiden Core Switchen verbunden werden. Ich gehe davon aus, dass STP oder MSTP in den Access-Switchen aktiviert sein muss um Schleifen zu vermeiden, oder ist durch VRRP der Slave Core-Switch sowieso nur im Standby und ich bekomme dadurch keine Schleifen? In manchen DV-Schränken werden 2 HP Switche montiert. Macht es Sinn die Switche noch einmal untereinander zu verbinden oder wie oben geschrieben immer von Core- zu Access-Switch?

Gegebenenfalls soll das vorhandene Class B Netz in mehrer VLANs unterteilt werden. Muss VRRP dann für jedes VLAN eingerichtet werden, also ein virtuelles Gateway je VLAN?

Ich denke die Konfiguration von VRRP könnte weg fallen, wenn richtige Full Stacking Switche eingesetzt würden. Die Ports müssten dann nur über LACP gebündelt werden. Für Stacking Switche fehlt anscheinend das nötige Kleingeld

Viele Grüße und ein schönes Wochenende.

Please also mark the comments that contributed to the solution of the article

Content-Key: 327806

Url: https://administrator.de/contentid/327806

Printed on: April 19, 2024 at 19:04 o'clock

80 Comments

Latest comment

wobei ich mit der Auswahl persönlich nicht sehr zufrieden bin

Das solltest du auch nicht. Zyxel im Core ist eher ein Witz...Genügt es hier die beiden Core Switche mit VRRP zu verbinden, sodass einer im Standby bleibt, falls der andere ausfällt oder wären andere Verbindungsarten sinnvoll?

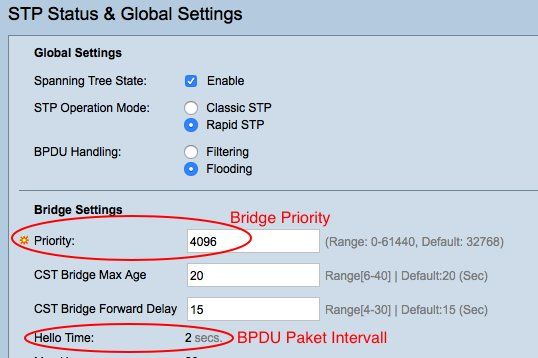

Du hast heutzutage 2 Optiionen:- Ein HA Szenario mit VRRP woebei VRRP hier ausschliesslich nur die Layer 3 Gateway Redundanz realisiert. Für die Layer 2 Redundanz werkelt dann das RSTP

- Ein Switchpaar was echtes Stacking supportet und du die 2 Core Switches in einen Stackverbund bringen kannst.

Vorteil erste Option: Preiswert und auch mit billigsten Taiwan Switches wie den Zyxel zu realisieren

Nachteil: Spanning Tree. STP sorgt leider dafür das alle redundanten Links in den Standby gehen und nicht aktiv genutzt werden können. Link Aggregation ist nicht möglich über 2 Switches nur wenn diese spezielle, herstellerproprietäre Trunk Virtualisierungs Protokolle supporten.

Vorteil 2te Option: Frei von Spanning Tree und den daraus resultierenden Nachteilen, VRRP und L3 Redundnaz nicht erforderlich, da der Stack in sich redundant ist, alles Accesslinks können bandbreiteneffizient mit beiden Links (LACP Trunk) angebunden werden, einfacher Aufbau und zentralöes Management

Nachteil: Geringfügig teurer als die erste Option da das Stacking Feature mehr kostet.

Wichtig ist das in der Stacking Variante ein richtiges Stacking auf Hardware Basis supportet ist und kein billiges Clustering wie es HP oft in den Billigserien macht.

Full Stacking Switches wie Cisco SG-500 oder Brocade ICX 7250 usw. wären da solche Kandidaten die das supporten. Letzterer ideal, da er gleich je 8 1G/10G SFP Slots an Bord hat für die Optiken.

Heutzutage entscheidet man sich in der Regel immer für Option 2.

Hat hier jemand Erfahrung mit der Funktion unter Zyxel Datacenter Switchen?

Vermutlich keiner, denn Zyxel ist ein Billighersteller der den Consumer Markt bedient. Solche Hardware hat in Datacentern die die Bezeichnung verdienen nichts zu suchen.Ich gehe davon aus, dass STP oder MSTP in den Access-Switchen aktiviert sein muss um Schleifen zu vermeiden

Ja, wenn man die klassische aber heutzutage veraltete Design Option 1 wählt.Du solltest dir unbedingt etwas Know How zu VRRP anlesen:

https://de.wikipedia.org/wiki/Virtual_Router_Redundancy_Protocol

Denn du mischst hier recht unsinnig Layer 2 und Layer 3. VRRP ist ein L3 only Protokoll wie oben schon gesagt !

Macht es Sinn die Switche noch einmal untereinander zu verbinden

In jedem Falle, denn sonst würde die Redundanz immer über die Access Links realisiert was ein schlechtes Design ist.Beim Stacking hat man eh eine Daisy Chain Verbindung (idealerweise 10G) über die Stack Member.

Ich denke die Konfiguration von VRRP könnte weg fallen, wenn richtige Full Stacking Switche eingesetzt würden

Yepp, Bingo ! Der Kandidat hat 100 Punkte !! So sähe es aus:

Die Ports müssten dann nur über LACP gebündelt werden

Nein falsch ! Das Stacking geschieht über dedizierte Stack Trunks. Da rennt was Chip Spezifisches, das dann aber über Standard Ethernet Infrastruktur.Für Stacking Switche fehlt anscheinend das nötige Kleingeld

Das wäre natürlich völliger Quatsch denn die Mehrkosten sind nur sehr gering. Es wäre sparen am absolut falschen Ende und das wird sich später bitter rächen !Für heutige Datacenter ist Stacking oder Ethernet Fabric eigentlich ein Muß.

Wenn das natürlich das RZ von Würstchen Karl ist mit 2 Selbstbau Servern spielt es natürlich keine Rolle, dann tun ganz sicher auch die Zyxel Gurken.

Das design oben zeigt eigentlich ganz klar das derjenige der das Designt hat wenig bis keine Fachkenntnisse in RZ Infrastruktur Planung hat

Darüber solltest du auch mal nachdenken !

Hallo zusammen,

die ganzen Ports benutzt werden wenn die Frage erlaubt ist? 10 x 24 Ports sind ja 240 Ports hat das einen bestimmten Grund oder

sind die Switche überall verteilt oder warum ist da so viel Platz nach oben? Stehen die Switche denn alle in einem oder zwei 19" Racks.

Ports: 8 x 10GBase-T + 12 x 10 Gigabit SFP+ + 4 x C 10 G-Bit SFP+

Der ist nur Layer2+ und warum nicht alles von Zyxel kaufen? Denn in der Regel verwaltet man mit einer

Software die der Hersteller für "größere" Installationen bereit stellt so eine Anzahl von Switchen. Und

darüber laufen auch Alarme ab und viele andere Sachen mehr. Aber nochmal diese Switche können

kein dynamisches Routing auf Layer3 Ebene sondern nur statisches Routing! Eventuell muss dann

noch eine Layer3 Lizenz gekauft werden. Interessant wäre aber wirklich noch einmal zu wissen

ob alle Switche in ein oder zwei Racks rein kommen!?

als die HP Switche. Die auch noch ein Problem mit dem VLANs haben, @aqui weiß da aber mehr

drüber zu berichten als ich.

es kommt immer nur darauf an was man zur Verfügung hat, man bezwecken möchte und was die Switche alle zu bieten haben!

Zeitfrage ob in Sekunden oder Minuten die Sache geregelt werden soll. Also sprich es ist Zeit abhängig.

Es kommt auch immer stark darauf an was man denn bezwecken möchte! Früher hat man ein Netzwerk nur mittels Uplinks verbunden,

da hat man dann aber zu viele "Hopps" und einen hohen Portverlust! Dann kam der "Switch Stack" und man hatte mehr Ports frei, eine

höhere Übertragunsrate (intern) und die Sicherheit das wenn ein Switch ausfällt der obere und der untere Switch diese Aufgaben mit

übernehme, zwar nur mittels halber Übertragungsrate und auch nur bei einem Stapel im Ring (Ring Switch Stack) aber immerhin fällt

nichts aus und dann wäre da noch die einfachere Konfiguration eines Stapels (Switch Stack). Bei den neueren Verfahren zum Stapeln

von Switchen via SFP Module an der Front des Gerätes fallen daher einige dieser Vorzüge weg, es sei denn sie haben an der Rückseite

einen freien Schacht zur Aufnahme eines "Stacking Moduls".

und dem selben Hersteller sein und müssen auch VRRP tauglich sein und nicht nur der Core! Und nicht vergessen dann auch nur ein

Switch von den beiden Core Switchen!!!! Und von daher würde ich wirklich zu Switchen greifen die alle von einem Hersteller kommen.

diese werden dann an den Core angebunden, entweder routet der Core denn alle Stapel, oder die Stapel haben je einen Layer3 Switch

der routet dann den Stapel oder aber man hat einen Stapel (Ring) aus Layer3 Switchen und wenn dann einer in der Mitte, ein Master

ist und ausfällt, fangen die darüber und darunter liegenden die Last mit halber Bandbreite ab.

darauf an was man benötigt, denn wenn alle Switche volle Leistung bringen sollen und in einem oder zwei 19"Racks installiert

werden und die Ausfallsicherheit muss da sein, dann kommt man nicht drum herum! Und wenn alle Switche einige Routing

Protokolle wie VRRP/HRSP / OSFP / RIP / PIM oder BGP beherrschen sollen bzw. müssen wird es wohl auch nicht ohne

echten Switch Stack gehen!

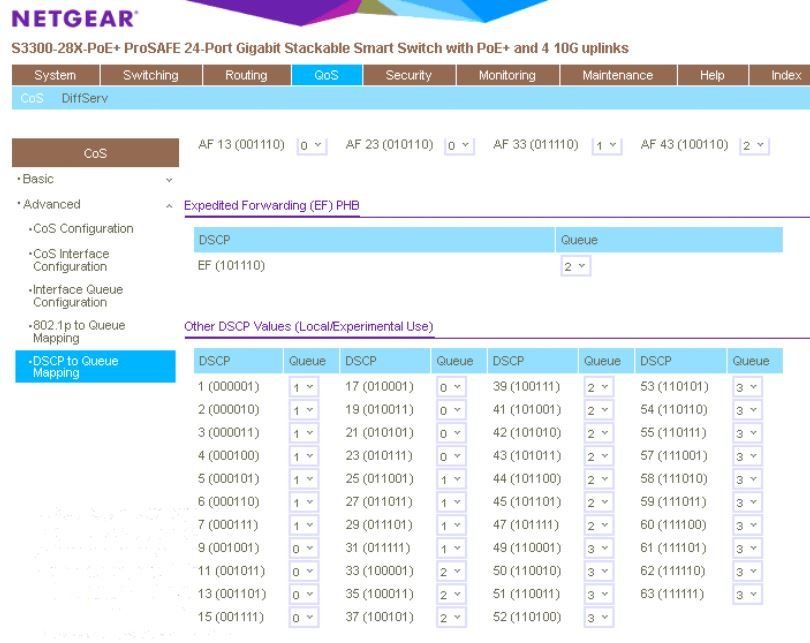

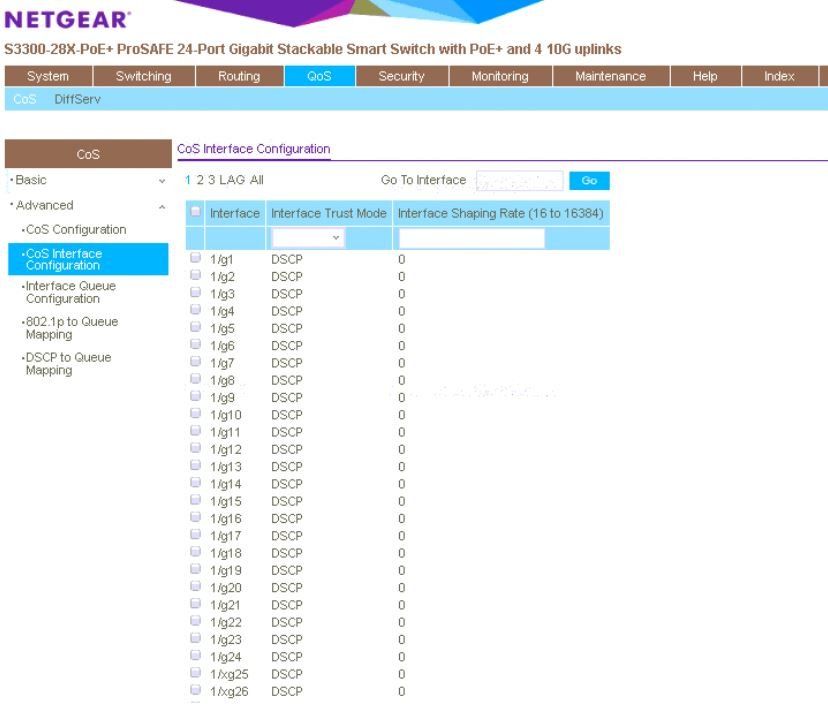

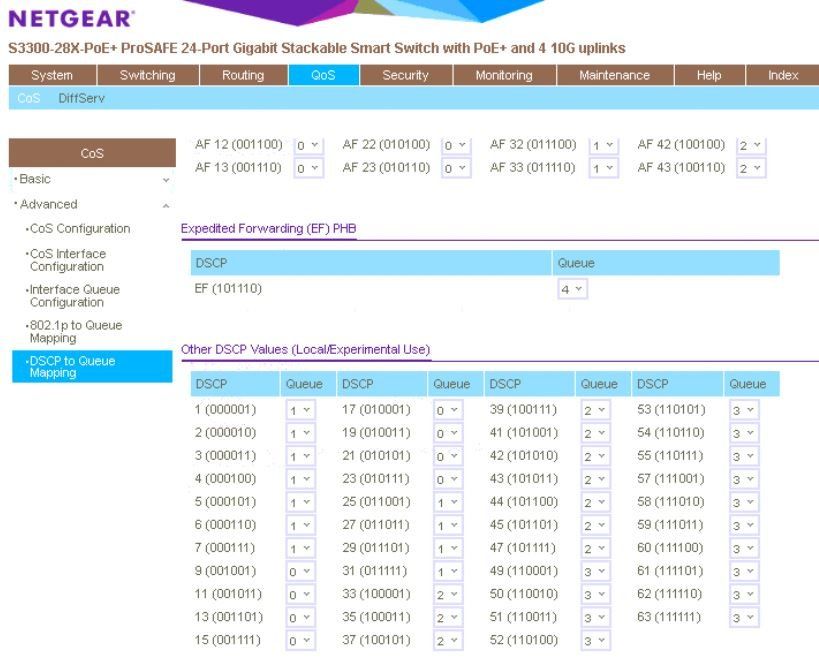

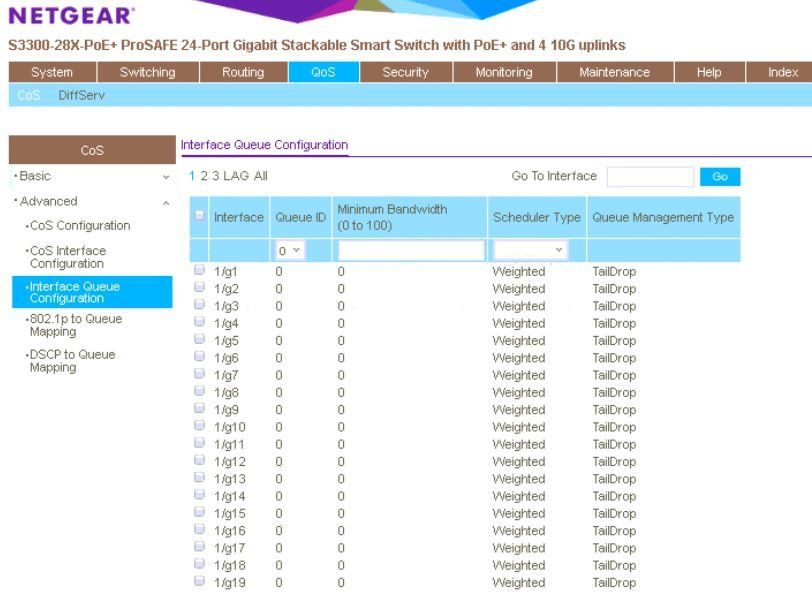

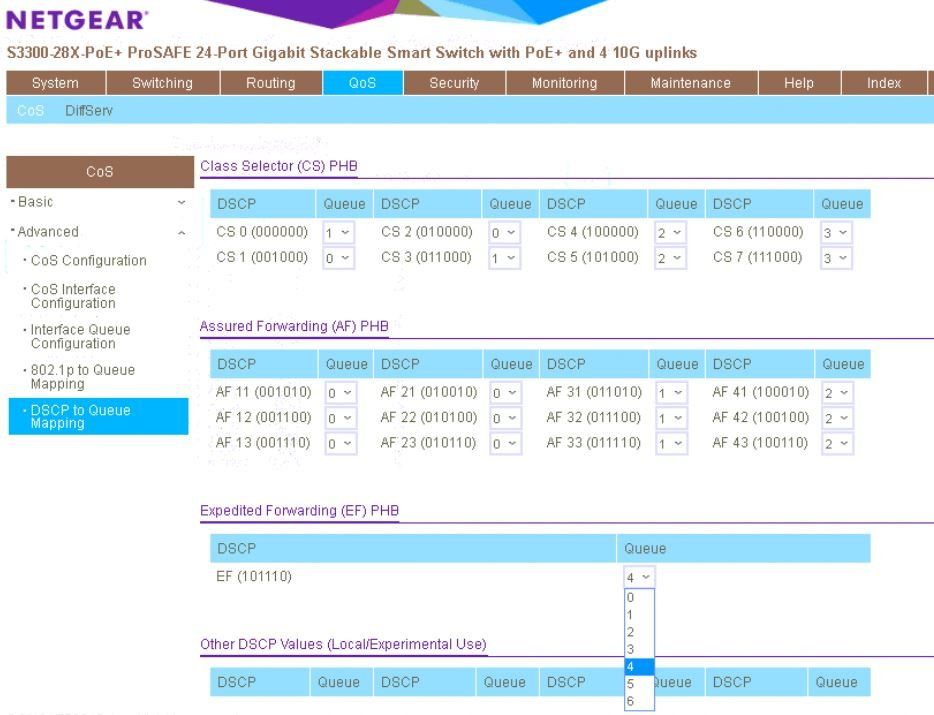

Ist ja auch immer eine Budgetfrage ich würde mal bei Netgear nachsehen wollen ob da nicht etwas für Euch zu holen ist!

Zwei NETGEAR ProSafe XSM7224S mit Layer3 Lizenz als Core Switche und dann aus der M5300er Serie den Rest.

Dazu noch die Netgear NMS300 Software und man kann die Switche auch voll und ganz verwalten und managen.

Oder aber man nimmt je nachdem was gewünscht wird zwei Netgear M4300-24X ProSafe Managed 24x 10Gigabit Switche und dann

aus der M5300 Serie den rest, Vorteil wäre hier das alle von Haus aus und ohne zusätzliche Lizenz routen können! Und das wären dann

bei den Core Switchen und den Switchen der M5300 Serie folgende Protokolle, RIP, OSPF, VRRP, PIM, PBR.

Gruß

Dobby

unsere IT Abteilung hat eine Teststellung beauftragt, um das bestehende Netzwerk für ca. 70 Mitarbeiter redundant aufzubauen.

70 MAs mit einem PC und VOIP Klienten sind bei mir 140 Geräte plus Server NAS/SAN und Tape/RDX Libraries, wofür sollen denndie ganzen Ports benutzt werden wenn die Frage erlaubt ist? 10 x 24 Ports sind ja 240 Ports hat das einen bestimmten Grund oder

sind die Switche überall verteilt oder warum ist da so viel Platz nach oben? Stehen die Switche denn alle in einem oder zwei 19" Racks.

Eingesetzt werden sollen (wobei ich mit der Auswahl persönlich nicht sehr zufrieden bin):

Warum weil gemischt wird oder der Marke wegen oder wegen was genau?-2 Core Swtiche (Zyxel XS-3700-24)

Gerätetyp: Switch - 24 Anschlüsse - L2+ - verwaltet - stapelbarPorts: 8 x 10GBase-T + 12 x 10 Gigabit SFP+ + 4 x C 10 G-Bit SFP+

Der ist nur Layer2+ und warum nicht alles von Zyxel kaufen? Denn in der Regel verwaltet man mit einer

Software die der Hersteller für "größere" Installationen bereit stellt so eine Anzahl von Switchen. Und

darüber laufen auch Alarme ab und viele andere Sachen mehr. Aber nochmal diese Switche können

kein dynamisches Routing auf Layer3 Ebene sondern nur statisches Routing! Eventuell muss dann

noch eine Layer3 Lizenz gekauft werden. Interessant wäre aber wirklich noch einmal zu wissen

ob alle Switche in ein oder zwei Racks rein kommen!?

-15 Access Switche (HP JG962A-24)

Zyxel GS1910 oder GS2200 Switche vertragen sich bestimmt deutlich besser mit dem 3700erals die HP Switche. Die auch noch ein Problem mit dem VLANs haben, @aqui weiß da aber mehr

drüber zu berichten als ich.

Genügt es hier die beiden Core Switche mit VRRP zu verbinden, sodass einer im Standby bleibt, falls der andere

ausfällt oder wären andere Verbindungsarten sinnvoll?

Was soll denn überhaupt bezweckt werden? Man kann auch Switche mittels VRRP/HRSP oder gar mittels OSPF nutzenausfällt oder wären andere Verbindungsarten sinnvoll?

es kommt immer nur darauf an was man zur Verfügung hat, man bezwecken möchte und was die Switche alle zu bieten haben!

Hat hier jemand Erfahrung mit der Funktion unter Zyxel Datacenter Switchen?

Nein.Generell soll jeder Access-Switch mit je einer LWL Verbindung über ein SFP Modul mit den beiden Core Switchen verbunden werden.

Zu viel! Dann lieber einen Switch Stapel (Switch Stack) im Ring mit den beiden Core Switchen verbinden.Ich gehe davon aus, dass STP oder MSTP in den Access-Switchen aktiviert sein muss um Schleifen zu vermeiden,

In der Regel eher RSTP aber das kann sicherlich auch von Hersteller zu Hersteller unterschiedlich sein, ist eben eineZeitfrage ob in Sekunden oder Minuten die Sache geregelt werden soll. Also sprich es ist Zeit abhängig.

....oder ist durch VRRP der Slave Core-Switch sowieso nur im Standby und ich bekomme dadurch keine Schleifen?

VRRP läuft ja eigentlich so ab das ein Switch im "Stand by Modus" ist und der andere arbeitet.In manchen DV-Schränken werden 2 HP Switche montiert.

Also nicht in dem Serverraum alle Switche in ein oder zwei 19" Racks?Macht es Sinn die Switche noch einmal untereinander zu verbinden oder wie oben geschrieben immer von Core- zu Access-Switch?

In der Regel bildet man Stapel und diese bindet man dann an den Core an. Das kann je nach Installation auch unterschiedlich ausfallen!Es kommt auch immer stark darauf an was man denn bezwecken möchte! Früher hat man ein Netzwerk nur mittels Uplinks verbunden,

da hat man dann aber zu viele "Hopps" und einen hohen Portverlust! Dann kam der "Switch Stack" und man hatte mehr Ports frei, eine

höhere Übertragunsrate (intern) und die Sicherheit das wenn ein Switch ausfällt der obere und der untere Switch diese Aufgaben mit

übernehme, zwar nur mittels halber Übertragungsrate und auch nur bei einem Stapel im Ring (Ring Switch Stack) aber immerhin fällt

nichts aus und dann wäre da noch die einfachere Konfiguration eines Stapels (Switch Stack). Bei den neueren Verfahren zum Stapeln

von Switchen via SFP Module an der Front des Gerätes fallen daher einige dieser Vorzüge weg, es sei denn sie haben an der Rückseite

einen freien Schacht zur Aufnahme eines "Stacking Moduls".

Gegebenenfalls soll das vorhandene Class B Netz in mehrere VLANs unterteilt werden. Muss VRRP dann für jedes VLAN eingerichtet

werden, also ein virtuelles Gateway je VLAN?

Je nach dem was Du erreichen möchtest und was vor allen anderen Dingen benötigt wird. Denn dann sollten die Switche alle von einwerden, also ein virtuelles Gateway je VLAN?

und dem selben Hersteller sein und müssen auch VRRP tauglich sein und nicht nur der Core! Und nicht vergessen dann auch nur ein

Switch von den beiden Core Switchen!!!! Und von daher würde ich wirklich zu Switchen greifen die alle von einem Hersteller kommen.

Ich denke die Konfiguration von VRRP könnte weg fallen, wenn richtige Full Stacking Switche eingesetzt würden.

Warum denn? Man bildet Switch Stapel von zwei bis um die acht Switche herum je nach Hersteller kann das aber auch variieren unddiese werden dann an den Core angebunden, entweder routet der Core denn alle Stapel, oder die Stapel haben je einen Layer3 Switch

der routet dann den Stapel oder aber man hat einen Stapel (Ring) aus Layer3 Switchen und wenn dann einer in der Mitte, ein Master

ist und ausfällt, fangen die darüber und darunter liegenden die Last mit halber Bandbreite ab.

Die Ports müssten dann nur über LACP gebündelt werden. Für Stacking Switche fehlt anscheinend das nötige Kleingeld

Die Stacking Module und DAC Kabel dazu kann man auch nach und nach dazu kaufen! Und zweitens es kommt auch immerdarauf an was man benötigt, denn wenn alle Switche volle Leistung bringen sollen und in einem oder zwei 19"Racks installiert

werden und die Ausfallsicherheit muss da sein, dann kommt man nicht drum herum! Und wenn alle Switche einige Routing

Protokolle wie VRRP/HRSP / OSFP / RIP / PIM oder BGP beherrschen sollen bzw. müssen wird es wohl auch nicht ohne

echten Switch Stack gehen!

Ist ja auch immer eine Budgetfrage ich würde mal bei Netgear nachsehen wollen ob da nicht etwas für Euch zu holen ist!

Zwei NETGEAR ProSafe XSM7224S mit Layer3 Lizenz als Core Switche und dann aus der M5300er Serie den Rest.

Dazu noch die Netgear NMS300 Software und man kann die Switche auch voll und ganz verwalten und managen.

Oder aber man nimmt je nachdem was gewünscht wird zwei Netgear M4300-24X ProSafe Managed 24x 10Gigabit Switche und dann

aus der M5300 Serie den rest, Vorteil wäre hier das alle von Haus aus und ohne zusätzliche Lizenz routen können! Und das wären dann

bei den Core Switchen und den Switchen der M5300 Serie folgende Protokolle, RIP, OSPF, VRRP, PIM, PBR.

Gruß

Dobby

Darauf habe ich leider keinen Einfluss.

Warum nicht ?? Bist du kein Angestellter aus der IT Abteilung der mit seinem Fachwissen dort sinnvoll die Investition steuern kann ?? Genau DAS würde doch Sinn machen das in richtige Bahnen zu lenken und ist doch vermutlich die Intention deines Threads hier.Oder sollen wir dich nur bedauern weil du zusehen musst wie fachfremde Laien mit größter Unwissenheit da irgendwelchen Mist zusammenfrickeln. Danach sieht es ja augenscheinlich aus und wenn nicht JETZT kannst du noch die Notbremse ziehen und das in vernünftige Bahnen lenken !!!

Wer wenn nicht DU als Fachmann hat denn Einfluss ?? Der Cheffe als fachfremender Kaufmann fällt vermutlich von einer PC Bude geschaffene falsche Entscheidungen für die Infrastruktur.

Oder warum hast du den Thread denn sonst eröffnet hier ??

Also muss jeder Core Switch mind. 15 SFP Ports haben

Das stimmt wenn du insgesamt 15 Accessswitches hast, Nur was stutzig macht bei dieser Anzahl....Access Switches haben üblicherweise 24 oder 48 Endgeräte Ports was dann bei 70 Mitarbeiter entweder 360 oder 720 Ports bedeutet. Plus dann noch der Endgeräteports die die gestackten Core Switches auch noch mitbringen. Nimmt man da 48 Port Switches sind das nochmal 96 Ports on Top !....

Ein ziemliches Missverhältniss zur Anzahl der Mitarbeiter oder sind da jetzt auch noch Server, Telefonie, WLAN und Druckerports mit eingerechnet.

Wenn du z.B. mal Brocade ICX 7250 nimmst, die haben je 8 SFP+ Ports und je nach Modell 24 oder 48 Kupfer Ports. Von denen kannst du bis zu 12 Geräte in einen Full Stack bringen. Ob du die abgesetzt mit Glasfaser stackst oder mit preiswerten Kupfer Twinax Kabeln (DAC Kabel) oder einem Mischbetrieb spielt keinerlei Rolle.

Mit 4 im Stack hast du deine 16 Glasfaserports. Vermutlich kannst du dir dann auch welche sparen wenn du die Kupferports der Stackswitches mit in deine Endgeräte Port Kalkulation mit einbeziehst. Die Anzahl der Cores reduziert sich dann.

Aber worüber reden wir eigentlich wenn die Fremdentscheider längst beschlossen haben billigste Chinaböller unterster Kategorie einzusetzen für dein RZ...??!!

Ich denke Full Stacking Swiche werden dann spürbar teurer...

Nein, falsche Denke wenn man das über die Laufzeit und in Bezug auf Zukunftssicherheit und Skalierbarkeit rechnet. Die Stacking Option ist nur geringfügig teuerer.Die ganze Argumentation hinkt doch. Vermutlich hast du oder deine fachfremden Entscheider die du nicht beeinflussen kannst tausende Euro für Server und MS Lizenzen verpulvert und beim Netzwerk darfs dann billigste Chinaware sein. Sowas rächt sich schon sehr schnell.

Ich habe noch nicht ganz verstanden, warum durch das VRRP Protokoll ein virtuelles Gateway erstelle wird

Nun die Erklärung dafür ist kinderleicht:Bei einem HA Design mit Spanning Tree und VRRP hast du ja bei 2 Core Switches ZWEI mögliche IP Adressen als Gateway für die Engeräte. Entweder Switch 1 oder Switch 2.

Entscheidest du dich für Switch 1 und der fällt mal aus steht dein Netzwerk. Nimmst du Switch 2 und der fällt aus steht das Netzwerk wieder. Wenn du mehr als 2 Core Switches hast wird es umso schwieriger.

Deshalb gibt es VRRP ! VRRP sorgt dafür das die 2 (oder mehr) Core Switches EINE einzige IP Adresse sharen und sich gegenseitig sagen ob sie noch "leben". Fällt einer der Switches aus nimmt der andere immer diese IP mit und damit kommt es nicht zu einem Gateway Verlust der Endgeräte.

Simples Allerweltsprinzip von VRRP schon seit Jahrhunderten....

Bei einem Full Stack ist das natürlich obsolet, denn der verhält sich aus Endgeräte Sicht wie ein großer Chassis Switch. Dort gibt es ja dann nur eine IP und das Stacking Protokoll sorgt dafür das das auf den Backup Switch wandert sofern der Master im Stack mal ausfallen sollte.

Bei guten Switches geschieht sowas "hitless" sprich unterbrechungsfrei.

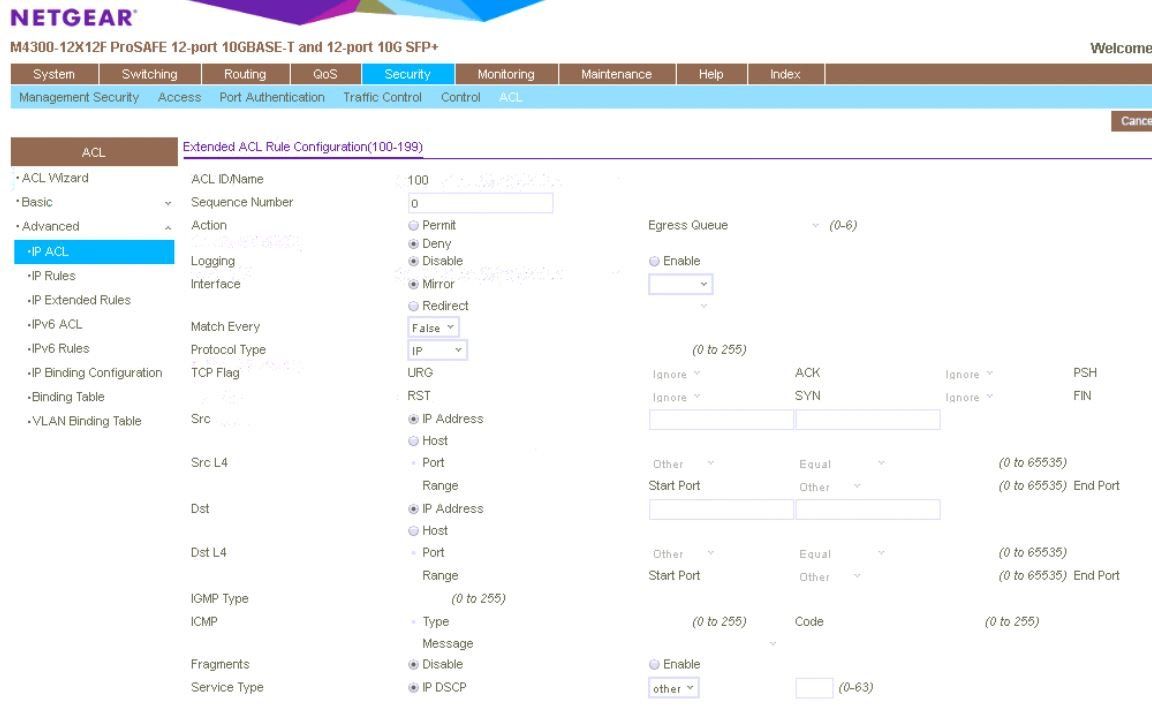

Wenn mehrere VLANs angelegt werden, müssen auch mehrere virtuelle Router in den Core Switchen angelegt werden

Nein ! Es müssen keinen Router angelegt werden. Der im L3 Switch ja vorhandene Routing Prozess bekommt lediglich ein virtuelle Bein in das VLAN gelegt.Das geschieht in der regel bei allen Herstellern damit das lediglich nur eine IP Adresse in dem VLAN definiert wird, damit ist dann VLAN Routing automatisch aktiv.

Wie lassen sich gedanklich mehrere VLANs mit der oben beschriebenen Situation aufbauen?

Auch das ist jahrhunderte alte aber aus den obigen Gründen heutzutage nicht mehr zeitgemässes klassisches Design.Jedes VLAN hat seine IP Adresse im Router und jedes VLAN hat seinen VRRP Prozess. Hier im folgenden kannst du das mal an einer Beispielkonfig sehen die das recht gut erklärt:

Switch 1:

!

interface VLAN 10

ip address 10.0.1.253 /24

vrrp-extended-group 10

virtual-ip 10.0.1.254

enable

no preempt-mode

short-path-forwarding

!

Switch 2:

!

interface VLAN 10

ip address 10.0.1.252 /24

vrrp-extended-group 10

virtual-ip 10.0.1.254

enable

no preempt-mode

short-path-forwarding

!

Hier hast du die 2 VLAN Interfaces auf den Switches und die virtuelle VRRP Gateway IP die die 2 Switches sharen.

Bei einem Stack gibts das natürlich nicht wie du sagst, denn da hat man ja nur ein Interface, da der Stack ja elektrich gesehen ein einzelner Switch ist !

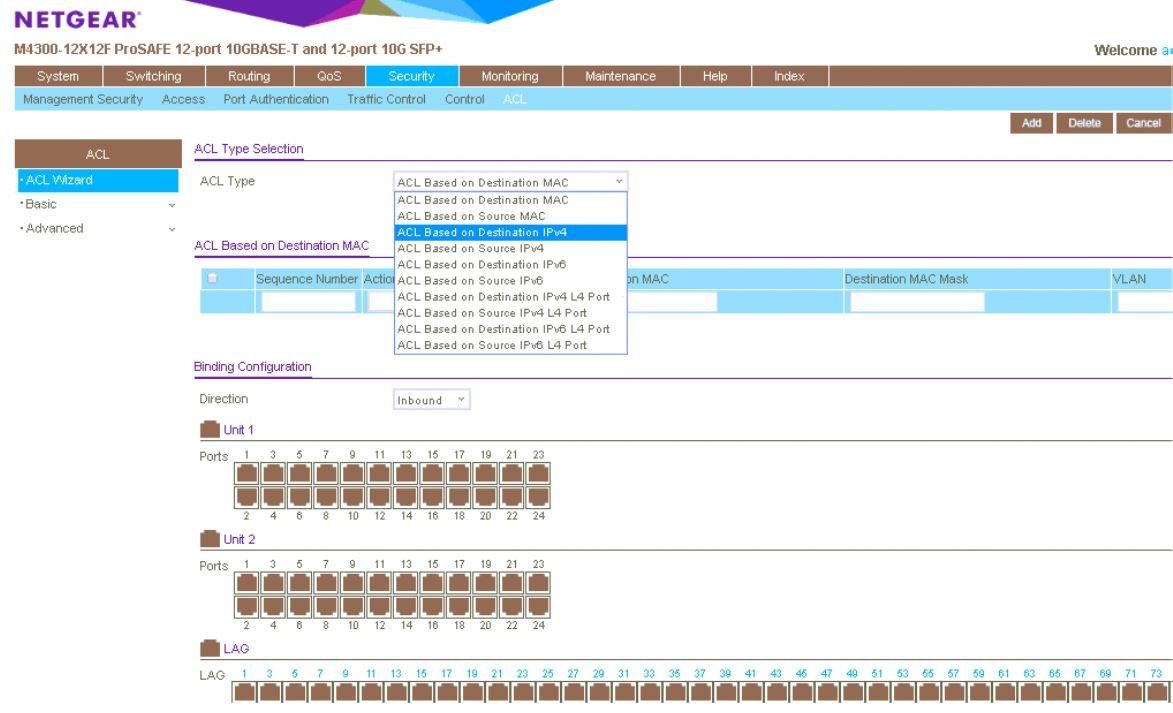

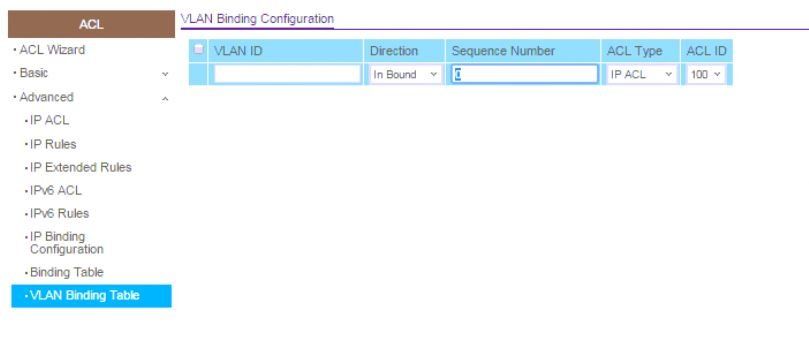

Die Zugriffsrechte zwischen den einzelnen VLANs regelt man mit IP Accesslisten...alles klassischer Standard.

Wie bereits gesagt.... Zukunftsfähig und skalierbar bist du nur mit einer Stacking Lösung. Auch im Hinblick auf die Managebarkeit ist das nicht zu unterschätzen. Mit dem alten Design kann man 2 Mann beschäftigen. Eine Stacking Lösung kann der Hausmeister nebenbei managen. Auch das sind laufende Kosten...

Soweit denken aber deine genannten Entscheider sicher nicht wie man man schon deutlich an deren überholten Billigkonzept mit Chinaswitches sieht.

Hier weiß ich nun nicht, wie das dann in Verbindung mit VRRP zu konfigurieren ist.

Kannst du ja nun oben in einem Live Beispiel sehen Wird ...STP auf den entsprechenden Ports einfach nur aktiviert oder muss das aktiv konfiguriert werden?

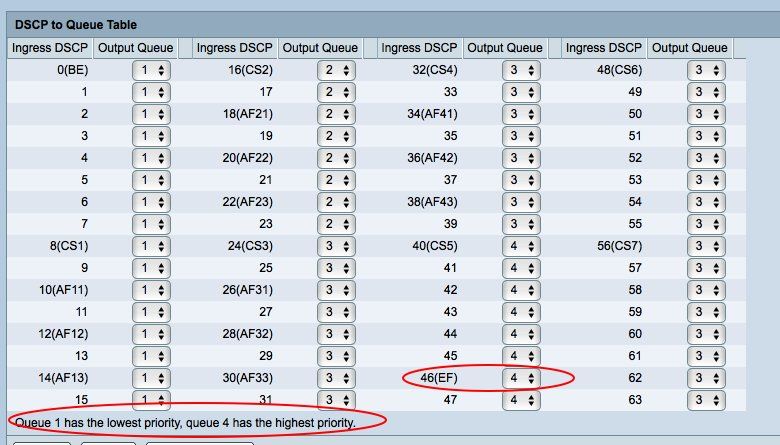

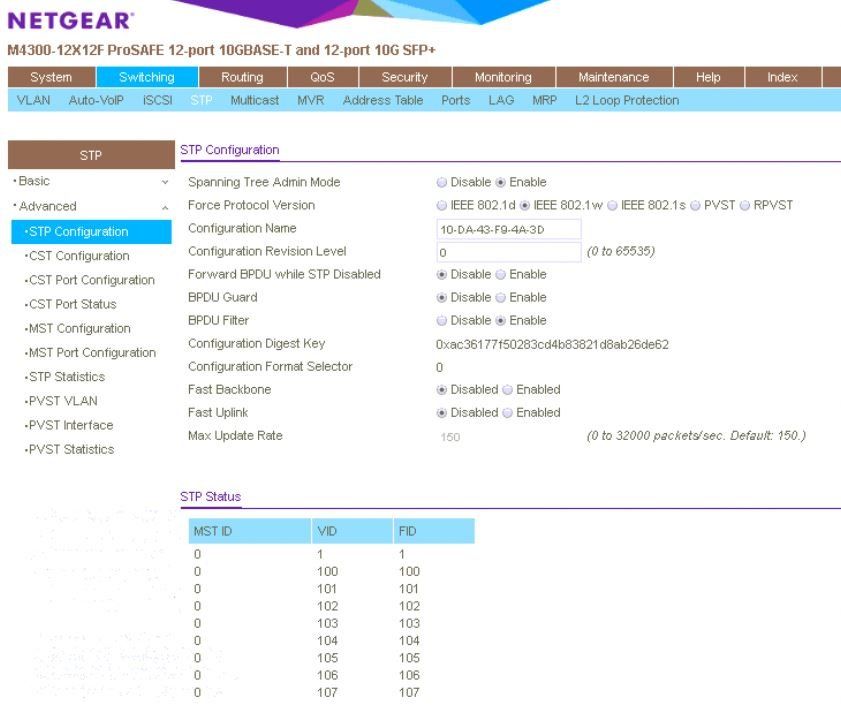

Das hängt im Wesentlichen von den verwendeten Switches ab. Achtung ! hier gibt es eine Menge STP Derivate die teils nicht kompatibel sind:- PVSTP und PVSTP+ (Per VLAN STP, nicht mit STP bzw. RSTP kompatibel)

- Single Span STP und RST (kompatibel)

- MSTP

Das große Problem ist das du mit den Billigswitches ja in ein L2 STP Design gezwungen wirst !!

Beim Stacking hättest du gar kein Problem mit STP denn das wäre komplett frei von STP da du ja dann mit LACP LAGs arbeiten würdest und auch so die Bandbreite voll ausnutzen kannst.

Das geht so dann nicht mehr mit STP. Einer der redundanten Links ist dann immer tot (Blocking Mode) aus redundanzgründen.

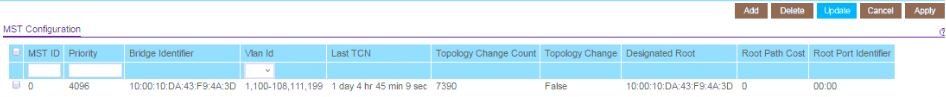

Hier wäre es dann sinnvoll ein MSTP Priority Customizing zu machen über die MSTP Instances für die verschiedenen VLANs um wenigstens ein Sharing der redundanten Links zu machen und diese beidseitig auszunutzen.

Klare Empfehlung ist dann auf MSTP zu gehen und ein MSTP Design zu machen. MSTP sollten beide Switch Hersteller supporten auch Billigheimer Zyxel.

Hier siehst du schon wieder einen gravierenden Nachteil des "alten", non Stacking Designs. Der Konfig Aufwand das sinnvoll für ein RZ zu betreiben ist ungleich höher als mit Stacking.

Das gesamte Management natürlich ebenso. Gerade im Hinblick auf die von dir sinnvollerweise ja auch geplanten Segmentierung des Netzes.

Wie bereits gesagt haben die Entscheider das vermutlich wegen fehlendem Fachwissen gar nicht auf dem Radar...aber egal.

MSTP und VRRP wäre dann dein Weg...auch wenn er steinig ist.

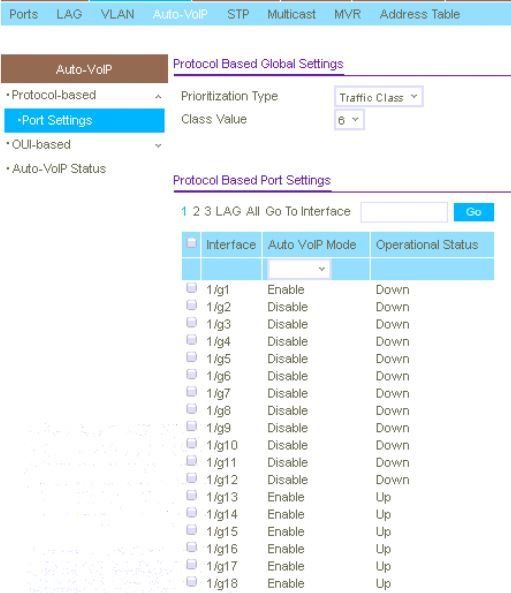

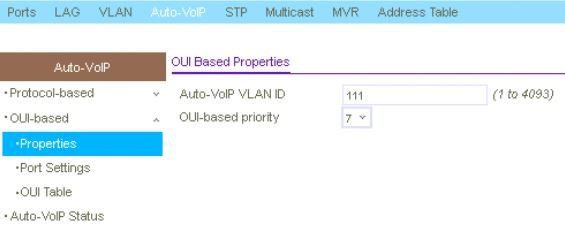

Die wahl ist wohl auf die HP Switche gefallen, da diese die leisesten PoE Switche sind.

Wie immer natürlich Blödsinn. Aber ein HP Systemhaus was Umsatz gezwungen ist muss sowas ja sagen bzw. kennt den Rest der Welt nicht. Wieder ein Indiz für beschränkten Horizont...aber auch egal.Was wären dann Empfehlungen für die Core und Access Switche,

Access Switches kannst du ja belassen auf der HP Wahl. Deine Anforderungen sind ja vermutlich eher gering also ist HP da schon einigermaßen OK wenn es denn sein muß.Im Core solltest du aber dringend auf Stacking Switches gehen. Ist ja schon mehrfach betont worden.

Cisco SG-500 wäre dann entsprechende HW. Da aber vom Core und dessen Stabilität im RZ sehr viel abhängt wären vielleicht ein paar Euronen mehr mit 2mal ICX 7250 gut angelegt....

Durch Empfehlung und Argumentation meinerseits sollen es wohl die Zyxel Dinger werden.

Dazu ist ja hier schon alles gesagt worden...Ich empfinde den Konfigurations- und Pflegeaufwand als deutlich höher,

Das ist auch so und siehst du genau richtig ! MSTP und VRRP mit all den Parametern sind dann Pflicht für dich. Da die Zyxel Billigdinger nicht mal LACP Virtualisierungsprotokolle können hast du auch keine Chance mit gesplitteten LACP Links das zu umgehen.Muss jedes VLAN in der Konfiguration sein eigenes Gateway haben

Ja, natürlich ! Wie sollte der Switch denn sonst routen zwischen den VLANs ??!!Hier mal die erweiterete Konfig mit 4 VLANs im Core und dem Gäste Netz mit entsprechender Beschränkung und IP Accesslisten die den Gästen den Zugang zu den anderen VLANs verbieten.

Diese Konfig sollte dir das dann ggf. etwas transparenter machen wie das Gesamtkonstrukt aus L3 Sicht ohne Stacking aussieht oder aussehen könnte:

Core Switch 1:

!

interface VLAN 10

description Client Netz

ip address 10.0.1.253 /24

vrrp-extended-group 10

virtual-ip 10.0.1.254

no preempt-mode

short-path-forwarding

!

interface VLAN 20

description WLAN Netz

ip address 10.0.2.253 /24

vrrp-extended-group 20

virtual-ip 10.0.2.254

no preempt-mode

short-path-forwarding

!

interface VLAN 30

description Server Netz

ip address 10.0.3.253 /24

vrrp-extended-group 30

virtual-ip 10.0.3.254

no preempt-mode

short-path-forwarding

!

interface VLAN 40

description Gaeste WLAN

ip address 10.0.4.253 /24

deny 10.0.4.0 0.0.0.255 10.0.1.0 0.0.0.255

deny 10.0.4.0 0.0.0.255 10.0.2.0 0.0.0.255

deny 10.0.4.0 0.0.0.255 10.0.3.0 0.0.0.255

permit 10.0.4.0 0.0.0.255 any

vrrp-extended-group 40

virtual-ip 10.0.4.254

no preempt-mode

short-path-forwarding

Core Switch 2:

!

interface VLAN 10

description Client Netz

ip address 10.0.1.252 /24

vrrp-extended-group 10

virtual-ip 10.0.1.254

no preempt-mode

short-path-forwarding

!

interface VLAN 20

description WLAN Netz

ip address 10.0.2.252 /24

vrrp-extended-group 20

virtual-ip 10.0.2.254

no preempt-mode

short-path-forwarding

!

interface VLAN 30

description Server Netz

ip address 10.0.3.252 /24

vrrp-extended-group 30

virtual-ip 10.0.3.254

no preempt-mode

short-path-forwarding

!

interface VLAN 40

description Gaeste WLAN

ip address 10.0.4.252 /24

deny 10.0.4.0 0.0.0.255 10.0.1.0 0.0.0.255

deny 10.0.4.0 0.0.0.255 10.0.2.0 0.0.0.255

deny 10.0.4.0 0.0.0.255 10.0.3.0 0.0.0.255

permit 10.0.4.0 0.0.0.255 any

vrrp-extended-group 40

virtual-ip 10.0.4.254

no preempt-mode

short-path-forwarding

Das sollte eigentlich alles erklären...!

welche die Switche miteinander verbinden müssen tagged sein?

Nur die Uplink Ports zw. den Switches natürlich, logischerweise ! Die müssen doch die VLAN Informationen (VLAN ID) zwischen den Switches übertragen.Ich hatte bisher nur kleinere VLANs zum Testen aufgebaut und würde gerne in das Thema tief einsteigen

Dann hilft dir ggf. das hiesige Tutorial und besonders die Grundlagen URLs am Anfang.VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

(Die dort erwähnten externen Switches kannst du dir natürlich bei deinen L3 Core Switches wegdenken !)

mir fehlen gedanklich die Schritte, wie sich die VLANs mit dieser Basis konfigurieren lassen:

Mit dem o.a. Beispiel und 4 VLANs sollte das ja nun hinreichend klar sein. Sonst wie immer fragen...

ZyXEL XS3700-24 ~3500 Euro

L2+ = Layer2 & Basic Layer3 features

HP JG962A-24 ~1100 Euro

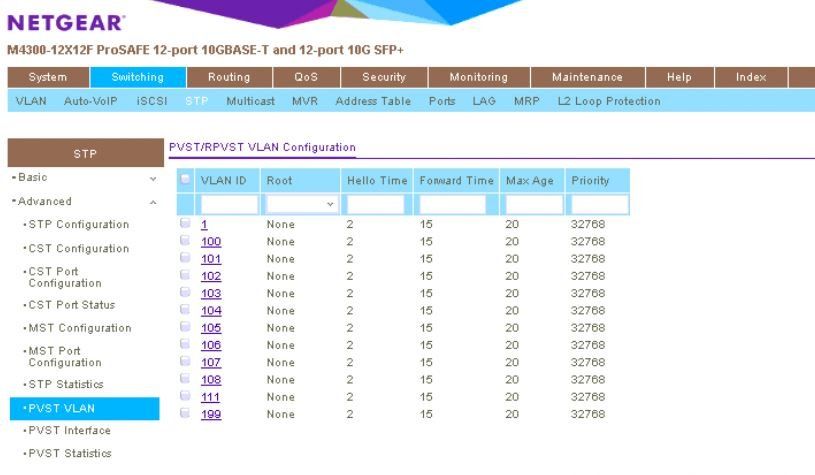

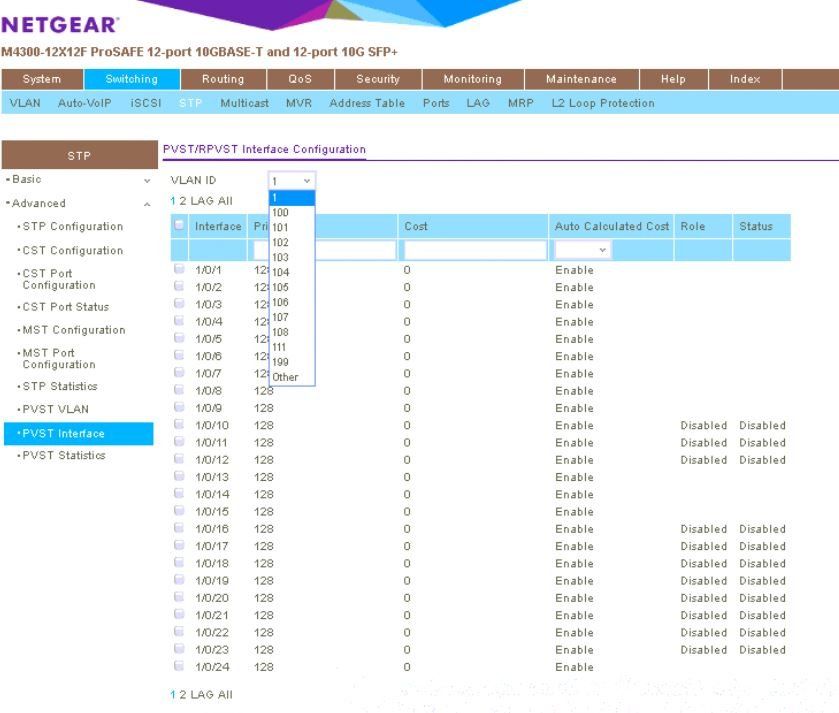

Netgear M4300-24X ~3500 Euro

Layer3 Switch mit PIM, VRRP, RIP, PBR, OSPF

Netgear M4300-28GPoE+ 28-Port ProSafe ~1500 Euro

Layer3 Switch, OSPF, RIP, IGMPv2, IGMP, VRRP, PIM-SM, PIM-DM, IGMPv3, MLDv2

Egal wie Ihr Euch entscheidet, aber nehmt von nur einem Hersteller die Switche und dann bitte Switche

für den Core Bereich der ein echter Layer3 Switch ist und nicht Layer2+ als Layer2 plus ein paar Layer3

Features. Oder zumindest wo man eine Layer3 Lizenz nachlösen kann um mehr herauszuholen.

Je nach Länge und zu überbrückenden Abstand ist man mit dem Netgear M4300-24x besser beraten, denn

wenn man hier von unter hundert Metern redet kann man das alles mittels CAT.6A Kabeln erledigen und

hat noch ordentlich gespart. Denn dann entfallen die SFP+ Optiken und die LWL Kabel alle samt.

Des weiteren kann man auch über eine Verwendung von VRRP & OSPF nachdenken und alles via einer

Software überwachen und managen. Man kann auch gerade wie bei Euch eine Spine-Leaf Struktur aufbauen

Gruß

Dobby

L2+ = Layer2 & Basic Layer3 features

HP JG962A-24 ~1100 Euro

Netgear M4300-24X ~3500 Euro

Layer3 Switch mit PIM, VRRP, RIP, PBR, OSPF

Netgear M4300-28GPoE+ 28-Port ProSafe ~1500 Euro

Layer3 Switch, OSPF, RIP, IGMPv2, IGMP, VRRP, PIM-SM, PIM-DM, IGMPv3, MLDv2

Egal wie Ihr Euch entscheidet, aber nehmt von nur einem Hersteller die Switche und dann bitte Switche

für den Core Bereich der ein echter Layer3 Switch ist und nicht Layer2+ als Layer2 plus ein paar Layer3

Features. Oder zumindest wo man eine Layer3 Lizenz nachlösen kann um mehr herauszuholen.

Je nach Länge und zu überbrückenden Abstand ist man mit dem Netgear M4300-24x besser beraten, denn

wenn man hier von unter hundert Metern redet kann man das alles mittels CAT.6A Kabeln erledigen und

hat noch ordentlich gespart. Denn dann entfallen die SFP+ Optiken und die LWL Kabel alle samt.

Des weiteren kann man auch über eine Verwendung von VRRP & OSPF nachdenken und alles via einer

Software überwachen und managen. Man kann auch gerade wie bei Euch eine Spine-Leaf Struktur aufbauen

Gruß

Dobby

Nur damit ich hier nicht unwissend bleibe - was spräche gegen eine Wahl von den HP 1920 Switchen als Access? Was hätte ich

für einen Vorteil bei anderen Herstellern?

Zyxel GS2200 würde man zusammen eventuell stapeln (Switch Stack) können!für einen Vorteil bei anderen Herstellern?

Ich würde Switche benötigen, die mindestens 15 SFP Slots haben, damit ich die Access Switche über Glasfaser

anbinden kann. Welche Stacking Switche als Cores wären dann in diesem Fall ratsam?

Reden wir dann immer noch über eine 10 GBit/s Anbindung oder nur noch via 1 GBit/s?anbinden kann. Welche Stacking Switche als Cores wären dann in diesem Fall ratsam?

Sind die netgear Teile nicht sogar Full stacking fähig, sodass die 2 coreswitche wie einer agieren? Ich hab da was auf der Webseite gelesen.

Ich habe Dir zwei Sorten von Switchen empfohlen je nachdem was Ihr da alles braucht und benötigt, das kann ja auch starkvariieren und das weißt eben nur Du selber. Und da ich das mit den Switchen und deren Verteilung noch nicht herausgelesen

habe, habe ich eben zwei Varianten empfohlen! Einmal alles in ein oder zwei 19" Racks und einmal verteilt so wie Du es jetzt

hier beschrieben hast.

Alles in eine oder zwei Racks:

Zwei NETGEAR ProSafe XSM7224S mit Layer3 Lizenz als Core Switche und den Rest aus der M5300er Serie

Echtes Stacking mit Modulen

Leaf und Spine Topologie:

Alles aus der Netgear M4300 Serie!

Layer3 Switche mit OSPF und VRRP

Mal ungeachtet von den Herstellern, habe ich wie oben geschrieben noch ein paar Verständnisfragen zur Konfiguration der

Switches, da ich das Thema VRRP in Verbindung mit vLAN noch nicht voll verstanden habe.

Das ist mir schon klar nur es wird eben auch nicht besser wenn man Switche von zwei Herstellern nimmt!Switches, da ich das Thema VRRP in Verbindung mit vLAN noch nicht voll verstanden habe.

- Einfachere Konfiguration da beide das selbe GUI und CLI verwenden

- Bessere Verwaltbarkeit durch ein Software, bei Zyxel weiß ich das aber nicht so genau, bei Netgear heißt diese NMS300

- Man kann aus den Core und den Access Switchen eventuell auch Stapel erstellen!

- Nur eine Supportstelle

- Garantierte Kompatibilität aller Switche untereinander

Ich würde die Switche von Zyxel dann lieber alle von Zyxel nehmen wollen, GS2200 wären da eventuell kompatibel mit.

Gruß

Dobby

Hallo MasterPhil,

Im Datacenter? Nein! In einem echten Datacenter findet ZyXEL praktisch nicht statt. Mit dem XS3900-48F hat ZyXEL zwar einen DCB-fähigen ToR-Switch im Programm, aber es würde mich doch sehr wundern, wenn der in Deutschland überhaupt schon irgendwo im Einsatz wäre. Beim Distri auf Lager ist er jedenfalls nicht. Der wird wohl nur für spezielle Projekte geordert. Auf anderen Märkten mag es vielleicht anders aussehen.

Und damit kommen wir zum Kernproblem Deines Threads: Du wirfst hier mit Begriffen um Dich, die stark interpretierbar sind und vermutlich Deine Umgebung gar nicht richtig charakterisieren. Ein Datacenter ist für mich ein spezieller Gebäudekomplex mit Zugangssicherungen, Klimatisierung, Notfallstromversorgung, teilweise hunderten Racks und hunderten bis tausenden physischen Servern/Hosts. Allein das Thermalmanagement eines solchen Datacenters unterliegt schon umfangreichen Planungen und gewissenhaften Berechnungen! Gleiches gilt erst recht für die Netzwerkinfrastruktur, denn hier stellt - von den hohen zu verabreitenden Datenmengen und -raten abgesehen - vorallem auch das Thema Server- und Storagevirtualisierung spezielle Anforderungen.

Wenn Du hier z.B. von "Core-Switches" sprichst, dann erweckst Du bei dem ein oder anderen Leser gewisse Assoziationen an die Größe des Netzes und an die damit verbundenen Funktionsanforderungen, die mit Eurer Umgebung vermutlich gar nicht korrespondieren. Dementsprechend wird in den Antworten dann ganz gerne "draufgehauen" und es werden Dinge diskutiert und Lösungen empfohlen, die an Eurem Bedarf möglicherweise völlig vorbei gehen!

In diesem Sinne solltest Du auch einige Aussagen von Aqui einordnen. Er hat insofern Recht, als dass ZyXEL keine Core-Switche anbietet. Damit sind aber die Core-Switche für mindestens mittlere bis wirklich große Netze gemeint. In solchen Projekten kooperiert ZyXEL meines Wissens mit Extreme Networks. Definitiv Unrecht hat er, wenn er schreibt, dass ZyXEL nur "billigen Consumerschrott" anbieten würde. "Auch" wäre da wohl treffender. Denn neben den vielen Geräten für Privatanwender und Kleinunternehmen bietet ZyXEL auch viele Produkte an, die für den Mittelstand und für Carrier geeignet sind. So ist ZyXEL in Deutschland beispielsweise bei vielen City- und Regionalprovidern nicht nur mit CPEs, sondern auch mit DSLAMs und Switches im Access- und Distribution-Layer vertreten. Man beachte beispielsweise die breite Palette an Metro-Ethernetswitches.

Selbstverständlich kann es sinnvoll sein, auch Eurer vergleichsweise sehr kleines Netz logisch in gewisse "Layer" zu unterteilen und so zu beschreiben. Das kann die Diskussion darüber und die Planungen vereinfachen. Jedoch darf man dabei nicht Eure konkreten Anforderungen außer Acht lassen. Nur so kann man realistisch beurteilen, was für Euch sinnvoll ist und geeignete Empfehlungen geben. Alles andere wäre unseriös.

Genau in der Darstellung Eurer konkreten Anforderungen sehe ich hier bislang aber das größte Manko. Teilweise scheint Ihr Euch auch selbst darüber gar nicht im Klaren zu sein (VLANs, IP-Routing)!

Ich wüsste z.B. gern von Dir mehr über die Anbindung der Server an Euren kombinierten Core-, Distribution- bzw. Aggregation- und Datacenter-Layer.

Wieviele (physische) Server gibt es und wie werden diese angebunden (2x 10G?). Mit welcher Netzwerklast ist im Mittel und im Maximum zu rechnen? Wenn eine Servervirtualisierung zum Einsatz kommt, solltest Du darüber auch Näheres berichten. Wichtig wäre auch zu wissen, ob sich beide Coreswitche und alle Server am selben Standort befinden oder ob diese aus Redundanzgründen getrennt sind.

Auch die Anbindung der Accessswitche an den Core bedarf einer Klarstellung: Einerseits spricht die Hardwareauswahl dafür, dass alle Accessswitches mit 2x 10G an den Core angebunden werden sollen, andererseits sprichst Du selbst von einem Erfordernis von 15 SFP-Slots pro Coreswitch, was jeweils nur 1G wäre (SFP vs. SFP+)!

Ich bin wie Aqui durchaus ein Freund von Stacking. Aber man muss schon genau hinsehen, ob man sich damit nicht einen Flaschenhals einbaut! Angenommen, Deine Server sind mit x mal 10G an den Core-/DC-Layer angegebunden sowie dieser an den Accesslayer mit je 2x 10G und aufgrund des Stackings kann auf all diesen Links ein Linksaggregation gefahren werden, dann hast Du das Problem, dass zwischen den Stackmembern möglicherweise hoher Datenverkehr entsteht. Die Stackverbindung stellt zwischen den Stackmembern ja nicht nur die Controlplane, sondern auch die Dataplane! Wenn alle Ports 10G machen, erscheint es nicht sinnvoll, lediglich über 2x 10G zu stacken. Das müssten dann schon mind. 4x 10G sein. In meinem Netz sind die Switche für den kombinierten Core- und Datacenter-Accesslayer z.B. mit 8x 10G gestackt und werden demnächst durch 40G-Module ersetzt...

Das dürfte im übrigen auch der Grund sein, weshalb der vorgesehene ZyXEL-Switch XS3700-24 nicht stackingfähig ist (zumindest derzeit - auch bei anderen Modellen wurde das erst per Softwareupdate nachgereicht). Andere ZyXEL-Switche können sehrwohl gestackt werden. Aber nur über maximal 2x 10G. Deshalb macht das nur Sinn bei Switches, die im Wesentlichen nur 1G-Access-Ports haben und nur die Uplink- und Stackports 10G sind. Vor diesem Hintergrund sollte auch die Empfehlung von Aqui hinsichtlich der SG500X nocheinmal dringend hinterfragt werden: Laut Datenblatt können diese über die rückseitigen 5G-Kupferports oder über die normalen 10G-Ports gestackt werden. Sollten bei diesen Switchen also auch nur max. 2x 10G fürs Stacking zur Verfügung stehen, kann dies bei der vorgesehen Topologie ein Flaschenhals sein! Zumal hierfür wenn überhaupt nur der SG500XG in Frage käme, da die anderen nicht die erforderliche Anzahl an 10G-Ports haben. Und selbst bei diesem sind von den 16x 10G-Port 8 Stück reine Kupferports...

Sollten sich ohnehin alle Coreswitche und Server alle am selben Standort in unmittelbarer Nähe zueinander befinden, wäre m.E. eventuell ein vollredundant ausgebauter Modularswitch mit vollständig passiver Data- und Controlplane die bessere Alternative zum Stacking!

Im Übrigen ist es nicht ganz korrekt, dass man beim Einsatz von Spanning Tree zwangsläufig "tote Links" erhält. Das ist nur eine Frage des Designs: Angenommen Du hast 100 Endgeräte, dann packst Du davon 50 in ein VLAN und 50 in ein anderes, konfigurierst für jedes dieser VLANs eine eigene STP-Instance und sorgst dafür, dass diese Instanzen (logisch) auf unterschiedlichen Ports ("über kreuz") blocking gehen. Das geht zwischen Switchen verschiedener Hersteller mit MSTP oder bei einer homogenen Umgebung meist mittels proprietärer Protokolle noch eleganter. Ganz trivial ist die Einrichtung und der Betrieb von Spanning Tree gleichwohl nicht und so hat es durchaus etwas für sich, hierauf nach Möglichkeit zu verzichten...

Gruß

sk

Im Datacenter? Nein! In einem echten Datacenter findet ZyXEL praktisch nicht statt. Mit dem XS3900-48F hat ZyXEL zwar einen DCB-fähigen ToR-Switch im Programm, aber es würde mich doch sehr wundern, wenn der in Deutschland überhaupt schon irgendwo im Einsatz wäre. Beim Distri auf Lager ist er jedenfalls nicht. Der wird wohl nur für spezielle Projekte geordert. Auf anderen Märkten mag es vielleicht anders aussehen.

Und damit kommen wir zum Kernproblem Deines Threads: Du wirfst hier mit Begriffen um Dich, die stark interpretierbar sind und vermutlich Deine Umgebung gar nicht richtig charakterisieren. Ein Datacenter ist für mich ein spezieller Gebäudekomplex mit Zugangssicherungen, Klimatisierung, Notfallstromversorgung, teilweise hunderten Racks und hunderten bis tausenden physischen Servern/Hosts. Allein das Thermalmanagement eines solchen Datacenters unterliegt schon umfangreichen Planungen und gewissenhaften Berechnungen! Gleiches gilt erst recht für die Netzwerkinfrastruktur, denn hier stellt - von den hohen zu verabreitenden Datenmengen und -raten abgesehen - vorallem auch das Thema Server- und Storagevirtualisierung spezielle Anforderungen.

Wenn Du hier z.B. von "Core-Switches" sprichst, dann erweckst Du bei dem ein oder anderen Leser gewisse Assoziationen an die Größe des Netzes und an die damit verbundenen Funktionsanforderungen, die mit Eurer Umgebung vermutlich gar nicht korrespondieren. Dementsprechend wird in den Antworten dann ganz gerne "draufgehauen" und es werden Dinge diskutiert und Lösungen empfohlen, die an Eurem Bedarf möglicherweise völlig vorbei gehen!

In diesem Sinne solltest Du auch einige Aussagen von Aqui einordnen. Er hat insofern Recht, als dass ZyXEL keine Core-Switche anbietet. Damit sind aber die Core-Switche für mindestens mittlere bis wirklich große Netze gemeint. In solchen Projekten kooperiert ZyXEL meines Wissens mit Extreme Networks. Definitiv Unrecht hat er, wenn er schreibt, dass ZyXEL nur "billigen Consumerschrott" anbieten würde. "Auch" wäre da wohl treffender. Denn neben den vielen Geräten für Privatanwender und Kleinunternehmen bietet ZyXEL auch viele Produkte an, die für den Mittelstand und für Carrier geeignet sind. So ist ZyXEL in Deutschland beispielsweise bei vielen City- und Regionalprovidern nicht nur mit CPEs, sondern auch mit DSLAMs und Switches im Access- und Distribution-Layer vertreten. Man beachte beispielsweise die breite Palette an Metro-Ethernetswitches.

Selbstverständlich kann es sinnvoll sein, auch Eurer vergleichsweise sehr kleines Netz logisch in gewisse "Layer" zu unterteilen und so zu beschreiben. Das kann die Diskussion darüber und die Planungen vereinfachen. Jedoch darf man dabei nicht Eure konkreten Anforderungen außer Acht lassen. Nur so kann man realistisch beurteilen, was für Euch sinnvoll ist und geeignete Empfehlungen geben. Alles andere wäre unseriös.

Genau in der Darstellung Eurer konkreten Anforderungen sehe ich hier bislang aber das größte Manko. Teilweise scheint Ihr Euch auch selbst darüber gar nicht im Klaren zu sein (VLANs, IP-Routing)!

Ich wüsste z.B. gern von Dir mehr über die Anbindung der Server an Euren kombinierten Core-, Distribution- bzw. Aggregation- und Datacenter-Layer.

Wieviele (physische) Server gibt es und wie werden diese angebunden (2x 10G?). Mit welcher Netzwerklast ist im Mittel und im Maximum zu rechnen? Wenn eine Servervirtualisierung zum Einsatz kommt, solltest Du darüber auch Näheres berichten. Wichtig wäre auch zu wissen, ob sich beide Coreswitche und alle Server am selben Standort befinden oder ob diese aus Redundanzgründen getrennt sind.

Auch die Anbindung der Accessswitche an den Core bedarf einer Klarstellung: Einerseits spricht die Hardwareauswahl dafür, dass alle Accessswitches mit 2x 10G an den Core angebunden werden sollen, andererseits sprichst Du selbst von einem Erfordernis von 15 SFP-Slots pro Coreswitch, was jeweils nur 1G wäre (SFP vs. SFP+)!

Ich bin wie Aqui durchaus ein Freund von Stacking. Aber man muss schon genau hinsehen, ob man sich damit nicht einen Flaschenhals einbaut! Angenommen, Deine Server sind mit x mal 10G an den Core-/DC-Layer angegebunden sowie dieser an den Accesslayer mit je 2x 10G und aufgrund des Stackings kann auf all diesen Links ein Linksaggregation gefahren werden, dann hast Du das Problem, dass zwischen den Stackmembern möglicherweise hoher Datenverkehr entsteht. Die Stackverbindung stellt zwischen den Stackmembern ja nicht nur die Controlplane, sondern auch die Dataplane! Wenn alle Ports 10G machen, erscheint es nicht sinnvoll, lediglich über 2x 10G zu stacken. Das müssten dann schon mind. 4x 10G sein. In meinem Netz sind die Switche für den kombinierten Core- und Datacenter-Accesslayer z.B. mit 8x 10G gestackt und werden demnächst durch 40G-Module ersetzt...

Das dürfte im übrigen auch der Grund sein, weshalb der vorgesehene ZyXEL-Switch XS3700-24 nicht stackingfähig ist (zumindest derzeit - auch bei anderen Modellen wurde das erst per Softwareupdate nachgereicht). Andere ZyXEL-Switche können sehrwohl gestackt werden. Aber nur über maximal 2x 10G. Deshalb macht das nur Sinn bei Switches, die im Wesentlichen nur 1G-Access-Ports haben und nur die Uplink- und Stackports 10G sind. Vor diesem Hintergrund sollte auch die Empfehlung von Aqui hinsichtlich der SG500X nocheinmal dringend hinterfragt werden: Laut Datenblatt können diese über die rückseitigen 5G-Kupferports oder über die normalen 10G-Ports gestackt werden. Sollten bei diesen Switchen also auch nur max. 2x 10G fürs Stacking zur Verfügung stehen, kann dies bei der vorgesehen Topologie ein Flaschenhals sein! Zumal hierfür wenn überhaupt nur der SG500XG in Frage käme, da die anderen nicht die erforderliche Anzahl an 10G-Ports haben. Und selbst bei diesem sind von den 16x 10G-Port 8 Stück reine Kupferports...

Sollten sich ohnehin alle Coreswitche und Server alle am selben Standort in unmittelbarer Nähe zueinander befinden, wäre m.E. eventuell ein vollredundant ausgebauter Modularswitch mit vollständig passiver Data- und Controlplane die bessere Alternative zum Stacking!

Im Übrigen ist es nicht ganz korrekt, dass man beim Einsatz von Spanning Tree zwangsläufig "tote Links" erhält. Das ist nur eine Frage des Designs: Angenommen Du hast 100 Endgeräte, dann packst Du davon 50 in ein VLAN und 50 in ein anderes, konfigurierst für jedes dieser VLANs eine eigene STP-Instance und sorgst dafür, dass diese Instanzen (logisch) auf unterschiedlichen Ports ("über kreuz") blocking gehen. Das geht zwischen Switchen verschiedener Hersteller mit MSTP oder bei einer homogenen Umgebung meist mittels proprietärer Protokolle noch eleganter. Ganz trivial ist die Einrichtung und der Betrieb von Spanning Tree gleichwohl nicht und so hat es durchaus etwas für sich, hierauf nach Möglichkeit zu verzichten...

Gruß

sk

dass man beim Einsatz von Spanning Tree zwangsläufig "tote Links" erhält. Das ist nur eine Frage des Designs:

Da hast du natürlich absolut Recht nur die Fragestellung und Vermischung von L2 und L3 Funktionen des TOs lässt vermuten das er mit STP Optimierung wenig bis gar keine Erfahrung hat und was das Setup in einem non-stacking Design erschwert.Auf der anderen Seite sprengt es den Rahmen dieses Threads würde man jetzt im Einzelnen die VLAN basierte Priorisierung mit PVSTP erklären.

Deshalb war oben nur kurz angerissen hier sinnigerweise auf MSTP zu setzen und es, wie du ja auch richtig sagst, über die Instances dort und deren Priorisierung der Root Bridges zu lösen, was es für STP Anfänger etwas vereinfacht.

Aber so oder so erhöht das erheblich den Konfig Aufwand und das Management. Gerade auch bei Änderungen am Netz.

In einem Stacking Design entfällt das. Man kann es nur immer wiederholen.

@aqui: Wo kommt das Zitat her? Erscheint zusammenhangslos...

Ich meinte das:

"Der Hauptnutzen wäre doch dabei zwei räumlich weit getrennte Netzwerke zu verbinden und wenig Verluste aufgrund der Kabellänge zu haben."

@MasterPhil:

Ich habe mir jetzt mal die neuen SG350X- und SG550X-Modelle von CSB angesehen (die hier noch oft empfohlenen SG300 und SG500[X] sind end of life). Es gibt jetzt auch Modelle mit 24 SFP+-Ports, was Euren Anforderungen im "Core" entsprechen dürfte. Nämlich die Modelle SG350XG-24F und SG550XG-24F.

Auch positiv: Den Stack kann man zumindest beim 550er auch über ein LAG "fahren". Im Datenblatt des 550ers ist das explizit erwähnt: http://www.cisco.com/c/dam/en/us/products/collateral/switches/550x-seri ...

Das Datenblatt des 350ers schweigt sich hierzu leider aus: http://www.cisco.com/c/dam/en/us/products/collateral/switches/350x-seri ...

Das Admin-Guide erweckt jedoch den Anschein, dass LAGG-Stacking auch beim 350X möglich wäre: http://www.cisco.com/c/dam/en/us/td/docs/switches/lan/csbms/350xg/admin ...

Welche Unterschiede gibt es ansonsten noch zwischen 350X und 550X? Auf den ersten Blick folgendes:

1) der 550X kann optional mit redundanten Netzteilen und Lüftern ausgestattet werden - wäre in Eurem Szenario m.E. überflüssig.

2) der 550X kann dynamisches Routing - der 350X nur statisches. Letzteres dürfte bei Euch normalerweise reichen.

3) der 550X unterstützt nunmehr auch "Community Private VLAN" - der 350X weiterhin nur "Private VLAN Edge". Benötigen werdet Ihr vermutlich weder das Eine noch das Andere.

4) beim 550X können bis zu 8 Geräte gestackt werden - beim 350X lediglich bis zu vier

Der 350X sollte Euch also eigentlich genügen. Da der Mehrpreis zum 550X aber vergleichsweise gering ist, wäre meine Empfehlung:

Im "Core" 2x SG550XG-24F gestackt über ein LAG mit 4x 10G.

Um die Administration zu vereinheitlichen, würde ich den Edge dann auch eher entsprechend dem jeweiligen Bedarf mit SG350 oder SG350X ausstatten. Da gibt es auch einige Modelle, die lüfterlos sind. Stacken würde ich die Edge-Switche nur innerhalb des gleichen Verteilerschrankes - nicht schrankübergreifend oder gar zwischen Edge und Core.

Beachte jedoch, wenn Du auf CSB setzt, dass - wenn ich das richtig gesehen habe - Firmwareupdates und Support nur für ein Jahr inkludiert sind. Darüber hinaus musst Du dafür Cisco-typisch Extrakohle für Smartnet-Verträge auf den Tisch legen. Bei der ehemaligen Procurve-Serie von HPE-Aruba und bei Zyxel sind Firmwareupdates für den Produktlifecycle hingegen kostenlos.

Gruß

sk

"Der Hauptnutzen wäre doch dabei zwei räumlich weit getrennte Netzwerke zu verbinden und wenig Verluste aufgrund der Kabellänge zu haben."

@MasterPhil:

Ich habe mir jetzt mal die neuen SG350X- und SG550X-Modelle von CSB angesehen (die hier noch oft empfohlenen SG300 und SG500[X] sind end of life). Es gibt jetzt auch Modelle mit 24 SFP+-Ports, was Euren Anforderungen im "Core" entsprechen dürfte. Nämlich die Modelle SG350XG-24F und SG550XG-24F.

Auch positiv: Den Stack kann man zumindest beim 550er auch über ein LAG "fahren". Im Datenblatt des 550ers ist das explizit erwähnt: http://www.cisco.com/c/dam/en/us/products/collateral/switches/550x-seri ...

Das Datenblatt des 350ers schweigt sich hierzu leider aus: http://www.cisco.com/c/dam/en/us/products/collateral/switches/350x-seri ...

Das Admin-Guide erweckt jedoch den Anschein, dass LAGG-Stacking auch beim 350X möglich wäre: http://www.cisco.com/c/dam/en/us/td/docs/switches/lan/csbms/350xg/admin ...

Welche Unterschiede gibt es ansonsten noch zwischen 350X und 550X? Auf den ersten Blick folgendes:

1) der 550X kann optional mit redundanten Netzteilen und Lüftern ausgestattet werden - wäre in Eurem Szenario m.E. überflüssig.

2) der 550X kann dynamisches Routing - der 350X nur statisches. Letzteres dürfte bei Euch normalerweise reichen.

3) der 550X unterstützt nunmehr auch "Community Private VLAN" - der 350X weiterhin nur "Private VLAN Edge". Benötigen werdet Ihr vermutlich weder das Eine noch das Andere.

4) beim 550X können bis zu 8 Geräte gestackt werden - beim 350X lediglich bis zu vier

Der 350X sollte Euch also eigentlich genügen. Da der Mehrpreis zum 550X aber vergleichsweise gering ist, wäre meine Empfehlung:

Im "Core" 2x SG550XG-24F gestackt über ein LAG mit 4x 10G.

Um die Administration zu vereinheitlichen, würde ich den Edge dann auch eher entsprechend dem jeweiligen Bedarf mit SG350 oder SG350X ausstatten. Da gibt es auch einige Modelle, die lüfterlos sind. Stacken würde ich die Edge-Switche nur innerhalb des gleichen Verteilerschrankes - nicht schrankübergreifend oder gar zwischen Edge und Core.

Beachte jedoch, wenn Du auf CSB setzt, dass - wenn ich das richtig gesehen habe - Firmwareupdates und Support nur für ein Jahr inkludiert sind. Darüber hinaus musst Du dafür Cisco-typisch Extrakohle für Smartnet-Verträge auf den Tisch legen. Bei der ehemaligen Procurve-Serie von HPE-Aruba und bei Zyxel sind Firmwareupdates für den Produktlifecycle hingegen kostenlos.

Gruß

sk

@sk

Du hast Recht. Da ist irgendwas mit dem Cut and Paste schiefgegangen....

Es bezog sich natürlich auf das STP Customizing. Ist korrigiert.

Du hast Recht. Da ist irgendwas mit dem Cut and Paste schiefgegangen....

Es bezog sich natürlich auf das STP Customizing. Ist korrigiert.

Off Topic in eigener Sache:

Sollte ein Cisco-Vertriebspartner (vorzugsweise aus dem Rheinland) mitlesen: Ich hätte Interesse an einer Teststellung von mind. 2x 350X (und/oder 2x 550X) je mit mind. 4x 10G. Muss nicht kostenlos sein - gern gegen angemessenes Entgelt. Bei Gefallen gerne mit Übernahmeoption. Könnte mir vorstellen, bei künftigen Beschaffungen im Edge- und Distribution-Layer auf CSB zu wechseln. Gefallen mir "von der Papierform her" ganz gut...

Wenn ich Zeit finde, gibt es auch ein Review fürs Forum.

Kontaktaufnahme bitte per PN

Danke und Gruß

sk

Sollte ein Cisco-Vertriebspartner (vorzugsweise aus dem Rheinland) mitlesen: Ich hätte Interesse an einer Teststellung von mind. 2x 350X (und/oder 2x 550X) je mit mind. 4x 10G. Muss nicht kostenlos sein - gern gegen angemessenes Entgelt. Bei Gefallen gerne mit Übernahmeoption. Könnte mir vorstellen, bei künftigen Beschaffungen im Edge- und Distribution-Layer auf CSB zu wechseln. Gefallen mir "von der Papierform her" ganz gut...

Wenn ich Zeit finde, gibt es auch ein Review fürs Forum.

Kontaktaufnahme bitte per PN

Danke und Gruß

sk

Lesen bis man Nachts davon träumt? Praktisch muss das ganze ja einmal umgesetzt werden.

Vorsicht, denn bei netgear machen die Leute meist gerade den die Bedienungsanleitung nicht zu lesen!!!!! Und dannist das Geschrei schnell groß was Netgear alles nicht kann und/oder falsch macht. Mal ein Beispiel dazu:

- Bei vielen wenn nicht fast allen Herstellern von Switchen nimmt man den einzelnen Port bzw. die Ports

eines LAGs (LACP) und nimmt sie zu einem VLAN als "Member"hinzu.

- Bei Netgear muss das gesamt LAG mit Nummer also LAG1 hinzugefügt werden damit es auf anhieb passt.

Dann gibt es auch keine Probleme damit. Nur weil eben viele Leute die Bedienungsanleitung nicht lesen,

passt es dann bei Ihnen nicht mit solchen Dingen. Also das Handbuch ist bei Netgear echt entscheidend.

Zum Eigentlichen Thema:

Darf man einmal erfahren für welche Kombination Ihr Euch entschieden habt?Ich habe zwei Vorschläge gemacht und die harmonieren alle mit einander und können auch gestapelt werden, also sprich

die Switche von Vorschlag eins können untereinander gestapelt werden und die Switche aus Vorschlag 2 können auch alle

untereinander gestapelt werden.

Wir haben uns nun für die Netgear Switche entschieden. Layer 3 als Core. Layer 2 als Access.

Aus der M4300 Serie die Switche sind alle Layer3 Switche! Und diese können OSPF und auch VRRP, eventuell lässt mandann die beiden Core Switche mit VRRP laufen und dann die anderen mittels OSPF, wäre ja auch zu überlegen ob das

eventuell besser ist oder gar mehr Sinn macht.

Die Netgear switche lassen sich stacken - natürlich kein Full Stack aber Redundanz ist dadurch möglich,

Schreib doch bitte einmal welche Switche ihr Euch ausgesucht habt. Den wie oben schon beschrieben lassen sich dieSwitche aus meinem Vorschlag Nummer eins alle mit bzw. untereinander stapeln und auch die aus Vorschlag Nummer zwei.

mit einer Downtime von etwa 2 Minuten.

Ist etwas hoch oder? Man kann auch einen Layer3 Switch den Stapel selber routen lassen und die Stapel dannan die Core Switche anschließen.

Das ist für uns vertretbar. Somit würde dann VRRP/HRSP weg fallen.

Beide Switche für den Core Bereich können VRRP, die aus der M4300er Serie sogar von Haus aus und der XSM7224Smittels einer Layer3 Lizenz auch auf jeden Fall.

Ich stehe jetzt aber noch vor dem VLAN Thema und möchte dich hierzu noch nach deiner Meinung fragen.

Aktuell ist das Netz ein Riesiges Klasse C mit einer SN von 255.255.0.0. Verschiedene Firmenbereiche sollen

eigentlich auf andere nicht Zugreifen könne.

In der Regel kann man jedem VLAN seinen eigenen IP Adressbereich vergeben, also sprich;Aktuell ist das Netz ein Riesiges Klasse C mit einer SN von 255.255.0.0. Verschiedene Firmenbereiche sollen

eigentlich auf andere nicht Zugreifen könne.

VLAN10 - 192.168.1.0/24

VLAN20 - 192.168.2.0/24

usw.

Daher dachte ich an Aufteilung in VLANs - z. B. 192.168.1.0 255.255.255.0 für Produktion, 192.168.0.0 255.255.255.0 für Server etc.

So würde ich das auch machen wollen.Die Access Switche werden untereinander gestackt (wo 2-3 in einem Schrank sind) und gehen mit einer LWL

Leitung als Uplink zum Core.

In die Stapel kann man auch die Core Switche mit einbeziehen oder aber auch eine Leaf / Spine Struktur aufbauenLeitung als Uplink zum Core.

was hier eventuell besser passt.

Liege ich da richtig, dass die Stacking-Leitungen zwischen den Switchen und die Uplink Leitung zum Core getagged werden müssen

Bei den Stapeln liegt es an den Switches selber was und wie konfiguriert werden muss, aber in der Regel werden Switch zu Switchund Router zu Switch immer "getaggt" verbunden.

und auf den Switchen kann ich dann Gruppen einrichten z. B. Port 1-12 VLAN 10 usw?

- VLAN anlegen- Namen vergeben (nach Etage oder Abteilung)

- Ports editieren und hinzufügen

- Ausnahme sind LAGs (LACP) hier wird das gesamte LAG hinzugefügt und nicht die einzelnen Ports

Die Endgeräte bekommen somit untagged Pakete und über die Uplink Leitungen gehen "alle VLANs".

Genau.Das Routing übernimmt dann der Layer 3 Core Switch?

Jo und je nach Switch kann man sicherlich auch über ein PBR nachdenken und eventuell beide Core Switche im Einsatz habenohne eine VRRP "stand by" Konfiguration.

Ist es hier dann Sinnvoll im Core Switch einen DHCP Server für die verschiedenen VLANs zu aktivieren?

Je nach Switchen und Konfiguration kann man das machen und dann auf den Stapeln einen einen DHCP Relay Agent aktivierenoder aber auch dort gleich den internen DHCP Server verwenden.

Wie wird dann der Internetrouter eingebunden, damit die einzelnen VLANs Internet haben?

Je nach dem ob der VLANs unterstützt oder nicht wird er an die Core Switche eingebunden. Wenn er keine VLANs unterstützt dannwird ein extra VLAN angelegt und dort ist dann die IP Adresse des Routers die Gateway Adresse. Dann sollte aber schon etwas wie

VRRP mit im Spiel sein, weil man den Router an beide Core Switche einbinden muss bzw. sollte.

Gruß

Dobby

Wir haben uns nun für die Netgear Switche entschieden. Layer 3 als Core. Layer 2 als Access.

Ein Fehler ! Das siehst du schon an den massiven Einschränkungen die man in der Funktion hat. Auch das GUI ist wenig intuitiv. Wahrlich keine gute und intelligente Wahl aber du hast sicher deine Gründe dafür und technisch wird das sicher auch gehen wenn auch mit Klimmzügen.was man so gelernt hat von RIP über STP usw. aber das ganze dann in der Anwendung je nach Szenario ist dann eine andere Welt.

Natürlich NICHT für einen Mitarbeiter in der IT Abteilung. Der geht damit tagtäglich um und für den ist das Alltag Aktuell ist das Netz ein Riesiges Klasse C mit einer SN von 255.255.0.0.

Wie gruselig. No comment... L2 Broadcast Doamins sollten nie mahr als 150 bis max 200 Endgeräte beinhalten !Nochwas: Klasseneinteilung bei IP Netzwerken ist netzwerktechnische Steinzeit, das gibt es schon seit weit über 20 Jahren ! nicht mehr. Vergiss diesen Unsinn also:

https://de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Verschiedene Firmenbereiche sollen eigentlich auf andere nicht Zugreifen könne.

Sinnvoll und natürlich auch gängige Praxis bei VLAN Segmentierung.Eine Segmentierung mit einem 24er Prefix (255.255.255.0 er Maske) ist sinnvoll und erleichtert den Überblick zumal man im 3ten Byte z.B. das VLAN kodieren kann usw.

Du solltest nur besser KEINE dieser dümmlichen 192.168er Allerweltsnetze nehmen sondern auf andere IP Netze des RFC 1918 Bereichs ausweichen:

https://de.wikipedia.org/wiki/Private_IP-Adresse#Adressbereiche

Das macht deshalb Sinn damit du nicht gleich bei VPN Nutzung oder NAT usw. in IP Adresskonflikte gerät.

Das 10er oder 172er Netz bietet da genug sinnvolle Alternativen wenn du jetzt die Chance hast das gleich richtig zu machen für die Zukunft !

Die Access Switche werden untereinander gestackt (wo 2-3 in einem Schrank sind) und gehen mit einer LWL Leitung als Uplink zum Core.

Viel sinnvoller wären hier natürlich zwei LWL Links jeweils von den äußeren Stack Membern zum Core und das idealerweise als LACP LAG ausgeführt um Spanning Tree aus dem Wege zu gehen und gleichzeitige Ausfallredundanz zu haben ! Siehe entsprechende Zeichnung oben !Auf den Stacking Ports rennt so oder so (fast) immer ein Hersteller proprietäres Protokoll. Du musst die Stacking Ports lediglich als Stack Ports konfigurieren, der Rest geschieht in der Regel automatisch.

Was die Uplink Ports anbetrifft müssen die natürlich tagged sein um die VLAN Informationen an den Core Stack zu übertragen, da hier ja das zenztrale L3 Switching (Routing) passiert.

In einem reinen gestackten Design kannst du auf jegliches Spanning Tree und auch Customizing verzichten. Und solltest du auch !!!

Wenn du den Core stacken kannst und auch die Access Switches, dann kannst du mit LACP Trunks arbeiten auf den Core und brauchst keinerlei STP und auch kein Customizing desselben mehr...logisch.

Das wäre ein ideales Design.

STP brauchst du ja nur wenn du den Core NICHT stacken kannst und als 2 Einzelgeräte in einem STP HA (High Availability) Design MIT Spanning Tree und VRRP betteiben musst.

Entfällt ja nun bei dir mit der Stacking Fähigkeit des Cores !

Ist es hier dann Sinnvoll im Core Switch einen DHCP Server für die verschiedenen VLANs zu aktivieren?

Nein ! Das sollte man in so einem größeren Design niemals machen !Sinn macht hier nur ein zenraler DHCP Server, den du vermutlich so oder so schon betreibst wenn du ein Microsoft Umfeld hast.

Hier werden dann einfach nur die zusätzlichen Scopes der neuen VLANs eingetragen und die DHCP Requests aus den VLAN Segmenten mit der DHCP Relay bzw. Forwarder Funktion auf den L3 Core Switches auf diesen zentralen DHCP Server geforwardet der sie dann verwaltet. Das wäre der richtige Weg !

Macht es Sinn so eine Firewall in ein extra VLAN zu stellen

Absolut ! Eine FW gehört in einem L3 Netzwerk niemals in ein produktives VLAN ! Auch WLAN und besonders Gast WLAN sind immer separate VLANs.Wie wird dann der Internetrouter eingebunden, damit die einzelnen VLANs Internet haben?

Das erklärt dir dieser Thread ganz genau:Bestehendes Netzwerk in VLANs trennen, Einkaufsberatung

Bei dir sind es natürlich vermutlich etwas mehr als die 3 VLANs dort

Kollege Dobby hat noch nicht verinnerlicht das dein Core ein Stack ist und damit natürlich dann sowas wie VRRP usw. entfällt. Sinnvoll wäre es aber den Internet Router auch mit einem LACP LAG oder wenigstens 2 Links an die Core Member anzubinden um hier Redundanz zu schaffen sofern die Internet Anbindung wichtig ist und wenig Downtime gefordert ist !

Das wurde nun als günstigste und beste Lösung

Günstig ja beste definitiv Nein...aber dazu würde ja schon alles gesagt oben.die haben auch keine richtigen Berührungen mit Routing und VLAN, weil das Grundsätzliche alles schon steht...

Dann sind sie Winblows Supporter oder SAP Programmierer oder wie ?? Ein Netzwerker der ein Netz mit 1000 Ports und mehr betreuen muss sieht sowas täglich.Ich habe mir dazu sowieso überlegt, das Netz in VLANs als Ich habe mir dazu sowieso überlegt, das Netz in VLANs als 172.16.0.0/24, 172.16.1.0/24 usw aufzuteilen.aufzuteilen.

Eine weise Ideee aber besser im 2ten Byte nicht wieder gerade das erste Netz nehmen was jeder macht. Nimm lieber 172.26.0.0/24, 172.26.1.0/24 usw.Was ändert das aber nun für mich bewusst ob ich die 192er Netze oder die 172er Netze nutze?

Generell völlig Latte und Kosmetik aber wenn du mit VPNs (Homeworker, Cheffe von zuhause, Standortkopplung usw.) arbeitest nicht mehr. Dann sind IP Adresskonflikte vorprogrammiert.Die Netgear lassen sich leicht stacken - einer geht dann in den Standby

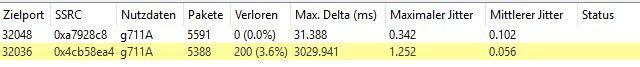

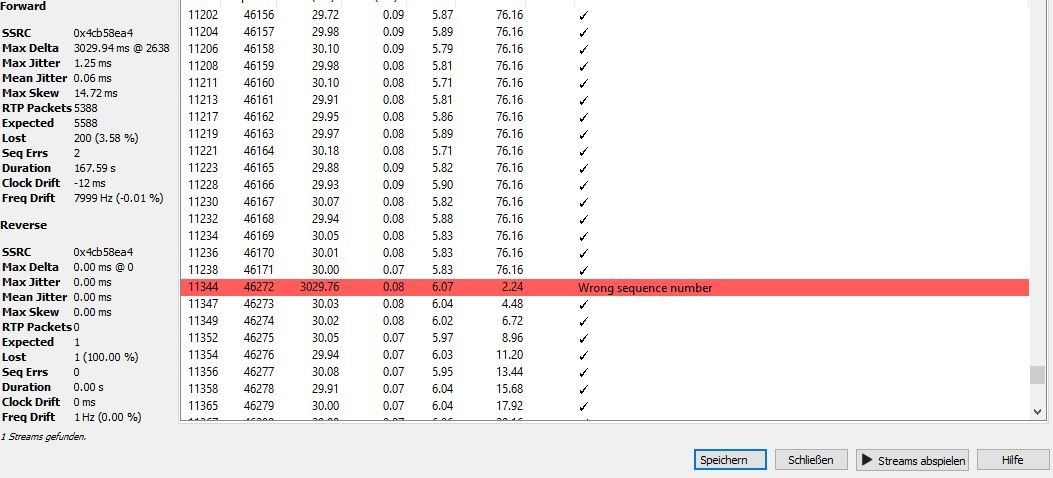

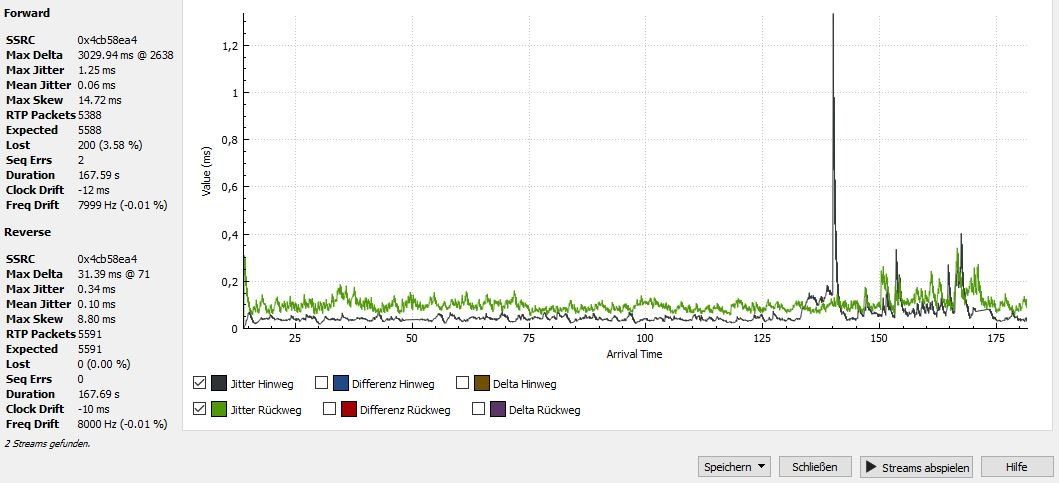

Aber doch wohl hoffentlich die Ports dort nicht ?? 2 Minuten downtime ist Schrott...aber normal für Netgear.Bei Hot Standby oder Storage Protokollen im Rechenzentrum sind 2 Minuten der Todesstoß. Da darfst du keine Protokolle wie NFS, iSCSI, SIP, RTP usw. drüber laufen lassen um sicher zu gehen. Oder...

musst mindestens mit LACP Trunks für Redundanz sorgen für so einen Fall.

Was spricht genau gegen DHCP am L3 Core?

Meist kann man einen externen DHCP Server redundant auslegen. das ist bei Switchhardware nicht möglich. Auch haben Switches ein erheblich eingeschränktes Option Set bei DHCP. Letztlich das Management ist einfacher da zentraler. Aber wie immer Geschmackssache letztlich.Genügt es für die FW ein VLAN anzulegen mit z. B. 172.16.0.0/28 oder /30?

Ja, Das ist der richtige Weg.Wie sieht es dann mit dem Windows DNS Server/Domaincontroller aus?

Kommen ja dann ins Server VLAN. Gateway auf die Switch IP im VLAN umstellen..fertisch. DNS musst du natürlich an die neuen IPs anpassen.Wenn du mit DHCP und dynmaischen Client DNS arbeitest dann fällt die DHCP Option Switch aus. Klar, denn das geht nur in Verbindung mit DHCP und DNS auf einem Server.

Wie sieht das dann später mit den VLANs aus, sodass dann natürlich auch die Namensauflösung weiterhin klappt?

Alle Clients bekommen dann immer den lokalen DNS Server bzw. IP im Server Segment per DHCP und gut iss.In welches VLAN sollten dann die Switche selbst um auf die Konfig zugreifen zu können

Das ist eine sehr gute Frage... Letztlich hängt die von deinem Sicherheitsprofil ab.Normal separiert man das in ein Management VLAN in dem alle Infrastruktur Komponenten drinstecken. Switches, ILO Boards, Sensoren usw. und trennt das von den Produktiv VLANs bzw. mit einer ACL die dann nur den Admins und ihrer IP Range Zugang erlaubt und damit verhindert das allen Usern der Konfig Zugang zu Füßen liegt.

Ist das für dich nicht so das Thema belässt du es in einem Produktiv VLAN deiner Wahl. Auch hier individuelle Ermessenssache.

Sollten Drucker auch in ein eingenes VLAN?

Bei 3 Druckern nein...macht kein Sinn. Bei 300 schon. Auch da ist die Grenze Ermessenssache.Richtig !

Ausnahme sollte hier das Gäste Netz und Gäste WLAN sein ! Da vergibst du KEINE IP Adresse auf der Infrastruktur sondern terminierst dieses VLAN mit einem tagged Link oder einem separaten Kabel auf der FW und lässt die den Traffic sichern. ACLs auf den Switsches sind nicht wirklich gästesicher Außerdem hat man auf den Firewalls in der Regel ein Captive Portal für Gäste mit Einmalpasswörtern:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wie würdest du am Besten vorgehen, um das bestehende Class C Netz zu ändern bzw in VLANs zu splitten

Das ist ganz einfach....Du erzeugst ein VLAN 99 mit Namen "Altnetz". Das flanschst du an die neue Infrastruktur an auf dem schon alle VLANs, DHCP usw. eingerichtet sind.

Dann nimmst du dir Bereich für Bereich vor und steckst die Geräte Step by Step um.

So kannst du sanft migrieren und wenn mal was schiefgeht kannst du schnell wieder zurückstecken und den Fehler suchen.

Das ist sinnvoller alls alles auf einmal zu machen.

mit ca. 100 Servern. Die haben ein Großes 172.17.0.0/16er Netz - das ist alles versammelt...

Oha, kein besonders intelligender IP Address Plan! Und das rennt noch alles fehlerlos? Da hat aber der Netzwerker seine Hausaufgaben nicht gemacht oder die haben keinen Netzwerker und nur MS Leute...aber egal. Sowas ist ein NoGo und muss man wohl nicht weiter kommentieren.Das heißt ein Client im VLAN200 hat z. B. die 172.36.2.100 GW 172.36.2.254 und bekommt aus VLAN100 die DNS vom ComainController 172.36.1.1?

Ja, richtig.Lässt man das so oder kann das noch unterbunden werden?

Das kommt drauf an was du für eine Sicherheitspolicy fährst. Du kannst wie gesagt das Management isolieren..ist letztlich sicherer. Oder gute Usernamen und Passwörter auf den Switches einrichten Kann man ohne eure Security Anforderungen zu kennen nicht final beantworten.

Auf den Netgears lässt sich ein Private VLAN einrichten, dass dann automatisch isoliert wird. Das kann ich mir jetzt nicht vorstellen

Das ist ganz einfach:In so einem VLAN werden die Broadcast auf den einzelnen L2 Ports unterdrückt die zu dem VLAN gehören. Z.B. ARP was zwingend nötig ist für einen IP Sessionaufbau.

Damit ist dann eine Any zu Any Kommunikation direkt unterbunden. Ist also quasi sowas wie ein isolated VLAN.

Das macht man wenn man will das sich Endgeräte an den Ports NICHT sehen sehen sollen und miteinander kommunizieren sollen. Z.B. nur um zwangsweise einen Server etc zu erreichen.

Eigentlich kein Hexenwerk.

Lege ich eine statische Route auf dem L3 Switch an, die Traffic ins Internet über die Firewall routet?

Ja ganz genau !Eine statische Default Route ala ip route 0.0.0.0 0.0.0.0 <ip_adresse_firewall>

Kannst natürlich auch dynamisch routen mit RIPv2 oder OSPF !

Und eine Route, damit das Paket wieder zurück findet, oder?

Jau, ganz genau !Diese Route kommt aber auf die Firewall

Muss ich DHCP Relay verwenden?

Einzig nur wenn du einen zentralen DHCP Server z.B. Microsoft bei dir im Server VLAN betreibst. Dann musst du mit der Relay Fnktion die IP des Servers angeben damit alle DHCP Requests durch den L3 Switch an den Server geforwardet werden.DHCP ust UDP Broadcast das sonst immer im lokalen IP Segment verbleibt und von Routern NICHT geforwardet wird. TCP/IP Basics....

Wenn dein Switch DHCP Server speilt brauchst du logischerweise KEIN Relay/Forwarder zu definieren !

Der Server hängt natürlich NICHT mit einem Bein in dem VLAN. Bei einer Relay Fiunktion wäre das Quatsch !

Genau das kompensiert ja die Relay Funktion !!!

Hier ist das recht gut erklärt...bitte lesen !

http://www.cisco.com/c/en/us/td/docs/ios-xml/ios/ipaddr_dhcp/configurat ...

An den Access Switchen musste ich keinen DHCP Relay aktivieren.

Logisch, denn die machen ja nur L2 !Wie unterbinde ich dann den Zugriff auf das WebGUI über das Standardgateway?

Mit einer HTTP Accesslitse oder einer IP Accessliste am L3 VLAN Interface. Das ist recht einfach und kann jeder Websmart Switch.Der L3 Switch hat in dem VLAN die 172.36.99.2. Muss ich was beachten, wenn ich den Router mit je einer Leitung an jeweils einen gestacken Core hänge?

Ja !Hier ist es sehr wesentlich davon abhängig wie die FritzBox bzw. deren kleiner onboard 4 Port LAN Switch für deren LAN Port mit Spanning Tree umgehen kann.

Du hast ja Spanning Tree (i.d.R. RSTP) aktiv am Core um Loops von Port zu Port zu verhindern. Das ist ein Muss im Setup.

Jetzt gibt es 2 Möglichkeiten:

- Die FB schiebt die RSTP BPDU Pakete einfach nur durch, dann verhalten sich die 2 Links so wie ein Kurzschluss Kabel was du zw. den beisen Switchports steckst.

- Die FritzBox blockt RSTP BPDU Pakete. Dann hast du ein Problem, denn dann sehen die beiden Switchports am Core sich STP seitig nicht und verbleiben im Forwarding Mode was dann in einem Loop resultiert der dir dein gesamtes Netzwerk runterreisst.

Hier erkennt man schon wieder die fatelen Designfehler die du bzw. deine Verantwortlichen machen:

Eine FritzBox ist ein billiger Plastik Consumer Router der in einem Umfeld wie dem deinem nicht das geringste zu suchen hat !!

Hier sollte IMMER eine Router zum Einsatz kommen der auf seinem embedded Port einen LACP Link auf deinen Core supportet ! Die FB kann das logischerweise nicht. Über LACP hast du aktive Nutzung beider Uplinks mit Load Sharing PLUS gleichzeitigem Link Failover.

Single Point of Failure ist hier dann aber der Router selber. Ist der tot ist auch dein Internet tot, da nutzen dann auch 2 redundante Lionks herzlich wenig !

Hier helfen 2 Provider Router die man mit VRRP clustert und an den Core anbindet. So hat man Hardware und Provider Backup.

Ich würde den DHCP Server, der im Server VLAN ist für alle VLANs nutzen, die auf dieses Server VLAN Zugriff haben

Das macht Sinn !Macht es Sinn hier dann die 8.8.8.8 als Google DNS zu nutzen?

Niemals wenn dir deine Privatsphäre was wert ist ! Weis ja mittlerweile auch jeder Dummie das sie dann von dir ein Profil erstellen.Außerdem willst du vermutlich nicht deine DNS Requests um die halbe Welt schicken was Antwortszeiten drastisch vergrössert. Von Security jetzt mal gar nicht geredet.

Hier nimmt man logischerweise immer die DNS seines lokalen Providers !

Den DHCP Relay muss ich dann nur am Core Switch einrichten?

Ja, absolut richtig ! Das macht man nur an den L3 Interfaces und die sind bei dir im Core.Woher weiß dann der DHCP auf dem Windows Server aus welchem Pool er die IP Adresse nehmen soll

Das ist ganz einfach. Die Relay Funktion auf dem Switch ersetzt die Absender IP des Clients mit der L3 Segment IP des Switches. Muss er auch denn die Client Absender IP ist ja logischerwesie 0.0.0.0 da der Client ja noch gar keine IP hat. Anhand der Absender IP die dann dem VLAN Segment entspricht erkennt der DHCP Server dann seinen Pool und gibt die korrekte IP raus. Die Relay funktion forwardet den Reply dann wieder an die gecachte Mac des Clients.

Klassisches DHCP Relay wie es schon seit Jahrhuderten so in Netzwerken rennt

Muss der DNS Server am DC umkonfiguriert werden?

Umkonfiguriert nicht aber du musst ihm natürlich die neuen IP Netze beibringen. Also du musst etwas dazukonfigurieren.Ich könnte nun die Drucker in das VLAN zu den Abteilungen packen

Das macht m.E. am meisten Sinn bei der Anzahl. Also die Drucker in den VLANs zu belassen wo auch die Masse der Druckeruser ist.Ich trenne nun die VLANs 100 und 200 über ACLs, sodass die Geräte nich untereinander kommunizieren können.

Genau richtig !und der gibt Sie an die Drucker weiter, weil er ja die IPs ansprechen kann, korrekt?

Ja das ist so korrekt.Aber du kannst in der ACL ja auch immer Ausnahmen für einzelnen Hosts und Anwendungen definieren die trotzdem rüberdürfen oder müssen. Auch das ist ja mit ACL Finetuning problemlos möglich.

kann ich ja auch VLAN übergreifend drucken.

Ja natürlich, das ist richtig !Nun fühle ich mich im VLAN Thema wesentlich sicherer und alle Teststellungen haben bis dato funktioniert

Glückwunsch ! Bestätigt das du alles richtig gemacht hast. (Bis auf die Switches natürlich für mich eine schöne Baustelle, wo ich was lernen kann.

In der Tat ! Und das KnowHow kann dir keiner mehr nehmen !

Frage 1:

Nein, es reicht wenn du die Ziel IP des Systems angibst und das Paket an den L3 Switch forwardest. Der liest ja dann die richtige Ziel IP und forwardet das dann an das entsprechende Endgerät in dem VLAN.

Wenn du dem Router per .1q in alle VLANs hängst, dann wären deine L3 Switches ja vollkommen sinnfrei. Das wäre also ein Holzweg.

Frage2.

Die Lösung ist natürlich kinderleicht. Die zentrale Routing Instanz ist ja dein L3 Switch (Core) an dem richtest du ganz einfach eine statische Route auf das Zielnetz ein via 2tem DSL Anschluss als next Hop und fertig ist der Lack. Die Default Route zeigt auf den ersten DSL Anschluss.

Policy Routing ist dafür nicht erforderlich.

Es reicht auch wenn du beide DSL Router in das gleiche "Internet VLAN" packst. Z.B. 192.168.99.1 und .99.2

Default Route L3 Switch dann:

ip route 0.0.0.0 0.0.0.0 192.168.99.1

und die extra L3 Switch Route auf den Server dann via 2tem Router:

ip route host x.y.z.a 192.168.99.2

Eigentlich ganz einfach...!

Nein, es reicht wenn du die Ziel IP des Systems angibst und das Paket an den L3 Switch forwardest. Der liest ja dann die richtige Ziel IP und forwardet das dann an das entsprechende Endgerät in dem VLAN.