Sophos UTM 9 Netze trennen

Hallo,

wir haben eine Sophos UTM9 und wollen dort unsere vorhandenen Netze trennen.

Netze:

192.168.0.0/24 Netz 1

255.255.255.0

192.168.0.1 GW

192.168.1.0/24 Netz 2

255.255.255.0

192.168.1.1 GW

Jetzt habe ich folgende Schnittstelle generiert 192.168.0.1 auf eth0

Das 2. Netz habe ich als zusätzliche Adresse angegeben und läuft auch auf eth0

Nun habe ich eine Regel erstell welche die Pakete von dem einen Netz in das andere ablehnt

Netz 1 -> any -> Netz 2 -> ablehnen

Netz 2 -> any -> Netz 1 -> ablehnen

ICMP auf Gateway ist abgeschalten

Leider gehen immer noch alle Pakete durch.

Grüße

Florian

wir haben eine Sophos UTM9 und wollen dort unsere vorhandenen Netze trennen.

Netze:

192.168.0.0/24 Netz 1

255.255.255.0

192.168.0.1 GW

192.168.1.0/24 Netz 2

255.255.255.0

192.168.1.1 GW

Jetzt habe ich folgende Schnittstelle generiert 192.168.0.1 auf eth0

Das 2. Netz habe ich als zusätzliche Adresse angegeben und läuft auch auf eth0

Nun habe ich eine Regel erstell welche die Pakete von dem einen Netz in das andere ablehnt

Netz 1 -> any -> Netz 2 -> ablehnen

Netz 2 -> any -> Netz 1 -> ablehnen

ICMP auf Gateway ist abgeschalten

Leider gehen immer noch alle Pakete durch.

Grüße

Florian

Please also mark the comments that contributed to the solution of the article

Content-Key: 348087

Url: https://administrator.de/contentid/348087

Printed on: April 24, 2024 at 20:04 o'clock

19 Comments

Latest comment

Zitat von @Florian86:

Hallo,

wir haben eine Sophos UTM9 und wollen dort unsere vorhandenen Netze trennen.

Netze:

192.168.0.0/24 Netz 1

255.255.255.0

192.168.0.1 GW

192.168.1.0/24 Netz 2

255.255.255.0

192.168.1.1 GW

Jetzt habe ich folgende Schnittstelle generiert 192.168.0.1 auf eth0

Das 2. Netz habe ich als zusätzliche Adresse angegeben und läuft auch auf eth0

Hallo,

wir haben eine Sophos UTM9 und wollen dort unsere vorhandenen Netze trennen.

Netze:

192.168.0.0/24 Netz 1

255.255.255.0

192.168.0.1 GW

192.168.1.0/24 Netz 2

255.255.255.0

192.168.1.1 GW

Jetzt habe ich folgende Schnittstelle generiert 192.168.0.1 auf eth0

Das 2. Netz habe ich als zusätzliche Adresse angegeben und läuft auch auf eth0

Das Einfachste wäre es doch, hier das ganze Physisch zu trennen und für das 2. Netz einen anderen Ethernetport zu nutzen.

Nun habe ich eine Regel erstell welche die Pakete von dem einen Netz in das andere ablehnt

Netz 1 -> any -> Netz 2 -> ablehnen

Netz 2 -> any -> Netz 1 -> ablehnen

ICMP auf Gateway ist abgeschalten

Leider gehen immer noch alle Pakete durch.

Grüße

Florian

Moin,

ich nehme mal an, dass ihr nicht mit VLANs arbeitet?

Wenn dem so ist, kannst du deine Firewall-Regel eh knicken, denn dann stelle ich mir am PC (als Gast) fest die IP 192.168.0.253/24 ein und schon hänge ich im anderen Netz. Und das könnte auch der Grund sein, warum dein Ping trotzdem durchgeht...

Möglichkeit zwei:

AN welcher STelle steht die Firewall-Regel?

Nicht dass im Vorfeld andere Regeln dein Netz-übergreifendes ICMP-Paket durchlassen, denn "Firs-Match-Wins"...

Gruß

em-pie

ich nehme mal an, dass ihr nicht mit VLANs arbeitet?

Wenn dem so ist, kannst du deine Firewall-Regel eh knicken, denn dann stelle ich mir am PC (als Gast) fest die IP 192.168.0.253/24 ein und schon hänge ich im anderen Netz. Und das könnte auch der Grund sein, warum dein Ping trotzdem durchgeht...

Möglichkeit zwei:

AN welcher STelle steht die Firewall-Regel?

Nicht dass im Vorfeld andere Regeln dein Netz-übergreifendes ICMP-Paket durchlassen, denn "Firs-Match-Wins"...

Gruß

em-pie

Zitat von @Florian86:

einen anderen Ethernetport nutzen bringt mich ja irgendwann an meine grenzen da ich nur 3 zur verfügung habe.

es kommen noch mehr netze hinzu da kann ich das so nicht mehr machen.

wir arbeiten leider nicht mit vlans.

die fw-regel steht an erster stelle.

ich dachte nur das es vlt. eine lösung gibt auch wenn die 2 netze am selben fw-port hängen,

da ja beide netze als gw die utm haben und diese die anfragen bzw. datenverkehr bearbeitet weiterleitet.

grüsse

florian

einen anderen Ethernetport nutzen bringt mich ja irgendwann an meine grenzen da ich nur 3 zur verfügung habe.

es kommen noch mehr netze hinzu da kann ich das so nicht mehr machen.

wir arbeiten leider nicht mit vlans.

die fw-regel steht an erster stelle.

ich dachte nur das es vlt. eine lösung gibt auch wenn die 2 netze am selben fw-port hängen,

da ja beide netze als gw die utm haben und diese die anfragen bzw. datenverkehr bearbeitet weiterleitet.

grüsse

florian

Die Antwort habe ich fast schon erwartet. Ich glaube es gibt da eine Möglichkeit aber die kann ich dir gerade echt nicht sagen. Dafür müsste ich mich noch mehr mit dem Thema befassen.

Zitat von @Florian86:

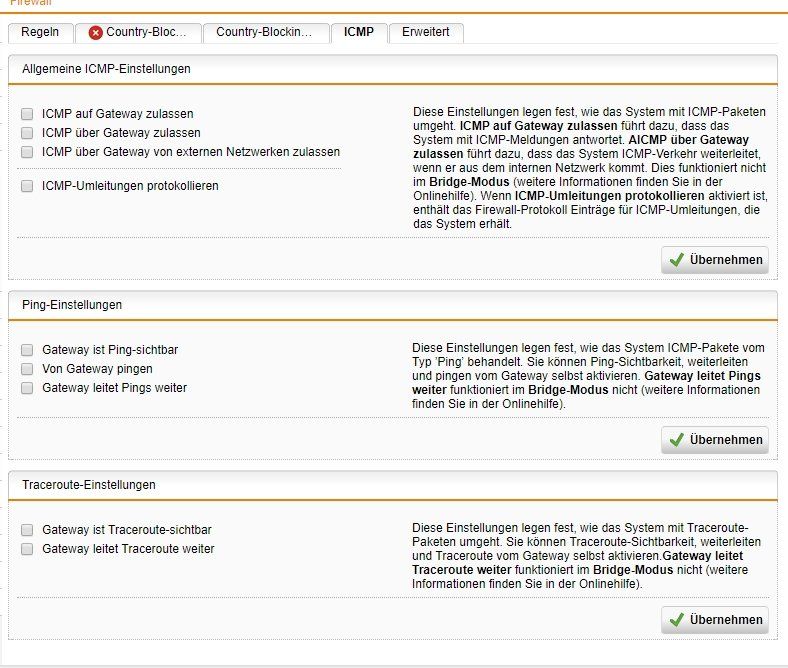

ich habe das Problem gefunden...

Man musste hier alle Haken rausnehmen...

Nun komme ich auch nicht mehr ohne Regel in diese Netze.

Grüsse

Florian

ich habe das Problem gefunden...

Man musste hier alle Haken rausnehmen...

Nun komme ich auch nicht mehr ohne Regel in diese Netze.

Grüsse

Florian

Top Sache.,...

Zitat von @Florian86:

einen anderen Ethernetport nutzen bringt mich ja irgendwann an meine grenzen da ich nur 3 zur verfügung habe.

es kommen noch mehr netze hinzu da kann ich das so nicht mehr machen.

Nein, nicht wenn ihr mit VLANs arbeitet, denn man kann ein phys. Interface in mehrere VLANs stecken, mit jeweils eigenen virt. Interfaceseinen anderen Ethernetport nutzen bringt mich ja irgendwann an meine grenzen da ich nur 3 zur verfügung habe.

es kommen noch mehr netze hinzu da kann ich das so nicht mehr machen.

wir arbeiten leider nicht mit vlans.

Das ist schlecht. Denn ihr trennt dann nicht wirklich eure Netze.Wie oben erwähnt: Du willst z.B. ein Gästenetz erstellen (z.B. 192.168.2.0/24). Ich als Gast schaue dann mal, was an Paketen so umher geistert oder weiss zufällig, dass es irgendwo einen weiteren IP-Kreis gibt. Ich nehme mir Laptop und setze von DHCP auf FEst und stelle mal die 192.168.1.253/24 ein, weil ich die 192.168.1.252/24 an einem Drucker gesehen habe. Schon bin ich im IP-Kreis der Drucker, auf das vermutlich sehr viele Zugreifen dürfen und bin glücklich und mache dir alles strubbelig

Mit VLANs kann das nicht passieren, denn hier trennt ihr die Netze auf logischer Ebene, es verhält sich aber, als wenn für jedes Netz quasi eine eigene physische Infrastruktur vorhanden wäre (Switche, Patchkabel, Netzwerkkarten, ...)

Und ein weiteres "Problem": Jedes Netz berherbergt immer ein gewisses Grundrauschen (Broadcasts). Durch die nicht vorhandene Trennung in VLANs wird dadurch das physische Netz etwas mehr (unnötig) belastet...

die fw-regel steht an erster stelle.

gut. Und aktiv ist die auch!?Mal das Logging für die Policy aktiviert und im Live-Log geschaut?

ich dachte nur das es vlt. eine lösung gibt auch wenn die 2 netze am selben fw-port hängen,

da ja beide netze als gw die utm haben und diese die anfragen bzw. datenverkehr bearbeitet weiterleitet.

Per Se sollte das auch funktionieren. So hatten wir es einst auch, wobei wir nicht alles geblockt haben, zwischen den Netzen....da ja beide netze als gw die utm haben und diese die anfragen bzw. datenverkehr bearbeitet weiterleitet.

Zitat von @Florian86:

Jetzt habe ich folgende Schnittstelle generiert 192.168.0.1 auf eth0

Das 2. Netz habe ich als zusätzliche Adresse angegeben und läuft auch auf eth0

Jetzt habe ich folgende Schnittstelle generiert 192.168.0.1 auf eth0

Das 2. Netz habe ich als zusätzliche Adresse angegeben und läuft auch auf eth0

Du betreibst zwei Ip-Subnetze auf dem selben LAN-Segment. das ist ein No-Go!. Das dürfen nur Netzwerker mit 30 jahren IP-erfahrung aund auch nur in Ausnahmefällen. Ansonsten mußt Du VLANS einsetzen, wenn Du im selben Segment mehrere IP-Subnetze betreiben willst.

Dein Vorhabnen ist so direkt zum scheitern verurteilt und wird nciht funktionieren,egal was Du in Deiner Fireewall einstellst.

lks

Zitat von @Hendrik2586:

Die Antwort habe ich fast schon erwartet. Ich glaube es gibt da eine Möglichkeit aber die kann ich dir gerade echt nicht sagen. Dafür müsste ich mich noch mehr mit dem Thema befassen.

Die Antwort habe ich fast schon erwartet. Ich glaube es gibt da eine Möglichkeit aber die kann ich dir gerade echt nicht sagen. Dafür müsste ich mich noch mehr mit dem Thema befassen.

Nennt sich VLAN. man nehme einen 48-Port-Switch, aktiviere VLANS auf dem Switch und der Sophos und schon kann sehr viele IP-Subnetze mit dieser einen Kiste trennen.

lks

Denkst Du . Es ist ein PEBCAK und nciht das was Du denkst.

Man musste hier alle Haken rausnehmen...

Nun komme ich auch nicht mehr ohne Regel in diese Netze.

Nun komme ich auch nicht mehr ohne Regel in diese Netze.

Glaubst Du. Nur weil Du das nicht kannst. heißt das nicht, daß andere das nicht können.Zwei (oder mehr) IP-Subnetze auf demselben Kabel ohne Nutzung von VLANs ist sicherheitstechnisch tödlich! Findige User werden trotzdem ins Netz kommen. Sie müssen nur Ihre netzwerkkonfiguration etwas "pimpen".

lks

Zitat von @Lochkartenstanzer:

Nennt sich VLAN. man neheme eine 48-Port-swicth, aktiviere VLANS auf dem witch und der Sophos und schon kannsehr viele IP-Subnetze mit dieser einen Kiste trennen.

lks

Zitat von @Hendrik2586:

Die Antwort habe ich fast schon erwartet. Ich glaube es gibt da eine Möglichkeit aber die kann ich dir gerade echt nicht sagen. Dafür müsste ich mich noch mehr mit dem Thema befassen.

Die Antwort habe ich fast schon erwartet. Ich glaube es gibt da eine Möglichkeit aber die kann ich dir gerade echt nicht sagen. Dafür müsste ich mich noch mehr mit dem Thema befassen.

Nennt sich VLAN. man neheme eine 48-Port-swicth, aktiviere VLANS auf dem witch und der Sophos und schon kannsehr viele IP-Subnetze mit dieser einen Kiste trennen.

lks

Ja, so haben wir das hier auch, aber bei Ihm scheint das netz ein bisschen anders strukturiert zu sein so das ihm das nicht so einfach ermöglicht wird. Für nähere Aussagen bräuchte man aber mehr Input....

Zitat von @Hendrik2586:

Ja, so haben wir das hier auch, aber bei Ihm scheint das netz ein bisschen anders strukturiert zu sein so das ihm das nicht so einfach ermöglicht wird. Für nähere Aussagen bräuchte man aber mehr Input....

Ja, so haben wir das hier auch, aber bei Ihm scheint das netz ein bisschen anders strukturiert zu sein so das ihm das nicht so einfach ermöglicht wird. Für nähere Aussagen bräuchte man aber mehr Input....

Egal wie es bei ihm strukturiert ist. Er muß die Netze trennen, wenn er keine hintertüren offen haben will. Ansonsten kann er sich die Spohos schenken.

lks

Hallo,

Dir ist aber klar das dies nur ICMP (Ping) betrifft? Mit allen anderen Ports hat dies hier nichts zu tun.

Ein blick in das Firewall Log (Live) sagt es dir genau und auch ein Wireshark oder MS Message Analyzer sagen es dir.

Gruß,

Peter

Dir ist aber klar das dies nur ICMP (Ping) betrifft? Mit allen anderen Ports hat dies hier nichts zu tun.

Nun komme ich auch nicht mehr ohne Regel in diese Netze.

Aber nur mit ICMP (Ping) nicht mehr bzw. wenn es über dein GW (Sophos UTM 9) geht eben nicht mehr. Auch ein Ping von der Sophos aus nach extern oder Intern ist nicht mehr drin. Du hast damit erfolfgreich eins der wichtigsten Werkzeuge lahmgelegt, ob das sinn macht?Ein blick in das Firewall Log (Live) sagt es dir genau und auch ein Wireshark oder MS Message Analyzer sagen es dir.

Leider gehen immer noch alle Pakete durch.

Hier musst du natürlich schauen welche Ports angesprochen werden und welche Module der UTM du nutzt. Dazu hast du ja verschiedene (Live) Logs.Gruß,

Peter

Das 2. Netz habe ich als zusätzliche Adresse angegeben und läuft auch auf eth0

Das ist tödlich und mit solchen nicht standardkonformen Konfigs solltest du sehr vorsichtig sein.Weitere Probleme im Netz sind dann sicher vorprogrammiert.

Niemals solltest du mit 2 oder mehr IP Netzen auf einem Draht fahren. Der TCP/IP Standard sieht sowas nicht vor deshalb ist es nicht standardkonform.

FW Regeln greifen so oder so nicht auf dem gleichen Interface. Mal ganz abgesehen von der Tatsache das das Packet Forwarding dann sehr langsam und Performance fressedn über die FW CPU rennt.

Anders sieht die Sache aus wenn du diese Netze als VLANs mit 802.1q Tagging auf dem eth0 Interface terminierst.

Das wäre dann OK und die saubere Variante wie man es machen sollte.

Details und Grundlagen dazu findest du wie immer auch im hiesigen VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Auf einem Tagged Uplink der die VLANs dann auf virtuelle Subinterfaces in der Firewall splittet (siehe auch Tutorial am Beispiel der pfSense !) da klappt das dann logischerweise weil so jedes Netz wieder ein dediziertes Subinterface hat.

Mit sog. Secondary Adressen klappt es nicht und wäre dann auch nicht Standard konform und falsches IP Adress Design.

Mit sog. Secondary Adressen klappt es nicht und wäre dann auch nicht Standard konform und falsches IP Adress Design.

Ohne die Regel das ich von einem in das andere Netz komme funktioniert es nicht

Simpler Standard aller FW weltweit. Eine FW verbietet im Default alles was nicht explizit erlaubt ist. Diese banale Binsenweisheit kennt auch der Azubi im ersten Lehrjahr