Open VPN Problem

Hallo,

ich habe ein Problem mit openVPN, bzw. mit einem Tunnel.

Auf der einen Seite steht eine endian Firwall, auf der anderen eine endian Community Firewall.

Von der Community FW wird ein openVPN zur endian aufgebaut. Der Traffic in der Richtung funktioniert ohne Probleme, in der anderen Richtung klappt der Traffic nicht.

Pinge ich von der endian zu einem Host hinter der community FW, klappt das. Jedoch nicht von einem Host hinter der Endian.

Bsp.:

Endian Community LAN-IP 172.17.1.2 (VPN Client)

Endian Fireall LAN-IP 10.0.1.1 (LAN-IP)

per SSH auf die Endian Firewall -> Ping auf Client 172.17.0.10 -> klappt

ping von Client hinter endian FW -> keine Antwort. Traceroute geht korrekt zur FW.

ping von 172.17.0.10 auf 10.0.1.1 -> klappt.

Dieses Problem tritt auf 2 von 3 OpenVPN Tunneln auf.

Also zusammen gefasst: Die FW mit VPN-Server kann alles erreichen, Cleints hinter der FW nicht. Cleints hinter der Client-FW können alles erreichen und bekommen auch ANtworten.

Gruß

ich habe ein Problem mit openVPN, bzw. mit einem Tunnel.

Auf der einen Seite steht eine endian Firwall, auf der anderen eine endian Community Firewall.

Von der Community FW wird ein openVPN zur endian aufgebaut. Der Traffic in der Richtung funktioniert ohne Probleme, in der anderen Richtung klappt der Traffic nicht.

Pinge ich von der endian zu einem Host hinter der community FW, klappt das. Jedoch nicht von einem Host hinter der Endian.

Bsp.:

Endian Community LAN-IP 172.17.1.2 (VPN Client)

Endian Fireall LAN-IP 10.0.1.1 (LAN-IP)

per SSH auf die Endian Firewall -> Ping auf Client 172.17.0.10 -> klappt

ping von Client hinter endian FW -> keine Antwort. Traceroute geht korrekt zur FW.

ping von 172.17.0.10 auf 10.0.1.1 -> klappt.

Dieses Problem tritt auf 2 von 3 OpenVPN Tunneln auf.

Also zusammen gefasst: Die FW mit VPN-Server kann alles erreichen, Cleints hinter der FW nicht. Cleints hinter der Client-FW können alles erreichen und bekommen auch ANtworten.

Gruß

Please also mark the comments that contributed to the solution of the article

Content-Key: 390779

Url: https://administrator.de/contentid/390779

Printed on: April 23, 2024 at 11:04 o'clock

8 Comments

Latest comment

Jedoch nicht von einem Host hinter der Endian.

Kannst du denn wenigstens das IP Interface der Endian hier pingen ?? (ICMP erlaubt in den Regeln der FW !)Wie immer checken:

- Routing Tabelle der FWs. Sind beide Netze dort bekannt ? Zeigt auch das die OVPN Konfig korrekt ist (oder nicht)

- Regelcheck sofern die Endian wie die pfSense ein separates Tunnel Interface hat mit Regeln

- Ping ist ICMP ! Ist das erlaubt ?

- Bei den Clients wie immer ist der übliche Verdächtige die lokale Firewall wenns Winblows ist. Die blockt alles was von Fremdnetzen kommt im Default. Ggf. anpassen oder besser immer Drucker usw. pingen die keine lokale FW haben und deren Gateway auf die FW IP zeigt.

FW auf FW geht

Aber auch die jeweiligen lokalen LAN Interfaces der Firewalls ??Wenn das geht aber die Endgeräte dahinter nicht, dann hat das so gut wie immer 3 mögliche Ursachen:

- Gateway oder Route vom Endgerät auf das Firewall Interface fehlt

- Firewall Regeln am Tunnel Interface blocken den Traffic

- Lokale Firewall an den Endgeräten blockt den Traffic

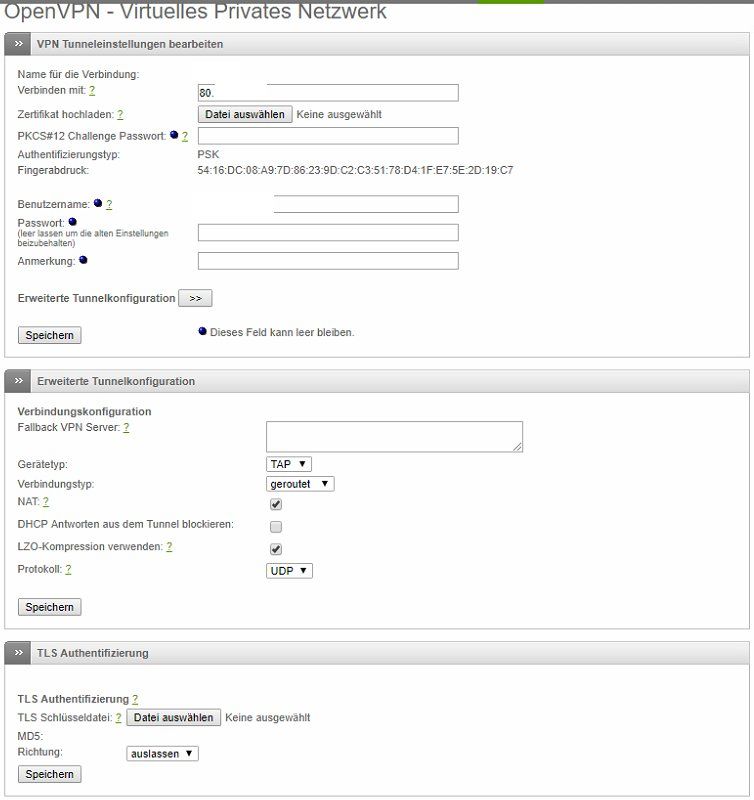

Keine Regeln hier für den Tunnel gesehen.

Will heissen...- Es gibt kein Tunnel Interface und damit auch keine Regeln

- Es gibt ein Tunnel Interface aber die Regeln fehlen

Was sagt den die Routing Tabelle der FW ?