Switch Port sichern

Zur Situartion:

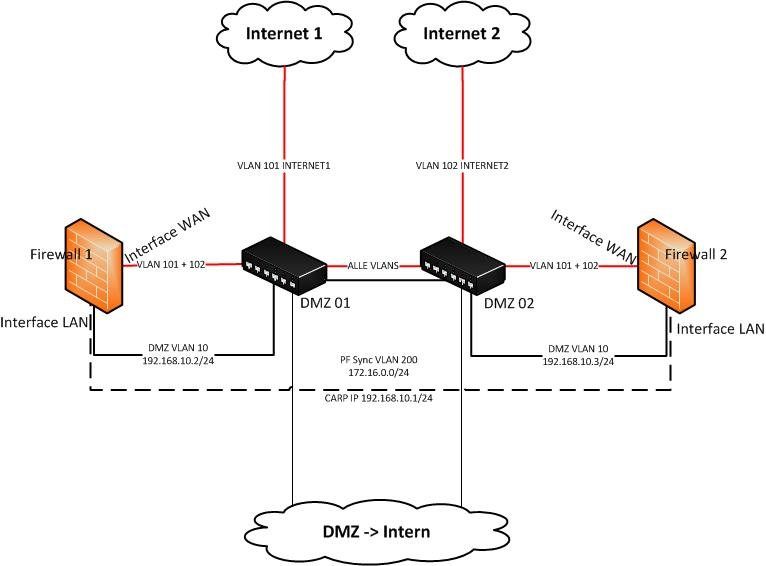

2x Pfsense jeweils mit eigenem WAN direkt an Firewall angebunden (Kein HA) dann DMZ Bereich und danach eine weitere Firewall die Interne.

Jetzt steht ein Providerwechsel ins Haus, und bei der Gelegenheit sollen auch gleich die Firewalls auf HA umgestellt werden, also ein klassisches HA Setup mit Multi-WAN.

Jetzt muss ich natürlich für dieses Setup die Internet Anbindung auf die Switche bringen, leider muss ich an der stelle über die DMZ Switche gehen aufgrund von Räumlicher Trennung und Budget.

Dazu die Zeichnung:

Meine Frage wäre was muss ich an den Switchen beachten, da ich auf den Geräten die beiden Netze ja möglichst gut trennen will, und der Provider Router soll möglichst wenig über unsere Struktur erfahren. Hauptziel ist natürlich das niemand ungefiltert in die DMZ oder gar noch weiter kommt.

Mein Plan bisher.

- VLAN 101 + 101 auf allen anderen Ports der Switche auf Forbid stellen

- Auf den vier Ports mit den VLANs 101+102 alle Anderen VLANs auf Forbid stellen

- Auf den vier Ports mit den VLANs 101+102 BPDU Pakete komplett Filtern.

- Wenn möglich auch LLDP deaktivieren.

- Switche haben in den Netzwerken keine IP Adresse bzw. kein vlan interface.

- 802.1x sehe ich hier noch nicht wirklich weil mir dort die Infrastruktur für fehlt, die Räume abgeschlossen sind. Und an den Port sowieso das "böse" Internet hängt.

Habe ich vielleicht noch vergessen? Hat noch jemand Tips um das Thema besser anzugehen, außer nimm getrennte Geräte.

Bei den DMZ Geräten handelt es sich um Aruba 2930F Und ja ich weiß HP(Aruba) ist hier unbeliebt aber dafür muss es eben reichen ;)

2x Pfsense jeweils mit eigenem WAN direkt an Firewall angebunden (Kein HA) dann DMZ Bereich und danach eine weitere Firewall die Interne.

Jetzt steht ein Providerwechsel ins Haus, und bei der Gelegenheit sollen auch gleich die Firewalls auf HA umgestellt werden, also ein klassisches HA Setup mit Multi-WAN.

Jetzt muss ich natürlich für dieses Setup die Internet Anbindung auf die Switche bringen, leider muss ich an der stelle über die DMZ Switche gehen aufgrund von Räumlicher Trennung und Budget.

Dazu die Zeichnung:

Meine Frage wäre was muss ich an den Switchen beachten, da ich auf den Geräten die beiden Netze ja möglichst gut trennen will, und der Provider Router soll möglichst wenig über unsere Struktur erfahren. Hauptziel ist natürlich das niemand ungefiltert in die DMZ oder gar noch weiter kommt.

Mein Plan bisher.

- VLAN 101 + 101 auf allen anderen Ports der Switche auf Forbid stellen

- Auf den vier Ports mit den VLANs 101+102 alle Anderen VLANs auf Forbid stellen

- Auf den vier Ports mit den VLANs 101+102 BPDU Pakete komplett Filtern.

- Wenn möglich auch LLDP deaktivieren.

- Switche haben in den Netzwerken keine IP Adresse bzw. kein vlan interface.

- 802.1x sehe ich hier noch nicht wirklich weil mir dort die Infrastruktur für fehlt, die Räume abgeschlossen sind. Und an den Port sowieso das "böse" Internet hängt.

Habe ich vielleicht noch vergessen? Hat noch jemand Tips um das Thema besser anzugehen, außer nimm getrennte Geräte.

Bei den DMZ Geräten handelt es sich um Aruba 2930F Und ja ich weiß HP(Aruba) ist hier unbeliebt aber dafür muss es eben reichen ;)

Please also mark the comments that contributed to the solution of the article

Content-Key: 431491

Url: https://administrator.de/contentid/431491

Printed on: April 24, 2024 at 20:04 o'clock

2 Comments

Latest comment

Moin ....

Also mal kurz ... dein Plan ist irgendwie so abstrus da hat man nicht mal Lust drauf zu sehen.

Vielleicht solltest du dir die Tutorials von @aqui hier ansehen und deinen Plan nochmal sinnvoll überdenken.

VG

Also mal kurz ... dein Plan ist irgendwie so abstrus da hat man nicht mal Lust drauf zu sehen.

Vielleicht solltest du dir die Tutorials von @aqui hier ansehen und deinen Plan nochmal sinnvoll überdenken.

VG

Du könntest noch eine Mac Port Security einrichten und nur die Macs der pfSense zulassen auf dem L2, dann kann man dort nichts anderes anstecken.

Andere Alternative wäre mit einem Privat VLAN (PVLAN) zu arbeiten und die pfSense Ports nur als Uplinks definieren.

Generell birgt so ein Design immer die Gefahr das jemand mal was in den falschen Port steckt und damit dein ganzens Konzept dann kompromitiert.

Aber damit musst du dann halt leben wenn du keine dedizierten Drähte hast und so mit VLANs über einen Trunk Port arbeitest.

Generell ist das aber so natürlich machbar.

Andere Alternative wäre mit einem Privat VLAN (PVLAN) zu arbeiten und die pfSense Ports nur als Uplinks definieren.

Generell birgt so ein Design immer die Gefahr das jemand mal was in den falschen Port steckt und damit dein ganzens Konzept dann kompromitiert.

Aber damit musst du dann halt leben wenn du keine dedizierten Drähte hast und so mit VLANs über einen Trunk Port arbeitest.

Generell ist das aber so natürlich machbar.