Anfängerfrage zum VLAN Routing

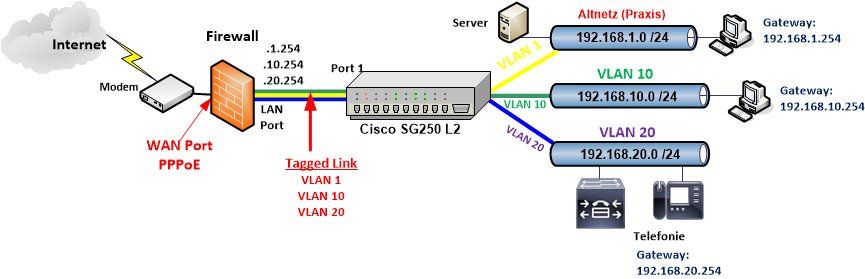

Folgendes Setting soll umgesetzt werden:

Um in meiner Praxis die Rechner von einer VOIP-Telefonanlage zu trennen wird ein Cisco SG250 angeschafft. Es werden 2 VLAN (VLAN10, VLAN20) konfiguriert.

Somit hätte ich beide Netze schön säuberlich getrennt. Ich möchte aber von EINEM PC im Vlan10 die Telefonanlage im VLAN20 konfigurieren können und die

Telefonanlage im VLAN20 soll Faxe auf EINEM Rechner im VLAN10 ablegen können.

Der Cisco kann Layer 3. Ich könnte also das Routing zwischen VLAN10und VLAN20 im Switch hinterlegen. Soweit ich es verstehe kann aber dann JEDER Rechner im VLAN10 auf VLAN20 zugreifen und umgekehrt, was den Sinn der VLANs ad absurdum führen würde, da damit die Trennung wieder aufgehoben würde.

Ist die Lösung meines Problemes dann, den Cisco Switch auf Layer 2 umzuschalten und eine nachgeschalteten OPNSENSE Router das Routing machen zu lassen und in den Firewallregeln dann einen einzelnen Rechner im VLAN10 zu der Telefonanlage durchzulassen?

Danke für Eure Hilfe

simbea

Um in meiner Praxis die Rechner von einer VOIP-Telefonanlage zu trennen wird ein Cisco SG250 angeschafft. Es werden 2 VLAN (VLAN10, VLAN20) konfiguriert.

Somit hätte ich beide Netze schön säuberlich getrennt. Ich möchte aber von EINEM PC im Vlan10 die Telefonanlage im VLAN20 konfigurieren können und die

Telefonanlage im VLAN20 soll Faxe auf EINEM Rechner im VLAN10 ablegen können.

Der Cisco kann Layer 3. Ich könnte also das Routing zwischen VLAN10und VLAN20 im Switch hinterlegen. Soweit ich es verstehe kann aber dann JEDER Rechner im VLAN10 auf VLAN20 zugreifen und umgekehrt, was den Sinn der VLANs ad absurdum führen würde, da damit die Trennung wieder aufgehoben würde.

Ist die Lösung meines Problemes dann, den Cisco Switch auf Layer 2 umzuschalten und eine nachgeschalteten OPNSENSE Router das Routing machen zu lassen und in den Firewallregeln dann einen einzelnen Rechner im VLAN10 zu der Telefonanlage durchzulassen?

Danke für Eure Hilfe

simbea

Please also mark the comments that contributed to the solution of the article

Content-Key: 453840

Url: https://administrator.de/contentid/453840

Printed on: April 20, 2024 at 15:04 o'clock

23 Comments

Latest comment

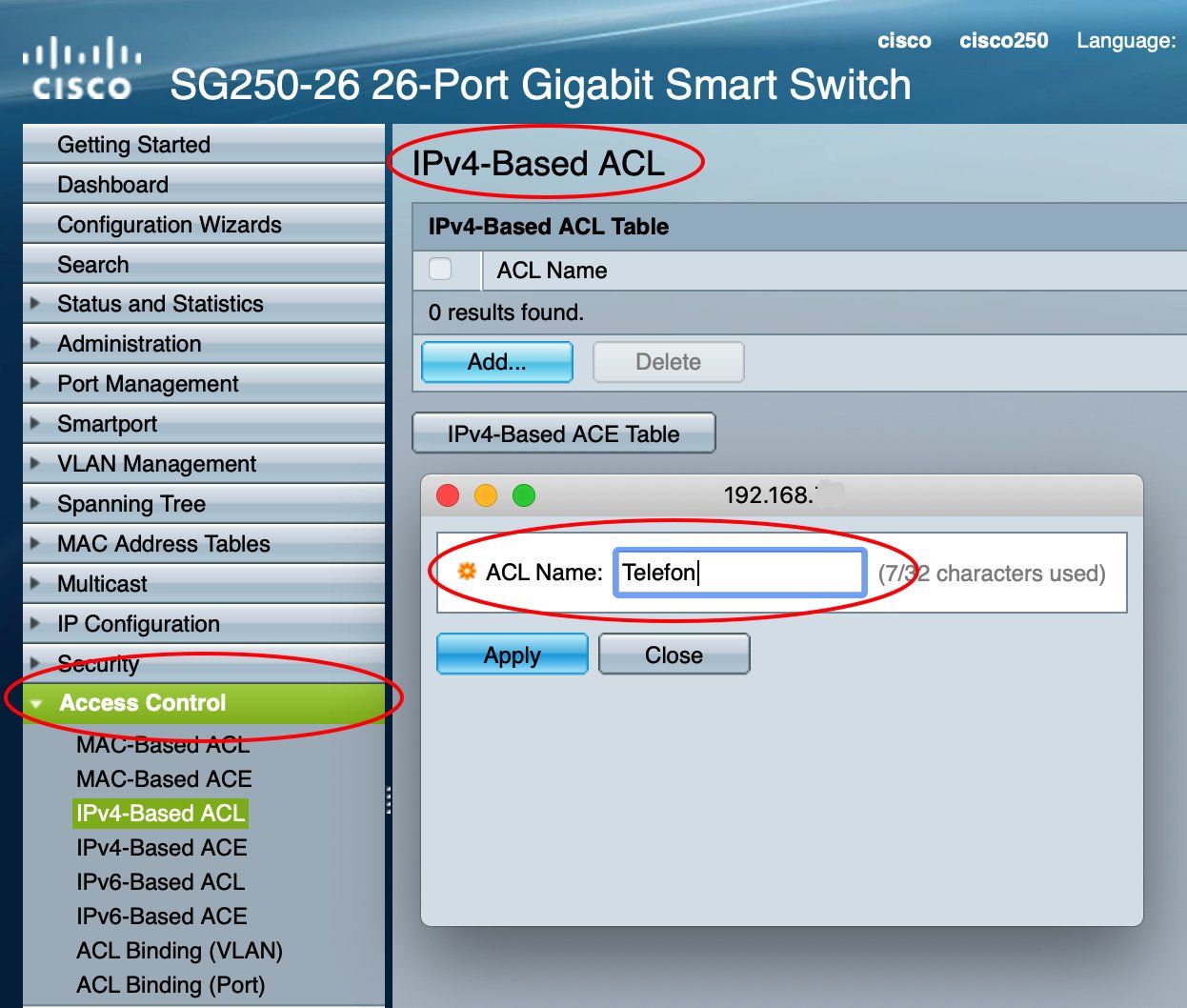

Hier steht wie du es auf dem SG-250 richtig einrichtest:

Verständnissproblem Routing mit SG300-28

Die Lösung ist eine IPv4 Accessliste auf dem Switch wie der Kollege @maretz oben schon richtig sagt.

Alles andere wäre ja mit Kanonen auf Spatzen.

Es sei denn du hast die Firewall schon im Einsatz, dann kannst du dir das in der Tat aussuchen !

Wenn nicht dann ist die Lösung = Accessliste !

Verständnissproblem Routing mit SG300-28

Ist die Lösung meines Problemes dann, den Cisco Switch auf Layer 2 umzuschalten

Nein ! Das ist falsch !Die Lösung ist eine IPv4 Accessliste auf dem Switch wie der Kollege @maretz oben schon richtig sagt.

Alles andere wäre ja mit Kanonen auf Spatzen.

Es sei denn du hast die Firewall schon im Einsatz, dann kannst du dir das in der Tat aussuchen !

Wenn nicht dann ist die Lösung = Accessliste !

Sowohl Switch als auch OPNSENSE Router sind bereits angeschafft

OK, dann kannst du dir das aussuchen was du machst.Da die OpenSense dann ja sicher zentral auch den Internet Zugang regelt und entsprechende Regeln hat solltest du es dann besser dort machen. So hast du dann alle Access Regeln zentral an einem Punkt was vom Management einfacher ist.

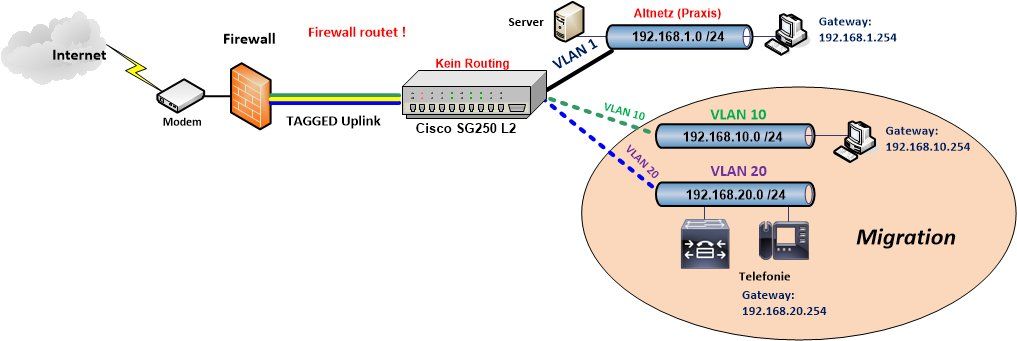

Dann brauchst (und darfst) du das IP Routing auf dem SG250 natürlich nicht aktivieren !

Sinnvoll ist dann auch den DHCP Server auf der OpenSense zu betreiben für alle VLANs !!

Du konfigurierst dann einen Tagged Uplink vom Switch auf die OpenSense und setzt die Zugriffsregel für den Konfig PC dann dort in der Firewall. Damit hast du das Regelwerk dann an zentraler Stelle und einheitlich, was für das Management des Netzes erheblich einfacher ist.

Wie man Switch und Firewall so verheiratet erklärt dir das VLAN Tutorial. Es ist völlig identisch zur pfSense:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aber einen Einfluß auf die Protokolle habe ich dadurch nicht.??

Wenn du damit die Access Liste auf dem L3 Switch meinst, nein !Das ist der Nachteil von Switch Access Listen, sie sind nicht Stateful. Eine Firewall ist immer Stateful, letztlich damit also sicherer.

jedesmal einen PC ins VLAN20 hängen kann

Das ist Blödsinn und auch IT technisch Steinzeit und macht kein vernünftiger Administrator so. So einen Unsinn musst du natürlich nicht machen in deinem Netzwerk !was auf Switchebene schon geroutet wird, durch eine nachgeschaltete Firewall wieder eingeschränkt werden kann.

Nur wenn der Traffic auch an der Firewall ankommt, was VLAN intern gerouteter Traffic natürlich nicht tut.Folglich ist das FW Routing dann für dich der richtige, weil sicherere Weg.

Die IP Adressierung ist FALSCH !

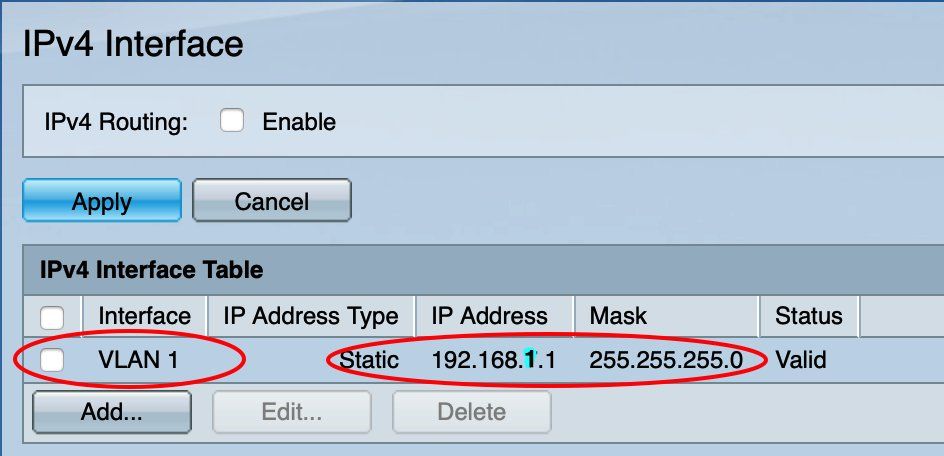

Der Switch routet doch gar nicht mehr also braucht er auch nur eine einzige IP !!!

Nämlich nur die IP um ihn zu managen also aufs GUI zuzugreifen !!

Die IPs in den VLANs auf dem Switch sind also vollkommen falsch. Die musst du unbedingt wieder löschen.

Denke bitte mal selber etwas nach ! Ist doch auch logisch, denn der Switch ist jetzt mit deaktiviertem Routing doch überhaupt nicht mehr am IP Forwarding der Ethernet Pakete beteiligt. Das hast du ihm ja abgeschaltet !

Er funktioniert jetzt nur noch als einfacher Layer 2 VLAN Switch auf Basis der mac Adressen, denn das IP Forwarding sprich Routing macht ja nun zentral deine Firewall und eben nicht mehr der Switch !

Folglich sind die IP Adressen in den VLANs sinnfrei und überflüssig.

Du brauchst wie bereits gesagt nur noch eine einzige IP nämlich die Management IP und musst dir dann aussuchen in welchem deiner VLANs du das Management bzw. den Management Zugang machst:

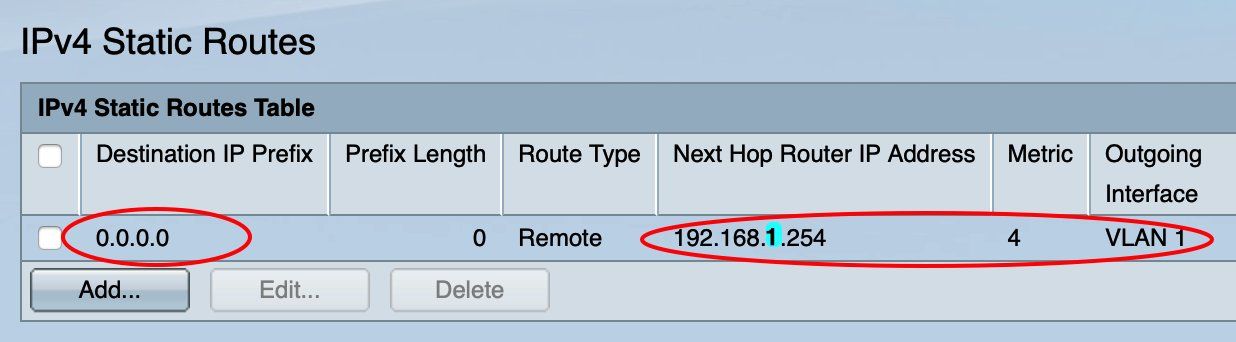

Im Default ist das das VLAN 1:

Dann noch die Route auf das Firewall Interface im VLAN 1

Fertig !

Fazit: EINE IP Adresse nur zum Management genügt !! Du willst ja nicht das deine Gäste im Gäste VLAN deinen Switch verfummeln ?!

So ist es dann richtig !

Deine VLAN Einrichtung auf der Firewall ist auch falsch bzw. fehlerhaft !

So gehst du richtig vor:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort ist doch alles haarklein beschrieben sogar mit bunten Bildern. Das schafft auch der Azubi im ersten Lehrjahr da die richtigen Klicks zu machen !

Lesen und verstehen....!!

Wenn du das soweit richtig und funktionsfähig umgesetzt hast machen wir weiter hier...!

Der Switch routet doch gar nicht mehr also braucht er auch nur eine einzige IP !!!

Nämlich nur die IP um ihn zu managen also aufs GUI zuzugreifen !!

Die IPs in den VLANs auf dem Switch sind also vollkommen falsch. Die musst du unbedingt wieder löschen.

Denke bitte mal selber etwas nach ! Ist doch auch logisch, denn der Switch ist jetzt mit deaktiviertem Routing doch überhaupt nicht mehr am IP Forwarding der Ethernet Pakete beteiligt. Das hast du ihm ja abgeschaltet !

Er funktioniert jetzt nur noch als einfacher Layer 2 VLAN Switch auf Basis der mac Adressen, denn das IP Forwarding sprich Routing macht ja nun zentral deine Firewall und eben nicht mehr der Switch !

Folglich sind die IP Adressen in den VLANs sinnfrei und überflüssig.

Du brauchst wie bereits gesagt nur noch eine einzige IP nämlich die Management IP und musst dir dann aussuchen in welchem deiner VLANs du das Management bzw. den Management Zugang machst:

Im Default ist das das VLAN 1:

Dann noch die Route auf das Firewall Interface im VLAN 1

Fertig !

Fazit: EINE IP Adresse nur zum Management genügt !! Du willst ja nicht das deine Gäste im Gäste VLAN deinen Switch verfummeln ?!

So ist es dann richtig !

Deine VLAN Einrichtung auf der Firewall ist auch falsch bzw. fehlerhaft !

So gehst du richtig vor:

- VLAN Interfaces einrichten: Du gehst auf Interface -> Assignments wählst dort VLAN aus und klickst "Add+"

- Mit dem Parent Interface bestimmst du das physische Interface auf der FW an das nachher dein Switch angeschlossen wird !! Das wählst du dann aus.

- Unter "VLAN Tag" tägst du die VLAN ID ein für welches VLAN dieses Interface sein soll. Z.B. "10" für VLAN 10

- Das wiederholst du für alle VLANs ! Außer VLAN 1. VLAN 1 wird NICHT im VLAN Setup eingerichtet, das ist das Parent Interface, also das physische Interface selber !

- Mit "Save" abspeichern und die Konfig sichern.

- Jetzt gehst du zurück auf Interface -> Assignments und klickst dort auf "Add+" zum Hinzufügen dieser neuen Interfaces zur Firewall.

- Das auch wieder mit "Save" sichern.

- Jetzt klickst du vorne auf dieses Interface und konfigurierst das indem du den Haken setzt bei "enable" (aktivieren) dann ihm eine statische IP Adresse gibst mit Maske und sinnvollerweise solltest du die Bezeichnung von "OPTx" in "VLAN10" ändern damit du eine sinnvolle Bezeichnung in der Firewall für das Interface verwendest die dir das Management erleichtert !!!

- Sind die Interfaces alle so eingerichtet, dann "siehst" du sie entsprechend auch in der DHCP Server Einrichtung der Firewall. Wenn sie nicht auftauchen zeigt das das du was mit der VLAN Interface Einrichtung grundsätzlich falsch gemacht hast.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort ist doch alles haarklein beschrieben sogar mit bunten Bildern. Das schafft auch der Azubi im ersten Lehrjahr da die richtigen Klicks zu machen !

Lesen und verstehen....!!

Wenn du das soweit richtig und funktionsfähig umgesetzt hast machen wir weiter hier...!

Habe VLAN10/20 auf OPNSENSE statisch auf 192.168.1.254, ...

OK, richtig, das sieht dann gut aus !brauche eh kein DHCP, da alle Clienten feste IP-Adressen haben.

Auch im WLAN und Gast WLAN ?? Das wäre eher ungewöhnlich...aber egal.Bleibt folgende Frage: Alles was am Switch hängt bekommt das Gateway des Switches

Neiiiiinnn !!! Zum letzen Mal: Der Switch macht gar kein Routing mehr in deinem Setup !!

Er hat also gar kein Gateway mehr !! Seine einzige IP die er noch hat dient rein nur dem Management des Switches !! Er ist nur noch ein dummer, einfacher Layer 2 VLAN Switch der nach Hardware Mac Adressen forwardet und NICHT mehr nach IP Adressen ! DU hast ihm das Routing (IP Forwarding) ja abgeschaltet was ja nun die Firewall macht !

Muß ich jetzt noch irgendwo statische Routen eintragen

Nein !Die Clients bekommen als Default Gateway IP immer die IP Adresse der Firewall in ihren jeweiligen VLANs und gut iss.

Logisch, denn die Firewall macht ja nun das IP Forwarding / Routing !!

Denk auch dran:

Bei den neuen VLAN Interfaces der Firewall ist alles verboten per Default sofern du keine Regel dort definiert hast !!!

Ohne entsprechende Regel ist ein VLAN übergreifendes Routing und ein Routing ins Internet also NICHT möglich.

Nicht das du dich wunderst das du nicht ins Internet kommst ohen entsprechendes Regelwerk an den Interfaces.

Hilfreich ist hier immer die Diagnostics Funktion auf der Firewall selber. Dort hast du eine Ping Funktion und kannst entsprechend Interface spezifisch pingen und die Connectivity testen !

Management über Vlan10 an 192.168.1.254,

Warum machst du dir das Leben schwer und kodierst nicht einfach die VLAN ID mit in das IP Netz ??Z.B. 192.168.10.0 /24 = VLAN 10 oder 192.168.20.0 /24 = VLAN 20

Ist ja dann kosmetisch einfacher das zu managen

Natürlich kannst du aber auch die 192.168.1.0 /24 im VLAN 10 verwenden. IP Adressen kann man frei wählen.

Allerdings wenn du mal mit VPNs liebäugelst für eine remote Einwahl auf dein Netz sind diese banalen Allerwelts 192.168er Adressen eher kontraproduktiv. Das aber nur nebenbei. Wieder andere Baustelle...

Auf der OPENSENSE sind LAN auf 192.168.178.1,

Mmmmhhhh...Das "riecht" aber eher nach FritzBox und dann Internet Router. Dann wäre das falsch und es müsste der WAN Port sein. Dazu müsste man aber mal genau wissen was du jetzt vorhast. Eine Skizze mit deiner Adressierung und Netzen würde helfen.

Soweit ganz gut,

Stimmt, das ist soweit auch alles richtig !aber im Port 9-12 kann sich der PC keinerlei Adresse ziehen!

OK, das ist VLAN 20 !Dann strategisch vorgehen:

- Ist VLAN 20 auch tagged am Uplink Port 17 zur Firewall eingetragen ? 1U, 10T, 20T ist aber richtig !

- Ist das VLAN 20 Interface am Firewall Parent Interface aktiv (enabled)

- Ist der FW DHCP Server an VLAN 20 aktiv

- Und das Wichtigste: Ist eine entsprechende Firewall Regel am VLAN 20 Interface konfiguriert die den Traffic passieren lässt ?!

Dann habe ich gelesen, daß VLAN eine Layer 3 Funktion ist

Völliger Quatsch ! Wo hast du solch einen Blödsinn gelesen ??Lesen und verstehen !!! => https://de.wikipedia.org/wiki/Virtual_Local_Area_Network

Da stehts ganz klar schwarz auf weiß = Layer 2 Funktion

Ist auch klar wenn du dir die Technik ansiehst:

https://de.wikipedia.org/wiki/IEEE_802.1Q

Der der IEEE802.1q VLAN Header ist klar im Layer 2 des Ethernet Paketes angelegt !

Vergiss diesen Unsinn also. Kommt sicher von irgendeinem Dummie mit gefährlichen Halbwissen

Eine Firewallregel ist aber weder für das VLAN10 noch für LAN konfiguriert und dennoch funktioniert das ziehen einer IP Adresse an diesen Ports

Ja, weil DHCP so geht aber eben alles andere NICHT Ich glaube ich gebe es auf. Ich sitze jetzt hier seit 2 Tagen, bin voll gestresst

Ruhig Brauner..!!! Immer cool bleiben und keinen Stress machen. Zwischendurch Kaffee trinken einmal durchatmen und weiter gehts. Dein Grundkonzept stimmt, da ist nichts falsches dran.

Du bist Newbie und da ist der Weg etwas steiniger aber er ist richtig und du solltest den auch weiter gehen.

Das ist natürlich Blödsinn, denn eine Firewall kann mal logischerweise nicht mit einem Switch ersetzen. Das sind 2 völlig unterschiedliche Komponenten. Einen PKW ersetzt du ja auch nicht mit einem Motorrad nur weil beide dich transportieren können.

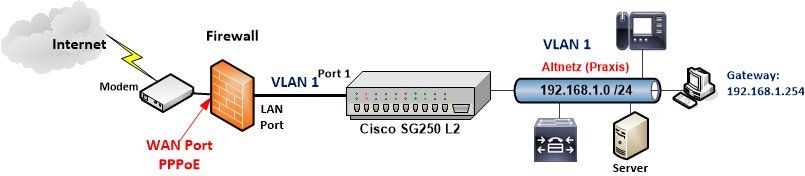

Mit der 192.168.1.0 weiterzuarbeiten ist ja auch kein Thema. Das Altnetz schliesst du einfach als VLAN an deine neue FW an und migrierst dann Step für Step die Komponenten in die neuen VLAN. Das ist ein klassisches und richtiges Konzept.Du solltest nur startegisch und gezielt vorgehen !!

- Zuerst Switch VLANs, Firewall und Internet Router in der Grundkonfig ans Fliegen bringen so das du wie gewohnt aus dem Bestandsnetz weiter ins Internet kannst.

- Dazu belässt du das Bestandsnetz in VLAN 1 und testest die Connectivity vorab mit einem Testrechner im VLAN 1

- Klappt das alles hängst du das Bestandsnetz (Praxis) dran

- Parallel hast du deine VLANs 10 und 20. Auch da testest du vorab mit einem Testrechner die Verbindung. Firewall Regeln lässt du erstmal OFFEN um die nicht noch mehr Stolpersteine in den Weg zu legen !

- Klappt auch von VLAN 10 und 20 die Verbindung ins Internet und untereinander migrierst du alle Komponenten da wo sie hinsollen.

- Dann erst ziehst du die Firewall Regeln dicht !! So hast du immer die Sicherheit das dein Konzept per se sauber arbeitet, der Fehler dann aber einzig nur noch an falschen Regeln liegen kann.

Nicht aufgeben, dein Konzept ist richtig ! Du hast die richtigen und perfekten Komponenten dafür ! Alles passt !

Also es gibt keine Hürden außer DU selbst und deine Geduld das perfekt zu Ende zu bringen !

Ran ans Werk und die Punkte oben abarbeiten...!

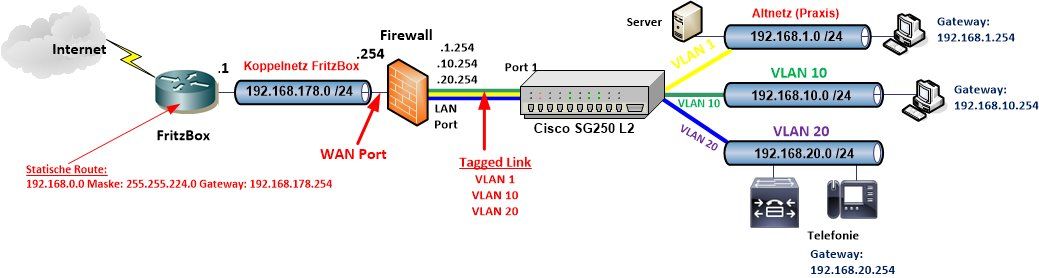

So sieht dein fertiges Konzept aus wenn du alles richtig umgesetzt hast:

Damit solltest du es doch nun wirklich ohne Probleme zum Fliegen bekommen ?!

Dann müsste ich um von VLAN1 die Telefonanlage im VLAN20 managen zu können auf der OPNSENSE (nicht Fritzbox!) noch VLAN Brücken anlegen

Nein, das ist falsch !Du brauchst natürlich nichts weiter anzulegen. Brücken schon gar nicht !!!

Die Firewall ist doch ein Router !! Sie routet also schon per se zwischen den VLANs wenn diese eingerichtet sind.

Das Einzige was du machen musst ist also nur ein paar geschickte Firewall Regeln zu setzen und gut iss !

Was ja mit ein paar Mausklicks im Klicki Bunti Menü der FW in Sekundenschnelle erledigt ist.

Eine einzige Regel brauchst du mehr nicht. Schade das du vor solch einer Banalität die jeder Azubi in 10 Minuten erledigt schon kapitulierst...aber egal, deine Entscheidung die wir natürlich respektieren !

kleine Brötchen backen und alles ins 1 VLAN packen.

OK, das ist natürlich kinderleicht...- Werksreset machen auf dem Switch...

- Damit sind alle VLANs weg bis auf das VLAN 1 und alle Ports sind im VLAN 1

- Endgeräte aufstecken

- Fertisch !

und mit steigender Lernkurve nachträglich anpassen.

Wäre der richtige Weg !Laaangsam und Stück für Stück migrieren wier oben auch schon beschrieben...

als Modem wird ein Vigor 165 genutzt, also ist die Fritzbox unnötig.

Perfekt ! Umso besser, dann sparst du dir die leidige Konfig und Frickelei mit einer Router Kaskade.

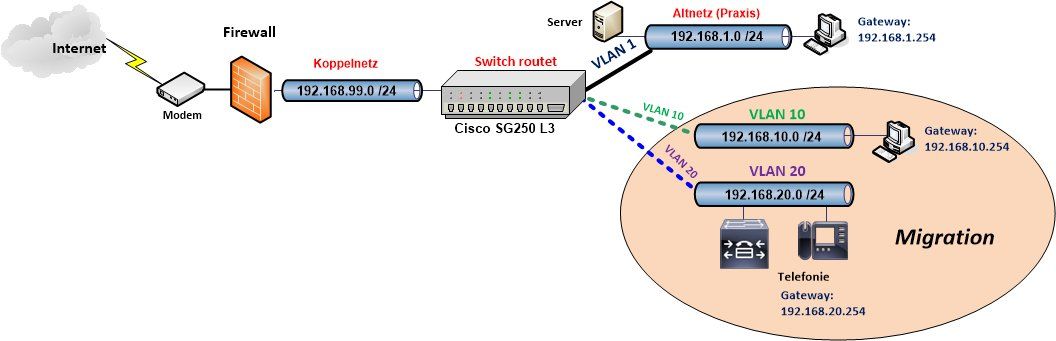

Dann sähe dein Zieldesign korrigiert so aus:

Du hast eigentlich die idelae Hardware zusammen um das perfekt umzusetzen und natürlich auch den richtigen Plan !

Ich stelle also im Switch das Routing auf "enabled", im IPv4 Interface: VLAN1 mit der IP192.168.1.1

Mmmhhhh....Dazu muss man wissen WAS denn dein weiterer Plan ist ???

Der Switch kann logischerweise kein NAT und kein PPPoE. Sprich den kannst du also NICHT direkt ins Internet hängen ! Dazu brauchst du dann logischerweise einen Router oder eine Firewall.

WAS willst du da denn nehmen ??? Bzw. wie soll dein Migrationskonzept aussehen ??

Du hast ja mehrere Optionen und leider keinerlei Äußerungen gemacht wie du das angehen willst ???

- Switch alles in VLAN 1 und dann welcher Router ? FritzBox oder Firewall ?

- Konzept 1 bedingt dann aber das der Switch dann so nicht routen muss. FritzBox bedeutet auch das keine VLANs möglich sind. Switch wäre dann simpler L2 Switch

- Ausnahme dann der Switch routet

- Mit VLAN Option zur Migration bleibt dir dann nur die Firewall sofern du die VLANs auf der Firewall routen willst.

- Willst du das nicht musst du wieder auf dem Switch routen

Ein Bild sagt mehr als 1000 Worte...

Gehen wir mal davon aus das du die Firewall Modem Kombination behalten willst, dann hast du folgende Optionen:

Switch ohne Routing, alles in VLAN 1, Firewall ersetzt die FritzBox:

Hier muss der Switch NICHT routen. Kann er ja auch gar nicht, denn hier ist ja auch rein gar nix zu routen, da ja nur ein einziges IP Netz vorhanden

Nachteil:

Die Migration in ein VLAN Konzept würde ohne die Umstellung des Koppellinks bedeutetn das du immer den Internet Traffic aller zukünftigen VLANs durch dein VLAN 1 schleusen muss.

Nicht wirklich schön und z.B. wenn eins der VLANs ein Gastnetz wird sicherheitstechnisch ein NoGo.

Besser du separierst dann den Link in ein eigenes Netz.

Das geht einmal wenn der Switch routet was dann so aussieht:

Switch Routing, Koppelnetz an Firewall separat:

Die Zugangssteuerung unter den VLANs muss dann mit Access Listen am Switch erfolgen, denn da werden die VLANs zentral ins Internet geroutet !

Die andere Alternative hatten wir oben ja schon:

Switch nur Layer 2 (kein Routing, reicht VLANs durch), Firewall routet :

Die letzten beiden Designs haben den Vorteil das sie für das VLAN Handling und einen sanfte und langsame Migration vorbereitet sind. Das ist aber kein Zwang. Du kannst auch mit dem Banaldesign starten, musst dann aber nachher mehr im laufenden Betrieb umstellen.

Migrations technisch ist es also besser mit einem der beiden letzten Designs zu starten und da stellt sich dann wieder die Frage wo du bevorzugt routen willst. Switch oder Firewall ?

Hättest du bloß einen Layer 2 only Switch gekauft, dann wäre diese Entscheidung schon gefallen

Jetzt bist du dran: Quo vadis ?

Zu deinen Fragen:

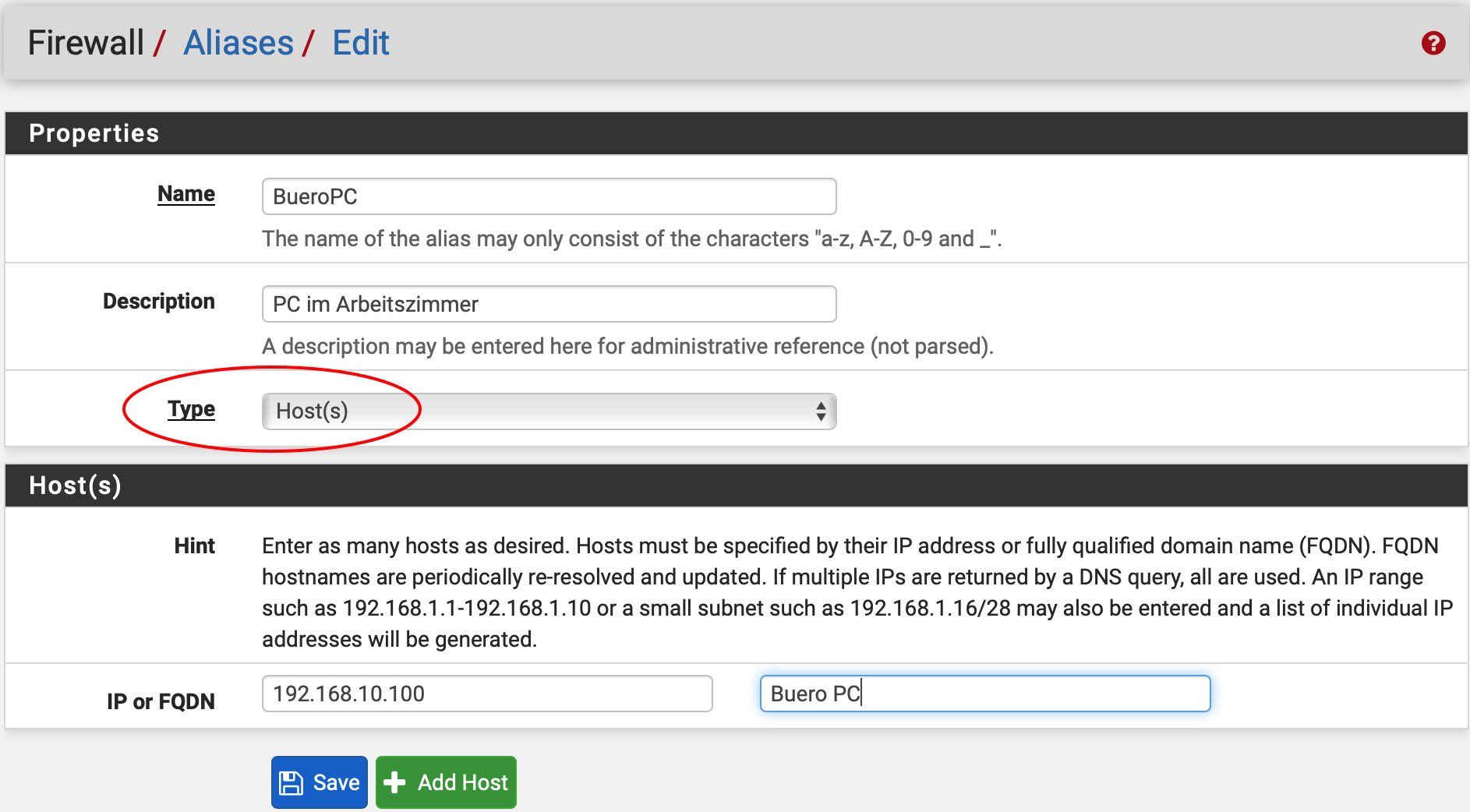

1.)

Ja das geht natürlich. Type URL ist aber falsch, was einem ja auch schon der gesunde Menschenverstand sagt. Denk mal etwas nach... Einen einzelnen Rechner bezeichnet man ja als "Host" ist also der Typ Host hier der richtige. Ein URL ist sowas wie https://administrator.de ,also was ganz anderes.

Es ist dabei völlig irrelevant ob das externe oder interne IP Adressen sind. Die Firewall macht da keinen Unterschied. Ein Alias ist nur ein Platzhalter zur einfachen Administration ! Man kann sich oft eben Namen besser merken als IP Adressen oder eine Liste von IP Adressen und Ports. Zumal die Aliase im Setup GUI der Firewall auch als Mouseover angezeigt werden was die Konfig dann noch einfacher macht.

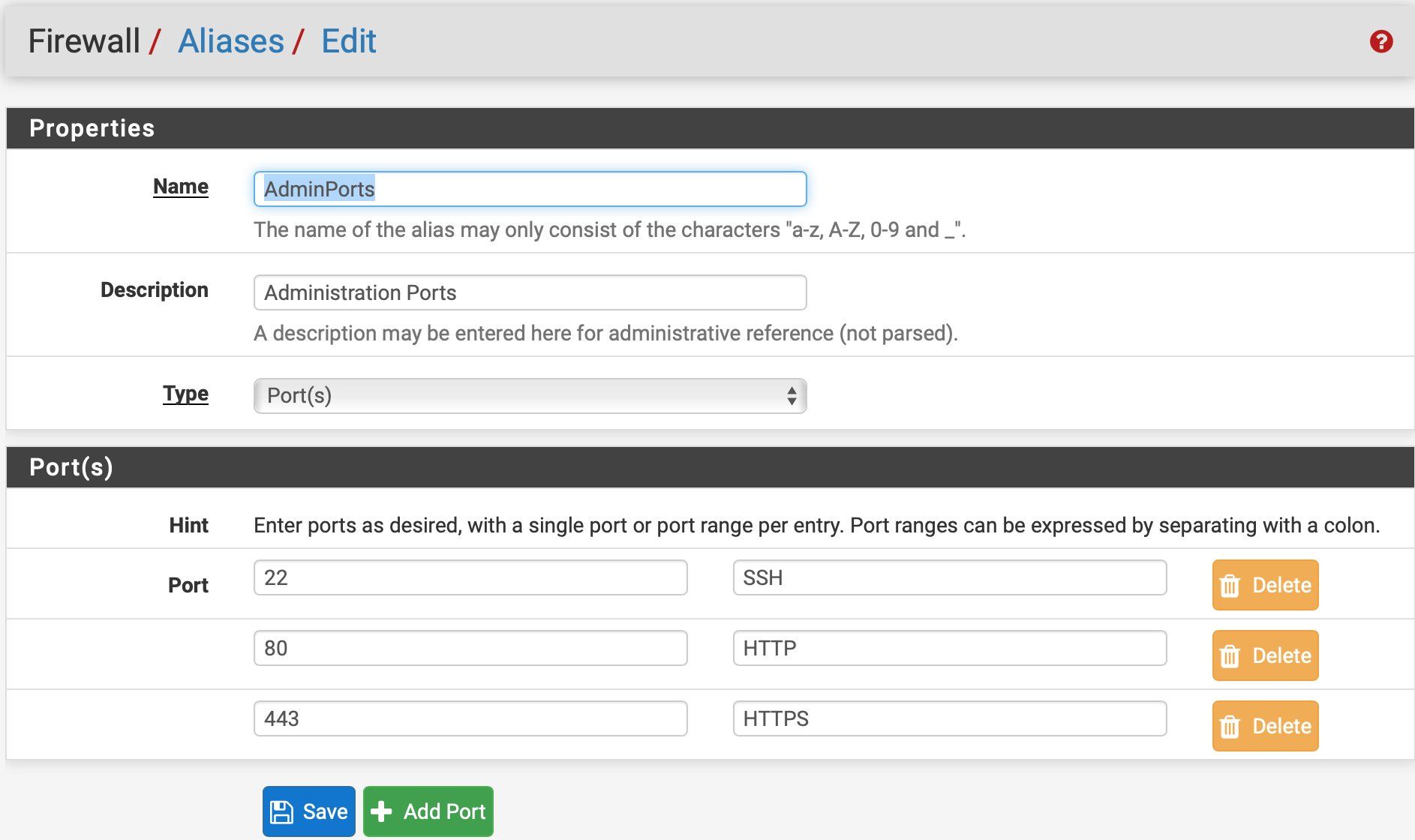

TCP und UDP Ports definiert man ebenso:

2.)

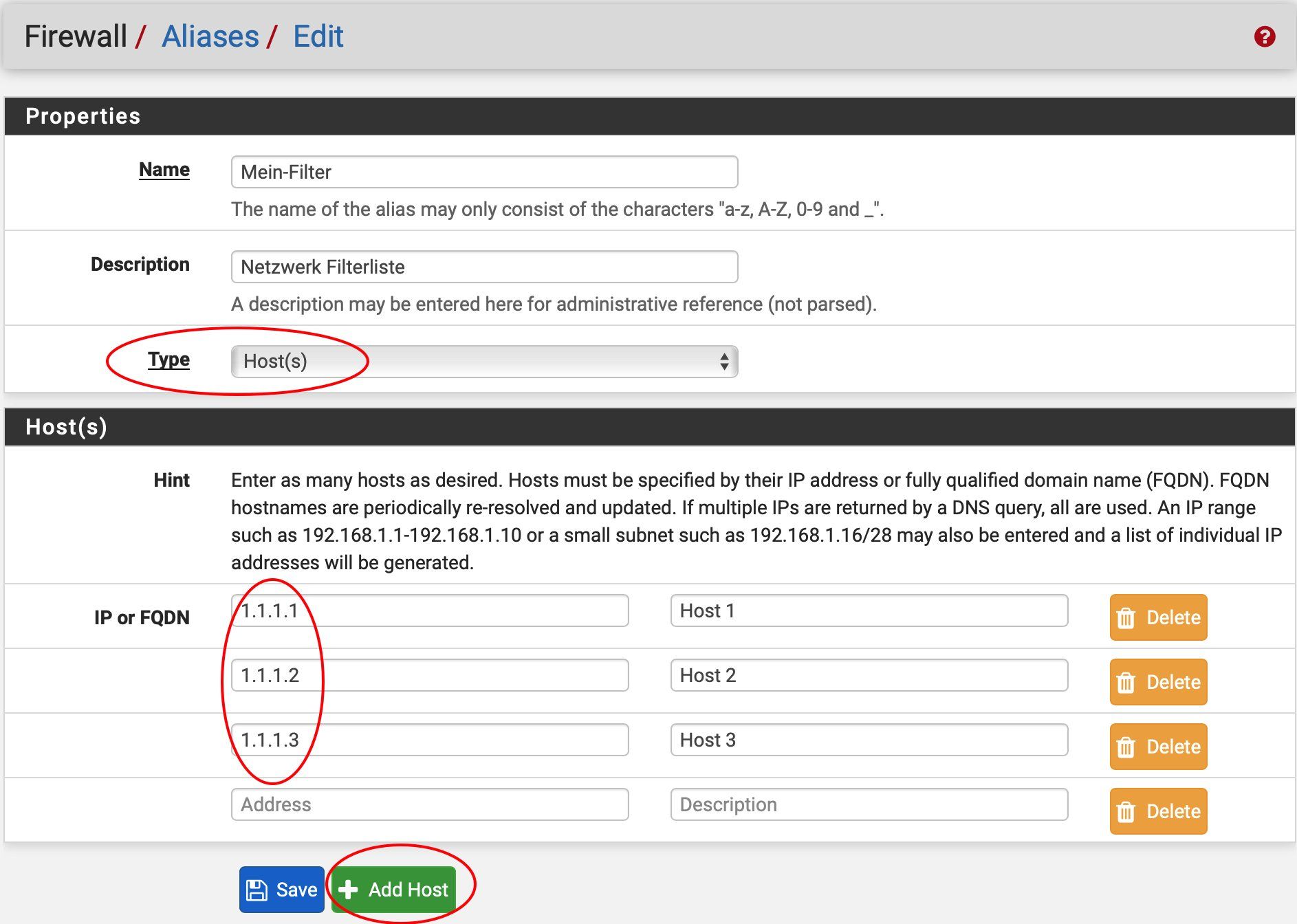

Mmmmhhh...das ist jetzt etwas zweideutig was du fragst und nicht klar formuliert. Geraten kann man vermuten das du z.B. mit einer Liste an Hosts, sprich also mehrere Hostadressen z.B. den Zugang aus einem Netz limitieren willst. Richtig ?

Das geht zum einen einzeln in den Firewall Regeln indem du jeden Host einzeln dort mit PASS, Protocoll usw. in die Regelliste einträgst.

Bei mehreren Hosts ist das aber Blödsinn, da dann logischerweise das Regelwerk sehr schnell unübersichtlich wird.

So eine Liste von Endgeräten (Hosts) definiert man vorher als Alias:

und lässt diese dann auf das Regelwerk los. Neue Hosts oder solche die es nicht mehr gibt pflegt man dann einfach in der Alias Liste dazu.

3.)

Das Default LAN Interface hat eine Default "Schrotschuss" Regel die alles erlaubt und deshalb keine extra DNS Regel erforderlich ist.

Für neue Interfaces bzw. deine VLAN Interfaces auf der Firewall gilt allerdings ja wie bei allen Firewall üblich "Alles ist per Default verboten".

Hier musst du logischerweise also eine Regel erstellen die TCP und UDP Port 53 durchlässt ansonsten könnte DNS Traffic nicht passieren !

Das macht man aber immer so:

PASS, Interface:<Interface_Name>, AdressFamily:IPv4, Protocol:TCP/UDP, Source:<LAN_Name net>, Destination:any, PortRange: DNS(53)

Also sinnvollerweise so das aus dem gesamten Interface IP Netzwerk ("net" im Source Name !) DNS Traffic erlaubt ist.

Ich finde die Zywall gruselig und unübersichtlich. Oft hat sie auch eine laienhafte Syntax in der GUI. Allerdings verglichen mit dem pfSense GUI.

Du solltest statt der OpenSense mal die pfSense probieren, das Original, dort ist das erheblich logischer und übersichtlicher gestaltet.

1.)

Ja das geht natürlich. Type URL ist aber falsch, was einem ja auch schon der gesunde Menschenverstand sagt. Denk mal etwas nach... Einen einzelnen Rechner bezeichnet man ja als "Host" ist also der Typ Host hier der richtige. Ein URL ist sowas wie https://administrator.de ,also was ganz anderes.

Es ist dabei völlig irrelevant ob das externe oder interne IP Adressen sind. Die Firewall macht da keinen Unterschied. Ein Alias ist nur ein Platzhalter zur einfachen Administration ! Man kann sich oft eben Namen besser merken als IP Adressen oder eine Liste von IP Adressen und Ports. Zumal die Aliase im Setup GUI der Firewall auch als Mouseover angezeigt werden was die Konfig dann noch einfacher macht.

TCP und UDP Ports definiert man ebenso:

2.)

Mmmmhhh...das ist jetzt etwas zweideutig was du fragst und nicht klar formuliert. Geraten kann man vermuten das du z.B. mit einer Liste an Hosts, sprich also mehrere Hostadressen z.B. den Zugang aus einem Netz limitieren willst. Richtig ?

Das geht zum einen einzeln in den Firewall Regeln indem du jeden Host einzeln dort mit PASS, Protocoll usw. in die Regelliste einträgst.

Bei mehreren Hosts ist das aber Blödsinn, da dann logischerweise das Regelwerk sehr schnell unübersichtlich wird.

So eine Liste von Endgeräten (Hosts) definiert man vorher als Alias:

und lässt diese dann auf das Regelwerk los. Neue Hosts oder solche die es nicht mehr gibt pflegt man dann einfach in der Alias Liste dazu.

3.)

Das Default LAN Interface hat eine Default "Schrotschuss" Regel die alles erlaubt und deshalb keine extra DNS Regel erforderlich ist.

Für neue Interfaces bzw. deine VLAN Interfaces auf der Firewall gilt allerdings ja wie bei allen Firewall üblich "Alles ist per Default verboten".

Hier musst du logischerweise also eine Regel erstellen die TCP und UDP Port 53 durchlässt ansonsten könnte DNS Traffic nicht passieren !

Das macht man aber immer so:

PASS, Interface:<Interface_Name>, AdressFamily:IPv4, Protocol:TCP/UDP, Source:<LAN_Name net>, Destination:any, PortRange: DNS(53)

Also sinnvollerweise so das aus dem gesamten Interface IP Netzwerk ("net" im Source Name !) DNS Traffic erlaubt ist.

Ich finde die Zywall gruselig und unübersichtlich. Oft hat sie auch eine laienhafte Syntax in der GUI. Allerdings verglichen mit dem pfSense GUI.

Du solltest statt der OpenSense mal die pfSense probieren, das Original, dort ist das erheblich logischer und übersichtlicher gestaltet.

So kann ich mit deaktivierter LAN Default any any Regel mit diesem Host ins Internet.

Aber einzig nur mit Browser. Es klappt also rein nur surfen, da du nur TCP 80 (HTTP) und DNS (53) zugelassen hast. ix anderes. Nicht mal Secure HTTP (TCP 443) und damit alle gesicherten Webseiten klappt.Wenn das so gewollt ist, OK !

1. Wenn ich jedoch unter Destination: Wan net eintrage,

Logisch, denn das lässt dann einzig und allein nur Verbindungen in das IP Netzwrk am WAN Port zu wie die Regel ja schon sagt. Das teht aber kein einziger Rechner oder irgendwelche Internet Dienste.Logisch also das der ganze Rest blockiert ist solange du nicht alle IP Netze der Welst (any), sprich damit das ganze Internet als Ziel freigbst. Ist doch logisch !

Die Regel tut also genau das was sie soll ! Deine IP "Denke" stimmt da nicht in Bezug auf Quell- und Zieladressen !

Wie kann ich den Zugriff des LANs denn sonst nur auf die Destination WAN begrenzen??

Eben mit genau der Regel ! Dann aber auch einzig nur auf das IP Netz am WAN Port was natürlich NICHT das Internet ist, denn das besteht bekanntermaßen ja auch Millionen von anderen IP Netzen.2. Ich lese auch immer wieder, daß die Firewallregeln immer nur inbound gelten sollen

Ja, das ist auch richtig ! Immer nur vom externen Netzwerk Draht IN das Interface hinein.suggeriert beispielsweise eine Source im Lan und eine Destination WAN eine Bewegungsrichtung vom LAN ins WAN und somit outbound.

Die Sichtweise ist per se nicht falsch, bezogen aber auf die Regel Arithmetik ist sie falsch, denn das bezieht sich immer rein nur vom externen Draht IN das jeweilige Interfce hinein. Nicht auf die Flows.Denke also immer an die Fliessrichtung der Pakete. Die Regel wirkt nur auf Pakete die von außen IN das Interface hineingehen. NICHT auf Pakete die AUS der Frewall heraus auf den Netrzwerk Draht gehen !

3.In der Opnsense kann jede Firewallregel auch auf outbound eingestellt werden

Bist du dir da sicher ? Bei der pfSense geht das nicht. Da beide einen identischen Unterbau haben wäre das verwunderlich aber durchaus möglich.Natürlich kann man Regeln sowie inbound als auch outbound anlegen.

Die pfSense supportet aber nur inbound, deshalb die Grundregel die du gehört hast...

4. Wenn ich vom LAN auf einen Host im VLAN10 (im Netz192.168.10.0) über http/(s) zugreifen will, wie sieht dann der Eintrag aus?

Ganz einfach...denke immer daran WIE das Paket sich bewegt....Regel 1: PASS, Source: <LAN-net>, Port:any, Destination: <IP_adresse_host>, Port: TCP 80

Regel 2: PASS, Source: <LAN-net>, Port:any, Destination: <IP_adresse_host>, Port: TCP 443

Das kann man kosmetisch auch schöner mit nur einer Regel machen indem man einen Alias für die Ports anlegt. Sprich also Alias "HTTP_Ports" und darunter setzt du die Ports TCP 80 und TCP 443.

PASS, Source: <LAN-net>, Port:any, Destination: <IP_adresse_host>, Port: <Alias_HTTP-Ports>

Alles ganz einfach und logisch