Cisco SG 350x Grundkonfiguration

Hallo,

ich habe mir endlich den SG350x 48P zugelegt um meinen alte SG200 -26 abzulösen. Das Teil wird im Laufe der Woche bei mir ankommen. Den 350er habe ich gewählt, weil ich später mal MAC basiertes VLAN einrichten möchte und ich habe irgendwo gelesen, das dies mit dem SG250 nicht geht.

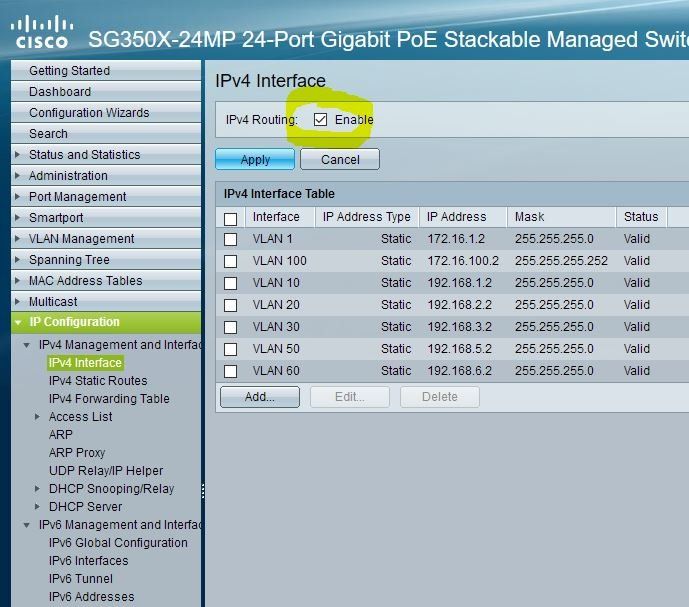

Jetzt hängt der Switch an einem Mikrotik Router und Layer 3 wird nicht benötigt. Ich lese jetzt aber gerade, dass man den SG350 gar nicht generell in den Layer 2 schalten kann, so wie es beim SG300 der Fall war, sondern das man hier jeden einzelnen Port für Layer 2 oder Layer 3 konfigurieren muss. Meine VLANs werden über den Miktotik bereitgestellt und das soll auch so bleiben.

Ist bei der Grundkonfiguration des Switches jetzt irgendetwas zu beachten oder lässt sich der 350x doch generell in Layer 2 betreiben? Oder ist der port-basierte Layer-Betrieb von Vorteil? Bin jetzt total verwirrt!

Wäre schön, wenn hier jemand ein paar grundsätzliche Tipps hätte um sich für später (MAC based VLAN) nichts zu verbauen.

Vielen Dank und Gruß,

Christian

ich habe mir endlich den SG350x 48P zugelegt um meinen alte SG200 -26 abzulösen. Das Teil wird im Laufe der Woche bei mir ankommen. Den 350er habe ich gewählt, weil ich später mal MAC basiertes VLAN einrichten möchte und ich habe irgendwo gelesen, das dies mit dem SG250 nicht geht.

Jetzt hängt der Switch an einem Mikrotik Router und Layer 3 wird nicht benötigt. Ich lese jetzt aber gerade, dass man den SG350 gar nicht generell in den Layer 2 schalten kann, so wie es beim SG300 der Fall war, sondern das man hier jeden einzelnen Port für Layer 2 oder Layer 3 konfigurieren muss. Meine VLANs werden über den Miktotik bereitgestellt und das soll auch so bleiben.

Ist bei der Grundkonfiguration des Switches jetzt irgendetwas zu beachten oder lässt sich der 350x doch generell in Layer 2 betreiben? Oder ist der port-basierte Layer-Betrieb von Vorteil? Bin jetzt total verwirrt!

Wäre schön, wenn hier jemand ein paar grundsätzliche Tipps hätte um sich für später (MAC based VLAN) nichts zu verbauen.

Vielen Dank und Gruß,

Christian

Please also mark the comments that contributed to the solution of the article

Content-Key: 500006

Url: https://administrator.de/contentid/500006

Printed on: April 19, 2024 at 07:04 o'clock

98 Comments

Latest comment

Ich lese jetzt aber gerade, dass man den SG350 gar nicht generell in den Layer 2 schalten kann

Das ist falsch ! Das Gegenteil ist der Fall. Nach einem Werksreset arbeitet der Switch erstmal rein im Layer 2 Mode und alle Ports sind untagged als Access Ports im Default VLAN 1Ist bei allen Switches auf der ganzen Welt so. Die Kollegen oben haben das ja auch schon richtg angemerkt.

Da hast du wohl etwas gründlich missverstanden oder mit deinen Switching Kentnissen stehts nicht so zum Besten...?!

Die generelle Frage ist warum du sinnfrei Geld verbrannt hast in einem teuren L3 Switch wenn du diee Funktion gar nicht nutzt. Da hätte dann ein SG250X auch allemal gereicht ! Aber egal...

Wichtig ist das er eine aktuelle Firmware hat:

Wie man den L2 Mode mit dem Mikrotik verheiratet erklären dir wie immer diese Foren Tutorials:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

wenn Du Dich erinnerst!

Du hast recht...das war mir entgangen, sorry !Die Frage ist jetzt nur, ob er das im Layer 2 Modus überhaupt unterstützt!

Ja, natürlich. Das ist doch eine Port Security Funktion die nicht das Geringste mit Layer 2 oder Layer 3 Forwarding zu tun hat. Da bist du jetzt wohl etwas verwirrt, oder ?! ich bin da noch etwas jungfräulich unterwegs, sorry, dass ich hier noch blöde Fragen stelle!

Blöde Fragen jibbet ja nich, nur blöde Antworten. aber ich denke, es wird sich hier grundsätzlich nicht viel ändern,

Das stimmt. Konfig kannst du dann eigentlich so übernehmen.Wichtig ist:

- Aktuelle Firmware wegen der Security Bugs

- Unter Administration -> PNP -> PNP Settings das PNP AUSschalten damit der Switch nicht "nach Hause" telefoniert !

Tja, da brauch ich wohl ne Tür vor dem Serverraum!

Vermutlich reicht schon ein Schrank mit etwas Dämmung drin ?! Oder du klebst die Dämmung selber rein. Gibts im Lautsprecher Handel oder Dämmplatten aus dem KFZ Bereich.Bevor ich das Dingen jetzt produktiv setze, spiele ich noch etwas rum.

Macht Sinn. Auf alle Fälle die Firmware updaten !!!wobei ich nicht ganz verstehe, warum der entsprechende Port dann als Trunk und das Voice-Vlan als "tagged" bereitgestellt wird.

Denke mal etwas nach !!!Wenn deine Telefone Layer 2 Priorisierung machen mit 802.1p dann muss das so sein ! 802.1p ist immer Teil des 802.1q VLAN Tag Headers !

https://de.wikipedia.org/wiki/IEEE_802.1p

Sowie du also .1p macht ist dann Tagging Pflicht. Logisch sonst hast du keinen .1q Heder der dafür zwingend ist.

Ein Tagged Port heist "Trunk" in Cosco Sprech. Vermutlich macht es also jetzt "klick" bei dir ?!

Zeigt aber auch das du zum Thema QoS Defizite hast und besser nochmal etwas lesen solltest !!

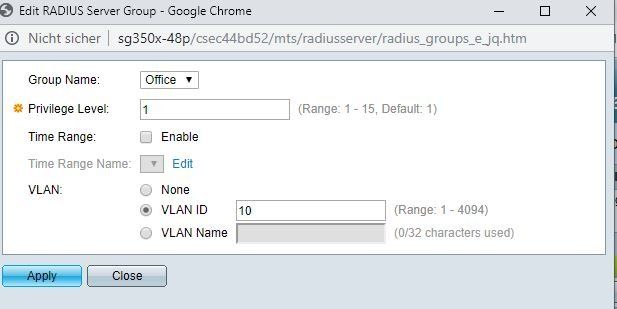

unabhängig davon, an welchem Port ein Client angeschlossen wird, das entsprechende VLAN vergibt.

Genau das machen doch dynamische VLANs auf Mac Adress Basis !!!Hast du hier auch wieder was nicht richtig verstanden ? Also bitte hier nochmal genau lesen und verstehen:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Den Radius hat die Kiste ja an Bord.

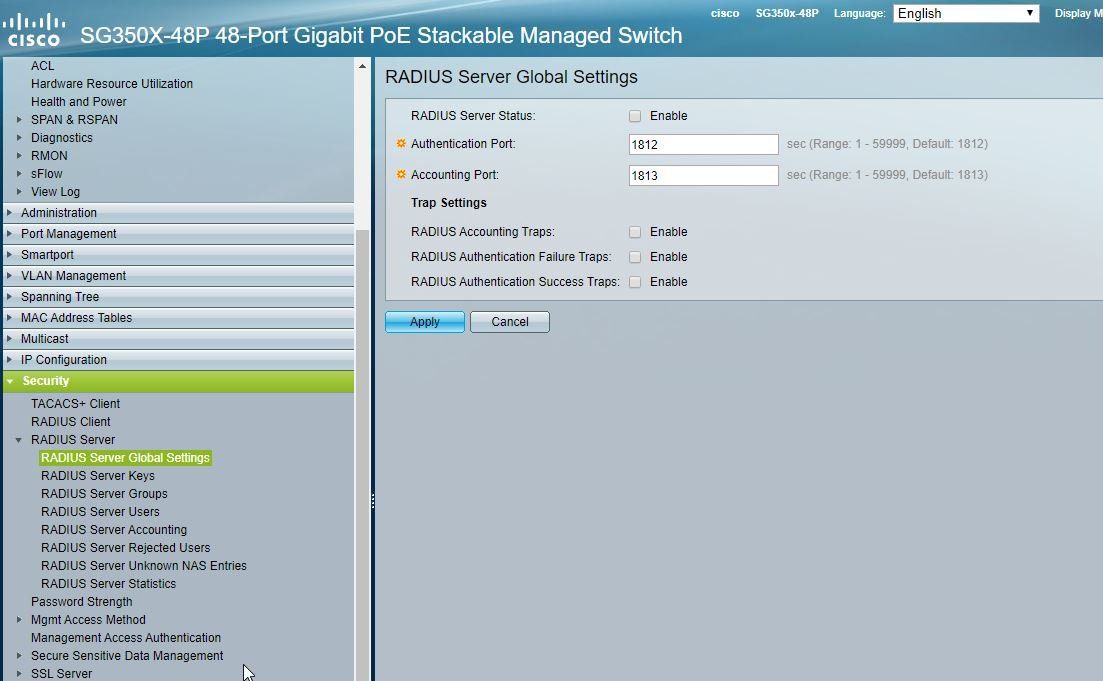

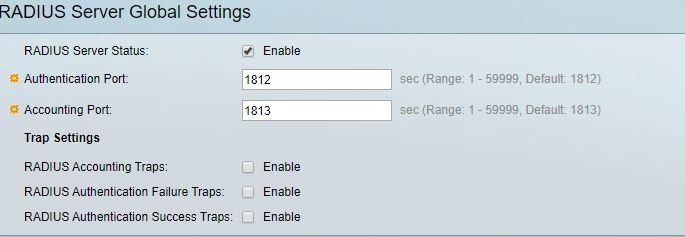

Nein ! Kein Switch der Welt hat das. Hier verwechselst du ganz sicher den Radius Client, der auf dem Switch ist, mit einem Radius Server wie z.B. FreeRadius oder Winblows NPS. Kann das ein ?!hier einen weiteren externen Rechner einzusetzen

So ist aber das Konzept. Ein kleiner Raspberry Pi reicht vollends dafür ! Netzwerk Management Server mit Raspberry Pi

wäre schon cool, wenn ich alle LAN-Ports durchpatchen könnte und das VLAN wandert mit

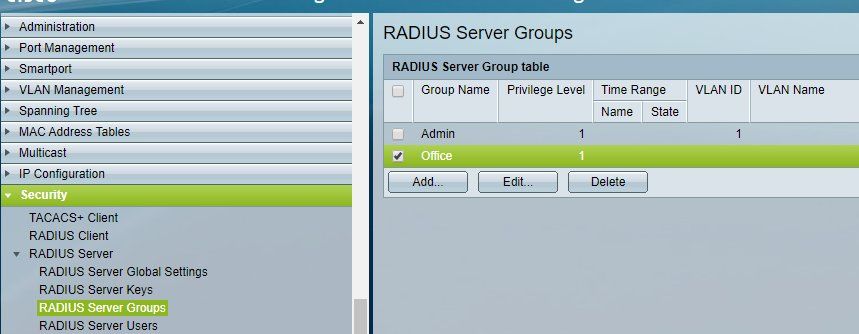

Genau DAS ist ja der tiefere Sinn von dynamischen VLANs ! Den Radius hat die Kiste ja an Bord.

Nein ! Kein Switch der Welt hat das. Hier verwechselst du ganz sicher den Radius Client, der auf dem Switch ist, mit einem Radius Server wie z.B. FreeRadius oder Winblows NPS. Kann das ein ?!Da muss der junge Padavan tatsächlich dem Meister widersprechen

Gruß NV

wenn ein FritzBox-User sich nen Small Business Switch zulegt und anfängt rumzuspielen.

Ist aber eher positiv zu bewerten, denn es zeigt das der User neugierig ist und Willens ist was zu lernen und zu verstehen Der Switch scheint aber auch die ältere Version vorzuhalten.

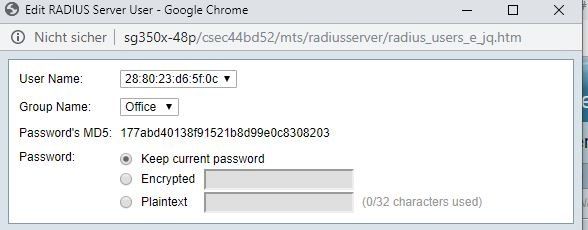

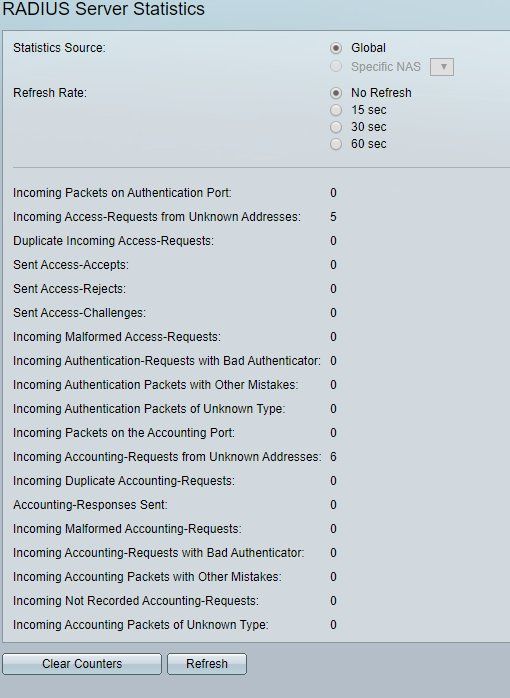

Ja, hat für Notfälle immer ein Primary und Secondary Flash um die Version davor wieder booten zu können. Cisco denkt mit...Was bedeutet dieser Eintrag dann auf dem Switch?

Das wird die zentrale Definition des Radius Servers mit IP, Passwörtern usw. sein. Der ist ja einerseits gültig für die User Authentisierung des Switch Admins und der Port Security.Es ist zu bezweifeln das da ein vollwertiger Radius Server werkelt auf dem Switch. Das wäre sehr sehr ungewöhnlich. Ich kenne keinen Herteller der das macht. Aaaaber... der Einwand vom Kollegen @NixVerstehen mag stimmen. Habe aktuell keinen 350X zur Hand nur einen 250X und der hat es de facto nicht !

Aber sieht man sich die Doku an kommt man zu dem Schluss das da wirklich ein Server werkelt.

https://www.cisco.com/c/en/us/support/docs/smb/switches/cisco-350-series ...

Versuch macht also klug...

Alternativ hätte ich noch meine QNAP. Die bietet auch einen Radius Server an und läuft 24x7.

DAS wäre dann die klassische Alternative !!!

Meinst du nicht das es sinnig ist den Radius Server vorab erstmal auf seine korrekte Funktion zu testen bevor man ihn auf die Security loslässt ??

Dann kannst du dir sicher sein das ggf. auftretende Fehler dann NICHT mehr am Server selber liegen !

Immer strategisch vorgehen und....natürlich die Tutorials mal wirklich lesen und verstehen...

Guckst du hier (Für dich gilt nur der Abschnitt mit dem NTRadPing Tool):

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Danach machen wir dann mal weiter... Und nicht vergessen: Wichtig sind immer die Switch Logs und ggf. Messages dort drin. Auch die fehlen oben mal wieder und verleiten dann hier zum Raten im freien Fall.

Zahlen, Daten, Fakten !!!

Dann kannst du dir sicher sein das ggf. auftretende Fehler dann NICHT mehr am Server selber liegen !

Immer strategisch vorgehen und....natürlich die Tutorials mal wirklich lesen und verstehen...

Guckst du hier (Für dich gilt nur der Abschnitt mit dem NTRadPing Tool):

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Danach machen wir dann mal weiter... Und nicht vergessen: Wichtig sind immer die Switch Logs und ggf. Messages dort drin. Auch die fehlen oben mal wieder und verleiten dann hier zum Raten im freien Fall.

Zahlen, Daten, Fakten !!!

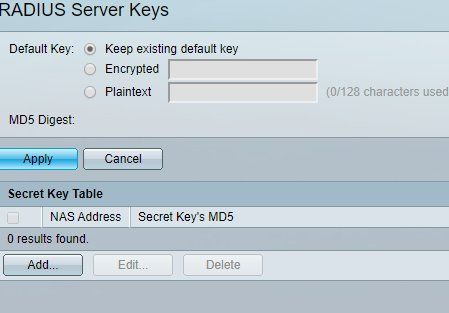

Radius Server ist die IP des Switches (denke ich)

Die Management IP im entsprechenden Management VLAN was in den IP Settings eingestellt ist.aber was ist hier Radius Secret

https://www.heise.de/ix/artikel/Abrechnung-im-Hintergrund-506512.html?vi ...und auch das Tutorial erklärt es:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Radius Clients benötigen immer ein Passwort um auf den Server zugreifen zu können....! Ggf. also besser Plaintext verwenden.

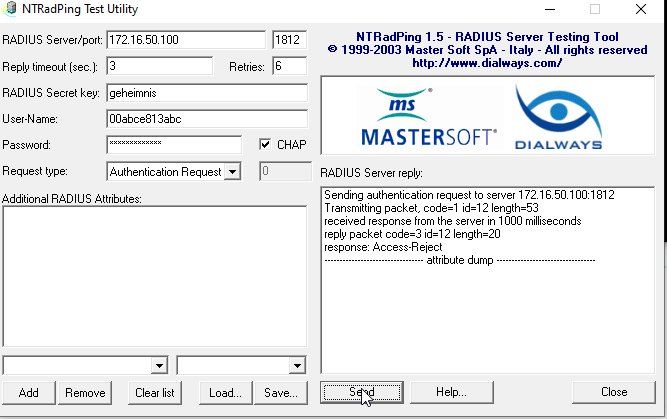

Jetzt kriege ich zumindest eine Antwort.

Das sieht gut aus ! Aber heisst das jetzt, dass ich hier alle Ip-Adressen meiner Clients eintragen muss?

Ja, natürlich. Jedenfalls wenn du mit "Clients" die Geräte meinst die aktiv den Radius Server anfragen. Anderes Switches, APs usw.Natülich keine Endgeräte im Netz wie PCs usw. denn die kommunizieren ja logischerweise NICHT mit dem Radius Server direkt. Oder hast du bei denen irgendwo einen Client gesehen der die Radius IP und sein Passwort irgendwo erfordert. Sicherlich nicht...

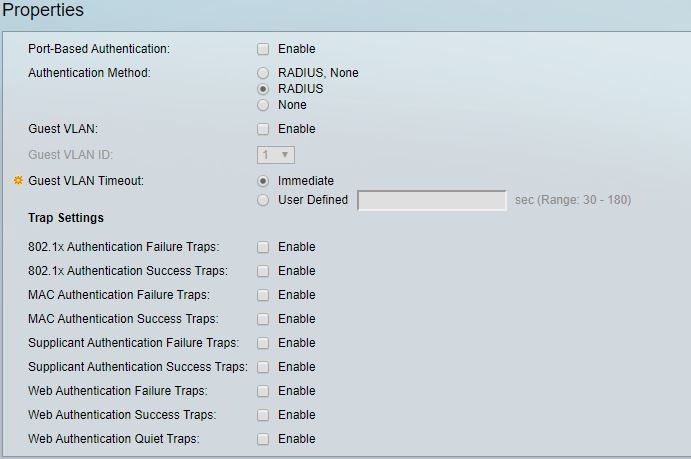

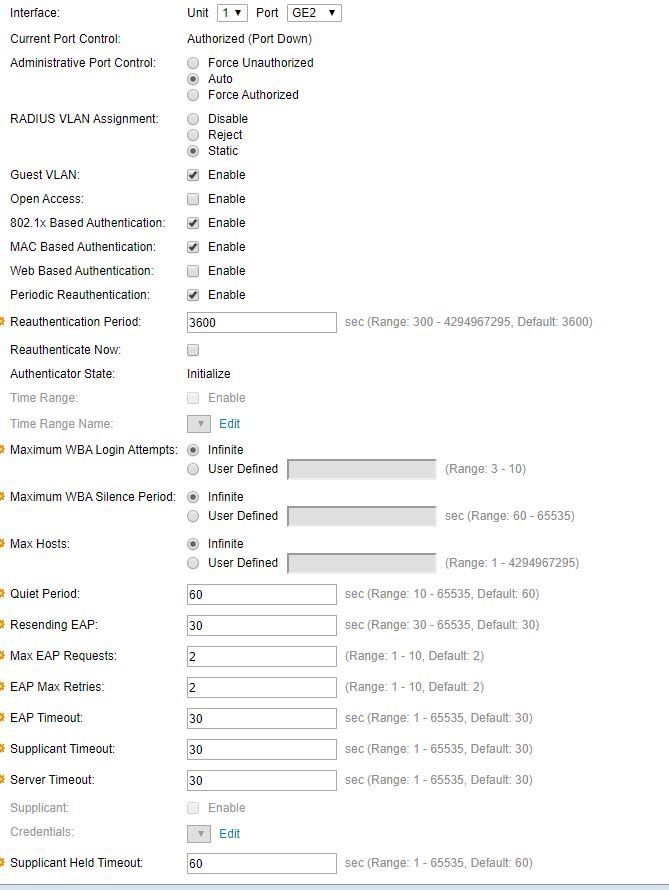

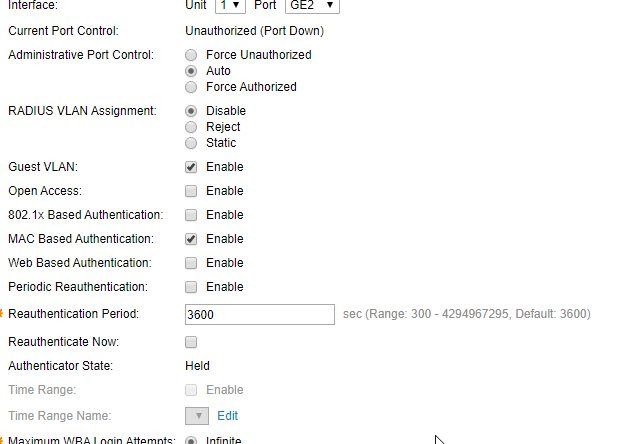

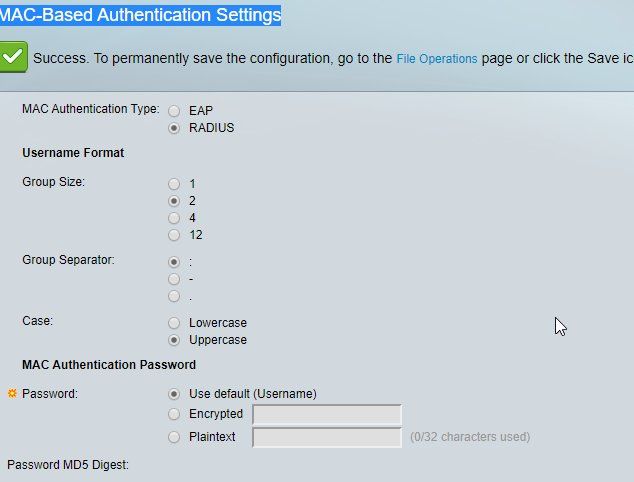

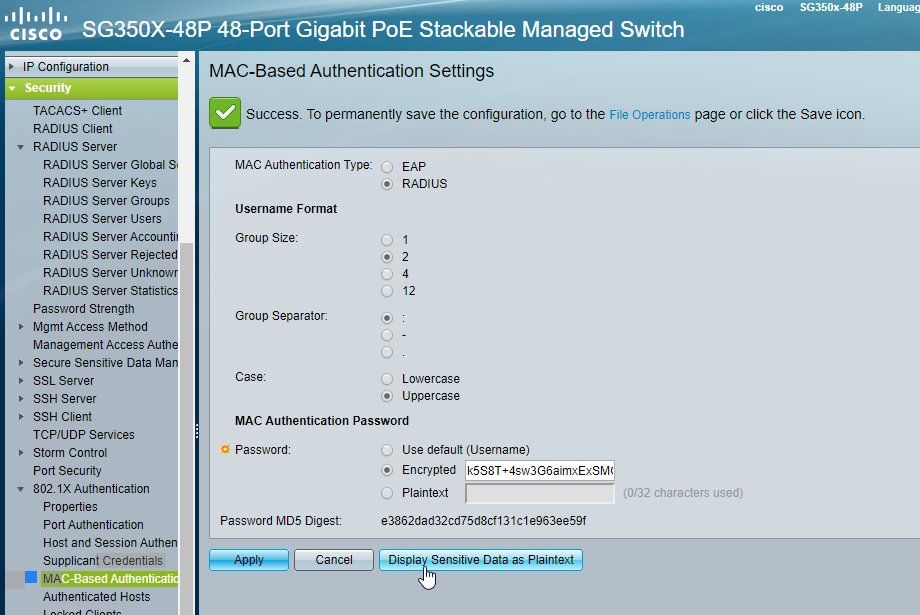

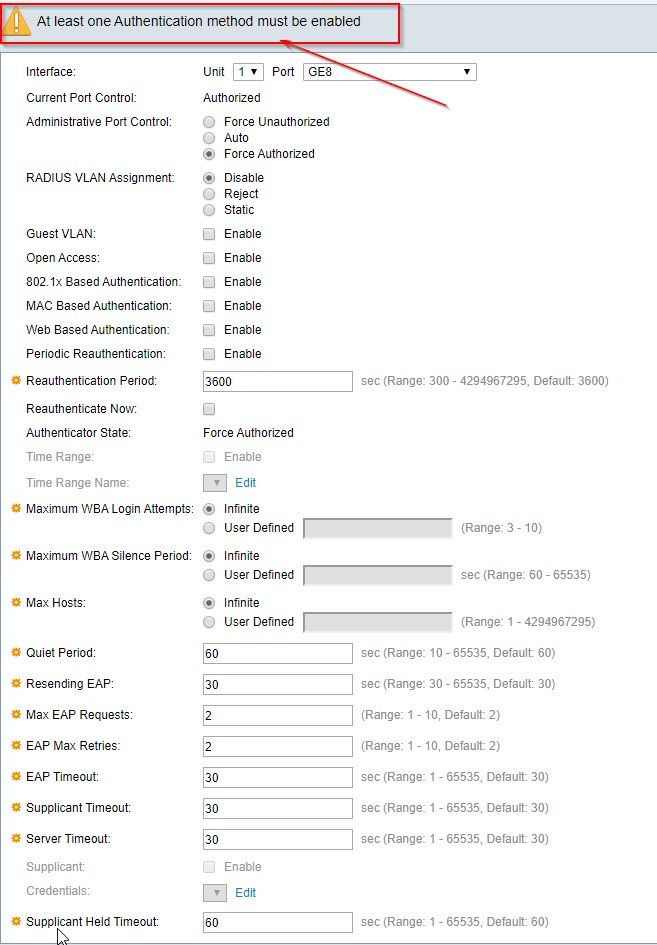

Relevant ist nicht die Port Authentication sondern was oben im Menüpunkt Mac-Based Authentication Settings steht !

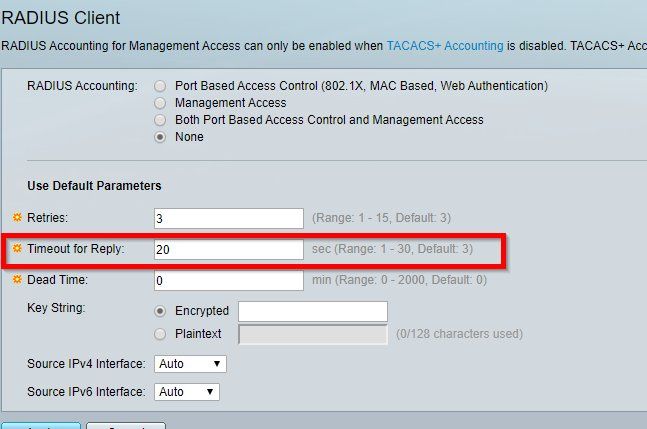

Hilfreich wäre auch mal ein Wireshark Trace des Radius Replies ob die Radius Attribute der VLAN IDs übergeben werden wie z.B. hier zu sehen:

https://community.cisco.com/t5/small-business-switches/dynamic-vlan-assi ...

Hilfreich wäre auch mal ein Wireshark Trace des Radius Replies ob die Radius Attribute der VLAN IDs übergeben werden wie z.B. hier zu sehen:

https://community.cisco.com/t5/small-business-switches/dynamic-vlan-assi ...

Ich habe aktuell noch keinen Plan, was ich hier jetzt machen muss, um die WLAN-Geräte auch anhand der MAC dem richtigen VLAN zuzuordnen.

Guckst du hier:Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

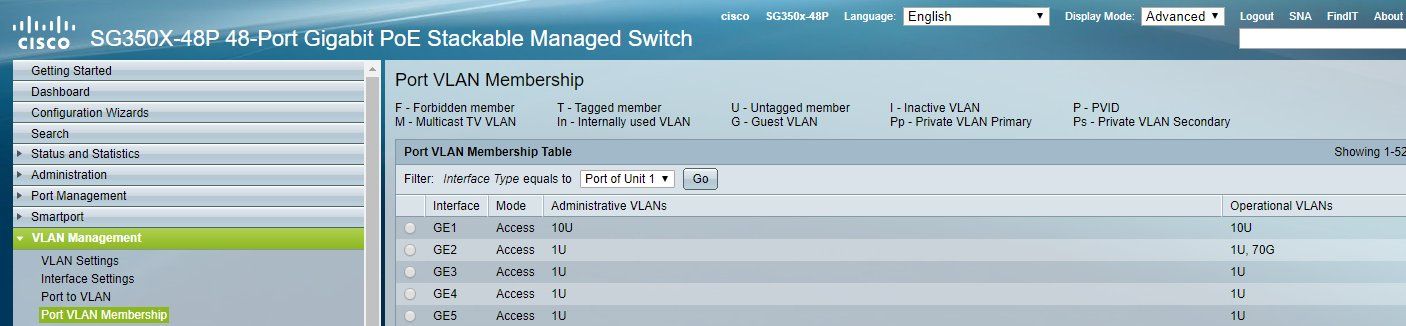

Ich dem Port GE2 keinem VLAN zugeordnet. Das steht alles auf DEFAULT.

Das ist auch richtig so. Denn das VLAN wird ja aus dem Default (1) je nach Radius Attribut was der Server zurückliefert auf das entsprechende VLAN (ID) gesetzt.Fällt der Link runter fällt auch das zugeordnete VLAN wieder auf den Default. Genau so wie dynamische VLANs ja auch funktionieren sollen...

so, es läuft jetzt!!!

👏 Glückwunsch !Wo war der Fehler ??

Weiß aber momentan noch nicht, warum!

Hast du mal ins Log gesehen ? Dort steht meistens warum !!An 3 der Switchports des alten SG200 hängen 3 Miktotik cAP ACs als Trunk.

Vermutlich dann eine MSSID Konfig, richtig ?Spontan sage ich, ich hänge den cAP an den SG350x und ich trage die MAC des WLAN-Gerätes auf dem RADIUS ein....aber so einfach ist es nicht, oder?

Nein, leider nicht, da hast du recht.Dein erster Denkfehler ist schon das du natürlich auch die Mac Adresse des cAP selber eintragen musst sonst kannst du den managementmäßig ja nicht mehr erreichen und hängst den ab.

Der Rest ist davon abhängig ob der Cisco sowas wie Mac based VLANs supportet.

Ist die dynamsiche VLAN Funktion ganz einfach implementiert, dann kann der Switch max. eine Mac Adresse am Port und packt den in ein VLAN dynamisch und gut ist. Alle anderen Mac Adresen "nutzniessen" dann quiasi diesen von einer authentisierten Mac Adrese geöffneten Port und werden ins gleiche VLAN geforwardet.

So ist diese Funktion bei 90% aller billigen SoHo Switches implementiert.

Das würde dir natürlich nichts nützen an deinem WLAN Port.

Logisch, denn hier sollen ja bestimmte Clients nach Mac Adresse in bestimmte VLANs. Sprich der Switch muss sich am Port also alle Mac Adresen der Clients ansehen und danach entscheiden in welches VLAN er da intern forwardet.

Sowas nennt man Mac based VLANs. Meist einen Option die nur Premium Switches haben. Ob der Cisco SG350X das auch kann müsste man im Handbuch nachlesen....oder per Trial and Error eben rausbekommen

Technisch geht es so das der Switch für jede empfangene neue Mac den Radius fragt und dann die Mac mit der VLAN ID die er vom Radius bekommt in einem lokalen Cache ablegt. So kann er dann bei wiederkehrenden Macs aus dem Cache sofort das VLAN lokal zuordnen ohne erneut für jedes Packet wieder den Radius zu fragen. Sowas würde logischerweise nicht skalieren.

tauchen dann an den cAP- Port nicht mehr als 8 MAC-Adressen auf?

Der AP arbeitet als simple Layer 2 Bridge. Er forwardet also ALLE Mac Adressen aller WLAN Client an ihm auf den Switchport. Hast du 12 Clients dran kommen nicht nur 8 Macs da an sondern 12.Da mus man keinen Knoten haben sondern einfach nur mal logisch nachdenken...

QNAP scheidet aus, hier kann man den Clients keine VLANs mitgeben

Nein, das stimmt nicht ganz. QNAP nutzt intern FreeRadius und du kannst über den Shell Zugriff dann gezielt die FreeRadius Konfig Dateien anpassen was man so über GUI nicht kann.Ob mit RasPi oder VM ist eher eine kosmetische Frage. Wenn so oder so ein ESXi werkelt bei dir ist VM sicher die bessere Option.

FreeRadius hat klassisch eine Anbindung an MySQL bzw. MariaSQL beitet also die Datenbank Option.

Guckst du dazu auch hier:

Freeradius Management mit WebGUI

Its your choice...

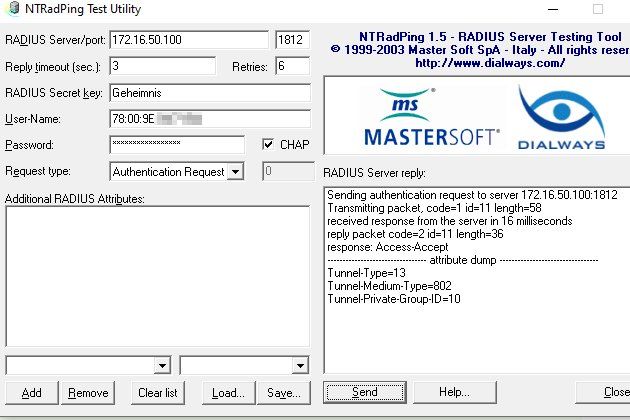

Es liegt offenbar an den Tunnel-Parametern.

Kein Wunder, denn die sind ja auch falsch ! Der Radius kann diese Parameter in der User Datei nicht lesen !Richtig ist:

#

78:00:9E:xx:xx:xx Auth-Type := EAP, User-Password:= "78:00:xx:xx:xx:xx"

Tunnel-Type = "13",

Tunnel-Medium-Type = "6",

Tunnel-Private-Group-ID = "10"

# Immer mit systemctl stop freeradius den FreeRadius erstmal als Daemon stoppen !!!

Dann kannst du ihn immer händisch starten und im Debug Mode sehen WARUM es Fehler gibt !!

Zur Sicherheit auch immer nochmal mit ps ax checken ob da nicht doch noch ein herrenloser Radius Prozes im Hintergrund werkelt. Den zur Not dann mit kill <prozess_nummer> abschiessen.

Händischer Debug Mode Start mit freeradius -X

Jetzt kannst du dem Radius an der Konole genau beim Arbeiten zusehen. Er protokolliert dir dann ganz genau was er macht...oder nicht macht und warum.

Danach kannst du dann immer mit ctrl c (Ctrl Tate und c) ihn wieder stoppen.

Problem fixen und solange mit dem Debug Mode strategisch checken wo die Fehler sind.

Erst wenn alle wasserdicht rennt startest du den Radius wieder im Daemon Mode mit systemctl start freeradius.

So einfach ist das !

Hat jemand eine IDee, was hier fehlschlägt?

Ja, du willst den Radius Server doppelt und dreifach laufen lassen. Wie gesagt VORHER den Daemon stoppen.Zum Troubleshooten bitte immer die Fehlermeldungen aus dem -X Debug Mode hier posten oder Dr. Google danach fragen.

Bitte nicht den gesamten Output sondern auszugsweise nur da wo der Debugger auch wirklich Fehler anmeckert !!

Normal gibts den Auth Type EAP nicht bei der Mac Auth. Das ist Cleartext und der wird da weggelassen.

Vermutlich ist das der Fehler:

Setz das mal mit dazu und kommentier deine Konfig mit # aus und teste das mal mit Cleartext.

Vermutlich ist das der Fehler:

# Mac Adress Authentication fuer nicht 802.1x Geraete hier !

"00123a104123" Cleartext-Password := "00123a104123"

# Mac Adress Authentication fuer nicht 802.1x Geraete mit dyn. VLAN Zuweisung hier !

"00abce813abc" Cleartext-Password := "00abce813abc"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 10 tja. er startet jetzt zwar, aber das TestTool gibt nichts zurück.

WAS sagt der Debug Mode ????Bitte...! Muss man das denn immer 10 mal wiederholen ??

Lasse den Server im Debug Mode laufen und checke was er sagt wenn du vom Test Tool die Abfrage machst ? Was kommt da an Messages ?

Verdacht: Du hast den Usernamen (Mac Adresse) ohne Doppelpunkte eingegeben !!

Vermutlich auch das Passwort, was dann doppelt falsch ist !

Logisch das der Radius das dann ablehnt, denn die ":" gehören für ihn zum Client Namen !!

Mal ganz davon abgesehen das du ihm den Namen ja auch genau so in der users.conf Datei so konfiguriert hast !

Der Radius macht also was er soll, denn einen User 00abce831abc kennt er nicht wenn du ihm konfiguriert hast das der User 00:ab:ce:83:1a:bc heisst. Wenn bei dir ein "Willi" an der Haustür klingelt dann lässt du einen "Franz" ja auch nicht rein...!

Hättest du auch selber im Debug Output gesehen !

wenn der Debug etwas gesagt hätte, hätte ich es gesagt.

Sorry aber hier verar...du uns aber !Einen Access Reject zeigt der Debugger ganz sicher zu 100% an. Da kannst du nur Tomaten auf den Augen gehabt haben...

Da muss die EAP Methode offenbar geändert werden

Stimmt. Der mag das EAP nicht.Beim Cisco hast du logischerweise schlechte Karten. Das ist ein geschlossenes System, da kannst du nichts anpassen.

Beim FreeRadius ist das anders...da hast du logischerweise ALLE Optionen das finezutunen..

Im Netz ist auch nichts zu finden

Ja nee, hier steht'shttps://wiki.freeradius.org/guide/mac-auth#mac-auth-or-802-1x_raddb-site ...

Dann musst du auch nix konvertieren ! Dann kann alles so bleiben wi es ist...

Just for Info was der Debugger sagt wenn ein Reject kommt. (Output der Übersich halber gekürzt)

Er spuckt da also schon was aus...

Just for Info was der Debugger sagt wenn ein Reject kommt. (Output der Übersich halber gekürzt)

Listening on auth address 127.0.0.1 port 18120 bound to server inner-tunnel

Listening on proxy address * port 38562

Listening on proxy address :: port 52923

Ready to process requests

(0) Received Access-Request Id 0 from 192.168.1.165:52000 to 192.168.1.166:1812 length 44

(0) User-Name = "user"

(0) User-Password = "test123"

(0) # Executing section authorize from file /etc/freeradius/3.0/sites-enabled/default

(0) authorize {

(0) policy filter_username {

(0) if (&User-Name) {

......

(0) } # if (&User-Name) = notfound

(0) } # policy filter_username = notfound

(0) [preprocess] = ok

(0) [chap] = noop

(0) [mschap] = noop

(0) [digest] = noop

(0) suffix: Checking for suffix after "@"

(0) suffix: No '@' in User-Name = "user", looking up realm NULL

......

(0) pap: WARNING: No "known good" password found for the user. Not setting Auth-Type

(0) pap: WARNING: Authentication will fail unless a "known good" password is available

(0) [pap] = noop

(0) } # authorize = ok

(0) ERROR: No Auth-Type found: rejecting the user via Post-Auth-Type = Reject

(0) Failed to authenticate the user

(0) Using Post-Auth-Type Reject Das ist alles ein ganz großer Ka..!

Nee nee, bleib mal ruhig. Das bekommt man schon zum Fliegen. Tasse Kaffee und strategisch vorgehen.Du kommst jetzt nicht umhin einmal genau nachzusehen WAS der MT da al Authorisierung schickt an den Radius.

Cleartext, EAP, PAP usw.

Entweder MT Doku wälzen oder ganz einfach den Wirehark mal bemühen.

Wenn du ein GUI auf dem RasPi hast kannst du mit apt install wireshark ihn auch gleich da installieren und dann nachsehen was der MT so an ihn schickt.

Ich checke das hier mit meinem MT auch mal.... Hab zwar nur einen hAP ac lite aber das sollte da völlig identisch sein.

Das der Server nicht mehr startet liegt sicher daran das die Mac nicht mit EAP kombiniert werden kann. Ich sehe mir da mal an...

Das es geht steht ja außer Frage...siehe hier:

https://mum.mikrotik.com/presentations/CN16/presentation_3107_1461137144 ...

MT habe ich noch gar nicht am Start. Es geht hier in erster Linie erst mal um den Cisco SG350x-48P

Sorry, stimmt, bin etwas zu schnell vorgeprescht... also m.E. muss das Kennwort für den FreeRadius dann auch verschlüsselt werden.

Das macht der Radius Server selber. Im Authenticator, sprich den Switch reicht es wenn man was Passwort dann im Plaintext angibt !Würden die sich nicht verstehen würde der Radius Server ja auch gundsätzlich keinen Auth Request des Authenticators (Switch) annehmen.

Oder meintest du jetzt das Kennwort des Clients, sprich zu authentisierenden Endgerätes bzw. seiner Mac Adresse am Switchport ?

Vielleicht hilft dir mal eine Beispielkonfig mit einem Ruckus ICX 7150 Switch und mit einem Cisco Catalyst 2960 da ich leider aktuell keinen SG3xx zur Hand habe.

Alle Debug Outputs und Show Kommandos mal eingeschlossen um das Verhalten zu dokumentieren.

Thread wird dadurch etwas länger aber vielleicht hilft es...?!

Radius Server ist ein FreeRadius 3.0 auf einem Orange Pi Zero mit Debian Stretch in einer simplen Standard Konfig, die wie folgt aussieht.

Radius Server IP = 192.168.7.166

Ruckus ICX Switch Mgmt.IP = 192.168.7.181 Mac Auth Ports = 1/1/1 bis 1/1/4 (Testport: eth 1/1/1)

Cisco Catalyst Switch Mgmt.IP = 192.168.7.8 Mac Auth Ports = fa 0/1 (Testport: fa 0/1)

Test findet der Einfachheit halber nur im 192.168.7.0er Netz statt.

FreeRadius Client Konfig Datei:

FreeRadius User Konfig Datei:

ICX7150-Switch#sh run

!

spanning-tree single

!

vlan 1 name DEFAULT-VLAN by port

spanning-tree

management-vlan

default-gateway 192.168.7.254 1 dynamic

!

vlan 10 name Test10 by port

tagged ethe 1/2/1

spanning-tree

!

vlan 20 name Test20 by port

tagged ethe 1/2/1

spanning-tree

!

vlan 30 name Test30 by port

tagged ethe 1/2/1

spanning-tree

!

spanning-tree single 802-1w

!

authentication

auth-order mac-auth dot1x

auth-default-vlan 30

mac-authentication enable

mac-authentication enable ethe 1/1/1 to 1/1/4

!

aaa authentication dot1x default radius

ip address 192.168.7.181 255.255.255.0

!

radius-server host 192.168.7.166 auth-port 1812 acct-port 1813 authentication-only key testing123 dot1x mac-auth

!

ntp server de.pool.ntp.org

!

end

1.1) FreeRadius Debug Meldungen Ruckus ICX (gekürzt):

1.2) Log Messages Ruckus ICX Switch:

Hier deutlich zu sehen wie die dynamische VLAN Konfig übernommen wird.

aaa new-model

!

aaa group server radius test

server name freeradius

!

aaa authentication dot1x default group test

aaa authorization network default group test

!

dot1x system-auth-control

!

interface FastEthernet0/1

description Mac Auth. Testport

switchport mode access

authentication order mab dot1x

authentication port-control auto

mab

dot1x pae authenticator

spanning-tree portfast

!

interface Vlan1

ip address 192.168.7.8 255.255.255.0

!

ip radius source-interface Vlan1

!

radius server freeradius

address ipv4 192.168.7.166 auth-port 1812 acct-port 1813

key testing123

!

ntp server de.pool.ntp.org

end

2.1) FreeRadius Debug Meldungen Cisco Catalyst (gekürzt):

2.2) Log Messages und show Kommandos Cisco Catalyst 2960 Switch:

Hier kannst du sehen das VOR der Port Authentisierung das VLAN nicht zugewiesen ist (Default VLAN). Nach der Port Authentisierung der Port im VLAN 10 liegt.

Letztlich kannst du also sehen das die FreeRadius Standard Konfig der Mac Authentisierung mit dynamischer VLAN Zuweisung fehlerfrei für diese 2 Hersteller auf unterschiedlicher HW rennt.

Übrigens desgleichen auf einem Mikrotik CRS Switch und einem HP Procurve. Das extra zu posten hier hätte den Thread noch länger gemacht. Musst du also mal so glauben.

Achtung!: bei dynamischen VLANs mit dem OPNsense FreeRadius Plugin:

OPNSense FreeRadius Server-MAC Authentication-dynamische VLAN Zuweisung

Als Fazit kann man also sagen das diese FreeRadius Konfig wasserdicht und universell ist für alle Hersteller die sich Standard konform verhalten.

Sie sollte deshalb gerade auch auf einem SG3xx ebenso fehlerfrei laufen da sie es auf einen Cisco Catalyst ja ebenso macht.

https://www.cisco.com/c/en/us/support/docs/smb/switches/cisco-350-series ...

Hope this helps...?!

Alle Debug Outputs und Show Kommandos mal eingeschlossen um das Verhalten zu dokumentieren.

Thread wird dadurch etwas länger aber vielleicht hilft es...?!

Radius Server ist ein FreeRadius 3.0 auf einem Orange Pi Zero mit Debian Stretch in einer simplen Standard Konfig, die wie folgt aussieht.

Radius Server IP = 192.168.7.166

Ruckus ICX Switch Mgmt.IP = 192.168.7.181 Mac Auth Ports = 1/1/1 bis 1/1/4 (Testport: eth 1/1/1)

Cisco Catalyst Switch Mgmt.IP = 192.168.7.8 Mac Auth Ports = fa 0/1 (Testport: fa 0/1)

Test findet der Einfachheit halber nur im 192.168.7.0er Netz statt.

FreeRadius Client Konfig Datei:

#

client server-network {

ipaddr = 192.168.7.0/24

secret = testing123

}

client lab-network {

ipaddr = 10.0.0.0/8

secret = testing123

} # Laptop LAN

00235A3F0122 Cleartext-Password := "00235A3F0122"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 10

# Notebook LAN

002185dd065c Cleartext-Password := "002185dd065c"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 10  1.) Ruckus ICX Switch Konfig (MacAuth an Port 1 bis 4):

1.) Ruckus ICX Switch Konfig (MacAuth an Port 1 bis 4):

ICX7150-Switch#sh run!

spanning-tree single

!

vlan 1 name DEFAULT-VLAN by port

spanning-tree

management-vlan

default-gateway 192.168.7.254 1 dynamic

!

vlan 10 name Test10 by port

tagged ethe 1/2/1

spanning-tree

!

vlan 20 name Test20 by port

tagged ethe 1/2/1

spanning-tree

!

vlan 30 name Test30 by port

tagged ethe 1/2/1

spanning-tree

!

spanning-tree single 802-1w

!

authentication

auth-order mac-auth dot1x

auth-default-vlan 30

mac-authentication enable

mac-authentication enable ethe 1/1/1 to 1/1/4

!

aaa authentication dot1x default radius

ip address 192.168.7.181 255.255.255.0

!

radius-server host 192.168.7.166 auth-port 1812 acct-port 1813 authentication-only key testing123 dot1x mac-auth

!

ntp server de.pool.ntp.org

!

end

1.1) FreeRadius Debug Meldungen Ruckus ICX (gekürzt):

Ready to process requests

(0) Received Access-Request Id 16 from 192.168.7.181:1065 to 192.168.7.166:1812 length 128

(0) User-Name = "002185dd065c"

(0) User-Password = "002185dd065c"

(0) Service-Type = Call-Check

(0) Framed-MTU = 1500

(0) NAS-IP-Address = 192.168.7.181

(0) NAS-Port-Type = Ethernet

(0) NAS-Port = 1

(0) NAS-Port-Id = "1/1/1"

(0) NAS-Identifier = "ICX7150-Switch"

(0) Calling-Station-Id = "00-21-85-DD-06-5C"

(0) # Executing section authorize from file /etc/freeradius/3.0/sites-enabled/default

(0) files: users: Matched entry 002185dd065c at line 33

(0) [files] = ok

(0) [expiration] = noop

(0) [logintime] = noop

(0) [pap] = updated

(0) } # authorize = updated

(0) Found Auth-Type = PAP

(0) # Executing group from file /etc/freeradius/3.0/sites-enabled/default

(0) Auth-Type PAP {

(0) pap: Login attempt with password

(0) pap: Comparing with "known good" Cleartext-Password

(0) pap: User authenticated successfully

(0) [pap] = ok

(0) } # Auth-Type PAP = ok

(0) Sent Access-Accept Id 16 from 192.168.7.166:1812 to 192.168.7.181:1065 length 0

(0) Tunnel-Type = VLAN

(0) Tunnel-Medium-Type = IEEE-802

(0) Tunnel-Private-Group-Id = "10"

(0) Finished request

Waking up in 4.9 seconds.

(0) Cleaning up request packet ID 16 with timestamp +23

Ready to process requests 1.2) Log Messages Ruckus ICX Switch:

ICX7150-Switch#sh logg

Syslog logging: enabled ( 0 messages dropped, 7 flushes, 0 overruns)

Dynamic Log Buffer (4000 lines):

Oct 6 13:48:53:N:MAC Authentication succeeded for [0021.85dd.065c 10] on port 1/1/1

Oct 6 13:48:53:N:FLEXAUTH: Port 1/1/1 is deleted from Auth-Default Vlan 30 as Mac-Vlan member

Oct 6 13:48:53:N:FLEXAUTH: Port 1/1/1 is added into Dynamic Vlan 10 as Mac-Vlan member

Oct 6 13:48:53:N:MACAUTH: Port 1/1/1 Mac 0021.85dd.065c - received AAA-ACCEPT

Oct 6 13:48:53:C:MACAUTH: RADIUS server 192.168.7.166 Accepted for 0021.85dd.065c with (U:10 )

Oct 6 13:48:53:N:MACAUTH: port 1/1/1 mac 0021.85dd.065c vlan 30: Session is created

Oct 6 13:48:49:I:System: Interface ethernet 1/1/1, state up

ICX7150-Switch#

ICX7150-Switch#sh mac-authentication sessions all

-----------------------------------------------------------------------------------

Port MAC IP(v4/v6) VLAN Auth ACL Session Age

Addr Addr State Time

-----------------------------------------------------------------------------------

1/1/1 0021.85dd.065c N/A 10 Yes None 43 Ena

ICX7150-Switch#sh mac-authentication sessions det eth 1/1/1

MAC-Auth Session Info (Port 1/1/1, MAC 0021.85dd.065c) :

State : Permitted VLAN Mode : Single

VLAN Type : Radius-VLAN VLAN : 10

Voice VLAN : 0 PVID : 10

Tagged VLANs :

User Name : 0021.85dd.065c

Session Time : 58 Reauth Time : 0

Idle Timeout : 120 Session Timeout : 0

Acct session ID : 0 PCE Index : 1

Master Session : Yes Age : Enabled

Auth Filter Applied : No Tagged : No

VLAN Add Req State : Complete VLAN Del Req State : Init

Filter Add Req State : Complete Filter Del Req State : Init

Stale : No Delete Pending : No

802.1X Enabled : No 802.1X Control : No

V4 ACL Applied : No V6 ACL Applied : No

V4 IN ACL (Session) : V4 OUT ACL (Session) :

V6 IN ACL (Session) : V6 OUT ACL (Session) :

Client Voice Phone : No Client Wireless AP : No

ICX7150-Switch# - is added into Dynamic Vlan 10 as Mac-Vlan member

- RADIUS server 192.168.7.166 Accepted for 0021.85dd.065c with (U:10 ) (U=Untagged)

2.) Cisco Catalyst 2960 Konfig (AuthPort 0/1):

2.) Cisco Catalyst 2960 Konfig (AuthPort 0/1):

aaa new-model!

aaa group server radius test

server name freeradius

!

aaa authentication dot1x default group test

aaa authorization network default group test

!

dot1x system-auth-control

!

interface FastEthernet0/1

description Mac Auth. Testport

switchport mode access

authentication order mab dot1x

authentication port-control auto

mab

dot1x pae authenticator

spanning-tree portfast

!

interface Vlan1

ip address 192.168.7.8 255.255.255.0

!

ip radius source-interface Vlan1

!

radius server freeradius

address ipv4 192.168.7.166 auth-port 1812 acct-port 1813

key testing123

!

ntp server de.pool.ntp.org

end

2.1) FreeRadius Debug Meldungen Cisco Catalyst (gekürzt):

Ready to process requests

(0) Received Access-Request Id 2 from 192.168.7.8:1645 to 192.168.7.166:1812 length 157

(0) User-Name = "002185dd065c"

(0) User-Password = "002185dd065c"

(0) Service-Type = Call-Check

(0) Framed-MTU = 1500

(0) Called-Station-Id = "00-17-5A-99-FA-01"

(0) Calling-Station-Id = "00-21-85-DD-06-5C"

(0) Message-Authenticator = 0x6aa89ea78a6c5b67fb9c08f44c4354bf

(0) NAS-Port-Type = Ethernet

(0) NAS-Port = 50001

(0) NAS-Port-Id = "FastEthernet0/1"

(0) NAS-IP-Address = 192.168.7.8

(0) # Executing section authorize from file /etc/freeradius/3.0/sites-enabled/default

(0) files: users: Matched entry 002185dd065c at line 33

(0) [files] = ok

(0) [expiration] = noop

(0) [logintime] = noop

(0) [pap] = updated

(0) } # authorize = updated

(0) Found Auth-Type = PAP

(0) # Executing group from file /etc/freeradius/3.0/sites-enabled/default

(0) Auth-Type PAP {

(0) pap: Login attempt with password

(0) pap: Comparing with "known good" Cleartext-Password

(0) pap: User authenticated successfully

(0) [pap] = ok

(0) } # Auth-Type PAP = ok

(0) Sent Access-Accept Id 2 from 192.168.7.166:1812 to 192.168.7.8:1645 length 0

(0) Tunnel-Type = VLAN

(0) Tunnel-Medium-Type = IEEE-802

(0) Tunnel-Private-Group-Id = "10"

(0) Finished request

Waking up in 4.9 seconds.

(0) Cleaning up request packet ID 2 with timestamp +2592

Ready to process requests 2.2) Log Messages und show Kommandos Cisco Catalyst 2960 Switch:

Hier kannst du sehen das VOR der Port Authentisierung das VLAN nicht zugewiesen ist (Default VLAN). Nach der Port Authentisierung der Port im VLAN 10 liegt.

Cat2960#sh vlan brie

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/19, Fa0/20, Fa0/21

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10 VLAN-10 active

11 LabNetz active Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18

20 VLAN-20 active Fa0/6, Fa0/11, Fa0/12

30 VLAN-30 active

Cat2960#

Oct 6 17:43:44: %AUTHMGR-5-START: Starting 'mab' for client (0021.85dd.065c) on Interface Fa0/1 AuditSessionID C0A80708000000240062C1B1

Oct 6 17:43:44: %MAB-5-SUCCESS: Authentication successful for client (0021.85dd.065c) on Interface Fa0/1 AuditSessionID C0A80708000000240062C1B1

Oct 6 17:43:44: %AUTHMGR-7-RESULT: Authentication result 'success' from 'mab' for client (0021.85dd.065c) on Interface Fa0/1 AuditSessionID C0A80708000000240062C1B1

Oct 6 17:43:44: %AUTHMGR-5-VLANASSIGN: VLAN 10 assigned to Interface Fa0/1 AuditSessionID C0A80708000000240062C1B1

Oct 6 17:43:44: %AUTHMGR-5-SUCCESS: Authorization succeeded for client (0021.85dd.065c) on Interface Fa0/1 AuditSessionID C0A80708000000240062C1B1

Oct 6 17:43:46: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up

Oct 6 17:43:47: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

Cat2960#sh vlan brie

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/5

Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/19, Fa0/20, Fa0/21, Fa0/23

Fa0/24, Gi0/1, Gi0/2

10 VLAN-10 active Fa0/1

11 LabNetz active Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18

20 VLAN-20 active Fa0/6, Fa0/11, Fa0/12

30 VLAN-30 active

Cat2960# Übrigens desgleichen auf einem Mikrotik CRS Switch und einem HP Procurve. Das extra zu posten hier hätte den Thread noch länger gemacht. Musst du also mal so glauben.

Achtung!: bei dynamischen VLANs mit dem OPNsense FreeRadius Plugin:

OPNSense FreeRadius Server-MAC Authentication-dynamische VLAN Zuweisung

Als Fazit kann man also sagen das diese FreeRadius Konfig wasserdicht und universell ist für alle Hersteller die sich Standard konform verhalten.

Sie sollte deshalb gerade auch auf einem SG3xx ebenso fehlerfrei laufen da sie es auf einen Cisco Catalyst ja ebenso macht.

https://www.cisco.com/c/en/us/support/docs/smb/switches/cisco-350-series ...

Hope this helps...?!

Du kannst ja oben an den FreeRadius Debug Messages genau sehen in welchem Format die Usernamen und Passwörter vom Switch kommen:

Oben kannst du das sehen am Eitrag des funktionierenden "Notebooks".

Der Mac Eintrag vom "Laptop" wäre falsch, da Großschrift und eine Authentisierung würde folglich scheitern ! Deshalb ist mal bewusst ein richtiger und falscher Eintrag in der Users Datei.

Würde man aber auch sofort mit einem Reject quittiert bekommen im Debug Output !

Auf die Übermittling des Formates von Username und Passwort (Client Mac Adressen) hast du wenig bis keinen Einfluss, da das Firmware bedingt ist. Manche Switches haben ein Konfig Kommando wo man das Mac Format der Radius Requests mit ":" oder "-" oder ganz ohne (wie oben) customizen kann. Bei denen die das nicht haben musst du mit dem Format leben oder es innerhalb des Radius Servers durch dessen Konfig anpassen. Das ist aber einzig nur dann erforderlich wenn man ein gemischtes Hersteller Umfeld hat wo es zufällig unterschiedlich ist.

Oben bei z.B. einem gemischten Cisco / Ruckus Umfeld müsste man das nicht, da beide, wie du selber sehen kannst, identische Formate benutzen.

Ganz sicher ist das auch bei Ciscos SoHo Serie so, denn man kann davon ausgehen das Cisco KEIN unterschiedliches Format zwischen seinen SoHo Produkten und Catalyst Produkten nutzt. Gerade auch weil die mit ihrer ISE Lösung einen eigenen Radius Server verkaufen der alle Produkte in deren Portfolio authentisiert via Radius.

Bei HP und Mikrotik ist es übrigens identisch, keine Trennzeichen. Andere Hersteller orientieren sich sehr oft an dem was der "Martktführer" macht und folgen dem.

- User-Name = "002185dd065c"

- User-Password = "002185dd065c"

Oben kannst du das sehen am Eitrag des funktionierenden "Notebooks".

Der Mac Eintrag vom "Laptop" wäre falsch, da Großschrift und eine Authentisierung würde folglich scheitern ! Deshalb ist mal bewusst ein richtiger und falscher Eintrag in der Users Datei.

Würde man aber auch sofort mit einem Reject quittiert bekommen im Debug Output !

Auf die Übermittling des Formates von Username und Passwort (Client Mac Adressen) hast du wenig bis keinen Einfluss, da das Firmware bedingt ist. Manche Switches haben ein Konfig Kommando wo man das Mac Format der Radius Requests mit ":" oder "-" oder ganz ohne (wie oben) customizen kann. Bei denen die das nicht haben musst du mit dem Format leben oder es innerhalb des Radius Servers durch dessen Konfig anpassen. Das ist aber einzig nur dann erforderlich wenn man ein gemischtes Hersteller Umfeld hat wo es zufällig unterschiedlich ist.

Oben bei z.B. einem gemischten Cisco / Ruckus Umfeld müsste man das nicht, da beide, wie du selber sehen kannst, identische Formate benutzen.

Ganz sicher ist das auch bei Ciscos SoHo Serie so, denn man kann davon ausgehen das Cisco KEIN unterschiedliches Format zwischen seinen SoHo Produkten und Catalyst Produkten nutzt. Gerade auch weil die mit ihrer ISE Lösung einen eigenen Radius Server verkaufen der alle Produkte in deren Portfolio authentisiert via Radius.

Bei HP und Mikrotik ist es übrigens identisch, keine Trennzeichen. Andere Hersteller orientieren sich sehr oft an dem was der "Martktführer" macht und folgen dem.

so, es läuft jetzt!

👏 Das war ja eine schwere Geburt ! Aber klasse wenn es nun klappt wie es soll. Manchmal hilft eben auch der klassische Microsoft "Trick" mit alles plattmachen und neu... !

Die Integration mit MySQL oder MariaDB würde mich auch sehr interessieren. Ggf. könnte man das hiesige Tutorial dazu noch erweitern oder anpassen. Zumal man dafür dann sicher ein einfaches PHP GUI aufsetzen kann. Die Spielwiese dazu ist ja groß...

wenn das hier schon keiner macht

Du meinst die SQL Integration ? Und hier das hiesige Forum ?Das war hier schon mal Thema und vor einiger Zeit hat hier auch al jemand ein PHP GUI dafür gepostet.

Mittlerweile gibt es ein fix und fertig Tutorial dafür das das Thema in 15 Minuten erledigt.

Freeradius Management mit WebGUI

Findet man aber auch im Internet, denn bei größeren Netzen wird keiner immer ASCII Text Dateien editieren wollen auf Dauer

Interessant wäre mal das Anlegen der Datenbank. OK mit phpmyadmin sicher nicht das Ding aber auch "zu Fuß" mal spannend. Und...wie man FreeRadius beibringt in die Datenbank zu sehen statt in die users.conf.

Tip: Besser deine Klarnamen oben anonymisieren wenn du hier postest

...jetzt geht es weiter....

Wir sind gespannt !!!Aktuell habe ich den MariaDB ODBC-Connector installiert und greife mit MS-Access auf die Tabellen zu. Mit Excel kann man nicht schreiben!

Das ist ja auch mal eine coole Variante ! Ich verlinke das 802.1x / Mac Bypath Tutorial mal auf diesen Thread hier.

Das muss man nicht unkenntlich machen!

Christian Schetti auch ??Ich finde keine Möglichkeit, diese Daten vom Switch zu exportieren. Gibt es da Möglichkeiten?

So direkt sicher nicht.Wenn dann vermutlich nur mit einem Expect oder Pearl oder anderem Script was über Telnet oder SSH die Daten extrahiert. Oder noch eleganter per SNMP vom Switch zieht und und sie dann in ein CSV Format konvertiert oder was auch immer damit macht.

Da ist dann wohl etwas Handarbeit angesagt.

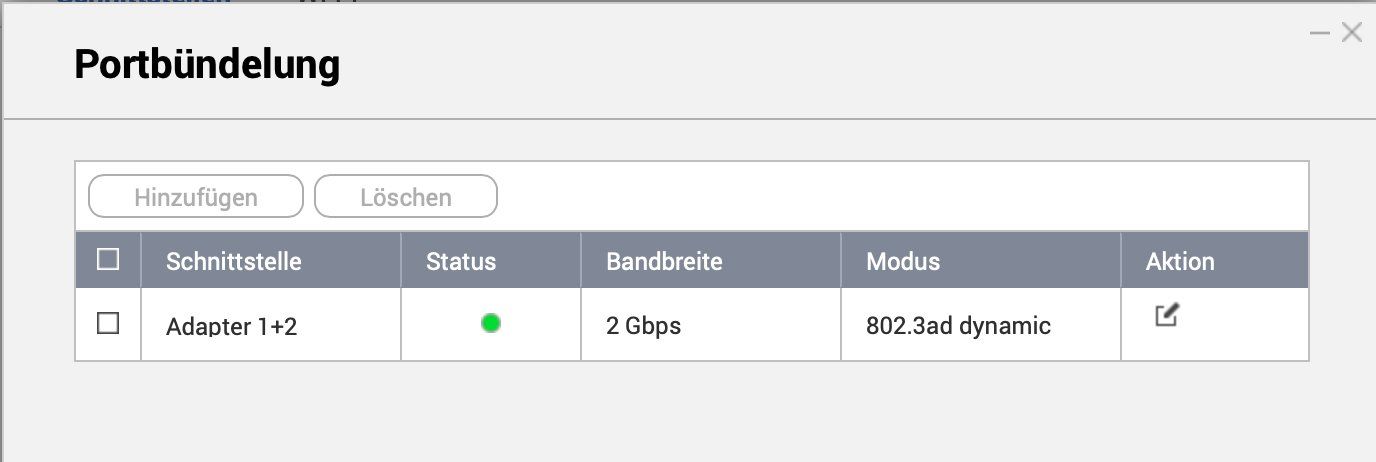

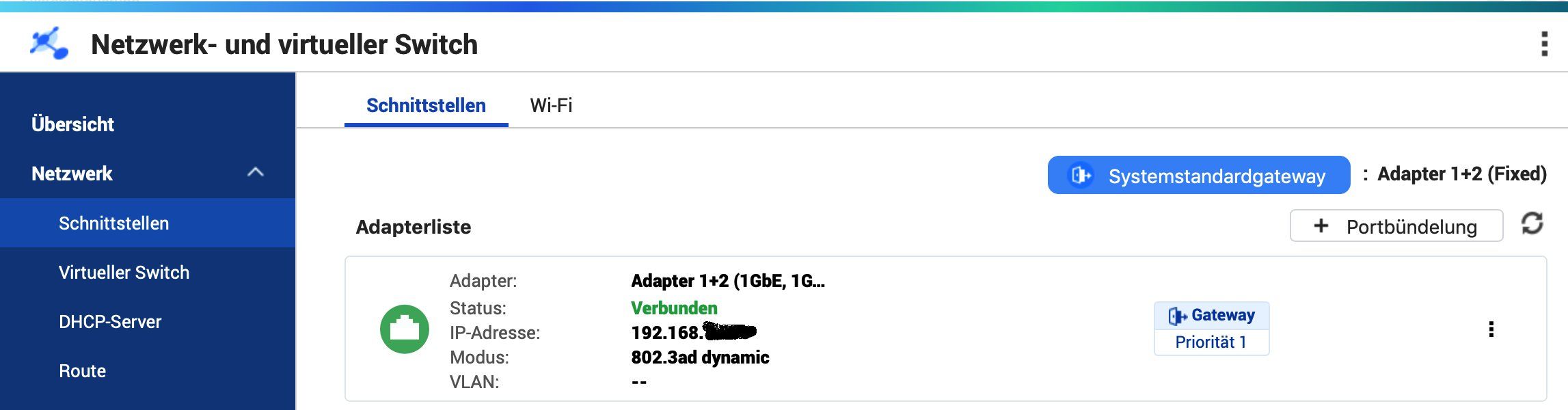

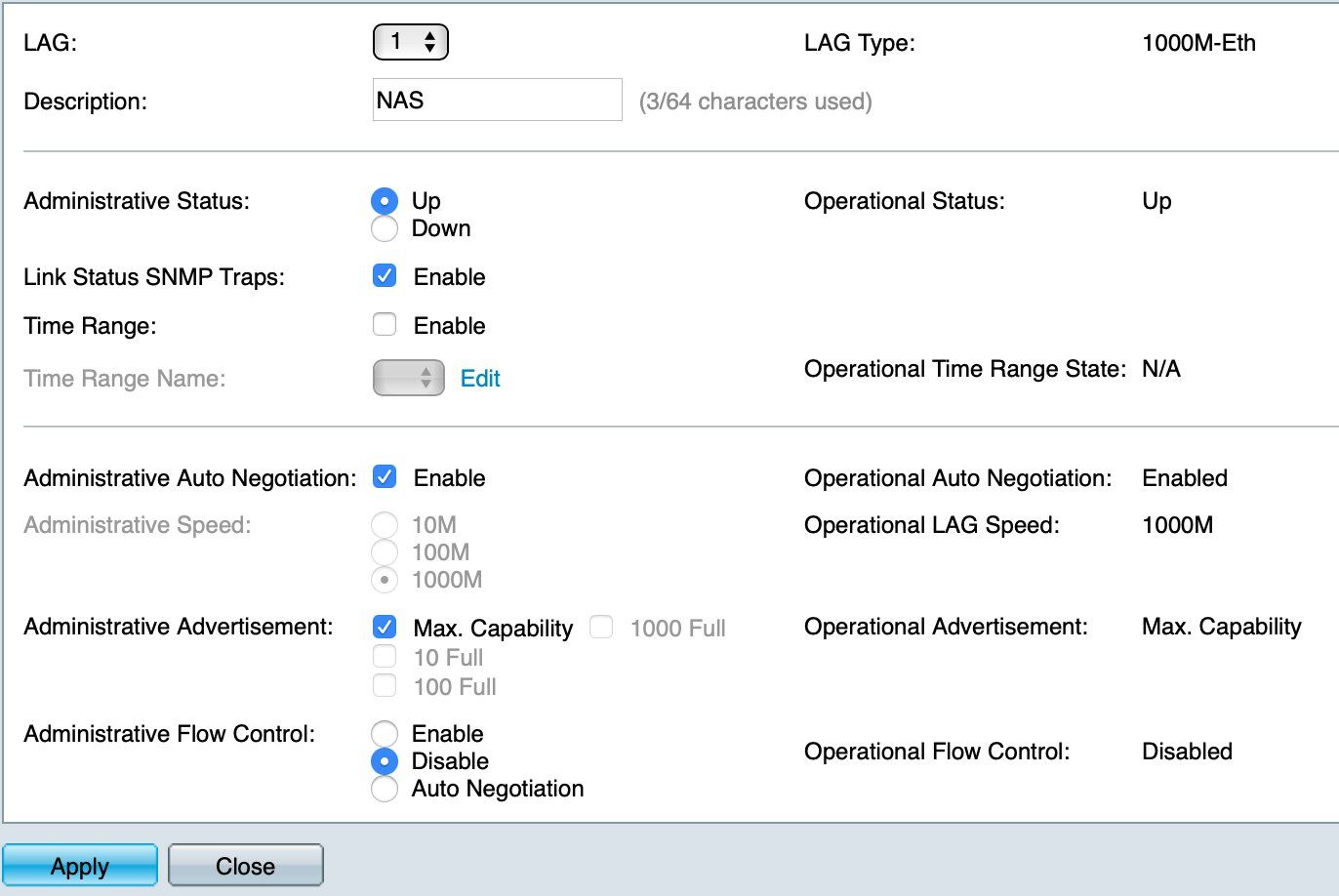

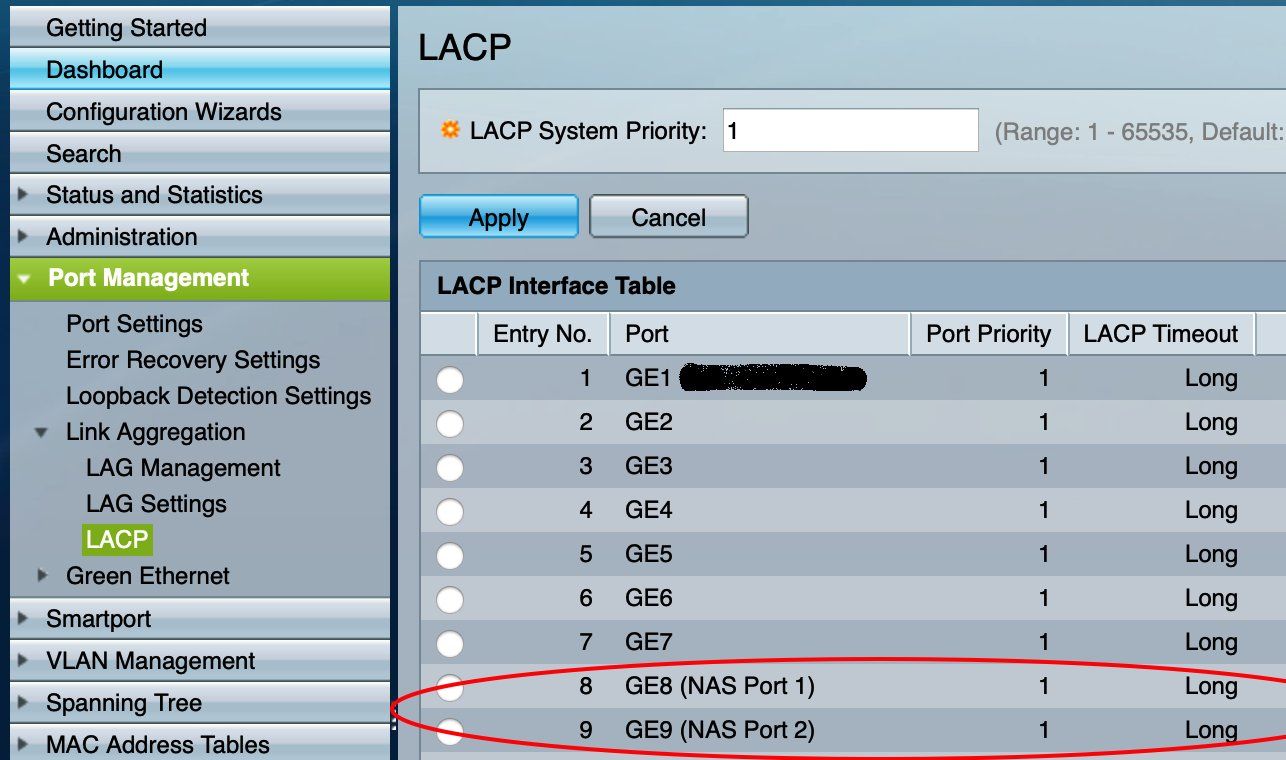

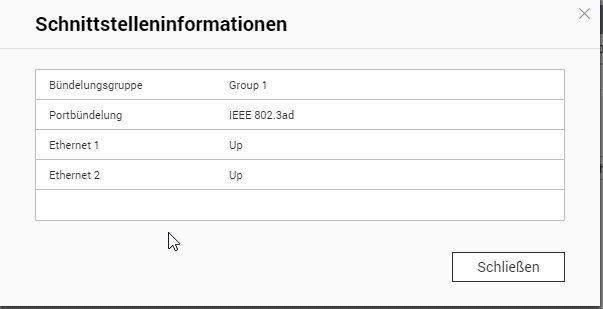

Nach kurzer Zeit ist die Qnap nicht mehr erreichbar

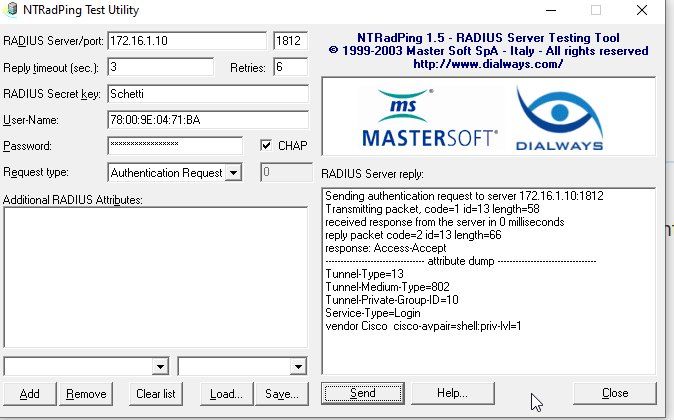

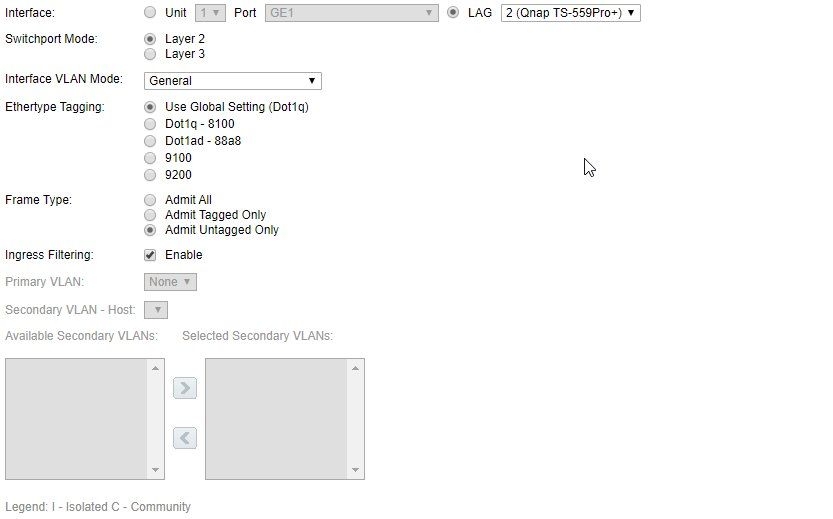

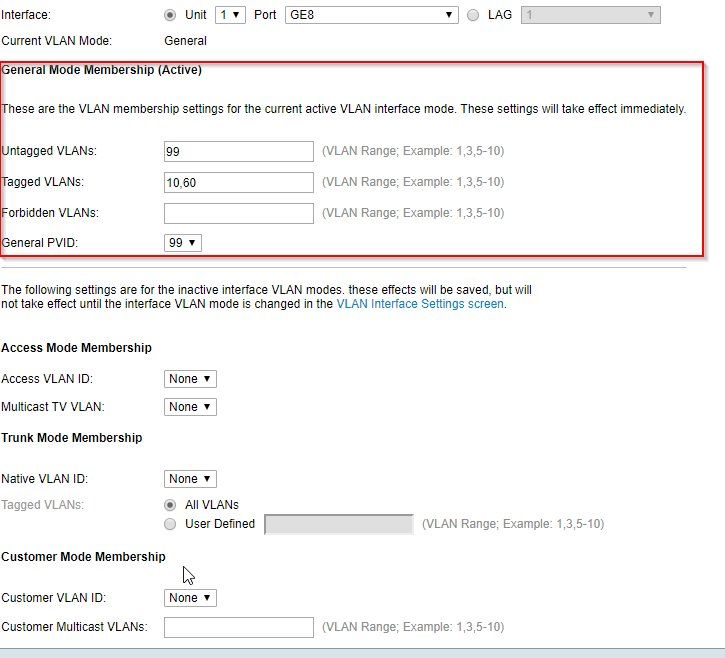

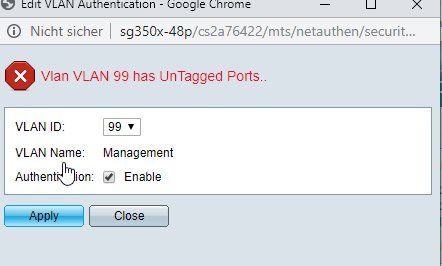

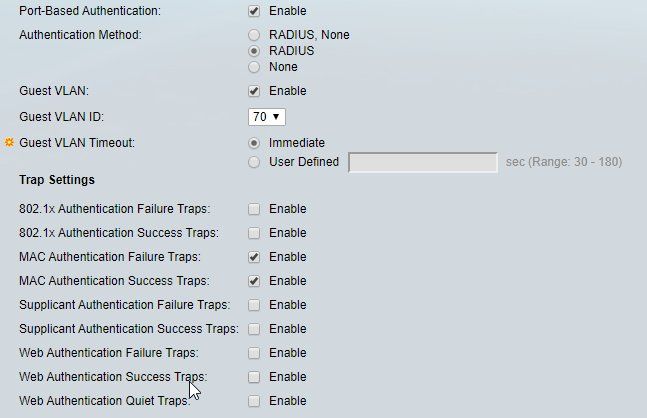

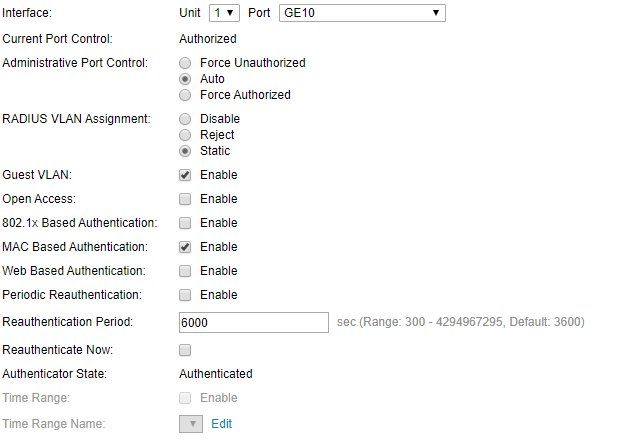

So sieht das richtig aus:QNAP:

Switch:

Damit rennt es fehlerlos !

Wenn der QNAP isoliert ist bedeutet das das er den LACP LAG nicht aufbauen konnte. Das ist aber entweder nach einem shut, no shut des LAGs oder der beide Switchports erledigt. Mindestens aber nach einem Reboot des NAS.

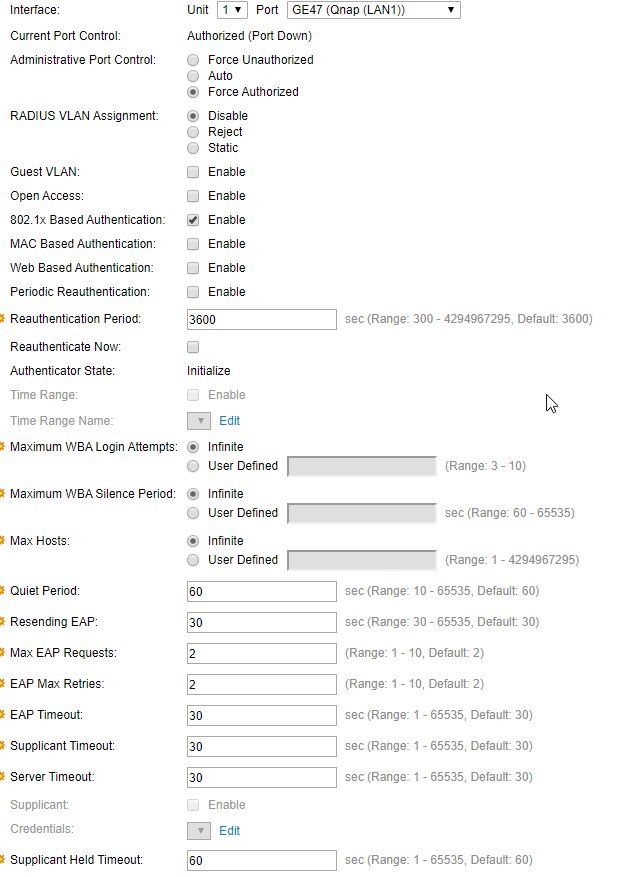

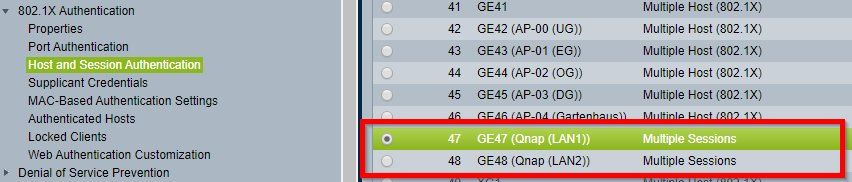

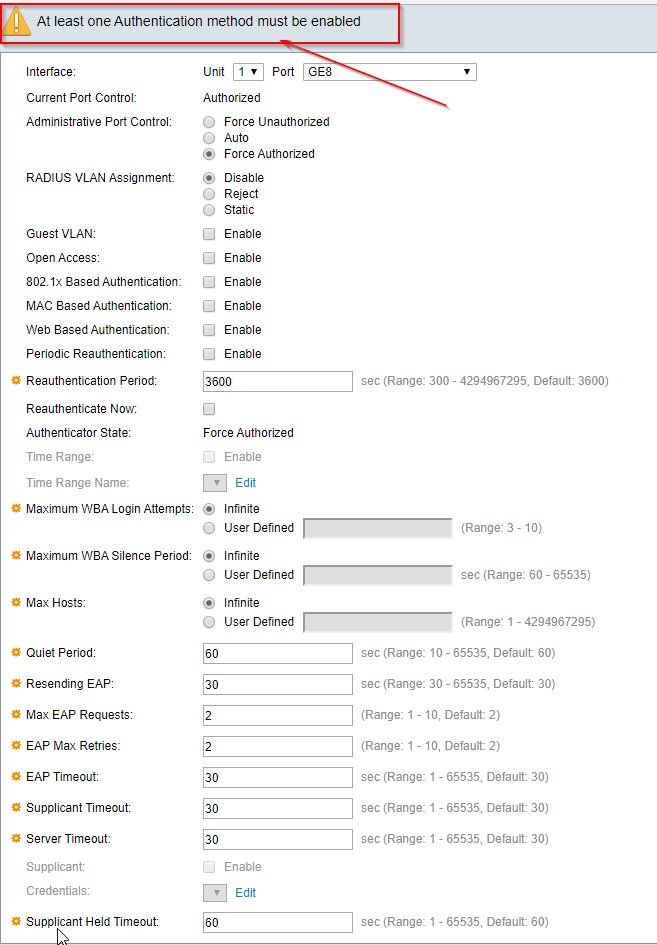

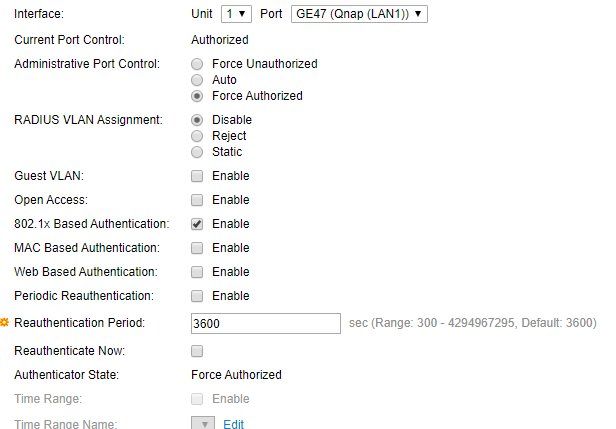

Das NAS sollte natürlich wie alle Server Ports auch IMMER aus der 802.1x Port Security rausgenommen werden. Das ist bei dir leider NICHT der Fall ! Vermutlich ist das der Grund der Fehlfunktion.

Port Security bzw. dyn. VLANs macht man aus gutem Grund niemals mit Server oder NAS Ports !

QNAP ist hier nicht ganz so stabil was den 802.3ad LACP Status anbetrifft. Mit den 2-3 letzten Firmware Updates ist das aber besser und stabiler geworden so das es nicht mehr auftritt.

Am Switch liegt es de facto nicht, denn der ist stabil auch mit anderen LACP LAGs zu weiteren an ihm angeschlossen Switches egal welcher Hersteller.

Das LACP Timeout sollte aber in jedem Falle auf "long" gesetzt sein !

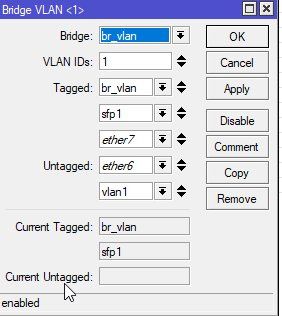

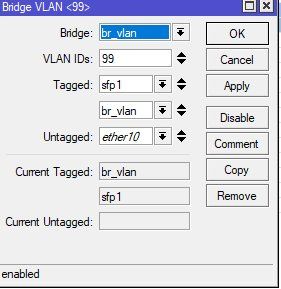

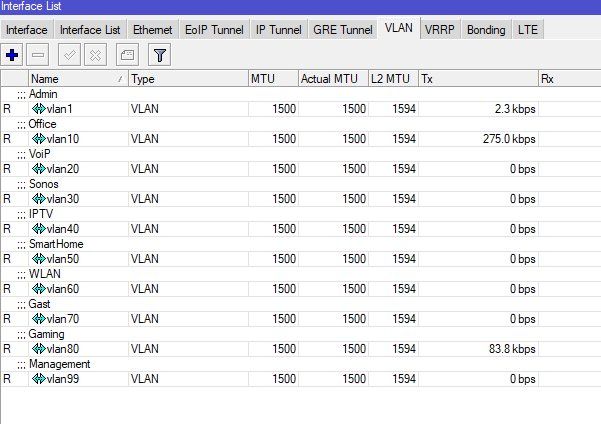

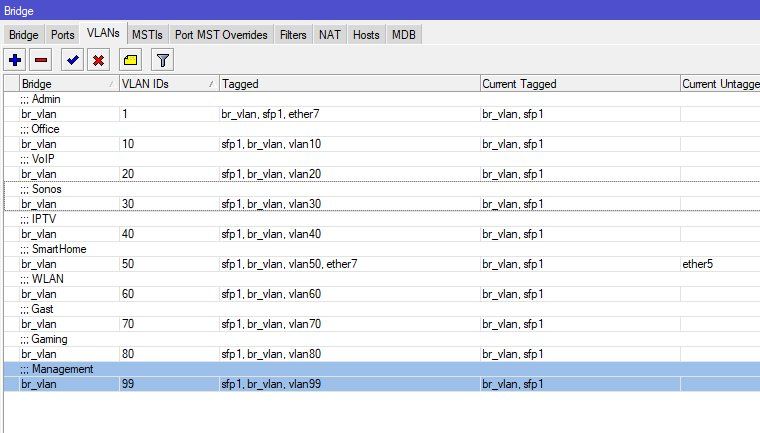

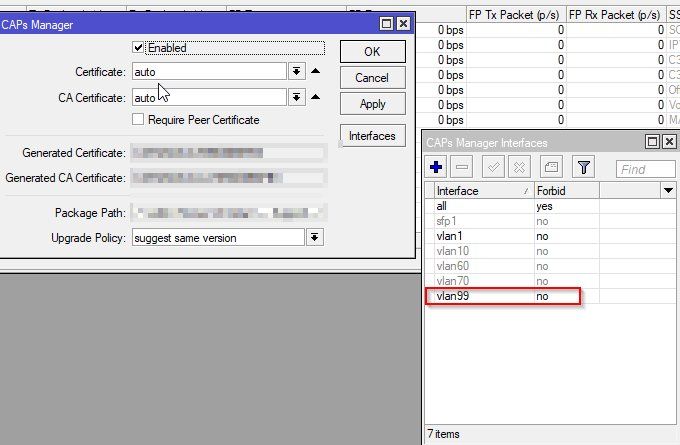

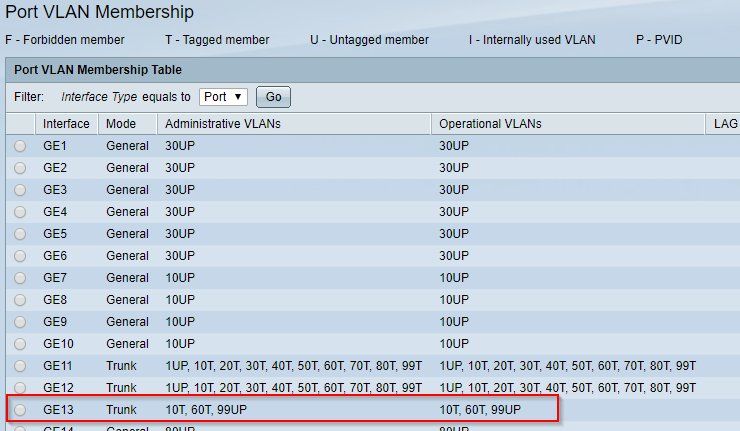

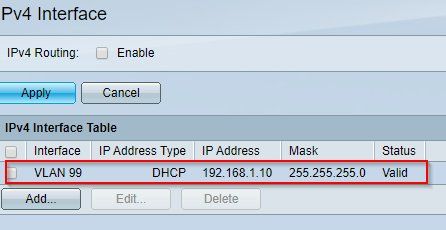

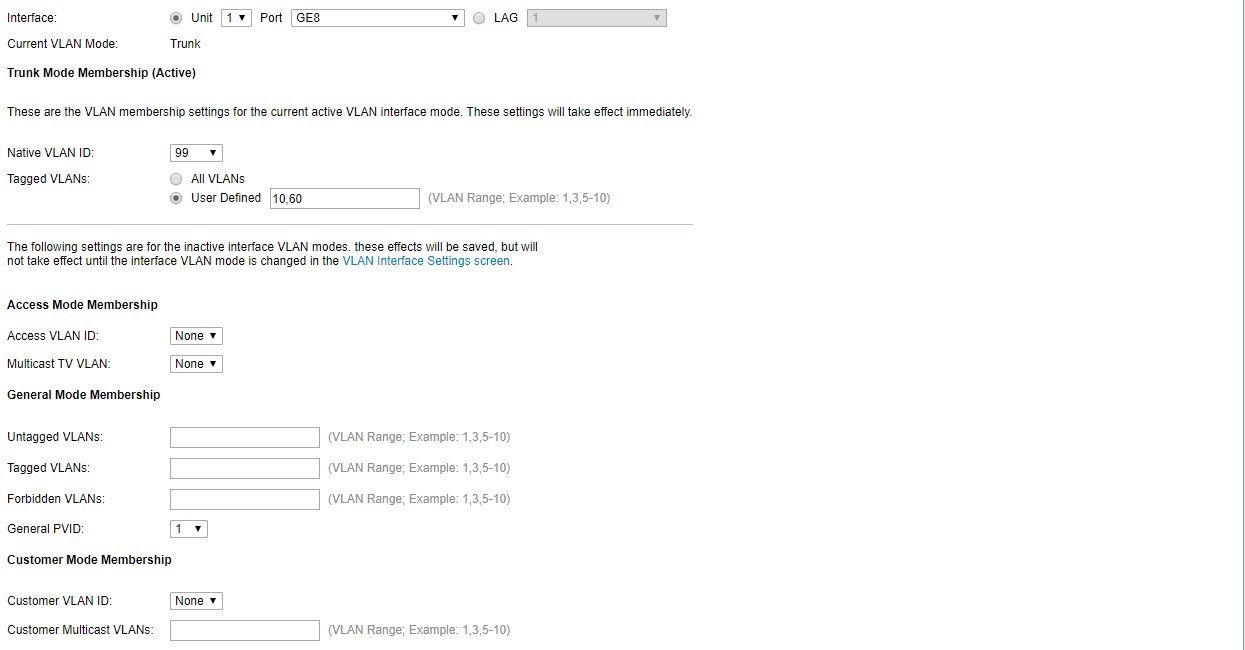

würde ich gerne mein Admin-LAN von DEFAULT VLAN1 auf VLAN99 umstellen aber ich trau mich nicht

Warum nicht ?!Das neue Management-VLAN heißt VLAN 99 und ist im RB3011 und im Trunk zu den Switches konfiguriert.

Tagged oder untagged ??um das RB3011 und die cAPs, die über den CAPSMAN verwaltet werden, in einem Rutsch von VLAN1 auf VLAN99 umzustellen

Umstellen musst du ja nix mehr. Du hast ja gerade gesagt das 99 liegt überall an. Dann gibst du dem 3011 in dem VLAN eine IP und gut iss. Ebenso bei den cAP ac. Wenn die alle erreichbar sind kannst du das vlan 1 killen darauf.beide VLANs als Management VLANs auf dem Switch ist natürlich etwas widersprüchlich. Du willst ja nur via 99 managen und das nicht aufweichen durch einen Backdoor Zugriff..

Was ist hier der Beste Weg und was muss ich noch beachten?

Bringe beise Netze parallel zum Laufen so das Zugriff auf alles via 99 und 1 geht. Ist das der Fall löschst du 1 weg.Nur Mut...

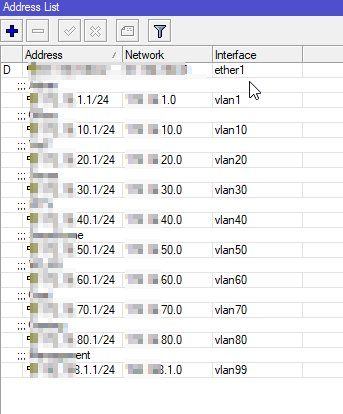

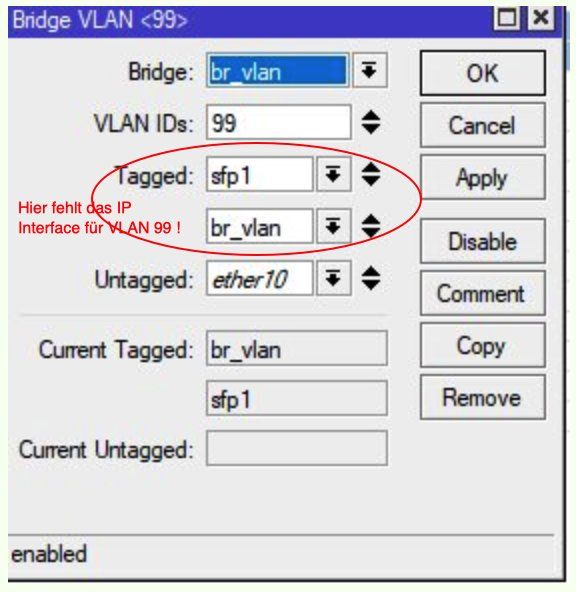

Das IP Interface im VLAN 99 (vlan99) fehlt auf dem 3011er !!

So hast du keine IP Connectivity im VLAN 99 auf dem 3011.

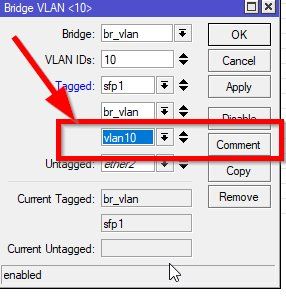

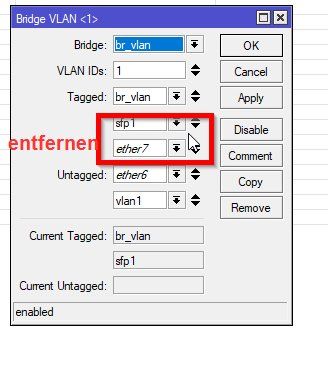

Außerdem hängen die VLAN IP Interfaces auf dem Mikrotik immer Tagged an der Bridge. Auch das hast du falsch gemacht. (VLAN 1)

Siehe Mikrotik Switching Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Lesen und verstehen...

So hast du keine IP Connectivity im VLAN 99 auf dem 3011.

Außerdem hängen die VLAN IP Interfaces auf dem Mikrotik immer Tagged an der Bridge. Auch das hast du falsch gemacht. (VLAN 1)

Siehe Mikrotik Switching Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Lesen und verstehen...

Das IP Interface ist eingerichtet, ich nehme an, Du meinst das hier!

Oben fehlte aber das vlan99 IP Interface in der VLAN Brdige Defintion. Wenn du es nicht an die Bridge hängst kannst du es auf den tagged Trunks auch IP mässig nicht erreichen.Du kannst es dann nur dediziert irgendwelchen Ports fest zuweisen. Wenn aber dein Management PC irgendwo an einem abgesetzten L2 VLAN Switch an einem Vlan 99 Port hängt ist's aus.

Das hatte ich damals schon nach Deiner Anleitung durchgeführt.

Das stimmt dann aber nicht. Wenn du das Tutorial genau durchliest wirst du sehen das jedes VLAN IP Interface immer tagged an der VLAN Bridge hängt. Wenn ich meine Konfig mit der in Deinem Tut vergleiche: Heißt daß , das ich hier zwingend das VLAN selber noch als tagged mit aufnehmen muss?

Ja ! Ist ja auch logisch, denn sonst kannst du das VLAN Interface immer nur feste einem Port zuweisen. So hängst du es als L3 Interface global in das Layer 2 VLAN 99 ein. Andernfalls ist doch das VLAN Interface auf deinem 3011er Router gar nicht über tagged Trunks erreichbar. Der 3011er ist doch dein zentraler Router für alle VLANs.Eigentlich läuft das so seit fast 1,5 Jahren auch ohne dass das VLAN selber als tagged angegeben ist!

Kann eigentlich nicht sein. Vermutlich zufällig deshalb, weil du das Management bis dato fest nur im Default VLAN 1 hattest und sich so alles "sieht".ist es dann korrekt, dass ich das neue Management VLAN 99, wie ich unten geschrieben habe, auf die Bridge legen muss,

Wie alle VLAN Interfaces die auf den 3011er geroutet werden müssen. Oben ists ja mehrfach gesagt und auch im Tutorial so abgebildet. Hast du wohl überlesen.. ? Ob du das Default VLAN 1 dann auf der Bridge und als VLAN IP behalten willst ist deine Entscheidung. Damit ist das VLAN 1 dann global erreichbar im Netz (Access Filterlisten jetzt mal unberücksichtigt.)

Wenn du das VLAN 1 isolieren willst das Default Ports da nicht rauskommen (Sicherheit) löschst du es überall auf den Uplink Ports weg und auch das IP Setting. Damit ist es dann isoliert und eine Kommunikation immer nur lokal am Gerät möglich. Das auch nur mit statischen IPs denn durch den Wegfall der VLAN IP fällt auch der DHCP Server weg. Vlan 1 ist damit unbrauchbar und isoliert und kann auf keine anderen Kompojenten in den anderen VLANs zugreifen. Das ist es ja was du erreichen willst, oder ?

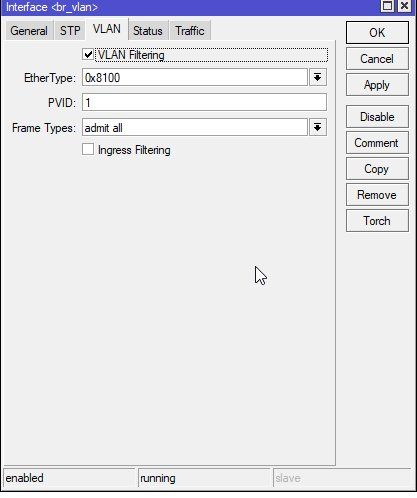

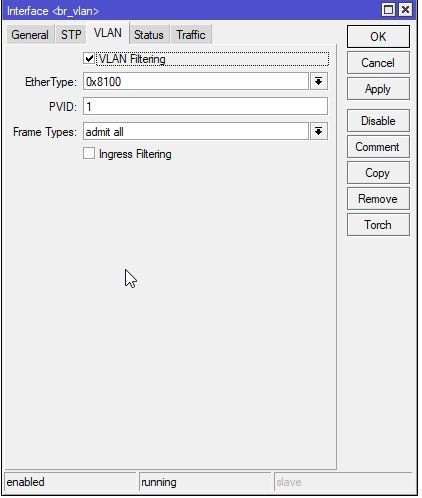

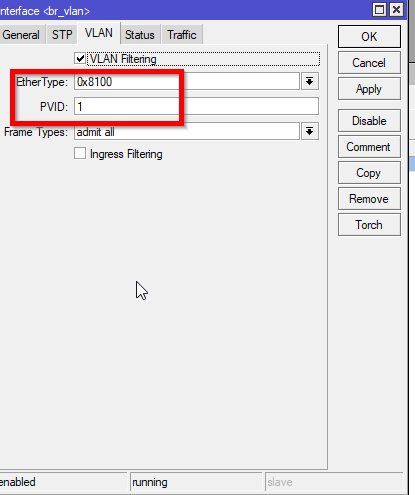

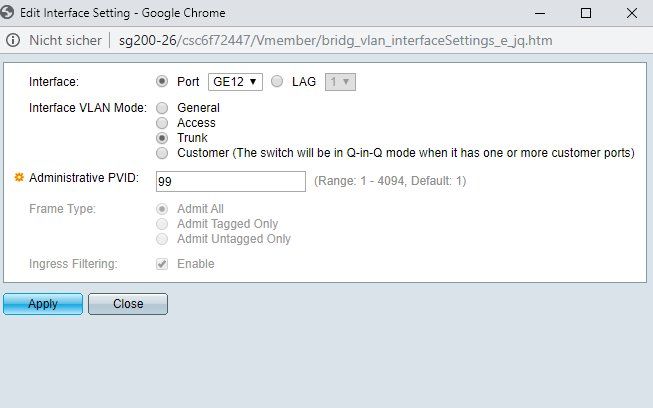

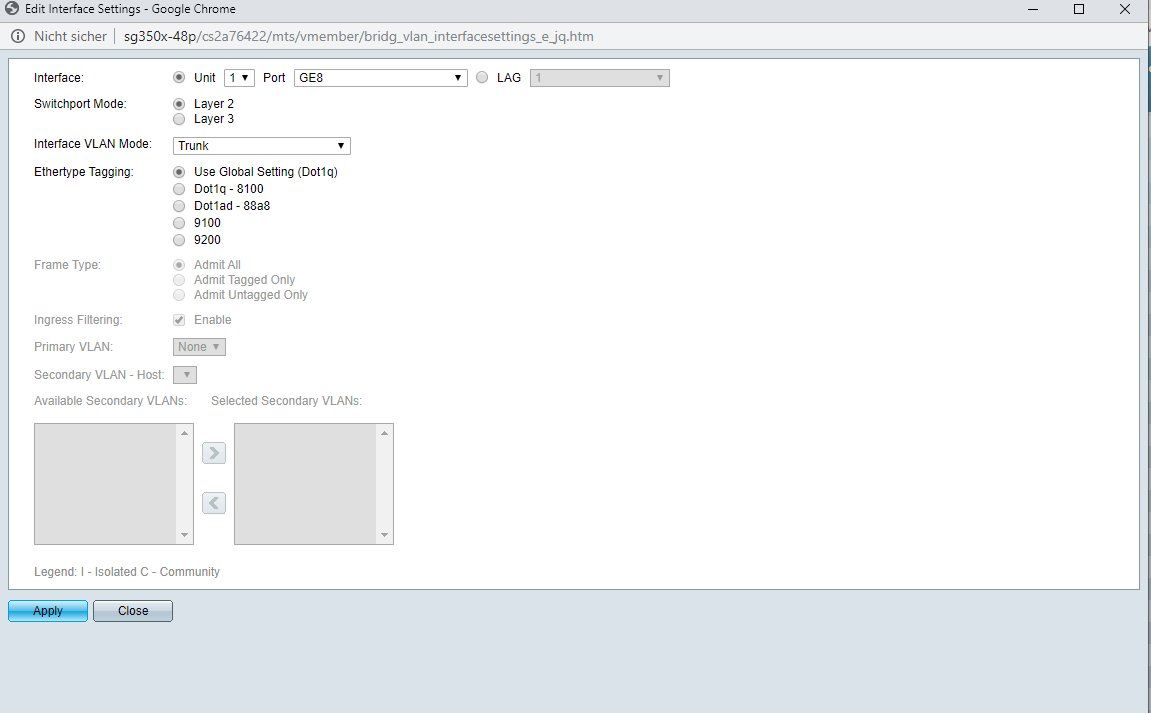

Immer noch nicht ganz klar ist mir, wie ich mit dieser Einstellung umgehe.

Ethertype 0x8100 ist ganz normal. Das ist der Ethernet Frame Type den generell 802.1q getaggte Pakete nutzen:https://en.wikipedia.org/wiki/EtherType#VLAN_tagging

Das kennzeichnet jeden tagged Frame. Default also.

PVID ist die VLAN ID in die untagged Pakete auf einem Tagged Trunk geforwardet werden. Siehe auch hier:

Warum gibt es PVID bei VLANs?

Das heisst alles was untagged an Tagged Uplinks rumschwirrt kommt in VLAN 1.

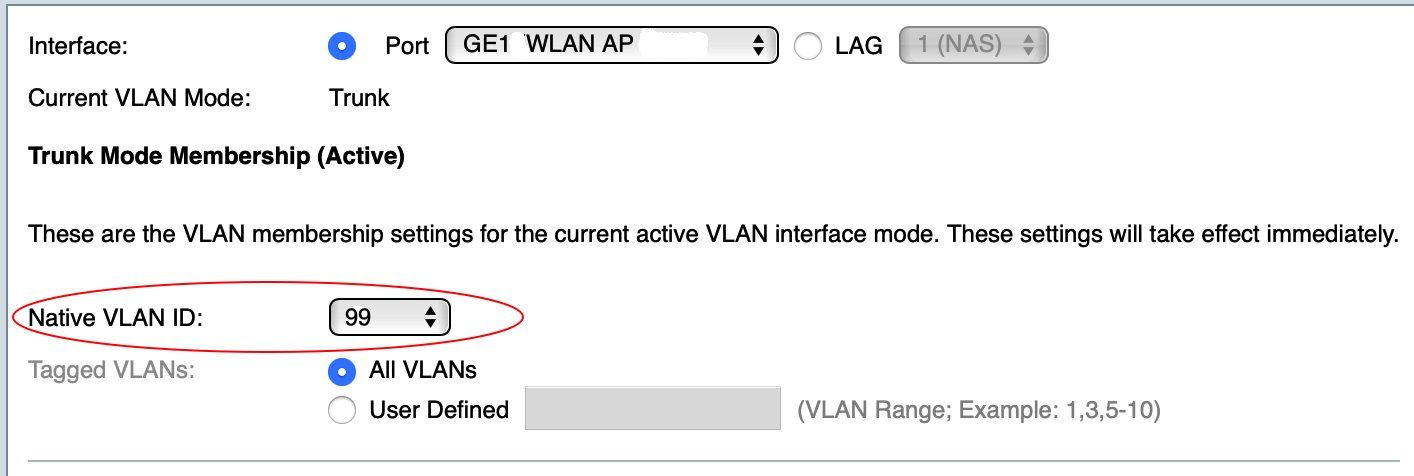

Muss das denn jetzt nicht auf 99 zeigen,

Das kannst du machen. Das bedeutet dann das alle untagged Pakete ohne VLAN ID dann immer in dein Management VLAN geforwardet werden. Ob du das willst...?!?damit sich die cAPS im CAPSMAN-Mode auch die Konfiguration aus dem Management-VLAN ziehen

Ja, da hast du Recht. Das ist ein gewichtiger Grund wenn du "nackte" APs an einen Switchport hängst. Die senden unkonfiguriert ihre Capsman Pakete ja untagged aus, normal also VLAN 1. Sie kennen kein VLAN 99.Damit die dann ins Management VLAN kommen sollte die PVID in der Tat auf 99. Das gilt übrigens dann auch für die Uplinks der Switches !

Die nackten Geräte ziehen sch dann aus dem VLAN1 eine IP- Adresse und man konfiguriert bequem das neue Management-VLAN

Das kann man so machen, keine Frage. Dann musst du aber an diesen Konfig Ports doch weiterhin das VLAN 1 belassen. Wie sollte es sonst gehen ? Wenn du die PVID an den Konfig Ports auf 99 setzt "denken" die Endgeräte ja es ist ihr VLAN 1 aber dann hast du eben diesen Traffic in VLAN 99.Das musst letztendlich DU entscheiden was dir lieber ist ! 1 oder 99

Allerdings habe ich aktuell keinen Plan, wie man den cAPS das VLAN99 beibringt.

Eigentlich steuerst du das nur mit der PVID an den Konfig Ports. setzt du die auf 99 dann landen deine Konfig Pakete alle im VLAN 99 an diesen Ports.Das heißt, es ist im Netzwerk nicht verfügbar, sondern nur lokal am Router...oder habe ich das schon wieder falsch verstanden?

Alles richtig ! 👍 😉Da der cAP ja alle VLANs funken muss, muss ich das VLAN99 doch für ihn irgendwie rausfiltern sodaß der cAP selber über das Mgmt-VALN erreichbar ist und die anderen Subnetzte in den Äther bläst

Das ist richtig !Da stellst du am Switchport des Cisco das Native VLAN (PVID) auf 99. Sprich der Cisco forwardet dann alle Pakete die vom cAP untagged kommen (sein Management) ins VLAN 99.

Das VLAN 99 mappst du natürlich NICHT auf eine SSID, denn dein Management Netz willst du ja logischerweise nicht "in der Luft" haben.

Eigentlich ganz einfach...

so, jetzt musst Du mich noch mal aushalten:

Kein Problem an den RB3011 auf einen "untagged" Port VLAN 99 geklemmt.

Das hättest du gar nicht gemusst. Es wäre auch am Cisco Port gegangen wenn du an diesem Port das Native VLAN (PVID) auf 99 setzt.Den untagged 99 Port am 3011er hättest du dir sparen können...

Dann forwardet er, wie bereits gesagt, alle untagged Pakete ins VLAN 99. Sprich dann gehen die Caps Man Pakete da wo sie hinsollen am 3011 und der cAP zieht seine Konfig, fertisch !

wenn die cAPs von Hause aus ein" getaggtes" Management-LAN verstanden hätten, so wie es die CISCOs können.

Das ist unüblich. Keiner der WLAN Hersteller macht das und alle Controller bezogenen APs ziehen sich in der Default Konfig immer über ein untagged Interface die Konfig vom Controller. Das ist üblicher Standard.Genau deshalb kreiert man immer ein WLAN Management VLAN und setzt alle Ports dieses VLANs an dem APs hängen mit ihrem Native VLAN (PVID) in die ID des WLAN Management VLANs. Das Management VLAN selber mappt man natürlich NICHT auf einem MSSID ! Simpler Standard.

Ist das jetzt Grütze, oder eine halbwegs vernünftige Konfiguration?

Nee, ist OK. Da aber Switch und 3011er beide ein Bein im VLAN 99 haben musst du hier sehr genau aufpassen WER von beiden hier Gateway spielt, sprich routet !Bei den anderen VLANs sollte dann einzig und allein nur das Gerät IP Adressen in den VLANs haben was auch zentral routet ! Das sollte klar sein, hatten wir oben ja auch schon das Thema.

Der Cisco SG350x-48P ist jetzt in Betrieb.

👍FreeRadius und der über MS-Access in die mySQL auf der Qnap eingetragenen Daten dynamisch den VLANs zugeordnet.

👏Glückwunsch ! Interessante Konfig zu der jetzt im Forum auch ein gutes Tutorial existiert. Ist sicher auch für andere sehr interessant ?! 👨🎓

Freeradius Management mit WebGUI

Ich hoffe nur, das funktioniert, nicht das ich alle Stecker am Switch ziehen muss, nach einem Reboot...

Nein, warum solltest du das müssen ?? Solange der Radius IP seitig erreichbar ist alles bella !In größeren Netzten hat man dann redundante Radius Server oder macht einen Fallback auf die lokale User/Passwort Konfig des Switches. Solange der lebt kommt dann wenigstens noch der Admin ins Netz

Zum Nachtrag:

ICh habe keinen blassen Schimmer, warum das so ist.

Das ist ganz sicher der LACP LAG am QNAP der nicht richtig hochkommt. Probiere dein WC Szenario auch mal wenn der QNAP nur einbeinig ohne LAG angeschlossen ist.Am QNAP hängt natürlich alles weil der die User Datenbank hat für den Radius. Übrigens gibt es den FreeRadius auch als QNAP Package. Es wäre also durchaus Sinnvoll Radius und Datenbank auf dem QNAP laufen zu lassen.

So oder so sollte alles wieder so hochkommen wie gewohnt.

Nur wenn der Radius weg ist oder rebootet geht natürlich keine Port Authentisierung bzw. der Reboot sollte dann in einem GAP passieren wo keine Reauthentication erzwungen wird (Reauth Intervall). Oder du schaltest die Reauthentication ganz ab.

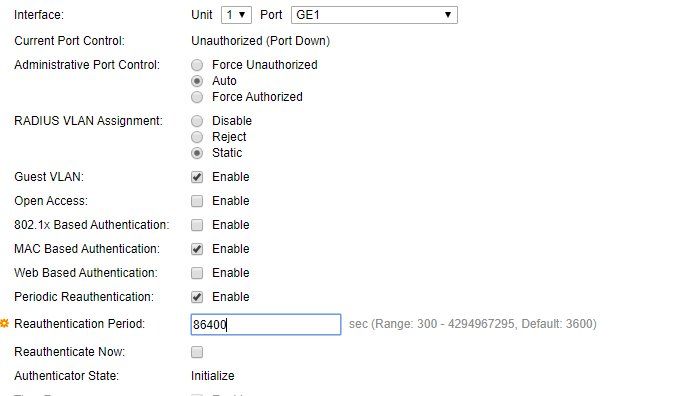

ch hatte die Re-Authentisierung am Switch bewusst abgeschaltet, aber vielleicht muss die eingeschaltet sein?

Das wird es vermutlich sein. Es ist möglich das ohne Reauthentisierung der Port in den Secure Mode zurückfällt und damit geblockt ist.Checke mal wie das Reauth Intervall ist und dann überprüfe das zeitverhalten. Ist es genau das Intervall ist es dann die Reauth Geschichte. Lass sie also an ist eh sicherer.

denn nach einiger Zeit gehen die Platten in den Standby.

Auch möglich... Wenn die Timeout Zeit des Radius kürzer ist als die Anlaufzeit der Platten timed der Radius Request aus. Der wird aber eigentlich wiederholt und es sollte nur eine Verzögerung geben.Wenn du so oder so NAS zertifizierte Platten einsetzt sollte man den Standby Timer eh nicht zu kurz nehmen !

Das wiederkehrende an und aus ist für die Platten schädlicher als längeres Laufen.

Die Standby Zeit sollte nicht unter 1 Std. liegen. 1 Std. ist eh das maximum bei QNAP im Setting.

Es dauert nach einem Rechnerstart halt ein wenig (10-15s), bis ein Client seine IP bekommt

Na ja aber mit 10-15 Sek kann man doch leben. Auch Frau und Kinder. Wenns doch der Sicherheit dient !! Das Thema Mikrotik und RADIUS Auth geht nicht weiter.

Ich mache mal einen Testaufbau. Wollte das eh mit CapsMan mal testen und einem Cisco Catalysten.Das Verfahren mit den unterschiedlichen SSIDs und dem passenden VLAN ist auch nicht so toll!!

In der Tat ! Ist bei dynamic VLANs ja auch nicht der Sinn der Sache.

Das hier sieht ganz spannend aus und der hat es so wohl hinbekommen.

https://forum.mikrotik.com/viewtopic.php?t=139387

Oder auch hier im Forum:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Habe den FreeRadius jetzt mal so gesetzt für vlan 1 und 10:

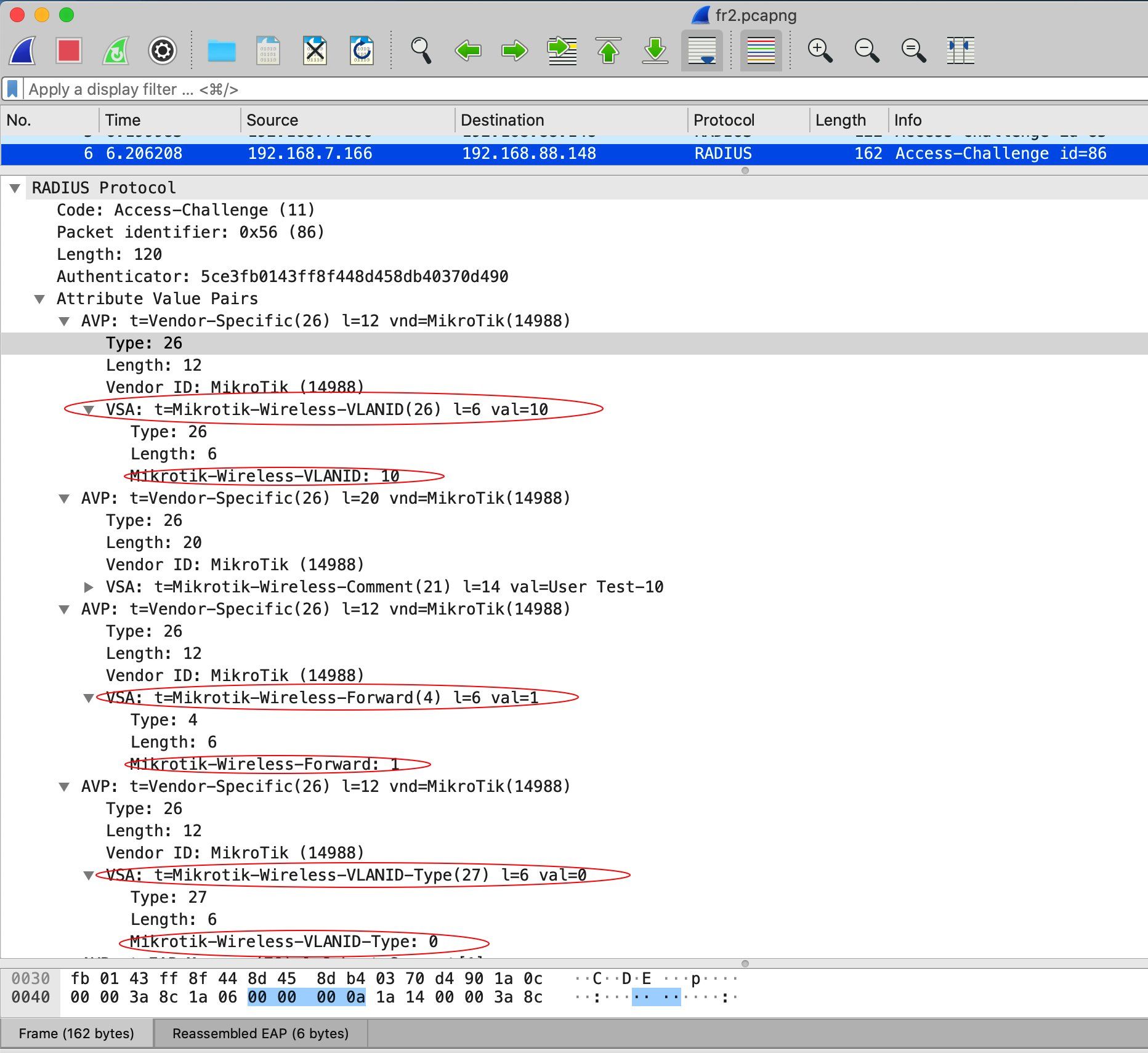

Senden tut der Radius auf alle Fälle die Attribute an den cAP wie du sehen kannst:

Mal sehen was dabei rauskommt....

https://forum.mikrotik.com/viewtopic.php?t=139387

Oder auch hier im Forum:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Habe den FreeRadius jetzt mal so gesetzt für vlan 1 und 10:

"mikrotik" Cleartext-Password := "mikrotik"

Mikrotik-Wireless-VLANID := 1,

Mikrotik-Wireless-Comment = "Test-1",

Mikrotik-Wireless-Forward := 1,

Mikrotik-Wireless-VLANID-type := 0

#

"mt10" Cleartext-Password := "mt10"

Mikrotik-Wireless-VLANID := 10,

Mikrotik-Wireless-Comment = "Test-10",

Mikrotik-Wireless-Forward := 1,

Mikrotik-Wireless-VLANID-type := 0 Senden tut der Radius auf alle Fälle die Attribute an den cAP wie du sehen kannst:

Mal sehen was dabei rauskommt....

Mag er irgendwie nicht... Jedenfalls nicht mit WPA2 Enterprise User/Pass.

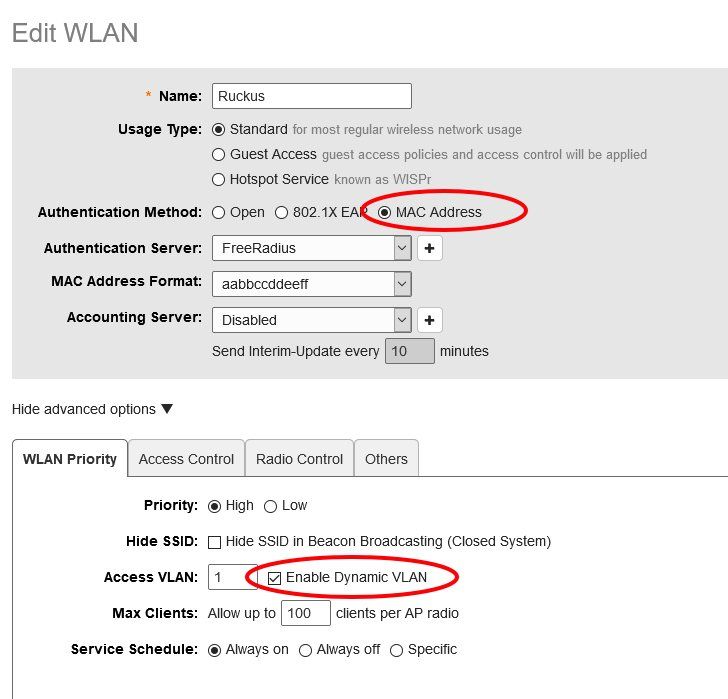

Hab dann mal einen Ruckus AP im Unleashed Mode genommen:

FreeRadius sieht so aus:

Rennt sofort !

Client ist sofort im VLAN 20 mit entsprechender IP !

Am Radius Setup liegt es also nicht.

Ich werde den Mikrotik auch nochmal mit Mac Authentisierung testen ob er da ins VLAN 20 schwenkt.

Mittlerweile alles gelöst und funktioniert fehlerlos. Siehe:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

und auch

Mikrotik: Wifi clients in anderes VLAN schieben?

Hab dann mal einen Ruckus AP im Unleashed Mode genommen:

FreeRadius sieht so aus:

002712345abc Cleartext-Password := "002712345abc"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Tunnel-Private-Group-ID = 20 Client ist sofort im VLAN 20 mit entsprechender IP !

Am Radius Setup liegt es also nicht.

Ich werde den Mikrotik auch nochmal mit Mac Authentisierung testen ob er da ins VLAN 20 schwenkt.

Mittlerweile alles gelöst und funktioniert fehlerlos. Siehe:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

und auch

Mikrotik: Wifi clients in anderes VLAN schieben?