OPNSense hinter Fritzbox mit L3-Switch

Hallo,

ich versuche gerade eine OPNSense Firewall in mein Netztwerk einzubinden.

Bisher habe ich folgendes

Jetzt möchte ich die OPNSense vor den Switch einbinden. Das InterVLAN-Routing soll weiterhin beim Switch bleiben.

Neues VLAN 80 über das zukünftig der Internettraffic laufen soll

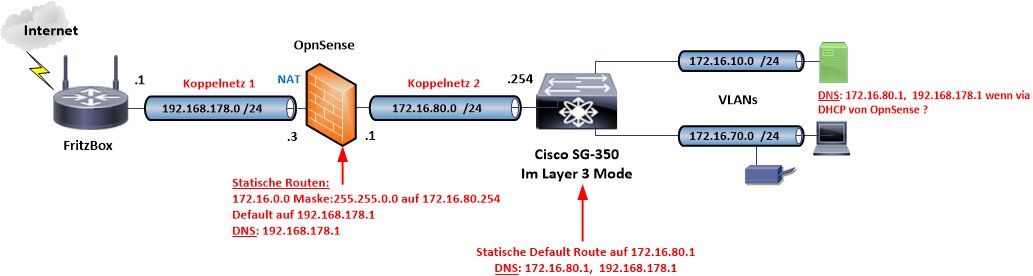

Fritzbox 192.168.178.1 <-----> 192.168.178.3 als Exposed Host -OPNSense - LAN 172.16.80.1 <-----> 172.16.80. 254 --- SG350

Im SG-350 eine DefaultRoute auf 172.16.80.1

OPNSense UpStreamgateway auf 192.168.178.1

Testhalber eine LAN/WAN-Regel die alles erlaubt.

Sollte es so funktionieren oder fehlt noch etwas?

ich versuche gerade eine OPNSense Firewall in mein Netztwerk einzubinden.

Bisher habe ich folgendes

- Den Cisco SG350 mit mehreren VLANs (172.16.10.0/24 - 172.16.10.70.0/24) im L3-Mode

- Fritzbox (192.168.178.1) welche im VLAN70 (192.168.178.2) am Switch hängt.

- Default-Route vom SG350 zur Fritzbox: 0.0.0.0/0 --> 192.168.178.1

- Rückweg auf der Box: 172.16.0.0 --> 192.168.178.2

Jetzt möchte ich die OPNSense vor den Switch einbinden. Das InterVLAN-Routing soll weiterhin beim Switch bleiben.

Neues VLAN 80 über das zukünftig der Internettraffic laufen soll

- OPNSense LAN-IP 172.16.80.1 | VLAN80 am SG-350 172.16.80.254

- OPNSense WAN-IP 172.168.178.3

Fritzbox 192.168.178.1 <-----> 192.168.178.3 als Exposed Host -OPNSense - LAN 172.16.80.1 <-----> 172.16.80. 254 --- SG350

Im SG-350 eine DefaultRoute auf 172.16.80.1

OPNSense UpStreamgateway auf 192.168.178.1

Testhalber eine LAN/WAN-Regel die alles erlaubt.

Sollte es so funktionieren oder fehlt noch etwas?

Please also mark the comments that contributed to the solution of the article

Content-Key: 507243

Url: https://administrator.de/contentid/507243

Printed on: April 25, 2024 at 06:04 o'clock

13 Comments

Latest comment

Zitat von @darkness08:

Hallo,

ich versuche gerade eine OPNSense Firewall in mein Netztwerk einzubinden.

Bisher habe ich folgendes

Hallo,

ich versuche gerade eine OPNSense Firewall in mein Netztwerk einzubinden.

Bisher habe ich folgendes

- Den Cisco SG350 mit mehreren VLANs (172.16.10.0/24 - 172.16.10.70.0/24) im L3-Mode

Tippfehler? Andonsten evhter Fehler.

Sollte es so funktionieren oder fehlt noch etwas?

Die statische Route in der Fritzbox korrigiert und den switch von der Fritte getrennt?

lks

Zitat von @darkness08:

Ups, ja Tippfehler. 172.16.10.0/24 - 172.16.70.0/24

Die statische Route in der Fritzbox korrigiert und den switch von der Fritte getrennt?

Ja, die Fritzbox geht dann in den WAN-Port der OPNSense.

Die statische Route von der Fritzbox dann auf die 192.168.178.3 ? Ich dachte das "übernimmt" der Exposed Host.

Ups, ja Tippfehler. 172.16.10.0/24 - 172.16.70.0/24

Die statische Route in der Fritzbox korrigiert und den switch von der Fritte getrennt?

Ja, die Fritzbox geht dann in den WAN-Port der OPNSense.

Die statische Route von der Fritzbox dann auf die 192.168.178.3 ? Ich dachte das "übernimmt" der Exposed Host.

Nein exposed Host heißt nur, daß alles was von außen kommt, an diesen geht. Das was im LAN der Fritte und auf der Fritte selbst losgeschickt word, weiß damit den Weg nach 172.16.0.0/16 nicht.

Wenn Deine Fritte oder irgendwas anderes im Frittenlan mit Geräten hinter der pfsense kommunizieren soll, muß die Fritte den Weg wissen.

lks

Sollte es so funktionieren oder fehlt noch etwas?

Alles richtig gemacht. So sollte es dann aussehen:Alles Wissenswerte zu einer Router Kaskade findest du wie immer hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Grundlagen Layer 3 Switching wie immer hier:

Verständnissproblem Routing mit SG300-28

Zitat von @aqui:

Sollte es so funktionieren oder fehlt noch etwas?

Alles richtig gemacht. So sollte es dann aussehen:Ich würde die pfsense kein NAT machen lassen, da die Fritte das schon macht, aber das bleibt dem persönlichen Geschmack überlassen.

lks

Muss ich in der Firewall auch statische Routen eintragen? So sieht es zumindest auf dem Bild aus.

Ja, natürlich ! Routing erste Klasse, Grundschule Wenn man dir schon Tips zu Threads gibt die_das_erläutern solltest du die auch gerne mal lesen ...und verstehen !!

Ich habe die statische Route in der Fritzbox eingetragen.

Die brauchst du nicht wenn die OpnSense NAT macht am WAN Port.Die benötigst du einzig nur wenn du, wie der Kollege LKS oben angemerkt hat, kein NAT an der Firewall machst. Sprich die FW also ohne NAT routet.

Guckst du hier was NAT in einem Netzwerk macht:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Aber aus meinen anderen VLANs habe ich keinen Internetzugriff.

Hast du denn auch entsprechende FW Regeln an den VLAN IP Interfaces eingerichtet ???Das hört sich nach einer falschen oder fehlenden Regel an !

Das Routing zwischen VLAN80 und VLAN40 sollte doch der SG350 machen.

Richtig !Der SG hat einzig und allein nur eine Default Route auf die OpnSense 172.16.80.1

Die Fritzbox verbind ich mit der Firewall.

Richtig !LAN Port der FritzBox an WAN Port der OpnSense.

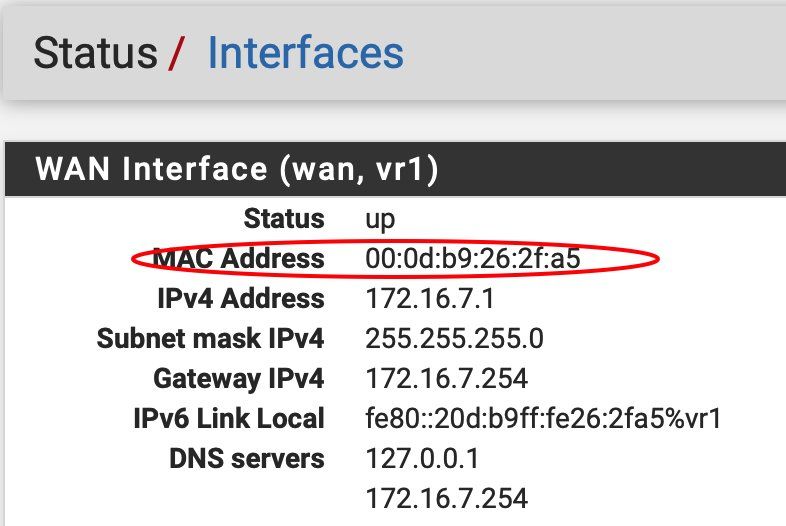

Sinnig ist hier eine statische Adresse oder dem DHCP Server der FritzBox zu konfigurieren immer eine feste, gleichbleibende IP dem WAN Port zu geben auf Basis seiner Mac Adresse !

In der FB lösche ich die Route (172.16.0.0/16 Gateway 192.168.178.2) <-- "altes" VLAN70

Richtig !Keine statischen Routen mehr in der FB, da die OpnSense ja NAT macht am dortigen WAN Port.

Im SG-350 setzte ich die Default-Route: 0.0.0.0/0 Gateway 172.16.80.1

Richtig !ACHTUNG: Hier am OpnSense LAN Interface dann auch die entsprechenden Regeln setzen !! Alternativ erstmal Scheunentor

PASS: Source: ANY, Destination: ANY

In der Firewall ist ein Gateway für WAN (192.168.178.1) aktiv, Upstream

Richtig, das ist das Default Gateway.Ein weiterer Gateway für LAN (172.16.80.254) aktiv

Auch richtig ! ACHTUNG !: Hier musst du auch noch zusätzlich die statischen Routen auf deine VLAN Netze an dieses Gateway (LAN) binden !!172.16.0.0 Mask: 255.255.0.0, Gateway: LAN

Ich kann vom VLAN40 auf das Interface der Firewall zugreifen 172.16.80.1 ebenso auf die WAN-Adresse der Firewall (192.168.178.3)

So sollte es sein.Auf die Fritzbox (192.168.178.1) kann ich aber nicht zugreifen.

Kann eigentlich nicht sein ! Mit "Zugreifen" was meinst du da ? Ping oder HTTP ?Gut, HTTP sprich das WebGUI der FB sollte allemal gehen.

Wichtig ist hier die Frage

- ob NAT (Adress Translation) aktiv ist auf dem WAN Port ?

- und ob du entsprechende FW Regeln am LAN Port der pfSense .80.1 definiert hast ??

Aber wenn ich das jetzt richtig verstehe, brauche ich ja auch NAT aus meinen VLANs, also 172.16.X.0, oder?

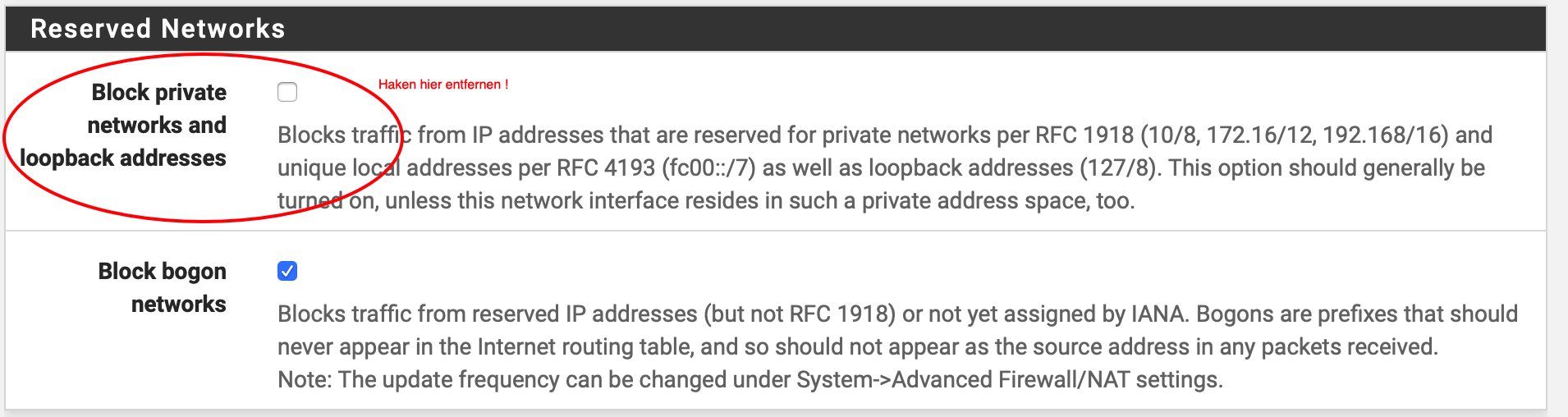

Ja, richtig, aber das macht die Firewall alles schon automatisch vom Default Setting solange du nichts anderes an den NAT Settings verfummelt hast.Hast du im WAN Interface zur FritzBox die RFC 1918 Netze vom Filtern excluded ??

Das ist auch wichtig !

Ich habe gedacht, folgende Regel macht schon alles auf:

IPv4 * LAN net * * * * * Default allow LAN to any rule

Nein !IPv4 * LAN net * * * * * Default allow LAN to any rule

Falsch gedacht !! Denke mal selber etwas nach !!! Wie sehen IP Pakete deiner VLANs aus die da reinkommen ???

An dem Interface kommen IP Absender Adressen ALLER deiner VLANs ja vorbei ! Du aber hast diese auf IP Adressen des 172.16.80er Netzes begrenzt so ! Das Interface wird also nur IP Pakete passieren lassen die eine 172.16.80er Adresse als Absender hat und alle VLAN IP Pakete blockieren !

Wie gesagt: IP Routing erste Klasse, Grundschule !

Änder diese Regel dann klappt das auch !

So sollte sie aussehen:

PASS, Source: Network 172.16.0.0, Mask: 255.255.0.0, Port: any -> Destination: any, Port: any

Fertisch !

Das lässt dann alles durch was vorne 172.16.x.y hat ! Du hast es ja schon zum Schluß glücklicherweise auch selbst erkannt !