Netzwerk-Ausfall trotz konfiguriertem MSTP

Hallo liebe Community,

ich habe aktuell bei einem meiner Kunden ein neues Netzwerk aufgebaut.

Erstmals wird hier eine Stern-Ring-Topologie aufgebaut.

Alle Switche sind via LWL mit 10GBit/s verbunden.

Zwischen allen Switchen mit mehreren parallelen Verbindungen sind LACP Trunks konfiguriert.

Alle sonstigen angebundenen Switche sind via statischen Trunks verbunden.

Zum Einsatz kommen

1x HPE Aruba 5412Rzl2

3x HPE Aruba 5406Rzl2

1x HPE Aruba 3810M

10x HPE Aruba 2540

1x HPE Aruba 2530 (einziger Switch, welcher mit 1Gbit/s angebunden ist)

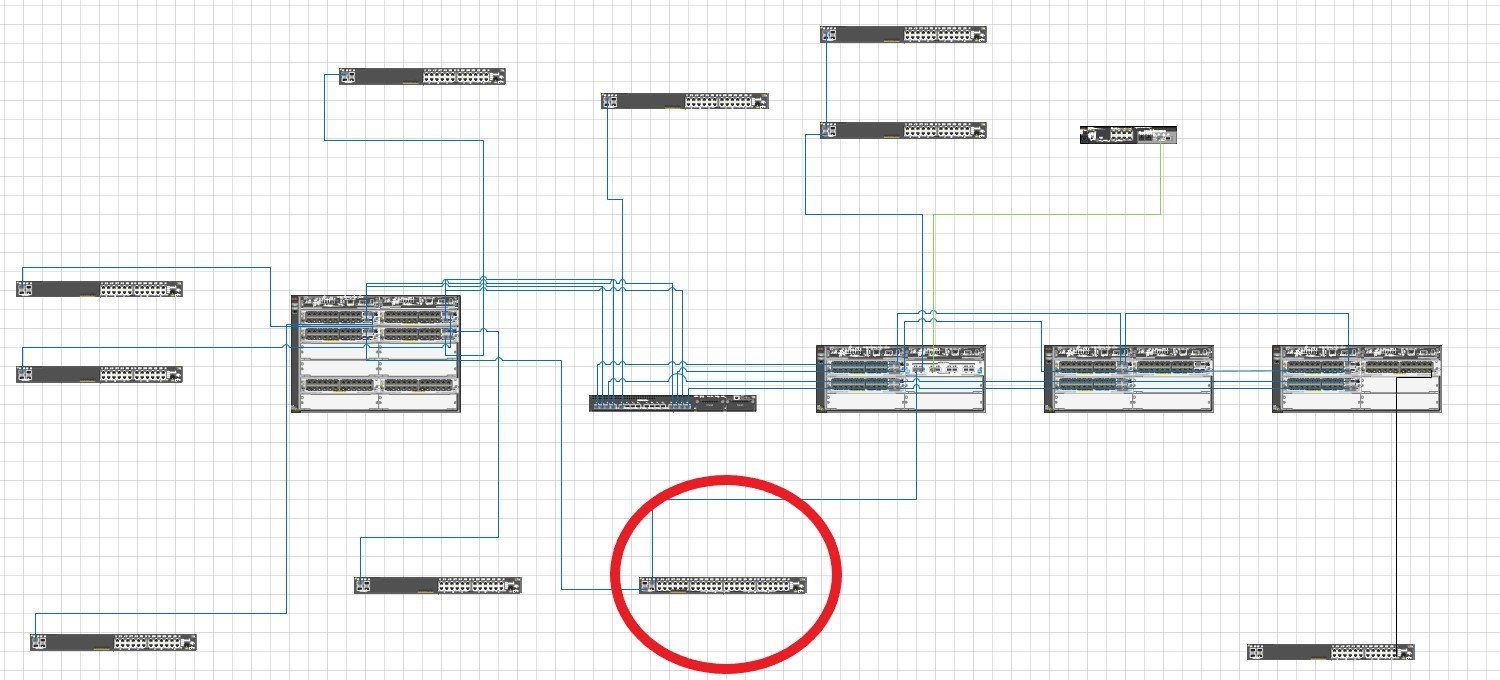

Explizit geht es um den rot eingekreisten Switch im Bild. Wenn ich dort beide LWL Kabel verbinde, wird an irgend einer anderen Stelle in diesem 4-er Ring das STP aktiv und blockiert mit einen ganzen LACP Trunk.

Auf allen Switchen / Trunks ist MSTP (Multi-Spanning-Tree-Protokoll) mit einer Standard-Priorität von 4 (64) konfiguriert.

Auf dem Trunk zwischen dem rot markierten Switch sowie dem rechts angebundenen 5406 Switch ist selbiges mit Priorität 5 (96) konfiguriert.

Laut meines Verständnisses sollte eigentlich nur auf dem Trunk das STP greifen, wo Priorität 5 gesetzt ist.

Kann mir hier vielleicht jemand weiterhelfen?

Ich habe bereits einige Seiten gefunden mit LACP, aber dort wird LACP immer nur zwischen 2 Switchen erklärt und keine Konstellation mit 3 oder mehr Switchen im Verbund.

ich habe aktuell bei einem meiner Kunden ein neues Netzwerk aufgebaut.

Erstmals wird hier eine Stern-Ring-Topologie aufgebaut.

Alle Switche sind via LWL mit 10GBit/s verbunden.

Zwischen allen Switchen mit mehreren parallelen Verbindungen sind LACP Trunks konfiguriert.

Alle sonstigen angebundenen Switche sind via statischen Trunks verbunden.

Zum Einsatz kommen

1x HPE Aruba 5412Rzl2

3x HPE Aruba 5406Rzl2

1x HPE Aruba 3810M

10x HPE Aruba 2540

1x HPE Aruba 2530 (einziger Switch, welcher mit 1Gbit/s angebunden ist)

Explizit geht es um den rot eingekreisten Switch im Bild. Wenn ich dort beide LWL Kabel verbinde, wird an irgend einer anderen Stelle in diesem 4-er Ring das STP aktiv und blockiert mit einen ganzen LACP Trunk.

Auf allen Switchen / Trunks ist MSTP (Multi-Spanning-Tree-Protokoll) mit einer Standard-Priorität von 4 (64) konfiguriert.

Auf dem Trunk zwischen dem rot markierten Switch sowie dem rechts angebundenen 5406 Switch ist selbiges mit Priorität 5 (96) konfiguriert.

Laut meines Verständnisses sollte eigentlich nur auf dem Trunk das STP greifen, wo Priorität 5 gesetzt ist.

Kann mir hier vielleicht jemand weiterhelfen?

Ich habe bereits einige Seiten gefunden mit LACP, aber dort wird LACP immer nur zwischen 2 Switchen erklärt und keine Konstellation mit 3 oder mehr Switchen im Verbund.

Please also mark the comments that contributed to the solution of the article

Content-Key: 515153

Url: https://administrator.de/contentid/515153

Printed on: April 25, 2024 at 01:04 o'clock

9 Comments

Latest comment

Hi

das wird auch nicht funktionieren. So genanntes MCT (MultiChassisTrunking) können deine Geräte nicht. Ein LACP über physische / logisch mehrere Switche verteilt geht nicht (ohne weiteres).

MCT wird im Regelfall auch nur innerhalb eines Stacks angewandt, wenn z.B. eine mehrfache Anbindung an dem Stack realisert werden soll. Dein dargestelltes Konstrukt funktioniert so nicht, es sei denn alles Geräte würden im Chassis Mode vgl. Brocade/Extrem VDX laufen wo alle Geräte als eine logische Einheit funktionieren.

Das STP da entsprechend eingreift ist vollkommen korrekt da ein Loop erkannt wird und das Protokoll passende reagiert. Ich kenne die "Einstellung" von HP jetzt auch nicht, aber Prio werden in 4096er Schritten gesetzt, ich tippe aber das der Switche das intern korrekt handeln und es nur zu Konfiguration so dargestellt wird wie bei dir.

Und Ring-Topologie mit passenden Protokoll? Ich kenne das jetzt nur von Ruckus/Brocade (MRP) und Cisco aber nicht bei HP...

Gruß

@clSchak

das wird auch nicht funktionieren. So genanntes MCT (MultiChassisTrunking) können deine Geräte nicht. Ein LACP über physische / logisch mehrere Switche verteilt geht nicht (ohne weiteres).

MCT wird im Regelfall auch nur innerhalb eines Stacks angewandt, wenn z.B. eine mehrfache Anbindung an dem Stack realisert werden soll. Dein dargestelltes Konstrukt funktioniert so nicht, es sei denn alles Geräte würden im Chassis Mode vgl. Brocade/Extrem VDX laufen wo alle Geräte als eine logische Einheit funktionieren.

Das STP da entsprechend eingreift ist vollkommen korrekt da ein Loop erkannt wird und das Protokoll passende reagiert. Ich kenne die "Einstellung" von HP jetzt auch nicht, aber Prio werden in 4096er Schritten gesetzt, ich tippe aber das der Switche das intern korrekt handeln und es nur zu Konfiguration so dargestellt wird wie bei dir.

Und Ring-Topologie mit passenden Protokoll? Ich kenne das jetzt nur von Ruckus/Brocade (MRP) und Cisco aber nicht bei HP...

Gruß

@clSchak

Hi

man priorisiert keine VLANs - man setzt lediglich fest welches Gerät die Root-Bridge ist und das sollte ein Router sein bzw. ein zentrales Gerät. Wer schlussendlich das Routing macht spielt keine Rolle, bei uns macht es ein L3 Stack. Wenn es dir um die Sicherheit geht kannst du auch mit ACLs arbeiten. Was du bei den Trunks angegeben hast sieht auch mehr nach PathCost für STP aus.

Wir verwenden bei 802.1w ("per VLAN RSTP), aber ich denke nicht das HP das kann, zumindest konnte das damals kein HP Switch bei uns.

Wenn du Traffic priorisieren willst, mach das über L2 QoS oder L3 DSCP.

Und nein, Ringprotokolle ist eben kein STP, bei Ruckus ist es "Metro Ring Protokoll" das reagiert im ms/ns Bereich und nicht wie STP im Sekundenbereich, da bekommst nicht mal einen Ping-Aussetzer wenn das reagiert, selbst VoIP funktioniert ohne Unterbrechung. Wir hatten das vor unserem jetzigen Stack inkl. VRRP im Einsatz und das lief 1a

Und bei der Größe würde ich nicht die FW als zentralen Router verwenden, alleine wenn das Server Netz darüber läuft. Du kannst überall 100G haben, die Firewall wird das niemals in der Geschwindigkeit routen können. Normale L3 Router routen in der Geschwindigkeit des höchsten PortSpeeds das am Gerät möglich ist, bei uns mit 40G aktuell und das schafft unsere _dicke_ Firewall nicht mal ansatzweise.

Edit Add:

Ich würde mir auch nie wieder Modulare Chassis-Switche kaufen, im Stack fährst du deutlich besser was Sicherheit, Stabilität, Kapazität und Ausfallsicherheit betrifft.

man priorisiert keine VLANs - man setzt lediglich fest welches Gerät die Root-Bridge ist und das sollte ein Router sein bzw. ein zentrales Gerät. Wer schlussendlich das Routing macht spielt keine Rolle, bei uns macht es ein L3 Stack. Wenn es dir um die Sicherheit geht kannst du auch mit ACLs arbeiten. Was du bei den Trunks angegeben hast sieht auch mehr nach PathCost für STP aus.

Wir verwenden bei 802.1w ("per VLAN RSTP), aber ich denke nicht das HP das kann, zumindest konnte das damals kein HP Switch bei uns.

Wenn du Traffic priorisieren willst, mach das über L2 QoS oder L3 DSCP.

Und nein, Ringprotokolle ist eben kein STP, bei Ruckus ist es "Metro Ring Protokoll" das reagiert im ms/ns Bereich und nicht wie STP im Sekundenbereich, da bekommst nicht mal einen Ping-Aussetzer wenn das reagiert, selbst VoIP funktioniert ohne Unterbrechung. Wir hatten das vor unserem jetzigen Stack inkl. VRRP im Einsatz und das lief 1a

Und bei der Größe würde ich nicht die FW als zentralen Router verwenden, alleine wenn das Server Netz darüber läuft. Du kannst überall 100G haben, die Firewall wird das niemals in der Geschwindigkeit routen können. Normale L3 Router routen in der Geschwindigkeit des höchsten PortSpeeds das am Gerät möglich ist, bei uns mit 40G aktuell und das schafft unsere _dicke_ Firewall nicht mal ansatzweise.

Edit Add:

Ich würde mir auch nie wieder Modulare Chassis-Switche kaufen, im Stack fährst du deutlich besser was Sicherheit, Stabilität, Kapazität und Ausfallsicherheit betrifft.

Mischbetrieb wird zu einer Downtime führen, die beiden Protokolle vertragen sich nicht wirklich, ggf. musst sogar vor Ort sein wenn dir gesamte Uplinks wegbrechen. Aber das ist einmal, evtl. einen Aufwand von 1-2h dann sollte es fertig sein, ggf. mal im späten Nachmittag durchführen.

Was evtl. funktioniert, alle "Backuppfade" disablen und dann STP abschalten und wieder korrekte Version danach anschalten.

Was evtl. funktioniert, alle "Backuppfade" disablen und dann STP abschalten und wieder korrekte Version danach anschalten.

es ist wichtig dabei, JEDES(!) VLAN damit auszustatten und das dann auf allen Switchen wo es anliegt/eingerichtet ist. Ansonsten bekommst du Loops im Netz und dann werden auch Ports auf "Blocking" gehen. Spanning Tree solltest du grundsätzlich auf allen Geräten aktivieren, egal ob core / aggregation oder access Switche.

Ob STP korrekt arbeitet kannst bei via "show cpu" sehen, wenn die auf Last laufen (>10-20%) dann stimmt etwas nicht, egal was andere Protokolle sagen, das schaukelt sich dann langsam hoch.

Bei der Netzgröße würde ich mir auch eine MAC DB anlegen, netdb (MAC und IP Adressen Tracking Verwaltung) z.B. ist Open Source, damit kannst nach MAC, Teile einer MAC Adresse, IP Adressen usw. suchen um zu schauen wo welches Endgerät gerade angestöpselt ist.

Und wenn schon dabei bist ... - Elasticsearch mit Logstash & Kibana als Log-Sammelstelle, Monitoring wird wohl schon im Einsatz haben, da gibt es viele, je nachdem was man haben möchte.

- Elasticsearch mit Logstash & Kibana als Log-Sammelstelle, Monitoring wird wohl schon im Einsatz haben, da gibt es viele, je nachdem was man haben möchte.

Ob STP korrekt arbeitet kannst bei via "show cpu" sehen, wenn die auf Last laufen (>10-20%) dann stimmt etwas nicht, egal was andere Protokolle sagen, das schaukelt sich dann langsam hoch.

Bei der Netzgröße würde ich mir auch eine MAC DB anlegen, netdb (MAC und IP Adressen Tracking Verwaltung) z.B. ist Open Source, damit kannst nach MAC, Teile einer MAC Adresse, IP Adressen usw. suchen um zu schauen wo welches Endgerät gerade angestöpselt ist.

Und wenn schon dabei bist ...

und bzgl. der FW -15Gbit Routing das ist "nichts", wenn du 4-5 Server hast wo 200-300 Clients dran hängen ist die Leitung alleine schon dicht durch den normalen Traffic. Mit wie vielen Links á 10G ist die FW denn angebunden? Wenn es nur 10G Link ist, dann ist es schon eine _schmale_ Leitung bei der restlichen Bandbreite die in dem Netz zur Verfügung steht.

Unsere Backplane läuft aktuell bei ca. 150-400Gbit im Normalbetrieb, jedes Routing-Interface läuft mit max 40Gbit (maximale Einzelport-Geschwindigkeit aktuell bei uns) - oh sehe gerade der 7850 kommt mit 32x100G .... naja wer es braucht

Unsere Backplane läuft aktuell bei ca. 150-400Gbit im Normalbetrieb, jedes Routing-Interface läuft mit max 40Gbit (maximale Einzelport-Geschwindigkeit aktuell bei uns) - oh sehe gerade der 7850 kommt mit 32x100G .... naja wer es braucht

Erstmals wird hier eine Stern-Ring-Topologie aufgebaut.

Sowas ist immer tödlich und generell ein schlechtes Ethernet Design. Siehe auch hier:Trunk zwischen Switche - Loop möglich?

Gerade wenn man mit gruseligen HP Billigswitches arbeitet die die meisten modernen Topologien heutzutage nicht oder nur unzureichend supporten. Mit solchen Komponenten sind Ringe generell ein NoGo !

Der Ausfall lässt zudem befürchten das das MSTP Protokoll falsch oder fehlerhaft konfiguriert wurde ?! Priority im Speziellen..

Spanning-Tree Modus-Migration (PVST nach MST bei Cisco)