Terminalserver-Anwendungen sperren

Hi,

bei einem Kunden haben wir folgende Infrastruktur:

3x Terminalserver mit Windows Server 2012 R2

1x AD Server mit Windows Server 2019

Seit einigen Tagen habe ich folgendes Problem:

Wir haben mehrere Benutzer, welche meinen das System aushebeln zu müssen. Zudem führen diese auch gerne mal Anwendungen aus, welche von uns nicht zugelassen sind. Bis jetzt habe ich die Anwendungen immer mit folgender GPO gesperrt:

Mit dem App Locker hatte ich bis jetzt keinen Erfolg, da die Benutzer die Anwendungen trotz entsprechender Richlinie ausführen konnten.

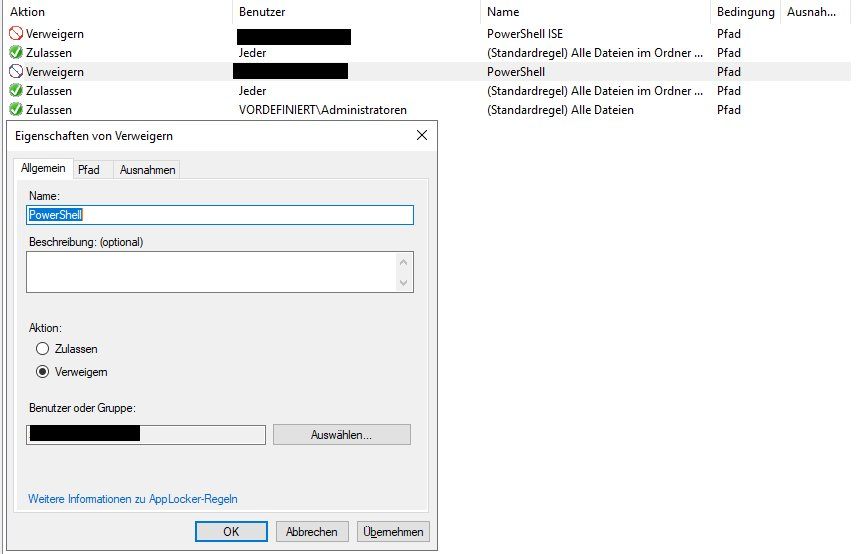

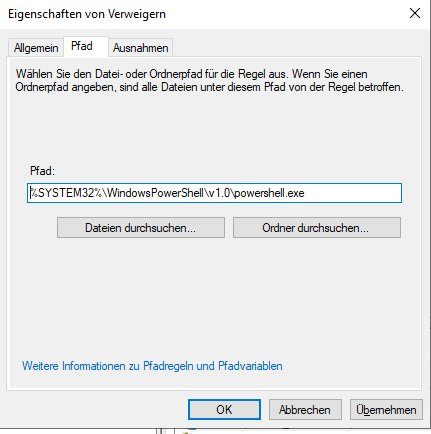

Ich habe die Ausführbare Regel für den App Locker folgendermaßen konfiguriert:

Ich würde gerne für eine Benutzergruppe Anwendungen sperren und nicht für den kompletten Server.

Habt ihr vielleicht einen Tipp für mich, wie ich den App Locker richtig konfiguriere?

Viele Grüße

AMD9558

bei einem Kunden haben wir folgende Infrastruktur:

3x Terminalserver mit Windows Server 2012 R2

1x AD Server mit Windows Server 2019

Seit einigen Tagen habe ich folgendes Problem:

Wir haben mehrere Benutzer, welche meinen das System aushebeln zu müssen. Zudem führen diese auch gerne mal Anwendungen aus, welche von uns nicht zugelassen sind. Bis jetzt habe ich die Anwendungen immer mit folgender GPO gesperrt:

Benutzerkonfiguration -> Administrative Vorlagen -> System -> Angegebene Windows Anwendungen nicht ausführen Mit dem App Locker hatte ich bis jetzt keinen Erfolg, da die Benutzer die Anwendungen trotz entsprechender Richlinie ausführen konnten.

Ich habe die Ausführbare Regel für den App Locker folgendermaßen konfiguriert:

Ich würde gerne für eine Benutzergruppe Anwendungen sperren und nicht für den kompletten Server.

Habt ihr vielleicht einen Tipp für mich, wie ich den App Locker richtig konfiguriere?

Viele Grüße

AMD9558

Please also mark the comments that contributed to the solution of the article

Content-Key: 516681

Url: https://administrator.de/contentid/516681

Printed on: April 25, 2024 at 14:04 o'clock

7 Comments

Latest comment

Beschreibe doch bitte dein Problem. Es ist nicht klar, was Du sperren willst, somit ist schwer zu sagen, was Du bei Applocker anders machen musst.

Die Defaultregeln sind laut Microsoft unsicher und sollten nicht verwendet werden, außer bei der Ersteinrichtung, während man also noch die anderen Regeln hinzufügt.

Die Defaultregeln sind laut Microsoft unsicher und sollten nicht verwendet werden, außer bei der Ersteinrichtung, während man also noch die anderen Regeln hinzufügt.

Prüfe doch mal, ob Du mittels bypass noch über die Executionpolicy hinweg kommst: https://blogs.technet.microsoft.com/ken_brumfield/2014/01/19/simple-way- ...