PFSense auf Proxmox. VM hat Internet, VM-Host nicht?

Hallo zusammen,

auf einem Test-System habe ich mir Proxmox VE installiert und als VM PFSense. Für das Netwerk auf dem VM-Host habe ich zwei Bridges eingerichtet und an die jeweilige Schnittstelle gebunden.

Was diese tap100i0 und tap100i1 sind ist mir ein Rätsel.

vmbr0 zeigt ins LAN und vmbr1 hängt am GF-Anschluss.

Anschließend habe ich PFSense installiert, die Schnittstellen konfiguriert und die VDSL-Einwahl. Per Shell auf der PF-Sense funktioniert alles. ich erreiche alle lokalen Hosts sowohl unter ihrer IP wie auch unter ihrem Hostnamen. Ich kann auch vom PFSense aus der Shell externe Hosts unter Ihrem Namen erreichen.

Was nicht geht ist:

- Den PFSense aus den Proxmox-Host unter dem seinem Namen pingen (IP geht)

- Vom Proxmox-Host aus raus ins WAN pingen (egal ob Name oder IP)

Was mich verwundert ist die Ausgabe der routen auf dem Proxmox-Host:

Da fehlt das Dehault Gateway damit mein loakel Netz 192.168.24.0 raus kommt über die 192.168.24.253

Im Webinterface habe ich in der vmbr0 dieses Default-Gateway eingetragen.

Ich finde nicht heraus ob es am Proxmox oder PFSense liegt. Hat jemand einen Tipp für mich?

Viele Grüße

pixel24

auf einem Test-System habe ich mir Proxmox VE installiert und als VM PFSense. Für das Netwerk auf dem VM-Host habe ich zwei Bridges eingerichtet und an die jeweilige Schnittstelle gebunden.

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: enp3s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master vmbr0 state UP group default qlen 1000

link/ether 90:2b:34:a7:8d:26 brd ff:ff:ff:ff:ff:ff

3: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master vmbr1 state UP group default qlen 1000

link/ether 68:05:ca:27:61:22 brd ff:ff:ff:ff:ff:ff

4: vmbr0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether 90:2b:34:a7:8d:26 brd ff:ff:ff:ff:ff:ff

inet 192.168.24.2/24 brd 192.168.24.255 scope global vmbr0

valid_lft forever preferred_lft forever

inet6 fe80::922b:34ff:fea7:8d26/64 scope link

valid_lft forever preferred_lft forever

5: vmbr1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether 68:05:ca:27:61:22 brd ff:ff:ff:ff:ff:ff

inet6 fe80::6a05:caff:fe27:6122/64 scope link

valid_lft forever preferred_lft forever

10: tap100i0: <BROADCAST,MULTICAST,PROMISC,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master vmbr0 state UNKNOWN group default qlen 1000

link/ether 9e:d2:f8:5e:03:00 brd ff:ff:ff:ff:ff:ff

11: tap100i1: <BROADCAST,MULTICAST,PROMISC,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master vmbr1 state UNKNOWN group default qlen 1000

link/ether 8e:8c:e3:4a:07:ba brd ff:ff:ff:ff:ff:ffroot@vmhost02:~# brctl show

bridge name bridge id STP enabled interfaces

vmbr0 8000.902b34a78d26 no enp3s0

tap100i0

vmbr1 8000.6805ca276122 no enp1s0

tap100i1vmbr0 zeigt ins LAN und vmbr1 hängt am GF-Anschluss.

Anschließend habe ich PFSense installiert, die Schnittstellen konfiguriert und die VDSL-Einwahl. Per Shell auf der PF-Sense funktioniert alles. ich erreiche alle lokalen Hosts sowohl unter ihrer IP wie auch unter ihrem Hostnamen. Ich kann auch vom PFSense aus der Shell externe Hosts unter Ihrem Namen erreichen.

Was nicht geht ist:

- Den PFSense aus den Proxmox-Host unter dem seinem Namen pingen (IP geht)

- Vom Proxmox-Host aus raus ins WAN pingen (egal ob Name oder IP)

Was mich verwundert ist die Ausgabe der routen auf dem Proxmox-Host:

root@vmhost02:~# routel

target gateway source proto scope dev tbl

192.168.24.0 24 192.168.24.2 kernel link vmbr0

127.0.0.0 broadcast 127.0.0.1 kernel link lo local

127.0.0.0 8 local 127.0.0.1 kernel host lo local

127.0.0.1 local 127.0.0.1 kernel host lo local

127.255.255.255 broadcast 127.0.0.1 kernel link lo local

192.168.24.0 broadcast 192.168.24.2 kernel link vmbr0 local

192.168.24.2 local 192.168.24.2 kernel host vmbr0 local

192.168.24.255 broadcast 192.168.24.2 kernel link vmbr0 local

::1 kernel lo

fe80:: 64 kernel vmbr0

fe80:: 64 kernel vmbr1

::1 local kernel lo local

fe80::6a05:caff:fe27:6122 local kernel vmbr1 local

fe80::922b:34ff:fea7:8d26 local kernel vmbr0 local

ff00:: 8 vmbr0 local

ff00:: 8 vmbr1 localIm Webinterface habe ich in der vmbr0 dieses Default-Gateway eingetragen.

Ich finde nicht heraus ob es am Proxmox oder PFSense liegt. Hat jemand einen Tipp für mich?

Viele Grüße

pixel24

Please also mark the comments that contributed to the solution of the article

Content-Key: 525636

Url: https://administrator.de/contentid/525636

Printed on: April 20, 2024 at 00:04 o'clock

7 Comments

Latest comment

Anschließend habe ich PFSense installiert, die Schnittstellen konfiguriert und die VDSL-Einwahl

Sprich du nutzt ein reines Modem dann an dem WAN Bridge Port und machst direkt PPPoE von der pfSense ?Oder nutzt du dort eine Router Kaskade mit einem vor dem WAN Port kaskadierten NAT Internet Router ?? Das ist leider recht unklar wegen der oberflächlichen Beschreibung.

Kannst du vom Firewall Menü Diagnostics --> Ping denn eine nackte Internet IP wie 8.8.8.8 mit Source Interface "WAN" pingen ?

Wenn ja, kannst du auch einen Hostnamen z.B. www.heise.de aus dem Diagnostics Menü pingen ?

Erst wenn das geht zeigt es das du eine funktionierende Internet Verbindung hast !

Dann kannst du aus dem gleichen Menü die beiden o.a. Adressen nochmal pingen dann aber mit dem LAN Interface als Source !

Das pingt dann mit der LAN IP über das Firewall NAT ins Internet. Ein Traceroute wäre auch hilfreich sofern der Ping scheitert.

Erst wenn das fehlerfrei klappt hast du eine funktionierende Internet Verbindung. Soweit solltest du also kommen.

Eigentlich kommt man auf solche simplen Basics auch von selber zuerst und prüft diese Basis Connectivity BEVOR man hier einen Thread eröffnet !

Der Proxmox Host müsste also mit seinen Management Interface an der LAN Port Bridge der pfSense hängen und das natürlich im gleichen IP Netz des LAN Ports der pfSense.

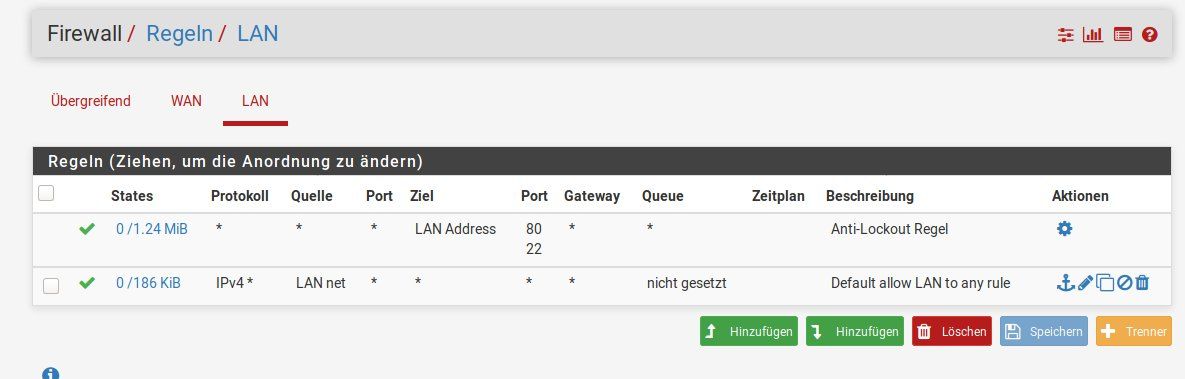

Du nutzt hier ja NICHT das Default IP Netz der FW 192.168.1.0/24 wie man unschwer erkennen kann und wir können dann davon ausgehen das du den pfSense LAN Port umkonfiguriert hast.

Das bedeutet aber das dann die dortige Default LAN Regel ebenfalls gelöscht wird die den Zugriff aus dem LAN Netz erlaubt.

Wenn du dann keine entsprechend neue LAN Port Scheunentor Regel ala:

PASS Prot.: IP, Source: LANnet, Destination: ANY, Port: ANY

auf der Firewall einrichtest wird sämtlicher ! Traffic, wie es bei einer Firewall bekanntermaßen generell üblich ist, per Default geblockt. Logisch, ohne Regel.

Ein entspr. Screenshot fehlt hier leider so das man nur raten kann.

Wenn also der Host selber im LAN Net ist, sich selber pingen kann, dann sollte er auch das pfSense LAN Interface pingen können. Obige Regel am FW LAN Port vorausgesetzt !

Die Ping Checks oben und das Regelwerk würden helfen für eine zielführende Hilfe.

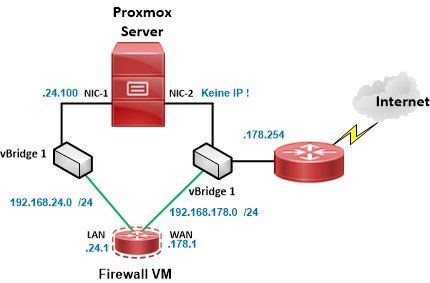

Dann stimmt die internet Zuordnung zwischen den virtuellen Bridge Interfaces und den physischen Interfaces der Firewall nicht.

Dadurch das es dort keine Bridging Verbindung gibt, kannst du dann logischerweise nicht pingen.

Sprich das Management IP Interface des VM Hosts und das LAN Interface der Firewall sind nicht an eine gemeinsame Bridge gebunden.

Vermutlich dann auch der WAN Port der Firewall auch nicht an den Internet Router !

Eins sollte dir auch klar sein.

Der Management Port des VM Hosts und der Internet Router dürfen sich logischerweise nicht in einem gemeinsamen IP Netz befinden !

Klar, denn sonst überbrückt man ja die Firewall und macht sie völlig sinnfrei.

Grob skizziert sähe die logische Zuordnung so aus (NIC 1 ist das Management Interface des VM Hosts):

(Druckfehler: Rechte vBridge muss natürlich "vBridge-2" heissen !)

Dadurch das es dort keine Bridging Verbindung gibt, kannst du dann logischerweise nicht pingen.

Sprich das Management IP Interface des VM Hosts und das LAN Interface der Firewall sind nicht an eine gemeinsame Bridge gebunden.

Vermutlich dann auch der WAN Port der Firewall auch nicht an den Internet Router !

Eins sollte dir auch klar sein.

Der Management Port des VM Hosts und der Internet Router dürfen sich logischerweise nicht in einem gemeinsamen IP Netz befinden !

Klar, denn sonst überbrückt man ja die Firewall und macht sie völlig sinnfrei.

Grob skizziert sähe die logische Zuordnung so aus (NIC 1 ist das Management Interface des VM Hosts):

(Druckfehler: Rechte vBridge muss natürlich "vBridge-2" heissen !)

Gut wenn nun alles klappt wie es soll !

Case closed !

Bitte dann auch

How can I mark a post as solved?

nicht vergessen !

Case closed !

Bitte dann auch

How can I mark a post as solved?

nicht vergessen !