OpenVPN auf Win10 Routing zu anderen PCs

Hallo, ich habe folgendes Problem.

Ich habe hinter einem Lancom Router einen Windows 10 PC der als Server dient. Auf dem läuft OpenVPN als Server. IP-Forwarding ist aktiviert. Von außen kann ich mich verbinden als OpenVPN Client. Der Server-PC hat die Adresse 10.8.0.1 und die Adresse 192.168.2.10. Beide Adressen kann ich von außen erreichen.

Ich würde gerne auch die anderen PCs im Netzwerk erreichen können. Das funktioniert leider nicht.

Die Server OpenVPN Config sieht wie folgt aus

port 1194

proto udp

dev tun

ca keys/ca.crt

cert keys/server.crt

key keys/server.key

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "route 192.168.2.0 255.255.255.0"

push "redirect-gateway def1 bypass-dhcp"

client-to-client

keepalive 10 120

tls-auth keys/ta.key 0 # This file is secret

comp-lzo

persist-key

persist-tun

status openvpn-status.log

verb 3

explicit-exit-notify 1

management localhost 7000

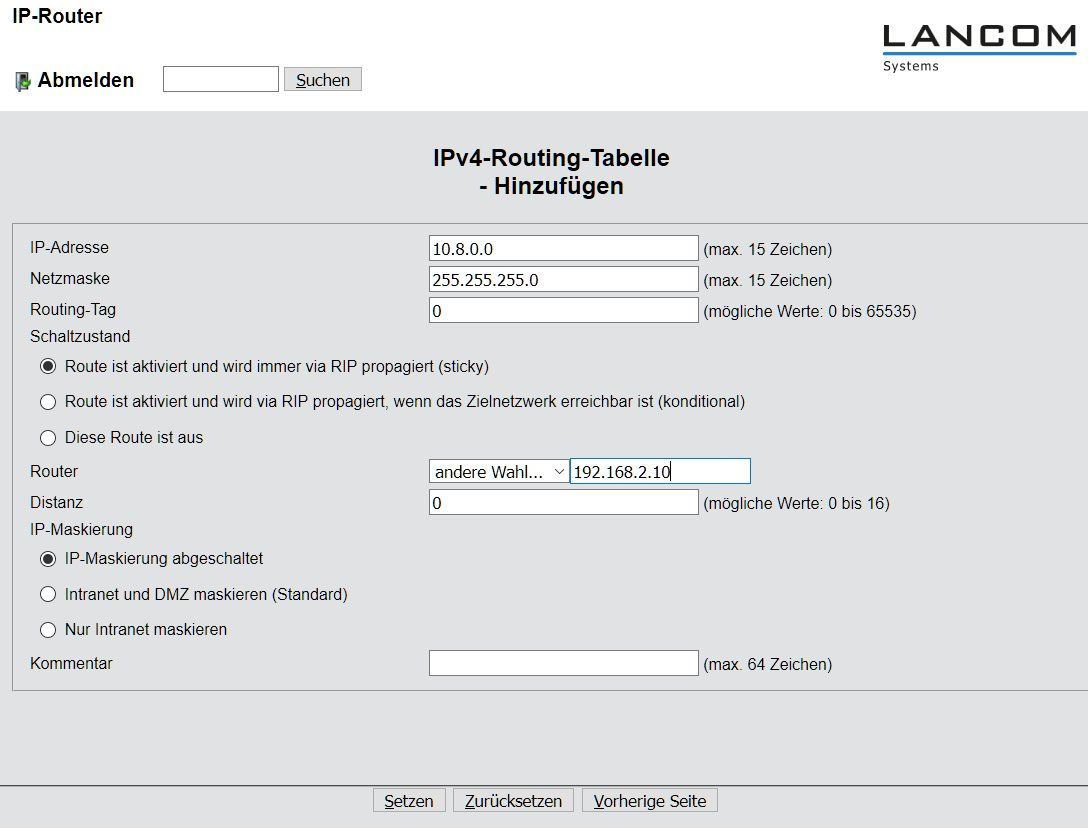

Ich hatte gelesen, dass man eine Route auf dem Router setzten muss. Kenne mich mit Routing nicht so gut aus und wenn ich mir die Routing Tabelle von Lancom anschaue, verstehe ich nur noch Bahnhof

Kann mir hier einer Helfen?

Herzlichen Dank

Frank

Ich habe hinter einem Lancom Router einen Windows 10 PC der als Server dient. Auf dem läuft OpenVPN als Server. IP-Forwarding ist aktiviert. Von außen kann ich mich verbinden als OpenVPN Client. Der Server-PC hat die Adresse 10.8.0.1 und die Adresse 192.168.2.10. Beide Adressen kann ich von außen erreichen.

Ich würde gerne auch die anderen PCs im Netzwerk erreichen können. Das funktioniert leider nicht.

Die Server OpenVPN Config sieht wie folgt aus

port 1194

proto udp

dev tun

ca keys/ca.crt

cert keys/server.crt

key keys/server.key

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "route 192.168.2.0 255.255.255.0"

push "redirect-gateway def1 bypass-dhcp"

client-to-client

keepalive 10 120

tls-auth keys/ta.key 0 # This file is secret

comp-lzo

persist-key

persist-tun

status openvpn-status.log

verb 3

explicit-exit-notify 1

management localhost 7000

Ich hatte gelesen, dass man eine Route auf dem Router setzten muss. Kenne mich mit Routing nicht so gut aus und wenn ich mir die Routing Tabelle von Lancom anschaue, verstehe ich nur noch Bahnhof

Kann mir hier einer Helfen?

Herzlichen Dank

Frank

Please also mark the comments that contributed to the solution of the article

Content-Key: 554540

Url: https://administrator.de/contentid/554540

Printed on: April 25, 2024 at 16:04 o'clock

14 Comments

Latest comment

Ich würde gerne auch die anderen PCs im Netzwerk erreichen können. Das funktioniert leider nicht.

Du willst welche anderen PCs von wo aus genau erreichen? Das ist mir nicht so ganz klar...

Grüße

Uwe

Einfach mal die Suchfunktion benutzen, denn das hatten wir hier bereits vor ein paar Tagen !

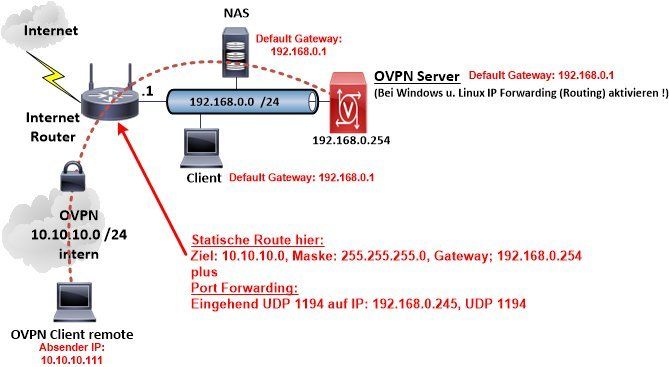

Eine kurze Übersichts Skizze zu deinem Design um dir mal die IP Flows und die damit verbundenen Routings zu erklären in der Hoffnung das sich dein rudimentäres Routing Wissen damit etwas verbessert ?!:

Hier steht die einfache Lösung !

OpenVPN - Fritz Box 7590 - Routing Probleme

Hilfreich dazu auch diese Threads:

OpenVPN - Erreiche Netzwerk hinter Client nicht

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Clientverbindung OpenVPN Mikrotik

OpenVPN - Einrichtungsprobleme

WICHTIGE ToDos für dich:

push "redirect-gateway def1 bypass-dhcp"

parallel in die Server Konfig zu packen ist natürlich völliger Quatsch. Denke einmal bitte selber etwas nach über die Sinnhaftigkeit !!

Ein Kommando allein geht aber niemals beide. Warum ??

Wenn du beide Kommandos: push "redirect-gateway def1 bypass-dhcp" konfigurierst, inkludiert das natürlich auch das 192.168.2.0er IP Netz und das Push Route Kommando zusätzlich noch dafür zu konfigurieren ist dann natürlich sinnfrei. Kann also gelöscht werden !

push "route 192.168.2.0 255.255.255.0" allein, routet allein nur diesen Traffic in den Tunnel und fackelt den gesamten Resttraffic lokal ab. (sog. Split Tunneling).

Genau DAS will man ja (fast) immer weil man den VPN Tunnel Traffic so nicht mit überflüssigem Internet Traffic des Clients belasten will und ihn so performant hält.

Alles ins VPN zu routen macht nur dann Sinn wenn man aus Sicherheitsgünden sämtlichen Client Taffic schützen will z.B. in einem öffentlichen Hotspot usw.

Fakt ist das nur ein Einziges dieser beiden Kommandos Sinn macht ! Welches musst du für dich entscheiden. Das andere dann löschen !

Warum man generell, wenn man mit dem Lancom eigentlich einen wunderbaren VPN Router in der Peripherie hat, dann trotzdem noch ein Loch in seine Firewall bohrt um einen unsicheren und eigentlich auch überflüssigen VPN Server im internen LAN zu betreiben erschliesst sich einem normalen Netzwerker nicht !?!

Generell gilt das die Lösungen mit einem internen VPN Server nie gut sind. Klar, denn man muss mit dem Port Forwarding immer ungeschützten Internet Traffic in sein an sonsten sicher abgeschottetes lokales Netzwerk leiten. Kein gutes Design also und auch der Grund warum VPN Server immer besser in die Peripherie gehören auf Router oder Firewall wie deinen Lancom !

Wer aber mit dem Sicherheitsrisiko leben kann kann es natürlich so umsetzen. Unverständlich und gefährlich bleibt es trotzdem.

Eine kurze Übersichts Skizze zu deinem Design um dir mal die IP Flows und die damit verbundenen Routings zu erklären in der Hoffnung das sich dein rudimentäres Routing Wissen damit etwas verbessert ?!:

Hier steht die einfache Lösung !

OpenVPN - Fritz Box 7590 - Routing Probleme

Hilfreich dazu auch diese Threads:

OpenVPN - Erreiche Netzwerk hinter Client nicht

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Clientverbindung OpenVPN Mikrotik

OpenVPN - Einrichtungsprobleme

WICHTIGE ToDos für dich:

- IPv4 Forwarding (Routing) auf der Winblows Kiste (OVPN Server) zwingend aktivieren ! Regedit starten und unter HKEY_LOCAL_MACHINE\ System\ CurrentControlSet\ Services\ Tcpip\ Parameters den Parameter "IPEnableRouter" als Datentyp REG_DWORD auf den Wert auf 1 setzen. Siehe auch HIER: http://www.winfaq.de/faq_html/Content/tip0500/onlinefaq.php?h=tip0908.h ...

- Ggf. lokale Winblows Firewall entsprechend customizen !

- Statische Route zum internen OpenVPN IP Netz auf dem Lancom konfigurieren !

push "redirect-gateway def1 bypass-dhcp"

parallel in die Server Konfig zu packen ist natürlich völliger Quatsch. Denke einmal bitte selber etwas nach über die Sinnhaftigkeit !!

Ein Kommando allein geht aber niemals beide. Warum ??

- push "route 192.168.2.0 255.255.255.0" = Routet allein nur den 192.168.2.0er Traffic in den VPN Tunnel. Alles andere wird lokal am Client Standort geroutet

- push "redirect-gateway def1 bypass-dhcp" = Routet den gesamten Traffic des Clients in den Tunnel !

Kenne mich mit Routing nicht so gut aus

Das merkt man leider an der, in der Beziehung, falschen OVPN Server Konfig deutlich. Wenn du beide Kommandos: push "redirect-gateway def1 bypass-dhcp" konfigurierst, inkludiert das natürlich auch das 192.168.2.0er IP Netz und das Push Route Kommando zusätzlich noch dafür zu konfigurieren ist dann natürlich sinnfrei. Kann also gelöscht werden !

push "route 192.168.2.0 255.255.255.0" allein, routet allein nur diesen Traffic in den Tunnel und fackelt den gesamten Resttraffic lokal ab. (sog. Split Tunneling).

Genau DAS will man ja (fast) immer weil man den VPN Tunnel Traffic so nicht mit überflüssigem Internet Traffic des Clients belasten will und ihn so performant hält.

Alles ins VPN zu routen macht nur dann Sinn wenn man aus Sicherheitsgünden sämtlichen Client Taffic schützen will z.B. in einem öffentlichen Hotspot usw.

Fakt ist das nur ein Einziges dieser beiden Kommandos Sinn macht ! Welches musst du für dich entscheiden. Das andere dann löschen !

Warum man generell, wenn man mit dem Lancom eigentlich einen wunderbaren VPN Router in der Peripherie hat, dann trotzdem noch ein Loch in seine Firewall bohrt um einen unsicheren und eigentlich auch überflüssigen VPN Server im internen LAN zu betreiben erschliesst sich einem normalen Netzwerker nicht !?!

Generell gilt das die Lösungen mit einem internen VPN Server nie gut sind. Klar, denn man muss mit dem Port Forwarding immer ungeschützten Internet Traffic in sein an sonsten sicher abgeschottetes lokales Netzwerk leiten. Kein gutes Design also und auch der Grund warum VPN Server immer besser in die Peripherie gehören auf Router oder Firewall wie deinen Lancom !

Wer aber mit dem Sicherheitsrisiko leben kann kann es natürlich so umsetzen. Unverständlich und gefährlich bleibt es trotzdem.

Das finde ich beängstigend.

Ist Blödsinn und unbegrundet, denn der Grund ist das sich am IPsec protokoll nichts verändert hat. Warum sollte sich dann was an der SW ändern. Vergiss das, das ist völlig unbegründet.Sogar AVM/FritzBox macht aktiv Werbung für den Einsatz des Shrew Clients.

Sinnvoller, da erheblich sicherer, ist es in jedem Falle das VPN auf dem Lancom in der Peripherie zu terminieren !

Wenn's das denn war bitte dann auch

How can I mark a post as solved?

nicht vergessen !

Du kannst die gleiche verwenden wie auch AVM mit der fritzBox. Beides ist identisch bei IPsec mit IKEv1 und immer die gleiche Prozedur. Oder auch hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Wichtig ist nur das die Krypto Credentials und hashes übereinstimmen. Üblich und Standard ist heute AES128 oder AES256 mit SHA1 oder SHA256 und DH Group 2. Musst du aber mal checken was der Lancom kann.

Wenn du z.B. aktuelle iPhones usw. als Clients hast akzeptieren die nur noch AES256.

Ideal wäre es wenn dein Lancom IKEv2 supportet, denn dann müsstest du keinerlei externen Client nutzen sondern kannst in allen erdenklichen Betriebssystemen den Onboard VPN Client benutzen !!

Guckst du dazu auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das ist sehr bequem und befreit dich von der Frickelei mit externer VPN Client Software !

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Wichtig ist nur das die Krypto Credentials und hashes übereinstimmen. Üblich und Standard ist heute AES128 oder AES256 mit SHA1 oder SHA256 und DH Group 2. Musst du aber mal checken was der Lancom kann.

Wenn du z.B. aktuelle iPhones usw. als Clients hast akzeptieren die nur noch AES256.

Ideal wäre es wenn dein Lancom IKEv2 supportet, denn dann müsstest du keinerlei externen Client nutzen sondern kannst in allen erdenklichen Betriebssystemen den Onboard VPN Client benutzen !!

Guckst du dazu auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das ist sehr bequem und befreit dich von der Frickelei mit externer VPN Client Software !

Der Lancom unterstützt IKEv2.

Na perfekt !!!Dann richtest du das genau so ein wie hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Hallo Frank69,

ich habe alles gemacht was hier steht:

Auf meinem Server(192.168.0.2- Windows Server 2019): Regedit Eintrag erstellt, Routing aktiviert, lokale Firewall zum Test deaktiviert.

LanCom Router : Route gesetzt ( 10.10.10.0 - 255.255.255.0 zu 192.168.0.2 ( genau wie auf deinem Bild) und FW deaktiviert.

Ich kann auch wenn ich per VPN eingewählt bin von einem Client im selben Subnetz den eingewählen VPN Rechner über die 10.10.10.6 erreichen.

Was ich nicht kann ist:

von meinem eingewählten VPN Rechner ( Windows 10) andere Rechner im Subnetz anpingen ( RDP geht aber es kommt keine Verbindung zustande)

von meinem eingewählten VPN Rechner (Windows 10) per RDP mich auf den Windows Server 2019 verbinden ( Ping funktioniert )

ich verstehe es einfach nicht!

hast du vielleicht noch eine Idee ?

Meine Server Cofig:

local 192.168.0.2

port 1194

proto udp4

dev tun

Zertifikate

ca "C:\\Program Files\\OpenVPN\\server-keys\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\server-keys\\server.crt"

key "C:\\Program Files\\OpenVPN\\server-keys\\server.key"

dh "C:\\Program Files\\OpenVPN\\server-keys\\dh2048.pem"

Server-Setup

server 10.10.10.0 255.255.255.0

ifconfig-pool-persist "C:\\Program Files\\OpenVPN\\ipp.txt"

client-to-client

Client-Settings (inkl Special Dir)Files

client-config-dir "C:\\Program Files\\OpenVPN\\ccd"

push "route 192.168.0.0 255.255.255.0"

push "dhcp-option DNS 192.168.0.1"

push "dhcp-option DNS 192.168.0.2"

Defaults

keepalive 10 120

compress lz4

#comp-lzo

persist-key

persist-tun

Logging

status "C:\\Program Files\\OpenVPN\\log\\openvpn-status.log"

log "C:\\Program Files\\OpenVPN\\log\\openvpn.log"

log-append "C:\\Program Files\\OpenVPN\\log\\openvpn.log"

verb 3

port 1194

ich habe alles gemacht was hier steht:

Auf meinem Server(192.168.0.2- Windows Server 2019): Regedit Eintrag erstellt, Routing aktiviert, lokale Firewall zum Test deaktiviert.

LanCom Router : Route gesetzt ( 10.10.10.0 - 255.255.255.0 zu 192.168.0.2 ( genau wie auf deinem Bild) und FW deaktiviert.

Ich kann auch wenn ich per VPN eingewählt bin von einem Client im selben Subnetz den eingewählen VPN Rechner über die 10.10.10.6 erreichen.

Was ich nicht kann ist:

von meinem eingewählten VPN Rechner ( Windows 10) andere Rechner im Subnetz anpingen ( RDP geht aber es kommt keine Verbindung zustande)

von meinem eingewählten VPN Rechner (Windows 10) per RDP mich auf den Windows Server 2019 verbinden ( Ping funktioniert )

ich verstehe es einfach nicht!

hast du vielleicht noch eine Idee ?

Meine Server Cofig:

local 192.168.0.2

port 1194

proto udp4

dev tun

Zertifikate

ca "C:\\Program Files\\OpenVPN\\server-keys\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\server-keys\\server.crt"

key "C:\\Program Files\\OpenVPN\\server-keys\\server.key"

dh "C:\\Program Files\\OpenVPN\\server-keys\\dh2048.pem"

Server-Setup

server 10.10.10.0 255.255.255.0

ifconfig-pool-persist "C:\\Program Files\\OpenVPN\\ipp.txt"

client-to-client

Client-Settings (inkl Special Dir)Files

client-config-dir "C:\\Program Files\\OpenVPN\\ccd"

push "route 192.168.0.0 255.255.255.0"

push "dhcp-option DNS 192.168.0.1"

push "dhcp-option DNS 192.168.0.2"

Defaults

keepalive 10 120

compress lz4

#comp-lzo

persist-key

persist-tun

Logging

status "C:\\Program Files\\OpenVPN\\log\\openvpn-status.log"

log "C:\\Program Files\\OpenVPN\\log\\openvpn.log"

log-append "C:\\Program Files\\OpenVPN\\log\\openvpn.log"

verb 3

port 1194

von meinem eingewählten VPN Rechner ( Windows 10) andere Rechner im Subnetz anpingen

Das ist auch vollkommen normal wenn das Winblows Rechner sind. Der Grund ist die lokale Windows Firewall.Die Winblows Firewall blockiert generell alles was nicht aus dem lokalen LAN kommt, sprich also alles mit fremden Absender IPs wie die deines VPNs.

Dies must du in der Firewall im IP Range Setting des Profils für ALLE Dienste wie RDP, Datei- und Drucker Sharing etc. entsprechend anpassen !

Zusätzlich blockt sie im Default immer das ICMP Protokoll (Ping)

https://www.windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gu ...

Hast du das beachtet und die lokale Windows Firewall entsprechned eingestellt ??

Ohne ein Customizing der Firewall geht es nicht !

Das dürfte dein Fehler sein.

Hallo aqui,

das habe ich gemacht, also die Regel : "Datei- und Druckerfreigabe (Echoanforderung - ICMPv4 eingehend" für alle Netzwerkprofile aktiviert ( Öffentlich, Privat, Domäne)

Telnet 192.168.0.144 3389 zum Windows Rechner funktioniert auch.

Nachtrag:

unter Remote IP-Adresse muss ich nochmal schauen was drin steht, meld mich gleich nochmal!

das habe ich gemacht, also die Regel : "Datei- und Druckerfreigabe (Echoanforderung - ICMPv4 eingehend" für alle Netzwerkprofile aktiviert ( Öffentlich, Privat, Domäne)

Telnet 192.168.0.144 3389 zum Windows Rechner funktioniert auch.

Nachtrag:

unter Remote IP-Adresse muss ich nochmal schauen was drin steht, meld mich gleich nochmal!

Sind die lokalen Firewall Profile der virtuellen OVPN Adapter auf allen Winblows Maschinen alle auf "Private" gesetzt ??

Statische IP Route auf dem Internet Router auf das interne OVPN IP Netz via OVPN Server IP ist gesetzt ?

Hast du nochmals kontrolliert ob du alle Schritte des OpenVPN_Tutorials auch wirklich umgesetzt hast ?

Statische IP Route auf dem Internet Router auf das interne OVPN IP Netz via OVPN Server IP ist gesetzt ?

Hast du nochmals kontrolliert ob du alle Schritte des OpenVPN_Tutorials auch wirklich umgesetzt hast ?