PfSense und VLANs mit LAGG

Hallo,

ich habe ein Mikrotik Switch Netzwerk welches über 2 LWL an die pfSense angeschlossen ist

pfSense:

ixl2 = 2 Mikrotik Router

ixl3 = 3 Mikrotik Router

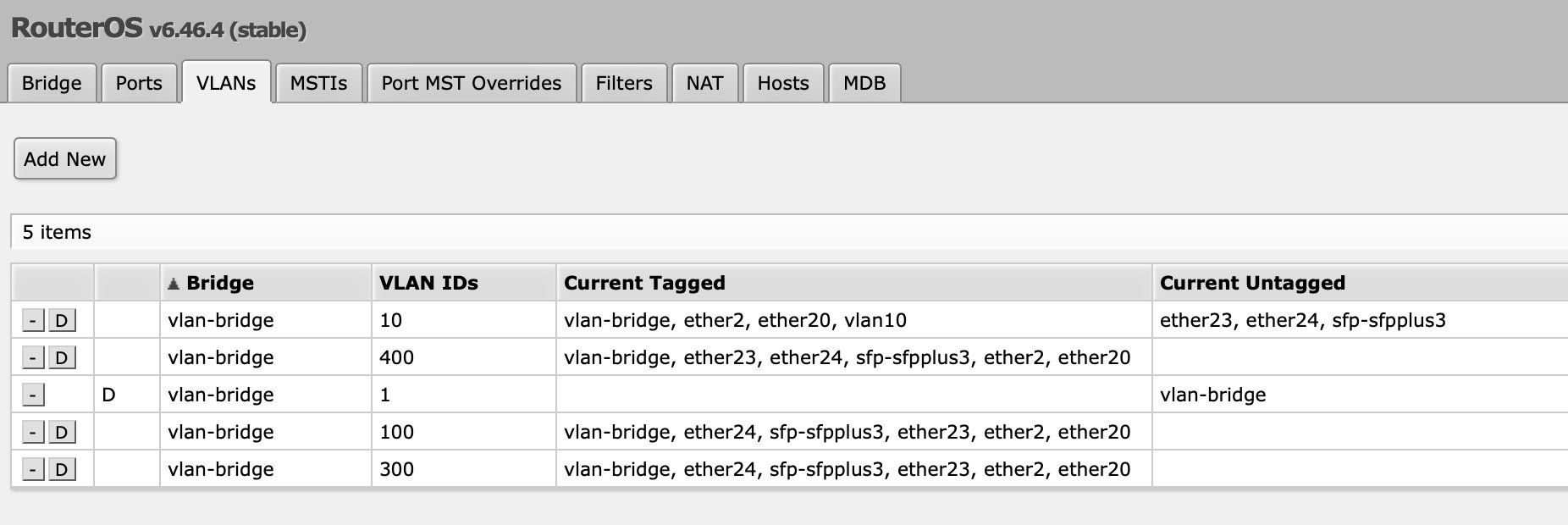

Die Mikrotiks haben auf VLAN10 das Management und sind per Uplink miteinander verbunden.

Ich habe die VLANs:

10

100

300

400

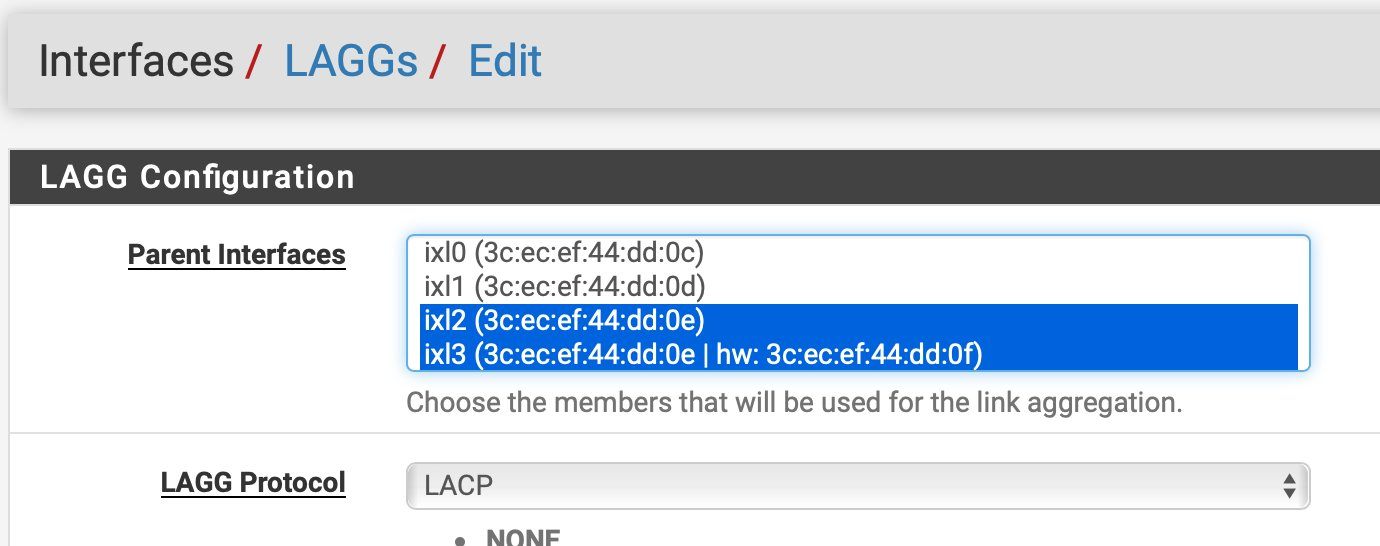

Nun habe ich beide LWL per LAGG zusammengefasst, damit die pfSense als nur ein Interface zu nutzen ist:

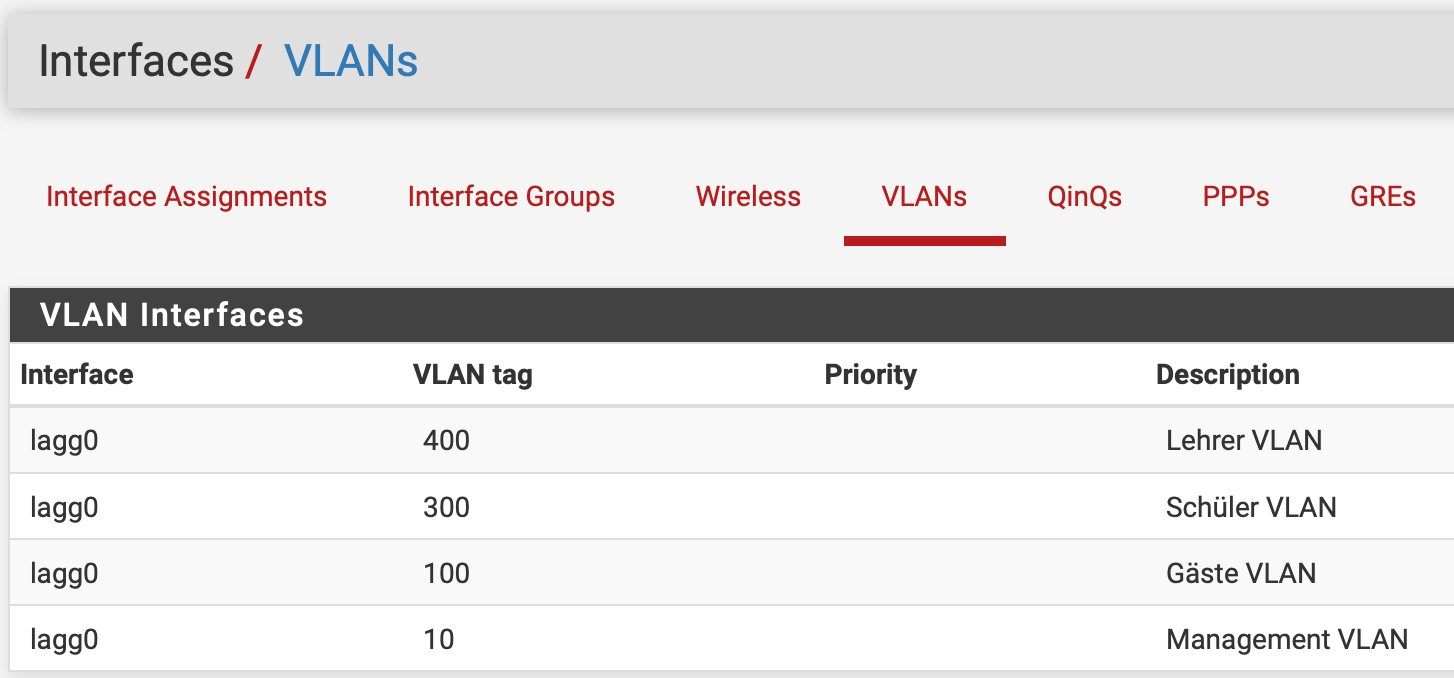

Ich habe die VLAN angelegt:

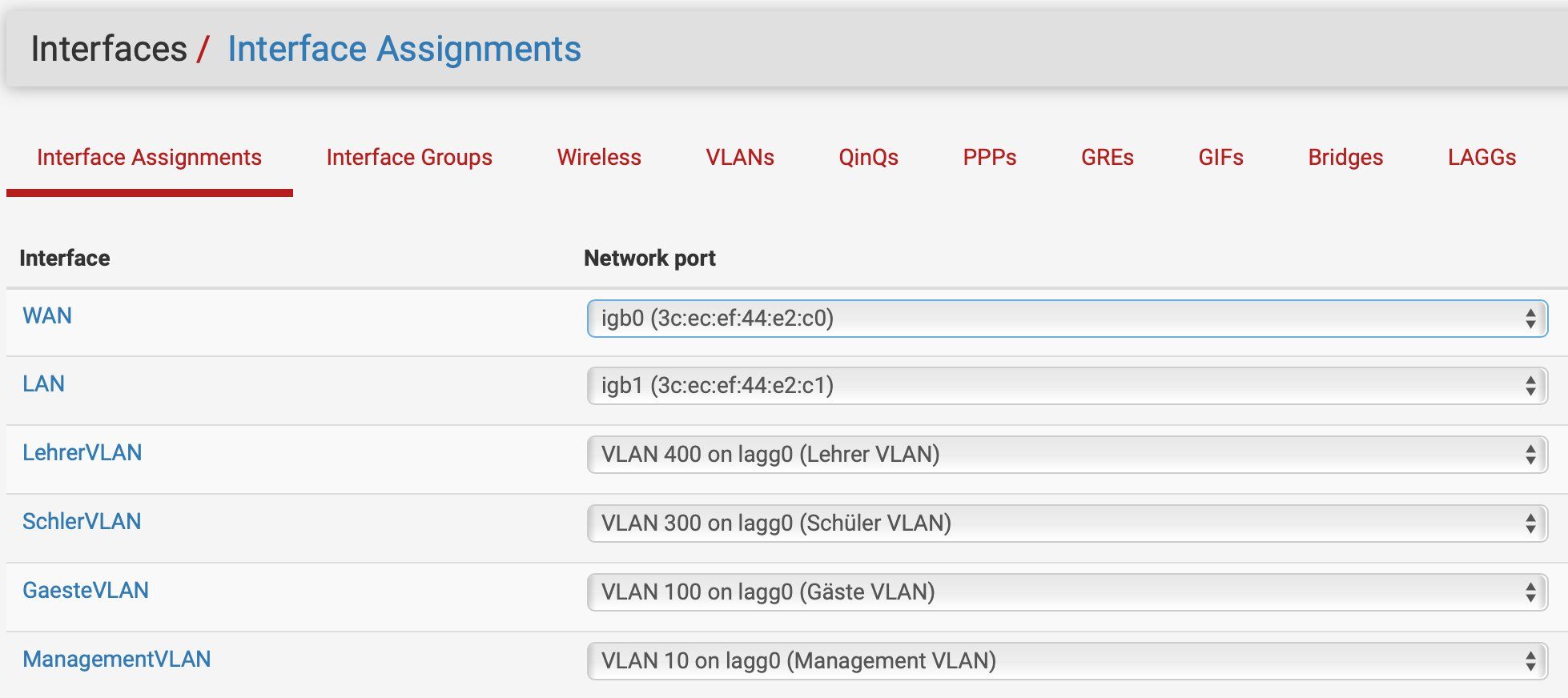

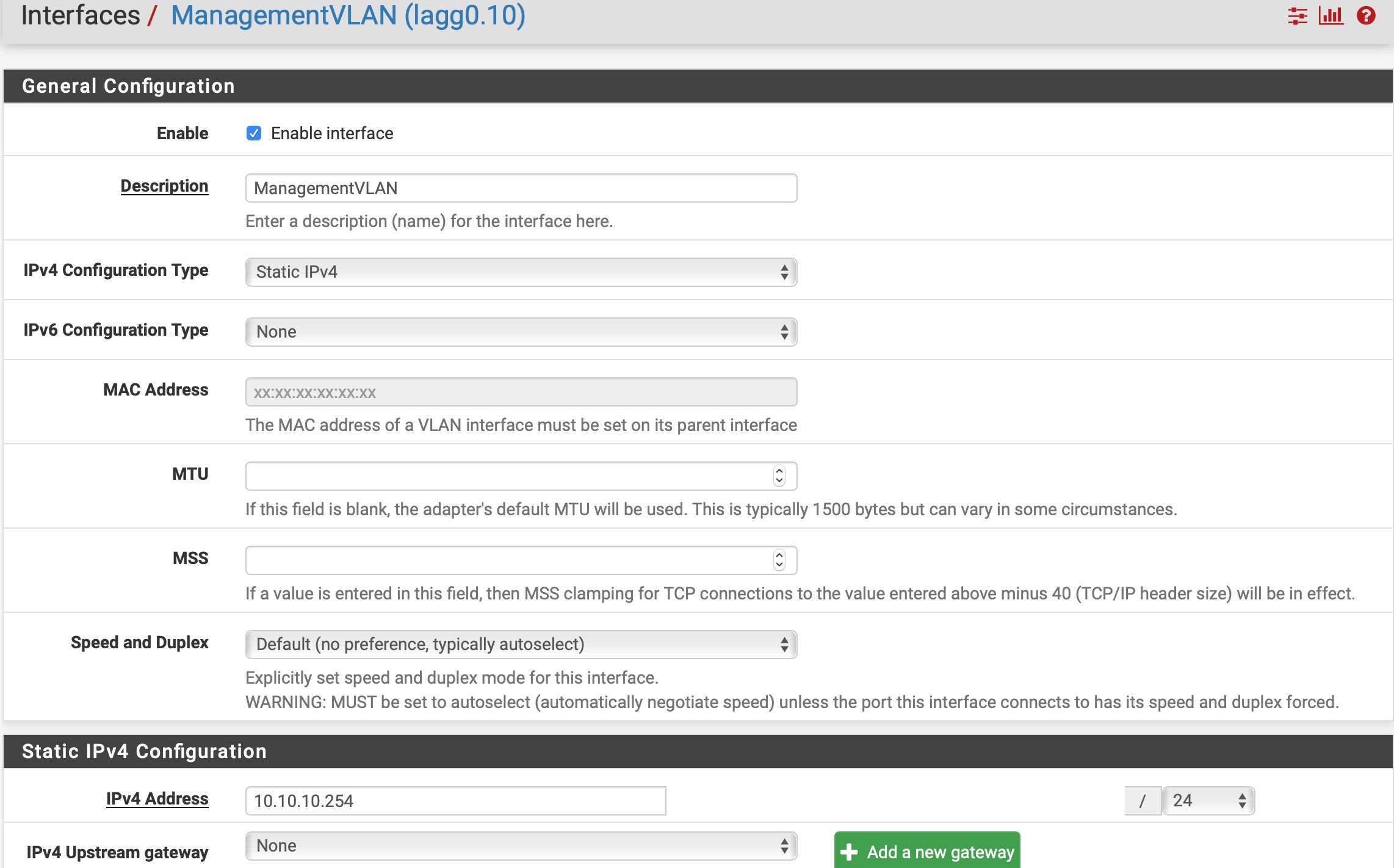

Ich habe die Interfaces angelegt:

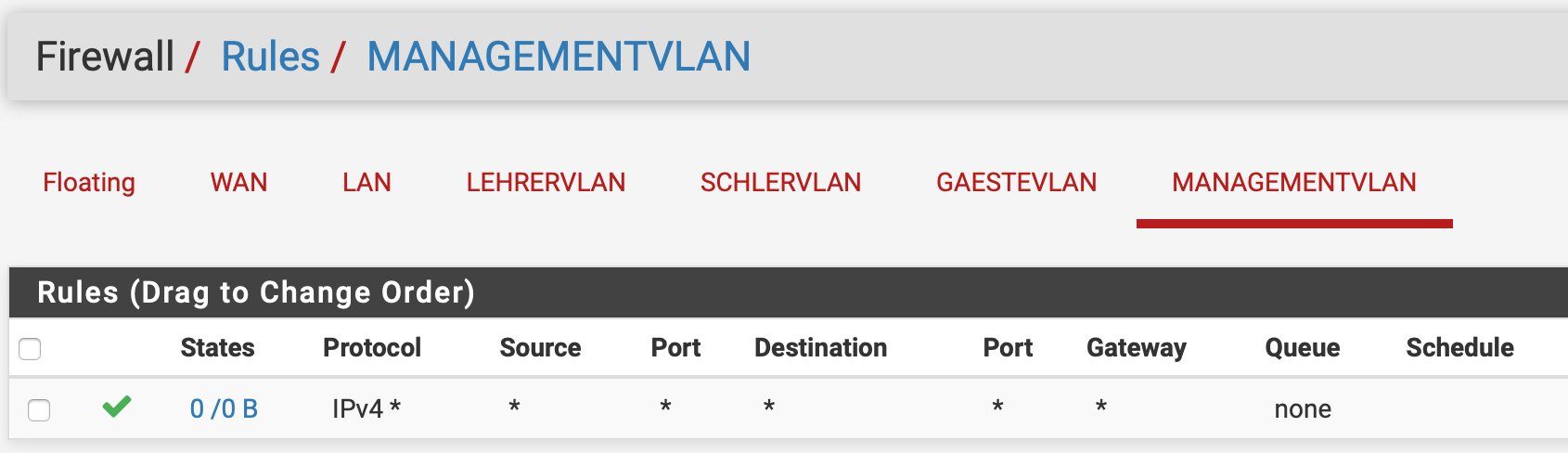

Als Firewall Regel habe ich bei allen einmal:

DHCP habe ich auch bei allen eingerichtet.

Wenn ich nun aber versuche, in der pfSense einen Ping an einen Switch zu senden, erhalte ich ein Timeout.

Den LWL Port am switch meine ich richtig gesetzt zu haben. Gleich wie alle anderen über den uplink, die ja auch funktionieren

Darum denke ich das es an der pfSense liegt ... sieht jemand einen Fehler?

Danke!

ich habe ein Mikrotik Switch Netzwerk welches über 2 LWL an die pfSense angeschlossen ist

pfSense:

ixl2 = 2 Mikrotik Router

ixl3 = 3 Mikrotik Router

Die Mikrotiks haben auf VLAN10 das Management und sind per Uplink miteinander verbunden.

Ich habe die VLANs:

10

100

300

400

Nun habe ich beide LWL per LAGG zusammengefasst, damit die pfSense als nur ein Interface zu nutzen ist:

Ich habe die VLAN angelegt:

Ich habe die Interfaces angelegt:

Als Firewall Regel habe ich bei allen einmal:

DHCP habe ich auch bei allen eingerichtet.

Wenn ich nun aber versuche, in der pfSense einen Ping an einen Switch zu senden, erhalte ich ein Timeout.

Den LWL Port am switch meine ich richtig gesetzt zu haben. Gleich wie alle anderen über den uplink, die ja auch funktionieren

Darum denke ich das es an der pfSense liegt ... sieht jemand einen Fehler?

Danke!

Please also mark the comments that contributed to the solution of the article

Content-Key: 561915

Url: https://administrator.de/contentid/561915

Printed on: April 19, 2024 at 16:04 o'clock

13 Comments

Latest comment

Hallo.

Wie sehen denn die IP-Ranges bei den einzelnen VLANs aus?

Hast Du die Gateways in den Netzen korrekt hinterlegt?

Bist Du mal die VLAN Tutorials von @aqui hier durchgegangen?

Gruß

Radiogugu

Wie sehen denn die IP-Ranges bei den einzelnen VLANs aus?

Hast Du die Gateways in den Netzen korrekt hinterlegt?

Bist Du mal die VLAN Tutorials von @aqui hier durchgegangen?

Gruß

Radiogugu

Wenn ich nun aber versuche, in der pfSense einen Ping an einen Switch zu senden, erhalte ich ein Timeout.

Da du ja mehrere VLANs überträgst ist jetzt die spannende Frage: WELCHE IP in WELCHEM VLAN ??Können wir davon ausgehen das der Mikrotik Switch rein nur Layer 2 macht, sprich also keinerlei IP Adressen mit Ausnahme einer einzigen im Management VLAN hat ??

Die große Frage ist dann auch: Welches VLAN ist das Management VLAN aus dem MT Switch ?

Das solltest du erstmal sicher klären bevor wir ins Eingemachte gehen.

Auch noch einmal genau die VLAN Konfig des Mikrotiks überprüfen:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wobei du dir das Anlegen der VLAN IP Adressen dann wegsenken kannst. Bis auf die eine im Management VLAN natürlich !

Aber möchte ich das VLAN10 auch auf den Ports haben, muss ich den Port von "admit all" auf "admit only vlan tagged"

Das ist nicht zwingend nötig und zudem noch falsch ! Am Accessport hast du doch immer ein Endgerät was ausschliesslich nur rein untagged Pakete lesen und senden kann. Dort kommen also niemals Tagged Pakete an, deshalb ist es doch völlig sinnfrei auf einem Endgeräte Access Port dann nur tagged Pakete zu verarbeiten zu wollen was, wie bereits gesagt, Endgeräte ja gar nicht können und so dort dann natürlich scheitern mit einer Verbindung.Wenn dann als NUR untagged !!

Wie gesagt wir reden hier von Access Ports für Endgeräte wie PCs, Drucker usw.

Es reicht wenn du die Port PVID auf 10 setzt oder die VLAN ID in der der (Endgeräte) Port arbeiten soll.

Den Mode dann all oder wenn du es ganz genau machen willst untagged denn der Traffic der dort am Access Port reinkommt ist ja immer untagged (Endgerät).

Das Einzige was relevant ist ist die PVID an diesem Port, denn diese bestimmt in welches VLAN untagged Traffic an diesem Port geforwardet wird.

Der LAG der zur Firewall geht muss ja zwanggsläufig IMMER getagged sein, denn nur anhand der ans Paket angehängten VLAN Tags kann die Firewall ja diesen Traffic wieder den richtigen und dazu korrespondierenden VLAN Subinterface zuordnen ! Wie sollte sie das auch sonst machen...?!

Nochmal die "VLAN Schnellschulung" lesen kann also ggf. nicht schaden !

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

die Accesspoints haben SSID to VLAN ...

OK, sorry für die ist dann natülich Admit all zwingend und die PVID muss auf deren VLAN ID stehen über die du das AP Management machst.Dadurch muss der Port auch getagged sein, richtig?

Ja, das ist richtig !Guckst du auch hier:

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

Die dynamischen VLANs musst du dir wegdenken...