Doorbird und Unifi USG 3P - VLAN Probleme

Vorweg, ich bin kein Netzwerkprofi... Der Doorbird-Support scheint nicht wirklich helfen zu wollen und Unifi-Support konnte keine Misskonfiguration etc. feststellen...

Das Problem: Wenn das Smartphone mit der Doorbird-App in einem VLAN ist, kann die Tür nicht geöffnet oder das IR-Licht eingeschaltet werden. Die App zeigt die Verbindung "Cloud" an. Die Doorbird befindet sich momentan im VLAN1 (LAN) - Ist das Smartphone im selben VLAN wie die Doorbird funktioniert alles.

Der Setup mit den VLANs habe ich getestet und es hat zu Beginn auch funktioniert... Nun seit, ca. mitte November 2019 besteht das Problem...

In der Zwischenzeit wurde herausgefunden, dass wenn die Doorbird nicht via HTTPS das Problem nicht besteht. Wie es scheint, muss es irgendetwas mit dem Inter-VLAN-Verkehr zu tun haben... Das Problem besteht auch wenn keine Firewall-Rules gesetzt sind... im Unifi USG sind alle VLANs als "Corporate" gesetzt, es gibt keine anderen Probleme im Inter-VLAN-Verkehr, sprich z.B. Drucker, DNS-Server, etc. (Nur die Doorbird will irgendwie nicht).

Gibt es hierzu Erfahrungen? Oder wie kann sowas gelöst werden?

Besten Dank!

**

Video-Doorstation (Doorbird) not functioning if client (Doorbird App) is in VLAN2 (or any other VLAN) and the Doorbird-Device itself is in VLAN1 (LAN).

Important: This only happens when HTTPS is used (for testing HTTPS was turned off and any communication via HTTP (unsecure) did work without any problems.

Setup:

USG (UniFi Security Gateway) --> Switch Main --> Swtich UG --> Doorbird 192.168.1.100

USG = UniFi security Gateway 3P

Swtich Main = UniFi Swtich 16 POE-150W

Switch UG = UniFi Switch 8 POE-150W

The Doorbird is shown as online in the app and the video-stream is working. Triggering the door-relay or turning the IR-light on is not working, also logging in as an administrator is not working.

The Doorbird-App shows only the cloud connection symbol (a cloud), correctly it should show the local connection symbol (a house).

Only the Doorbird App (communication via HTTPS) is affected by this problem, if the HTML5 Widget (local: http://192.168.1.100/bha-api/view.html) is used on a VLAN everything works smoothly.

Smartphones in use are Android-Phones (mostly Samsung) - the App is called “Doorbird” (running newest version). iPhones do not have the same issue, meaning triggering the relay and turning on IR seems to be working - but no local connection symbol.

I can ping from the smartphone the Video-Doorstation locally!

Das Problem: Wenn das Smartphone mit der Doorbird-App in einem VLAN ist, kann die Tür nicht geöffnet oder das IR-Licht eingeschaltet werden. Die App zeigt die Verbindung "Cloud" an. Die Doorbird befindet sich momentan im VLAN1 (LAN) - Ist das Smartphone im selben VLAN wie die Doorbird funktioniert alles.

Der Setup mit den VLANs habe ich getestet und es hat zu Beginn auch funktioniert... Nun seit, ca. mitte November 2019 besteht das Problem...

In der Zwischenzeit wurde herausgefunden, dass wenn die Doorbird nicht via HTTPS das Problem nicht besteht. Wie es scheint, muss es irgendetwas mit dem Inter-VLAN-Verkehr zu tun haben... Das Problem besteht auch wenn keine Firewall-Rules gesetzt sind... im Unifi USG sind alle VLANs als "Corporate" gesetzt, es gibt keine anderen Probleme im Inter-VLAN-Verkehr, sprich z.B. Drucker, DNS-Server, etc. (Nur die Doorbird will irgendwie nicht).

Gibt es hierzu Erfahrungen? Oder wie kann sowas gelöst werden?

Besten Dank!

**

Video-Doorstation (Doorbird) not functioning if client (Doorbird App) is in VLAN2 (or any other VLAN) and the Doorbird-Device itself is in VLAN1 (LAN).

Important: This only happens when HTTPS is used (for testing HTTPS was turned off and any communication via HTTP (unsecure) did work without any problems.

Setup:

USG (UniFi Security Gateway) --> Switch Main --> Swtich UG --> Doorbird 192.168.1.100

USG = UniFi security Gateway 3P

Swtich Main = UniFi Swtich 16 POE-150W

Switch UG = UniFi Switch 8 POE-150W

The Doorbird is shown as online in the app and the video-stream is working. Triggering the door-relay or turning the IR-light on is not working, also logging in as an administrator is not working.

The Doorbird-App shows only the cloud connection symbol (a cloud), correctly it should show the local connection symbol (a house).

Only the Doorbird App (communication via HTTPS) is affected by this problem, if the HTML5 Widget (local: http://192.168.1.100/bha-api/view.html) is used on a VLAN everything works smoothly.

Smartphones in use are Android-Phones (mostly Samsung) - the App is called “Doorbird” (running newest version). iPhones do not have the same issue, meaning triggering the relay and turning on IR seems to be working - but no local connection symbol.

I can ping from the smartphone the Video-Doorstation locally!

Please also mark the comments that contributed to the solution of the article

Content-Key: 575532

Url: https://administrator.de/contentid/575532

Printed on: April 25, 2024 at 14:04 o'clock

7 Comments

Latest comment

wurde herausgefunden, dass wenn die Doorbird nicht via HTTPS das Problem nicht besteht.

Nachts ist's kälter als draußen... Den Satz versteht doch kein Mensch !Kein Wort davon welches Transport Protokoll die Doorbird App nutzt geschweige denn mit einem Wireshark Trace mal selber überprüft.

Wie soll man da zielgerichtet helfen ? Unmöglich ohne diese Information !

Da hilft auch uns dann nur der Blick in die berühmte Kristallkugel !

Wie Kollege @StefanKittel schon richtig vermutet ist das vermutlich irgendwein Broad- oder Multicast Verfahren was dann einen UDP Helper und oder Multicast Routing oder Proxying erzwingt.

Aber da sind wir schon wieder mitten drin im Raten und Spekulieren im freien Fall...! Ohne entsprechende Infos keine Chance.

nur ich selber kann eben den Inhalt nicht wirklich interpretieren...

Du kannst doch ganz einfach mal einen Wireshark Trace mit HTTP mit dem eines HTTPS vergleichen. Anahnd des Paket Flows kannst du dann doch sofort sehen wo es kneift.Es ist auch NICHT davon auszugehen das es beim Protokoll HTTP und HTTPS an sich liegt denn beide sind vollkommen problemlos routebar. Wären sie das nicht würde das Internet gar nicht funktionieren.

Also wird das ganz sicher auch bei dir über die VLAN Segmente vollständig routebar sein.

Der Knackpunkt bei solchen Geräten ist immer die Frage WIE machen die sich im Netzwerk bekannt, damit sie von den Konfig Clients DAU sicher erkannt werden und von Usern mit maximaler Technikferne bedient werden können.

Hierzu nutzen sie in der Regel Broadcast oder Multicast Technologien die automatisch diese Devices und ihre Präsenz ins Netz blasen an alle Teilnehmer.

Das wiederum geht aber nicht immer ohne Hilfsmittel wie UDP Helper Adressen, PIM usw. usw. auf dem Router denn bekanntlich gehen Broad- und Multicasts nicht so ohne weiteres über Router Grenzen.

Da wir aber diese Mechanismen vom Doorbird Produkt nicht kennen kann man hier nur im freien Fall raten.

Erschwerend kommt noch dazu das wenn der Router mit Accesslisten arbeitet oder er eine Firewall mit Regeln ist und ein Anwender das nicht weiss diese Regeln dann noch blockierend dazukommen.

Ob du z.B. komplett offen und transparent routest über deine VLANs oder da auch ACLs oder Firewalls im Spiel sind hast du auch noch mit keinem Wort erwähnt.

In der Beziehung ist das für alle hier ohne diese wichtigen Informationen wie russiches Roulette.

Nur so viel:

Sieh dir mal das Doorbird Produktblatt an. Dort steht doch die Lösung des Problems und das sollte der Doorbird Produkt Support eigentlich wie aus der Pistole geschossen wissen:

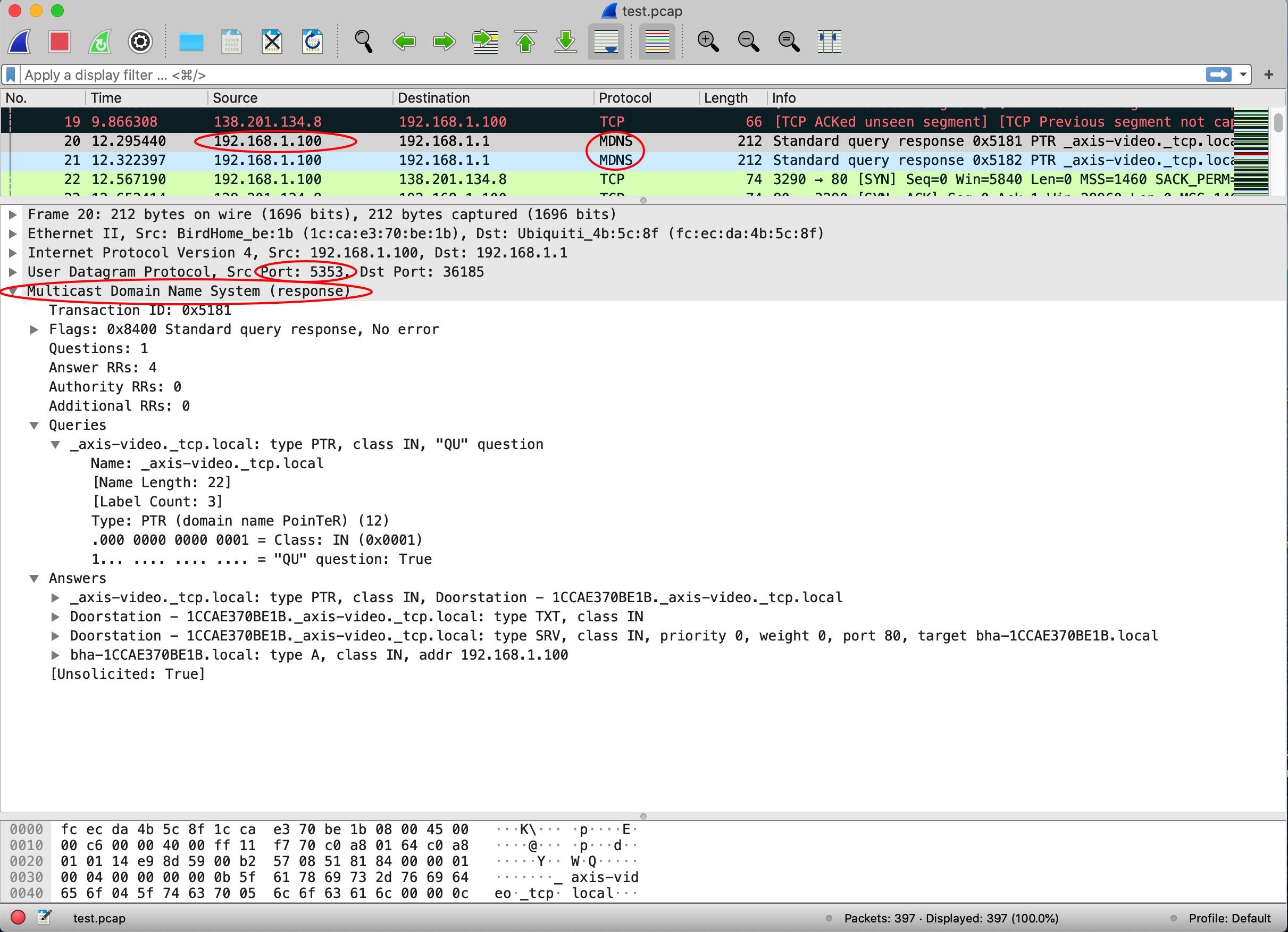

Für das Bekanntmachen im Netz nutzt das Doorbird Produkt Bonjour sprich also den mDNS Standard:

https://de.wikipedia.org/wiki/Zeroconf#Multicast_DNS

mDNS nutzt einen nicht routebare Link Local Multicast Adresse. Nicht routebar, weil deren TTL fest auf 1 gesetzt ist in dieser MC Gruppenadresse.

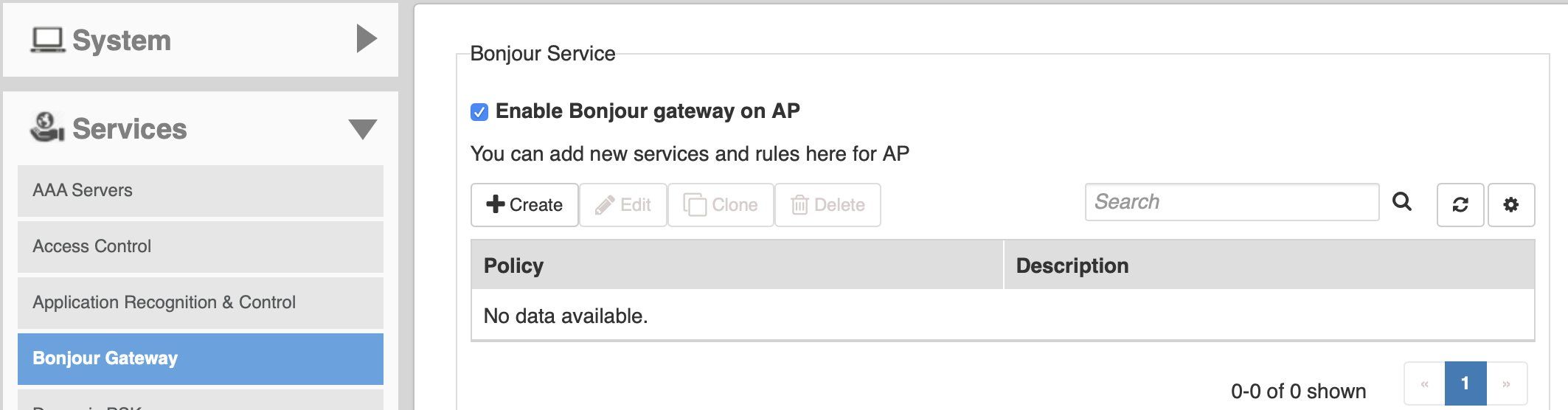

Die Lösung ist aber kinderleicht und man verwendet einen mDNS Proxy. In vielen besseren WLAN Accesspoints ist sowas schon fest implementiert wie z.B. hier bei einem Ruckus AP:

Du kannst es aber auch ganz einfach und preiswert im LAN oder WLAN mit einem Raspberry Pi lösen. Guckst du hier:

Netzwerk Management Server mit Raspberry Pi

Das ist schnell erledigt !

Sprich den Doorbird Support darauf an !!! Das sollten die eigentlich wissen wenn sie mDNS Techniken in ihren Produkten nutzen !!

Was den Trace anbetrifft kann man das mDNS auch sehen. Allerdings redet das Teil nach seinem Broadcast hier schon direkt mit dem DNS Server:

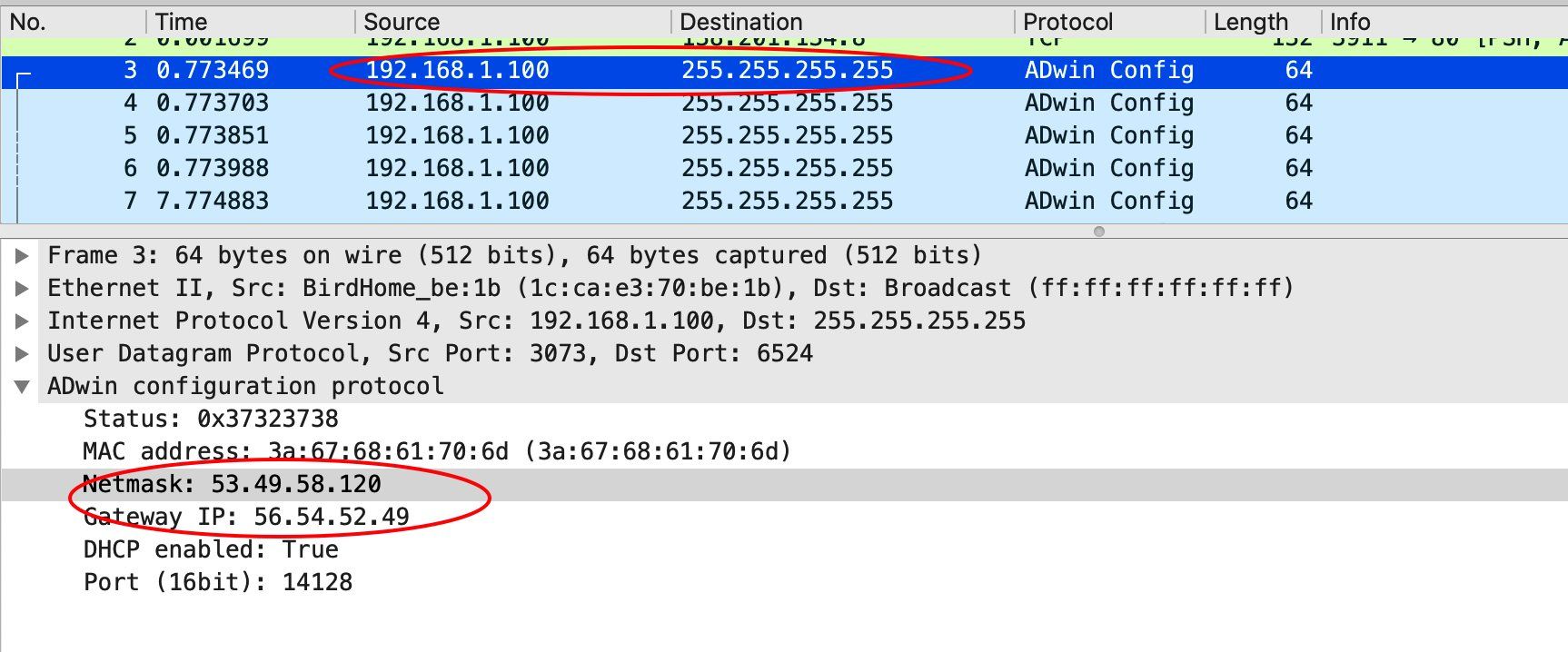

Sehr gruselig ist aber das hier:

Damit bläst das Teil irgendeine Konfig von sich oder was auch immer ins Netz. Warum dort eine IP Gateway Adresse des US Postal Services in Raleigh (NC) angegeben wird mit einer syntaktisch völlig falschen und wirren Subnetzmaske weiss wohl auch nur der Hersteller selber.

Sieht aber gruselig aus und spricht nicht gerade für das Produkt, denn es erweckt den Eindruck als ob hier mit der sehr heissen Nadle gestrickt wurde und schlimmer noch das irgendwas "nach Hause" telefoniert wird. Für ein Security Produkt ein absolutes NoGo !

Auch dazu solltest du den Support mal auf den Zahn fühlen...