T1600g-28ts VLAN + Routing

Moin Zusammen,

um mich mit dem ganzen VLAN / Routing auseinander zu setzen habe ich mir ein managed switch in meinen kleinen Serverschrank eingebaut, dass "T1600g-28ts".

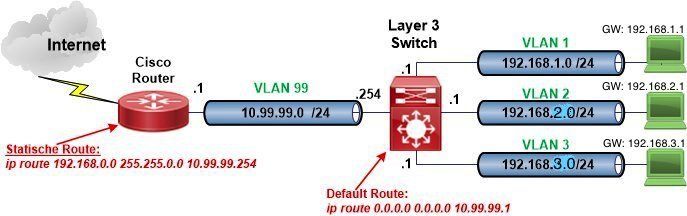

Soweit so gut und ich habe mich (mit anderen IP-Adressen) an diesen Guide orientiert:

aqui Anleitung

Ich habe diverse VLANs erstellt.

Jedes VLAN hat sein eigenes Gateway (.254)

Jedes VLAN ist die richtige PVID zugeordnet.

Jedem VLAN wurden die gewünschten Ports Untagged hinzugefügt.

Eine Statische Route 0.0.0.0 Richtung Router und auf dem Router eine Statische Route zurück.

Routing auf dem Switch ist aktiviert.

Meine Clients kommen ohne Probleme in das Internet und auch meine beiden TestServer können ihren GW Pingen.

VLAN 10 Standard

VLAN 20 Server 1

VLAN 30 Server 2

VLAN 40 TestClient

Was ich aber nicht verstehe... wieso kann der Server in VLAN 30 den Server in VLAN 20 erreichen?

Das gleiche gilt für VLAN 40. Ich komme mit dem TestClient per RDP an die beiden Server ran..

Eigentlich wollte ich ja die VLANs um so eine Kommunikation zu unterbinden!

Ich hätte erwartet, wenn ich VLAN 20 den Port an welchem der Server hängt untagged zuweise und das gleiche in VLAN 30, dass eine Kommunikation nicht möglich ist.

Ich würde gerne verstehen wo mein Fehler in der Denke ist... und wie ich es alternativ konfigurieren könnte, damit die Server sich nicht sehen?

Oder müsste ich hier vor den Router noch eine FW schalten um das o.g. Scenario abzubilden?

Port Isolation habe ich gesehen wäre auch noch eine Möglichkeit aber vielleicht geht es ja auch einfacher und ich habe wirklich nur einen kleinen Fehler....

Vielen Dank im Vorraus

Grüße

um mich mit dem ganzen VLAN / Routing auseinander zu setzen habe ich mir ein managed switch in meinen kleinen Serverschrank eingebaut, dass "T1600g-28ts".

Soweit so gut und ich habe mich (mit anderen IP-Adressen) an diesen Guide orientiert:

aqui Anleitung

Ich habe diverse VLANs erstellt.

Jedes VLAN hat sein eigenes Gateway (.254)

Jedes VLAN ist die richtige PVID zugeordnet.

Jedem VLAN wurden die gewünschten Ports Untagged hinzugefügt.

Eine Statische Route 0.0.0.0 Richtung Router und auf dem Router eine Statische Route zurück.

Routing auf dem Switch ist aktiviert.

Meine Clients kommen ohne Probleme in das Internet und auch meine beiden TestServer können ihren GW Pingen.

VLAN 10 Standard

VLAN 20 Server 1

VLAN 30 Server 2

VLAN 40 TestClient

Was ich aber nicht verstehe... wieso kann der Server in VLAN 30 den Server in VLAN 20 erreichen?

Das gleiche gilt für VLAN 40. Ich komme mit dem TestClient per RDP an die beiden Server ran..

Eigentlich wollte ich ja die VLANs um so eine Kommunikation zu unterbinden!

Ich hätte erwartet, wenn ich VLAN 20 den Port an welchem der Server hängt untagged zuweise und das gleiche in VLAN 30, dass eine Kommunikation nicht möglich ist.

Ich würde gerne verstehen wo mein Fehler in der Denke ist... und wie ich es alternativ konfigurieren könnte, damit die Server sich nicht sehen?

Oder müsste ich hier vor den Router noch eine FW schalten um das o.g. Scenario abzubilden?

Port Isolation habe ich gesehen wäre auch noch eine Möglichkeit aber vielleicht geht es ja auch einfacher und ich habe wirklich nur einen kleinen Fehler....

Vielen Dank im Vorraus

Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 584541

Url: https://administrator.de/contentid/584541

Printed on: April 18, 2024 at 10:04 o'clock

4 Comments

Latest comment

ich habe mich (mit anderen IP-Adressen) an diesen Guide orientiert:

Der greift aber nur wenn dein ominöser "T1600g-28ts" auch Layer 3 kann, also ein L3 / Routing Switch ist.Ansonsten geht das so nicht.

Ohne L3 / Routing Funktion auf dem Switch braucht man immer einen externen Router und dann greift dieses Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Meine Clients kommen ohne Probleme in das Internet und auch meine beiden TestServer können ihren GW Pingen.

Dann hast du einen vollständigen L3 Switch ! Glückwunsch ! wieso kann der Server in VLAN 30 den Server in VLAN 20 erreichen?

Weil dein Switch zwischen diesen beiden IP Netzen als Router arbeitet. Du hast ja einen Layer 3 Switch also einen der auch routen kann wenn man das aktiviert ! Works as designed...!Eigentlich wollte ich ja die VLANs um so eine Kommunikation zu unterbinden!

Das liegt eben daran das du das Routing aktiviert hast.Um das zu unterbinden musst du logischerweise IP Access Listen auf dem Switch an den VLAN IP Ports konfigurieren.

Ist doch auch logisch, denn im Gegensatz zu einer Firewall wo alles per Default blockiert ist, ist ein Router OHNE entsprechende Access Listen IMMER offen und routet zwischen den IP Segmenten !

Solche simplen Basiscs weiss man aber auch als Netzwerker. Lernt man in der Routing Klasse im ersten Schuljahr.

Ich würde gerne verstehen wo mein Fehler in der Denke ist...

- Firewall = Routing per Default immer blockiert

- Router = Routing per Default immer offen

Oder müsste ich hier vor den Router noch eine FW schalten um das o.g. Scenario abzubilden?

Nein, das wäre ja Quatsch. Wie sollte das denn gehen ? Dein Switch routet ja direkt zwischen den VLANs. Du musst IP Access Listen auf dem Switch einrichten die die Kommunikation unterbinden und nur das durchlassen was DU willst. Jeder L3 Switch supportet deshalb auch immer IP Filter Listen (Access Listen).Oder wenn du strikt trennen willst dann hast du dein geld zum Fenster rausgeschmissen und dann hätte es ein simpler L2 VLAN Switch auch getan der nicht routen kann.

Natürlich geht das auch mit deinem Switch.

Du entfernst dann schlicht und einfach ALLE IP VLAN Adressen auf dem Switch mit Ausnahme der Management IP Adresse. Damit ist dein Switch dann ein reiner L2 VLAN Switch und alle Netze strikt getrennt. Eine Kommunikation ist dann NICHT mehr möglich und geht dann nur über eine externe Firewall oder externen Router.

Siehe Tutorial oben !

So einfach ist das...

Nein.

Laut Datenblatt supportet er statisches Routing:

https://www.tp-link.com/de/business-networking/smart-switch/t1600g-28ts/ ...

Damit ist er ein L3 Switch. Hersteller bezeichnen das dummerweise auch mal verschwurbelt mit "L2+" was natürlich, rein netztechnisch gesehen, Unsinn ist.

Er kann also L3 ansonsten könnte der TO ja auch unmöglich zwischen seinen VLANs routen was er oben beschreibt.

Übrigens HIER:

https://www.tp-link.com/us/configuration-guides/configuring_acl/?configu ...

Werden die Access Listen beschrieben die die Zugriffe der gerouteten VLANs regeln !

https://www.tp-link.com/us/configuration-guides/configuring_acl/?configu ...

Laut Datenblatt supportet er statisches Routing:

https://www.tp-link.com/de/business-networking/smart-switch/t1600g-28ts/ ...

Damit ist er ein L3 Switch. Hersteller bezeichnen das dummerweise auch mal verschwurbelt mit "L2+" was natürlich, rein netztechnisch gesehen, Unsinn ist.

Er kann also L3 ansonsten könnte der TO ja auch unmöglich zwischen seinen VLANs routen was er oben beschreibt.

Übrigens HIER:

https://www.tp-link.com/us/configuration-guides/configuring_acl/?configu ...

Werden die Access Listen beschrieben die die Zugriffe der gerouteten VLANs regeln !

https://www.tp-link.com/us/configuration-guides/configuring_acl/?configu ...