Sicherheitsbetrachtung virtualisierte Umgebung

Hallo liebe Community,

ich habe eine kleine Frage bzgl. der Netzwerksicherheit in virtualisierten Umgebungen.

Beispiel:

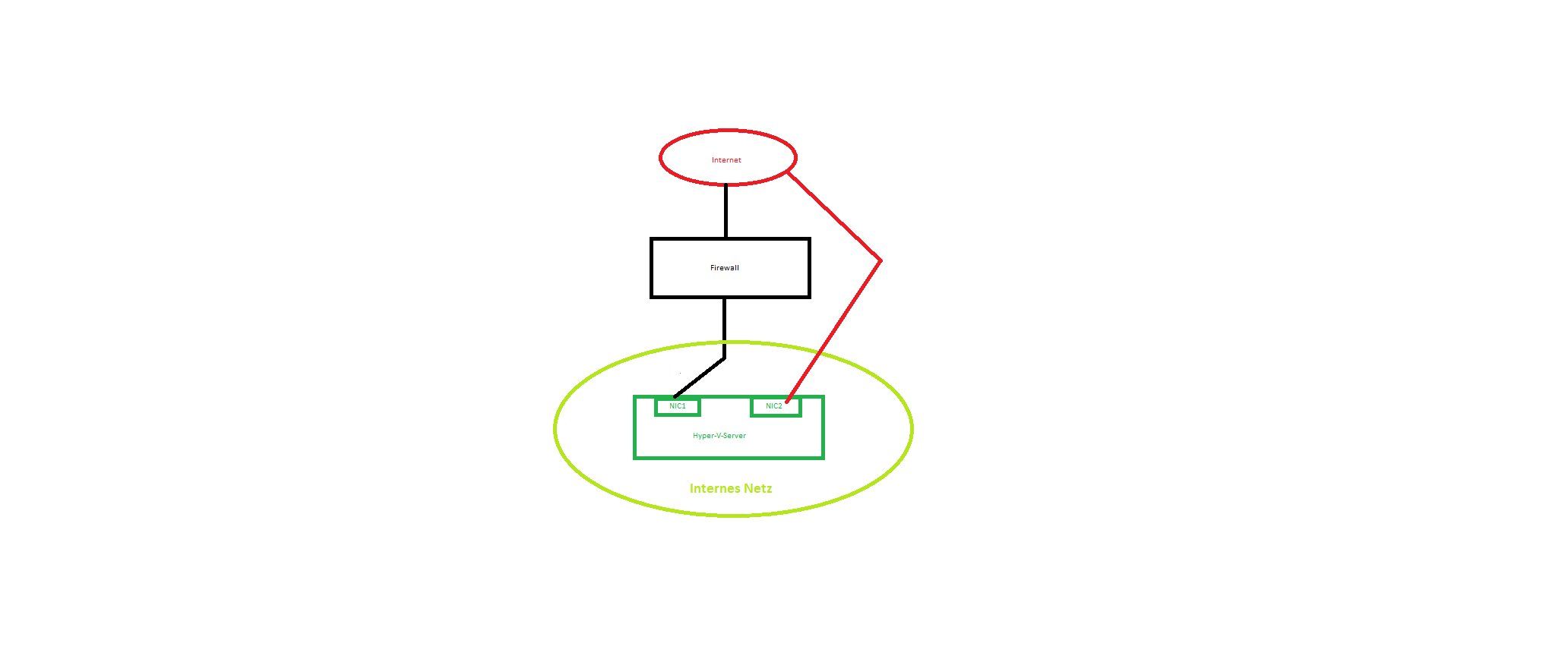

Ich habe einen Hypervisor auf Basis von Hyper-V. Dieser Hyper-V-Server hat 2 physikalisch getrennte Netzwerkkarten. Netzwerkkarte 1 ist mit dem internen Netzwerk verbunden und wird nur zum Management des Hyper-V-Servers verwendet. Netzwerkkarte 2 dient rein als virtuelles Switch für die VM's (IP-Protokoll etc. ist abgeschaltet).

Das Netzwerk wird grundsätzlich durch eine Firewall geschützt. Allerdings: Sagen wir man möchte auf diesem Hyper-V-Host eine VM betrieben, die einen direkten und ungefilterten Internetzugang benötigt - also kein NAT etc. dazwischen. Wäre es aus Sicht der IT-Sicherheit vertretbar die Netzwerkkarte 2 direkt an das Internet zu korken? (siehe Beispielbild). Theoretisch umgeht ja rein physikalisch ein interner Server die Firewall, wobei es sich aber eigentlich ja "nur" um das virtuelle Switch handelt (darüber läuft ja keine Kommunikation vom/zum Host-System).

Danke!

ich habe eine kleine Frage bzgl. der Netzwerksicherheit in virtualisierten Umgebungen.

Beispiel:

Ich habe einen Hypervisor auf Basis von Hyper-V. Dieser Hyper-V-Server hat 2 physikalisch getrennte Netzwerkkarten. Netzwerkkarte 1 ist mit dem internen Netzwerk verbunden und wird nur zum Management des Hyper-V-Servers verwendet. Netzwerkkarte 2 dient rein als virtuelles Switch für die VM's (IP-Protokoll etc. ist abgeschaltet).

Das Netzwerk wird grundsätzlich durch eine Firewall geschützt. Allerdings: Sagen wir man möchte auf diesem Hyper-V-Host eine VM betrieben, die einen direkten und ungefilterten Internetzugang benötigt - also kein NAT etc. dazwischen. Wäre es aus Sicht der IT-Sicherheit vertretbar die Netzwerkkarte 2 direkt an das Internet zu korken? (siehe Beispielbild). Theoretisch umgeht ja rein physikalisch ein interner Server die Firewall, wobei es sich aber eigentlich ja "nur" um das virtuelle Switch handelt (darüber läuft ja keine Kommunikation vom/zum Host-System).

Danke!

Please also mark the comments that contributed to the solution of the article

Content-Key: 627089

Url: https://administrator.de/contentid/627089

Printed on: April 20, 2024 at 00:04 o'clock

22 Comments

Latest comment

Diese Frage kann dir doch logischerweise kein Mensch oder Administrator zielführend beantworten. Wie auch, wenn man deine/eure Sicherherheits Policy nicht kennt !

Die Antwort kannst du dir aber auch denken... In solch einer Infrastruktur hättest du dann das offene, ungeschützte Internet innerhalb deines Hypervisors.

Du hast als Administrator hoffentlich selber schon einmal live gesehen wieviel Angriffe weltweit auf eine offene Internet IP pro Sekunde auflaufen ??? Das passiert auf jeder FritzBox und jeder öffentlichen IP.

Wie sollen wir hier also beurteilen ob solch ein Risiko für dich und deine/eure Policy tolerabel ist oder gedeckt ist ??

Du kannst dir sicher vorstellen das kein verantwortungsvoller Netzwerker oder Admin so ein Risiko eingehen würde wenn auf dem Hypervisor noch weitere VMs oder DSGVO relevante Daten vorgehalten werden. Ein NoGo und ein Grund warum sowas immer auf eigenes Blech in ein physisch separates IP Segment an der Firewall gehört.

Die Antwort kannst du dir aber auch denken... In solch einer Infrastruktur hättest du dann das offene, ungeschützte Internet innerhalb deines Hypervisors.

Du hast als Administrator hoffentlich selber schon einmal live gesehen wieviel Angriffe weltweit auf eine offene Internet IP pro Sekunde auflaufen ??? Das passiert auf jeder FritzBox und jeder öffentlichen IP.

Wie sollen wir hier also beurteilen ob solch ein Risiko für dich und deine/eure Policy tolerabel ist oder gedeckt ist ??

Du kannst dir sicher vorstellen das kein verantwortungsvoller Netzwerker oder Admin so ein Risiko eingehen würde wenn auf dem Hypervisor noch weitere VMs oder DSGVO relevante Daten vorgehalten werden. Ein NoGo und ein Grund warum sowas immer auf eigenes Blech in ein physisch separates IP Segment an der Firewall gehört.

Natürlich wäre das zu vertreten. Übrigens ist NAT kein Sicherheitsmerkmale.

Wie der Kollege schon erwähnt kann man das nicht pauschal beantworten.

Die erste Frage die sich stellt ist, welche Dienste wären am Internet erreichbar.

Die zweite Frage ist, wie ist die Erreichbarkeit der Dienste umgesetzt.

Die dritte Frage ist meistens, in welcher Umgebung die Dienste am Internet erreichbar sind.

Wie der Kollege schon erwähnt kann man das nicht pauschal beantworten.

Die erste Frage die sich stellt ist, welche Dienste wären am Internet erreichbar.

Die zweite Frage ist, wie ist die Erreichbarkeit der Dienste umgesetzt.

Die dritte Frage ist meistens, in welcher Umgebung die Dienste am Internet erreichbar sind.

Was heißt denn direkt ans Internet anschließen?

Du steckst ein Patchkabel in den Port des Servers und das andere Ende in den Backbone-Router bei der Telekom?

Oder hast du ein Netzabschlussgerät von einem ISP? Wenn du ein solches Gerät hast, hat das einen softwarestand und eine Konfiguration?

Du steckst ein Patchkabel in den Port des Servers und das andere Ende in den Backbone-Router bei der Telekom?

Oder hast du ein Netzabschlussgerät von einem ISP? Wenn du ein solches Gerät hast, hat das einen softwarestand und eine Konfiguration?

Super.

Das ist doch mal eine Aussage.

Die öffentliche IP macht dann die VM erreichbar im Internet?

Das ist doch mal eine Aussage.

Die öffentliche IP macht dann die VM erreichbar im Internet?

Ich persönlich oder das nicht machen.

Wie viel Zugriff hast du auf den ISP Router?

Wie viel Zugriff hast du auf den ISP Router?

Die beiden genannten Programme benötigen für ihren Funktionsumfang mehrere tausend offene Ports.

Ich für meinen Teil möchte eine Monitoring des Traffics und auch ein wenig Reglementierung.

Ich für meinen Teil möchte eine Monitoring des Traffics und auch ein wenig Reglementierung.

Es geht um eine Bildungseinrichtung? Die Dienste müssen am öffentlichen Internet erreichbar sein?

Der Hypervisor hängt der nur indirekt am Netz. Es sind die VM's die im Internet erreichbar sind.

Wie viel Bandbreite hat denn die Leitung? Wie viele Clients erwartest du? Eine VPN Lösung ist nicht denkbar?

Der Hypervisor hängt der nur indirekt am Netz. Es sind die VM's die im Internet erreichbar sind.

Wie viel Bandbreite hat denn die Leitung? Wie viele Clients erwartest du? Eine VPN Lösung ist nicht denkbar?

Zweite DMZ ist nicht möglich?

Die Internen nehmen wie Teil an der Technik?

Die Internen nehmen wie Teil an der Technik?

Eine weitere DMZ, die das /29er Netz nach öffentlich präsentiert und zum WAN/LAN das Firewalling macht. Das muss auch nicht genatet sein.

Nein, das ginge auch dahinter.

Hast du mal geguckt ob WAF mit den Anwendungen klarkommen?

Hast du mal geguckt ob WAF mit den Anwendungen klarkommen?

Vereinfacht gesagt, von der/dem öffentlichen IPs eine statische Route auf die internen IPs.

Es gibt auch noch das was man 1:1 NAT nennt und könnte bei einen /29er Netz ggf Sinn machen, weil es mehrere interne VMs sind.

Pfsense, Mikrotik oder Watchguard, Sonicwall können das. Viele andere auch.

Es gibt auch noch das was man 1:1 NAT nennt und könnte bei einen /29er Netz ggf Sinn machen, weil es mehrere interne VMs sind.

Pfsense, Mikrotik oder Watchguard, Sonicwall können das. Viele andere auch.

Ja.

Sophos besetzt das Thema natürlich auch, die Begrifflichkeiten kenne ich jetzt nicht, herstellerspezifisch.

Sophos besetzt das Thema natürlich auch, die Begrifflichkeiten kenne ich jetzt nicht, herstellerspezifisch.