WLAN Router ausserhalb der der Firewall (DMZ) installieren

Für externe Personen möchten wir unser DSL Netzwerk zur Verfügung stellen. Allerdings sollten diese Leute dabei nicht auf unser LAN zugreifen können.

Unsere aktuelle Situation

Lokales LAN mit 192.168.xxx.xxx mit Subnet 255.255.255.0

.

Firewall ZyWALL100 (dient als Standardgateway für LAN)

.

Die Firewall ist an ein DSL Modem (kein Router) angeschlossen.

Vom DSL Provider haben wir 8 fixe IP Adressen zugeteilt. Subnet: 255.255.255.248

Eine wird als externe Adresse für die Firewall und das DSL Modem verwendet.

Nun möchte ich einen WLAN Router installieren, so dass externe Besucher auf das Internet zugrefen können. Damit jedoch ein Zugriff auf das LAN nicht möglich ist, sollte ein entsrechender WLAN Router in der DMZ zwischen Firewall und Modem installiert werden.

Hier habe ich aber das Problem, dass ich dem WLAN Router eine fixe IP Adresse mit Subnet 255.255.255.248 vergeben sollte. Danach kann ich den Router aber nicht mehr ansprechen...

Kann mir einer von euch erfahrenden Netzwerkern einen Stoss in die richtige Richtung geben, wie ich das ganze angehen soll?

Vielleicht sollte ich das DSL Modem auch durch einen DSL Router ersetzen, und ein DSL WLAN Router direkt daran anhängen oder....

Besten Dank bereits im voraus

Stephan Desoleure

Lokales LAN mit 192.168.xxx.xxx mit Subnet 255.255.255.0

.

Firewall ZyWALL100 (dient als Standardgateway für LAN)

.

Die Firewall ist an ein DSL Modem (kein Router) angeschlossen.

Vom DSL Provider haben wir 8 fixe IP Adressen zugeteilt. Subnet: 255.255.255.248

Eine wird als externe Adresse für die Firewall und das DSL Modem verwendet.

Nun möchte ich einen WLAN Router installieren, so dass externe Besucher auf das Internet zugrefen können. Damit jedoch ein Zugriff auf das LAN nicht möglich ist, sollte ein entsrechender WLAN Router in der DMZ zwischen Firewall und Modem installiert werden.

Hier habe ich aber das Problem, dass ich dem WLAN Router eine fixe IP Adresse mit Subnet 255.255.255.248 vergeben sollte. Danach kann ich den Router aber nicht mehr ansprechen...

Kann mir einer von euch erfahrenden Netzwerkern einen Stoss in die richtige Richtung geben, wie ich das ganze angehen soll?

Vielleicht sollte ich das DSL Modem auch durch einen DSL Router ersetzen, und ein DSL WLAN Router direkt daran anhängen oder....

Besten Dank bereits im voraus

Stephan Desoleure

Please also mark the comments that contributed to the solution of the article

Content-Key: 73365

Url: https://administrator.de/contentid/73365

Printed on: April 19, 2024 at 04:04 o'clock

8 Comments

Latest comment

Hallo Stephan,

warum willst du dem WLAN Router eine ext. IP Adresse geben?

Das DMZ LAN sollte ein eigenes priv Netzwerk sein. Den Zugriff ins Internet erlaubst du dann zbs aus dem DMZ Netz ins Internet per Firewall Regel. Die Firewall kennt ja alle drei Netze, intern, DMZ und extern!

Die WLAN user erhalten bei so einer Konstellation eine IP Adresse per DHCP vom WLAN Router und somit ist die Firewall Rule relativ eindeutig. Von diesem Netz, Port 80, ins Internet.

Gruss

warum willst du dem WLAN Router eine ext. IP Adresse geben?

Das DMZ LAN sollte ein eigenes priv Netzwerk sein. Den Zugriff ins Internet erlaubst du dann zbs aus dem DMZ Netz ins Internet per Firewall Regel. Die Firewall kennt ja alle drei Netze, intern, DMZ und extern!

Die WLAN user erhalten bei so einer Konstellation eine IP Adresse per DHCP vom WLAN Router und somit ist die Firewall Rule relativ eindeutig. Von diesem Netz, Port 80, ins Internet.

Gruss

..also ich versuchs mal so einfach wie möglich. ;o)

internes LAN

Netz: 192.168.120.0

Mask: 255.255.255.0

GW: 192.168.120.1

"externes" LAN Richtung Internet

Netz:212.254.xxx.18

Mask:255.255.255.248

GW:212.254.xxx.x17 = dein DSL Modem

DMZ:

das sollte ein zusätzlicher LAN Port an deiner Zywall sein. Du musst also mindestens 3 LAN Ports haben. In der Firewall erstellst du ein neues Netz als DMZ LAN, zbsp. 192.168.200.xxx 255.255.255.0

In dieses Netz kommt der WLAN Router. Dem gibst du dann als Beispiel die 192.168.200.1 als IP Adresse. Jetzt kommt es drauf an ob dein Wlan Router DHCP kann. Wenn er dies kann richtest du einen kleinen DHCP Bereich ein. Zum Beispiel 5 Adressen ab 192.168.200.100.

Fertig!

In der Firewall erstellst du dann eine neue Regel die sinngemäß lautet:

Beschreibung=Internetzugang Gast

Quelle: 192.168.200.100 - 192.168.200.105 (das ist das DHCP LAN des WLAN Routers)

Port: http 80 oder/ und 443 https

Ziel: Internet

Am besten wäre es wenn du diese Regel Zeitlich begrenzt einschalten kannst. Ob das die Zywall kann weiss ich leider nicht!?

Hinzu kommt natürlich die Absicherung des WLAN Routers. SSID nicht anzeigen, gute Verschlüsselung usw...

Hoffe das ist jetzt verständlicher. ;o))

internes LAN

Netz: 192.168.120.0

Mask: 255.255.255.0

GW: 192.168.120.1

"externes" LAN Richtung Internet

Netz:212.254.xxx.18

Mask:255.255.255.248

GW:212.254.xxx.x17 = dein DSL Modem

DMZ:

das sollte ein zusätzlicher LAN Port an deiner Zywall sein. Du musst also mindestens 3 LAN Ports haben. In der Firewall erstellst du ein neues Netz als DMZ LAN, zbsp. 192.168.200.xxx 255.255.255.0

In dieses Netz kommt der WLAN Router. Dem gibst du dann als Beispiel die 192.168.200.1 als IP Adresse. Jetzt kommt es drauf an ob dein Wlan Router DHCP kann. Wenn er dies kann richtest du einen kleinen DHCP Bereich ein. Zum Beispiel 5 Adressen ab 192.168.200.100.

Fertig!

In der Firewall erstellst du dann eine neue Regel die sinngemäß lautet:

Beschreibung=Internetzugang Gast

Quelle: 192.168.200.100 - 192.168.200.105 (das ist das DHCP LAN des WLAN Routers)

Port: http 80 oder/ und 443 https

Ziel: Internet

Am besten wäre es wenn du diese Regel Zeitlich begrenzt einschalten kannst. Ob das die Zywall kann weiss ich leider nicht!?

Hinzu kommt natürlich die Absicherung des WLAN Routers. SSID nicht anzeigen, gute Verschlüsselung usw...

Hoffe das ist jetzt verständlicher. ;o))

Dein Weg funktioniert aber auch und ist auch nicht der Falscheste, denn damit trennst du komplett das Gast WLAN überhaupt von eurer Infrastruktur. Also auch ein gangbarer Weg und richtig gedacht von dir. Da du ja sowieso ein öffentliches Netz mit 8 Adressen hast ist dort ja noch genug frei.

Warum du denkst das du den Router nicht mehr erreichen kannst ist unsinnig denn das stimmt nicht ! Was du zur Umsetzung deines Projekt benötigst ist ein WLAN Router OHNE integriertes Modem wie z.B. einen Linksys WRT54G.

Den schliesst du mit seinem WAN Interface an dein öffentliches Segment an und gibts ihm über sein Setup dort eine feste IP Adresse aus deinem öffentlichen IP Segment.

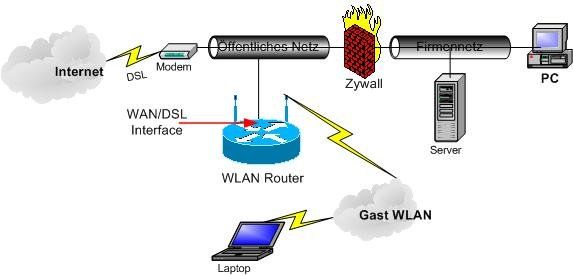

Dein Netz sieht dann so aus:

Der Rest ist jetzt einfach: Auf dem LAN/WLAN Segment vergibst du einen private IP z.B. 172.16.1.0/24 lässt den DHCP Server an und fertig ist dein WLAN. (Die Kupfer LAN Anschlüsse am WLAN Router bleiben ungenutzt !)

Da der Linksys normalerweise kein remoten Zugriff über sein WAN Interface supportet (in der Beziehung hast du dann Recht) könnte man ihn aus eurem Hausnetz nicht mehr managen.

Da der Linksys das aber explizit zulässt im Konfig Menü kannst du diesen Zugang per HTTPS erlauben. Entsprechend sicheres Passwort und Usernamen natürlich vorausgesetzt.

Da der Router ja nun in einem öffentlichen Segment sitzt ist er problemlos über die Firewall erreichbar und managebar !

Damit funktioniert auch dein Szenario vollkommen problemlos und auch sicher...

Warum du denkst das du den Router nicht mehr erreichen kannst ist unsinnig denn das stimmt nicht ! Was du zur Umsetzung deines Projekt benötigst ist ein WLAN Router OHNE integriertes Modem wie z.B. einen Linksys WRT54G.

Den schliesst du mit seinem WAN Interface an dein öffentliches Segment an und gibts ihm über sein Setup dort eine feste IP Adresse aus deinem öffentlichen IP Segment.

Dein Netz sieht dann so aus:

Der Rest ist jetzt einfach: Auf dem LAN/WLAN Segment vergibst du einen private IP z.B. 172.16.1.0/24 lässt den DHCP Server an und fertig ist dein WLAN. (Die Kupfer LAN Anschlüsse am WLAN Router bleiben ungenutzt !)

Da der Linksys normalerweise kein remoten Zugriff über sein WAN Interface supportet (in der Beziehung hast du dann Recht) könnte man ihn aus eurem Hausnetz nicht mehr managen.

Da der Linksys das aber explizit zulässt im Konfig Menü kannst du diesen Zugang per HTTPS erlauben. Entsprechend sicheres Passwort und Usernamen natürlich vorausgesetzt.

Da der Router ja nun in einem öffentlichen Segment sitzt ist er problemlos über die Firewall erreichbar und managebar !

Damit funktioniert auch dein Szenario vollkommen problemlos und auch sicher...

...In der Konfiguration der DMZ ist der DMZ Port mit IP 192.169.200.1 (255.255.255.0) konfiguriert...

Das ist natürlich tödlich und damit hättest du eine doppelte IP Adresse im DMZ Segment !!! Das musst du also ändern !

Die FW hat dann die .1 und der WLAN Router die .2 !!!

Wichtig ist das der WLAN Router wie ein Accesspoint betrieben wird !!! Also der WAN/DSL Port bleibt unbenutzt. Wie das genau einzustellen ist erklärt dies Tutorial unter der Alternative 3 !!

Kopplung von 2 Routern am DSL Port

Sehr wichtig ist nun zu wissen WIE die WLAN Clients ihre IP Adressen bekommen ?? Per DHCP ??? Statisch ???

So oder so muss ein WLAN Client mit der IP Adresse im 192.168.200.0er Netz sein !! Seine Adressmaske muss 255.255.255.0 lauten und das Gateway muss die Adresse 192.168.200.1 (FW) haben !!!

Sehr wichtig ist auch noch der DNS Server !!! Sonst kannst du keine Namen auflösen ! WO ist diese DNS Server oder hast du in der FW oder Router einen DNS Proxy zum Provider ??? Ansosnten musst du hier die Provider DNS IP eintragen !

Ggf. solltest du also erstmal mit einer nackten IP Adresse ins Internet pingen wie z.B. den Heise Server 193.99.144.85 oder den Spiegel Server 195.71.11.67 um DNS Probleme erstmal auszuschliessen. Das muss in jedem Falle funktioneren !

Sehr wichtig ist diese IP Adressen deiner WLAN Clients zu überprüfen ! Das funktioniert mit dem Kommando ipconfig in der Eingabeaufforderung ! Hier kannst du dann sehen welche IP Adressen deinen WLAN Clients benutzen !

Leider postest du hier nicht sonst hätte man ggf. gleich sagen können wo das Problem ist...

Es liegt aber sehr wahscheinlich an der Adressierung.

Das ist natürlich tödlich und damit hättest du eine doppelte IP Adresse im DMZ Segment !!! Das musst du also ändern !

Die FW hat dann die .1 und der WLAN Router die .2 !!!

Wichtig ist das der WLAN Router wie ein Accesspoint betrieben wird !!! Also der WAN/DSL Port bleibt unbenutzt. Wie das genau einzustellen ist erklärt dies Tutorial unter der Alternative 3 !!

Kopplung von 2 Routern am DSL Port

Sehr wichtig ist nun zu wissen WIE die WLAN Clients ihre IP Adressen bekommen ?? Per DHCP ??? Statisch ???

So oder so muss ein WLAN Client mit der IP Adresse im 192.168.200.0er Netz sein !! Seine Adressmaske muss 255.255.255.0 lauten und das Gateway muss die Adresse 192.168.200.1 (FW) haben !!!

Sehr wichtig ist auch noch der DNS Server !!! Sonst kannst du keine Namen auflösen ! WO ist diese DNS Server oder hast du in der FW oder Router einen DNS Proxy zum Provider ??? Ansosnten musst du hier die Provider DNS IP eintragen !

Ggf. solltest du also erstmal mit einer nackten IP Adresse ins Internet pingen wie z.B. den Heise Server 193.99.144.85 oder den Spiegel Server 195.71.11.67 um DNS Probleme erstmal auszuschliessen. Das muss in jedem Falle funktioneren !

Sehr wichtig ist diese IP Adressen deiner WLAN Clients zu überprüfen ! Das funktioniert mit dem Kommando ipconfig in der Eingabeaufforderung ! Hier kannst du dann sehen welche IP Adressen deinen WLAN Clients benutzen !

Leider postest du hier nicht sonst hätte man ggf. gleich sagen können wo das Problem ist...

Es liegt aber sehr wahscheinlich an der Adressierung.

..wie aqui auch schon schreibt, auf jedenfall eine eigene IP Adresse vergeben.

Das DMZ LAN ist eigentlich ein "Netz" deswegen bin ich mit der IP Adresse deines

DMZ Ports ein wenig verwirrt.

Das DMZ LAN wird in der Firewall konfiguriert in dem du einer Netzwerkkarte ein

Netzwerkadresse zuweisst. In diesem Fall sowas wie 192.168.200.0/24 wobei die "/24" das Subnet bezeichnet , also 255.255.255.0 aber das weisst du ja.

Die Firewall sollte auf dem Interface dann die 192.168.200.1 haben. Das ist das Gateway für deine Clients.

Was ich nicht herauslesen kann ist ob du in der Firewall eine Regel erstellt hast das

der Datenverkehr auf den Ports die du freischalten möchtest, zbs http 80 und https 443

ins Internet zugelassen wird.

als Beispiel. Exakter Wortlaut hängt aber von deiner Firewall ab

Quelle: Service: Ziel: Action:

192.168.200.0/24 http+https 0.0.0.0/32 allow

Dein Netz Ports Internet

Wie gesagt, ist auf die Ferne ein wenig schwer.

Wenn deine Clients sich auf dem AP anmelden können und eine IP bekommen, "ipconfig /all"

kannst du dann mal einen "tracert www.heise.de" machen um zu schauen wohin dein Paket läuft.

Hört sich ein wenig so an als ob die Clients keine Route kennen und nicht "wissen" wohin die Anfrage gehen soll.

Die Ablauffolge sollte hier deine Firewall (Gateway) sein und dann das Internet.

Beispiel:

c:\>tracert www.heise.de

Routenverfolgung zu www.heise.de [193.99.144.85] über maximal 30 Abschnitte:

1 <1 ms <1 ms <1 ms 192.168.200.1

2 <1 ms <1 ms <1 ms deine ext IP

3 <1 ms <1 ms <1 ms Provider GW

4 6 ms 6 ms 6 ms tibrk1-120-33.net.uta.at [62.218.120.33]

5 26 ms 27 ms 24 ms c124wintx1-pos1-0-0.net.uta.at [212.152.193.50]

usw

Die Stationen können bei dir aber anders aussehen. Wichtig ist nur das das Paket über die Firewall kommt. Sollte das nicht der Fall sein LOG file in der Firewall auswerten

Gruss und viel Glück

Das DMZ LAN ist eigentlich ein "Netz" deswegen bin ich mit der IP Adresse deines

DMZ Ports ein wenig verwirrt.

Das DMZ LAN wird in der Firewall konfiguriert in dem du einer Netzwerkkarte ein

Netzwerkadresse zuweisst. In diesem Fall sowas wie 192.168.200.0/24 wobei die "/24" das Subnet bezeichnet , also 255.255.255.0 aber das weisst du ja.

Die Firewall sollte auf dem Interface dann die 192.168.200.1 haben. Das ist das Gateway für deine Clients.

Was ich nicht herauslesen kann ist ob du in der Firewall eine Regel erstellt hast das

der Datenverkehr auf den Ports die du freischalten möchtest, zbs http 80 und https 443

ins Internet zugelassen wird.

als Beispiel. Exakter Wortlaut hängt aber von deiner Firewall ab

Quelle: Service: Ziel: Action:

192.168.200.0/24 http+https 0.0.0.0/32 allow

Dein Netz Ports Internet

Wie gesagt, ist auf die Ferne ein wenig schwer.

Wenn deine Clients sich auf dem AP anmelden können und eine IP bekommen, "ipconfig /all"

kannst du dann mal einen "tracert www.heise.de" machen um zu schauen wohin dein Paket läuft.

Hört sich ein wenig so an als ob die Clients keine Route kennen und nicht "wissen" wohin die Anfrage gehen soll.

Die Ablauffolge sollte hier deine Firewall (Gateway) sein und dann das Internet.

Beispiel:

c:\>tracert www.heise.de

Routenverfolgung zu www.heise.de [193.99.144.85] über maximal 30 Abschnitte:

1 <1 ms <1 ms <1 ms 192.168.200.1

2 <1 ms <1 ms <1 ms deine ext IP

3 <1 ms <1 ms <1 ms Provider GW

4 6 ms 6 ms 6 ms tibrk1-120-33.net.uta.at [62.218.120.33]

5 26 ms 27 ms 24 ms c124wintx1-pos1-0-0.net.uta.at [212.152.193.50]

usw

Die Stationen können bei dir aber anders aussehen. Wichtig ist nur das das Paket über die Firewall kommt. Sollte das nicht der Fall sein LOG file in der Firewall auswerten

Gruss und viel Glück