PfSense 2.5 OpenVPN Zertifikats-Probleme

Hallo,

hatte jetzt extra mehrere Monate gewartet und wollte schauen wie sich pfSense 2.5 so entwickelt. Bis auf paar Sachen die ich mit unbound mitbekommen hatte, war da nichts tragisches. Zumindest hatte ich bis dato nichts gefunden. Heute entschloß ich dann das Upgrade von 2.4.5p1 auf 2.5.1 zu wagen.

Leider ging das voll in die Hose.

Aus irgendeinem mir schleierhaften Grund funktionieren meine ganzen Client und Server Configs für OpenVPN nicht mehr. Sie alle haben gemeinsam das diese Zertifikate einer externen CA verwenden und scheinbar ist das der Grund. Explizit die Verschlüsselung der Server-, Client- und Stamm-Zertifikate scheint zu schwach (MD5) zu sein. Fehlermeldung im Log:

Die Datei ist vorhanden und im Cert Manager steht auch alles richtig drin. Das Problem ist: Ich bin auf diese Zertifikate angewiesen und kann es adhoc nicht ändern.

Leider habe ich auch nirgends ein Workaround gefunden, das mein Problem zumindest als Übergang lösen würde. Ich musste dann den quälenden Rückzug auf 2.4.5p1 machen und da funktionierte dann auch nur alles sehr holprig. Er installiert dann schon die neueren Pakete für FreeBSD 12, die man jetzt auch alle nicht mehr deinstalliert bekommt, Treiber für die Netzwerkkarten akzeptiert er nicht, Dienste laufen nur so halb. Zumindest die Grundfunktionen laufen jetzt wieder.

Jemand eine Idee wie ich dennoch auf 2.5.1 upgraden kann und dennoch meine VPNs zum laufen bekomme?

Gruß

Edit: Bin jetzt am Überlegen paralell ein OPNsense aufzusetzen und das vorzukonfigurieren. Wenn man so auf diversen Portalen mal spezifischer sucht und von den Problemen mit der neuen Version liest, von denen ich vorher nichts mitbekommen habe, dann frage ich mich schon ob ich noch bei pfSense/Netgate richtig aufgehoben bin. Da sind ja teilweise haarsträubende Bugs dabei (siehe https://redmine.pfsense.org/projects/pfsense/roadmap), das gab es früher definitiv weniger.

hatte jetzt extra mehrere Monate gewartet und wollte schauen wie sich pfSense 2.5 so entwickelt. Bis auf paar Sachen die ich mit unbound mitbekommen hatte, war da nichts tragisches. Zumindest hatte ich bis dato nichts gefunden. Heute entschloß ich dann das Upgrade von 2.4.5p1 auf 2.5.1 zu wagen.

Leider ging das voll in die Hose.

Aus irgendeinem mir schleierhaften Grund funktionieren meine ganzen Client und Server Configs für OpenVPN nicht mehr. Sie alle haben gemeinsam das diese Zertifikate einer externen CA verwenden und scheinbar ist das der Grund. Explizit die Verschlüsselung der Server-, Client- und Stamm-Zertifikate scheint zu schwach (MD5) zu sein. Fehlermeldung im Log:

Cannot load certificate file /var/etc/openvpn/server1/certDie Datei ist vorhanden und im Cert Manager steht auch alles richtig drin. Das Problem ist: Ich bin auf diese Zertifikate angewiesen und kann es adhoc nicht ändern.

Leider habe ich auch nirgends ein Workaround gefunden, das mein Problem zumindest als Übergang lösen würde. Ich musste dann den quälenden Rückzug auf 2.4.5p1 machen und da funktionierte dann auch nur alles sehr holprig. Er installiert dann schon die neueren Pakete für FreeBSD 12, die man jetzt auch alle nicht mehr deinstalliert bekommt, Treiber für die Netzwerkkarten akzeptiert er nicht, Dienste laufen nur so halb. Zumindest die Grundfunktionen laufen jetzt wieder.

Jemand eine Idee wie ich dennoch auf 2.5.1 upgraden kann und dennoch meine VPNs zum laufen bekomme?

Gruß

Edit: Bin jetzt am Überlegen paralell ein OPNsense aufzusetzen und das vorzukonfigurieren. Wenn man so auf diversen Portalen mal spezifischer sucht und von den Problemen mit der neuen Version liest, von denen ich vorher nichts mitbekommen habe, dann frage ich mich schon ob ich noch bei pfSense/Netgate richtig aufgehoben bin. Da sind ja teilweise haarsträubende Bugs dabei (siehe https://redmine.pfsense.org/projects/pfsense/roadmap), das gab es früher definitiv weniger.

Please also mark the comments that contributed to the solution of the article

Content-Key: 787444028

Url: https://administrator.de/contentid/787444028

Printed on: April 25, 2024 at 08:04 o'clock

7 Comments

Latest comment

Servus,

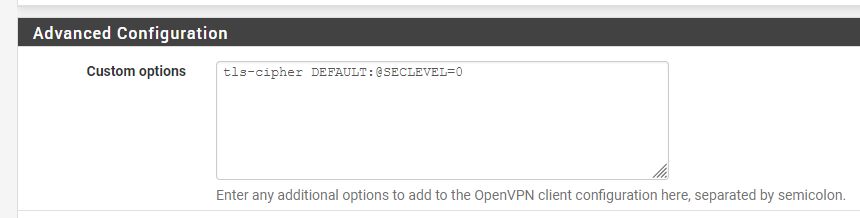

bin leider gerade unterwegs und kann dir die Stelle in der pFSense nicht sagen, aber die OpenVPN Version auf der neuen pFSense Version baut auf OpenSSL 1.1.x auf und diese setzt das Cipher-Security Level höher an. Setzt man also Ciphers ein wie md5, die ja bestimmt schon länger wie 10 Jahre als unsicher gelten dann verweigert OpenSSL das. Damit das evt. trotzdem geht muss man OpenVPN ein Kommandozeilenargument mitgeben das etwa so lautet

womit "weak" Ciphers wieder erlaubt werden können. Könnte aber auch gut sein das OpenVPN das inzwischen mittlerweile abgeschafft hat, meine mich zu erinnern das 2018 das ganze entfernt wurde.

Du kannst ja mal selbst auf der Konsole der Sense schauen wo man die Commanline-Config oder Argumente hinzufügen kann.

Aber mal ehrlich MD5?? Ist ja wohl ein Witz da kannst du deinen Kladerardatasch auch gleich im Klartext über den Äther schicken...🙈

Dann doch lieber zum Anlass nehmen auf aktuelle Ciphers umzusteigen!

Grüße Uwe

bin leider gerade unterwegs und kann dir die Stelle in der pFSense nicht sagen, aber die OpenVPN Version auf der neuen pFSense Version baut auf OpenSSL 1.1.x auf und diese setzt das Cipher-Security Level höher an. Setzt man also Ciphers ein wie md5, die ja bestimmt schon länger wie 10 Jahre als unsicher gelten dann verweigert OpenSSL das. Damit das evt. trotzdem geht muss man OpenVPN ein Kommandozeilenargument mitgeben das etwa so lautet

--tls-cipher DEFAULT:@SECLEVEL=0Du kannst ja mal selbst auf der Konsole der Sense schauen wo man die Commanline-Config oder Argumente hinzufügen kann.

Aber mal ehrlich MD5?? Ist ja wohl ein Witz da kannst du deinen Kladerardatasch auch gleich im Klartext über den Äther schicken...🙈

Dann doch lieber zum Anlass nehmen auf aktuelle Ciphers umzusteigen!

Grüße Uwe

Hallo,

wenn man das liest: https://openvpn.net/faq/md5-signature-algorithm-support/ solltest Du einfach neue Zertifikate mit einem anderen Signaturalgorithmus verwenden. Die müssen doch sowieso irgendwann erneuert werden, oder haben die 10 Jahre Laufzeit?

Grüße

lcer

wenn man das liest: https://openvpn.net/faq/md5-signature-algorithm-support/ solltest Du einfach neue Zertifikate mit einem anderen Signaturalgorithmus verwenden. Die müssen doch sowieso irgendwann erneuert werden, oder haben die 10 Jahre Laufzeit?

Grüße

lcer

Lesenswert zu dem Thema und bestätigt das was @colinardo oben schon richtig erwähnt hat:

https://www.heise.de/security/artikel/Kryptographie-in-der-IT-Empfehlung ...

MD5 ist nicht mehr tragbar.

https://www.heise.de/security/artikel/Kryptographie-in-der-IT-Empfehlung ...

MD5 ist nicht mehr tragbar.

Hallo,

Wenn die Unternehmens-CA Dir über- oder nebengeordnet ist, warum machst Du dann überhaupt Updates? Zur Verbesserung der Sicherheit? Wozu, wenn andere für offene Flanken sorgen?

Grüße

lcer

Zitat von @Fenris14:

Alles richtig was ihr schreibt. Problem nur, das es nicht in meiner Hand liegt. Ich kann nur beeinflussen was ich unter mir habe und das war in diesem Fall das Update auf pfSense 2.5.1.

Alles richtig was ihr schreibt. Problem nur, das es nicht in meiner Hand liegt. Ich kann nur beeinflussen was ich unter mir habe und das war in diesem Fall das Update auf pfSense 2.5.1.

Wenn die Unternehmens-CA Dir über- oder nebengeordnet ist, warum machst Du dann überhaupt Updates? Zur Verbesserung der Sicherheit? Wozu, wenn andere für offene Flanken sorgen?

Grüße

lcer

Zitat von @Fenris14:

Ich werde jetzt mal eine virtuelle Maschine aufsetzen, pfSense installieren und die Zertifikate mit "SECLEVEL=0" testen. Sollte das klappen, kann ich zumindest mal wieder upgraden. Dann bleibt mir nur noch zu hoffen, das die Verantwortlichen bald neue Zertifikate ausstellen die mindestens SHA256 bieten.

Hab das gerade auch mal getestet, mit dieser Ergänzung unter den erweiterten OpenVPN funktioniert es witzigerweise tatsächlich noch mit MD5 gehashten Zertifikaten auf einer aktuellen pfSense 2.5.1.Ich werde jetzt mal eine virtuelle Maschine aufsetzen, pfSense installieren und die Zertifikate mit "SECLEVEL=0" testen. Sollte das klappen, kann ich zumindest mal wieder upgraden. Dann bleibt mir nur noch zu hoffen, das die Verantwortlichen bald neue Zertifikate ausstellen die mindestens SHA256 bieten.