Sicherheitskonzept für meinen Server

Hallo zusammen,

ich habe bei mir zu Hause einen Windows 2003-Server laufen - demnächst werden verschiedene sensible Daten darauf gespeichert werden, die Sicherheit ist also eines der wichtigsten Dinge.

Um meinen Server so gut wie möglich zu schützen, habe ich mir folgende Konfiguration überlegt:

Ich stelle mir das ganze also folgendermaßen vor: Auf dem eigentlichen Server soll eine Virtualisierungssoftware laufen, in der wiederum ein weiteres Betriebsystem (ich favorisiere Windows XP - oder sollte ich doch eher auf eine Linux-Distri zurückgreifen?) läuft. Auf dieser virtuellen Maschine soll eine Firewall laufen, die ich selbst definiere - also Ports schließen und öffnen kann. Zudem möchte ich einen IP-Blocker drinnen haben, der bestimmte, unerwünschte IPs von außen direkt blockt. Damit auch Leute aus dem Internet, die ich gerne selbst festlegen möchte, dennoch Zugriff auf meinen Server haben, würde ich gerne einen VPN-Server einrichten, in den man sich über einen SSH-Daemon einloggt. Passwörter etc. werden demnach verschlüsselt übertragen.

Damit ein direkter Zugriff auf den eigentlichen Server unterbunden wird, habe ich mir überlegt, das Onboard-LAN zu deaktivieren und als Standardgateway in der TCP / IP-Konfiguration die interne IP-Adresse der virtuellen Maschine festzulegen. Somit sollte ja kein direkter Zugriff auf die Fritz!Box möglich sein. Die virtuelle Maschine dagegen läuft über eine dedizierte PCI-Netzwerkkarte, die an die Fritz!Box angeschlossen ist und diese als Gateway verwendet.

Da auf dem Webserver aber auch Dienste wie z.B. Apache laufen, darf natürlich nicht alles geblockt werden. Ports wie z.B. 80 sollen demnach ohne Probleme von außen erreichbar sein. Das sollte ja auch theoretisch möglich sein, wenn diese über die Fritz!Box-Firewall und der Firewall der virtuellen Maschine freigeschaltet sind und entsprechend weitergeleitet werden, oder?

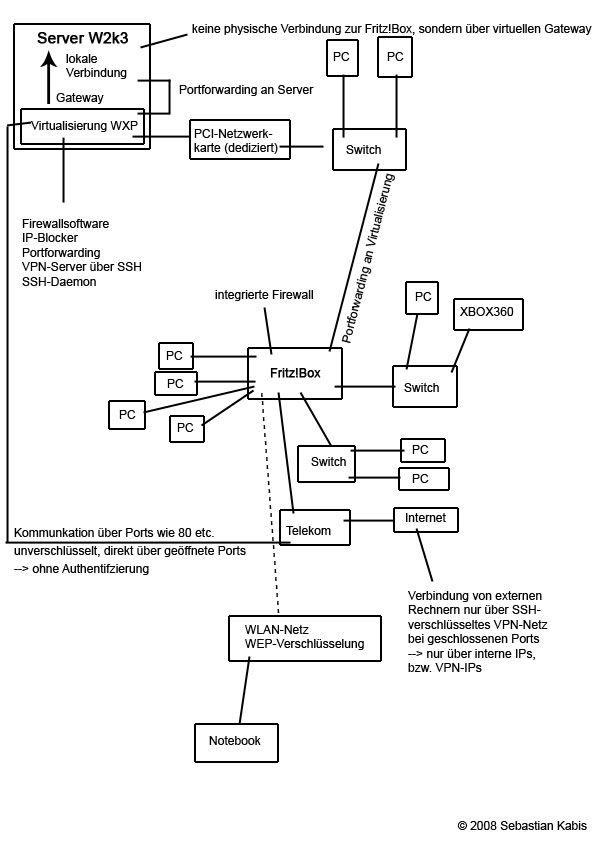

Das Bild zeigt übrigens die komplette Struktur unseres Netzwerks. Ich möchte die virtuelle Maschine allerdings nur als Firewall für den Server laufen lassen, die anderen PCs sollen direkt an die Fritz!Box angeschlossen sein.

Nun also meine Frage: Was haltet ihr von diesem Konzept? Wird vermutlich alles so funktioniere, wie ich mir das vorstelle? Könnte es wo zu Problemen kommen? Und wie hoch ist die Sicherheit?

Danke im Voraus.

Mit freundlichen Grüßen,

CyberSeb

ich habe bei mir zu Hause einen Windows 2003-Server laufen - demnächst werden verschiedene sensible Daten darauf gespeichert werden, die Sicherheit ist also eines der wichtigsten Dinge.

Um meinen Server so gut wie möglich zu schützen, habe ich mir folgende Konfiguration überlegt:

Ich stelle mir das ganze also folgendermaßen vor: Auf dem eigentlichen Server soll eine Virtualisierungssoftware laufen, in der wiederum ein weiteres Betriebsystem (ich favorisiere Windows XP - oder sollte ich doch eher auf eine Linux-Distri zurückgreifen?) läuft. Auf dieser virtuellen Maschine soll eine Firewall laufen, die ich selbst definiere - also Ports schließen und öffnen kann. Zudem möchte ich einen IP-Blocker drinnen haben, der bestimmte, unerwünschte IPs von außen direkt blockt. Damit auch Leute aus dem Internet, die ich gerne selbst festlegen möchte, dennoch Zugriff auf meinen Server haben, würde ich gerne einen VPN-Server einrichten, in den man sich über einen SSH-Daemon einloggt. Passwörter etc. werden demnach verschlüsselt übertragen.

Damit ein direkter Zugriff auf den eigentlichen Server unterbunden wird, habe ich mir überlegt, das Onboard-LAN zu deaktivieren und als Standardgateway in der TCP / IP-Konfiguration die interne IP-Adresse der virtuellen Maschine festzulegen. Somit sollte ja kein direkter Zugriff auf die Fritz!Box möglich sein. Die virtuelle Maschine dagegen läuft über eine dedizierte PCI-Netzwerkkarte, die an die Fritz!Box angeschlossen ist und diese als Gateway verwendet.

Da auf dem Webserver aber auch Dienste wie z.B. Apache laufen, darf natürlich nicht alles geblockt werden. Ports wie z.B. 80 sollen demnach ohne Probleme von außen erreichbar sein. Das sollte ja auch theoretisch möglich sein, wenn diese über die Fritz!Box-Firewall und der Firewall der virtuellen Maschine freigeschaltet sind und entsprechend weitergeleitet werden, oder?

Das Bild zeigt übrigens die komplette Struktur unseres Netzwerks. Ich möchte die virtuelle Maschine allerdings nur als Firewall für den Server laufen lassen, die anderen PCs sollen direkt an die Fritz!Box angeschlossen sein.

Nun also meine Frage: Was haltet ihr von diesem Konzept? Wird vermutlich alles so funktioniere, wie ich mir das vorstelle? Könnte es wo zu Problemen kommen? Und wie hoch ist die Sicherheit?

Danke im Voraus.

Mit freundlichen Grüßen,

CyberSeb

Please also mark the comments that contributed to the solution of the article

Content-Key: 83756

Url: https://administrator.de/contentid/83756

Printed on: April 20, 2024 at 01:04 o'clock

6 Comments

Latest comment

Hallo,

das Sicherheitskonzept hat für mich mehr Löcher als ein Schweizer Käse und wirft einige zusätzliche Fragen auf.

Was macht der W2K3 Server direkt am Internet????

Du hast schon einen Router (deine Fritzbox) die die Verbindung zum Internet darstellt und umgehst mit deinem Konstrukt die Sicherheitsoptionen!!

Ein WLAN Netz mit WEP Verschlüsselung ist akutell unter 10 sekunden zu knacken also absolut unsicher!

Laut Zeichnung hängen an deiner Fritzbox 4 PC und drei Switche, welche Fritzbox kann das ??? Ich kenne die eigentlich nur mit 4 Ports.

Der Kasten der In der Zeichung mit Telekom bezeichnet ist, was ist das ? eine DSL Anschluss?

Ich würde das anders aufbauen:

Es gibt nur eine Schnittstelle zum Internet und diese mit einer zusätzlichen Firewall absichern (sowas wie IPcop oder eine PIX) und dahinter die Geräte.

Die Geräte zur Abschottung in eigene VLANs.

brammer

das Sicherheitskonzept hat für mich mehr Löcher als ein Schweizer Käse und wirft einige zusätzliche Fragen auf.

Was macht der W2K3 Server direkt am Internet????

Du hast schon einen Router (deine Fritzbox) die die Verbindung zum Internet darstellt und umgehst mit deinem Konstrukt die Sicherheitsoptionen!!

Ein WLAN Netz mit WEP Verschlüsselung ist akutell unter 10 sekunden zu knacken also absolut unsicher!

Laut Zeichnung hängen an deiner Fritzbox 4 PC und drei Switche, welche Fritzbox kann das ??? Ich kenne die eigentlich nur mit 4 Ports.

Der Kasten der In der Zeichung mit Telekom bezeichnet ist, was ist das ? eine DSL Anschluss?

Ich würde das anders aufbauen:

Es gibt nur eine Schnittstelle zum Internet und diese mit einer zusätzlichen Firewall absichern (sowas wie IPcop oder eine PIX) und dahinter die Geräte.

Die Geräte zur Abschottung in eigene VLANs.

brammer

Abend CyberSeb,

also dein Netzwerkplan ist mehr als verwirrend...das müssen wir noch üben bzw. probiere es mal deutlicher darzustellen was du möchtest.

Des Weiteren, dass soll ein Hausnetzwerk sein?!

Wie verbindest du den Server direkt mit dem Splitter und auch noch die Fritzbox?! Es kann nur ein Gerät am DSL-Anschluss hängen.

Markiere dann auch bitte den Teil für den du in diesem Netzwerk zuständig bist. Weil du hast auch eine LOOP in dem Abbild. Fritzbox-Switch-Server-Telekom-Fritzbox.

Wie genau soll das mit dem Server ablaufen? Sollen darüber alle Clients ins Internet?! Oder einfach nur für dich bzw. deine Clients?!

@die Geräte zur Abschottung in eigene VLANs.

Lohnt sich der Aufwand überhaupt?! Stellt man ne PIX hin und gut is..

Grüße

Dani

also dein Netzwerkplan ist mehr als verwirrend...das müssen wir noch üben bzw. probiere es mal deutlicher darzustellen was du möchtest.

Des Weiteren, dass soll ein Hausnetzwerk sein?!

Wie verbindest du den Server direkt mit dem Splitter und auch noch die Fritzbox?! Es kann nur ein Gerät am DSL-Anschluss hängen.

Markiere dann auch bitte den Teil für den du in diesem Netzwerk zuständig bist. Weil du hast auch eine LOOP in dem Abbild. Fritzbox-Switch-Server-Telekom-Fritzbox.

Das ist mir schon bewusst. Das Notebook hat sowieso nichts mit mir zu tun - für dessen

Sicherheit muss ich nicht sorgen, ich habe das nur der Vollständigkeit halber mit eingefügt.

Gute Einstellung! Am Ende geht es dem an den Kragen, dem der Anschluss gehört und wenn er das wüsste, würde er sicher dafür sorgen, das min. WPA sein muss!! => umsetzen....Sicherheit muss ich nicht sorgen, ich habe das nur der Vollständigkeit halber mit eingefügt.

Wie genau soll das mit dem Server ablaufen? Sollen darüber alle Clients ins Internet?! Oder einfach nur für dich bzw. deine Clients?!

Kann ich bei IPCop auch die Idee mit dem VPN-Server realisieren?

Schön, du hast die Beschreibung der HP überfolgen....@die Geräte zur Abschottung in eigene VLANs.

Lohnt sich der Aufwand überhaupt?! Stellt man ne PIX hin und gut is..

Grüße

Dani

Hallo,

Die Behauptung, dass ich die

Sicherheitsoptionen der Fritz!Box umgehe, ist

ebenfalls falsch. Ich möchte diese

Sicherheitsoptionen nicht durch meine VM

ersetzen, sondern ERWEITERN. Die Fritz!Box

regelt also den Netzwerkverkehr von

außen und blockt Anfragen auf Ports,

die darin geschlossen sind - nicht jedoch

intern!

Also wenn ich deine Zeichnung und deine Ausführungen auswerte,

hängen Serverdienste die du auf deinem W2K3 laufen hast an, deinem Internet Anschluss ohne das diese durch die Fritzbox gehen, oder?

Erstens stellt sich für mich die Frage wie du das technisch realisierst den es sollte/darf nur ein Gerät direkt dran hängen.

Als Gateway würde ich die Adresse der Fritzbox nehmen und dort Filtern.

Wenn du dich in verschiedenen Netzwekren (aus IP Sicht) bewegen musst würde ich mit Routen arbeiten.

Als Empfehlung nochmal den Hinweis auf eine PIX/ASA die den gesamten Verkehr in alle Richtungen Regeln kann und das auch zuverlässig macht.

Wobei du dann auch deine VPN Verbindungen ohne Probleme weiterverwenden kannst.

brammer

Die Behauptung, dass ich die

Sicherheitsoptionen der Fritz!Box umgehe, ist

ebenfalls falsch. Ich möchte diese

Sicherheitsoptionen nicht durch meine VM

ersetzen, sondern ERWEITERN. Die Fritz!Box

regelt also den Netzwerkverkehr von

außen und blockt Anfragen auf Ports,

die darin geschlossen sind - nicht jedoch

intern!

hängen Serverdienste die du auf deinem W2K3 laufen hast an, deinem Internet Anschluss ohne das diese durch die Fritzbox gehen, oder?

Erstens stellt sich für mich die Frage wie du das technisch realisierst den es sollte/darf nur ein Gerät direkt dran hängen.

Als Gateway würde ich die Adresse der Fritzbox nehmen und dort Filtern.

Wenn du dich in verschiedenen Netzwekren (aus IP Sicht) bewegen musst würde ich mit Routen arbeiten.

Als Empfehlung nochmal den Hinweis auf eine PIX/ASA die den gesamten Verkehr in alle Richtungen Regeln kann und das auch zuverlässig macht.

Wobei du dann auch deine VPN Verbindungen ohne Probleme weiterverwenden kannst.

brammer