AD Kennwort ändern bei WIN10, oder WIN7 Client an Domäne nicht möglich :

Hallo. Bin ein recht unerfahrerner ITler. Ich habe 2 Rechner (User) in unterschiedlichen Domänen, bei denen ich, bzw, die Clients, das PW nicht ändern kann. Es kommt folgende Meldung :

"Das Kennwort entspricht nicht den Anforderungen der Kennwortrichtlinien. Überprüfen Sie die Kennwortlänge, die Komplexität des Kennwortes und die Anforderungen bezüglich früherer Kennwörter."

Da ein User davon meiner ist, weiß ich nicht, was hier fehlen könnte. Mein PW hätte lauten sollen : HulkAvenger19$!

Das entspricht definitv allen Anforderungen. Oder übersehe ich etwas? Normal reicht 8 Zeichen, Groß und Kleinbuchstabe sowie Sonderzeichen und Zahl.

Hat jemand eine Idee für mich, bzw. auch meinen Kunden?

"Das Kennwort entspricht nicht den Anforderungen der Kennwortrichtlinien. Überprüfen Sie die Kennwortlänge, die Komplexität des Kennwortes und die Anforderungen bezüglich früherer Kennwörter."

Da ein User davon meiner ist, weiß ich nicht, was hier fehlen könnte. Mein PW hätte lauten sollen : HulkAvenger19$!

Das entspricht definitv allen Anforderungen. Oder übersehe ich etwas? Normal reicht 8 Zeichen, Groß und Kleinbuchstabe sowie Sonderzeichen und Zahl.

Hat jemand eine Idee für mich, bzw. auch meinen Kunden?

Please also mark the comments that contributed to the solution of the article

Content-Key: 305246

Url: https://administrator.de/contentid/305246

Printed on: April 18, 2024 at 18:04 o'clock

17 Comments

Latest comment

Hi xtra-long,

oftmals liegt es an der Kennwort Chronik. Also es darf nicht jedes mal ein ähnliches Kennwort bzw. das gleiche gesetzt werden. Dieser Wert entspricht in den Default einstellungen glaube ich die letzten drei Passwörter. Also du musst erst wieder drei andere Passwörter eingeben bevor du wieder das selbe verwenden kannst.

Ich weiß das daran viele User scheitern

Am besten siehst du an deinem Domain Controller in den GPO´s nach was in der Default GPO an Richtlinien gesetzt ist, dies schreibst du auf und veröffentlichst es an die User. Dann weiß jeder Bescheid wie die Kennwortrichtlinien im Unternehmen gestaltet sind.

Pfad der GPO:

Computerkonfiguration/Richtlinien/Windows-Einstellungen/Sicherheitseinstellungen/Kontorichtlinien/Kennwortrichtlinien

Ich kann dir nur empfehlen die Richtlinien nicht allzu locker zu schrauben, da es auf jeden Fall Sinnvoll ist das Passwort öfter mal zu ändern und einer gewissen Komplexibilität zu unterziehen.

Beste Grüße

Somebody

oftmals liegt es an der Kennwort Chronik. Also es darf nicht jedes mal ein ähnliches Kennwort bzw. das gleiche gesetzt werden. Dieser Wert entspricht in den Default einstellungen glaube ich die letzten drei Passwörter. Also du musst erst wieder drei andere Passwörter eingeben bevor du wieder das selbe verwenden kannst.

Ich weiß das daran viele User scheitern

Am besten siehst du an deinem Domain Controller in den GPO´s nach was in der Default GPO an Richtlinien gesetzt ist, dies schreibst du auf und veröffentlichst es an die User. Dann weiß jeder Bescheid wie die Kennwortrichtlinien im Unternehmen gestaltet sind.

Pfad der GPO:

Computerkonfiguration/Richtlinien/Windows-Einstellungen/Sicherheitseinstellungen/Kontorichtlinien/Kennwortrichtlinien

Ich kann dir nur empfehlen die Richtlinien nicht allzu locker zu schrauben, da es auf jeden Fall Sinnvoll ist das Passwort öfter mal zu ändern und einer gewissen Komplexibilität zu unterziehen.

Beste Grüße

Somebody

- Wurde das Passwort bei den letzten 10 Änderungen schon mal verwendet ?

- Wurde die tatsächliche gültge Password-Policy auf dem DC in den GPOs überprüft das diese nicht geändert/angepasst wurde (längeres Passwort, längere History, etc.).

- Eigenschaft Minimum Password Age steht nicht auf 0 und User versucht kurz hintereinander sein Passwort zu ändern?

Gruß skybird

Moin.

@SomebodyToLove und @129413

Ich tippe auch auf das, was Skybird sagt: Du versuchst Dein Kennwort vor Ablauf des Mindestalters zu ändern.

Wenn es das nicht ist, prüfe auch auf PSOs, die evtl. aktiv sind: Powershell auf,

Get-ADUserResultantPasswordPolicy -identity DeinNutzername

Wenn da nichts zurückgegeben wird, unterliegst Du keiner PSO, wenn doch, kontrolliere die PSO.

@SomebodyToLove und @129413

oftmals liegt es an der Kennwort Chronik. Also es darf nicht jedes mal ein ähnliches Kennwort...

Es findet keine Ähnlichkeitsprüfung statt, es werden lediglich die letzten x Kennwörter verglichen.Ich tippe auch auf das, was Skybird sagt: Du versuchst Dein Kennwort vor Ablauf des Mindestalters zu ändern.

Wenn es das nicht ist, prüfe auch auf PSOs, die evtl. aktiv sind: Powershell auf,

Get-ADUserResultantPasswordPolicy -identity DeinNutzername

Wenn da nichts zurückgegeben wird, unterliegst Du keiner PSO, wenn doch, kontrolliere die PSO.

Der geht nur auf einem System mit RSAT oder dem DC direkt und einem vorherigen Import-Module ActiveDirectory wenn du noch eine ältere Powershell benutzt die noch kein Autoloading der Module unterstützt.

Wenn das Domain Functional Level nicht hoch genug steht bekommst du damit keine Ausgabe, oder aber es gibt einfach keine PSO für den User:

https://community.spiceworks.com/topic/499726-get-aduserresultantpasswor ...

https://community.spiceworks.com/topic/499726-get-aduserresultantpasswor ...

Moin,

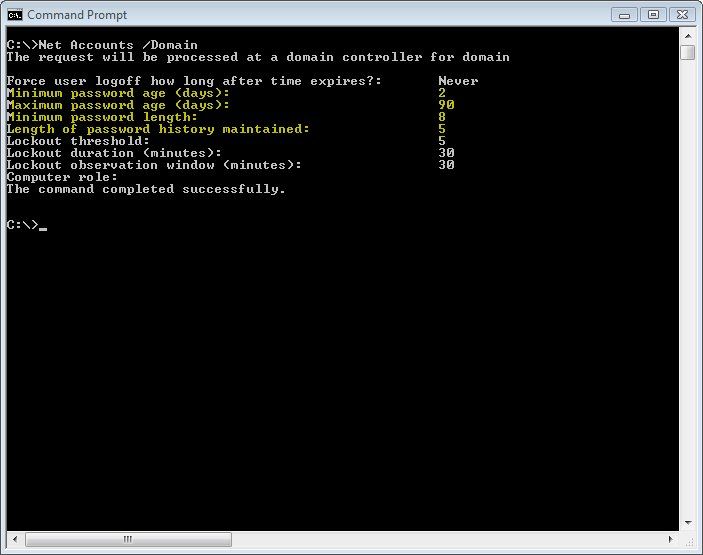

für das einfahce ermitteln der Passwortrichtlinien reicht doch ein

am Client.

Damit bekommt man

Ich habe mal einen Screenshot beigefügt.

Den Befehl kann jeder Benutzer auf der CLI (Commandline Interface ==> Eingabeaufforderung) eingeben.

Gruss Penny.

für das einfahce ermitteln der Passwortrichtlinien reicht doch ein

Net Accounts /DomainDamit bekommt man

- Mindestdauer des Passwortes bevor es geändert werden kann

- maximaldauer, wann das Passwort abläuft

- Passworthistorie

Ich habe mal einen Screenshot beigefügt.

Den Befehl kann jeder Benutzer auf der CLI (Commandline Interface ==> Eingabeaufforderung) eingeben.

Gruss Penny.

Rischtisch.

Minimales Kennwortalter (Tage): 7