Bintec R1202 IPSEC mit ShrewSoft VPN Client funktioniert nicht

Hallo,

folgendes Problem habe ich. Ich setze ein Bintec R1202 Router ein und möchte gerne eine IPSEC Verbindung vom Firmennetzwerk zu einer Privatperson herstellen.

Folgendes Szenario:

User A mit VPN CLient möchte auf den Terminalserver in der Firma zugreifen.

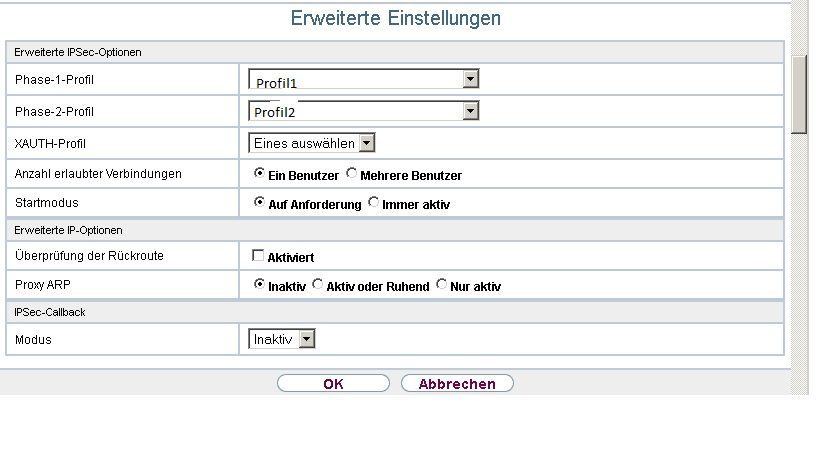

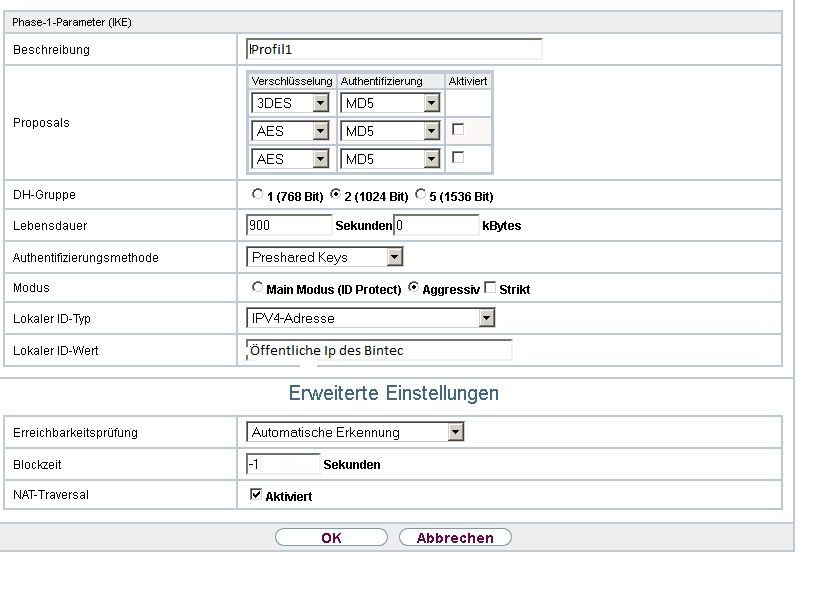

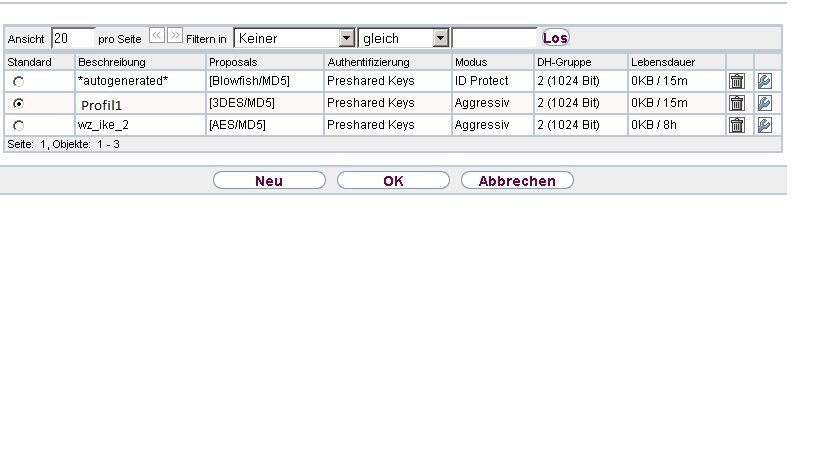

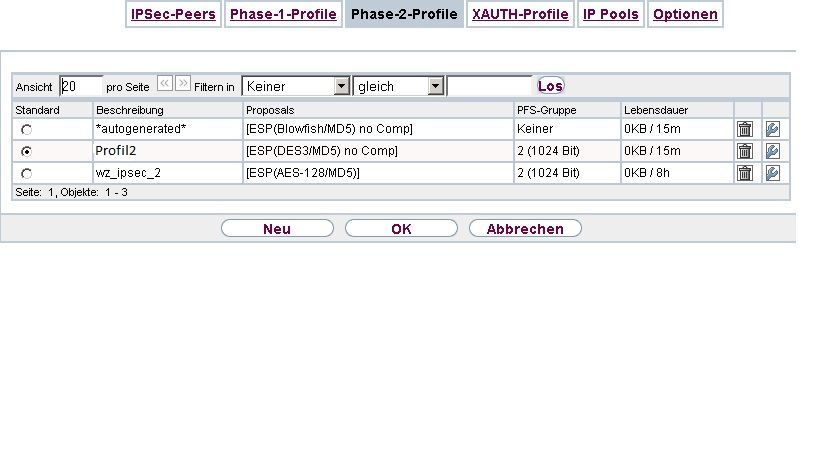

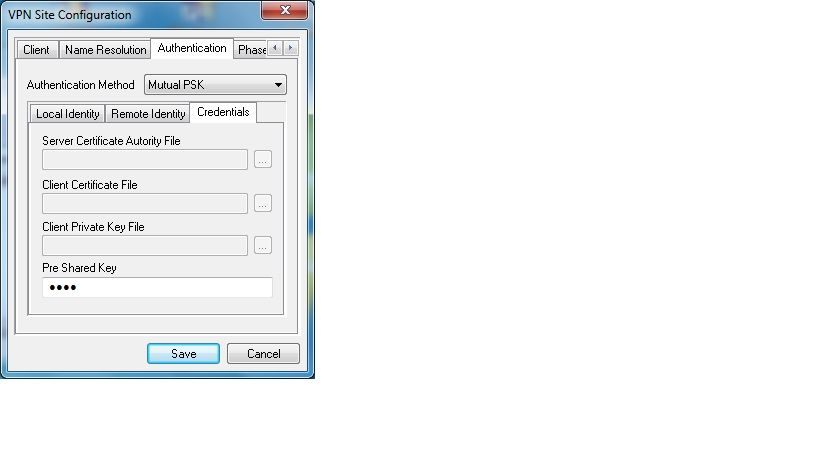

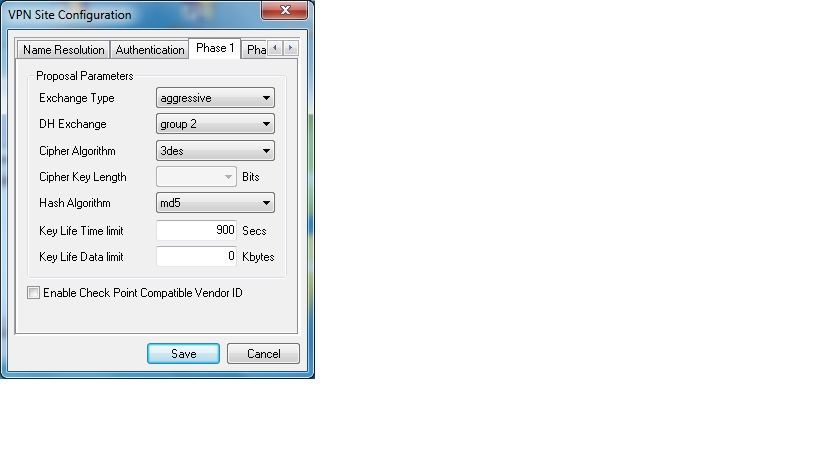

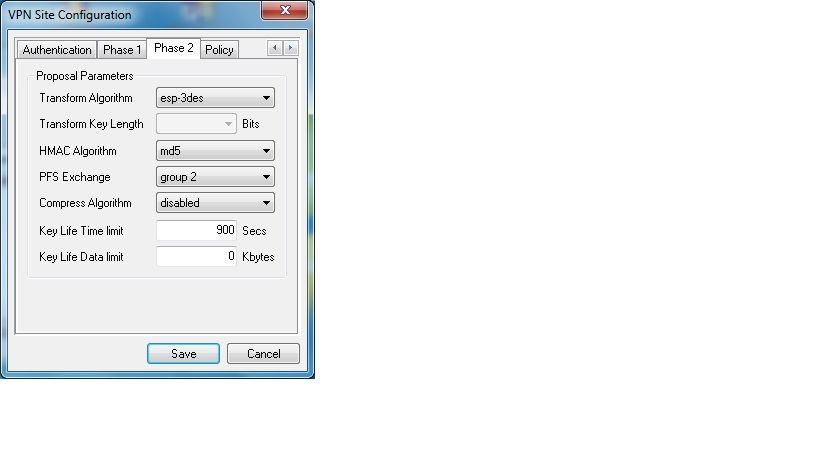

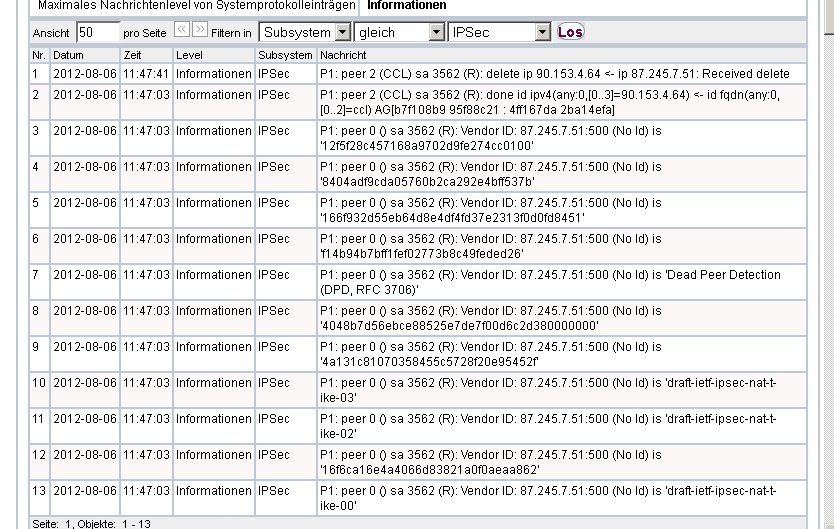

IPSEC Konfiguration am Bintec habe ich schon vorgenommen, kriege es aber nicht hin mit dem VPN Client eine Verbindung aufzubauen. Habe schon alles möglich ausporbiert. Eingesetzt wird ein ShrewSoft VPN Client in der neusten Version. Da ich mich leider mit dem Bintec und der VPN Client nicht auskennen, hoffe ich auf eure Hilfe. Eingerichtet habe ich den IPSEC Tunnel mit Hilfe des Wizards in der Weboberfläche. Ich habe mir dann auch zu Testzwecken andere Phase 1 und Phase 2 Profile angelegt. ALs Kex wird ein Presharedkey verwendet.

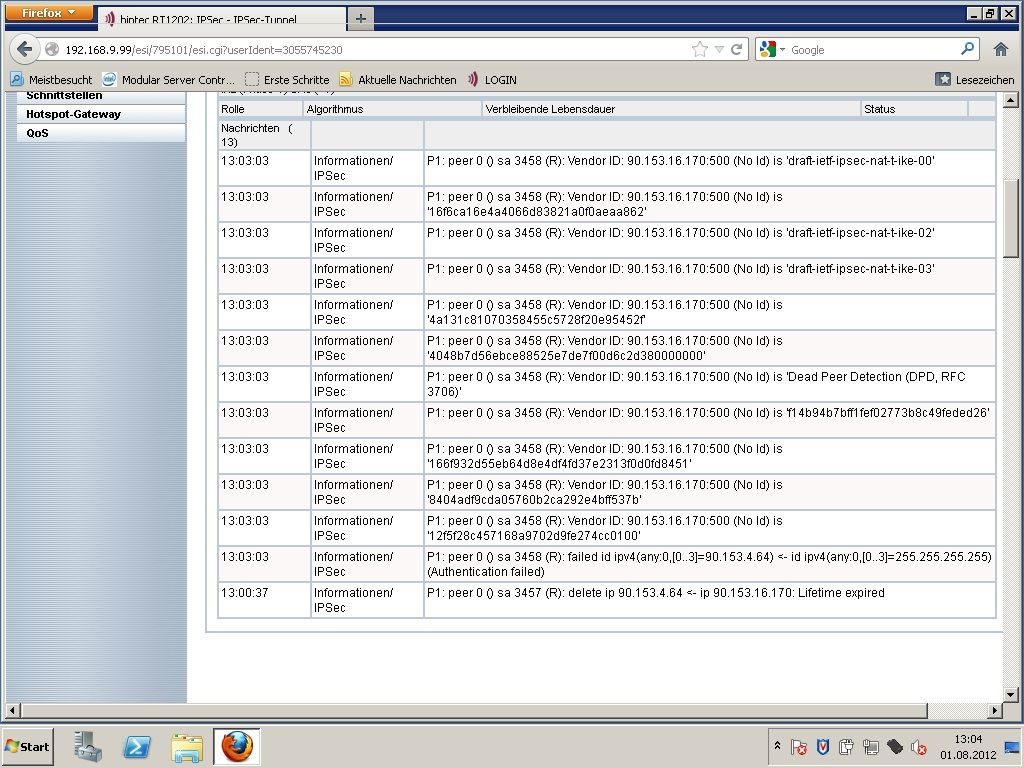

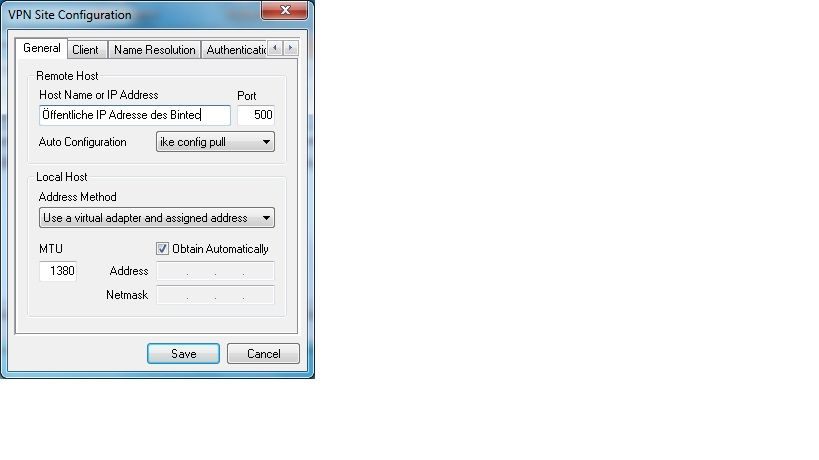

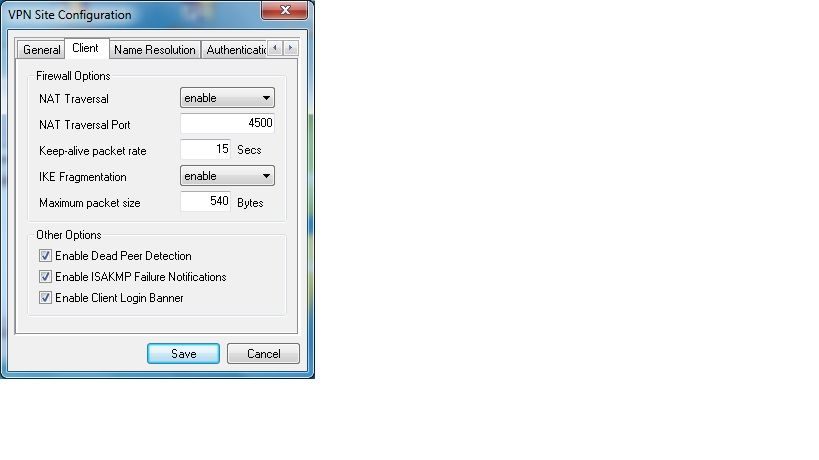

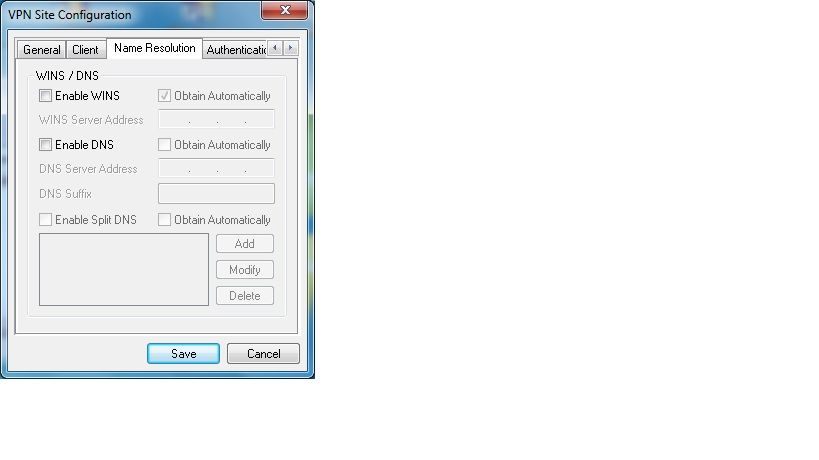

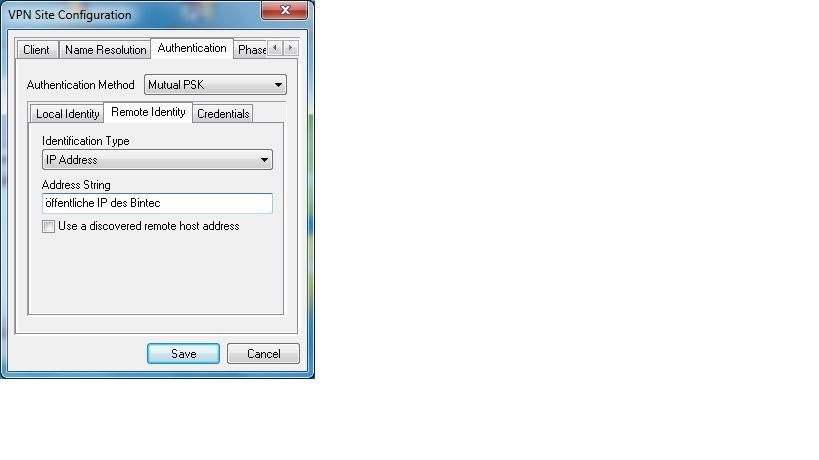

Screenshots werde ich von der Config des ShrewSoft VPN Clients und der Konfig vom Bintec anheften. Diese basieren auf der Config die ich verwende.

Der Bintec Router wurde von einem anderen IT Unternehmen übernommen, wo bereits IPSEC Tunnel konfiguriert waren. Diese funktionierten auch. Jedoch weiß ich nicht welcher VPN Client auf den Windows XP x86 CLients installiert ist und wie die Config aussah.

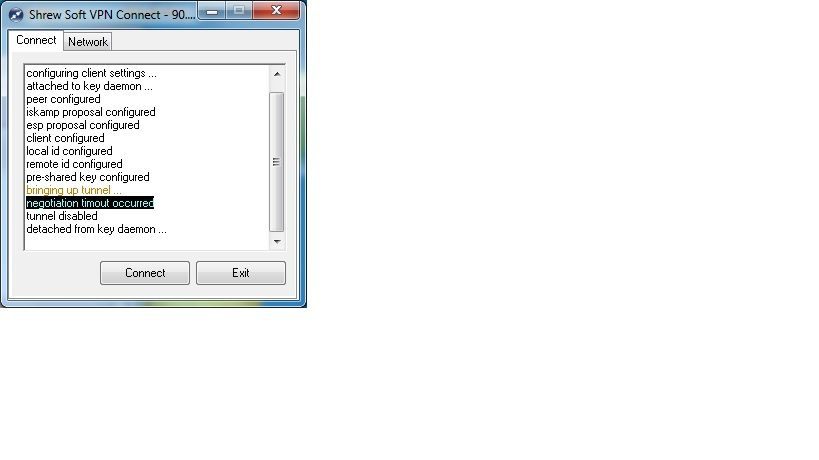

Als Fehlermeldung erhalten ich immer: "negotiation timout occurred"

Sollten noch irgendwelche Daten benötigt werden, bitte bescheid geben.

Ich hoffe ihr könnt mir helfen. Danke im vorraus.

folgendes Problem habe ich. Ich setze ein Bintec R1202 Router ein und möchte gerne eine IPSEC Verbindung vom Firmennetzwerk zu einer Privatperson herstellen.

Folgendes Szenario:

User A mit VPN CLient möchte auf den Terminalserver in der Firma zugreifen.

IPSEC Konfiguration am Bintec habe ich schon vorgenommen, kriege es aber nicht hin mit dem VPN Client eine Verbindung aufzubauen. Habe schon alles möglich ausporbiert. Eingesetzt wird ein ShrewSoft VPN Client in der neusten Version. Da ich mich leider mit dem Bintec und der VPN Client nicht auskennen, hoffe ich auf eure Hilfe. Eingerichtet habe ich den IPSEC Tunnel mit Hilfe des Wizards in der Weboberfläche. Ich habe mir dann auch zu Testzwecken andere Phase 1 und Phase 2 Profile angelegt. ALs Kex wird ein Presharedkey verwendet.

Screenshots werde ich von der Config des ShrewSoft VPN Clients und der Konfig vom Bintec anheften. Diese basieren auf der Config die ich verwende.

Der Bintec Router wurde von einem anderen IT Unternehmen übernommen, wo bereits IPSEC Tunnel konfiguriert waren. Diese funktionierten auch. Jedoch weiß ich nicht welcher VPN Client auf den Windows XP x86 CLients installiert ist und wie die Config aussah.

Als Fehlermeldung erhalten ich immer: "negotiation timout occurred"

Sollten noch irgendwelche Daten benötigt werden, bitte bescheid geben.

Ich hoffe ihr könnt mir helfen. Danke im vorraus.

Please also mark the comments that contributed to the solution of the article

Content-Key: 188948

Url: https://administrator.de/contentid/188948

Printed on: April 24, 2024 at 18:04 o'clock

12 Comments

Latest comment

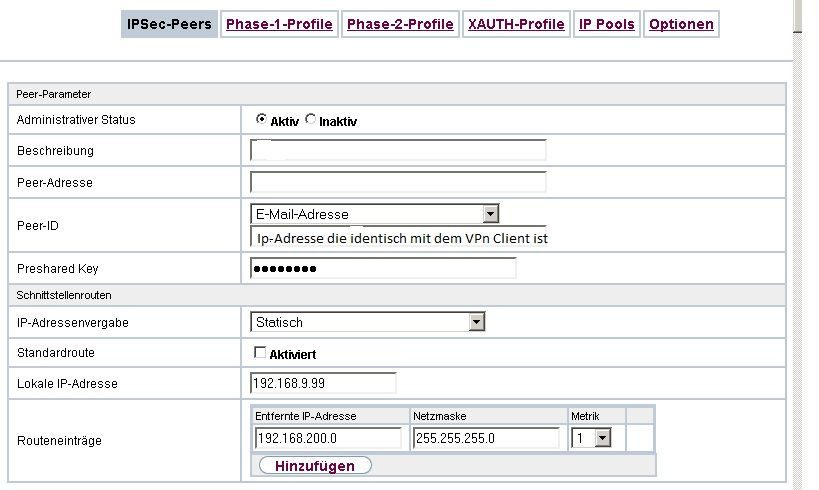

Was hast du jetzt im Router bei IPSec-Peers in "Routeneinträge" stehen?

Du hast übrigens nicht nur ein "bisschen" rumprobiert. Du hast es ja fast geschafft.

Du hast übrigens nicht nur ein "bisschen" rumprobiert. Du hast es ja fast geschafft.

Hallo

folgende Tips:

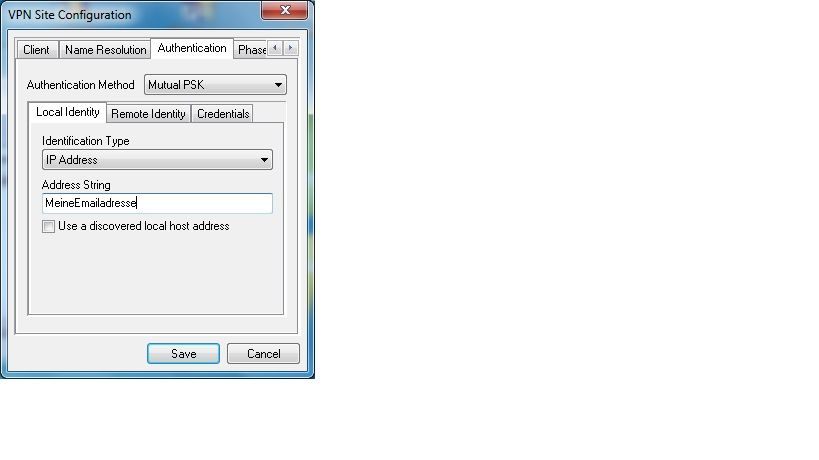

- Im ShrewSoft Client unter Authentication->Local Identity den Identification Type auf "User Fully Qualified Domain Name" setzen wenn eine Mailadresse verwendet wird. Diese auch unter Peer-ID auf der BinTEC eintragen

- In Phase1 und Phase2 des ShrewSoft Client nur den DH und PFS Typ setzen, die Algorithm auf "Auto" (Gateway Vorschlag wird akzeptiert)

- Unter Policy das getunnelte Netz prüfen, muss mit der BinTEC Vorstellung überein stimmen

Viel Erfolg

Andi

folgende Tips:

- Im ShrewSoft Client unter Authentication->Local Identity den Identification Type auf "User Fully Qualified Domain Name" setzen wenn eine Mailadresse verwendet wird. Diese auch unter Peer-ID auf der BinTEC eintragen

- In Phase1 und Phase2 des ShrewSoft Client nur den DH und PFS Typ setzen, die Algorithm auf "Auto" (Gateway Vorschlag wird akzeptiert)

- Unter Policy das getunnelte Netz prüfen, muss mit der BinTEC Vorstellung überein stimmen

Viel Erfolg

Andi

morgen,

Bild 1: IP-Adressvergabe muss auf > Server im IKE-Konfigurationsmodus stehen

Bild 1: IP-Zuordnungspool muss Pool ausgewählt werden (dieser Punkt taucht erst auf nachdem auf IKE-Server gestellt.

Pool muss zuvor erstellt werden (Bild 1 oben rechts IP-Pools)

Bild 1: Lokale IP-Adresse ist = Interne IP des ROUTERS

in Screwsoft (Bild 11) muss an der Stelle wo jetzt deine E-Mailadresse steht die IP des Clients eingetragen werden

diese muss dem Eintrag in Bild 1 Peer-ID entsprechen. Falls der Client eine Dynamische IP hat dort einfach auf FQDN stellen und in Screwsoft auch und an beiden stellen den Identischen Wert eintragen (frei wählbar).

Sonnst alles o.k.

Gruß

Bild 1: IP-Adressvergabe muss auf > Server im IKE-Konfigurationsmodus stehen

Bild 1: IP-Zuordnungspool muss Pool ausgewählt werden (dieser Punkt taucht erst auf nachdem auf IKE-Server gestellt.

Pool muss zuvor erstellt werden (Bild 1 oben rechts IP-Pools)

Bild 1: Lokale IP-Adresse ist = Interne IP des ROUTERS

in Screwsoft (Bild 11) muss an der Stelle wo jetzt deine E-Mailadresse steht die IP des Clients eingetragen werden

diese muss dem Eintrag in Bild 1 Peer-ID entsprechen. Falls der Client eine Dynamische IP hat dort einfach auf FQDN stellen und in Screwsoft auch und an beiden stellen den Identischen Wert eintragen (frei wählbar).

Sonnst alles o.k.

Gruß