BitLocker - Wiederherstellungsschlüssel werden nicht im AD gespeichert

Hi,

wenn wir eine Partition mit BitLocker verschlüsseln, dann wird er Wiederherstellungsschlüssel nicht im AD gespeichert, obwohl m.E. alles dafür vorbereitet ist.

Stamm-Domäne: Win 2016

Sub-Domäne: Win 2016

Funktionsebenen: Windows 2008 R2 (werden erst demnächst angehoben wenn letzte 2008R2-DC raus sind)

Client: Win 10 Pro

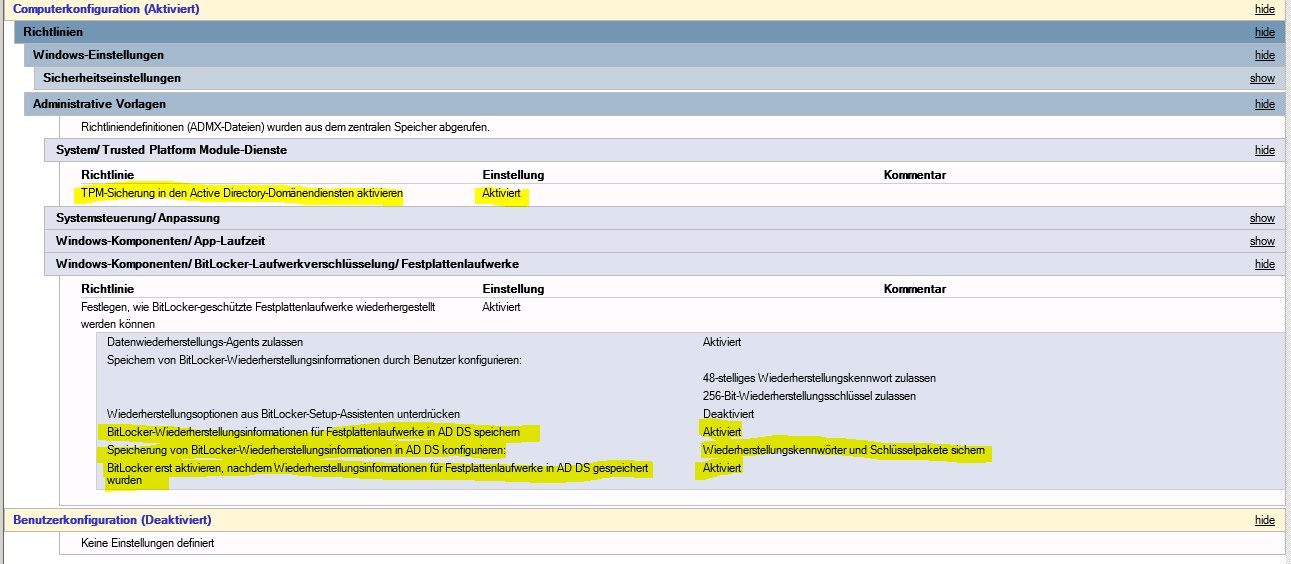

Client hat per GPO diese Einstellungen bekommen:

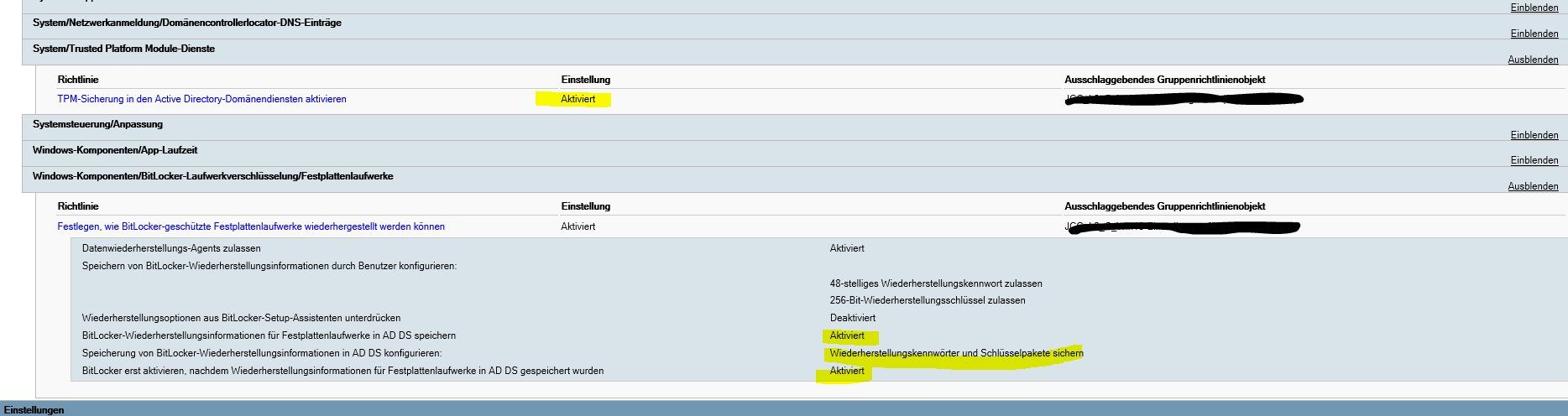

Client hat diese GPO auch übernommen:

Er hat dann anstandslos verschlüsselt. Hat aber nicht danach gefragt, ob er den Schlüssel im AD speichern soll. Nur "In Datei speichern" oder "ausdrucken" angeboten. Habe erstmal in Datei gespeichert.

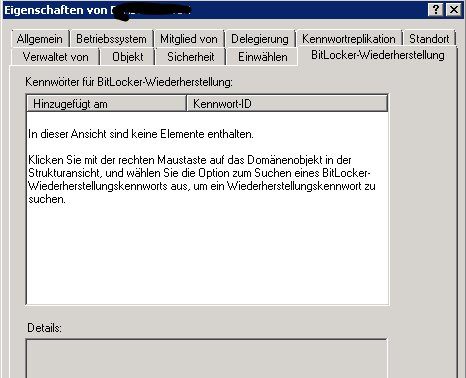

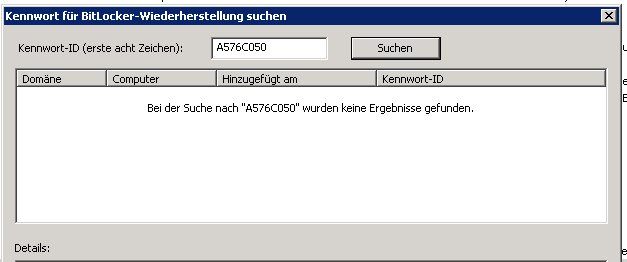

Im AD finde ich dann nichts:

@DerWoWusste meinte mal hier, dass nix weiter eingestellt werden müsste.

Was haben wir vergessen?

E.

wenn wir eine Partition mit BitLocker verschlüsseln, dann wird er Wiederherstellungsschlüssel nicht im AD gespeichert, obwohl m.E. alles dafür vorbereitet ist.

Stamm-Domäne: Win 2016

Sub-Domäne: Win 2016

Funktionsebenen: Windows 2008 R2 (werden erst demnächst angehoben wenn letzte 2008R2-DC raus sind)

Client: Win 10 Pro

Client hat per GPO diese Einstellungen bekommen:

Client hat diese GPO auch übernommen:

Er hat dann anstandslos verschlüsselt. Hat aber nicht danach gefragt, ob er den Schlüssel im AD speichern soll. Nur "In Datei speichern" oder "ausdrucken" angeboten. Habe erstmal in Datei gespeichert.

Im AD finde ich dann nichts:

@DerWoWusste meinte mal hier, dass nix weiter eingestellt werden müsste.

Was haben wir vergessen?

E.

Please also mark the comments that contributed to the solution of the article

Content-Key: 343431

Url: https://administrator.de/contentid/343431

Printed on: April 25, 2024 at 15:04 o'clock

20 Comments

Latest comment

Ich glaube, dass ein Berechtigungsproblem noch vorliegen könnte.

Schau mal hier:

https://blogs.technet.microsoft.com/askcore/2010/03/30/access-denied-err ...

und hier:

https://www.concurrency.com/blog/w/enable-bitlocker,-automatically-save- ...

Ich brauchte damals ein Script, um diese Berechtigung zu setzen:

Ich muss allerdings erwähnen, dass ich auch eine Windows 2008-Domäne betreibe.

Es kann durchaus sein, dass dies in neueren Domänenstrukturen nicht erforderlich ist.

Schau mal hier:

https://blogs.technet.microsoft.com/askcore/2010/03/30/access-denied-err ...

und hier:

https://www.concurrency.com/blog/w/enable-bitlocker,-automatically-save- ...

Ich brauchte damals ein Script, um diese Berechtigung zu setzen:

'===============================================================================

'

' This script demonstrates the addition of an Access Control Entry (ACE)

' to allow computers to write Trusted Platform Module (TPM)

' recovery information to Active Directory.

'

' This script creates a SELF ACE on the top-level domain object, and

' assumes that inheritance of ACL's from the top-level domain object to

' down-level computer objects are enabled.

'

'

'

' Last Updated: 07/01/2006

' Last Reviewed: 09/19/2009

' Microsoft Corporation

'

' Disclaimer

'

' The sample scripts are not supported under any Microsoft standard support program

' or service. The sample scripts are provided AS IS without warranty of any kind.

' Microsoft further disclaims all implied warranties including, without limitation,

' any implied warranties of merchantability or of fitness for a particular purpose.

' The entire risk arising out of the use or performance of the sample scripts and

' documentation remains with you. In no event shall Microsoft, its authors, or

' anyone else involved in the creation, production, or delivery of the scripts be

' liable for any damages whatsoever (including, without limitation, damages for loss

' of business profits, business interruption, loss of business information, or

' other pecuniary loss) arising out of the use of or inability to use the sample

' scripts or documentation, even if Microsoft has been advised of the possibility

' of such damages.

'

' Version 1.0.1 - Tested and re-released for Windows 7 and Windows Server 2008 R2

'

'===============================================================================

' --------------------------------------------------------------------------------

' Access Control Entry (ACE) constants

' --------------------------------------------------------------------------------

'- From the ADS_ACETYPE_ENUM enumeration

Const ADS_ACETYPE_ACCESS_ALLOWED_OBJECT = &H5 'Allows an object to do something

'- From the ADS_ACEFLAG_ENUM enumeration

Const ADS_ACEFLAG_INHERIT_ACE = &H2 'ACE can be inherited to child objects

Const ADS_ACEFLAG_INHERIT_ONLY_ACE = &H8 'ACE does NOT apply to target (parent) object

'- From the ADS_RIGHTS_ENUM enumeration

Const ADS_RIGHT_DS_WRITE_PROP = &H20 'The right to write object properties

Const ADS_RIGHT_DS_CREATE_CHILD = &H1 'The right to create child objects

'- From the ADS_FLAGTYPE_ENUM enumeration

Const ADS_FLAG_OBJECT_TYPE_PRESENT = &H1 'Target object type is present in the ACE

Const ADS_FLAG_INHERITED_OBJECT_TYPE_PRESENT = &H2 'Target inherited object type is present in the ACE

' --------------------------------------------------------------------------------

' TPM and FVE schema object GUID's

' --------------------------------------------------------------------------------

'- ms-TPM-OwnerInformation attribute

SCHEMA_GUID_MS_TPM_OWNERINFORMATION = "{AA4E1A6D-550D-4E05-8C35-4AFCB917A9FE}"

'- ms-FVE-RecoveryInformation object

SCHEMA_GUID_MS_FVE_RECOVERYINFORMATION = "{EA715D30-8F53-40D0-BD1E-6109186D782C}"

'- Computer object

SCHEMA_GUID_COMPUTER = "{BF967A86-0DE6-11D0-A285-00AA003049E2}"

'Reference: "Platform SDK: Active Directory Schema"

' --------------------------------------------------------------------------------

' Set up the ACE to allow write of TPM owner information

' --------------------------------------------------------------------------------

Set objAce1 = createObject("AccessControlEntry")

objAce1.AceFlags = ADS_ACEFLAG_INHERIT_ACE + ADS_ACEFLAG_INHERIT_ONLY_ACE

objAce1.AceType = ADS_ACETYPE_ACCESS_ALLOWED_OBJECT

objAce1.Flags = ADS_FLAG_OBJECT_TYPE_PRESENT + ADS_FLAG_INHERITED_OBJECT_TYPE_PRESENT

objAce1.Trustee = "SELBST"

objAce1.AccessMask = ADS_RIGHT_DS_WRITE_PROP

objAce1.ObjectType = SCHEMA_GUID_MS_TPM_OWNERINFORMATION

objAce1.InheritedObjectType = SCHEMA_GUID_COMPUTER

' --------------------------------------------------------------------------------

' NOTE: BY default, the "SELF" computer account can create

' BitLocker recovery information objects and write BitLocker recovery properties

'

' No additional ACE's are needed.

' --------------------------------------------------------------------------------

' --------------------------------------------------------------------------------

' Connect to Discretional ACL (DACL) for domain object

' --------------------------------------------------------------------------------

Set objRootLDAP = GetObject("LDAP://rootDSE")

strPathToDomain = "LDAP://" & objRootLDAP.Get("defaultNamingContext") ' e.g. string dc=fabrikam,dc=com

Set objDomain = GetObject(strPathToDomain)

WScript.Echo "Accessing object: " + objDomain.Get("distinguishedName")

Set objDescriptor = objDomain.Get("ntSecurityDescriptor")

Set objDacl = objDescriptor.DiscretionaryAcl

' --------------------------------------------------------------------------------

' Add the ACEs to the Discretionary ACL (DACL) and set the DACL

' --------------------------------------------------------------------------------

objDacl.AddAce objAce1

objDescriptor.DiscretionaryAcl = objDacl

objDomain.Put "ntSecurityDescriptor", Array(objDescriptor)

objDomain.SetInfo

WScript.Echo "SUCCESS!" Ich muss allerdings erwähnen, dass ich auch eine Windows 2008-Domäne betreibe.

Es kann durchaus sein, dass dies in neueren Domänenstrukturen nicht erforderlich ist.

Und die Testprozedur mit manage-bde.exe hat auch nichts gebracht?

Sieht man etwas im Eventlog?

Und hier noch eine Idee:

https://technet.microsoft.com/de-de/library/ff829848(v=ws.10).aspx

Funktioniert denn das Sichern manuell mit:

manage-bde -protectors -adbackup

Sieht man etwas im Eventlog?

Und hier noch eine Idee:

https://technet.microsoft.com/de-de/library/ff829848(v=ws.10).aspx

Funktioniert denn das Sichern manuell mit:

manage-bde -protectors -adbackup

Ich habe leider keinen Schimmer, wie ich Dir hier eine Datei anbieten kann, daher der html-Code:

Das ist meine Bitlocker-GPO.

Einmal obiges Script ausgeführt, und BL schnurrt wie Schmidts Katze.

<html dir="ltr" xmlns:v="urn:schemas-microsoft-com:vml" gpmc_reportInitialized="false">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-16" />

<title>Bitlocker-Policy</title>

<!-- Styles -->

<style type="text/css">

body { background-color:#FFFFFF; border:1px solid #666666; color:#000000; font-size:68%; font-family:MS Shell Dlg; margin:0,0,10px,0; word-break:normal; word-wrap:break-word; }

table { font-size:100%; table-layout:fixed; width:100%; }

td,th { overflow:visible; text-align:left; vertical-align:top; white-space:normal; }

.title { background:#FFFFFF; border:none; color:#333333; display:block; height:24px; margin:0px,0px,-1px,0px; padding-top:4px; position:relative; table-layout:fixed; width:100%; z-index:5; }

.he0_expanded { background-color:#FEF7D6; border:1px solid #BBBBBB; color:#3333CC; cursor:hand; display:block; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; height:2.25em; margin-bottom:-1px; margin-left:0px; margin-right:0px; padding-left:8px; padding-right:5em; padding-top:4px; position:relative; width:100%; }

.he1_expanded { background-color:#A0BACB; border:1px solid #BBBBBB; color:#000000; cursor:hand; display:block; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; height:2.25em; margin-bottom:-1px; margin-left:20px; margin-right:0px; padding-left:8px; padding-right:5em; padding-top:4px; position:relative; width:100%; }

.he1h_expanded { background-color: #7197B3; border: 1px solid #BBBBBB; color: #000000; cursor: hand; display: block; font-family: MS Shell Dlg; font-size: 100%; font-weight: bold; height: 2.25em; margin-bottom: -1px; margin-left: 10px; margin-right: 0px; padding-left: 8px; padding-right: 5em; padding-top: 4px; position: relative; width: 100%; }

.he1 { background-color:#A0BACB; border:1px solid #BBBBBB; color:#000000; cursor:hand; display:block; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; height:2.25em; margin-bottom:-1px; margin-left:20px; margin-right:0px; padding-left:8px; padding-right:5em; padding-top:4px; position:relative; width:100%; }

.he2 { background-color:#C0D2DE; border:1px solid #BBBBBB; color:#000000; cursor:hand; display:block; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; height:2.25em; margin-bottom:-1px; margin-left:30px; margin-right:0px; padding-left:8px; padding-right:5em; padding-top:4px; position:relative; width:100%; }

.he3 { background-color:#D9E3EA; border:1px solid #BBBBBB; color:#000000; cursor:hand; display:block; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; height:2.25em; margin-bottom:-1px; margin-left:40px; margin-right:0px; padding-left:11px; padding-right:5em; padding-top:4px; position:relative; width:100%; }

.he4 { background-color:#E8E8E8; border:1px solid #BBBBBB; color:#000000; cursor:hand; display:block; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; height:2.25em; margin-bottom:-1px; margin-left:50px; margin-right:0px; padding-left:11px; padding-right:5em; padding-top:4px; position:relative; width:100%; }

.he4h { background-color:#E8E8E8; border:1px solid #BBBBBB; color:#000000; cursor:hand; display:block; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; height:2.25em; margin-bottom:-1px; margin-left:55px; margin-right:0px; padding-left:11px; padding-right:5em; padding-top:4px; position:relative; width:100%; }

.he4i { background-color:#F9F9F9; border:1px solid #BBBBBB; color:#000000; display:block; font-family:MS Shell Dlg; font-size:100%; margin-bottom:-1px; margin-left:55px; margin-right:0px; padding-bottom:5px; padding-left:21px; padding-top:4px; position:relative; width:100%; }

.he5 { background-color:#E8E8E8; border:1px solid #BBBBBB; color:#000000; cursor:hand; display:block; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; height:2.25em; margin-bottom:-1px; margin-left:60px; margin-right:0px; padding-left:11px; padding-right:5em; padding-top:4px; position:relative; width:100%; }

.he5h { background-color:#E8E8E8; border:1px solid #BBBBBB; color:#000000; cursor:hand; display:block; font-family:MS Shell Dlg; font-size:100%; padding-left:11px; padding-right:5em; padding-top:4px; margin-bottom:-1px; margin-left:65px; margin-right:0px; position:relative; width:100%; }

.he5i { background-color:#F9F9F9; border:1px solid #BBBBBB; color:#000000; display:block; font-family:MS Shell Dlg; font-size:100%; margin-bottom:-1px; margin-left:65px; margin-right:0px; padding-left:21px; padding-bottom:5px; padding-top: 4px; position:relative; width:100%; }

DIV .expando { color:#000000; text-decoration:none; display:block; font-family:MS Shell Dlg; font-size:100%; font-weight:normal; position:absolute; right:10px; text-decoration:underline; z-index: 0; }

.he0 .expando { font-size:100%; }

.info, .info3, .info4, .disalign { line-height:1.6em; padding:0px,0px,0px,0px; margin:0px,0px,0px,0px; }

.disalign TD { padding-bottom:5px; padding-right:10px; }

.info TD { padding-right:10px; width:50%; }

.info3 TD { padding-right:10px; width:33%; }

.info4 TD, .info4 TH { padding-right:10px; width:25%; }

.info TH, .info3 TH, .info4 TH, .disalign TH { border-bottom:1px solid #CCCCCC; padding-right:10px; }

.subtable, .subtable3 { border:1px solid #CCCCCC; margin-left:0px; background:#FFFFFF; margin-bottom:10px; }

.subtable TD, .subtable3 TD { padding-left:10px; padding-right:5px; padding-top:3px; padding-bottom:3px; line-height:1.1em; width:10%; }

.subtable TH, .subtable3 TH { border-bottom:1px solid #CCCCCC; font-weight:normal; padding-left:10px; line-height:1.6em; }

.subtable .footnote { border-top:1px solid #CCCCCC; }

.subtable3 .footnote, .subtable .footnote { border-top:1px solid #CCCCCC; }

.subtable_frame { background:#D9E3EA; border:1px solid #CCCCCC; margin-bottom:10px; margin-left:15px; }

.subtable_frame TD { line-height:1.1em; padding-bottom:3px; padding-left:10px; padding-right:15px; padding-top:3px; }

.subtable_frame TH { border-bottom:1px solid #CCCCCC; font-weight:normal; padding-left:10px; line-height:1.6em; }

.subtableInnerHead { border-bottom:1px solid #CCCCCC; border-top:1px solid #CCCCCC; }

.explainlink { color:#000000; text-decoration:none; cursor:hand; }

.explainlink:hover { color:#0000FF; text-decoration:underline; }

.spacer { background:transparent; border:1px solid #BBBBBB; color:#FFFFFF; display:block; font-family:MS Shell Dlg; font-size:100%; height:10px; margin-bottom:-1px; margin-left:43px; margin-right:0px; padding-top: 4px; position:relative; }

.filler { background:transparent; border:none; color:#FFFFFF; display:block; font:100% MS Shell Dlg; line-height:8px; margin-bottom:-1px; margin-left:53px; margin-right:0px; padding-top:4px; position:relative; }

.container { display:block; position:relative; }

.rsopheader { background-color:#A0BACB; border-bottom:1px solid black; color:#333333; font-family:MS Shell Dlg; font-size:130%; font-weight:bold; padding-bottom:5px; text-align:center; }

.rsopname { color:#333333; font-family:MS Shell Dlg; font-size:130%; font-weight:bold; padding-left:11px; }

.gponame{ color:#333333; font-family:MS Shell Dlg; font-size:130%; font-weight:bold; padding-left:11px; }

.gpotype{ color:#333333; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; padding-left:11px; }

#uri { color:#333333; font-family:MS Shell Dlg; font-size:100%; padding-left:11px; }

#dtstamp{ color:#333333; font-family:MS Shell Dlg; font-size:100%; padding-left:11px; text-align:left; width:30%; }

#objshowhide { color:#000000; cursor:hand; font-family:MS Shell Dlg; font-size:100%; font-weight:bold; margin-right:0px; padding-right:10px; text-align:right; text-decoration:underline; z-index:2; word-wrap:normal; }

#gposummary { display:block; }

#gpoinformation { display:block; }

@media print {

#objshowhide{ display:none; }

body { color:#000000; border:1px solid #000000; }

.title { color:#000000; border:1px solid #000000; }

.he0_expanded { color:#000000; border:1px solid #000000; }

.he1h_expanded { color:#000000; border:1px solid #000000; }

.he1_expanded { color:#000000; border:1px solid #000000; }

.he1 { color:#000000; border:1px solid #000000; }

.he2 { color:#000000; background:#EEEEEE; border:1px solid #000000; }

.he3 { color:#000000; border:1px solid #000000; }

.he4 { color:#000000; border:1px solid #000000; }

.he4h { color:#000000; border:1px solid #000000; }

.he4i { color:#000000; border:1px solid #000000; }

.he5 { color:#000000; border:1px solid #000000; }

.he5h { color:#000000; border:1px solid #000000; }

.he5i { color:#000000; border:1px solid #000000; }

}

v\:* {behavior:url(#default#VML);}

</style>

<!-- Script 1 -->

<script language="vbscript">

<!--

'================================================================================

' String "strShowHide(0/1)"

' 0 = Hide all mode.

' 1 = Show all mode.

strShowHide = 1

'Localized strings

strShow = "show"

strHide = "hide"

strShowAll = "show all"

strHideAll = "hide all"

strShown = "shown"

strHidden = "hidden"

strExpandoNumPixelsFromEdge = "10px"

Function IsSectionHeader(obj)

IsSectionHeader = (obj.className = "he0_expanded") Or (obj.className = "he1h_expanded") Or (obj.className = "he1_expanded") Or (obj.className = "he1") Or (obj.className = "he2") Or (obj.className = "he3") Or (obj.className = "he4") Or (obj.className = "he4h") Or (obj.className = "he5") Or (obj.className = "he5h")

End Function

Function IsSectionExpandedByDefault(objHeader)

IsSectionExpandedByDefault = (Right(objHeader.className, Len("_expanded")) = "_expanded")

End Function

' strState must be show | hide | toggle

Sub SetSectionState(objHeader, strState)

' Get the container object for the section. It's the first one after the header obj.

i = objHeader.sourceIndex

Set all = objHeader.parentElement.document.all

While (all(i).className <> "container")

i = i + 1

Wend

Set objContainer = all(i)

If strState = "toggle" Then

If objContainer.style.display = "none" Then

SetSectionState objHeader, "show"

Else

SetSectionState objHeader, "hide"

End If

Else

Set objExpando = objHeader.children.item(1)

If strState = "show" Then

objContainer.style.display = "block"

objExpando.innerText = strHide

ElseIf strState = "hide" Then

objContainer.style.display = "none"

objExpando.innerText = strShow

End If

End If

End Sub

Sub ShowSection(objHeader)

SetSectionState objHeader, "show"

End Sub

Sub HideSection(objHeader)

SetSectionState objHeader, "hide"

End Sub

Sub ToggleSection(objHeader)

SetSectionState objHeader, "toggle"

End Sub

'================================================================================

' When user clicks anywhere in the document body, determine if user is clicking

' on a header element.

'================================================================================

Function document_onclick()

Set strsrc = window.event.srcElement

While (strsrc.className = "sectionTitle" Or strsrc.className = "expando" Or strsrc.className = "vmlimage")

Set strsrc = strsrc.parentElement

Wend

' Only handle clicks on headers.

If Not IsSectionHeader(strsrc) Then Exit Function

ToggleSection strsrc

window.event.returnValue = False

End Function

'================================================================================

' link at the top of the page to collapse/expand all collapsable elements

'================================================================================

Function objshowhide_onClick()

Set objBody = document.body.all

Select Case strShowHide

Case 0

strShowHide = 1

objshowhide.innerText = strShowAll

For Each obji In objBody

If IsSectionHeader(obji) Then

HideSection obji

End If

Next

Case 1

strShowHide = 0

objshowhide.innerText = strHideAll

For Each obji In objBody

If IsSectionHeader(obji) Then

ShowSection obji

End If

Next

End Select

End Function

'================================================================================

' onload collapse all except the first two levels of headers (he0, he1)

'================================================================================

Function window_onload()

' Only initialize once. The UI may reinsert a report into the webbrowser control,

' firing onLoad multiple times.

If UCase(document.documentElement.getAttribute("gpmc_reportInitialized")) <> "TRUE" Then

' Set text direction

Call fDetDir(UCase(document.dir))

' Initialize sections to default expanded/collapsed state.

Set objBody = document.body.all

For Each obji in objBody

If IsSectionHeader(obji) Then

If IsSectionExpandedByDefault(obji) Then

ShowSection obji

Else

HideSection obji

End If

End If

Next

objshowhide.innerText = strShowAll

document.documentElement.setAttribute "gpmc_reportInitialized", "true"

End If

End Function

'================================================================================

' When direction (LTR/RTL) changes, change adjust for readability

'================================================================================

Function document_onPropertyChange()

If window.event.propertyName = "dir" Then

Call fDetDir(UCase(document.dir))

End If

End Function

Function fDetDir(strDir)

strDir = UCase(strDir)

Select Case strDir

Case "LTR"

Set colRules = document.styleSheets(0).rules

For i = 0 To colRules.length -1

Set nug = colRules.item(i)

strClass = nug.selectorText

If nug.style.textAlign = "right" Then

nug.style.textAlign = "left"

End If

Select Case strClass

Case "DIV .expando"

nug.style.Left = ""

nug.style.right = strExpandoNumPixelsFromEdge

Case "#objshowhide"

nug.style.textAlign = "right"

End Select

Next

Case "RTL"

Set colRules = document.styleSheets(0).rules

For i = 0 To colRules.length -1

Set nug = colRules.item(i)

strClass = nug.selectorText

If nug.style.textAlign = "left" Then

nug.style.textAlign = "right"

End If

Select Case strClass

Case "DIV .expando"

nug.style.Left = strExpandoNumPixelsFromEdge

nug.style.right = ""

Case "#objshowhide"

nug.style.textAlign = "left"

End Select

Next

End Select

End Function

'================================================================================

'When printing reports, if a given section is expanded, let's says "shown" (instead of "hide" in the UI).

'================================================================================

Function window_onbeforeprint()

For Each obji In document.all

If obji.className = "expando" Then

If obji.innerText = strHide Then obji.innerText = strShown

If obji.innerText = strShow Then obji.innerText = strHidden

End If

Next

End Function

'================================================================================

'If a section is collapsed, change to "hidden" in the printout (instead of "show").

'================================================================================

Function window_onafterprint()

For Each obji In document.all

If obji.className = "expando" Then

If obji.innerText = strShown Then obji.innerText = strHide

If obji.innerText = strHidden Then obji.innerText = strShow

End If

Next

End Function

'================================================================================

' Adding keypress support for accessibility

'================================================================================

Function document_onKeyPress()

If window.event.keyCode = "32" Or window.event.keyCode = "13" Or window.event.keyCode = "10" Then 'space bar (32) or carriage return (13) or line feed (10)

If window.event.srcElement.className = "expando" Then Call document_onclick() : window.event.returnValue = false

If window.event.srcElement.className = "sectionTitle" Then Call document_onclick() : window.event.returnValue = false

If window.event.srcElement.id = "objshowhide" Then Call objshowhide_onClick() : window.event.returnValue = false

End If

End Function

-->

</script>

<!-- Script 2 -->

<script language="javascript">

<!--

function getExplainWindowTitle()

{

return document.getElementById("explainText_windowTitle").innerHTML;

}

function getExplainWindowStyles()

{

return document.getElementById("explainText_windowStyles").innerHTML;

}

function getExplainWindowSettingPathLabel()

{

return document.getElementById("explainText_settingPathLabel").innerHTML;

}

function getExplainWindowExplainTextLabel()

{

return document.getElementById("explainText_explainTextLabel").innerHTML;

}

function getExplainWindowPrintButton()

{

return document.getElementById("explainText_printButton").innerHTML;

}

function getExplainWindowCloseButton()

{

return document.getElementById("explainText_closeButton").innerHTML;

}

function getNoExplainTextAvailable()

{

return document.getElementById("explainText_noExplainTextAvailable").innerHTML;

}

function getExplainWindowSupportedLabel()

{

return document.getElementById("explainText_supportedLabel").innerHTML;

}

function getNoSupportedTextAvailable()

{

return document.getElementById("explainText_noSupportedTextAvailable").innerHTML;

}

function showExplainText(srcElement)

{

var strSettingName = srcElement.getAttribute("gpmc_settingName");

var strSettingPath = srcElement.getAttribute("gpmc_settingPath");

var strSettingDescription = srcElement.getAttribute("gpmc_settingDescription");

if (strSettingDescription == "")

{

strSettingDescription = getNoExplainTextAvailable();

}

var strSupported = srcElement.getAttribute("gpmc_supported");

if (strSupported == "")

{

strSupported = getNoSupportedTextAvailable();

}

var strHtml = "<html>\n";

strHtml += "<head>\n";

strHtml += "<title>" + getExplainWindowTitle() + "</title>\n";

strHtml += "<style type='text/css'>\n" + getExplainWindowStyles() + "</style>\n";

strHtml += "</head>\n";

strHtml += "<body>\n";

strHtml += "<div class='head'>" + strSettingName +"</div>\n";

strHtml += "<div class='path'><b>" + getExplainWindowSettingPathLabel() + "</b><br/>" + strSettingPath +"</div>\n";

strHtml += "<div class='path'><b>" + getExplainWindowSupportedLabel() + "</b><br/>" + strSupported +"</div>\n";

strHtml += "<div class='info'>\n";

strHtml += "<div class='hdr'>" + getExplainWindowExplainTextLabel() + "</div>\n";

strHtml += "<div class='bdy'>" + strSettingDescription + "</div>\n";

strHtml += "<div class='btn'>";

strHtml += getExplainWindowPrintButton();

strHtml += getExplainWindowCloseButton();

strHtml += "</div></body></html>";

var strDiagArgs = "height=360px, width=630px, status=no, toolbar=no, scrollbars=yes, resizable=yes ";

var expWin = window.open("", "expWin", strDiagArgs);

expWin.document.write("");

expWin.document.close();

expWin.document.write(strHtml);

expWin.document.close();

expWin.focus();

//cancels navigation for IE.

if(navigator.userAgent.indexOf("MSIE") > 0)

{

window.event.returnValue = false;

}

return false;

}

-->

</script>

</head>

<body>

<!-- HTML resources -->

<div style="display:none;">

<div id="explainText_windowTitle">Gruppenrichtlinienverwaltung</div>

<div id="explainText_windowStyles">

body { font-size:68%;font-family:MS Shell Dlg; margin:0px,0px,0px,0px; border: 1px solid #666666; background:#F6F6F6; width:100%; word-break:normal; word-wrap:break-word; }

.head { font-weight:bold; font-size:160%; font-family:MS Shell Dlg; width:100%; color:#6587DC; background:#E3EAF9; border:1px solid #5582D2; padding-left:8px; height:24px; }

.path { margin-left: 10px; margin-top: 10px; margin-bottom:5px;width:100%; }

.info { padding-left:10px;width:100%; }

table { font-size:100%; width:100%; border:1px solid #999999; }

th { border-bottom:1px solid #999999; text-align:left; padding-left:10px; height:24px; }

td { background:#FFFFFF; padding-left:10px; padding-bottom:10px; padding-top:10px; }

.btn { width:100%; text-align:right; margin-top:16px; }

.hdr { font-weight:bold; border:1px solid #999999; text-align:left; padding-top: 4px; padding-left:10px; height:24px; margin-bottom:-1px; width:100%; }

.bdy { width:100%; height:182px; display:block; overflow:scroll; z-index:2; background:#FFFFFF; padding-left:10px; padding-bottom:10px; padding-top:10px; border:1px solid #999999; }

button { width:6.9em; height:2.1em; font-size:100%; font-family:MS Shell Dlg; margin-right:15px; }

@media print {

.bdy { display:block; overflow:visible; }

button { display:none; }

.head { color:#000000; background:#FFFFFF; border:1px solid #000000; }

}

</div>

<div id="explainText_settingPathLabel">Pfad für Einstellungen:</div>

<div id="explainText_explainTextLabel">Erklärung</div>

<div id="explainText_printButton">

<button name="Print" onClick="window.print()" accesskey="D"><u>D</u>rucken</button>

</div>

<div id="explainText_closeButton">

<button name="Close" onClick="window.close()" accesskey="S"><u>S</u>chließen</button>

</div>

<div id="explainText_noExplainTextAvailable">Für diese Einstellung ist keine Erklärung vorhanden.</div>

<div id="explainText_supportedLabel">Unterstützt auf:</div>

<div id="explainText_noSupportedTextAvailable">Nicht verfügbar</div>

</div><table class="title" cellpadding="0" cellspacing="0">

<tr><td colspan="2" class="gponame">Bitlocker-Policy</td></tr>

<tr>

<td id="dtstamp">Daten ermittelt am: 14.07.2017 11:10:11</td>

<td><div id="objshowhide" tabindex="0"></div></td>

</tr>

</table>

<div class="gposummary">

<div class="he0_expanded"><span class="sectionTitle" tabindex="0">Allgemein</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he1"><span class="sectionTitle" tabindex="0">Details</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he4i"><table class="info" cellpadding="0" cellspacing="0">

<tr><td scope="row">Domäne</td><td>XXX.local</td></tr>

<tr><td scope="row">Besitzer</td><td>XXX\Domänen-Admins</td></tr>

<tr><td scope="row">Erstellt</td><td>31.08.2016 09:52:24</td></tr>

<tr><td scope="row">Geändert</td><td>31.08.2016 11:29:42</td></tr>

<tr><td scope="row">Benutzerrevisionen</td><td>0 (AD), 0 (sysvol)</td></tr>

<tr><td scope="row">Computerrevisionen</td><td>11 (AD), 11 (sysvol)</td></tr>

<tr><td scope="row">Eindeutige ID</td><td>{041801C9-077A-4B95-BF3D-E87A18F7CD9E}</td></tr>

<tr><td scope="row">GPO-Status</td><td>Aktiviert</td></tr>

</table></div></div>

<div class="filler"></div>

<div class="he1"><span class="sectionTitle" tabindex="0">Verknüpfungen</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he4i"><table class="info3" cellpadding="0" cellspacing="0"><tr><th scope="col">Standort</th><th scope="col">Erzwungen</th><th scope="col">Verknüpfungsstatus</th><th scope="col">Pfad</th></tr>

<tr><td>Bitlocker-Verschlüsselung</td><td>Nein</td><td>Aktiviert</td><td>XXX.local/Computerverwaltung/Windows 10/Bitlocker-Verschlüsselung</td></tr>

</table>

<br/>Die Liste enthält Verknüpfungen zur Domäne des Gruppenrichtlinienobjekts.</div></div>

<div class="filler"></div>

<div class="he1"><span class="sectionTitle" tabindex="0">Sicherheitsfilterung</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he4i"><b>Die Einstellungen dieses Gruppenrichtlinienobjekts können nur auf folgenden Gruppen, Benutzer und Computer angewendet werden:</b></div>

<div class="he4i">

<table class="info" cellpadding="0" cellspacing="0"><tr><th scope="col">Name</th></tr><tr><td>NT-AUTORITÄT\Authentifizierte Benutzer</td></tr></table>

</div>

</div>

<div class="filler"></div>

<div class="filler"></div>

<div class="he1"><span class="sectionTitle" tabindex="0">Delegierung</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he4i"><b>Folgende Gruppen und Benutzer haben die angegebene Berechtigung für das Gruppenrichtlinienobjekt</b></div>

<div class="he4i">

<table class="info3" cellpadding="0" cellspacing="0">

<tr><th scope="col">Name</th><th scope="col">Zulässige Berechtigungen</th><th scope="col">Geerbt</th></tr>

<tr><td>NT-AUTORITÄT\Authentifizierte Benutzer</td><td>Lesen (durch Sicherheitsfilterung)</td><td>Nein</td></tr>

<tr><td>NT-AUTORITÄT\DOMÄNENCONTROLLER DER ORGANISATION</td><td>Lesen</td><td>Nein</td></tr>

<tr><td>NT-AUTORITÄT\SYSTEM</td><td>Einstellungen bearbeiten, löschen, Sicherheit ändern</td><td>Nein</td></tr>

<tr><td>XXX\Domänen-Admins</td><td>Einstellungen bearbeiten, löschen, Sicherheit ändern</td><td>Nein</td></tr>

<tr><td>XXX\Organisations-Admins</td><td>Einstellungen bearbeiten, löschen, Sicherheit ändern</td><td>Nein</td></tr>

</table>

</div></div></div>

<div class="filler"></div>

</div>

<div class="he0_expanded"><span class="sectionTitle" tabindex="0">Computerkonfiguration (Aktiviert)</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he1h_expanded"><span class="sectionTitle" tabindex="0">Richtlinien</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he1"><span class="sectionTitle" tabindex="0">Administrative Vorlagen</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he4i">Richtliniendefinitionen (ADMX-Dateien) wurden aus dem zentralen Speicher abgerufen.</div><div class="he3"><span class="sectionTitle" tabindex="0">System/Trusted Platform Module-Dienste</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he4i"><table class="info3" cellpadding="0" cellspacing="0">

<tr><th scope="col">Richtlinie</th><th scope="col">Einstellung</th><th scope="col">Kommentar</th></tr>

<tr><td><a class="explainlink" href="javascript:void();" onclick="javascript:showExplainText(this); return false;" gpmc_settingName="TPM-Sicherung in den Active Directory-Dom&#228;nendiensten aktivieren" gpmc_settingPath="Computerkonfiguration/Administrative Vorlagen/System/Trusted Platform Module-Dienste" gpmc_settingDescription="Diese Richtlinieneinstellung erm&#246;glicht das Verwalten der AD DS-Sicherung (Active Directory-Dom&#228;nendienste, Active Directory Domain Services) von TPM-Besitzerinformationen (Trusted Platform Module). <br/><br/>Die TPM-Besitzerinformationen umfassen einen kryptografischen Hash des TPM-Besitzerkennworts. Bestimmte TPM-Befehle k&#246;nnen nur vom TPM-Besitzer ausgef&#252;hrt werden. Dieser Hash autorisiert das TPM, diese Befehle auszuf&#252;hren. <br/><br/>Wenn Sie diese Richtlinieneinstellung aktivieren, werden die TPM-Besitzerinformationen automatisch und im Hintergrund in AD DS gesichert, wenn Sie Windows verwenden, um das TPM-Besitzerkennwort festzulegen oder zu &#228;ndern. <br/><br/>Wenn Sie diese Richtlinieneinstellung aktivieren, kann ein TPM-Besitzerkennwort nur dann festgelegt oder ge&#228;ndert werden, wenn der Computer mit einer Dom&#228;ne verbunden ist und die AD DS-Sicherung erfolgreich ausgef&#252;hrt wird.<br/><br/>Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, werden keine TPM-Besitzerinformationen in AD DS gesichert. <br/><br/>Hinweis: Sie m&#252;ssen zuerst geeignete Schemaerweiterungen und Zugriffssteuerungseinstellungen in der Dom&#228;ne einrichten, damit die AD DS-Sicherung erfolgreich ausgef&#252;hrt werden kann. Weitere Informationen zum Einrichten der Active Directory-Dom&#228;nendienste f&#252;r das TPM finden Sie in der Onlinedokumentation.<br/><br/>Hinweis: Sie m&#252;ssen zuerst einen Besitzer festlegen, um das TPM zum Bereitstellen von erweiterten Sicherheitsfeatures f&#252;r die BitLocker-Laufwerkverschl&#252;sselung und andere Anwendungen bereitzustellen. Wenn Sie den Besitz eines TPMs mit einem Besitzerkennwort &#252;bernehmen m&#246;chten, f&#252;hren Sie &quot;tpm.msc&quot; aus, und w&#228;hlen Sie die Aktion &quot;TPM initialisieren&quot;.<br/><br/>Hinweis: Wenn die TPM-Besitzerinformationen verloren gegangen oder nicht verf&#252;gbar sind, ist durch Ausf&#252;hren von &quot;tpm.msc&quot; auf dem lokalen Computer eine begrenzte TPM-Verwaltung m&#246;glich." gpmc_supported="Mindestens Windows Vista">TPM-Sicherung in den Active Directory-Domänendiensten aktivieren</a></td><td>Aktiviert</td><td></td></tr>

</table>

</div></div><div class="he3"><span class="sectionTitle" tabindex="0">Windows-Komponenten/BitLocker-Laufwerkverschlüsselung</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he4i"><table class="info3" cellpadding="0" cellspacing="0">

<tr><th scope="col">Richtlinie</th><th scope="col">Einstellung</th><th scope="col">Kommentar</th></tr>

<tr><td><a class="explainlink" href="javascript:void();" onclick="javascript:showExplainText(this); return false;" gpmc_settingName="BitLocker-Wiederherstellungsinformationen in Active Directory-Dom&#228;nendiensten speichern (Windows Server 2008 und Windows Vista)" gpmc_settingPath="Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschl&#252;sselung" gpmc_settingDescription="Diese Richtlinieneinstellung erm&#246;glicht das Verwalten der Active Directory-Dom&#228;nendienste-Sicherung (AD DS, Active Directory Domain Services) von Wiederherstellungsinformationen zur BitLocker-Laufwerkverschl&#252;sselung. Hierbei handelt es sich um ein administratives Verfahren f&#252;r die Wiederherstellung der von BitLocker verschl&#252;sselten Daten, mit dem Datenverluste aufgrund fehlender Schl&#252;sselinformationen vermieden werden. Diese Richtlinieneinstellung gilt nur f&#252;r Computer, auf denen Windows Server 2008 oder Windows Vista ausgef&#252;hrt wird.<br/><br/>Wenn Sie diese Richtlinieneinstellung aktivieren, werden bei aktivierter BitLocker-Laufwerkverschl&#252;sselung f&#252;r einen Computer automatisch BitLocker-Wiederherstellungsinformationen im Hintergrund in AD DS gesichert. Diese Richtlinieneinstellung wird bei Aktivierung von BitLocker angewendet.<br/><br/>Hinweis: M&#246;glicherweise m&#252;ssen Sie zuerst geeignete Schemaerweiterungen und Zugriffssteuerungseinstellungen in der Dom&#228;ne einrichten, damit die AD DS-Sicherung erfolgreich ausgef&#252;hrt werden kann. Weitere Informationen zum Einrichten der AD DS-Sicherung f&#252;r BitLocker finden Sie in Microsoft TechNet.<br/><br/>Die BitLocker-Wiederherstellungsinformationen enthalten das Wiederherstellungskennwort und einige eindeutige ID-Daten. Sie k&#246;nnen auch ein Paket einf&#252;gen, das einen Verschl&#252;sselungsschl&#252;ssel f&#252;r ein mit BitLocker gesch&#252;tztes Laufwerk enth&#228;lt. Dieses Schl&#252;sselpaket wird durch mindestens ein Wiederherstellungskennwort gesichert und kann dazu dienen, bei einer Datentr&#228;gerbesch&#228;digung eine spezialisierte Wiederherstellung durchzuf&#252;hren.<br/><br/>Wenn Sie die Option &quot;BitLocker-Sicherung in AD DS erforderlich&quot; ausw&#228;hlen, kann BitLocker nur dann aktiviert werden, wenn der Computer mit der Dom&#228;ne verbunden ist und die BitLocker-Wiederherstellungsinformationen erfolgreich in AD DS gesichert wurden. Diese Option ist standardm&#228;&#223;ig aktiviert, um sicherzustellen, dass eine BitLocker-Wiederherstellung m&#246;glich ist. Wenn diese Option nicht aktiviert ist, wird zwar versucht, eine AD DS-Sicherung auszuf&#252;hren, das BitLocker-Setup wird jedoch durch Netzwerk- oder andere Sicherungsfehler nicht verhindert. Die Sicherung wird nicht automatisch wiederholt, und das Wiederherstellungskennwort wurde beim BitLocker-Setup m&#246;glicherweise nicht gespeichert.<br/><br/>Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, werden keine BitLocker-Wiederherstellungsinformationen in AD DS gesichert.<br/><br/>Hinweis: Beim BitLocker-Setup erfolgt ggf. eine TPM-Initialisierung (Trusted Platform Module). Aktivieren Sie die Richtlinieneinstellung &quot;TPM-Sicherung in Active Directory-Dom&#228;nendienste aktivieren&quot; in &quot;System\Trusted Platform Module-Dienste&quot;, um sicherzustellen, dass die TPM-Informationen ebenfalls gesichert werden.<br/> <br/> " gpmc_supported="Windows Server 2008 und Windows Vista">BitLocker-Wiederherstellungsinformationen in Active Directory-Domänendiensten speichern (Windows Server 2008 und Windows Vista)</a></td><td>Aktiviert</td><td></td></tr>

<tr><td colspan="3"><table class="subtable_frame" cellpadding="0" cellspacing="0">

<tr><td>BitLocker-Sicherung in AD DS erforderlich</td><td>Aktiviert</td></tr>

<tr><td colspan="2">Wenn diese Option aktiviert ist, kann BitLocker bei einem Sicherungsfehler nicht aktiviert werden (empfohlene Standardeinstellung). </td></tr><tr><td colspan="2">Wenn diese Option deaktiviert ist, kann BitLocker selbst bei einem Sicherungsfehler aktiviert werden. Die Sicherung wird nicht automatisch wiederholt.</td></tr><tr><td>Wählen Sie die zu speichernden BitLocker-Wiederherstellungsinformationen aus:</td><td>Wiederherstellungskennwörter und Schlüsselpakete</td></tr>

<tr><td colspan="2"></td></tr><tr><td colspan="2">Ein Wiederherstellungskennwort ist eine 48-stellige Nummer, die den Zugriff auf ein BitLocker-geschütztes Laufwerk entsperrt.</td></tr><tr><td colspan="2">Ein Schlüsselpaket enthält den durch mindestens ein Wiederherstellungskennwort gesicherten BitLocker-Verschlüsselungsschlüssel eines Laufwerks.</td></tr><tr><td colspan="2">Schlüsselpakete können Sie beim Ausführen einer spezialisierten Wiederherstellung unterstützen, wenn der Datenträger beschädigt ist. </td></tr></table></td></tr><tr><th scope="col">Richtlinie</th><th scope="col">Einstellung</th><th scope="col">Kommentar</th></tr>

<tr><td><a class="explainlink" href="javascript:void();" onclick="javascript:showExplainText(this); return false;" gpmc_settingName="Verschl&#252;sselungsmethode und Verschl&#252;sselungsst&#228;rke f&#252;r Laufwerk ausw&#228;hlen (Windows 10 [Version 1511] und h&#246;her)" gpmc_settingPath="Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschl&#252;sselung" gpmc_settingDescription="Mit dieser Richtlinieneinstellung k&#246;nnen Sie den von der BitLocker-Laufwerkverschl&#252;sselung verwendeten Algorithmus und die Verschl&#252;sselungsst&#228;rke konfigurieren. Diese Richtlinieneinstellung wird bei Aktivierung von BitLocker angewendet. Das &#196;ndern der Verschl&#252;sselungsmethode hat keine Auswirkung, wenn das Laufwerk bereits verschl&#252;sselt ist oder die Verschl&#252;sselung gerade stattfindet.<br/><br/>Wenn Sie diese Richtlinieneinstellung aktivieren, k&#246;nnen Sie einen Verschl&#252;sselungsalgorithmus und eine Verschl&#252;sselungsst&#228;rke f&#252;r Schl&#252;ssel ausw&#228;hlen, die individuell f&#252;r Festplatten-, Betriebssystem- und Wechsellaufwerke verwendet werden. F&#252;r Festplatten- und Betriebssystemlaufwerke empfehlen wir die Verwendung des XTS-AES-Algorithmus, und f&#252;r Wechsellaufwerke sollten Sie AES-CBC 128-Bit oder AES-CBC 256-Bit verwenden, wenn das Laufwerk mit anderen Ger&#228;ten ohne Windows 10 (Version 1511) eingesetzt wird.<br/><br/>Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, verwendet BitLocker AES mit derselben Bitst&#228;rke (128-Bit oder 256-Bit) wie die Richtlinieneinstellungen &quot;Verschl&#252;sselungsmethode und Verschl&#252;sselungsst&#228;rke f&#252;r Laufwerk ausw&#228;hlen (Windows Vista, Windows Server 2008, Windows 7)&quot; und &quot;Verschl&#252;sselungsmethode und Verschl&#252;sselungsst&#228;rke f&#252;r Laufwerk ausw&#228;hlen&quot; (in dieser Reihenfolge), sofern sie festgelegt wurden. Falls keine der Richtlinien festgelegt wurde, verwendet BitLocker die Standardverschl&#252;sselungsmethode &quot;XTS-AES 128-Bit&quot; oder die im Setupskript festgelegte Verschl&#252;sselungsmethode.<br/><br/> " gpmc_supported="Mindestens Windows 10 Server, Windows 10">Verschlüsselungsmethode und Verschlüsselungsstärke für Laufwerk auswählen (Windows 10 [Version 1511] und höher)</a></td><td>Aktiviert</td><td></td></tr>

<tr><td colspan="3"><table class="subtable_frame" cellpadding="0" cellspacing="0">

<tr><td>Verschlüsselungsmethode für Betriebssystemlaufwerke auswählen:</td><td>XTS-AES 256-Bit</td></tr>

<tr><td>Verschlüsselungsmethode für Festplattenlaufwerke auswählen:</td><td>XTS-AES 256-Bit</td></tr>

<tr><td>Verschlüsselungsmethode für Wechsellaufwerke auswählen:</td><td>AES-CBC 128-Bit (Standardeinstellung)</td></tr>

</table></td></tr><tr><th scope="col">Richtlinie</th><th scope="col">Einstellung</th><th scope="col">Kommentar</th></tr>

<tr><td><a class="explainlink" href="javascript:void();" onclick="javascript:showExplainText(this); return false;" gpmc_settingName="Wiederherstellungsoptionen f&#252;r BitLocker-gesch&#252;tzte Laufwerke f&#252;r Benutzer ausw&#228;hlen (Windows Server 2008 und Windows Vista)" gpmc_settingPath="Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschl&#252;sselung" gpmc_settingDescription="Mit dieser Richtlinieneinstellung k&#246;nnen Sie steuern, ob der Setup-Assistent der BitLocker-Laufwerkverschl&#252;sselung BitLocker-Wiederherstellungsoptionen anzeigen und festlegen kann. Diese Richtlinie gilt nur f&#252;r Computer, auf denen Windows Server 2008 oder Windows Vista ausgef&#252;hrt wird. Diese Richtlinieneinstellung wird bei Aktivierung von BitLocker angewendet.<br/><br/>Falls der erforderliche Systemstartschl&#252;ssel nicht verf&#252;gbar ist, kann die Sperre f&#252;r den Zugriff auf die BitLocker-verschl&#252;sselten Daten mit zwei Wiederherstellungsoptionen aufgehoben werden. Der Benutzer kann entweder ein 48-stelliges numerisches Wiederherstellungskennwort eingeben oder ein USB-Flashlaufwerk anschlie&#223;en, das einen 256-Bit-Wiederherstellungsschl&#252;ssel enth&#228;lt.<br/><br/>Wenn Sie diese Richtlinieneinstellung aktivieren, k&#246;nnen Sie konfigurieren, welche Optionen im Setup-Assistenten zur Wiederherstellung von BitLocker-verschl&#252;sselten Daten f&#252;r Benutzer angezeigt werden. Beim Speichern auf einem USB-Flashlaufwerk wird das 48-stellige Wiederherstellungskennwort als Textdatei und der 256-Bit-Wiederherstellungsschl&#252;ssel als versteckte Datei gespeichert. Beim Speichern in einem Ordner wird das 48-stellige Wiederherstellungskennwort als Textdatei gespeichert. Beim Drucken wird das 48-stellige Wiederherstellungskennwort an den Standarddrucker gesendet. Wenn Sie beispielsweise das 48-stellige Wiederherstellungskennwort nicht zulassen, k&#246;nnen Benutzer Wiederherstellungsinformationen nicht drucken oder in einem Ordner speichern.<br/><br/>Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, stellt der BitLocker-Setup-Assistent den Benutzern M&#246;glichkeiten zum Speichern von Wiederherstellungsoptionen bereit.<br/><br/>Hinweis: Wenn beim BitLocker-Setup eine TPM-Initialisierung (Trusted Platform Module) erforderlich ist, werden die TPM-Besitzerinformationen mit den BitLocker-Wiederherstellungsinformationen gespeichert oder ausgedruckt.<br/><br/>Hinweis: Das 48-stellige Wiederherstellungskennwort ist nicht im FIPS-Kompatibilit&#228;tsmodus verf&#252;gbar.<br/><br/>Wichtig: Diese Richtlinieneinstellung bietet ein administratives Verfahren f&#252;r die Wiederherstellung der von BitLocker verschl&#252;sselten Daten, mit dem Datenverluste aufgrund fehlender Schl&#252;sselinformationen vermieden werden. Wenn Sie verhindern m&#246;chten, dass Benutzer auf die beiden Wiederherstellungsoptionen zugreifen, m&#252;ssen Sie die Richtlinieneinstellung &quot;BitLocker-Wiederherstellungsinformationen in Active Directory-Dom&#228;nendiensten speichern (Windows Server 2008 und Windows Vista)&quot; aktivieren, da andernfalls ein Richtlinienfehler auftritt.<br/><br/> <br/><br/> " gpmc_supported="Windows Server 2008 und Windows Vista">Wiederherstellungsoptionen für BitLocker-geschützte Laufwerke für Benutzer auswählen (Windows Server 2008 und Windows Vista)</a></td><td>Aktiviert</td><td></td></tr>

<tr><td colspan="3"><table class="subtable_frame" cellpadding="0" cellspacing="0">

<tr><td colspan="2">Wichtig: Um Datenverluste zu vermeiden, müssen BitLocker-Verschlüsselungsschlüssel wiederhergestellt werden können. Wenn Sie die beiden unten angegebenen Wiederherstellungsoptionen nicht zulassen, müssen Sie die Sicherung von BitLocker-Wiederherstellungsinformationen in AD DS aktivieren. Andernfalls tritt ein Richtlinienfehler auf.</td></tr><tr><td>48-stelliges Wiederherstellungskennwort konfigurieren:</td><td>Wiederherstellungskennwort anfordern (Standardeinstellung)</td></tr>

<tr><td>256-Bit-Wiederherstellungsschlüssel konfigurieren:</td><td>Wiederherstellungsschlüssel anfordern (Standardeinstellung)</td></tr>

<tr><td colspan="2">Hinweis: Wenn Sie die Verwendung des Wiederherstellungskennworts nicht zulassen und der Wiederherstellungsschlüssel erforderlich ist, können Benutzer BitLocker ohne Speichern auf dem USB-Laufwerk nicht aktivieren.</td></tr><tr><td colspan="2"></td></tr></table></td></tr></table>

</div></div><div class="he3"><span class="sectionTitle" tabindex="0">Windows-Komponenten/BitLocker-Laufwerkverschlüsselung/Betriebssystemlaufwerke</span><a class="expando" href="#"></a></div>

<div class="container"><div class="he4i"><table class="info3" cellpadding="0" cellspacing="0">

<tr><th scope="col">Richtlinie</th><th scope="col">Einstellung</th><th scope="col">Kommentar</th></tr>

<tr><td><a class="explainlink" href="javascript:void();" onclick="javascript:showExplainText(this); return false;" gpmc_settingName="Erweiterte PINs f&#252;r Systemstart zulassen" gpmc_settingPath="Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschl&#252;sselung/Betriebssystemlaufwerke" gpmc_settingDescription="Mit dieser Richtlinieneinstellung k&#246;nnen Sie konfigurieren, ob erweiterte Systemstart-PINs mit BitLocker verwendet werden.<br/><br/>Erweiterte Systemstart-PINs erm&#246;glichen die Verwendung verschiedener Zeichen, einschlie&#223;lich Gro&#223;- und Kleinbuchstaben, Symbolen, Zahlen und Leerzeichen. Diese Richtlinieneinstellung wird bei Aktivierung von BitLocker angewendet.<br/><br/>Wenn Sie diese Richtlinieneinstellung aktivieren, handelt es sich bei allen neu festgelegten BitLocker-Systemstart-PINs um erweiterte PINs.<br/><br/>Hinweis: M&#246;glicherweise unterst&#252;tzen nicht alle Computer erweiterte PINs in der PXE (Pre-Boot eXecution Environment). Benutzern wird dringend empfohlen, w&#228;hrend des BitLocker-Setups eine System&#252;berpr&#252;fung durchzuf&#252;hren.<br/><br/>Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, werden keine erweiterten PINs verwendet.<br/><br/> <br/><br/> " gpmc_supported="Mindestens Windows Server 2008 R2 oder Windows 7">Erweiterte PINs für Systemstart zulassen</a></td><td>Aktiviert</td><td></td></tr>

<tr><td><a class="explainlink" href="javascript:void();" onclick="javascript:showExplainText(this); return false;" gpmc_settingName="Festlegen, wie BitLocker-gesch&#252;tzte Betriebssystemlaufwerke wiederhergestellt werden k&#246;nnen" gpmc_settingPath="Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschl&#252;sselung/Betriebssystemlaufwerke" gpmc_settingDescription="Mit dieser Richtlinieneinstellung k&#246;nnen Sie steuern, wie BitLocker-gesch&#252;tzte Betriebssystemlaufwerke wiederhergestellt werden, falls keine Informationen zum erforderlichen Systemstartschl&#252;ssel verf&#252;gbar sind. Diese Richtlinieneinstellung wird bei Aktivierung von BitLocker angewendet.<br/><br/>&#220;ber das Kontrollk&#228;stchen &quot;Zertifikatbasierte Wiederherstellungs-Agents zulassen&quot; geben Sie an, ob f&#252;r BitLocker-gesch&#252;tzte Betriebssystemlaufwerke ein Datenwiederherstellungs-Agent verwendet werden kann. Bevor ein Datenwiederherstellungs-Agent verwendet werden kann, muss er aus dem Element &quot;Richtlinien &#246;ffentlicher Schl&#252;ssel&quot; entweder in der Gruppenrichtlinien-Verwaltungskonsole oder im Editor f&#252;r lokale Gruppenrichtlinien hinzugef&#252;gt werden. Weitere Informationen zum Hinzuf&#252;gen von Datenwiederherstellungs-Agents finden Sie im Bereitstellungshandbuch f&#252;r die BitLocker-Laufwerkverschl&#252;sselung (auf Englisch) in Microsoft TechNet.<br/><br/>W&#228;hlen Sie unter &quot;Speicherung von BitLocker-Wiederherstellungsinformationen durch Benutzer konfigurieren&quot; aus, ob Benutzer ein 48-stelliges Wiederherstellungskennwort oder einen 256-Bit-Wiederherstellungsschl&#252;ssel generieren d&#252;rfen, m&#252;ssen oder nicht d&#252;rfen.<br/><br/>W&#228;hlen Sie &quot;Wiederherstellungsoptionen aus BitLocker-Setup-Assistent unterdr&#252;cken&quot;, um zu verhindern, dass Benutzer Wiederherstellungsoptionen angeben, wenn sie BitLocker f&#252;r ein Laufwerk aktivieren. In diesem Fall k&#246;nnen Sie beim Einschalten von BitLocker nicht angeben, welche Wiederherstellungsoption verwendet werden soll, da die BitLocker-Wiederherstellungsoptionen f&#252;r das Laufwerk stattdessen durch die Richtlinieneinstellung bestimmt werden.<br/><br/>W&#228;hlen Sie unter &quot;BitLocker-Wiederherstellungsinformationen in Active Directory-Dom&#228;nendiensten speichern&quot; aus, welche BitLocker-Wiederherstellungsinformationen f&#252;r Betriebssystemlaufwerke in AD DS gespeichert werden sollen. Bei Auswahl von &quot;Wiederherstellungskennwort und Schl&#252;sselpaket sichern&quot; werden sowohl das BitLocker-Wiederherstellungskennwort als auch das Schl&#252;sselpaket in AD DS gespeichert. Durch die Speicherung des Schl&#252;sselpakets k&#246;nnen Daten von einem physikalisch besch&#228;digten Laufwerk wiederhergestellt werden. Bei Auswahl von &quot;Nur Wiederherstellungskennwort sichern&quot; wird ausschlie&#223;lich das Wiederherstellungskennwort in AD DS gespeichert.<br/><br/>Aktivieren Sie das Kontrollk&#228;stchen &quot;BitLocker erst aktivieren, nachdem Wiederherstellungsinformationen f&#252;r Betriebssystemlaufwerke in AD DS gespeichert wurden&quot;, wenn Sie verhindern m&#246;chten, dass Benutzer BitLocker aktivieren, bevor der Computer mit der Dom&#228;ne verbunden und BitLocker-Wiederherstellungsinformationen erfolgreich in AD DS gesichert wurden.<br/><br/>Hinweis: Wenn das Kontrollk&#228;stchen &quot;BitLocker erst aktivieren, nachdem Wiederherstellungsinformationen f&#252;r Betriebssystemlaufwerke in AD DS gespeichert wurden&quot; aktiviert ist, wird automatisch ein Wiederherstellungskennwort generiert.<br/><br/>Wenn Sie diese Richtlinieneinstellung aktivieren, k&#246;nnen Sie steuern, welche M&#246;glichkeiten Benutzern zum Wiederherstellen von Daten auf BitLocker-gesch&#252;tzten Betriebssystemlaufwerken zur Verf&#252;gung stehen.<br/><br/>Wenn diese Richtlinieneinstellung deaktiviert oder nicht konfiguriert wird, werden die standardm&#228;&#223;igen Wiederherstellungsoptionen f&#252;r die BitLocker-Wiederherstellung unterst&#252;tzt. Ein DRA ist standardm&#228;&#223;ig zul&#228;ssig, die Wiederherstellungsoptionen, einschlie&#223;lich Wiederherstellungskennwort und Wiederherstellungsschl&#252;ssel, k&#246;nnen vom Benutzer festgelegt werden, und Wiederherstellungsinformationen werden nicht in AD DS gesichert.<br/><br/><br/><br/>" gpmc_supported="Mindestens Windows Server 2008 R2 oder Windows 7">Festlegen, wie BitLocker-geschützte Betriebssystemlaufwerke wiederhergestellt werden können</a></td><td>Aktiviert</td><td></td></tr>

<tr><td colspan="3"><table class="subtable_frame" cellpadding="0" cellspacing="0">

<tr><td>Datenwiederherstellungs-Agents zulassen</td><td>Aktiviert</td></tr>

<tr><td colspan="2">Speichern von BitLocker-Wiederherstellungsinformationen durch Benutzer konfigurieren:</td></tr><tr><td></td><td>48-stelliges Wiederherstellungskennwort zulassen</td></tr>

<tr><td></td><td>256-Bit-Wiederherstellungsschlüssel zulassen</td></tr>

<tr><td>Wiederherstellungsoptionen aus BitLocker-Setup-Assistenten unterdrücken</td><td>Deaktiviert</td></tr>

<tr><td>BitLocker-Wiederherstellungsinformationen für Betriebssystemlaufwerke in AD DS speichern</td><td>Aktiviert</td></tr>

<tr><td>Speicherung von BitLocker-Wiederherstellungsinformationen in AD DS konfigurieren:</td><td>Wiederherstellungskennwörter und Schlüsselpakete speichern</td></tr>

<tr><td>BitLocker erst aktivieren, nachdem Wiederherstellungsinformationen für Betriebssystemlaufwerke in AD DS gespeichert wurden</td><td>Aktiviert</td></tr>

</table></td></tr><tr><th scope="col">Richtlinie</th><th scope="col">Einstellung</th><th scope="col">Kommentar</th></tr>

<tr><td><a class="explainlink" href="javascript:void();" onclick="javascript:showExplainText(this); return false;" gpmc_settingName="TPM-Plattformvalidierungsprofil f&#252;r BIOS-basierte Firmwarekonfigurationen konfigurieren" gpmc_settingPath="Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschl&#252;sselung/Betriebssystemlaufwerke" gpmc_settingDescription="Mit dieser Richtlinieneinstellung k&#246;nnen Sie konfigurieren, wie die TPM-Sicherheitshardware (Trusted Platform Module) des Computers den BitLocker-Verschl&#252;sselungsschl&#252;ssel sichert. Diese Richtlinieneinstellung gilt nicht, wenn der Computer nicht &#252;ber ein kompatibles TPM verf&#252;gt oder wenn BitLocker bereits mit TPM-Schutz eingeschaltet ist.<br/><br/>Wichtig: Diese Gruppenrichtlinie gilt nur f&#252;r Computer mit BIOS-Konfigurationen oder f&#252;r Computer mit UEFI-Firmware, f&#252;r die ein Kompatibilit&#228;tsdienstmodul (Compatibility Service Module, CSM) aktiviert wurde. Computer, f&#252;r die eine systemeigene UEFI-Firmwarekonfiguration verwendet wird, speichern unterschiedliche Werte in den Plattformkonfigurationsregistern (Platform Configuration Register, PCR). Verwenden Sie die Gruppenrichtlinieneinstellung &quot;TPM-Plattformvalidierungsprofil f&#252;r systemeigene UEFI-Firmwarekonfigurationen konfigurieren&quot;, um das TPM PCR-Profil f&#252;r Computer zu konfigurieren, f&#252;r die systemeigene UEFI-Firmware verwendet wird.<br/><br/>Wenn Sie diese Richtlinieneinstellung vor der Aktivierung von BitLocker aktivieren, k&#246;nnen Sie die Startkomponenten konfigurieren, die das TPM &#252;berpr&#252;ft, bevor der Zugriff auf das BitLocker-verschl&#252;sselte Betriebssystemlaufwerk entsperrt wird. &#196;ndert sich eine dieser Komponenten, w&#228;hrend der BitLocker-Schutz aktiviert ist, gibt das TPM den Verschl&#252;sselungsschl&#252;ssel nicht zum Entsperren des Laufwerks frei. Stattdessen wird die BitLocker-Wiederherstellungskonsole angezeigt und es muss entweder das Wiederherstellungskennwort oder der Wiederherstellungsschl&#252;ssel angegeben werden, um das Laufwerk freizugeben.<br/><br/>Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, verwendet BitLocker das Standard-Plattformvalidierungsprofil oder das Plattformvalidierungsprofil, das im Setupskript angegeben wurde. Ein Plattformvalidierungsprofil besteht aus einer Reihe von Plattformkonfigurationsregister-Indizes (Platform Configuration Register, PCR) in einem Bereich von 0 bis 23. Das Standard-Plattformvalidierungsprofil sch&#252;tzt den Verschl&#252;sselungsschl&#252;ssel vor &#196;nderungen an: CRTM (Core Root of Trust of Measurement), BIOS und Plattformerweiterungen (PCR 0), Options-ROM-Code (PCR 2), MBR-Code (Master Boot Record, PCR 4), NTFS-Startsektor (PCR 8), NTFS-Startblock (PCR 9), Start-Manager (PCR 10) sowie BitLocker-Zugriffssteuerung (PCR 11).<br/><br/>Warnung: Wenn Sie ein anderes Profil als das Standard-Plattformvalidierungsprofil verwenden, wirkt sich dies auf die Sicherheit und Verwaltbarkeit des Computers aus. Die Empfindlichkeit von BitLocker gegen&#252;ber Plattformmodifikationen (b&#246;swillig oder autorisiert) nimmt zu oder ab. Dies h&#228;ngt davon an, ob PCRs eingef&#252;gt oder ausgeschlossen werden.<br/> <br/> " gpmc_supported="Mindestens Windows Server 2012 oder Windows 8">TPM-Plattformvalidierungsprofil für BIOS-basierte Firmwarekonfigurationen konfigurieren</a></td><td>Aktiviert</td><td></td></tr>

<tr><td colspan="3"><table class="subtable_frame" cellpadding="0" cellspacing="0">

<tr><td colspan="2">Ein Plattformvalidierungsprofil besteht aus einer Reihe von Plattformkonfigurationsregister-Indizes (Platform Configuration Register, PCR). Jeder PCR-Index ist mit Komponenten verknüpft, die beim Start von Windows ausgeführt werden.</td></tr><tr><td colspan="2">Wählen Sie die in das Profil einzuschließenden PCR-Indizes mithilfe der Kontrollkästchen unten aus.</td></tr><tr><td colspan="2">Gehen Sie beim Ändern dieser Einstellung vorsichtig vor.</td></tr><tr><td colspan="2">Wir empfehlen ein Standardprofil der PCRs 0, 2, 4, 8, 9, 10 und 11.</td></tr><tr><td colspan="2">Damit der BitLocker-Schutz wirksam wird, müssen Sie PCR 11 einschließen.</td></tr><tr><td colspan="2">Weitere Informationen zu den Vorteilen und Risiken, die Änderungen am standardmäßigen TPM-Plattformvalidierungsprofil verursachen können, finden Sie in der Onlinedokumentation.</td></tr><tr><td>PCR 0: CRTM (Core Root of Trust of Measurement), BIOS und Plattformerweiterungen</td><td>Aktiviert</td></tr>

<tr><td>PCR 1: Plattform- und Hauptplatinenkonfiguration und -daten</td><td>Deaktiviert</td></tr>

<tr><td>PCR 2: Options-ROM-Code</td><td>Aktiviert</td></tr>

<tr><td>PCR 3: Options-ROM-Konfiguration und -Daten</td><td>Deaktiviert</td></tr>

<tr><td>PCR 4: MBR-Code (Master Boot Record)</td><td>Aktiviert</td></tr>

<tr><td>PCR 5: MBR-Partitionstabelle (Master Boot Record)</td><td>Deaktiviert</td></tr>

<tr><td>PCR 6: Statusübergangs- und Reaktivierungsereignisse</td><td>Deaktiviert</td></tr>

<tr><td>PCR 7: Computerherstellerspezifisch</td><td>Deaktiviert</td></tr>

<tr><td>PCR 8: NTFS-Startsektor</td><td>Aktiviert</td></tr>

<tr><td>PCR 9: NTFS-Startblock</td><td>Aktiviert</td></tr>

<tr><td>PCR 10: Start-Manager</td><td>Aktiviert</td></tr>

<tr><td>PCR 11: BitLocker-Zugriffssteuerung</td><td>Aktiviert</td></tr>

<tr><td>PCR 12: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 13: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 14: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 15: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 16: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 17: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 18: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 19: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 20: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 21: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 22: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 23: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

</table></td></tr><tr><th scope="col">Richtlinie</th><th scope="col">Einstellung</th><th scope="col">Kommentar</th></tr>

<tr><td><a class="explainlink" href="javascript:void();" onclick="javascript:showExplainText(this); return false;" gpmc_settingName="TPM-Plattformvalidierungsprofil f&#252;r systemeigene UEFI-Firmwarekonfigurationen konfigurieren" gpmc_settingPath="Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschl&#252;sselung/Betriebssystemlaufwerke" gpmc_settingDescription="Mit dieser Richtlinieneinstellung k&#246;nnen Sie konfigurieren, wie die TPM-Sicherheitshardware (Trusted Platform Module) des Computers den BitLocker-Verschl&#252;sselungsschl&#252;ssel sichert. Diese Richtlinieneinstellung gilt nicht, wenn der Computer nicht &#252;ber ein kompatibles TPM verf&#252;gt oder wenn BitLocker bereits mit TPM-Schutz eingeschaltet ist.<br/><br/>Wichtig: Diese Gruppenrichtlinie gilt nur f&#252;r Computer mit systemeigener UEFI-Firmwarekonfiguration. Computer mit BIOS- oder UEFI-Firmware, f&#252;r die ein Kompatibilit&#228;tsdienstmodul (Compatibility Service Module, CSM) aktiviert ist, speichern unterschiedliche Werte in den Plattformkonfigurationsregistern (Platform Configuration Register, PCR). Verwenden Sie die Gruppenrichtlinieneinstellung &quot;TPM-Plattformvalidierungsprofil f&#252;r BIOS-basierte Firmwarekonfigurationen konfigurieren&quot;, um das TPM PCR-Profil f&#252;r Computer mit BIOS-Konfigurationen oder f&#252;r Computer mit UEFI-Firmware und aktiviertem CSM zu konfigurieren.<br/><br/>Wenn Sie diese Richtlinieneinstellung vor der Aktivierung von BitLocker aktivieren, k&#246;nnen Sie die Startkomponenten konfigurieren, die das TPM &#252;berpr&#252;ft, bevor der Zugriff auf das BitLocker-verschl&#252;sselte Betriebssystemlaufwerk entsperrt wird. &#196;ndert sich eine dieser Komponenten, w&#228;hrend der BitLocker-Schutz aktiviert ist, gibt das TPM den Verschl&#252;sselungsschl&#252;ssel nicht zum Entsperren des Laufwerks frei. Stattdessen wird die BitLocker-Wiederherstellungskonsole angezeigt und es muss entweder das Wiederherstellungskennwort oder der Wiederherstellungsschl&#252;ssel angegeben werden, um das Laufwerk freizugeben.<br/><br/>Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, verwendet BitLocker das Standard-Plattformvalidierungsprofil oder das Plattformvalidierungsprofil, das im Setupskript angegeben wurde. Ein Plattformvalidierungsprofil besteht aus einer Reihe von Plattformkonfigurationsregister-Indizes (Platform Configuration Register, PCR) in einem Bereich von 0 bis 23. Das Standard-Plattformvalidierungsprofil sch&#252;tzt den Verschl&#252;sselungsschl&#252;ssel vor &#196;nderungen am ausf&#252;hrbaren Code der Kernsystemfirmware (PCR 0), am erweiterten oder austauschbaren ausf&#252;hrbaren Code (PCR 2), am Start-Manager (PCR 4) und an der BitLocker-Zugriffssteuerung (PCR 11).<br/><br/>Warnung: Wenn Sie ein anderes Profil als das Standard-Plattformvalidierungsprofil verwenden, wirkt sich dies auf die Sicherheit und Verwaltbarkeit des Computers aus. Die Empfindlichkeit von BitLocker gegen&#252;ber Plattformmodifikationen (b&#246;swillig oder autorisiert) nimmt zu oder ab. Dies h&#228;ngt davon an, ob PCRs eingef&#252;gt oder ausgeschlossen werden. Genauer gesagt: Wenn Sie diese Richtlinie ohne PCR&#160;7 festlegen, wird die Gruppenrichtlinie &quot;Sicheren Start f&#252;r Integrit&#228;ts&#252;berpr&#252;fung zulassen&quot; au&#223;er Kraft gesetzt. Dadurch wird verhindert, dass BitLocker den sicheren Start f&#252;r die Integrit&#228;ts&#252;berpr&#252;fung der Plattform oder der Startkonfigurationsdaten (Boot Configuration Data, BCD) verwendet. Wenn diese Richtlinie festgelegt ist, wird beim Firmwareupdate u.&#160;U. eine BitLocker-Wiederherstellung durchgef&#252;hrt. Wenn Sie diese Richtlinie so festlegen, dass PCR&#160;0 einbezogen wird, sollten Sie BitLocker vor dem Installieren von Firmwareupdates anhalten.<br/> <br/> " gpmc_supported="Mindestens Windows Server&#160;2012, Windows&#160;8 oder Windows&#160;RT">TPM-Plattformvalidierungsprofil für systemeigene UEFI-Firmwarekonfigurationen konfigurieren</a></td><td>Aktiviert</td><td></td></tr>

<tr><td colspan="3"><table class="subtable_frame" cellpadding="0" cellspacing="0">

<tr><td colspan="2">Ein Plattformvalidierungsprofil besteht aus einer Reihe von Plattformkonfigurationsregister-Indizes (Platform Configuration Register, PCR). Jeder PCR-Index ist mit Komponenten verknüpft, die beim Start von Windows ausgeführt werden.</td></tr><tr><td colspan="2">Wählen Sie die in das Profil einzuschließenden PCR-Indizes mithilfe der Kontrollkästchen unten aus.</td></tr><tr><td colspan="2">Gehen Sie beim Ändern dieser Einstellung vorsichtig vor.</td></tr><tr><td colspan="2">Wir empfehlen ein Standardprofil der PCRs 0, 2, 4 und 11.</td></tr><tr><td colspan="2">Damit der BitLocker-Schutz wirksam wird, müssen Sie PCR 11 einschließen.</td></tr><tr><td colspan="2">Weitere Informationen zu den Vorteilen und Risiken, die Änderungen am standardmäßigen TPM-Plattformvalidierungsprofil verursachen können, finden Sie in der Onlinedokumentation.</td></tr><tr><td>PCR 0: Ausführbarer Code für Kernsystemfirmware</td><td>Aktiviert</td></tr>

<tr><td>PCR 1: Daten für Kernsystemfirmware</td><td>Deaktiviert</td></tr>

<tr><td>PCR 2: Erweiterter oder austauschbarer ausführbarer Code</td><td>Aktiviert</td></tr>

<tr><td>PCR 3: Erweiterte oder austauschbare Firmwaredaten</td><td>Deaktiviert</td></tr>

<tr><td>PCR 4: Start-Manager</td><td>Aktiviert</td></tr>

<tr><td>PCR 5: GPT/Partitionstabelle</td><td>Deaktiviert</td></tr>

<tr><td>PCR 6: Wiederaufnahme aus Energiestatusereignissen S4 und S5</td><td>Deaktiviert</td></tr>

<tr><td>PCR 7: Zustand des sicheren Starts</td><td>Deaktiviert</td></tr>

<tr><td>PCR 8: Initialisiert auf 0 ohne Erweiterungen (reserviert für zukünftige Verwendung)</td><td>Deaktiviert</td></tr>

<tr><td>PCR 9: Initialisiert auf 0 ohne Erweiterungen (reserviert für zukünftige Verwendung)</td><td>Deaktiviert</td></tr>

<tr><td>PCR 10: Initialisiert auf 0 ohne Erweiterungen (reserviert für zukünftige Verwendung)</td><td>Deaktiviert</td></tr>

<tr><td>PCR 11: BitLocker-Zugriffssteuerung</td><td>Aktiviert</td></tr>

<tr><td>PCR 12: Datenereignisse und stark veränderliche Ereignisse</td><td>Deaktiviert</td></tr>

<tr><td>PCR 13: Startmoduldetails</td><td>Deaktiviert</td></tr>

<tr><td>PCR 14: Startbefugnisse</td><td>Deaktiviert</td></tr>

<tr><td>PCR 15: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 16: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 17: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 18: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 19: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 20: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 21: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 22: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

<tr><td>PCR 23: Reserviert für zukünftige Verwendung</td><td>Deaktiviert</td></tr>

</table></td></tr><tr><th scope="col">Richtlinie</th><th scope="col">Einstellung</th><th scope="col">Kommentar</th></tr>

<tr><td><a class="explainlink" href="javascript:void();" onclick="javascript:showExplainText(this); return false;" gpmc_settingName="Verwendung von Kennw&#246;rtern f&#252;r Betriebssystemlaufwerke konfigurieren" gpmc_settingPath="Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschl&#252;sselung/Betriebssystemlaufwerke" gpmc_settingDescription="Diese Richtlinieneinstellung gibt die Einschr&#228;nkungen f&#252;r Kennw&#246;rter an, die zum Entsperren BitLocker-gesch&#252;tzter Betriebssystemlaufwerke verwendet werden. Wenn f&#252;r Betriebssystemlaufwerke Nicht-TPM-Schutzvorrichtungen zul&#228;ssig sind, k&#246;nnen Sie ein Kennwort bereitstellen, Komplexit&#228;tsvoraussetzungen f&#252;r das Kennwort erzwingen und eine Mindestl&#228;nge f&#252;r das Kennwort konfigurieren. Damit die Einstellung f&#252;r die Komplexit&#228;tsvoraussetzungen wirksam wird, muss zus&#228;tzlich die Gruppenrichtlinieneinstellung &quot;Kennwort muss Komplexit&#228;tsvoraussetzungen entsprechen&quot; unter &quot;Computerkonfiguration\Windows-Einstellungen\Sicherheitseinstellungen\Kontorichtlinien\Kennwortrichtlinie\&quot; aktiviert werden.<br/><br/>Hinweis: Diese Einstellungen werden beim Einschalten von BitLocker erzwungen, nicht beim Entsperren eines Datentr&#228;gers. BitLocker unterst&#252;tzt das Entsperren eines Laufwerks mit allen auf dem Laufwerk verf&#252;gbaren Schutzvorrichtungen.<br/><br/>Wenn Sie diese Richtlinieneinstellung aktivieren, k&#246;nnen Benutzer ein Kennwort konfigurieren, das die von Ihnen definierten Voraussetzungen erf&#252;llt. Um Komplexit&#228;tsvoraussetzungen f&#252;r das Kennwort durchzusetzen, w&#228;hlen Sie &quot;Kennwortkomplexit&#228;t anfordern“.<br/><br/>Bei der Einstellung &quot;Kennwortkomplexit&#228;t anfordern&quot; ist eine Verbindung mit einem Dom&#228;nencontroller erforderlich, wenn die Komplexit&#228;t des Kennworts von BitLocker &#252;berpr&#252;ft werden soll. Bei der Einstellung &quot;Kennwortkomplexit&#228;t zulassen&quot; wird versucht, eine Verbindung mit einem Dom&#228;nencontroller herzustellen, um zu &#252;berpr&#252;fen, ob die Komplexit&#228;t den durch die Richtlinie vorgegebenen Regeln entspricht. Wenn jedoch keine Dom&#228;nencontroller gefunden werden, wird das Kennwort unabh&#228;ngig von der tats&#228;chlichen Kennwortkomplexit&#228;t trotzdem akzeptiert und das Laufwerk unter Verwendung dieses Kennworts als Schutzvorrichtung verschl&#252;sselt. Bei &quot;Kennwortkomplexit&#228;t nicht zulassen&quot; wird die Kennwortkomplexit&#228;t nicht &#252;berpr&#252;ft.<br/><br/>Kennw&#246;rter m&#252;ssen mindestens acht Zeichen lang sein. Um eine gr&#246;&#223;ere Mindestl&#228;nge f&#252;r das Kennwort zu konfigurieren, geben Sie die gew&#252;nschte Anzahl von Zeichen in das Feld &quot;Minimale Kennwortl&#228;nge&quot; ein.<br/><br/>Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, gilt die Standardl&#228;ngenbeschr&#228;nkung von 8 Zeichen f&#252;r Kennw&#246;rter f&#252;r Betriebssystemlaufwerke, und es erfolgen keine Komplexit&#228;tspr&#252;fungen.<br/><br/>Hinweis: Bei aktivierter FIPS-Kompatibilit&#228;t k&#246;nnen keine Kennw&#246;rter verwendet werden. Die Richtlinieneinstellung &quot;Systemkryptografie: FIPS-konformen Algorithmus f&#252;r Verschl&#252;sselung, Hashing und Signatur verwenden&quot; unter &quot;Computerkonfiguration\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien\Sicherheitsoptionen&quot; gibt an, ob die FIPS-Kompatibilit&#228;t aktiviert ist.<br/><br/><br/><br/>" gpmc_supported="Mindestens Windows Server 2012 oder Windows 8">Verwendung von Kennwörtern für Betriebssystemlaufwerke konfigurieren</a></td><td>Aktiviert</td><td></td></tr>

<tr><td colspan="3"><table class="subtable_frame" cellpadding="0" cellspacing="0">

<tr><td>Kennwortkomplexität für Betriebssystemlaufwerke konfigurieren:</td><td>Kennwortkomplexität zulassen</td></tr>

<tr><td>Minimale Kennwortlänge für Betriebssystemlaufwerk:</td><td>8</td></tr>

<tr><td colspan="2">Hinweis: Sie müssen die Richtlinieneinstellung "Kennwort muss Komplexitätsvoraussetzungen entsprechen" aktivieren, damit die Einstellung für die Kennwortkomplexität wirksam wird.</td></tr><tr><td>Nur ASCII-Kennwörter für Betriebssystem-Wechseldatenträger anfordern</td><td>Deaktiviert</td></tr>

</table></td></tr><tr><th scope="col">Richtlinie</th><th scope="col">Einstellung</th><th scope="col">Kommentar</th></tr>