Cisco NAT Outside in lokales Subnetz

Hallo,

ich habe ein Netzwerk mit Geräten, die hinter einem Cisco-Router von aussen erreichbar sein sollen, aber bei denen kein Standard-Gateway eingetragen werden kann.

Ich muss also jede IP aus 0.0.0.0/0 auf 192.168.0.100 - 192.168.0.200 (beispielhaft) mappen.

Mit einer einzelnen IP funktioniert das auch:

Wenn ich es aber mit einer Liste versuche, dann klappt es nicht mehr:

Ich kann aber mit tcpdump sehen, dass die Pakete von außen korrekt umgeschrieben am Endgerät ankommen und dieses auch eine Antwort sendet, die dann aber scheinbar irgendwo versandet.

Was mache ich also falsch?

Grüße

Max

ich habe ein Netzwerk mit Geräten, die hinter einem Cisco-Router von aussen erreichbar sein sollen, aber bei denen kein Standard-Gateway eingetragen werden kann.

Ich muss also jede IP aus 0.0.0.0/0 auf 192.168.0.100 - 192.168.0.200 (beispielhaft) mappen.

Mit einer einzelnen IP funktioniert das auch:

ip nat outside source static 80.81.82.83 192.168.0.101 add-routeWenn ich es aber mit einer Liste versuche, dann klappt es nicht mehr:

ip nat pool dnat2 192.168.0.100 192.168.0.200 netmask 255.255.255.0 add-route

ip nat outside source list 6 pool dnat2 add-route

access-list 6 permit anyIch kann aber mit tcpdump sehen, dass die Pakete von außen korrekt umgeschrieben am Endgerät ankommen und dieses auch eine Antwort sendet, die dann aber scheinbar irgendwo versandet.

Was mache ich also falsch?

Grüße

Max

Please also mark the comments that contributed to the solution of the article

Content-Key: 185198

Url: https://administrator.de/contentid/185198

Printed on: April 25, 2024 at 06:04 o'clock

3 Comments

Latest comment

Hallo dog

Kann es sein das dein NAT Router für den Rückweg des Packets keine gültige Route hat ? Dann droppt er das Paket nämlich wie es hier in einem entsprechenden HowTo

http://www.cisco.com/en/US/tech/tk648/tk361/technologies_configuration_ ...

beschrieben ist. Das würde deinem Verhalten entsprechen und wird aus den Konfig Snippets oben nicht so ganz ersichtlich.

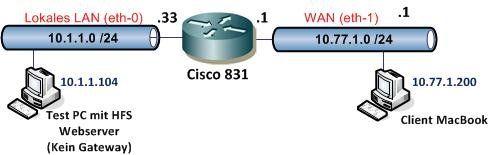

Ein kurzer Testaufbau:

Zeigt das deine Konfig richtig ist !

Die Cisco Testkofig sieht so aus:

version 12.4

!

hostname cisco831

!

interface Ethernet0

ip address 10.1.1.33 255.255.255.0

ip nat inside

ip virtual-reassembly

!

interface Ethernet1

ip address 10.77.1.1 255.255.255.0

ip nat outside

ip virtual-reassembly

duplex auto

!

ip nat pool Test 10.1.1.20 10.1.1.30 netmask 255.255.255.0

ip nat outside source list 1 pool Test add-route

!

access-list 1 permit any

!

end

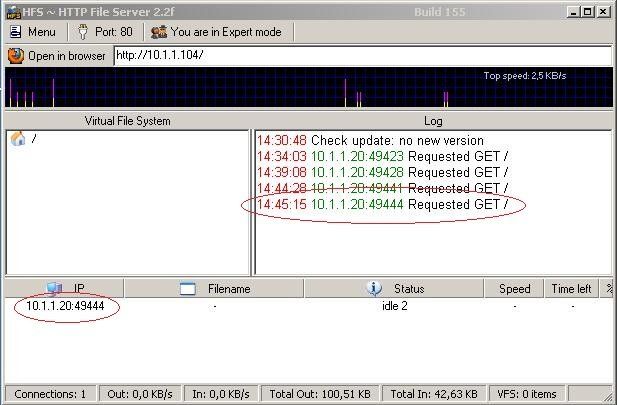

Greift man jetzt von außen aus dem 10.77er Netz auf den internen Webserver zu der keine Default Gateway installiert hat:

Sieht man eindeutig die richtige IP Adressverteilung aus dem Pool !

Das korrespondiert auch mit dem NAT Translation Output auf dem Router:

cisco831#sh ip nat statistics

Total active translations: 5 (0 static, 5 dynamic; 3 extended)

Outside interfaces:

Ethernet1

Inside interfaces:

Ethernet0

Hits: 77 Misses: 0

CEF Translated packets: 41, CEF Punted packets: 100

Expired translations: 3

Dynamic mappings:

-- Outside Source

[Id: 1] access-list 1 pool Test refcount 5

pool Test: netmask 255.255.255.0

start 10.1.1.20 end 10.1.1.30

type generic, total addresses 11, allocated 2 (18%), misses 0

Appl doors: 0

Normal doors: 0

Queued Packets: 0

cisco831#

Der Testclient im 10.77.1er Netz zeigt auch sauber die Login Seite des Testwebservers.

Works as designed also und letztlich auch genau das was du siehst in deinem Testaufbau...!

Vermutlich fehlt dir also in der Tat die Rückroute für die externen Clients ?!

Kann es sein das dein NAT Router für den Rückweg des Packets keine gültige Route hat ? Dann droppt er das Paket nämlich wie es hier in einem entsprechenden HowTo

http://www.cisco.com/en/US/tech/tk648/tk361/technologies_configuration_ ...

beschrieben ist. Das würde deinem Verhalten entsprechen und wird aus den Konfig Snippets oben nicht so ganz ersichtlich.

Ein kurzer Testaufbau:

Zeigt das deine Konfig richtig ist !

Die Cisco Testkofig sieht so aus:

version 12.4

!

hostname cisco831

!

interface Ethernet0

ip address 10.1.1.33 255.255.255.0

ip nat inside

ip virtual-reassembly

!

interface Ethernet1

ip address 10.77.1.1 255.255.255.0

ip nat outside

ip virtual-reassembly

duplex auto

!

ip nat pool Test 10.1.1.20 10.1.1.30 netmask 255.255.255.0

ip nat outside source list 1 pool Test add-route

!

access-list 1 permit any

!

end

Greift man jetzt von außen aus dem 10.77er Netz auf den internen Webserver zu der keine Default Gateway installiert hat:

Sieht man eindeutig die richtige IP Adressverteilung aus dem Pool !

Das korrespondiert auch mit dem NAT Translation Output auf dem Router:

cisco831#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- --- --- 10.1.1.20 10.77.1.200

--- --- --- 10.1.1.21 10.77.1.1

tcp 10.1.1.104:80 10.1.1.104:80 10.1.1.20:49441 10.77.1.200:49441

tcp 10.1.1.104:80 10.1.1.104:80 10.1.1.20:49444 10.77.1.200:49444

cisco831# Total active translations: 5 (0 static, 5 dynamic; 3 extended)

Outside interfaces:

Ethernet1

Inside interfaces:

Ethernet0

Hits: 77 Misses: 0

CEF Translated packets: 41, CEF Punted packets: 100

Expired translations: 3

Dynamic mappings:

-- Outside Source

[Id: 1] access-list 1 pool Test refcount 5

pool Test: netmask 255.255.255.0

start 10.1.1.20 end 10.1.1.30

type generic, total addresses 11, allocated 2 (18%), misses 0

Appl doors: 0

Normal doors: 0

Queued Packets: 0

cisco831#

Der Testclient im 10.77.1er Netz zeigt auch sauber die Login Seite des Testwebservers.

Works as designed also und letztlich auch genau das was du siehst in deinem Testaufbau...!

Vermutlich fehlt dir also in der Tat die Rückroute für die externen Clients ?!