Dd-wrt Hotspot mit Radius Server und Traffic Volume Limit

Ich möchte eine HotSpot Lösung für unsere Ferienwohnungen einrichten.

Ich habe mich bereits eingelesen und würde folgendes aufbauen:

2x dd-wrt Router (TL-WR740N + Asus RT-N12E) mit Chillispot Captive Portal als Access Point.

FreeRadius Server auf einem RaspberryPi B+, mit Möglichkeit der Ticket Erstellung.

Dazu habe ich bereits Anleitungen gefunden.

Da wir nur eine LTE Verbindung mit Volumenbegrenzung zur Verfügung haben möchte ich ausserdem das Volumen und die Bandbreit pro Nutzer begrenzen.

Dazu habe ich leider noch nichts passendes im Netz gefunden.

FreeRadius ist ja für die Benutzerverwaltung zuständig und kann man damit auch den Traffic überwachen?

Ach ja und eine Log File der Benutzer wäre auch wichtig.

Ich habe mich bereits eingelesen und würde folgendes aufbauen:

2x dd-wrt Router (TL-WR740N + Asus RT-N12E) mit Chillispot Captive Portal als Access Point.

FreeRadius Server auf einem RaspberryPi B+, mit Möglichkeit der Ticket Erstellung.

Dazu habe ich bereits Anleitungen gefunden.

Da wir nur eine LTE Verbindung mit Volumenbegrenzung zur Verfügung haben möchte ich ausserdem das Volumen und die Bandbreit pro Nutzer begrenzen.

Dazu habe ich leider noch nichts passendes im Netz gefunden.

FreeRadius ist ja für die Benutzerverwaltung zuständig und kann man damit auch den Traffic überwachen?

Ach ja und eine Log File der Benutzer wäre auch wichtig.

Please also mark the comments that contributed to the solution of the article

Content-Key: 320099

Url: https://administrator.de/contentid/320099

Printed on: April 18, 2024 at 02:04 o'clock

23 Comments

Latest comment

Nimm besser diese Lösung:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Erheblich rechtssicherer, erheblich einfacher aufzusetzen und zu administrieren, Voucher Ticket (Einmalpasswort) fähig und gleich onboard, Fernwartung per VPN, Radius nicht erforderlich, Traffic Überwachung ist grafisch gleich mit an Bord, und....

Traffic Limitierung kannst du mit einem simplen Mausklick wahlfrei einrichten ! Sogar pro User und/oder pro Haus oder Wohnung.

Mit einem DD-WRT ist das letztere nicht ohne weiteres möglich.

Wo du 3 Geräte brauchst ist damit nur eine simple Box nötig. Die Captive Portal Seite kannst du sogar frei gestalten mit Werbung für deine Ferienwohnungen.

Informationen zur HW findest du hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Erheblich rechtssicherer, erheblich einfacher aufzusetzen und zu administrieren, Voucher Ticket (Einmalpasswort) fähig und gleich onboard, Fernwartung per VPN, Radius nicht erforderlich, Traffic Überwachung ist grafisch gleich mit an Bord, und....

Traffic Limitierung kannst du mit einem simplen Mausklick wahlfrei einrichten ! Sogar pro User und/oder pro Haus oder Wohnung.

Mit einem DD-WRT ist das letztere nicht ohne weiteres möglich.

Wo du 3 Geräte brauchst ist damit nur eine simple Box nötig. Die Captive Portal Seite kannst du sogar frei gestalten mit Werbung für deine Ferienwohnungen.

Informationen zur HW findest du hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Ich kann das Gastnetz "kabeltechnisch" nicht extra fahren.

Warum nicht ??Mit VLANs geht das doch problemlos !

Möglich wäre die Firewall zwischen FritzBox und LAN einzufügen.

Sowieso zwingend erforderlich wenn du mit Captive Portal und Co arbeiten willst. Guckst du hier:WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Am einfachsten wäre natürlich die Firewall irgendwo im LAN zu betreiben.

Genau so ist es und dann die Netzwerk Segmente per VLAN splitten und über ein einziges Kabel übertragen.Die nötigen ToDos findest du hier in diesem Praxistutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Unter dd-wrt wurde das gastnetz

Vergiss DD-WRT für so ein Umfeld. Keine richtigen VLANs, keine MSSID, keinerlei Administration via GUI. kein Captive Portal, Keine Einmalpasswörter.Fazit: Am besten ganz schnell vergessen und eine pfSense oder einem Mikrotik nehmen !

Zu was ratet ihr mir?

Das obige und nichst anderes ! Es sei denn du willst graue Haare haben und Geld verbrennen...Ich habe nun versucht die WAN Schnittstelle (linke Buchse?)

Kann nicht gehen. Im Default ist die WAN Schnittstelle immer in der Mitte. Nur auf der WAN Schnittstelle macht die pfSense im Default NAT (Adresstranslation)Du hast vermutlich nur die IPs umgesetzt aber dir keinerlei Gedanken gemacht über NAT und Firewalling. Ohne NAT erzwingt das aber statische Routen auf der Box usw.

Frage ist WAS genau du jetzt erreichen willst ???

So einfach mit IP Umbiegen ist es im Setup ncht getan wenn man die Interfaces und deren Funktion wechseln will.

Mach es am einfachsten so wie Kollege Kuemmel dir schon sagt:

Installier dir mit den Klassikern PuTTY oder TeraTerm ein Terminal Programm auf dem Rechner. (Hast du einen Mac dann zTerm) und schliesse über einen USB Seriell Adapter und ein DB-9 Nullmodemkabel die serielle Schnittstelle an und mache ein neues Interface assignement über das serielle Terminal.

Das ist ganz einfach und menügeführt in einer Minute erledigt.

Da weisst du dir dann die WAN Schnittstelle und die beiden LAN Ports so zu wie du es willst und für dich am besten ist.

Den Rest erledigt die pfSense dann für dich.

Geht am schnellsten so...

Anfänger- PfSense auf APU.1D4 installieren

wollte eigentlich nur erreichen die WAN Schnittstelle zu benutzen was ja doch Voraussetzung ist oder?

Nicht zwingend. Du kannst auch ohne NAT arbeiten musst dann aber mit statischen Routen arbeiten.Ohne NAT auf dem WAN Port macht aber nur sinn wenn du bidirektional, transparent routen willst.

NAT bedeutet ja immer eine Einbahnstraße im Routing.

Dieses Forums Tutorial erklärt die Details dazu am Beispile Winblows ICS (Microsoft NAT)

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Ich denke die Mittlere Buchse ist bei mir WAN: igb0 LAN: igb1

Jepp, da hast du recht. igb1 (die in der Mitte) ist dann dein LAN Port.Kannst du ja dann auch einfach sehen, denn das ist der Port an dem du per DHCP IP Adressen bekommst. (jedenfalls im default Setting)

Ausser ich habe die Zuordnung missverstanden.

Nee passt schon wenn es so ist wie du oben schreibst...ich gehe davon aus dass ich mich mit WAN in mein LAN einhängen muss.

Ja, das ist auch genau richtig so. Du bekommst dann am WAN Port eine IP Adresse per DHCP aus deinem LAN inklusive DNS und Gateway.Das kannst du ja auch im Dashboard oder in der Interface Übersicht unter Diagnostics wunderbar sehen.

LAN vergibt dir die IPs dann auf die Endgeräte per DHCP Server.

So kannst du in dieser Default Konfig sofort ins Internet ohne weitere Einstellungen.

Ganz wichtig ist hier nur das das LAN Netz an der pfSense niemals mit dem IP Netz am WAN Port identisch sein darf ! Hier musst du sicherstellen das das 2 unterschiedliche IP Netze sind !

Die Zuweisung könnte ich damit ändern sehe darin jetzt aber keinen Vorteil oder?

Nee richtig, das ist rein nur kosmetisch !LTE --> HeimLAN --> WAN-Buchse FW -->VLAN-->AP

Dann wollte ich eben per Browser aus dem Heim LAN pfsense aufrufen, was dann nicht geklappt hat

Das ist aber auch logisch das das nicht klappt. Denk mal ein wenig nach ! Du hast es hier mit einer Firewall zu tun.Dann wollte ich eben per Browser aus dem Heim LAN pfsense aufrufen, was dann nicht geklappt hat

Normal ist der WAN Port der heisse Port der ins Internet geht ! Die FW hat also hier alles dicht gemacht das der Zugriff auf sie verboten ist !

Wenn du aus dem Heim LAN zugreifst auf den WAN Port blockt das die Firewall natürlich was ja aus den obigen Grund vollkommen klar ist.

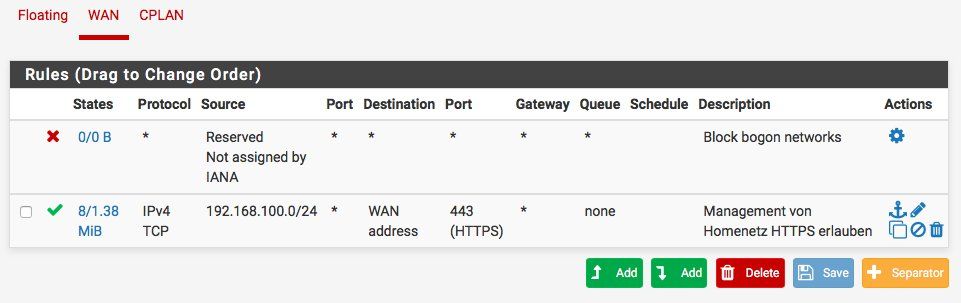

Um HTTPs Zugriff zu erhalten musst du die WAN Port FW Regel entsprechend anpassen:

- Haken bei Block RFC 1918 IP Networks am WAN Interface entfernen

- Zugriff aus dem Heimnetz (Beispiel hier 192.168.100.0 /24) auf die FW WAN IP Adresse erlauben mit HTTPS (Browserzugriff):

Hätte man aber auch sofort selber gesehen wenn du dir unter Status --> System Logs mal das Firewall Log angesehen hättest. Dort zeigt dir die Firewall immer an was sie blockt !!!

Fazit: Fehlkonfiguration der FW Regeln deinerseits

Stell dir immer vor wie sich ein IP Paket im Netz bewegt, dann werden auch die Regeln der FW schnell klar !

Mmmhhh, wenn man es wirklich sicher haben will nimmt man de Firewall dazu.

Über die Firewall hast du ja noch viele andere Option wie ein sicheres Gastnetz, VPN mit flexiblen Protokollen usw. was über die FB nicht gegeben ist.

In so fern macht es Sinn. Muss aber jeder nach deinem Sicherheitsbedürfniss entscheiden

Da kommt dann die FW wieder ins Spiel denn die FB supportet ja bekanntlich keine VLANs !

Über die Firewall hast du ja noch viele andere Option wie ein sicheres Gastnetz, VPN mit flexiblen Protokollen usw. was über die FB nicht gegeben ist.

In so fern macht es Sinn. Muss aber jeder nach deinem Sicherheitsbedürfniss entscheiden

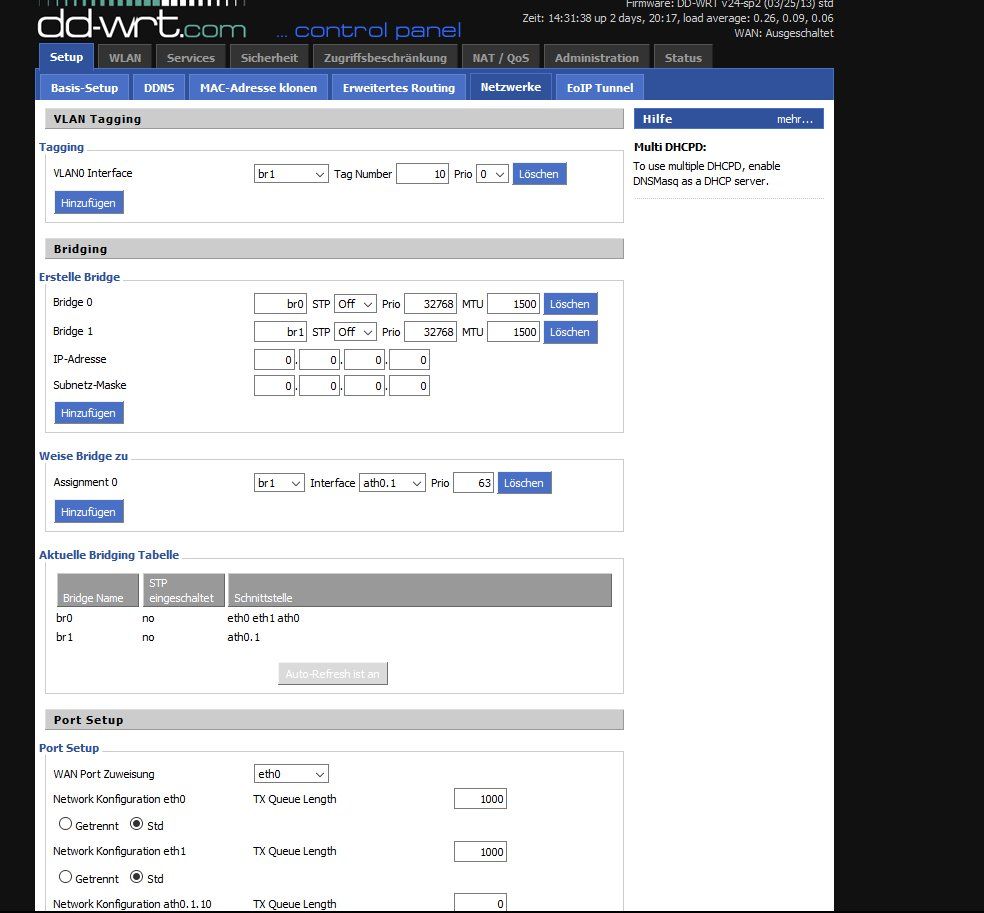

Die Funktion VLAN Tagging reicht nicht aus oder?

Die reicht aus um dein WLAN z.B. in Gast und Privat WLAN zu trennen. Du hast aber dann ja 2 VLANs die du irgendwo, irgendwie wieder routingtechnisch zusammenbringen musst.Da kommt dann die FW wieder ins Spiel denn die FB supportet ja bekanntlich keine VLANs !

Ja das geht natürlich. Du nutzt einfach nur eine SSID. Die Grund SSID arbeitet immer untagged im VLAN 1 wie ein stinknormaler AP.

Wenn du nur die Gast SSID mit dem bedienen willst reicht das vollkommen.

Wenn du den TP-Link mit MSSID in geschützten WLAN und GAST VLAN arbeiten lassen willst, also 2 WLANs aufspannst dann musst du eine der SSIDs in ein VLAN taggen.

Mit einem VLAN Switch ist das aber auch kein Thema. Wenn du es nicht musst umso besser, dann ist einfacher.

Dann hättest du aber ja gar keinen MSSID AP benötigt und ein simpler 15 Euro TP-Link 841N hätte doch dann völlig gereicht ??!

Wenn du nur die Gast SSID mit dem bedienen willst reicht das vollkommen.

Wenn du den TP-Link mit MSSID in geschützten WLAN und GAST VLAN arbeiten lassen willst, also 2 WLANs aufspannst dann musst du eine der SSIDs in ein VLAN taggen.

Mit einem VLAN Switch ist das aber auch kein Thema. Wenn du es nicht musst umso besser, dann ist einfacher.

Dann hättest du aber ja gar keinen MSSID AP benötigt und ein simpler 15 Euro TP-Link 841N hätte doch dann völlig gereicht ??!

Hier steht wie es geht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aber versprich dir nich allzuviel davon, denn die VLAN Funktion auf den embeddeten Miniswitches ist nur sehr rudimentär umgesetzt.

Man kann im Grunde nur eine Port zu VLAN Zuordnung machen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aber versprich dir nich allzuviel davon, denn die VLAN Funktion auf den embeddeten Miniswitches ist nur sehr rudimentär umgesetzt.

Man kann im Grunde nur eine Port zu VLAN Zuordnung machen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Frage ist warum du nicht ganz einfach mal den SSH oder Telnet Zugang auf deinem DD-WRT aktivierst, PuTTY oder TeraTerm anschmeisst und mal ein:

root@OpenWrt:~# swconfig dev switch0 show

engibst ??

Das sagt dir doch dann sofort ob du einen embedded Switch in der HW hast der VLANs kann...aber wenigstens bedingt kann.

Dann würdest du dich auch nicht im Kreis drehen.

Wenn die HW das nicht kann...wegschmeissen und einen 35 Euro Mikrotik kaufen. Das erspart dir ne Menge grauer Haare !!

root@OpenWrt:~# swconfig dev switch0 show

engibst ??

Das sagt dir doch dann sofort ob du einen embedded Switch in der HW hast der VLANs kann...aber wenigstens bedingt kann.

Dann würdest du dich auch nicht im Kreis drehen.

Wenn die HW das nicht kann...wegschmeissen und einen 35 Euro Mikrotik kaufen. Das erspart dir ne Menge grauer Haare !!

Welche IP bekommt es ?

Betreibst du den AP in einem eigenen IP Netz oder ist der per Bridge an das VLAN angekoppelt ? Screenshot des Winbox Setups oder GUI wären hier hilfreich gewesen.

Wenn letzteres der Fall ist kannst du mit den WLAN Clients die ja dann gleiche IPs haben wie die Kabelclients diese pingen und vice versa ?

Ohne die Grundkonfig könntest du direkt mit dem MT dann eh nicht mehr ins Internet, denn auf dem Internet Port macht der MT dann kein NAT mehr !

Hast du das nachträglich neu konfiguriert oder ist vor dem MT noch ein anderer Internet Router in einer Router Kaskade ??

Lieder ist deine technische Beschreibung des Designs hier mehr als oberflächlich für einen zielführende Hilfe

Betreibst du den AP in einem eigenen IP Netz oder ist der per Bridge an das VLAN angekoppelt ? Screenshot des Winbox Setups oder GUI wären hier hilfreich gewesen.

Wenn letzteres der Fall ist kannst du mit den WLAN Clients die ja dann gleiche IPs haben wie die Kabelclients diese pingen und vice versa ?

Ohne die Grundkonfig könntest du direkt mit dem MT dann eh nicht mehr ins Internet, denn auf dem Internet Port macht der MT dann kein NAT mehr !

Hast du das nachträglich neu konfiguriert oder ist vor dem MT noch ein anderer Internet Router in einer Router Kaskade ??

Lieder ist deine technische Beschreibung des Designs hier mehr als oberflächlich für einen zielführende Hilfe