136892

Mar 07, 2019

ESXi NAT Adapter für ein eigenes Netzwerk

Hallo,

in unserem Unternehmen soll ein Virtualisierungslösung eingesetzt werden.

In unserem Netzwerk haben wir die Firewall IPFire

Internet der Telekom --> zum Router (192.168.100.1/24) --> zur Firewall mit Proxy (192.168.20.2/24) --> Clients hängen am Switch und gehen über den Proxy raus.

Der Windows Server (192.168.20.15) übernimmt DHCP, AD und DNS Dienste.

Ich wurde gerne ESXi Nutzen da es weit verbreitet ist.

Die Nutzer sollen über den Browser auf den ESXi Server (192.168.20.140) zugreifen können, um dort Testumgungen zu Realisieren.

Der Server ist ein HP ProLiant DL380 G7.

Ich wollte zuerst die Netzwerkkarten durchreichen aber das wird laut ESXi nicht unterstützt.

Um Konflikte im Netzwerk zu vermeiden möchte ich ein NAT Netzwerk im ESXi Server einrichten z.B. 192.168.10.0/24 Netz.

Wäre das mit ESXi möglich?

Habe mit ESXi noch wenig Erfahrungen.

Gerne auch andere Vorschläge einbringen oder andere Virtualisierungslösungen.

Danke im Voraus.

in unserem Unternehmen soll ein Virtualisierungslösung eingesetzt werden.

In unserem Netzwerk haben wir die Firewall IPFire

Internet der Telekom --> zum Router (192.168.100.1/24) --> zur Firewall mit Proxy (192.168.20.2/24) --> Clients hängen am Switch und gehen über den Proxy raus.

Der Windows Server (192.168.20.15) übernimmt DHCP, AD und DNS Dienste.

Ich wurde gerne ESXi Nutzen da es weit verbreitet ist.

Die Nutzer sollen über den Browser auf den ESXi Server (192.168.20.140) zugreifen können, um dort Testumgungen zu Realisieren.

Der Server ist ein HP ProLiant DL380 G7.

Ich wollte zuerst die Netzwerkkarten durchreichen aber das wird laut ESXi nicht unterstützt.

Um Konflikte im Netzwerk zu vermeiden möchte ich ein NAT Netzwerk im ESXi Server einrichten z.B. 192.168.10.0/24 Netz.

Wäre das mit ESXi möglich?

Habe mit ESXi noch wenig Erfahrungen.

Gerne auch andere Vorschläge einbringen oder andere Virtualisierungslösungen.

Danke im Voraus.

Please also mark the comments that contributed to the solution of the article

Content-Key: 425863

Url: https://administrator.de/contentid/425863

Printed on: April 25, 2024 at 04:04 o'clock

5 Comments

Latest comment

Hallo Matze,

ich denke du brauchst eher einen externen Ansprechpartner für die komplette Konzeption eures Netzes. Ein NAT Netzwerk im ESXI Brauchst du eher nicht.

Hier auf der Seite findest du sicher ein paar, die dich hierbei unterstützen können, gerne kannst du dich auch an mich wenden.

Viele Grüße,

Christian

ich denke du brauchst eher einen externen Ansprechpartner für die komplette Konzeption eures Netzes. Ein NAT Netzwerk im ESXI Brauchst du eher nicht.

Hier auf der Seite findest du sicher ein paar, die dich hierbei unterstützen können, gerne kannst du dich auch an mich wenden.

Viele Grüße,

Christian

Hallo,

Zugriff via Browser: ja klar. Bei den neuen ESXi Versionen gibt es eh keinen Client mehr. Du managed alles über das Webinterface.

Der ESXi unterstützt virtuelle Switche. Du kannst also verschiedene Netze vorhalten. ABER damit man darauf zugreifen kann, muss ein Software-Router vorgelagert sein.

Es sei denn, man arbeitet statt mit RDP mit der VMware Console. Benutzer mit entsprechendne rechten könnten dann direkt darüber die virtuelle Umgebung steuern. Da es dann im Prinzip so ist, als wenn man vor einen Monitor sitzt braucht man kein Routing etc.

Wenn die virtuellen Switche keinen Uplink haben und alle VMs daran angeschlossen sind, kann keine Maschine über die phys. Schnittstelle nach draussen. So hast du ein geschlossenes System. Heisst aber auch, dass man nicht mal eben mit einen Client im produktiven Netz an die Maschinen kommt. Server und clients müssen im gleichen virtuellen Netz sein. Über die Konsole kannst du natürlich dann mit einen Windows Client über RDP auf einen Windows Server im virtuellen Netzwerk zugreifen.

Theoretisch kannst du in dem Fall sogar die gleichen IPs wie im echten Netz verwenden und Situationen 1:1 nachstellen. Ist aber mit Vorsicht zu genießen.

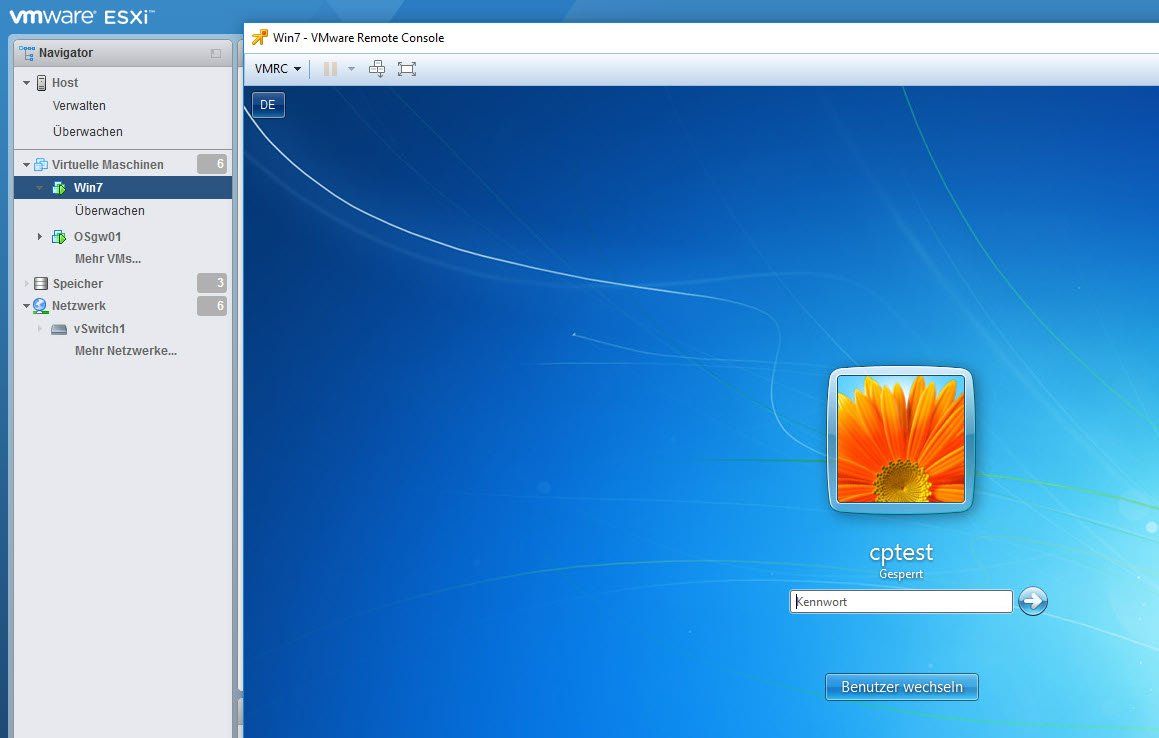

Hier mal die VM Remote Console in Action:

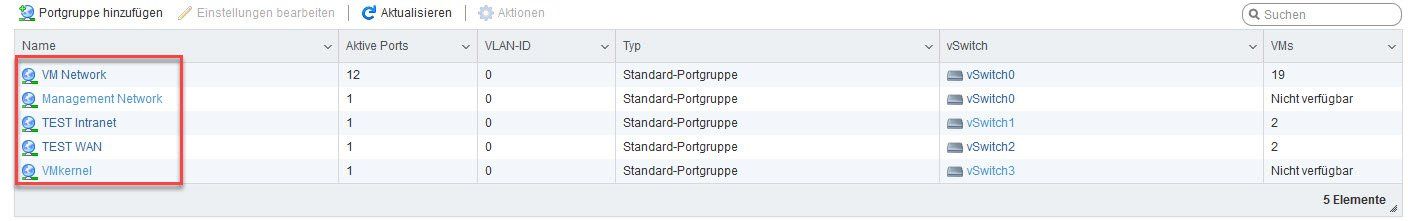

Switche mit und ohne Uplink:

Portgruppen und vSwitche mit einedeutigen Namen:

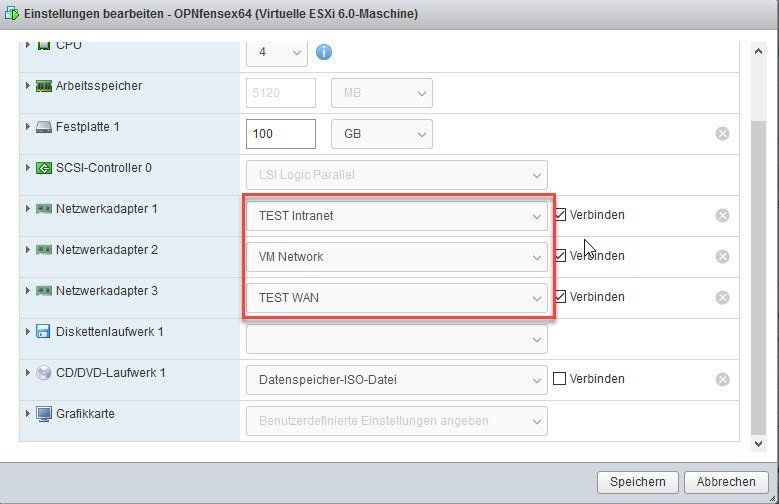

Hier mal OPNsense als Spielkiste mit 3x NICs an 3x vSwitchen:

Kurz:

- vSwitch OHNE Uplink

- Windows Server mit DHCP, Linux Server, OPNsense, IPfire,..... geben die Netz-Adressen vor

- Steuerung nur über Remote Console

- Bennene die Portgruppen vernünftig um den Switch ohne Uplink wiederzufinden!

Man kann später auch über VLAN einen echten Client ins virtuelle Netz bringen. vSwitche können natürlich auch VLAN.

Für dein vorhaben reicht eine neue Portgruppe/ vSwitch ohne Uplink aber aus.

mfg Crusher

Zugriff via Browser: ja klar. Bei den neuen ESXi Versionen gibt es eh keinen Client mehr. Du managed alles über das Webinterface.

Der ESXi unterstützt virtuelle Switche. Du kannst also verschiedene Netze vorhalten. ABER damit man darauf zugreifen kann, muss ein Software-Router vorgelagert sein.

Es sei denn, man arbeitet statt mit RDP mit der VMware Console. Benutzer mit entsprechendne rechten könnten dann direkt darüber die virtuelle Umgebung steuern. Da es dann im Prinzip so ist, als wenn man vor einen Monitor sitzt braucht man kein Routing etc.

Wenn die virtuellen Switche keinen Uplink haben und alle VMs daran angeschlossen sind, kann keine Maschine über die phys. Schnittstelle nach draussen. So hast du ein geschlossenes System. Heisst aber auch, dass man nicht mal eben mit einen Client im produktiven Netz an die Maschinen kommt. Server und clients müssen im gleichen virtuellen Netz sein. Über die Konsole kannst du natürlich dann mit einen Windows Client über RDP auf einen Windows Server im virtuellen Netzwerk zugreifen.

Theoretisch kannst du in dem Fall sogar die gleichen IPs wie im echten Netz verwenden und Situationen 1:1 nachstellen. Ist aber mit Vorsicht zu genießen.

Hier mal die VM Remote Console in Action:

Switche mit und ohne Uplink:

Portgruppen und vSwitche mit einedeutigen Namen:

Hier mal OPNsense als Spielkiste mit 3x NICs an 3x vSwitchen:

Kurz:

- vSwitch OHNE Uplink

- Windows Server mit DHCP, Linux Server, OPNsense, IPfire,..... geben die Netz-Adressen vor

- Steuerung nur über Remote Console

- Bennene die Portgruppen vernünftig um den Switch ohne Uplink wiederzufinden!

Man kann später auch über VLAN einen echten Client ins virtuelle Netz bringen. vSwitche können natürlich auch VLAN.

Für dein vorhaben reicht eine neue Portgruppe/ vSwitch ohne Uplink aber aus.

mfg Crusher

Moin,

Zusätzlich zu Crushers Vorschlag (Testsysteme in einem vSwitch ohne Uplink „verbannen“) könnte man noch einen TS installieren, welcher ein Bein im prodNetz hat und eine NIC im Testnetz. Dann können die User den TS als „Hopper“ nutzen und von dort via RDP auf die TestVM zugreifen....

Sofern es sicherheitstechnisch nicht zu Konflikten führt...

Gruß

em-pie

Zusätzlich zu Crushers Vorschlag (Testsysteme in einem vSwitch ohne Uplink „verbannen“) könnte man noch einen TS installieren, welcher ein Bein im prodNetz hat und eine NIC im Testnetz. Dann können die User den TS als „Hopper“ nutzen und von dort via RDP auf die TestVM zugreifen....

Sofern es sicherheitstechnisch nicht zu Konflikten führt...

Gruß

em-pie

Moin,

Gruß,

Dani

Zusätzlich zu Crushers Vorschlag (Testsysteme in einem vSwitch ohne Uplink „verbannen“) könnte man noch einen TS installieren, welcher ein Bein im prodNetz hat und eine NIC im Testnetz. Dann können die User den TS als „Hopper“ nutzen und von dort via RDP auf die TestVM zugreifen....

warum immer unnötige Löcher in das Netzwerk/Firewall reißen. In das Testnetzwerk einen Client oder RDS-Hosts (bitte an die korrekte Lizenzierung denken) stellen und nur den RDP-Zugriff vom LAN ins Lab zu lassen. Damit ist nahe zu ausgeschlossen, dass was schlimmes passieren kann.Gruß,

Dani