Frage an Proxmox Profis für VLAN

Hallo zusammnen,

nach vielen Klimmzügen und mit einer grossen Unterstüzung durch aqui ( mit vielen Nachhilfestunden!) haben wir folgendes Senario aufgebaut.

Der Start meines kleines HomeLab könnt Ihr hier sehen:

Save HomeLab mit Fritzbox-Proxmox-pfSense-Nextcloud

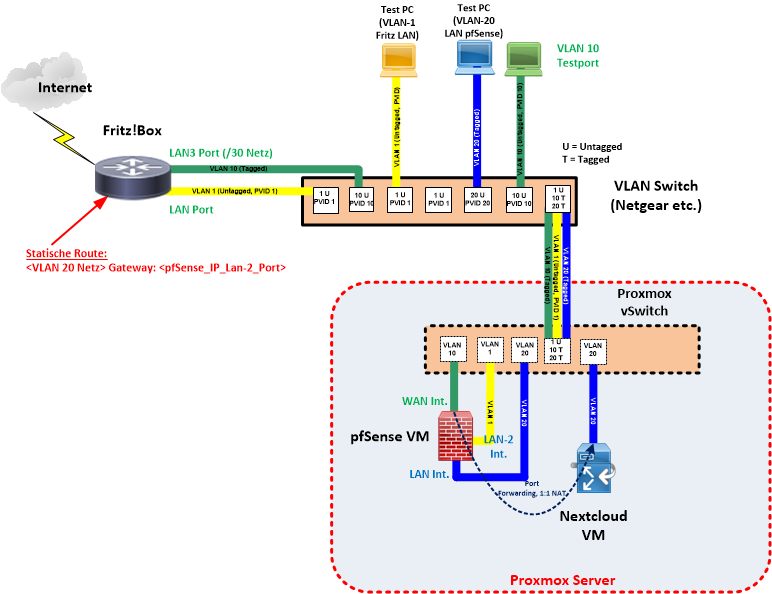

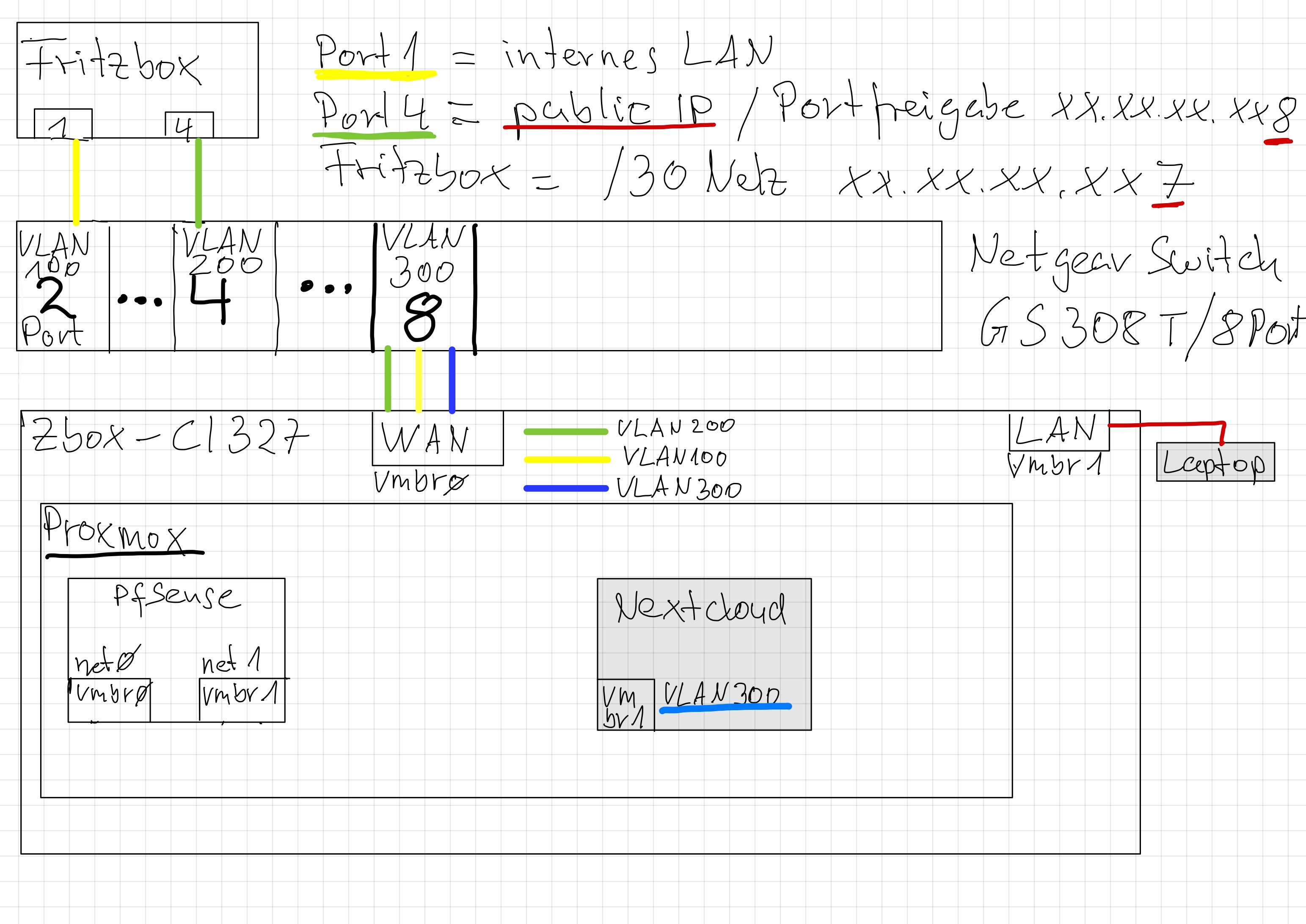

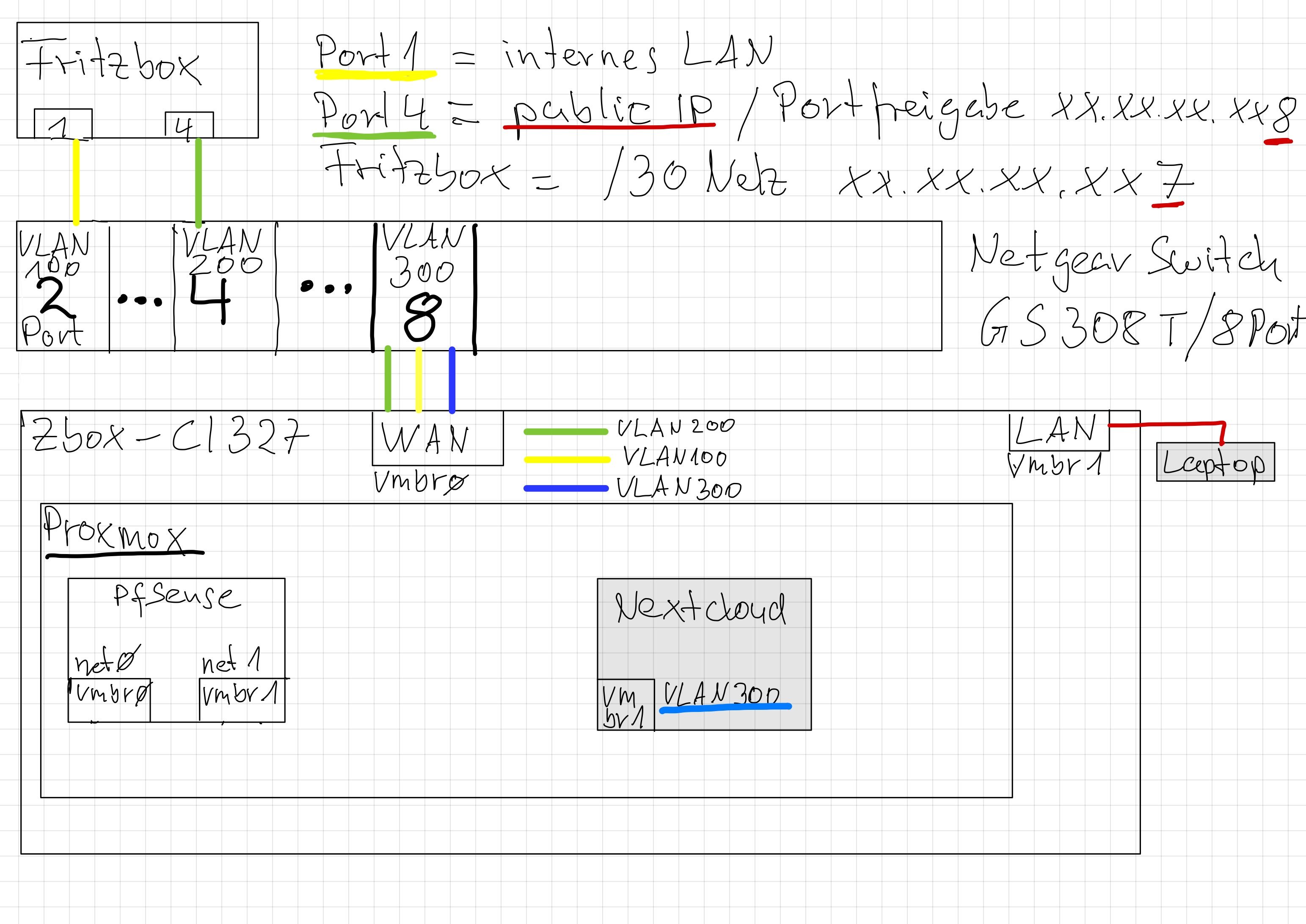

Die folgende Skizze ist auch von lieben aqui angefertigt:

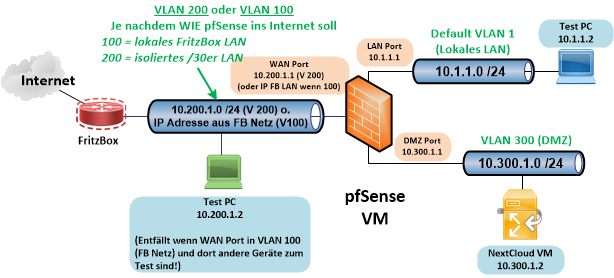

Damit ihr nicht zuviel lesen müsst, deshalb einige Bilder die mehr sagen als 1000 Worte

Das erste Bild oben ist wie folgt zu verstehen:

- Im Bild VLAN1 -gelb- ist mein VLAN 100 in meiner Konfig( Netgear Switch,pfSense) für das LAN Heim

- Im Bild VLAN10 -grün- ist mein VLAN 200 in meiner Konfig( Netgear Switch,pfSense) für das /30 Netz öffentliche IP

- Im Bild VLAN20 -blau- ist mein VLAN 300 in meiner Konfig( Netgear Switch,pfSense) für meine Nextcloud VM , die über die öffentliche IP erreicht werden soll!

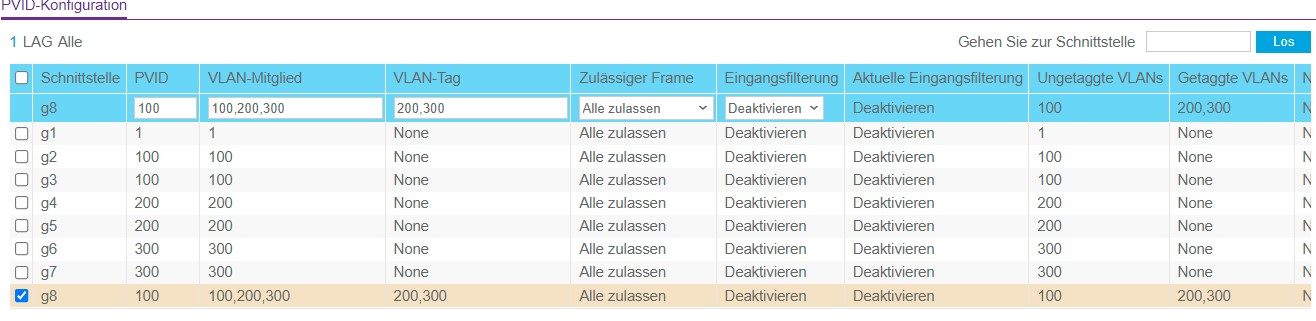

Meine Konfig vom Netgear GS308T Switch:

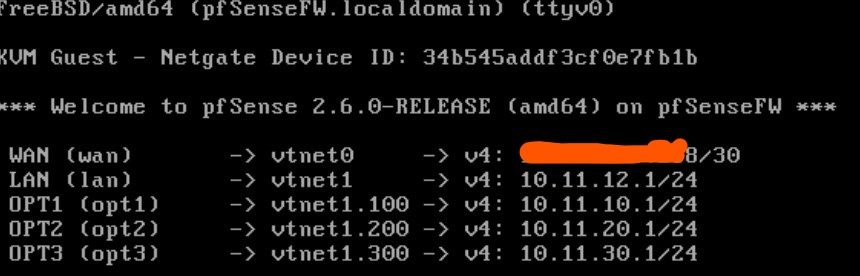

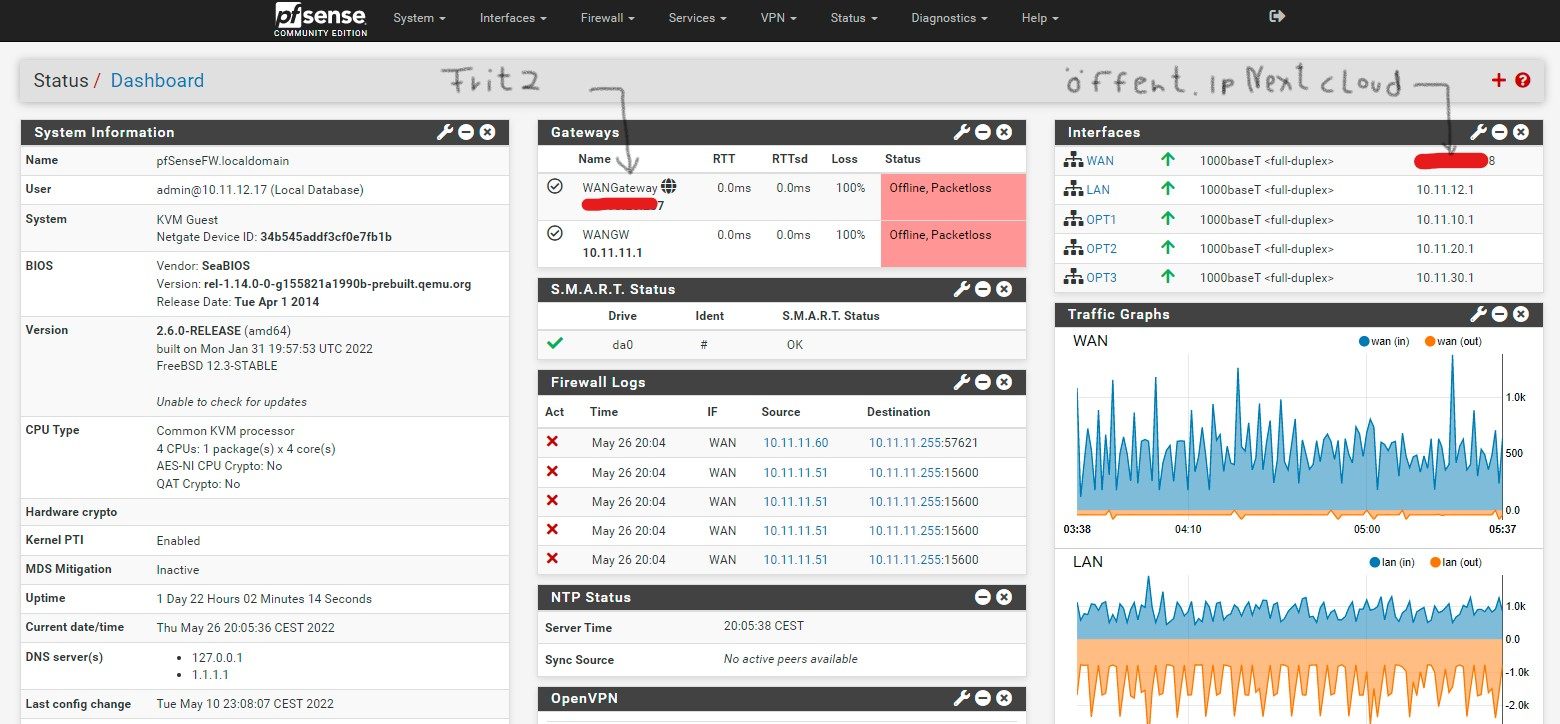

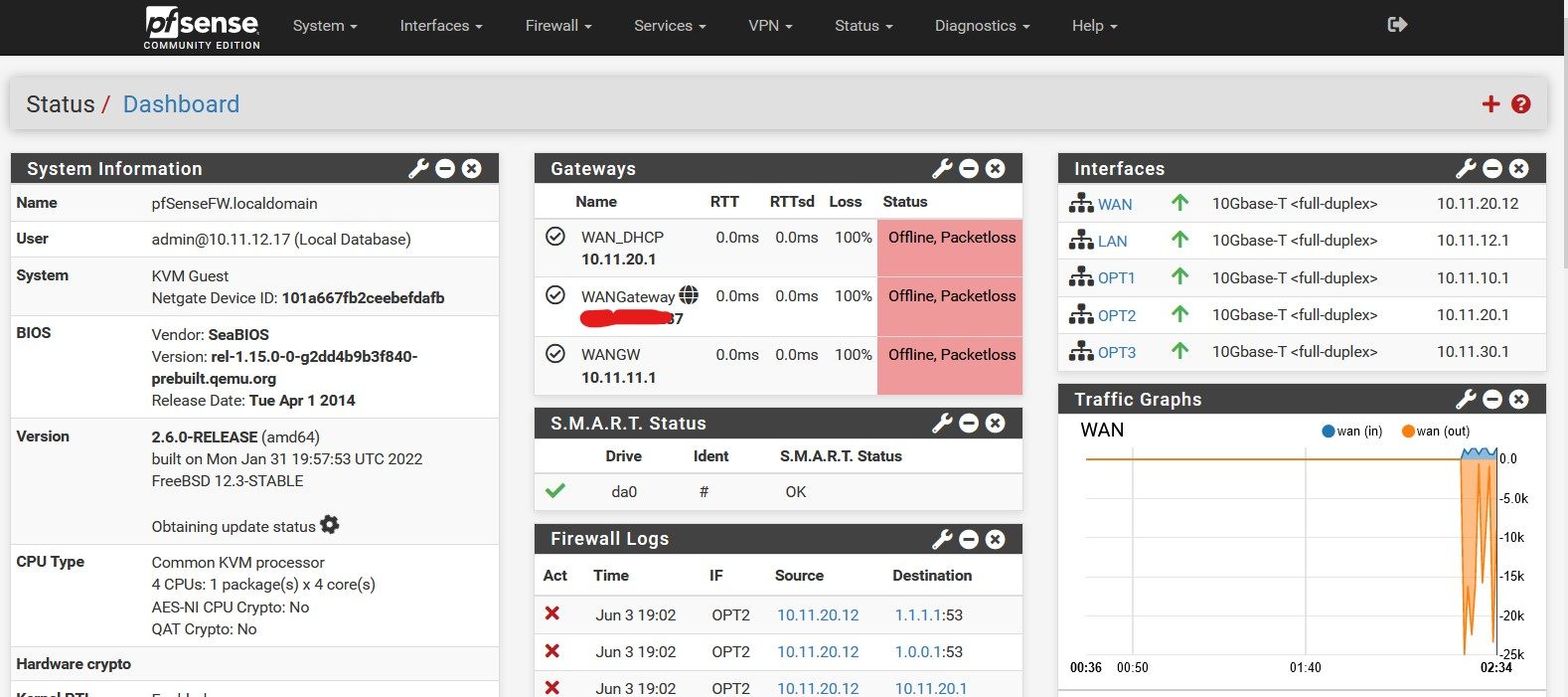

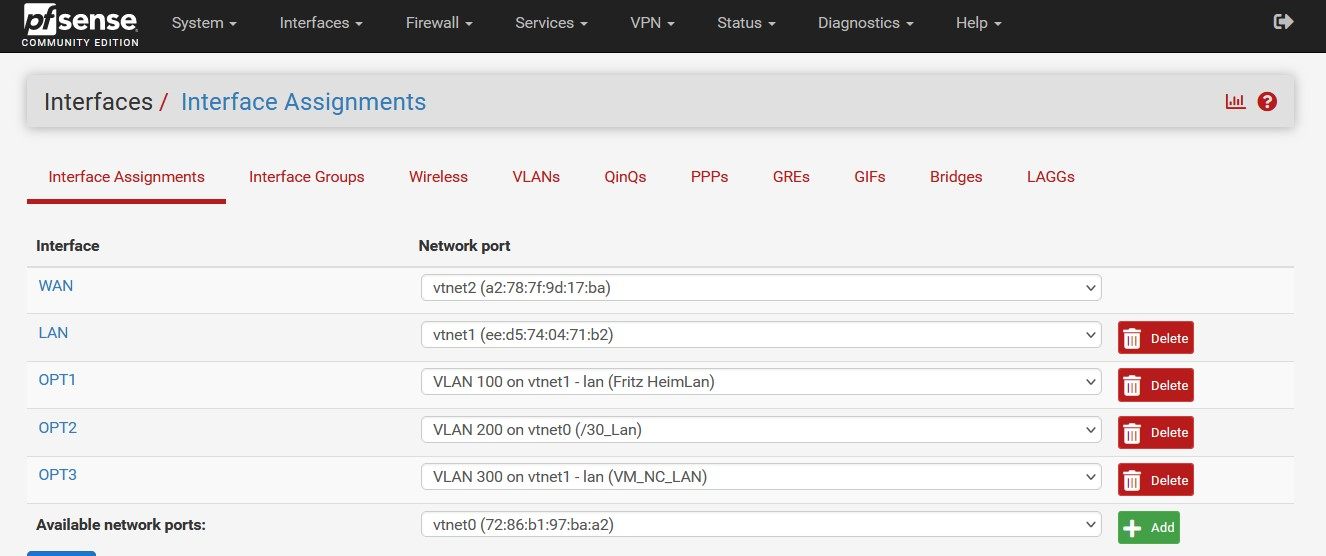

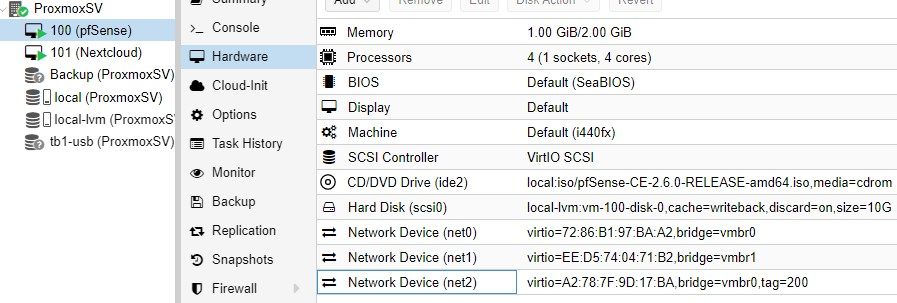

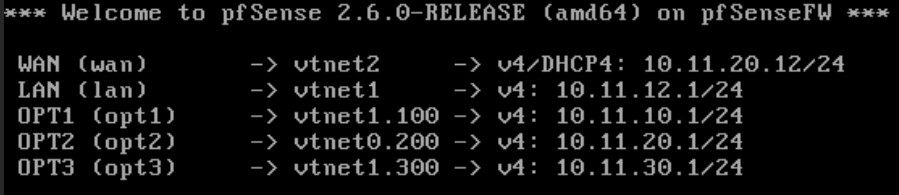

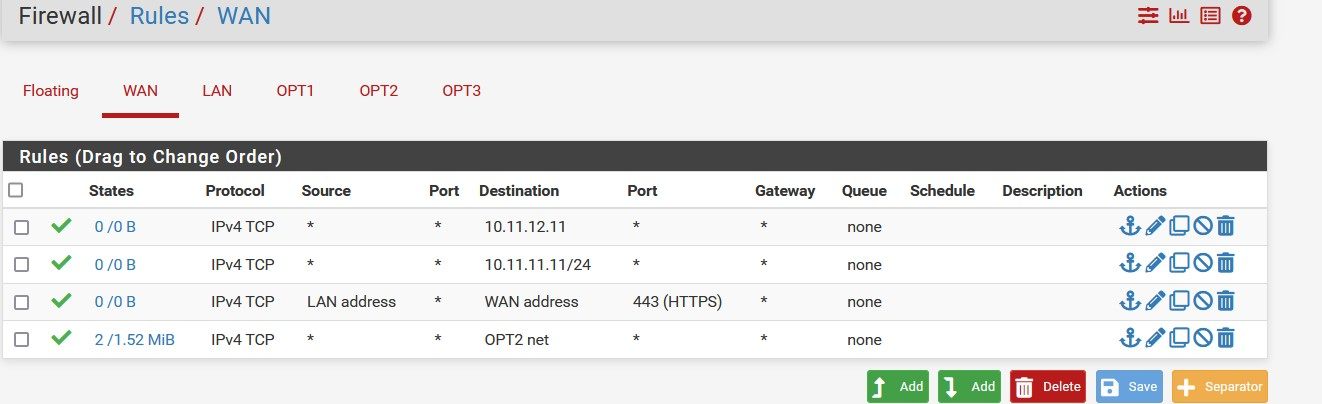

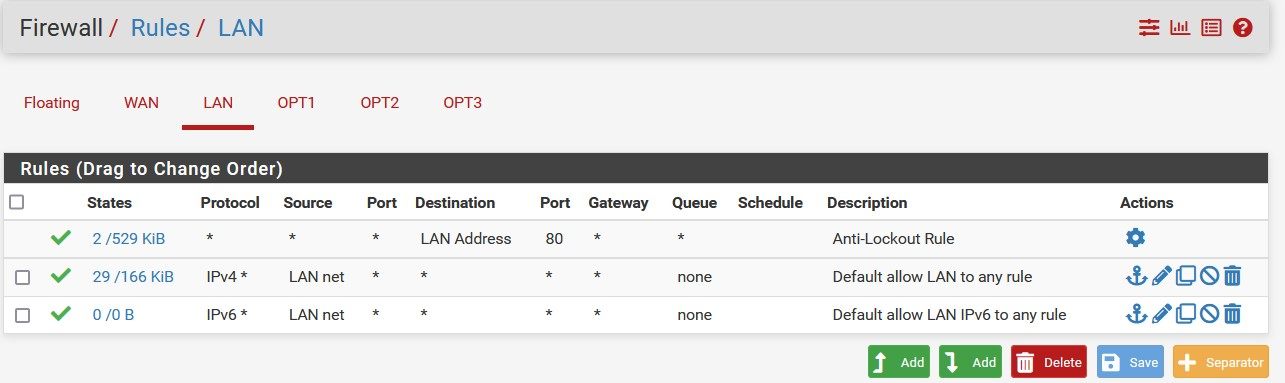

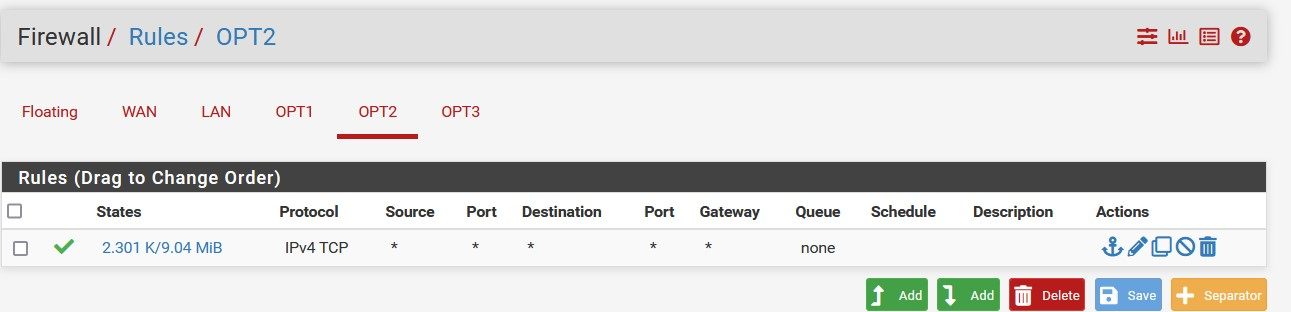

Meine pfSense Konfig:

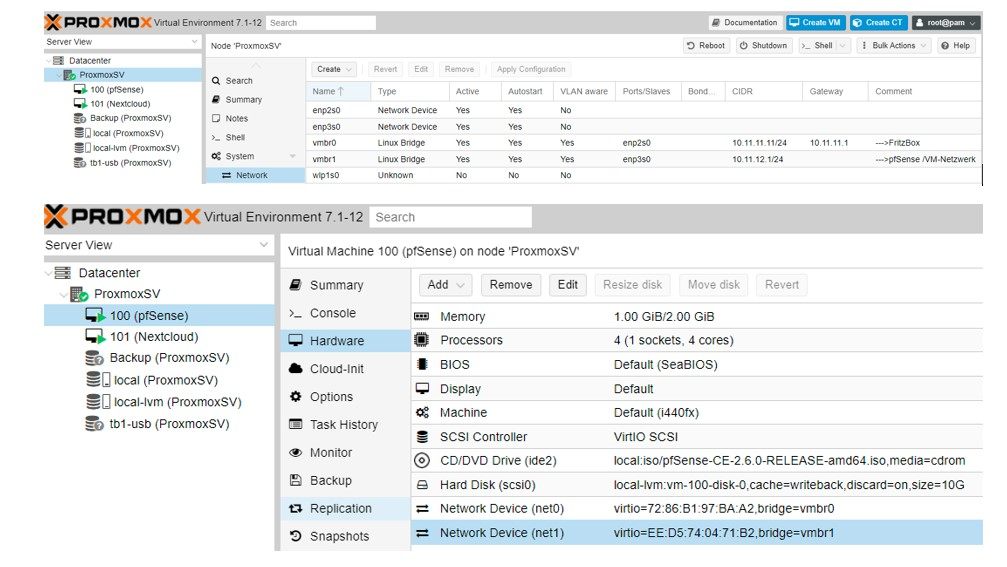

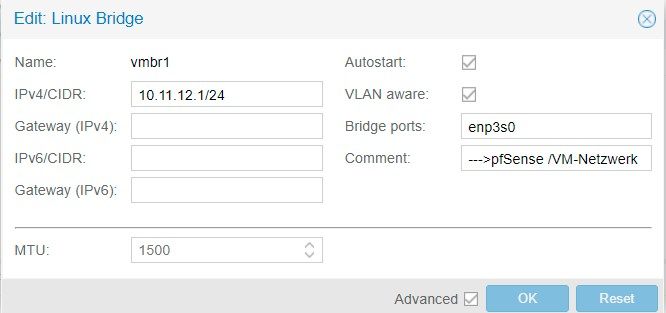

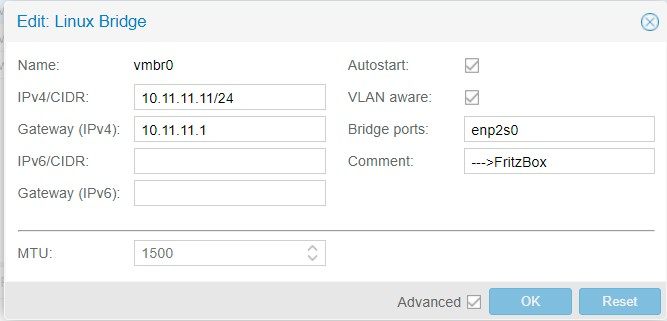

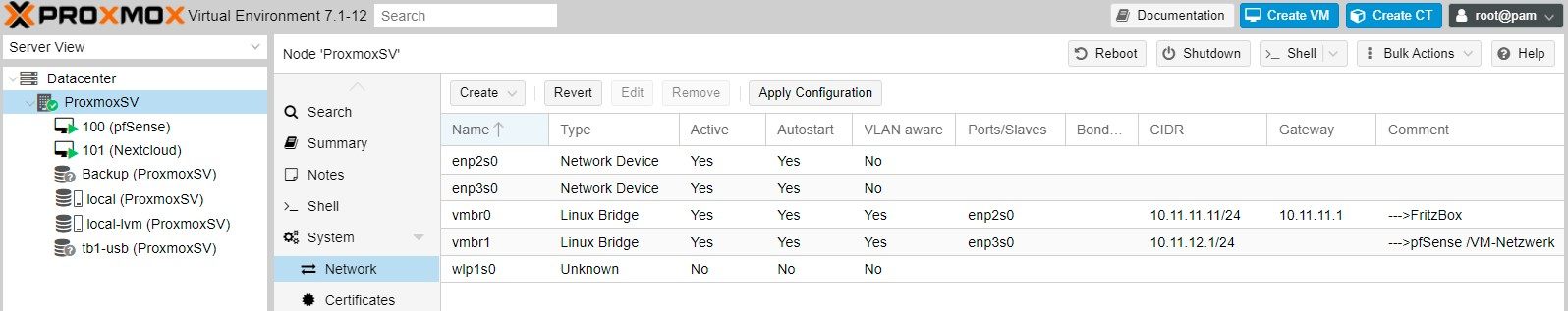

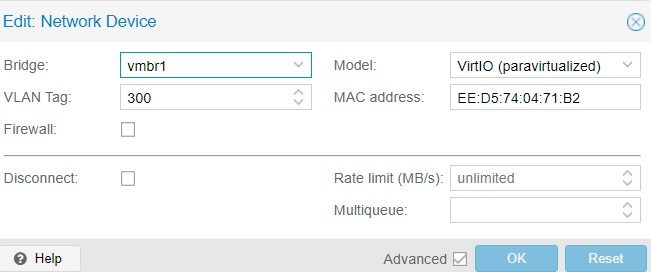

Meine proxmox Konfig:

Ohne die VLAN Konfigurationen , habe ich meine Nextcloud aus dem Internet erreichen können!

Ich habe mit meinen ersten gehversuchen in proxmox das VLAN nicht hinbekommen.

Kein VLAN und NC sind mehr erreichbar.

Daher bitte ich Euch um Eure Untestützung in proxmox, wie ich es am besten umsetzen kann.

Vielen Dank schon mal...

Und tausend Dank an aqui, das er mich bis hierher an die Hand genommen hat!

Wenn noch Infos fehlen, bitte nachfragen

Freddy

nach vielen Klimmzügen und mit einer grossen Unterstüzung durch aqui ( mit vielen Nachhilfestunden!) haben wir folgendes Senario aufgebaut.

Der Start meines kleines HomeLab könnt Ihr hier sehen:

Save HomeLab mit Fritzbox-Proxmox-pfSense-Nextcloud

Die folgende Skizze ist auch von lieben aqui angefertigt:

Damit ihr nicht zuviel lesen müsst, deshalb einige Bilder die mehr sagen als 1000 Worte

Das erste Bild oben ist wie folgt zu verstehen:

- Im Bild VLAN1 -gelb- ist mein VLAN 100 in meiner Konfig( Netgear Switch,pfSense) für das LAN Heim

- Im Bild VLAN10 -grün- ist mein VLAN 200 in meiner Konfig( Netgear Switch,pfSense) für das /30 Netz öffentliche IP

- Im Bild VLAN20 -blau- ist mein VLAN 300 in meiner Konfig( Netgear Switch,pfSense) für meine Nextcloud VM , die über die öffentliche IP erreicht werden soll!

Meine Konfig vom Netgear GS308T Switch:

Meine pfSense Konfig:

Meine proxmox Konfig:

Ohne die VLAN Konfigurationen , habe ich meine Nextcloud aus dem Internet erreichen können!

Ich habe mit meinen ersten gehversuchen in proxmox das VLAN nicht hinbekommen.

Kein VLAN und NC sind mehr erreichbar.

Daher bitte ich Euch um Eure Untestützung in proxmox, wie ich es am besten umsetzen kann.

Vielen Dank schon mal...

Und tausend Dank an aqui, das er mich bis hierher an die Hand genommen hat!

Wenn noch Infos fehlen, bitte nachfragen

Freddy

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-Key: 2892348387

Url: https://administrator.de/contentid/2892348387

Ausgedruckt am: 18.04.2024 um 13:04 Uhr

15 Kommentare

Neuester Kommentar

Hi

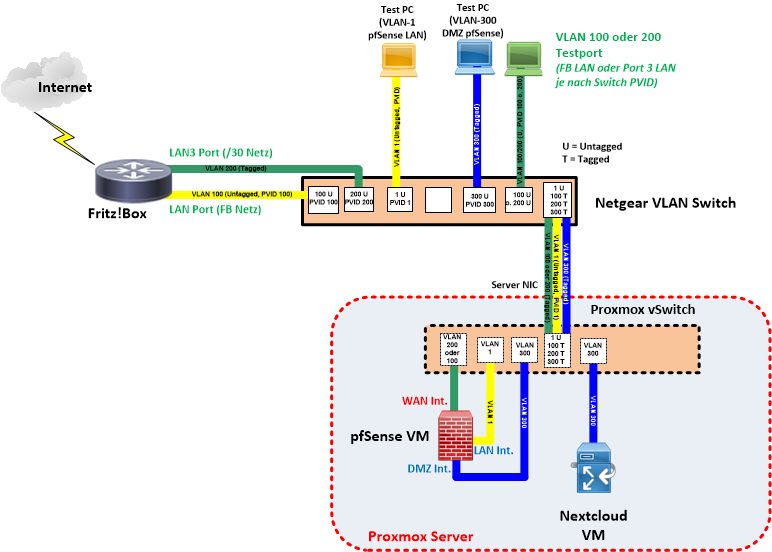

Generell gilt bei Proxmox VLAN aware muss auf der Bridge aktiv sein. Dann gibt es zwei Möglichkeiten:

1. Deine VM arbeitet mit den Vlans wie du es in deinem Setup offenbar gemacht hast

2. Das VLAN wird in der Virtuellen Netzwerkkarte eingetragen und der vm dann mehrere Netzwerkkarten hinzugefügt.

Was schon einmal auffällt ist das setup des switches. Du gibst als pvid 1 an port 8 an. Das bedeutet jeder Traffic ohne einen Tag landet im VLAN 1. Da du aber untagged 100 eingetragen muss die PVID auch auf 100.

Was jetzt auch nicht erkennbar ist ist die 2. Bridge mit dem 2. Interface? Geht das auf den Switch oder wohin? Laut der Zeichnung ist nur 1 Interface des Proxmox Servers am Switch.

Die Pfsense hat 2 Interfaces auf beide Bridges von Proxmox und auch auf beiden Interfaces ist ein VLAN drauf. Entweder stimmt deine Zuordnung nicht oder es muss auf vmbr1 noch das VLAN aware aktiviert werden.

Im Setup der pfsense ist auch die Firewall aktiviert. Wenn diese auf der VM, dem Hostserver und im Datacenter aktiviert ist, musst du auch dementsprechend Regeln auf allen Ebenenen erstellen

https://pve.proxmox.com/wiki/Firewall

Generell solltest du auch als Treiber die VirtIO fürs Netzwerk verwenden.

Gruß

Generell gilt bei Proxmox VLAN aware muss auf der Bridge aktiv sein. Dann gibt es zwei Möglichkeiten:

1. Deine VM arbeitet mit den Vlans wie du es in deinem Setup offenbar gemacht hast

2. Das VLAN wird in der Virtuellen Netzwerkkarte eingetragen und der vm dann mehrere Netzwerkkarten hinzugefügt.

Was schon einmal auffällt ist das setup des switches. Du gibst als pvid 1 an port 8 an. Das bedeutet jeder Traffic ohne einen Tag landet im VLAN 1. Da du aber untagged 100 eingetragen muss die PVID auch auf 100.

Was jetzt auch nicht erkennbar ist ist die 2. Bridge mit dem 2. Interface? Geht das auf den Switch oder wohin? Laut der Zeichnung ist nur 1 Interface des Proxmox Servers am Switch.

Die Pfsense hat 2 Interfaces auf beide Bridges von Proxmox und auch auf beiden Interfaces ist ein VLAN drauf. Entweder stimmt deine Zuordnung nicht oder es muss auf vmbr1 noch das VLAN aware aktiviert werden.

Im Setup der pfsense ist auch die Firewall aktiviert. Wenn diese auf der VM, dem Hostserver und im Datacenter aktiviert ist, musst du auch dementsprechend Regeln auf allen Ebenenen erstellen

https://pve.proxmox.com/wiki/Firewall

Generell solltest du auch als Treiber die VirtIO fürs Netzwerk verwenden.

Gruß

Hi,

Im Grunde ist es egal wie du es machst du musst nur sicher sein, dass deine Zuordnung der Interfaces in der pfSense dann richtig ist zu den in Proxmox konfigurierten.

Ich verstehe es gerade so:

Proxmox Bridge vmbr0 ist dein Gateway für die pfSense. Dies soll ins VLAN 200 richtig?

Jetzt kommt es darauf an, wie das Interface physikalisch verbunden ist. Hängt dieses am Netgear oder direkt an der Fritzbox? Bei ersterem muss dann der Port auf Untagged 200 stehen und sonst in keinem VLAN bzw. wenn es nicht das 200 ist das dementsprechende.

Was verwirrt ist das dein em0, welches mit vmbr0 verbunden ist noch als optionales Interface in der pfSense auf vlan 200 eingetragen ist? Eine kurze Beschreibung wäre hier hilfreich welches vlan was macht und welches Interface von Proxmox wo angeschlossen ist.

Gruß

Im Grunde ist es egal wie du es machst du musst nur sicher sein, dass deine Zuordnung der Interfaces in der pfSense dann richtig ist zu den in Proxmox konfigurierten.

Ich verstehe es gerade so:

Proxmox Bridge vmbr0 ist dein Gateway für die pfSense. Dies soll ins VLAN 200 richtig?

Jetzt kommt es darauf an, wie das Interface physikalisch verbunden ist. Hängt dieses am Netgear oder direkt an der Fritzbox? Bei ersterem muss dann der Port auf Untagged 200 stehen und sonst in keinem VLAN bzw. wenn es nicht das 200 ist das dementsprechende.

Was verwirrt ist das dein em0, welches mit vmbr0 verbunden ist noch als optionales Interface in der pfSense auf vlan 200 eingetragen ist? Eine kurze Beschreibung wäre hier hilfreich welches vlan was macht und welches Interface von Proxmox wo angeschlossen ist.

Gruß

Moin,

wenn man nicht schlafen kann muss man sich beschäftigen

Super mit der Zeichnung jetzt check auch ich das. Dann stimmt dein WAN Interface in der pfSense nicht.

Dein Port 8 ist eingestellt auf PVID 100, Untagged 100 Tagged 200, 300.

Wenn jetzt Traffic ins VLAN 200 soll so muss dieser getagged werden! Deine pfSense macht dies aber mit den aktuellen WAN-Einstellungen nicht. Diese sendet den Traffic untagged ins VLAN 100. Dein optionales Interface "em0.200" dagegen tagged den Traffic für das VLAN 200.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ich würde der der VM ein neues Interface hinzufügen mit VLAN 200. Dieses dann in der pfSense als WAN-Interface anlegen und dann sollte die Fritte erreichbar sein. Dann kannst den Traffic auch gezielt in Proxmox deaktivieren. Alternativ kannst du auch dein optionales Interface "em0.200" verwenden.

Gruß

wau 03:59 eine Antwort von Dir.

wenn man nicht schlafen kann muss man sich beschäftigen

Super mit der Zeichnung jetzt check auch ich das. Dann stimmt dein WAN Interface in der pfSense nicht.

Dein Port 8 ist eingestellt auf PVID 100, Untagged 100 Tagged 200, 300.

Wenn jetzt Traffic ins VLAN 200 soll so muss dieser getagged werden! Deine pfSense macht dies aber mit den aktuellen WAN-Einstellungen nicht. Diese sendet den Traffic untagged ins VLAN 100. Dein optionales Interface "em0.200" dagegen tagged den Traffic für das VLAN 200.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ich würde der der VM ein neues Interface hinzufügen mit VLAN 200. Dieses dann in der pfSense als WAN-Interface anlegen und dann sollte die Fritte erreichbar sein. Dann kannst den Traffic auch gezielt in Proxmox deaktivieren. Alternativ kannst du auch dein optionales Interface "em0.200" verwenden.

Gruß

Ein wichtiger Schritt ist strategisch vorzugehen und generell zuerst einmal die /30er Internet Verbindung zu testen um hier Gewissheit zu haben das das ganze Konstrukt damit funktioniert.

Es wäre also sehr sinnvoll im ersten Schritt erst einmal ein entsprechendes Endgerät direkt am FB Port 4 anzuschliessen und über Ping, Traceroute, nslookup usw. sicherzustellen das eine wasserdichte Internet Connectivity da ist.

Im 2ten Schritt klemmt man den FB Port 4 dann auf den NetGear ins VLAN 200, richtet sich hier außer dem Trunk Port 8 noch einen Test Access Port im VLAN 200 ein und testet mit dem o.a. Endgerät wieder die Internet Connectivity. Wenn dann am Trunk Port 8 das VLAN 200 Tagged anliegt kann man zu 99% davon ausgegehen das dort auch das funktionierende /30er Netz dranhängt.

Da man dann sicher weiss das das /30er Netz im VLAN 200 an vmbr0 anliegt startet man dann die Firewall und legt den WAN Port mit der o.a. /30 IP Adresse Tagged ins VLAN 200.

Wie Kollege @90948 oben schon richtig sagt muss sichergestellt sein das der WAN Port der Firewall Tagged im VLAN 200 liegt, da ja auch der NetGear Port 8 Tagged im 200er ist.

Stimmt hier etwas mit dem Tagging nicht scheitert die Verbindung.

Hier zahlt sich jetzt der oben erwähnte UNtagged VLAN 200 Testport im NetGear Switch aus!

Mit diesem Port kann man das ganze Konstrukt jetzt auch in Richtung Proxmox und Firewall VM testen.

Dazu setzt man die WAN Port FW Regel temporär im Setup außer Kraft so das der WAN Port von außen pingbar ist!

Die FritzBox zieht man ab und gibt ihre IP dem Testrechner am VLAN 200 Testport.

Der muss nun in der Lage sein den FW WAN Port zu pingen wenn das VLAN 200 Tagging usw. sauber konfiguriert wurde.

Damit kann man dann auch absolut sicherstellen das die VLAN 200 Connectivity vom Switch in Richtung Proxmox und Firewall VM sauber klappt.

Über das Diagnostics Menü der Firewall macht man dann analog wie oben mit dem Endgeräte genau die gleichen Connectivity Tests mit Ping, Traceroute, nslookup, Paket Capture usw. ins Internet um dann sicherzustellen das das VLAN 200er Netz dann auch sicher am WAN Port der Firewall anliegt.

Erst wenn diese Tests sauber durchgelaufen sind am WAN Port, kann man ja sicher sagen das der Firewall WAN Port eine wasserdichte Internet Connectivity hat bzw. sauber auch am NetGear Switch rauskommt.

Bis hierher muss man also zwingend kommen. Bevor das nicht sichergestellt ist muss man mit dem ganzen Rest gar nicht erst weitermachen.

Das ganze Konzept steht und fällt mit dieser Connectivity des /30er VLAN 200 Netzes! Also gilt es auch diese wasserdicht über den Switch vorab zu testen.

Ganz einfache Logik...!

Es wäre also sehr sinnvoll im ersten Schritt erst einmal ein entsprechendes Endgerät direkt am FB Port 4 anzuschliessen und über Ping, Traceroute, nslookup usw. sicherzustellen das eine wasserdichte Internet Connectivity da ist.

Im 2ten Schritt klemmt man den FB Port 4 dann auf den NetGear ins VLAN 200, richtet sich hier außer dem Trunk Port 8 noch einen Test Access Port im VLAN 200 ein und testet mit dem o.a. Endgerät wieder die Internet Connectivity. Wenn dann am Trunk Port 8 das VLAN 200 Tagged anliegt kann man zu 99% davon ausgegehen das dort auch das funktionierende /30er Netz dranhängt.

Da man dann sicher weiss das das /30er Netz im VLAN 200 an vmbr0 anliegt startet man dann die Firewall und legt den WAN Port mit der o.a. /30 IP Adresse Tagged ins VLAN 200.

Wie Kollege @90948 oben schon richtig sagt muss sichergestellt sein das der WAN Port der Firewall Tagged im VLAN 200 liegt, da ja auch der NetGear Port 8 Tagged im 200er ist.

Stimmt hier etwas mit dem Tagging nicht scheitert die Verbindung.

Hier zahlt sich jetzt der oben erwähnte UNtagged VLAN 200 Testport im NetGear Switch aus!

Mit diesem Port kann man das ganze Konstrukt jetzt auch in Richtung Proxmox und Firewall VM testen.

Dazu setzt man die WAN Port FW Regel temporär im Setup außer Kraft so das der WAN Port von außen pingbar ist!

Die FritzBox zieht man ab und gibt ihre IP dem Testrechner am VLAN 200 Testport.

Der muss nun in der Lage sein den FW WAN Port zu pingen wenn das VLAN 200 Tagging usw. sauber konfiguriert wurde.

Damit kann man dann auch absolut sicherstellen das die VLAN 200 Connectivity vom Switch in Richtung Proxmox und Firewall VM sauber klappt.

Über das Diagnostics Menü der Firewall macht man dann analog wie oben mit dem Endgeräte genau die gleichen Connectivity Tests mit Ping, Traceroute, nslookup, Paket Capture usw. ins Internet um dann sicherzustellen das das VLAN 200er Netz dann auch sicher am WAN Port der Firewall anliegt.

Erst wenn diese Tests sauber durchgelaufen sind am WAN Port, kann man ja sicher sagen das der Firewall WAN Port eine wasserdichte Internet Connectivity hat bzw. sauber auch am NetGear Switch rauskommt.

Bis hierher muss man also zwingend kommen. Bevor das nicht sichergestellt ist muss man mit dem ganzen Rest gar nicht erst weitermachen.

Das ganze Konzept steht und fällt mit dieser Connectivity des /30er VLAN 200 Netzes! Also gilt es auch diese wasserdicht über den Switch vorab zu testen.

Ganz einfache Logik...!

Moin moin,

oder den freien Port von Proxmox wo jetzt vmbr1 dran hängt direkt an die Fritte. Dann wäre auch der Internetverkehr nicht mehr auf dem Switch und läuft sauber über Proxmox.

Es wäre also sehr sinnvoll im ersten Schritt erst einmal ein entsprechendes Endgerät direkt am FB Port 4

oder den freien Port von Proxmox wo jetzt vmbr1 dran hängt direkt an die Fritte. Dann wäre auch der Internetverkehr nicht mehr auf dem Switch und läuft sauber über Proxmox.

Oder so... 😉

Letztlich ist es IP technisch egal was da hängt. Das kann auch eine Linux oder andere VM mit einer IP 1.1.1.1 /24 sein die ins VLAN 200 getagged wird.

Am Switchtestport im VLAN 200 hat man dann einen Test PC 1.1.1.2 /24

Beide müssen sich gegenseitig pingen können um die bidirektionale Verbindung über Switch und Proxmox Hypervisor wasserdicht zu verifizieren.

Rennt das muss man nur die Endgeräte und ihre IPs umstellen und gut iss...

Letztlich ist es IP technisch egal was da hängt. Das kann auch eine Linux oder andere VM mit einer IP 1.1.1.1 /24 sein die ins VLAN 200 getagged wird.

Am Switchtestport im VLAN 200 hat man dann einen Test PC 1.1.1.2 /24

Beide müssen sich gegenseitig pingen können um die bidirektionale Verbindung über Switch und Proxmox Hypervisor wasserdicht zu verifizieren.

Rennt das muss man nur die Endgeräte und ihre IPs umstellen und gut iss...

Test Port (Netgear) hängt ein Laptop der eine IP aus dem VLAN20 per DHCP4 erhalten hat

WO ist dieses ominöse VLAN 20???In deiner aktuellen Zeichnung von oben existiert dieses VLAN nirgendwo. Sowas ist wenig hilfreich wenn man zig mal nachfragen und raten muss.

Deine Topologie Zeichnung sollte wenigstens aktuell sein und dem entsprechen was technisch beschrieben wird.

VLAN 300 irreführend am Trunk Port 8 zu schreiben der auch VLAN 1, 100 und 200 führt ist wenig hilfrech für Troubleshooter und verwirrt...

Und die pfSense hat sich via DHCP4 eine VLAN200-IP erhalten ( 10.11.20.12/24)

Du sprichst hier vom WAN/Internet Port der pfSense, richtig?Von WO kommt diese IP Adresse?

Der pfSense WAN Port arbeitet nur als DHCP Client! Er benötigt um eine IP zu bekommen einen DHCP Server den es in deiner Zeichnung nirgendwo im VLAN 200 gibt! Wie soll die pfSense da also eine IP bekommen?

Die "20" in der IP lässt nur erahnen das der WAN Port in einem völlig falschen VLAN liegt.

Fragen also:

- Von wo kommt diese WAN IP?

- Hast du einen Test DHCP Server im VLAN 200 laufen??

- Wieso eine IP mit einer "20" ? Ein VLAN 20 gibt es nirgendwo ?

ein ping raus in die WWW : 1.1.1.1 DNS Server geht nicht!

Bedeutet das dein /30er Konstrukt an der FritzBox de facto keinerlei Internet Connectivity hat! Ist für dein Proxmox Setup aber auch erstmal egal und eine ganz andere Baustelle.Du solltest erstmal die interne VLAN Connectivity im Proxmox sauber zum Laufen bringen mit einem Testhost im WAN VLAN 200.

So kannst du das eigentliche Setup sauber und vollständig testen. Das Umschalten auf einen Internet Port (wie auch immer der aussieht) im VLAN 200 ist dann danach eine Sache von 3 Minuten.

Etwas happy/ Erfolgserlebnis um Mitternacht  face-smile das die pfSense raus in die Welt pingen kann ( ping DNS Server 1.1.1.1) und habe sogleich auch die pfSense upgegradet.

face-smile das die pfSense raus in die Welt pingen kann ( ping DNS Server 1.1.1.1) und habe sogleich auch die pfSense upgegradet.

Das ist laut deiner Beschreibung und auch technsich gesehen, wenn deine Topologie Zeichnung oben stimmen sollte, völlig unmöglich?Wie bitte soll die pfSense mit einer 10.11.20er IP am WAN Port via VLAN 200 ins Internet gelangen??

Sorry, aber da stimmt doch hinten und vorne alles nicht oder du bindest uns hier Bären auf mit falschen Zeichnungen....

Der WAN Port ist doch niemals im WAN Netz VLAN 200 wo die eigentliche Internet Connectivity ist oder sein soll. Zumal dann auch noch mit einer /24er Maske.

Der Firewall WAN Port muss in Wahreheit dann völlig woanders hängen aber garantiert nicht im VLAN 200 an Port 4 der FB.

Vermutlich ist das 10.11.20er das LAN Netz der FB und die pfSense bekommt über 3 Ecken durch falsche oder fehlerhafte VLAN Zuordnung im Proxmox darüber eine WAN IP Adresse und hat so Internet Verbindung (simple Router Kaskade mit der FB)

Mal im Ernst... Das ist doch alles wirr und verworren. Kein Mensch steigt hier mehr durch deine VLAN Konfig durch und von wo wer welche IPs per DHCP bezieht und wo nicht. Man kann nur schliessen das die Proxmox VLAN Zuordnung völlig falsch ist.

Die o.a. Zeichnung stimmt nicht mit der Realität überein und wir müssen raten was vielleicht wo verbunden ist.

Dein pfSense WAN Port ist irgendwo aber ganz sicher nicht im VLAN 200.

Eine zielführende Hilfestellung wird so zum Kristallkugeln und Raten im freien Fall und macht wahrlich nicht mehr viel Spaß...