Geräte von Fritzbox LAN in OPNsense LAN erreichen

Hallo,

ich habe mich gestern ein wenig herumgespielt, der Erfolg ist aber leider ausgeblieben.

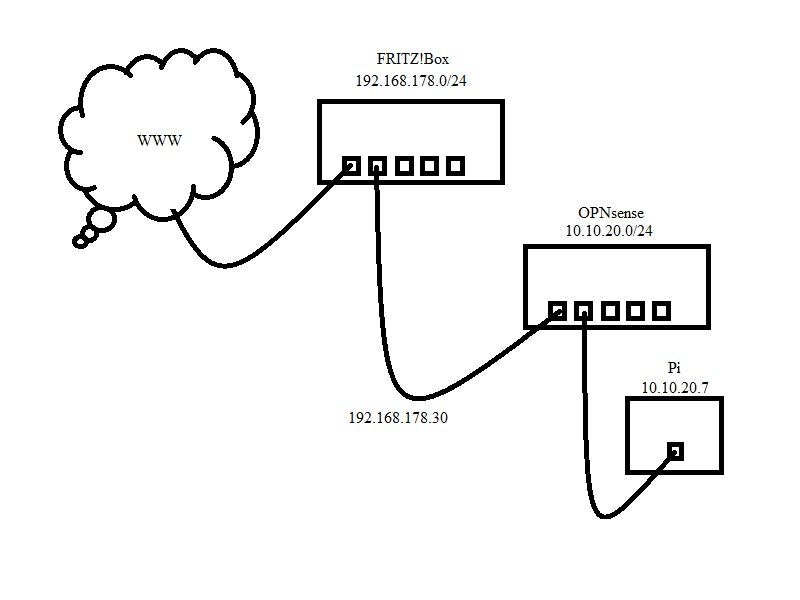

Mein Netzwerk besteht aus einer Fritzbox (192.168.178.1) und einer OPNsense (10.10.20.1).

Ich habe das WAN Interface von OPNsense an einen LAN Anschluss der Fritzbox angesteckt und eine feste IP für dieses zugewiesen (192.168.178.30).

Zusätzlich habe ich diese IP als Exposed Host eingestellt und erlaubt selbstständig Portfreigabe zu erstellen.

Das klappt soweit auch alles, sogar der OpenVPN Zugang klappt zur OPNsense von unterwegs.

Jetzt habe ich versucht aus dem Netzwerk der Fritzbox einen Raspberry Pi zu erreichen, auf dem Hyperion auf Port 19444 reagiert.

Alle Versuche dieses zu erreichen, waren leider erfolglos.

Ich habe es bisher mit einer Route und Portfreigaben versucht, vielleicht könnt ihr mir dabei behilflich sein.

Danke!

P.s. Habe ich durch die Einstellung Exposed Host ein doppeltes NAT?

ich habe mich gestern ein wenig herumgespielt, der Erfolg ist aber leider ausgeblieben.

Mein Netzwerk besteht aus einer Fritzbox (192.168.178.1) und einer OPNsense (10.10.20.1).

Ich habe das WAN Interface von OPNsense an einen LAN Anschluss der Fritzbox angesteckt und eine feste IP für dieses zugewiesen (192.168.178.30).

Zusätzlich habe ich diese IP als Exposed Host eingestellt und erlaubt selbstständig Portfreigabe zu erstellen.

Das klappt soweit auch alles, sogar der OpenVPN Zugang klappt zur OPNsense von unterwegs.

Jetzt habe ich versucht aus dem Netzwerk der Fritzbox einen Raspberry Pi zu erreichen, auf dem Hyperion auf Port 19444 reagiert.

Alle Versuche dieses zu erreichen, waren leider erfolglos.

Ich habe es bisher mit einer Route und Portfreigaben versucht, vielleicht könnt ihr mir dabei behilflich sein.

Danke!

P.s. Habe ich durch die Einstellung Exposed Host ein doppeltes NAT?

Please also mark the comments that contributed to the solution of the article

Content-Key: 541652

Url: https://administrator.de/contentid/541652

Printed on: April 16, 2024 at 23:04 o'clock

6 Comments

Latest comment

Mein Netzwerk besteht aus einer Fritzbox (192.168.178.1) und einer OPNsense (10.10.20.1).

Eine typische Router Kaskade.Was in so einem Design zu beachten ist in puncto Port Forwarding steht hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Jetzt habe ich versucht aus dem Netzwerk der Fritzbox einen Raspberry Pi zu erreichen

WO steht dieser RasPi ?? Das ist leider unklar. Vermutlich wohl im lokalen LAN der pfSense oder OPNsense, richtig ?

Bedenke das die Firewall im Default NAT macht ! Das FritzBox Netz ist für die Firewall das "Internet". Entsprechend sichere Regeln hat sie dort per Default und deshalb kannst du generell ohne entsprechendes Customizen niemals aus dem FB Netz Clients im lokalen LAN der FW erreichen.

Das ist aber natürlich ganz einfach lösbar mit den folgenden ToDos:

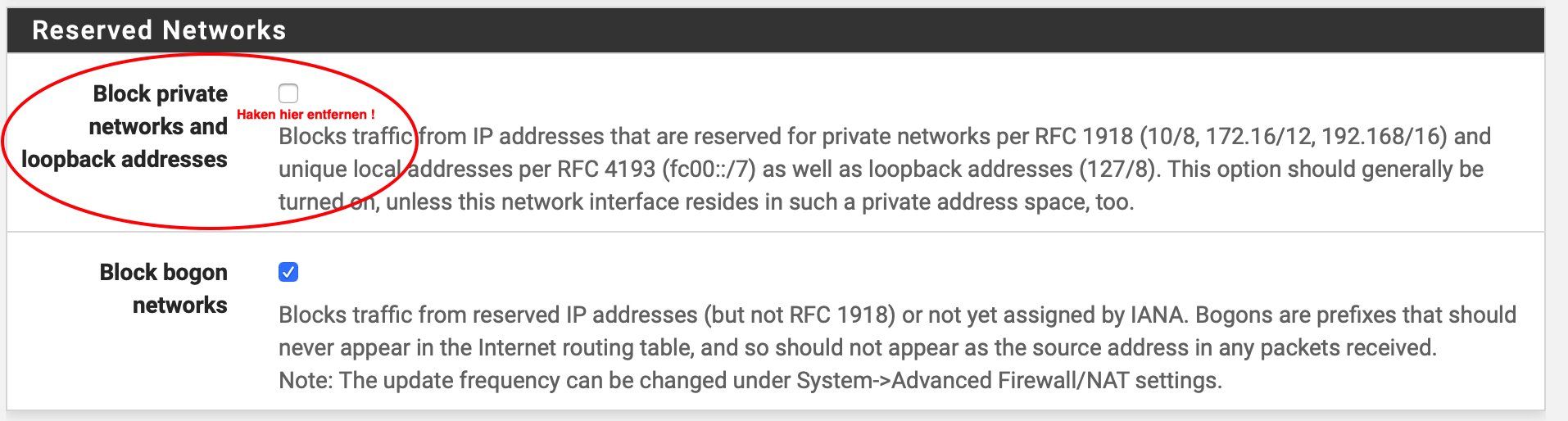

- 1.) Generell solltest du in so einem Kaskaden Setup das Blocken der RFC 1919 IP Netze (Private IPs) generell AUSschalten. Bei der pfSense sieht das so aus am WAN Port:

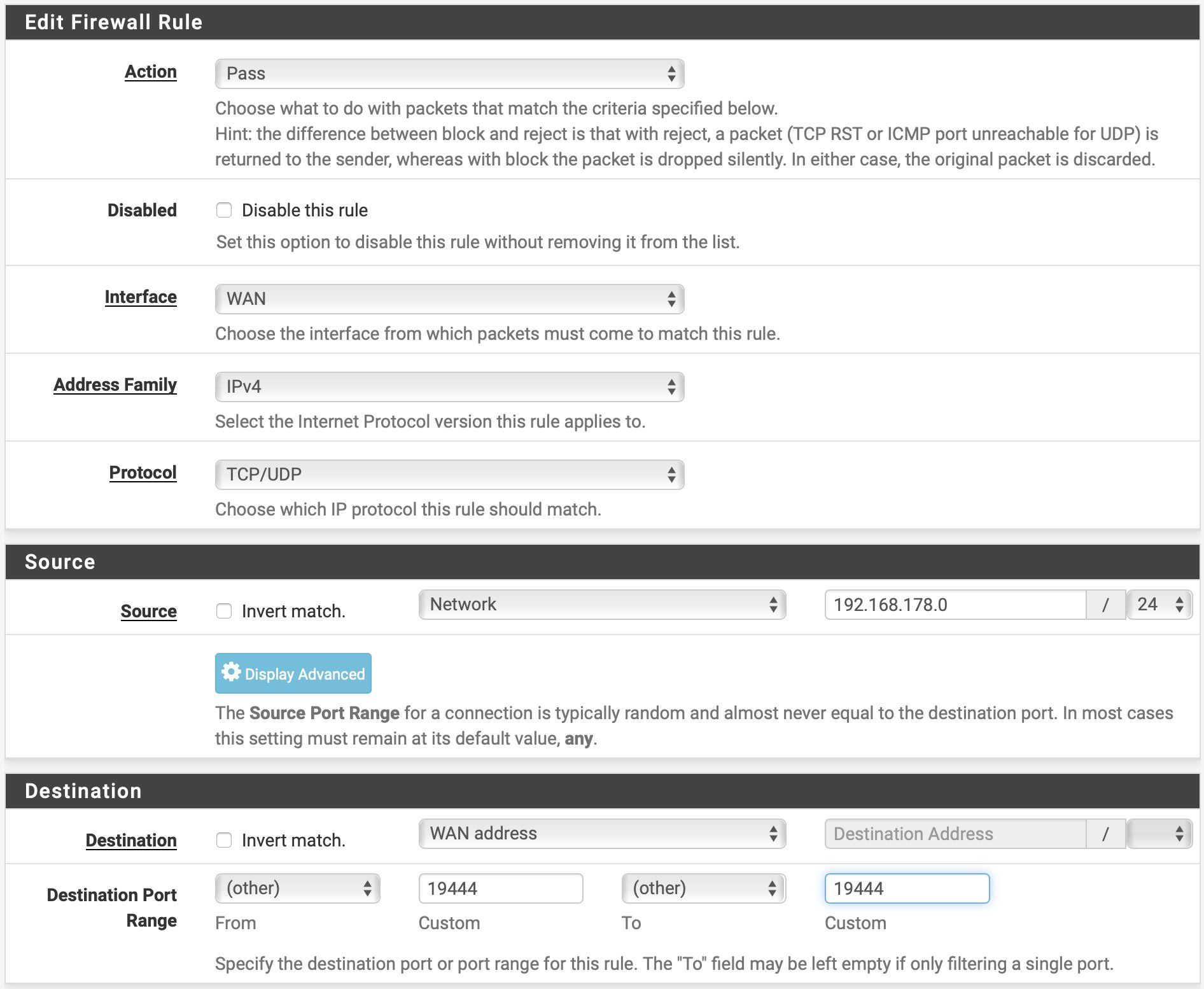

- 2.) Dann erstellst du eine Firewall Regel die den Zugriff auf die FW WAN IP Adresse mit Port 19444 (ob UDP oder TCP fehlt auch !) auf die WAN IP mit Absender Netzwerk 192.168.178.0 /24 erlaubt.

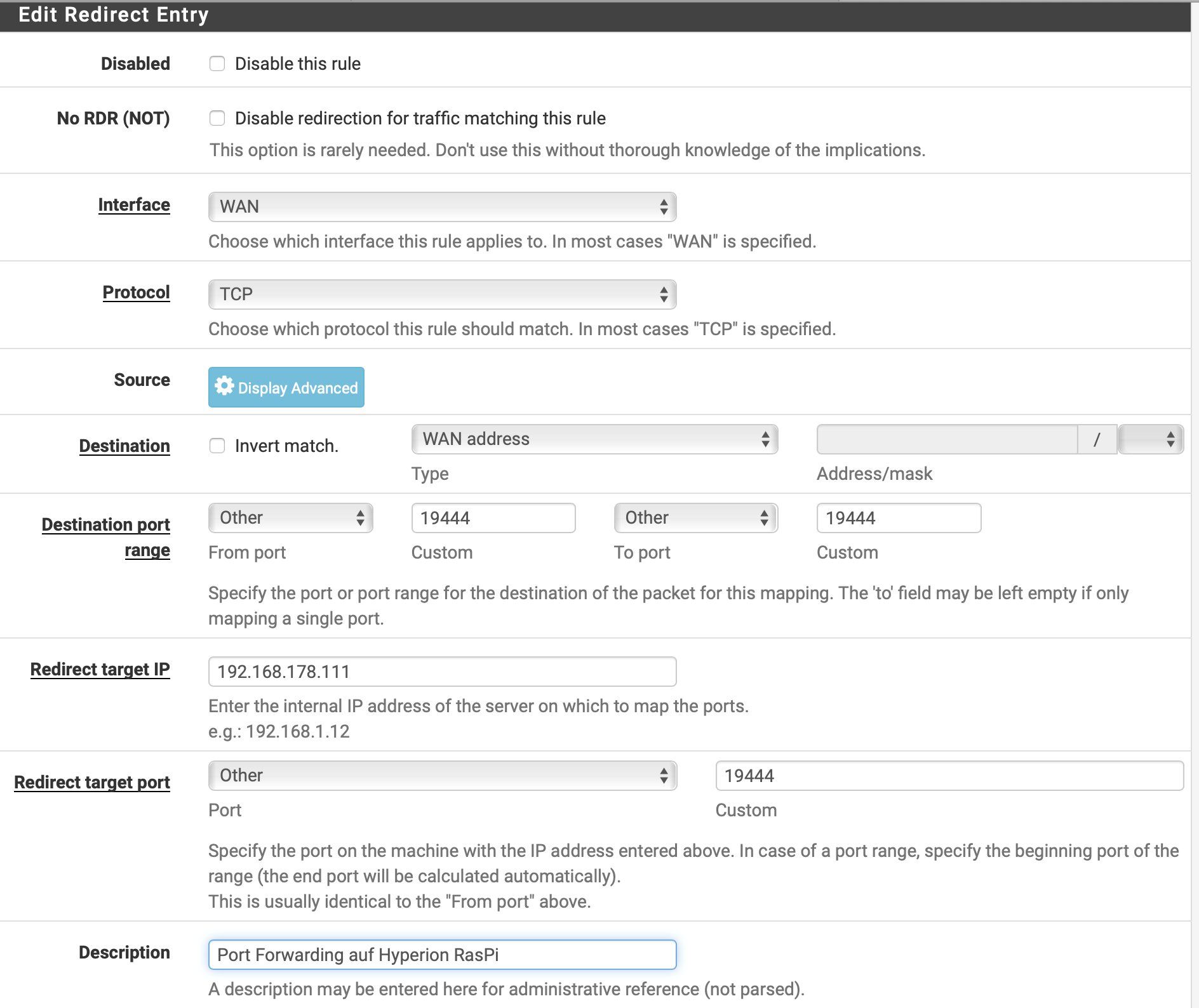

- 3.) Als letztes machst du ein Port Forwarding von WAN --> eingehend Port TCP/UDP 19444 auf die lokale LAN IP des RasPis. Hier wieder pfSense Beispiel:

- 4.) Et voila...! Wenn du nun vom Client die WAN Port IP der Firewall auf dem Port 19444 ansprichst leidet die das durch ihre NAT Firewall weiter auf die interne IP des RasPis mit Port 19444.

So einfach ist das !

Wenn du nur eine simple geroutet IP Trennung zwischen beiden Netzen haben willst ohne Firewall Schutz dann gilt das hier für dich:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Statische Routen sind in einem NAT Kaskaden Design nicht erforderlich ! Logisch, denn durch das NAT am FW WAN Port "sieht" die FB das lokale Firewall LAN gar nicht !

und erlaubt selbstständig Portfreigabe zu erstellen.

Uhhh, wie gruselig ! Das kann ja dann jeder Angreifer aus dem Internet auch...