GPO: Benutzerkonfiguration nicht auf Server anwenden

Hallo zusammen!

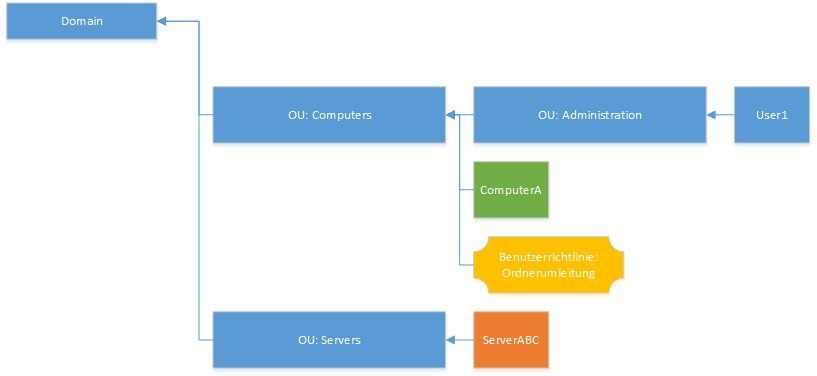

Ich habe eine Frage bezüglich den Computer/Benutzerkonfigurationen. Ich weiss nicht ob ich was Grundlegendes an der OU-Struktur ändern muss das dies "sinnvoll" gelöst werden kann oder ob ich da mit WMI-Filtern arbeiten kann. Folgend unsere Struktur vereinfacht:

Der User1 meldet sich per Remotedesktop am ServerABC an. Da nun aber eine Benutzerkonfiguration in der OU Computers liegt, wird diese automatisch auch für den Server gezogen. Da ich beim Server nicht wirklich will, dass eine Ordnerumleitung stattfindet, soll er dies aber unterlassen.

Gibt es ein WMI-Filter welche steuert, dass GPO's nicht übernommen werden, wenn z.B. per Remotedesktop angemeldet wird? Ich habe auch von der "Zielgruppenadressierung" gelesen, da es aber viele verscheidene GPO's sind, will ich eigentlich nicht bei jeder einzeln eine solche Einstellung vornehmen.

Freue mich über eure Antworten!

Liebe Grüsse

KMUlife

Ich habe eine Frage bezüglich den Computer/Benutzerkonfigurationen. Ich weiss nicht ob ich was Grundlegendes an der OU-Struktur ändern muss das dies "sinnvoll" gelöst werden kann oder ob ich da mit WMI-Filtern arbeiten kann. Folgend unsere Struktur vereinfacht:

Der User1 meldet sich per Remotedesktop am ServerABC an. Da nun aber eine Benutzerkonfiguration in der OU Computers liegt, wird diese automatisch auch für den Server gezogen. Da ich beim Server nicht wirklich will, dass eine Ordnerumleitung stattfindet, soll er dies aber unterlassen.

Gibt es ein WMI-Filter welche steuert, dass GPO's nicht übernommen werden, wenn z.B. per Remotedesktop angemeldet wird? Ich habe auch von der "Zielgruppenadressierung" gelesen, da es aber viele verscheidene GPO's sind, will ich eigentlich nicht bei jeder einzeln eine solche Einstellung vornehmen.

Freue mich über eure Antworten!

Liebe Grüsse

KMUlife

Please also mark the comments that contributed to the solution of the article

Content-Key: 353834

Url: https://administrator.de/contentid/353834

Printed on: April 24, 2024 at 04:04 o'clock

9 Comments

Latest comment

Zitat von @KMUlife:

Gibt es ein WMI-Filter welche steuert, dass GPO's nicht übernommen werden, wenn z.B. per Remotedesktop angemeldet wird?

Gibt es ein WMI-Filter welche steuert, dass GPO's nicht übernommen werden, wenn z.B. per Remotedesktop angemeldet wird?

Das weiß ich gerade nicht. Aber Du könntest nach Betriebssystemen filtern und GPO nur anwenden lassen, wenn das Betriebssystem NICHT Server 2016 (oder was auch immer Ihr dort habt) ist:

https://miriamxyra.com/2016/05/24/einfache-administration-durch-wmi-filt ...

Hi,

Du könntest es mit Loopback-Modus oder einfach mit GPO-Rechten regeln.

Loopback ist für GPO-Anfänger nicht gleich zu empfehlen.

Am einfachsten dürfte es sein, wenn Du eine Gruppe erstellst, für welche diese GPO nicht gelten soll. Dann verweigerst Du dieser Gruppe das Recht "Lesen" für diese GPO. (Schau mal bei der GPO rechts in der Verwaltungs-MMC unter "Delegierung". Danach fügst Du alle Computer dieser Gruppe hinzu, für welche diese GPO nicht gelten soll.

Auch wenn Deine GPO für Benutzer wirkt, so muss doch der Computer sie lesen können, damit der GPO-Client-Dienst diese für den Benutzer anwenden kann. Indem man dem Server-Computer das Recht entzieht, diese GPO zu lesen, verhindert man auch, dass er diese GPO für den Benutzer anwenden kann.

Hinweis: Dieses Verfahren eignet sich nicht für Domaincontroller.

E.

Du könntest es mit Loopback-Modus oder einfach mit GPO-Rechten regeln.

Loopback ist für GPO-Anfänger nicht gleich zu empfehlen.

Am einfachsten dürfte es sein, wenn Du eine Gruppe erstellst, für welche diese GPO nicht gelten soll. Dann verweigerst Du dieser Gruppe das Recht "Lesen" für diese GPO. (Schau mal bei der GPO rechts in der Verwaltungs-MMC unter "Delegierung". Danach fügst Du alle Computer dieser Gruppe hinzu, für welche diese GPO nicht gelten soll.

Auch wenn Deine GPO für Benutzer wirkt, so muss doch der Computer sie lesen können, damit der GPO-Client-Dienst diese für den Benutzer anwenden kann. Indem man dem Server-Computer das Recht entzieht, diese GPO zu lesen, verhindert man auch, dass er diese GPO für den Benutzer anwenden kann.

Hinweis: Dieses Verfahren eignet sich nicht für Domaincontroller.

E.

Indem man dem Server-Computer das Recht entzieht, diese GPO zu lesen, verhindert man auch, dass er diese GPO für den Benutzer anwenden kann.

Hinweis: Dieses Verfahren eignet sich nicht für Domaincontroller.

Lesen und übernehmen sind getrennt zu vergebende Rechte - wenn man übernehmen nicht erteilt, reicht das und ist völlig gefahrlos für Replikation/GPO-Backup.Hinweis: Dieses Verfahren eignet sich nicht für Domaincontroller.

Zitat von @DerWoWusste:

Lesen und übernehmen sind getrennt zu vergebende Rechte - wenn man übernehmen nicht erteilt, reicht das und ist völlig gefahrlos für Replikation/GPO-Backup.

Richtig. Aber hier geht es nicht darum, dass mein einem Computer das Recht entziehen will, eine GPO mit Computereinstellungen zu übernehmen, sondern darum, ohne Loopback dafür zu sorgen, dass der GPO-Client-Dienst eine GPO mit Benutzereinstellungen nicht lesen kann, um sie für den Benutzer anzuwenden. Zur Erinnerung: Wenn man die Sicherheitsfilterung einschränkt auf nicht-"Autentifizierte Benutzer", und vergisst, den "Autentifizierte Benutzer" oder den "Domänencomputern" oder bestimmten Computern das Recht zu erteilen, die GPO lesen zu können, dann wird die GPO für einen Benutzer nicht angewendet. Das hat doch MS irgendwann mit einem Patch so eingeführt. Das müsste man doch auch auf diese Weise ausnutzen können, um die Anwendung von Benutzer-GPO auf bestimmte Computer einzuschränken.Lesen und übernehmen sind getrennt zu vergebende Rechte - wenn man übernehmen nicht erteilt, reicht das und ist völlig gefahrlos für Replikation/GPO-Backup.