Haus Netzwerk neu Strukturieren aber wie am besten? Pfsense, WLAN AP

Hallo Liebe ITler,

ich habe endlich die Freigabe meiner Regierung bekommen das Haus Netzwerk umzubauen. Sprich neuer großer Switch ,Kabel , Netzwerkdosen und WLAN AP.

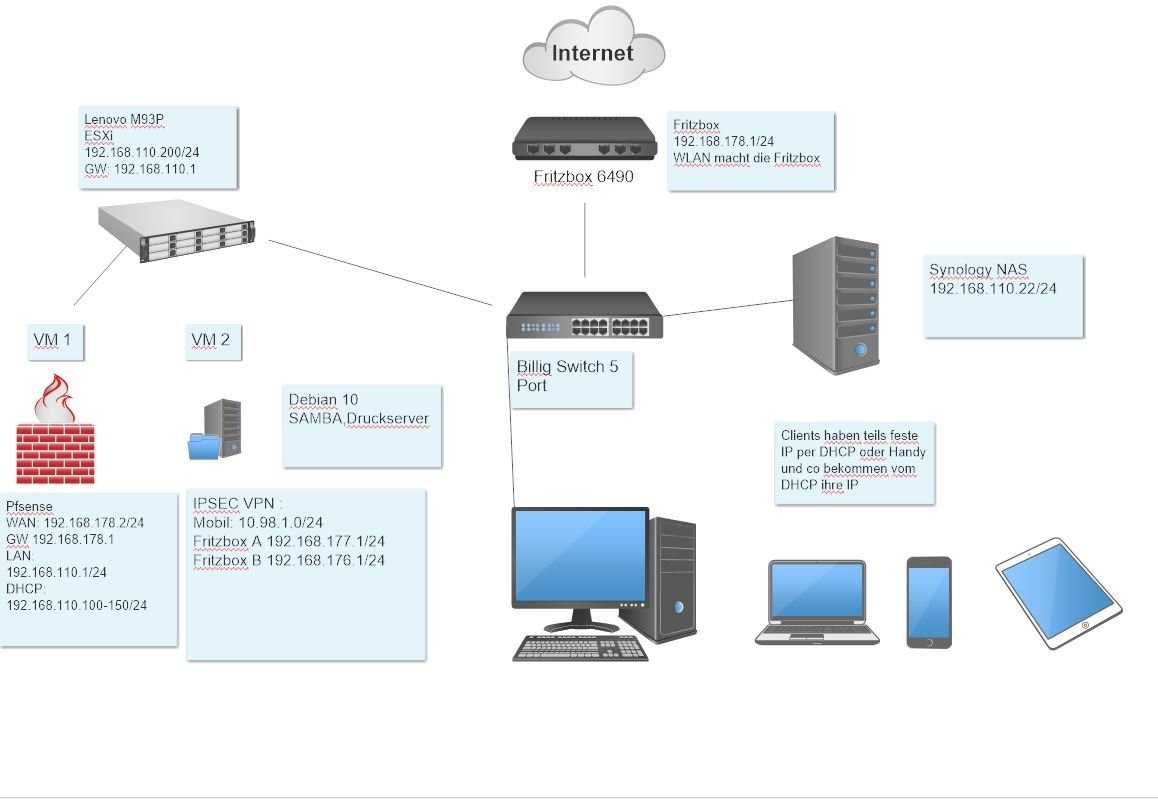

Aktuell habe ich das Netzwerk so aufgebaut wie im Bild 1 Zusehen. Netzbereich ist 192.168.178.0/24 Fritzbox ,Client Netz 192.168.110.0/24 und IPSEC VPN 10.98.1.0/24.

So richtig gefällt mir das alles nicht mit dem Netz.

Daher darf bald ein neuer 24 Port Managed POE Switch ein ziehen wenn ich weiß welcher. Cisco ist mir noch etwas zu teuer. Netgear soll das Vlan mist sein hm Schwierig.

Und 3 WLAN AP von Ubiqiti ( Controller kann auf der Debian VM Laufen )oder Mikrotik .

Meine Frage wie Baue ich am besten oder am sinnvolsten das netzwerk auf sprich IP Vergabe ( Bereiche , Mask ), Vlan und co.

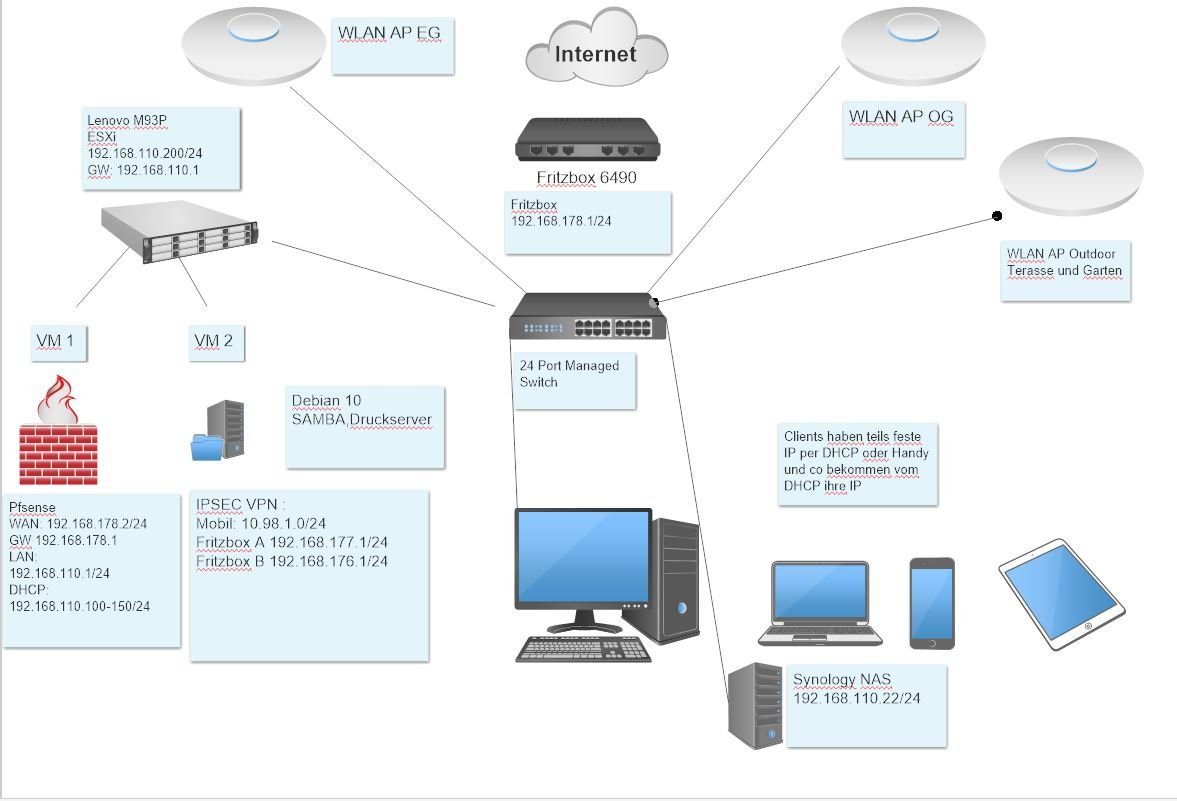

Bild 2 mit AP :

VOLL VERGESSEN EIN GAST WLAN SOLL MIT DAZU

ich habe endlich die Freigabe meiner Regierung bekommen das Haus Netzwerk umzubauen. Sprich neuer großer Switch ,Kabel , Netzwerkdosen und WLAN AP.

Aktuell habe ich das Netzwerk so aufgebaut wie im Bild 1 Zusehen. Netzbereich ist 192.168.178.0/24 Fritzbox ,Client Netz 192.168.110.0/24 und IPSEC VPN 10.98.1.0/24.

So richtig gefällt mir das alles nicht mit dem Netz.

Daher darf bald ein neuer 24 Port Managed POE Switch ein ziehen wenn ich weiß welcher. Cisco ist mir noch etwas zu teuer. Netgear soll das Vlan mist sein hm Schwierig.

Und 3 WLAN AP von Ubiqiti ( Controller kann auf der Debian VM Laufen )oder Mikrotik .

Meine Frage wie Baue ich am besten oder am sinnvolsten das netzwerk auf sprich IP Vergabe ( Bereiche , Mask ), Vlan und co.

Bild 2 mit AP :

VOLL VERGESSEN EIN GAST WLAN SOLL MIT DAZU

Please also mark the comments that contributed to the solution of the article

Content-Key: 576717

Url: https://administrator.de/contentid/576717

Printed on: April 24, 2024 at 01:04 o'clock

14 Comments

Latest comment

Hallo,

vor ´nem halben-dreiviertel Jahr (glaube ich) war in der ct mal ein recht guter Artikel über die Netzwerkstrukturierung im Home-Bereich.

Das Netgear bei der VLAN-Konfiguration "Mist" ist, ist eine der vielen "Fake-News" in dieser Zeit. Das einzige "Ungewöhliche" ist, dass man die VLAN-Port-Zuordnung und die PVID-Einstellung getrennt vornehmen muß. Wenn man das verinnertlich hat, gibt es keine Probleme.

Denke bitte daran, dass, wenn du dein Netz mit VLANs segmentierst, irgendwo auch einen Router brauchst, der die Segmente wieder zusammenfügt (natürlich regelbasiert). Die FritzBox kann das nicht! Also entweder zw. FritzBox und Switch noch eine Firewall, die das VLAN-Routing übernimmt, oder einen L3-Switch (und den Datenverkehr mit ACLs regeln). Im Home-Bereich reicht sicher auch ein L2+Switch, der nur seine eigenen VLANs routet.

Jürgen

PS. Denk auch daran, dass die APs Multi-SSID-fähig sein sollten.

vor ´nem halben-dreiviertel Jahr (glaube ich) war in der ct mal ein recht guter Artikel über die Netzwerkstrukturierung im Home-Bereich.

Das Netgear bei der VLAN-Konfiguration "Mist" ist, ist eine der vielen "Fake-News" in dieser Zeit. Das einzige "Ungewöhliche" ist, dass man die VLAN-Port-Zuordnung und die PVID-Einstellung getrennt vornehmen muß. Wenn man das verinnertlich hat, gibt es keine Probleme.

Denke bitte daran, dass, wenn du dein Netz mit VLANs segmentierst, irgendwo auch einen Router brauchst, der die Segmente wieder zusammenfügt (natürlich regelbasiert). Die FritzBox kann das nicht! Also entweder zw. FritzBox und Switch noch eine Firewall, die das VLAN-Routing übernimmt, oder einen L3-Switch (und den Datenverkehr mit ACLs regeln). Im Home-Bereich reicht sicher auch ein L2+Switch, der nur seine eigenen VLANs routet.

Jürgen

PS. Denk auch daran, dass die APs Multi-SSID-fähig sein sollten.

Hallo,

die pfsense auf dem VMware-Host habe ich übersehen. Aber dieses Konstrukt ist gruselig:

1. Der gesammte, ungefilterte Datenstrom aus dem Internet wird durch das Netzwerk und über den Switch auf den VMware-Host geleitet, bevor die Firewall eine Chance hat, ihre Arbeit zu tun. Eine Firewall gehört physisch unmittelbar nach dem Internet-Router angeordnet, damit der Internet-Datenstrom genau dort gefiltert wird.

2. Der gesamte Inter-VLAN-Verkehr soll also von der pfsens-VM geroutet werden. Ich sehe da ein Performance-Problem.

Wenn du bei der pfsens bleiben willst, beschaffe dir einen "Mini-PC" mit mind. 2 NICs, installiere deine Firewall darauf und platziere ihn nach der FritzBox.

Jürgen

die pfsense auf dem VMware-Host habe ich übersehen. Aber dieses Konstrukt ist gruselig:

1. Der gesammte, ungefilterte Datenstrom aus dem Internet wird durch das Netzwerk und über den Switch auf den VMware-Host geleitet, bevor die Firewall eine Chance hat, ihre Arbeit zu tun. Eine Firewall gehört physisch unmittelbar nach dem Internet-Router angeordnet, damit der Internet-Datenstrom genau dort gefiltert wird.

2. Der gesamte Inter-VLAN-Verkehr soll also von der pfsens-VM geroutet werden. Ich sehe da ein Performance-Problem.

Wenn du bei der pfsens bleiben willst, beschaffe dir einen "Mini-PC" mit mind. 2 NICs, installiere deine Firewall darauf und platziere ihn nach der FritzBox.

Jürgen

Hallo,

Meine persönliche Empfehlung wäre da.

IP-Netz: 192.168.0.0/24 und dann die Aufteilung der Geräte kategorisiert in einzelne Bereiche.

Verwaltungsgeräte - 192.168.1.X

Drucker & Co. - 192.168.2.X

Clients - 192.168.3.X

CSMA/CA Netze bzw. Funk - 192.168.4X

und so weiter ...

Ich kann dir da nur Empfehlen auch die USG & Switche von Ubiquiti zu holen, dann hast du nämlich schonmal alle Geräte von einem Hersteller und außerdem sparst du dir den Platz und evtl. Stromkosten da die USG (Router, Firewall, VPN Server) in einem sein kann.

Ich sehe dabei die Vorteile das man eine Saubere und strukturierte Netzwerkstruktur hat und auch evtl. Weniger Kompatibilitätsprobleme da alle Geräte von einem Hersteller sind (Protokolle & Dienste, etc...)

Meine persönliche Empfehlung wäre da.

IP-Netz: 192.168.0.0/24 und dann die Aufteilung der Geräte kategorisiert in einzelne Bereiche.

Verwaltungsgeräte - 192.168.1.X

Drucker & Co. - 192.168.2.X

Clients - 192.168.3.X

CSMA/CA Netze bzw. Funk - 192.168.4X

und so weiter ...

Ich kann dir da nur Empfehlen auch die USG & Switche von Ubiquiti zu holen, dann hast du nämlich schonmal alle Geräte von einem Hersteller und außerdem sparst du dir den Platz und evtl. Stromkosten da die USG (Router, Firewall, VPN Server) in einem sein kann.

Ich sehe dabei die Vorteile das man eine Saubere und strukturierte Netzwerkstruktur hat und auch evtl. Weniger Kompatibilitätsprobleme da alle Geräte von einem Hersteller sind (Protokolle & Dienste, etc...)

Wenn Preis eine Rolle spielt nimm einen Mikrotik Switch oder was von Zyxel oder Chinesen (TP-Link).

Auf dem Mikrotik könntest du gleich die WLAN Verwaltung laufen lassen, das hat die Frimware gleich mit an Bord.

Von UBQT kann man dir nur dringenst wegen des steinzeitlichen Controller Zwnages abraten. Sich so in eine Hersteller Abhängigkeit zu begeben ist eigentlich ein NoGo. Von der gruseligen Konfig Oberfläche mal gar nicht zu reden.

Sie sind nur auf dem Papier von einem Hersteller. Switches und Router sind nicht von UBQT selber und keine Eigententwicklung sondern billige OEM Ware die sie vom Massenhersteller Accton beschaffen und dort nur ihren Namen raufbäppeln. Können die auch gar nicht leisten im billigen Consumer Segment. Das machen WLAN Hersteller wenn sie sich in Bereiche bewegen von denn sie wenig verstehen. Entsprechend schlecht ist auch der Support und Weiterentwicklung.

Aber letztlich muss das jeder selber entscheiden. Mikrotik bietet da in jedem Falle das bessere, weil modernere Konzept und preiswerter sind sie auch noch besser, was ja für dich ein Kriterium ist.

Übrigens kostet ein Cisco SG-220-26P auch nun nicht wirklich so viel mehr und wäre, was den Switch anbetrifft, sicher erste Wahl.

Its your Choice....

Auf dem Mikrotik könntest du gleich die WLAN Verwaltung laufen lassen, das hat die Frimware gleich mit an Bord.

Von UBQT kann man dir nur dringenst wegen des steinzeitlichen Controller Zwnages abraten. Sich so in eine Hersteller Abhängigkeit zu begeben ist eigentlich ein NoGo. Von der gruseligen Konfig Oberfläche mal gar nicht zu reden.

Sie sind nur auf dem Papier von einem Hersteller. Switches und Router sind nicht von UBQT selber und keine Eigententwicklung sondern billige OEM Ware die sie vom Massenhersteller Accton beschaffen und dort nur ihren Namen raufbäppeln. Können die auch gar nicht leisten im billigen Consumer Segment. Das machen WLAN Hersteller wenn sie sich in Bereiche bewegen von denn sie wenig verstehen. Entsprechend schlecht ist auch der Support und Weiterentwicklung.

Aber letztlich muss das jeder selber entscheiden. Mikrotik bietet da in jedem Falle das bessere, weil modernere Konzept und preiswerter sind sie auch noch besser, was ja für dich ein Kriterium ist.

Übrigens kostet ein Cisco SG-220-26P auch nun nicht wirklich so viel mehr und wäre, was den Switch anbetrifft, sicher erste Wahl.

Its your Choice....

Ok, da hat aber ganz schnell jemand meine Meinung zu UBQT geändert.

Ich würde demnächst auch ein komplett neues Hardware Setup aufstellen (Zuhause) und da währe mir schon wichtig Geräte nur eines Herstellers zu nehmen gerne sowas wie (Zyxel, Cisco, HP, Sophos) mit übersichtlicher Verwaltungsoberfläche.

Was würdest du den Empfehlen für Hersteller die auch von allem etwas anbieten( Funk mit WPA Enterprise Unterstützung, PoE Switche, Firewall & Router AiO, und co..) die Preistechnisch aber auch nicht zu teuer sind aber man mit diesen auch Gesund klarkommenden kann 😇😁

Ich würde demnächst auch ein komplett neues Hardware Setup aufstellen (Zuhause) und da währe mir schon wichtig Geräte nur eines Herstellers zu nehmen gerne sowas wie (Zyxel, Cisco, HP, Sophos) mit übersichtlicher Verwaltungsoberfläche.

Was würdest du den Empfehlen für Hersteller die auch von allem etwas anbieten( Funk mit WPA Enterprise Unterstützung, PoE Switche, Firewall & Router AiO, und co..) die Preistechnisch aber auch nicht zu teuer sind aber man mit diesen auch Gesund klarkommenden kann 😇😁

Ihr kennt ja Frauen

...aber auch den Spruch: "Wer billig kauft, kauft zweimal !" Du steckst also im Dilemma WAF (Women Acceptance Factor) und Preis. wie z.b. die Clients und co in ihrem Vlan dann eine ip bekommen also vom DHCP der Pfsense wenn die alle in anderen Netzten sind ?

Ja, die pfSense stellt dir in jedem VLAN einen DHCP Server zur Verfügung.Bitte wirklich einmal das Tutorial hier lesen (und verstehen) dort steht alles haarklein beschrieben und beantwortet alle deine Fragen !!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Man benötigt auch nicht zwingend einen PC mit 2 NICs.

Ich habe das so gelöst:

- Fritzbox als Modem (eh schon vorhanden)

- PFSense auf altem PC mit einer Netzwerkkarte. Mir dient ein ausrangiertes Notebook dafür.

- Netgear Router (sehr zufrieden) mit VLANs. Ein VLAN "simuliert" die zweite NIC der Firewall, von dort wird dann alles an die entsprechenden VLans geroutet. PFSense bietet dir für jedes VLan einen DHCP Server.

- Für WLAN benötigst du aber noch ein WLAN Modul am Firewall-PC das Promiscuous Mode unterstützt und sauber von FreeBSD erkannt wird.

Die bessere, aber teurere Lösung wäre entsprechende Hardware von PFSense zu kaufen.

Ich habe das so gelöst:

- Fritzbox als Modem (eh schon vorhanden)

- PFSense auf altem PC mit einer Netzwerkkarte. Mir dient ein ausrangiertes Notebook dafür.

- Netgear Router (sehr zufrieden) mit VLANs. Ein VLAN "simuliert" die zweite NIC der Firewall, von dort wird dann alles an die entsprechenden VLans geroutet. PFSense bietet dir für jedes VLan einen DHCP Server.

- Für WLAN benötigst du aber noch ein WLAN Modul am Firewall-PC das Promiscuous Mode unterstützt und sauber von FreeBSD erkannt wird.

Die bessere, aber teurere Lösung wäre entsprechende Hardware von PFSense zu kaufen.

Die PFSense Macher raten explizit ab, das mit einem USB-Ethernet zu betreiben. Beim alten PC gebe ich dir natürlich Recht.

Das ist sicher richtig. Besser wäre da die gute alte NanoBSD Variante aber die wurde mit der letzten 2.3er version eingestellt, denn die arbeitet aus einer RAM Disk. Wenn du Glück hast findest du sie irgendwo noch in den Archiv Dateien der pfSense. Damit ist ein Arbeiten von einem USB Stick problemlos möglich !Bei einem alten PC steckt man dann ne billige kleine SSD rein oder nimmt einem SATA oder EIDE Adapter mit CF Flash oder SD Karte.

Es gibt zig Möglichkeiten das preiswert hinzubekommen....

Hallo,

DECT ist ein Funkstandard für Mobil-Telefone (nicht Handy) und hat nichts mit Netzwerk zu tun. Und da die pfsens keine TK-Anlage ist, kann sie kein DECT.

VoIP funktioniert natürlich auch in einer gerouteten VLAN-Umgebung.

Was verstehst du unter "Kann die pfsens auch VoIP?" Natürlich kann sie VoIP-Pakete an ein VoIP-Telefon weiterleiten. Aber sie ist, wie bereits gesagt, keine TK-Anlage und bietet daher nicht die Telefonie-Funktionalität einer FritzBox an.

Ich habe dich doch auf den Artikel in der ct hingewiesen. Da wird ausführlich die sinnvolle Strukturierung im Home-Bereich besprochen. Raussuchen wirst du ihn wohl alleine können?

Neben einem Gäste-VLAN sollte man sicher sein Smart-Home in ein eigenes VLAN packen. Die "geschwätzigen" Multimedia-Geräte werden auch gern in ein eigenes VLAN gepackt, um die "Geschwätzigkeit" besser in der Firewall reglementieren zu können. Ein Home-Office gehört sicher auch in ein eigenes VLAN. Ob du eine DMZ brauchst hängt davon ab, ob du Dienste auch von Außen zugänglich machen willst.

Eine Strukturierung nach Geräteklassen (Server, Client-PCs, Drucker usw.) ist im Home-Bereich sicher nicht notwendig.

Ob du ein "Kinder"-VLAN brauchst hängt ja erstmel davon ab, ob du Kinder hast und ob du sie über die Firewall reglementieren willst.

Welche IP (-Klasse) du nutzt, ist im Home-Bereich wirklich Banane. Bei einer Maske von /24 kannst du über 250 Geräte pro Subnetz/VLAN adressieren. Das dürfte wohl reichen.

Jürgen

DECT ist ein Funkstandard für Mobil-Telefone (nicht Handy) und hat nichts mit Netzwerk zu tun. Und da die pfsens keine TK-Anlage ist, kann sie kein DECT.

VoIP funktioniert natürlich auch in einer gerouteten VLAN-Umgebung.

Was verstehst du unter "Kann die pfsens auch VoIP?" Natürlich kann sie VoIP-Pakete an ein VoIP-Telefon weiterleiten. Aber sie ist, wie bereits gesagt, keine TK-Anlage und bietet daher nicht die Telefonie-Funktionalität einer FritzBox an.

Ich habe dich doch auf den Artikel in der ct hingewiesen. Da wird ausführlich die sinnvolle Strukturierung im Home-Bereich besprochen. Raussuchen wirst du ihn wohl alleine können?

Neben einem Gäste-VLAN sollte man sicher sein Smart-Home in ein eigenes VLAN packen. Die "geschwätzigen" Multimedia-Geräte werden auch gern in ein eigenes VLAN gepackt, um die "Geschwätzigkeit" besser in der Firewall reglementieren zu können. Ein Home-Office gehört sicher auch in ein eigenes VLAN. Ob du eine DMZ brauchst hängt davon ab, ob du Dienste auch von Außen zugänglich machen willst.

Eine Strukturierung nach Geräteklassen (Server, Client-PCs, Drucker usw.) ist im Home-Bereich sicher nicht notwendig.

Ob du ein "Kinder"-VLAN brauchst hängt ja erstmel davon ab, ob du Kinder hast und ob du sie über die Firewall reglementieren willst.

Welche IP (-Klasse) du nutzt, ist im Home-Bereich wirklich Banane. Bei einer Maske von /24 kannst du über 250 Geräte pro Subnetz/VLAN adressieren. Das dürfte wohl reichen.

Jürgen