Heimnetzwerk - DECT Telefonie - VPN und DMZ

Hallo liebe Administratoren

Vorweg: Ja ich weiß hier gibt es sehr viele Anleitungen, doch ich komme gerade nicht weiter was die Telefonie und DECT angeht.

Mal zum IST:

VDSL 50 mit Entertain Comfort kommt an TAE Dose an

FritzBox 7490 verbindet sich zur Telekom über die Zugangsdaten.

Dienste der Fritte: Gateway, DHCP, DNS, DECT Station, Telefonanlage

Zur internen Verteilung des Netzwerkes kommt ein TP Link TL-SG3424 (Hardwarerev. 1) zum Einsatz.

WLAN wird im 1.OG von einem Linksys E2500 bereitgestellt.

Nun habe ich hier noch einen Mikrotik RB201 1Ui AS-RM und eine neue Netgear FVS318G VPN/Firewall.

Das aktuelle Netzwerk ist ein 10.176.0.0/24 Netz mit folgenden Geräten:

Hostserver, DC01, DC02, Webserver, MySQL-Server, Fileserver, IPMI, 4 Smartphones, 3 Tablets, 2 Drucker, Raspberry Pi B, Raspberry Pi B+, 2 PC's, 1 Notebook, Fernseher, XBOX, PS3, Entertain Receiver sowie ein ZyXEL NSA310

Im moment hängt halt alles in einem Netzwerk, was ich nicht so schön finde!

Zur Telefonie:

Die Fritte ist DECT Basis für 3 Gigaset Geräte, ein AVM FritzFon, 1x TAE für Notrufsystem, 1x TAE für Gigaset 5020, des weiteren hängt im 1.OG noch ein AVM Repeater am Netz.

Mein "neues" Netzwerk sollte etwas aufgeräumter sein...aber ich bin planlos!

Problem 1)

Da die Fritte Telefonie und DSL Bereitstellt kann ich sie nicht nur als Modem vor den Mikrotik schalten.

Problem 2)

Kommunikation mit den Geräten untereinander

Problem 3)

Adressvergabe/VLAN/WLAN

Gewünschter Netzaufbau:

FritzBox stellt DSL und Telefonie Bereit

LAN 1 der Fritte geht auf ETH1 des Mikrotik

Mikrotik stellt auf Port 2-4, 3 Netzwerke da (10.176.0.0/24, 172.16.0.0/24, 192.168.0.0/24) [Heimnetz, VPN, DMZ]

Die Ports 2-4 werden auf dem TP Link Switch gepatcht und es werden VLAN's angelegt.

OpenVPN wird von dem Mikrotik bereitgestellt.

DMZ von der Netgear FVS318G

Die 2x Raspis sollten in die DMZ (Webserver, MySQL-Slave),

des weiteren die NIC 2 des Homeservers, die wiederum auf eine Virtuelle Hyper-V NIC geht und dort 2-3 VM's die DMZ bereitstellt.

Fernseher, XBOX, PS3, Entertain sollte in ein VLAN. (am liebsten 10.176.1.0)

Notebooks, PC's in ein VLAN (10.176.1.0)

WLAN Geräte wie Smartphone oder Tablet in ein VLAN (10.176.3.0)

Homeserver, Raspis und NAS in ein VLAN (10.176.0.0)

Müssen die DMZ Geräte im DMZ und "normalen" Netz sein, damit ich intern auf diese zugreifen kann?

Wie man merkt ich stehe am Anfang und brauche guten Rat!

Vorallem was dann das NAT betrifft.

Vielen Dank und schöne Ostern!

Vorweg: Ja ich weiß hier gibt es sehr viele Anleitungen, doch ich komme gerade nicht weiter was die Telefonie und DECT angeht.

Mal zum IST:

VDSL 50 mit Entertain Comfort kommt an TAE Dose an

FritzBox 7490 verbindet sich zur Telekom über die Zugangsdaten.

Dienste der Fritte: Gateway, DHCP, DNS, DECT Station, Telefonanlage

Zur internen Verteilung des Netzwerkes kommt ein TP Link TL-SG3424 (Hardwarerev. 1) zum Einsatz.

WLAN wird im 1.OG von einem Linksys E2500 bereitgestellt.

Nun habe ich hier noch einen Mikrotik RB201 1Ui AS-RM und eine neue Netgear FVS318G VPN/Firewall.

Das aktuelle Netzwerk ist ein 10.176.0.0/24 Netz mit folgenden Geräten:

Hostserver, DC01, DC02, Webserver, MySQL-Server, Fileserver, IPMI, 4 Smartphones, 3 Tablets, 2 Drucker, Raspberry Pi B, Raspberry Pi B+, 2 PC's, 1 Notebook, Fernseher, XBOX, PS3, Entertain Receiver sowie ein ZyXEL NSA310

Im moment hängt halt alles in einem Netzwerk, was ich nicht so schön finde!

Zur Telefonie:

Die Fritte ist DECT Basis für 3 Gigaset Geräte, ein AVM FritzFon, 1x TAE für Notrufsystem, 1x TAE für Gigaset 5020, des weiteren hängt im 1.OG noch ein AVM Repeater am Netz.

Mein "neues" Netzwerk sollte etwas aufgeräumter sein...aber ich bin planlos!

Problem 1)

Da die Fritte Telefonie und DSL Bereitstellt kann ich sie nicht nur als Modem vor den Mikrotik schalten.

Problem 2)

Kommunikation mit den Geräten untereinander

Problem 3)

Adressvergabe/VLAN/WLAN

Gewünschter Netzaufbau:

FritzBox stellt DSL und Telefonie Bereit

LAN 1 der Fritte geht auf ETH1 des Mikrotik

Mikrotik stellt auf Port 2-4, 3 Netzwerke da (10.176.0.0/24, 172.16.0.0/24, 192.168.0.0/24) [Heimnetz, VPN, DMZ]

Die Ports 2-4 werden auf dem TP Link Switch gepatcht und es werden VLAN's angelegt.

OpenVPN wird von dem Mikrotik bereitgestellt.

DMZ von der Netgear FVS318G

Die 2x Raspis sollten in die DMZ (Webserver, MySQL-Slave),

des weiteren die NIC 2 des Homeservers, die wiederum auf eine Virtuelle Hyper-V NIC geht und dort 2-3 VM's die DMZ bereitstellt.

Fernseher, XBOX, PS3, Entertain sollte in ein VLAN. (am liebsten 10.176.1.0)

Notebooks, PC's in ein VLAN (10.176.1.0)

WLAN Geräte wie Smartphone oder Tablet in ein VLAN (10.176.3.0)

Homeserver, Raspis und NAS in ein VLAN (10.176.0.0)

Müssen die DMZ Geräte im DMZ und "normalen" Netz sein, damit ich intern auf diese zugreifen kann?

Wie man merkt ich stehe am Anfang und brauche guten Rat!

Vorallem was dann das NAT betrifft.

Vielen Dank und schöne Ostern!

Please also mark the comments that contributed to the solution of the article

Content-Key: 268390

Url: https://administrator.de/contentid/268390

Printed on: April 24, 2024 at 19:04 o'clock

5 Comments

Latest comment

Ad 1)

Kommt drauf an. Wenn du deinen Telefonie anders löst mist Asterisk, VoIP Adapter usw. ist das schon machbar.

Willst du die Fritte weiter als Telefonie Server nutzen hast du recht.

Wieso aber ist das ein "Problem" ?

Ad 2.)

Ist das jetzt einen Feststellung oder was willst du uns mit Punkt 2 sagen ? Genu Router die die Kommunikation sicherstellen hast du ja. Deshalb auch hier wieder die Frage: Warum "Problem" ?

Ad 3.)

Auch muss man sich schon wieder fragen warum du es so mit Problemen hast ? Unverständlich. Genug Raspberries die als DHCP_Server laufen können oder statische IP Adressvergabe ist doch alles kein Thema ?

Wo ist denn bitte hier das Problem ?

Dein neues Netzdesign ist doch schon mal richtig und gut ! Den Rest beantwortet dieses Forumstutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Also erstmal ganz ruhig bleiben, lesen und verstehen und dann loslegen

Kommt drauf an. Wenn du deinen Telefonie anders löst mist Asterisk, VoIP Adapter usw. ist das schon machbar.

Willst du die Fritte weiter als Telefonie Server nutzen hast du recht.

Wieso aber ist das ein "Problem" ?

Ad 2.)

Ist das jetzt einen Feststellung oder was willst du uns mit Punkt 2 sagen ? Genu Router die die Kommunikation sicherstellen hast du ja. Deshalb auch hier wieder die Frage: Warum "Problem" ?

Ad 3.)

Auch muss man sich schon wieder fragen warum du es so mit Problemen hast ? Unverständlich. Genug Raspberries die als DHCP_Server laufen können oder statische IP Adressvergabe ist doch alles kein Thema ?

Wo ist denn bitte hier das Problem ?

Dein neues Netzdesign ist doch schon mal richtig und gut ! Den Rest beantwortet dieses Forumstutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Müssen die DMZ Geräte im DMZ und "normalen" Netz sein, damit ich intern auf diese zugreifen kann?

Nein, denn das würde eine DMZ ja völlig konterkarieren und wäre designtechnischer Blödsinn. Weist du aber auch sicher selber ?!Vorallem was dann das NAT betrifft.

Wieso NAT ?? Brauchst du nicht und es reicht wenn deine FB das macht. Grundlagen dazu findest du hier:Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Also erstmal ganz ruhig bleiben, lesen und verstehen und dann loslegen

Hi,

Wenn Du Dir was gutes tun willst, "verramsch" den Netgear in der Bucht.

FVS318G ??? ....was Stabilität betrifft, ist das so ziemlich das letzte, was ich mir ins Netz hängen würde.

Vollkommen unnötig, kann alles der Mikrotik.

Gruß orcape

Fernseher, XBOX, PS3, Entertain sollte in ein VLAN. (am liebsten 10.176.1.0)

Notebooks, PC's in ein VLAN (10.176.1.0)

..hast Du Dich wohl vertippt, gleiches Netz ?...wohl nicht wirklich.Notebooks, PC's in ein VLAN (10.176.1.0)

Müssen die DMZ Geräte im DMZ und "normalen" Netz sein, damit ich intern auf diese zugreifen kann?

...nein, den Zugriff kannst Du durch entsprechende FW-Rules regeln.DMZ von der Netgear FVS318G

Was soll das denn, das kann doch der Mikrotik mit übernehmen.Wenn Du Dir was gutes tun willst, "verramsch" den Netgear in der Bucht.

FVS318G ??? ....was Stabilität betrifft, ist das so ziemlich das letzte, was ich mir ins Netz hängen würde.

Vollkommen unnötig, kann alles der Mikrotik.

Vielen Dank und schöne Ostern!

...das gleiche...Gruß orcape

Moin,

Siehe auch dieses Kommentar, wie man Zugriffe der Netze untereinander mit der Firewall des Mikrotik unterbindet.

Mikrotik für VLAN einrichten

Und für Dienste wie AirPrint oder UPnP die auf Broadcasts zwischen den Netzen angewiesen sind, gibt es den IGMP Proxy oder den großen Bruder PIM (Platform Independend Multicast) auf dem Mikrotik:

Bridge mit mehreren VLANS in der selben Broadcast Domäne

In Verbindung mit einem managebaren Switch legst du alle VLANs am Mikrotik auf einen Port (TRUNK) , verbindest über diesen mit deinem Switch ebenfalls auf einen TRUNK-Port auf dem alle deine VLANs getagged werden. Dann weist du auf deinem Switch die Ports den VLANs "untagged" zu (Access-Ports).

Siehe dazu das o. a.Tutorial von aqui, da steht das detailliert.

Lese dazu unbedingt auch folgenden Thread, der das Thema auch "sehr umfangreich" behandelt und auch Konfigurationsbeispiele für den Mikrotik von uns enthält:

Mikrotik für VLAN einrichten

Gruß jodel32

Zitat von @ITAllrounder:

Punkt 2)

Ich möchte nicht dass alle Geräte miteinander kommuizieren können, bzw. z.B der Fernseher nicht mehr nach Hause telefonieren kann.

OK, kein Problem, mit der Mikrotik Firewall kannst du ja die erlaubten Zugriffe schön beschränken.Punkt 2)

Ich möchte nicht dass alle Geräte miteinander kommuizieren können, bzw. z.B der Fernseher nicht mehr nach Hause telefonieren kann.

Siehe auch dieses Kommentar, wie man Zugriffe der Netze untereinander mit der Firewall des Mikrotik unterbindet.

Mikrotik für VLAN einrichten

Und für Dienste wie AirPrint oder UPnP die auf Broadcasts zwischen den Netzen angewiesen sind, gibt es den IGMP Proxy oder den großen Bruder PIM (Platform Independend Multicast) auf dem Mikrotik:

Bridge mit mehreren VLANS in der selben Broadcast Domäne

Punkt 3)

Die Fragestellung hier ist: Welche IP-Bereiche sind sinnvoll zu nutzen, wie viele VLAN sollen eingerichtet werden...

Das weist du am besten, aber normalerweise alle Telefontechnische in ein VLAN, dann alles Heimkino/Entertainment in ein VLAN und dann die Rechner und Server in ein VLAN.Die Fragestellung hier ist: Welche IP-Bereiche sind sinnvoll zu nutzen, wie viele VLAN sollen eingerichtet werden...

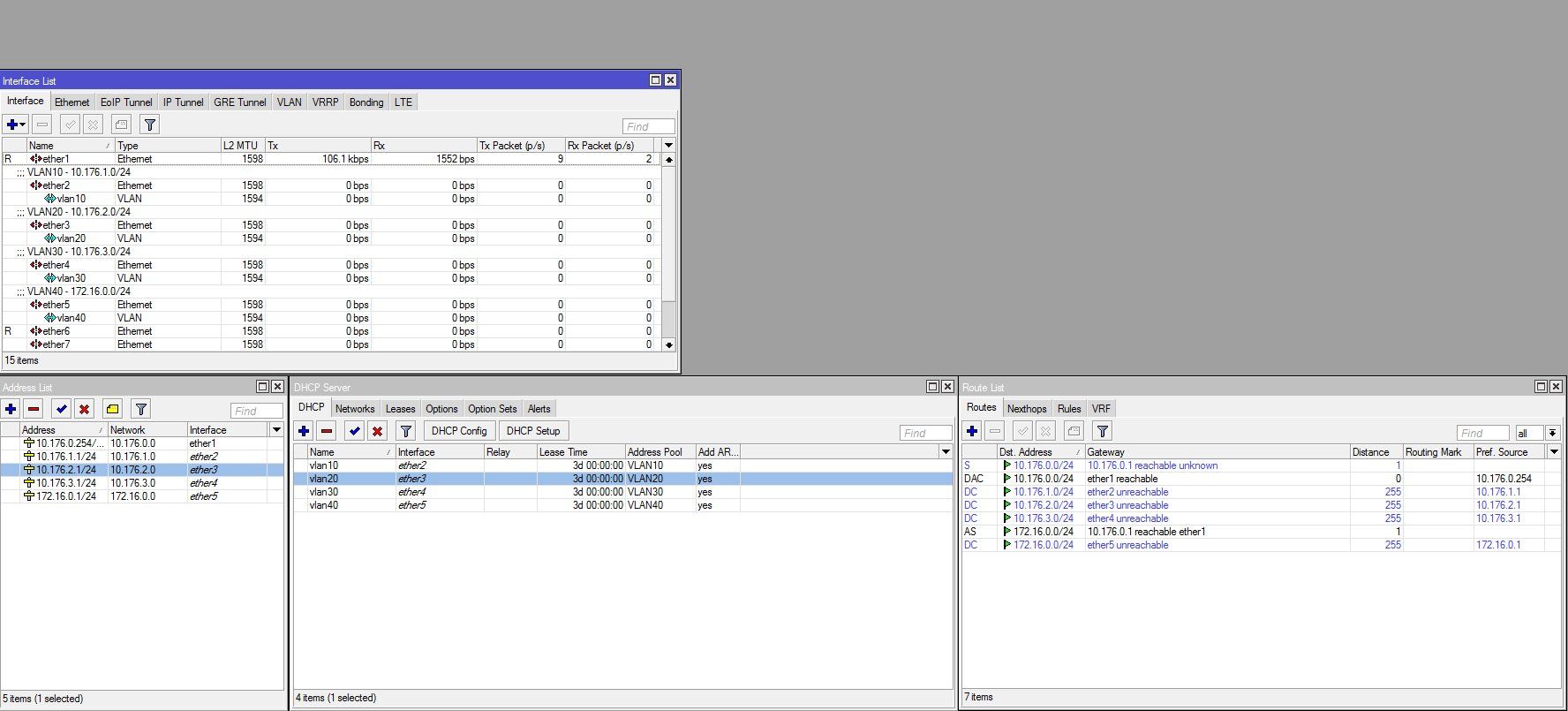

Im Mikrotik habe ich soweit alles angelegt.

Nur stolpere ich jetzt über die nächsten Sachen.

Soll Port 2-5 vom Miktorik je einen eigenen UPLink zum TP-Link switch bekommen? Kann ich hier nicht sagen Port 2 hat alle

VLAN's und der TP-Link bekommt auf dem Uplink Port dann ein Tagged VLAN?

Das ist so in der Weise quatsch, das wäre ein Szenario wenn du keinen managed Switch hättest und an jeden Port des Mikrotik einen eigenen Switch anschließen würdest. Dann aber bräuchtest du auch die VLANs nicht, denn dann wäre es ein Port-Based VLAN ohne TAGsNur stolpere ich jetzt über die nächsten Sachen.

Soll Port 2-5 vom Miktorik je einen eigenen UPLink zum TP-Link switch bekommen? Kann ich hier nicht sagen Port 2 hat alle

VLAN's und der TP-Link bekommt auf dem Uplink Port dann ein Tagged VLAN?

In Verbindung mit einem managebaren Switch legst du alle VLANs am Mikrotik auf einen Port (TRUNK) , verbindest über diesen mit deinem Switch ebenfalls auf einen TRUNK-Port auf dem alle deine VLANs getagged werden. Dann weist du auf deinem Switch die Ports den VLANs "untagged" zu (Access-Ports).

Siehe dazu das o. a.Tutorial von aqui, da steht das detailliert.

doch ich komme nicht zur Fritzbox,

Wenn du auf dem Port1 kein NAT (Masquerading) machst benötigst du auf der Fritte statische Routen für die auf dem Mikrotik verwendeten Subnetze.Lese dazu unbedingt auch folgenden Thread, der das Thema auch "sehr umfangreich" behandelt und auch Konfigurationsbeispiele für den Mikrotik von uns enthält:

Mikrotik für VLAN einrichten

Gruß jodel32

Punkt 2.)

Einfach dem Fernseher kein Gateway konfigurieren, dann ist mit dem nach Hause telefonieren Schluss !

Punkt 3.)

Schwer zu sagen...das kann jeder nach Geschmack und sinnvoller Segmentierung einstellen. Als IP Bereich sind das dann immer die klassischen RFC 1918 privaten IPs, 10er, 172.16-32. und 192.168.x.y

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und speziell:

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

oder auch

VLAN Problem mit HP 1810-24 G (v2)

Und vermutlich auch die statischen Routen der einzelnen VLAN IP Netze auf der Fritzbox zum MT !

Grundlagen dazu wie immer hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Wie immer mal wieder die banalsten und grundlegensten Regeln des IP Routing nicht beachtet. Mal ganz zu schweigen von Tools wie Traceroute oder Pathping die das immer sofort zeigen !!

Einfach dem Fernseher kein Gateway konfigurieren, dann ist mit dem nach Hause telefonieren Schluss !

Punkt 3.)

Schwer zu sagen...das kann jeder nach Geschmack und sinnvoller Segmentierung einstellen. Als IP Bereich sind das dann immer die klassischen RFC 1918 privaten IPs, 10er, 172.16-32. und 192.168.x.y

Soll Port 2-5 vom Miktorik je einen eigenen UPLink zum TP-Link switch bekommen?

Nein, natürlich nicht. Das macht man mit einem Tagged Uplink weitaus sinnvoller:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und speziell:

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

oder auch

VLAN Problem mit HP 1810-24 G (v2)

doch ich komme nicht zur Fritzbox,

Wie immer: Hier FEHLT die Statische Default Route auf dem MT zur Fritzbox !Und vermutlich auch die statischen Routen der einzelnen VLAN IP Netze auf der Fritzbox zum MT !

Grundlagen dazu wie immer hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Wie immer mal wieder die banalsten und grundlegensten Regeln des IP Routing nicht beachtet. Mal ganz zu schweigen von Tools wie Traceroute oder Pathping die das immer sofort zeigen !!