IP-Adressen im gesamten LAN umstellen

Moin!

Kürzlich habe ich die Verantwortung über ein LAN übernommen, in welchem ein Vorgänger sämtlichen Geräten öffentliche IP-Adressen zugeteilt hat (128.10.10...), d.h. es wurde keiner der üblichen privaten IP-Bereiche (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16) verwendet. Einen erkennbaren Grund habe ich dafür nicht entdecken können.

Ich möchte dieses LAN nun auf einen privaten IP-Bereich umstellen (aufgrund der Geräteanzahl voraussichtlich auf 172.16.8.0/22). Bis auf die IP-Telefone haben alle Geräte feste IP-Adressen. Als Reihenfolge bei der Umstellung schwebt mir folgendes vor:

Haltet Ihr das für die richtige Reihenfolge? Was muss ich noch beachten?

Gruß

Carsten

Kürzlich habe ich die Verantwortung über ein LAN übernommen, in welchem ein Vorgänger sämtlichen Geräten öffentliche IP-Adressen zugeteilt hat (128.10.10...), d.h. es wurde keiner der üblichen privaten IP-Bereiche (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16) verwendet. Einen erkennbaren Grund habe ich dafür nicht entdecken können.

Ich möchte dieses LAN nun auf einen privaten IP-Bereich umstellen (aufgrund der Geräteanzahl voraussichtlich auf 172.16.8.0/22). Bis auf die IP-Telefone haben alle Geräte feste IP-Adressen. Als Reihenfolge bei der Umstellung schwebt mir folgendes vor:

- Geräte, die nicht leicht zu erreichen sind bzw. nur über ein Webinterface konfiguriert werden können: Terminals, Router, Drucker, virtuelle Server.

- Server.

- PCs.

- Telefone (über DHCP).

Haltet Ihr das für die richtige Reihenfolge? Was muss ich noch beachten?

Gruß

Carsten

Please also mark the comments that contributed to the solution of the article

Content-Key: 466598

Url: https://administrator.de/contentid/466598

Printed on: April 24, 2024 at 06:04 o'clock

19 Comments

Latest comment

Hallo!

Ich würde als erstes über die Aufteilung des neuen Netzwerks nachdenken. /22 bedeutet ja, dass du über 1000 Hosts in einem Netz haben willst. Du schreibst von einer Vielzahl von Geräten. Ich denke Segmentierung wäre eine gute Idee, wenn schon die Netzwerkarchitektur neu gemacht wird.

Es ist auch wichtig, dass das Routing zwischen dem alten und den neuen Netzen reibungslos funktioniert. Eine Umstellung in der Größenordnung wird immer in Etappen gemacht. Ich würde mit den Geräten anfangen, die in Zukunft auch eine statische IP haben sollen (Netzwerkkomponenten, Server, et cetera). Clients, Drucker und Telefone würde ich über DHCP versorgen. Achtung manche ältere Drucker machen zwar DHCP, aber kriegen dann die DNS registrieren nicht sauber hin.

Grüße

Daniel

Ich würde als erstes über die Aufteilung des neuen Netzwerks nachdenken. /22 bedeutet ja, dass du über 1000 Hosts in einem Netz haben willst. Du schreibst von einer Vielzahl von Geräten. Ich denke Segmentierung wäre eine gute Idee, wenn schon die Netzwerkarchitektur neu gemacht wird.

Es ist auch wichtig, dass das Routing zwischen dem alten und den neuen Netzen reibungslos funktioniert. Eine Umstellung in der Größenordnung wird immer in Etappen gemacht. Ich würde mit den Geräten anfangen, die in Zukunft auch eine statische IP haben sollen (Netzwerkkomponenten, Server, et cetera). Clients, Drucker und Telefone würde ich über DHCP versorgen. Achtung manche ältere Drucker machen zwar DHCP, aber kriegen dann die DNS registrieren nicht sauber hin.

Grüße

Daniel

Moin...

Ich möchte dieses LAN nun auf einen privaten IP-Bereich umstellen (aufgrund der Geräteanzahl voraussichtlich auf 172.16.8.0/22). Bis auf die IP-Telefone haben alle Geräte feste IP-Adressen. Als Reihenfolge bei der Umstellung schwebt mir folgendes vor:

nen /22.... bleib mal auf dem Boden...ich vermute ein /24 reicht dicke!

die Telefone bekommen erst mal nen eigenes Vlan.... der rest natürlich auch

Haltet Ihr das für die richtige Reihenfolge? Was muss ich noch beachten?

ja.. lass den blödsin mit /22

Gruß

Carsten

Frank

Zitat von @chriscar:

Moin!

Kürzlich habe ich die Verantwortung über ein LAN übernommen, in welchem ein Vorgänger sämtlichen Geräten öffentliche IP-Adressen zugeteilt hat (128.10.10...), d.h. es wurde keiner der üblichen privaten IP-Bereiche (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16) verwendet. Einen erkennbaren Grund habe ich dafür nicht entdecken können.

ich auch nicht....Moin!

Kürzlich habe ich die Verantwortung über ein LAN übernommen, in welchem ein Vorgänger sämtlichen Geräten öffentliche IP-Adressen zugeteilt hat (128.10.10...), d.h. es wurde keiner der üblichen privaten IP-Bereiche (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16) verwendet. Einen erkennbaren Grund habe ich dafür nicht entdecken können.

Ich möchte dieses LAN nun auf einen privaten IP-Bereich umstellen (aufgrund der Geräteanzahl voraussichtlich auf 172.16.8.0/22). Bis auf die IP-Telefone haben alle Geräte feste IP-Adressen. Als Reihenfolge bei der Umstellung schwebt mir folgendes vor:

- Geräte, die nicht leicht zu erreichen sind bzw. nur über ein Webinterface konfiguriert werden können: Terminals, Router, Drucker, virtuelle Server.

- Server.

- PCs.

- Telefone (über DHCP).

Haltet Ihr das für die richtige Reihenfolge? Was muss ich noch beachten?

Gruß

Carsten

Frank

ein Vorgänger sämtlichen Geräten öffentliche IP-Adressen zugeteilt hat (128.10.10...)

Ein Netzwerk Laie der ein falsches Handbuch gelesen hat wo 128er Netze als Beispiel abgedruckt waren. Kommt leider oft vor... aufgrund der Geräteanzahl voraussichtlich auf 172.16.8.0/22

Tödlich, und zeugt leider eher von wenig Fachkenntnis und Praxis im Bereich Netzwerke. Jeder Netzwerker kennt die goldene Design Regel das eine L2 Broadcast Doamin niemals mehr als 100 bis max. 150 Endgeräte haben sollte. Das hällt Broad- und Multicast Lasten und überschaubaren Größen und kommt der Performance zugute.Sinnvoll ist also eine intelligente Segmentierung.

Das was du da machst ein dummes, flaches Riesennetz mit einem /22 Prefix ist der falsche Weg und eine Sackgasse die dich vom Regen in die Traufe bringt.

Wenn, dann mache es bitte von Anfang an gleich richtig. Layer 3 Switches im Core und sinnvolle VLAN Segmentierung der Bereiche wie Server, Clients, Drucker, WLAN, Gast-WLAN, Telefonie usw. Genau wie du es ja oben auch schon richtig in deiner Reihenfolge 1 (Management), 2 (Server), 3 (Clients), und 4 (Voice) aufgeführt hast. Nur eben mit nicht mehr als 100 plus/minus Endgeräten.

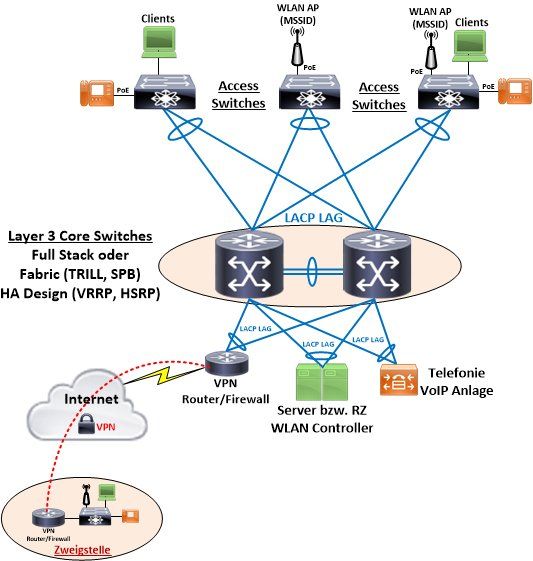

Ein simples Firmen Standard Netzwerk Design mit L3 Core und Redundanz sieht so aus:

Grundlagen zu VLANs findest du hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Verständnissproblem Routing mit SG300-28

usw.

Moin moin,

Das meiste wurde zwar schon von den Kollegen gesagt, aber trotzdem noch mein Senf dazu:

/22 ist eine schlechte Idee. Segmentiere Dein Netz z.B. nach Telefonie, Clients, Server, IoT, etc., ggf. mit VLANS. Mach Deine Subnetze /24-groß (vermeidet Flüchtigkeitsfehler und erleichtert Fehlersuche) und stecke möglichst nicht mehr als 100 Geräte in ein Subnetz.

Plane Parallelbetrieb ein. Denn eine Umstellung braucht Zeit in der Du den Produktivbetrieb möglichst wenig einschränken willst.

Und stelle möglichst viel auf DHCP um, um den Verwaltungsaufwand zu reduzieren. Selbst Geräte die eine fixe IP brauchen kann man über DHCP-Reservierungen eine solche verpassen, so daß letztendlich nur der DHCP-Server und die Router (und ggf. einige wenige Server) selbst eine statisch zugewiesene IP-Adresse brauchen.

lks

Das meiste wurde zwar schon von den Kollegen gesagt, aber trotzdem noch mein Senf dazu:

/22 ist eine schlechte Idee. Segmentiere Dein Netz z.B. nach Telefonie, Clients, Server, IoT, etc., ggf. mit VLANS. Mach Deine Subnetze /24-groß (vermeidet Flüchtigkeitsfehler und erleichtert Fehlersuche) und stecke möglichst nicht mehr als 100 Geräte in ein Subnetz.

Plane Parallelbetrieb ein. Denn eine Umstellung braucht Zeit in der Du den Produktivbetrieb möglichst wenig einschränken willst.

Und stelle möglichst viel auf DHCP um, um den Verwaltungsaufwand zu reduzieren. Selbst Geräte die eine fixe IP brauchen kann man über DHCP-Reservierungen eine solche verpassen, so daß letztendlich nur der DHCP-Server und die Router (und ggf. einige wenige Server) selbst eine statisch zugewiesene IP-Adresse brauchen.

lks

Ich versuche mal zusammenzufassen:

Alle Punkte richtig erkannt ! 👍Server, Router und Drucker würde ich weiterhin mit festen IP-Adressen versehen

Das ist auch absolut üblicher Standard so ! Insbesondere gilt das auch für die Management IP Adressen von Switches, Routern und WLAN Accesspoints.Folgende Switche sind hier in Verwendung:

Wenigstens die Ciscos und der Lancom sind allesamt VLAN fähig. Die dummen, nicht VLAN fähigen kannst du dann verwenden z.B. für den Client Access wo alle Ports in einem festen VLAN liegen.Du musst also nichts vereinheitlichen !

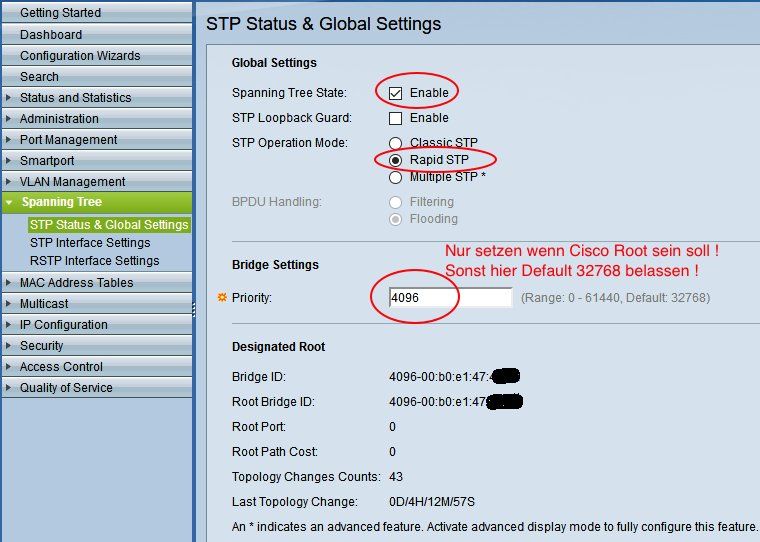

Wichtig ist das du Cisco und Lancom auf ein gemeinsames Spanning Tree Protokoll einstellst RSTP und dem Haupt Switch (Core) eine ensprechend höhere RSTP Priority vergibst (Vielfache von 4096) ! Bei Cisco z.B.:

Das wars dann auch schon...

Hallo,

wobei du überlegen solltest den Gigaline Switch zu tauschen.

Ich würde einem Gerät das aktuell für 16,- € angeboten wird nicht weiter trauen als ich es werfen kann.

brammer

wobei du überlegen solltest den Gigaline Switch zu tauschen.

Ich würde einem Gerät das aktuell für 16,- € angeboten wird nicht weiter trauen als ich es werfen kann.

brammer

wird nicht weiter trauen als ich es werfen kann.

Sehr wahr !!Zumal es den auch managebar dann als preiswerten Ersatz gibt:

https://www.reichelt.de/switch-24-port-fast-ethernet-cisco-sf250-24-p256 ...

Oder gleich in Gig:

https://www.reichelt.de/switch-26-port-2-gigabit-ethernet-cisco-sg250-26 ...

Bei einem Netzwerk Refresh wäre das allemal besser den zu tauschen !

Hey Chriscar,

Als Ergänzung zu den Kommentaren meiner Kollegen werfe ich noch ins Feld, dass du bei der Segementierung der Netze auch darauf achten solltest, ob Teilnehmer gibt die nur Broadcast sprechen.

Speziell im Smart-Home/Office Bereich gibt es auch 2019 immer noch Hersteller die es nicht schaffen ihre Devices untereinander oder mit einem zentralen Server/Nexus mit Unicast sprechen zu lassen.

Ich gebe dem Kollegen Aqui vollkommen recht, wenn du Netzwerk neu machst dann aktualisiere die Hardware auch!

Wenn dein Herz nicht an Cisco hängt, ich habe mit Edgemax Switches von Ubiquiti und mit der CRS3xx-Serie von Mikrotik sehr gute Erfahrungen gemacht.

lG

Areanod

Als Ergänzung zu den Kommentaren meiner Kollegen werfe ich noch ins Feld, dass du bei der Segementierung der Netze auch darauf achten solltest, ob Teilnehmer gibt die nur Broadcast sprechen.

Speziell im Smart-Home/Office Bereich gibt es auch 2019 immer noch Hersteller die es nicht schaffen ihre Devices untereinander oder mit einem zentralen Server/Nexus mit Unicast sprechen zu lassen.

Ich gebe dem Kollegen Aqui vollkommen recht, wenn du Netzwerk neu machst dann aktualisiere die Hardware auch!

Wenn dein Herz nicht an Cisco hängt, ich habe mit Edgemax Switches von Ubiquiti und mit der CRS3xx-Serie von Mikrotik sehr gute Erfahrungen gemacht.

lG

Areanod

einwandfrei funktionieren, würde ich sie lieber weiterverwenden wollen als fünf neue Switche zu kaufen.

Das solltest du auch unbedingt ! Sie sind eine gute Wahl.Der Mikrotik CRS3xx wäre dann dafür gedacht, die VLANs zu verwalten?

Verwalten ist vielleicht das falsche Wort und etwas laienhaft beschrieben. Du meinst sicher zw. den VLANs routen. Ja das kännen sie denn das sind L3 Switches. Nach der o.a. Skizze wären sie dann etwas für den Core eines Netzes.

Hey Chriscar,

der CRS309 kommt halt ausschließlich mit SFP Ports. Wenn du mehr Kupfer-Ports benötigst würde ich dir zum CRS326 raten, der kostet (bei Amazon) deutlich weniger und bietet 24 Cu-Ports und 2x SFP+ an.

Zur Frage zu SFP+, da geht's eigentlich ausschließlich um die Geschwindigkeit, d.h. SFP+ können mehr Bandbreite verarbeiten als SFP. In der Regel kannst du ein SFP Modul in einen SFP+ stecken.

lG

der CRS309 kommt halt ausschließlich mit SFP Ports. Wenn du mehr Kupfer-Ports benötigst würde ich dir zum CRS326 raten, der kostet (bei Amazon) deutlich weniger und bietet 24 Cu-Ports und 2x SFP+ an.

Zur Frage zu SFP+, da geht's eigentlich ausschließlich um die Geschwindigkeit, d.h. SFP+ können mehr Bandbreite verarbeiten als SFP. In der Regel kannst du ein SFP Modul in einen SFP+ stecken.

lG

@areanod

Weisst du wo der generelle Unterschied ist zw. den Produkten der Ethernet Router oder Switch Serie ?

Z.B. wenn man einen RB2011 und einen CRS112-8G-4S-IN mal vergleicht. Da beide Router OS fahren sind die ja vom Featureset wohl exakt gleich.

Der RB2011/3011 hat dieses etwas unglückliche Konstrukt mit den 2 internen Chipsets aber mal abgesehen davon und ob der eine 2 oder 3 Ports mehr hat, gibt es da sonst gravierende Unterschiede vom internen HW Design zwischen den als Router titulierten Produkten und den Switches im MT Portfolio ?

Weisst du wo der generelle Unterschied ist zw. den Produkten der Ethernet Router oder Switch Serie ?

Z.B. wenn man einen RB2011 und einen CRS112-8G-4S-IN mal vergleicht. Da beide Router OS fahren sind die ja vom Featureset wohl exakt gleich.

Der RB2011/3011 hat dieses etwas unglückliche Konstrukt mit den 2 internen Chipsets aber mal abgesehen davon und ob der eine 2 oder 3 Ports mehr hat, gibt es da sonst gravierende Unterschiede vom internen HW Design zwischen den als Router titulierten Produkten und den Switches im MT Portfolio ?

@aqui:

Tatsächlich ist das "unglückliche Konstrukt" mit zwei internen Chipsets durchaus von Vorteil, wenn man das Blockdiagramm angesehen hat. Ich habe mich jetzt ein wenig bei meiner Antwort verzettelt, wollt aber die ganze Schreibarbeit nicht einfach löschen ;)

RB2011 war für seine Zeit ziemlich revolutionär, denn die Ports ETHER1-5 hatten einen eigenen Switch Chip, der über eine gemeinsame 1GBit/s Pipeline an die CPU angebunden war; gleichzeitig hat der Chipsatz noch nativ vom Hersteller einen eigenen Fast-Ethernet Switch Chip integriert gehabt, wodurch man damals de facto nochmal 5 Ethernetports (6-10) gratis dazu bekommen hat. Soweit ich weiß werden die Ports 6-10 auch nicht Hardware-Offloaded sondern werden über die CPU abgearbeitet .

Beim RB3011 ist eine andere Architektur (ARM) mit einem Dual-Core Setup verbaut; die beiden Switch Chips haben jeweils 2x1GBit/s Anbindung an jeden Core, damit kann bei höherem CPU-lastigem Datentraffic (mangling, routing, ...) bei geschickter Aufteilung der Teilnehmer die CPU Last verteilt werden.

Zum CRS112 kann ich leider nur wenig sagen; ich setze den ein, wenn ich an bestimmten Orten mehrere SFP Module für Glas benötige.

TL;DR:

Meiner Meinung nach sind RB2011, 3011 und jetzt auch 4011 vom Hardware Design am ehesten darauf ausgelegt Layer-3 oder Layer-4 Operationen durchzuführen; es gibt hier die Möglichkeit Layer-2 zu optimieren, allerdings nur begrenzt;

Die CRS1xx Serie war (meines Wissens nach) die erste Serie, die man auch mit SwOS betreiben konnte und damit praktisch alle durchgeführten VLANs hardware-offloaden konnte und somit die Geschwindigkeit des Switchings nur von physikalischen Begebenheiten (zB c in Cu) begrenzt war.

Die neue CRS3xx Serie, die es erst seit verhältnismäßig kurzer Zeit gibt, ist meiner Meinung nach der wichtigste Unterschied zu den anderen Routerboards; hier können nämlich RouterOS genutzt werden UND durchgeleitete VLANs (ohne Interface) hardware-offloaded durchgeleitet werden. Das, und nur das, war auch der Grund warum ich meine (sonst noch guten) CRS125 gegen CRS326 abgetauscht habe.

Detailunterschiede gibts natürlich auch, so hat der CRS328P als einzige Komponente von Mikrotik die Fähigkeit aktives + passives PoE softwaregesteuert auszugeben, ohne dass man mehr als ein Netzteil benötigt (siehe CRS112).

Wo würde ich was verwenden?

In einem Unternehmens-HQ mit einigen Aussenstellen, mit IPIP/IPSEC angebundenen Tunnel und dynamischen Routen würde ich definitiv einen RB3011 oder RB4011 hinstellen.

An einer der Aussenstellen, wo ich ein paar User habe und nur den Uplink ins HQ würde ich alles (NAT/MASQUERADING, Routing, Tunnel, ....) über einen RB2011 oder einen CRS326/CRS125 machen

Um das ganze noch abzurunden, noch die CCR

Sind für Datacenter oder WANs gedacht, haben viel RAM und viele Kerne. Bei allem, das instanziert oder anderweitig über mehrere Kerne aufgeteilt werden kann (z.B. OSPF) sind diese Dinger großartig; Der kleinste CCR hat 9 Kerne und kann damit 9 Tasks gleichzeitig durchführen, die sonst von einem, zwei oder maximal vier Kernen durchgeführt würden.

Nach meinem letzten Wissenstand ist die einzige Carrier-Grade Funktion, die mit einem CCR langsamer als mit einem RB4011 ausgeführt wird: BGP Routen lernen.

Nochmal TL;DR:

Ja, es gibt Unterschiede, auf der Website von Mikrotik unter Hardware findest du bei dem jeweiligen Produkt (fast) immer auch ein Block Diagramm. Dieses findest du dort im Reiter "Support & Downloads".

Iirc war auf dem MUM Europe in Wien auch ein VOrtrag mit dem Thema: Welcher Tik für welche Anwendung.

Sorry für den Text-Tsunami, manchmal kann ich mich einfach nicht halten ;)

lG

Areanod

Tatsächlich ist das "unglückliche Konstrukt" mit zwei internen Chipsets durchaus von Vorteil, wenn man das Blockdiagramm angesehen hat. Ich habe mich jetzt ein wenig bei meiner Antwort verzettelt, wollt aber die ganze Schreibarbeit nicht einfach löschen ;)

RB2011 war für seine Zeit ziemlich revolutionär, denn die Ports ETHER1-5 hatten einen eigenen Switch Chip, der über eine gemeinsame 1GBit/s Pipeline an die CPU angebunden war; gleichzeitig hat der Chipsatz noch nativ vom Hersteller einen eigenen Fast-Ethernet Switch Chip integriert gehabt, wodurch man damals de facto nochmal 5 Ethernetports (6-10) gratis dazu bekommen hat. Soweit ich weiß werden die Ports 6-10 auch nicht Hardware-Offloaded sondern werden über die CPU abgearbeitet .

Beim RB3011 ist eine andere Architektur (ARM) mit einem Dual-Core Setup verbaut; die beiden Switch Chips haben jeweils 2x1GBit/s Anbindung an jeden Core, damit kann bei höherem CPU-lastigem Datentraffic (mangling, routing, ...) bei geschickter Aufteilung der Teilnehmer die CPU Last verteilt werden.

Zum CRS112 kann ich leider nur wenig sagen; ich setze den ein, wenn ich an bestimmten Orten mehrere SFP Module für Glas benötige.

TL;DR:

Meiner Meinung nach sind RB2011, 3011 und jetzt auch 4011 vom Hardware Design am ehesten darauf ausgelegt Layer-3 oder Layer-4 Operationen durchzuführen; es gibt hier die Möglichkeit Layer-2 zu optimieren, allerdings nur begrenzt;

Die CRS1xx Serie war (meines Wissens nach) die erste Serie, die man auch mit SwOS betreiben konnte und damit praktisch alle durchgeführten VLANs hardware-offloaden konnte und somit die Geschwindigkeit des Switchings nur von physikalischen Begebenheiten (zB c in Cu) begrenzt war.

Die neue CRS3xx Serie, die es erst seit verhältnismäßig kurzer Zeit gibt, ist meiner Meinung nach der wichtigste Unterschied zu den anderen Routerboards; hier können nämlich RouterOS genutzt werden UND durchgeleitete VLANs (ohne Interface) hardware-offloaded durchgeleitet werden. Das, und nur das, war auch der Grund warum ich meine (sonst noch guten) CRS125 gegen CRS326 abgetauscht habe.

Detailunterschiede gibts natürlich auch, so hat der CRS328P als einzige Komponente von Mikrotik die Fähigkeit aktives + passives PoE softwaregesteuert auszugeben, ohne dass man mehr als ein Netzteil benötigt (siehe CRS112).

Wo würde ich was verwenden?

In einem Unternehmens-HQ mit einigen Aussenstellen, mit IPIP/IPSEC angebundenen Tunnel und dynamischen Routen würde ich definitiv einen RB3011 oder RB4011 hinstellen.

An einer der Aussenstellen, wo ich ein paar User habe und nur den Uplink ins HQ würde ich alles (NAT/MASQUERADING, Routing, Tunnel, ....) über einen RB2011 oder einen CRS326/CRS125 machen

Um das ganze noch abzurunden, noch die CCR

Sind für Datacenter oder WANs gedacht, haben viel RAM und viele Kerne. Bei allem, das instanziert oder anderweitig über mehrere Kerne aufgeteilt werden kann (z.B. OSPF) sind diese Dinger großartig; Der kleinste CCR hat 9 Kerne und kann damit 9 Tasks gleichzeitig durchführen, die sonst von einem, zwei oder maximal vier Kernen durchgeführt würden.

Nach meinem letzten Wissenstand ist die einzige Carrier-Grade Funktion, die mit einem CCR langsamer als mit einem RB4011 ausgeführt wird: BGP Routen lernen.

Nochmal TL;DR:

Ja, es gibt Unterschiede, auf der Website von Mikrotik unter Hardware findest du bei dem jeweiligen Produkt (fast) immer auch ein Block Diagramm. Dieses findest du dort im Reiter "Support & Downloads".

Iirc war auf dem MUM Europe in Wien auch ein VOrtrag mit dem Thema: Welcher Tik für welche Anwendung.

Sorry für den Text-Tsunami, manchmal kann ich mich einfach nicht halten ;)

lG

Areanod