Welche IP muss ich weiterleiten bei IPsec?

Hallo zusammen,

die Frage um die es geht ist, welche IP kommt aus einem IPsec-Tunnel und wie muss ich sie weiterleiten?

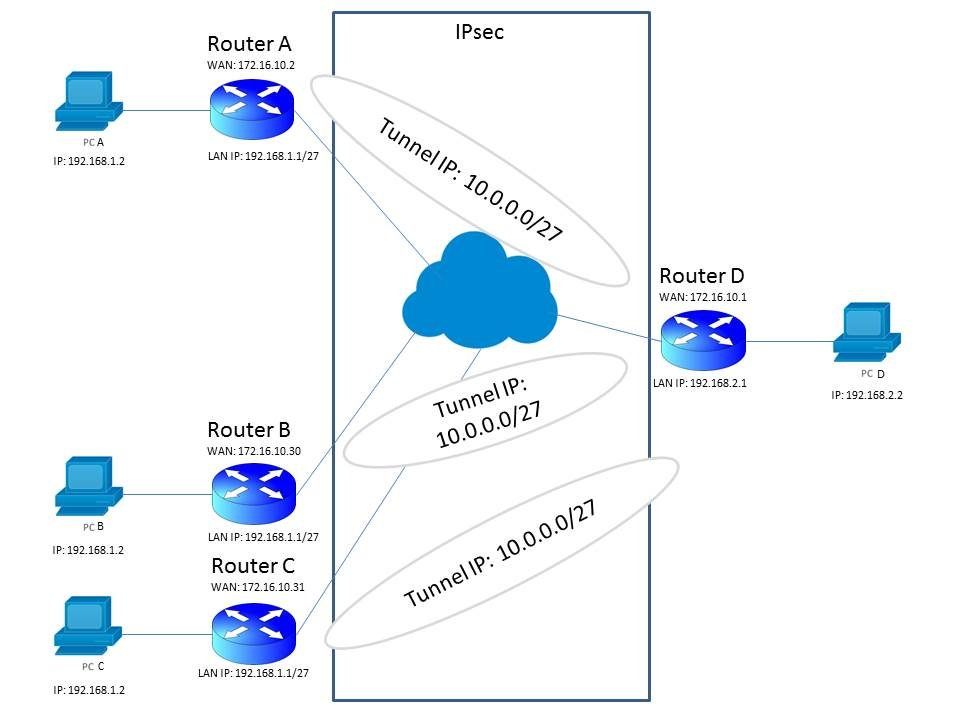

Hintergrund ist der, ich soll ein bzw. mehrere System, welche jeweils mit einem Router ausgestattet sind, über einen privaten APN mit einer Zentrale verbinden. Die Verbindung soll so sicher wie möglich sein. Deshalb nutze ich zusätzlich einen VPN und habe mich für IPsec entschieden. IPsec baut ja einen Tunnel zwischen zwei Router auf. Wie muss ich die Portweiterleitung adressieren, wenn ich mit einem PC hinter Router A kommunizieren will?

Und regelt der Router dann selbständig die Adressierung der Antwort vom PC an?

Gerade ist mir auch aufgefallen, falls PC D die jeweiligen PC hinter den Routern A,B,C ansprechend will und dafür die Tunnel IP verwenden muss, müssen die Tunnel IPs dann unterschiedlich sein?

Ich habe es mal grob aufgezeichnet.

die Frage um die es geht ist, welche IP kommt aus einem IPsec-Tunnel und wie muss ich sie weiterleiten?

Hintergrund ist der, ich soll ein bzw. mehrere System, welche jeweils mit einem Router ausgestattet sind, über einen privaten APN mit einer Zentrale verbinden. Die Verbindung soll so sicher wie möglich sein. Deshalb nutze ich zusätzlich einen VPN und habe mich für IPsec entschieden. IPsec baut ja einen Tunnel zwischen zwei Router auf. Wie muss ich die Portweiterleitung adressieren, wenn ich mit einem PC hinter Router A kommunizieren will?

Und regelt der Router dann selbständig die Adressierung der Antwort vom PC an?

Gerade ist mir auch aufgefallen, falls PC D die jeweiligen PC hinter den Routern A,B,C ansprechend will und dafür die Tunnel IP verwenden muss, müssen die Tunnel IPs dann unterschiedlich sein?

Ich habe es mal grob aufgezeichnet.

Please also mark the comments that contributed to the solution of the article

Content-Key: 484468

Url: https://administrator.de/contentid/484468

Printed on: April 25, 2024 at 16:04 o'clock

18 Comments

Latest comment

Hallo,

Deine IP ist keine IP. Das ist eine Netz ID nach CIDR.

https://de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Und da du hinter den Routern dessen IPs nicht kennen kannst/tust (Normalerweise), kannst du nur dessen WAN IP als Empfänger nutzen (an diese weiterleiten) und dann dort im Router die nächste Weiterleitung bauen. (Verkettung, von eine zum nächsten sichtbare, erreichbare IP. Routerkaskaden sind nun mal so.

https://de.wikihow.com/Router-kaskadieren

Gruß,

Peter

Deine IP ist keine IP. Das ist eine Netz ID nach CIDR.

https://de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Und da du hinter den Routern dessen IPs nicht kennen kannst/tust (Normalerweise), kannst du nur dessen WAN IP als Empfänger nutzen (an diese weiterleiten) und dann dort im Router die nächste Weiterleitung bauen. (Verkettung, von eine zum nächsten sichtbare, erreichbare IP. Routerkaskaden sind nun mal so.

https://de.wikihow.com/Router-kaskadieren

Gruß,

Peter

Moin

Ich meine, oben hat schon jemand geschrieben:

... Wenn Du Tunnel zwischen zwei Routern baust, verbindest du damit auch ein Routing. Der Router weiß "das Netz 192.168.1.0/24 erreiche ich über den Tunnel x, das Netz 192.168.2.0/24 über den Tunnel y" - wie soll das gehen, wenn die Ziel-IPs identisch sind?

Gruß

Jetzt wird klar:

Wenn ich jetzt PC A von PC D erreichen will muss ich wohl die 192.168.1.2 (Adresse des PCs welchen ich erreichen will) als Zieladresse nehmen. Da ich jedoch mehrere Tunnel geöffnet habe, bei denen alle PCs die IP 192.168.1.2 haben, ist nicht klar welcher angesprochen wird

o.k.Wenn ich jetzt PC A von PC D erreichen will muss ich wohl die 192.168.1.2 (Adresse des PCs welchen ich erreichen will) als Zieladresse nehmen. Da ich jedoch mehrere Tunnel geöffnet habe, bei denen alle PCs die IP 192.168.1.2 haben, ist nicht klar welcher angesprochen wird

Da jedoch alle PCs die 192.168.1.2 als IP behalten sollen...

jetzt wird's wohl wieder unklar??!!Ich meine, oben hat schon jemand geschrieben:

Es müssen unterschiedliche IP's sein.

... Wenn Du Tunnel zwischen zwei Routern baust, verbindest du damit auch ein Routing. Der Router weiß "das Netz 192.168.1.0/24 erreiche ich über den Tunnel x, das Netz 192.168.2.0/24 über den Tunnel y" - wie soll das gehen, wenn die Ziel-IPs identisch sind?

Gruß

Moin,

Offenbar hast Du nicht wirklich verstanden, wie das funktioniert. Du musst nichts weiterleiten, wenn Du es richtig machst. Deine Zeichnung ist auch falsch.

Die Clients wissen nichts vom IPsec-Tunnel. Für sie ist das vollkommen transparent. Die Clients müssen lediglich wissen, an welchen Router sie Pakete schicken müssen, die nicht in das eigene Netz gehen. Nehmen wir also mal an, ich habe im Netz 1 das IP-Netz 192.168.1.0/24 und den Router 192.168.1.1. Alles, was ein Client an dieses Netz schicken will, geht direkt auf den Draht und alles, was nicht dazu gehört, geht an den Router.

Nehmen wir weiter an, die andere Seite, das Netz 2 hat die Adresse 192.168.2.0/24. Nun will ein Rechner an dieses Netz ein Paket schicken. Ist nicht sein Netz. Also geht es an den Router. Der Router muss nun wissen, wie er das Netz erreichen kann. In seiner Tabelle steht, dass es da ein IPsec-Gateway gibt, über das er das Paket zustellen kann. Also reicht er das an das Gateway weiter.

Das Gateway packt nun ein IPsec-Paket für die Gegenstelle, von der es weiß, dass das Netz dahinter liegt und schickt es dahin. Die Gegenstelle packt es aus und, weil das ja nun das richtige Netz ist, kann das Paket zustellen. Da wird nichts weitergeleitet. Der Rechner 192.168.1.23 schickt an den Rechner 192.168.2.79 sein Paket und die Router sorgen dafür, dass es auch zugestellt wird.

Dehalb müssen bei dem Konstrukt, das Du vorhast, auch alle Netze verschiedene Adressen haben.

hth

Erik

Zitat von @P-jizzle:

die Frage um die es geht ist, welche IP kommt aus einem IPsec-Tunnel und wie muss ich sie weiterleiten?

die Frage um die es geht ist, welche IP kommt aus einem IPsec-Tunnel und wie muss ich sie weiterleiten?

Offenbar hast Du nicht wirklich verstanden, wie das funktioniert. Du musst nichts weiterleiten, wenn Du es richtig machst. Deine Zeichnung ist auch falsch.

Die Clients wissen nichts vom IPsec-Tunnel. Für sie ist das vollkommen transparent. Die Clients müssen lediglich wissen, an welchen Router sie Pakete schicken müssen, die nicht in das eigene Netz gehen. Nehmen wir also mal an, ich habe im Netz 1 das IP-Netz 192.168.1.0/24 und den Router 192.168.1.1. Alles, was ein Client an dieses Netz schicken will, geht direkt auf den Draht und alles, was nicht dazu gehört, geht an den Router.

Nehmen wir weiter an, die andere Seite, das Netz 2 hat die Adresse 192.168.2.0/24. Nun will ein Rechner an dieses Netz ein Paket schicken. Ist nicht sein Netz. Also geht es an den Router. Der Router muss nun wissen, wie er das Netz erreichen kann. In seiner Tabelle steht, dass es da ein IPsec-Gateway gibt, über das er das Paket zustellen kann. Also reicht er das an das Gateway weiter.

Das Gateway packt nun ein IPsec-Paket für die Gegenstelle, von der es weiß, dass das Netz dahinter liegt und schickt es dahin. Die Gegenstelle packt es aus und, weil das ja nun das richtige Netz ist, kann das Paket zustellen. Da wird nichts weitergeleitet. Der Rechner 192.168.1.23 schickt an den Rechner 192.168.2.79 sein Paket und die Router sorgen dafür, dass es auch zugestellt wird.

Dehalb müssen bei dem Konstrukt, das Du vorhast, auch alle Netze verschiedene Adressen haben.

hth

Erik

Moin,

Oder ich schicke das an den Router 1, der eine im Routerverbund eindeutige Adresse hat und schicke das dann via NAT wieder in das lokale Netz. Hässlich.

Liebe Grüße

Erik

Zitat von @Hubert.N:

[...]Da jedoch alle PCs die 192.168.1.2 als IP behalten sollen...

jetzt wird's wohl wieder unklar??!!... Wenn Du Tunnel zwischen zwei Routern baust, verbindest du damit auch ein Routing. Der Router weiß "das Netz 192.168.1.0/24 erreiche ich über den Tunnel x, das Netz 192.168.2.0/24 über den Tunnel y" - wie soll das gehen, wenn die Ziel-IPs identisch sind?

Oder ich schicke das an den Router 1, der eine im Routerverbund eindeutige Adresse hat und schicke das dann via NAT wieder in das lokale Netz. Hässlich.

Liebe Grüße

Erik

Moin,

klar gibt es die - aber das WILLST du nicht. Es spricht ja nix dagegen das du deinen Tunneln nen Netz gibst was geroutet werden kann und darin dann z.B. mittels NAT wieder auf die 192.168.1.2 gehst. Das is ne einfache Linux-Büchse die das rum-genatter machen kann.

Nur: Du wirst rausfinden das du dir damit in beide Knie gleichzeitig schiesst und am Ende ein Netz hast was absolut unstrukturiert ist. Du musst nämlich dann wissen das z.B. 192.168.11.2 auf Standort 1, 192.168.1.2 zeigt, die 192.168.21.2 auf Standort 2 192.168.1.2,....

Daher würde ich lieber JETZT in den sauen Apfel beissen und das richtig aufziehen als mit sowas erst anzufangen und später dann nicht nur die IPs anzupassen sondern auch noch allen Hilfsprogrammen, Angestellten usw. beizubiegen das es JETZT anders ist. Ganz davon ab das allein die DNS-Verwaltung dir entsprechende Kopfschmerzen machen wird.

klar gibt es die - aber das WILLST du nicht. Es spricht ja nix dagegen das du deinen Tunneln nen Netz gibst was geroutet werden kann und darin dann z.B. mittels NAT wieder auf die 192.168.1.2 gehst. Das is ne einfache Linux-Büchse die das rum-genatter machen kann.

Nur: Du wirst rausfinden das du dir damit in beide Knie gleichzeitig schiesst und am Ende ein Netz hast was absolut unstrukturiert ist. Du musst nämlich dann wissen das z.B. 192.168.11.2 auf Standort 1, 192.168.1.2 zeigt, die 192.168.21.2 auf Standort 2 192.168.1.2,....

Daher würde ich lieber JETZT in den sauen Apfel beissen und das richtig aufziehen als mit sowas erst anzufangen und später dann nicht nur die IPs anzupassen sondern auch noch allen Hilfsprogrammen, Angestellten usw. beizubiegen das es JETZT anders ist. Ganz davon ab das allein die DNS-Verwaltung dir entsprechende Kopfschmerzen machen wird.

Moin,

was ist eigentlich das Ziel? Sollen von den Clients der Außenstelle ein oder zwei Server in der Zentrale erreicht werden? Oder soll es tatsächlich so sein, dass alle alle anderen im den anderen Netzen erreichen können?

Bei der ersten Variante würde ich mal sagen: Nimm eine andere Technik (z. B. SSL-VPN), weil es einfacher ist und Du nichts an den Client-IPs ändern musst.

Bei der zweiten Variante ist eins klar: Die Netze müssen unterschiedliche Adressen haben. Da mit NAT zu arbeiten ist wie der Wohnwagen am Ferrari. Kann man machen, ist aber Sch...

Liebe Grüße

Erik

was ist eigentlich das Ziel? Sollen von den Clients der Außenstelle ein oder zwei Server in der Zentrale erreicht werden? Oder soll es tatsächlich so sein, dass alle alle anderen im den anderen Netzen erreichen können?

Bei der ersten Variante würde ich mal sagen: Nimm eine andere Technik (z. B. SSL-VPN), weil es einfacher ist und Du nichts an den Client-IPs ändern musst.

Bei der zweiten Variante ist eins klar: Die Netze müssen unterschiedliche Adressen haben. Da mit NAT zu arbeiten ist wie der Wohnwagen am Ferrari. Kann man machen, ist aber Sch...

Liebe Grüße

Erik

Anregungen zur Adressierung findest du hier:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

und

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Das sollte alle Fragen beantworten.

Das 10.0.0.0 /27 Netz intern kannst du beibehalten. Es wird ja so auf allen beteiligten IPsec Routern eingegeben.

Leider ist es aber wenig intelligent gewählt.

Sinnvoll wäre es gewesen intern ein etwas exotischeres IP Netz zu wählen. Siehe dazu auch hier:

VPNs einrichten mit PPTP

die 10.0.0.0 ist ein massenweise verwendetes Allerweltsnetz. Sowie auch nur irgendwo in deinem Gesamtnetz dieses IP Netz auftaucht ist aus mit dem Routing. Ein etwas mehr Einzigartigere Netzadrese wie 10.88.8.0 oder 10.88.89.0 usw. usw. oder ein 172er Netz wäre etwas weitsichtiger gewesen.

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

und

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Das sollte alle Fragen beantworten.

Das 10.0.0.0 /27 Netz intern kannst du beibehalten. Es wird ja so auf allen beteiligten IPsec Routern eingegeben.

Leider ist es aber wenig intelligent gewählt.

Sinnvoll wäre es gewesen intern ein etwas exotischeres IP Netz zu wählen. Siehe dazu auch hier:

VPNs einrichten mit PPTP

die 10.0.0.0 ist ein massenweise verwendetes Allerweltsnetz. Sowie auch nur irgendwo in deinem Gesamtnetz dieses IP Netz auftaucht ist aus mit dem Routing. Ein etwas mehr Einzigartigere Netzadrese wie 10.88.8.0 oder 10.88.89.0 usw. usw. oder ein 172er Netz wäre etwas weitsichtiger gewesen.

Moin,

Vom Server aus alle Standorte oder vielleicht doch von allen Standorten den Server? Sprich: Verbindet sich der Client mit dem Server, um z. B. eine Datei zu öffnen? Oder soll sich der Admin vom Server aus auf den Client aufschalten können?

Da ich vermute, dass eher das erste der Fall ist, hätte SSLVPN den Vorteil, dass Du da keine Probleme mit den IPs bekommst. Bei uns funktioniert das so:

Der User in der Außenstelle verbindet sich mit einem SSLVPN-Client mit der Watchguard. Danach kann der User sich auf einem Terminalserver einloggen und mit dem dann auf das trusted net innerhalb der Zentrale zugreifen. Welche IP der Client hat, ist dabei vollkommen egal. Der Client muss nur die öffentliche IP der Watchguard kennen. Mehr nicht. Einfach einzurichten (auf der Clientseite) und läuft.

IPsec lohnt sich m. E. eigentlich nur dann, wenn man zwei Standorte dauerhaft miteinander so vernetzen will, dass alle auf alles prinzipiell zugreifen können. Dann braucht es zwei Gateways und an den verschiedenen Standorten unterschiedliche IP-Netze.

Liebe Grüße

Erik

Zitat von @P-jizzle:

@erikro

Ziel ist es, dass man von dem Server alle Standorte erreichen kann. Die Standorte müssen unter sich nicht kommunizieren (bzw. nur bei wenigen Ausnahmefällen).

Welchen Vorteil hat SSL-VPN bei meinem Anliegen?

@erikro

Zitat von @erikro:

was ist eigentlich das Ziel? Sollen von den Clients der Außenstelle ein oder zwei Server in der Zentrale erreicht werden? Oder soll es tatsächlich so sein, dass alle alle anderen im den anderen Netzen erreichen können?

was ist eigentlich das Ziel? Sollen von den Clients der Außenstelle ein oder zwei Server in der Zentrale erreicht werden? Oder soll es tatsächlich so sein, dass alle alle anderen im den anderen Netzen erreichen können?

Ziel ist es, dass man von dem Server alle Standorte erreichen kann. Die Standorte müssen unter sich nicht kommunizieren (bzw. nur bei wenigen Ausnahmefällen).

Welchen Vorteil hat SSL-VPN bei meinem Anliegen?

Vom Server aus alle Standorte oder vielleicht doch von allen Standorten den Server? Sprich: Verbindet sich der Client mit dem Server, um z. B. eine Datei zu öffnen? Oder soll sich der Admin vom Server aus auf den Client aufschalten können?

Da ich vermute, dass eher das erste der Fall ist, hätte SSLVPN den Vorteil, dass Du da keine Probleme mit den IPs bekommst. Bei uns funktioniert das so:

Der User in der Außenstelle verbindet sich mit einem SSLVPN-Client mit der Watchguard. Danach kann der User sich auf einem Terminalserver einloggen und mit dem dann auf das trusted net innerhalb der Zentrale zugreifen. Welche IP der Client hat, ist dabei vollkommen egal. Der Client muss nur die öffentliche IP der Watchguard kennen. Mehr nicht. Einfach einzurichten (auf der Clientseite) und läuft.

IPsec lohnt sich m. E. eigentlich nur dann, wenn man zwei Standorte dauerhaft miteinander so vernetzen will, dass alle auf alles prinzipiell zugreifen können. Dann braucht es zwei Gateways und an den verschiedenen Standorten unterschiedliche IP-Netze.

Liebe Grüße

Erik

Der User in der Außenstelle verbindet sich mit einem SSLVPN-Client mit der Watchguard

<OT> Viel sinnvoller wäre es da dann die ganze Außenstelle mit der Zentrale zu verbinden, also ein LAN to LAN VPN statt das jeder User einzeln immer den VPN Client starten muss.Das wäre ein falsches Design bzw. ein falsch verstandener VPN Ansatz. Mit einem LAN to LAN VPN kann die Außenstelle transparent in der Zentrale arbeiten ohne Einzelfrickelei mit den VPN Clients. Aber egal...man kanns ja auch umständlich machen. </OT>

IPsec lohnt sich m. E. eigentlich nur dann, wenn man zwei Standorte dauerhaft miteinander so vernetzen will

Nein, das ist Unsinn (sorry) und auch sachlich falsch, denn bei so gut wie allen Betriebssystemen und Smartphones sind IPsec Clients per Default an Bord für einen Client bezogenen VPN Zugriff mobiler Einzelbenutzer !!Siehe dazu auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IPsec ist wie alle anderen VPN Protokolle auch sowohl für die Client als auch für die LAN Kopplung gleichermaßen geeignet.

Moin,

Deshalb ja die Frage, was das Ziel ist. Unsere User arbeiten in der Regel lokal und nur einzelne User dürfen überhaupt auf dem TS in der Zentrale ganz bestimmte Aufgaben erledigen.

Genau das ist bei uns nicht gewünscht. Die Mitarbeiter, die nicht mit den speziellen Aufgaben befasst sind, sollen nicht von außen auf die Zentrale zugreifen können.

Das ist bei uns (Zugriff mit mobile devices, womöglich privaten) nicht nur nicht gewünscht, sondern ausdrücklich verboten.

Liebe Grüße

Erik

Zitat von @aqui:

Der User in der Außenstelle verbindet sich mit einem SSLVPN-Client mit der Watchguard

<OT> Viel sinnvoller wäre es da dann die ganze Außenstelle mit der Zentrale zu verbinden, also ein LAN to LAN VPN statt das jeder User einzeln immer den VPN Client starten muss.Deshalb ja die Frage, was das Ziel ist. Unsere User arbeiten in der Regel lokal und nur einzelne User dürfen überhaupt auf dem TS in der Zentrale ganz bestimmte Aufgaben erledigen.

Das wäre ein falsches Design bzw. ein falsch verstandener VPN Ansatz. Mit einem LAN to LAN VPN kann die Außenstelle transparent in der Zentrale arbeiten ohne Einzelfrickelei mit den VPN Clients. Aber egal...man kanns ja auch umständlich machen. </OT>

Genau das ist bei uns nicht gewünscht. Die Mitarbeiter, die nicht mit den speziellen Aufgaben befasst sind, sollen nicht von außen auf die Zentrale zugreifen können.

IPsec lohnt sich m. E. eigentlich nur dann, wenn man zwei Standorte dauerhaft miteinander so vernetzen will

Nein, das ist Unsinn (sorry) und auch sachlich falsch, denn bei so gut wie allen Betriebssystemen und Smartphones sind IPsec Clients per Default an Bord für einen Client bezogenen VPN Zugriff mobiler Einzelbenutzer !!Das ist bei uns (Zugriff mit mobile devices, womöglich privaten) nicht nur nicht gewünscht, sondern ausdrücklich verboten.

Liebe Grüße

Erik

und nur einzelne User dürfen überhaupt auf dem TS in der Zentrale ganz bestimmte Aufgaben erledigen.

Für die erzeugt man dann entsprechende Zugriffsregeln im Router oder Firewall Genau das ist bei uns nicht gewünscht.

Gut ist aber die umständlichere Variante und macht man VPN designtechnisch meistens nicht so. Sinnvoller wären hier wie gesagt entsprechende Access Regeln.Der Nachteil ist immer das ESP Protokoll und entsprechende Caches im NAT Prozess bei IPsec. Nicht alle Router können mit multiplen ESP Sessions via NAT umgehen. Aber das Problem hast du nicht mit der Nutzung eines SSL basierten VPN Protokolls !

Es gibt eben viele Wege nach Rom...

Das ist bei uns (Zugriff mit mobile devices, womöglich privaten) nicht nur nicht gewünscht, sondern ausdrücklich verboten.

Dann lässt man es in der Konfig auch schlicht und einfach weg !! OK, aber nun wieder zurück zum Thema des TO...