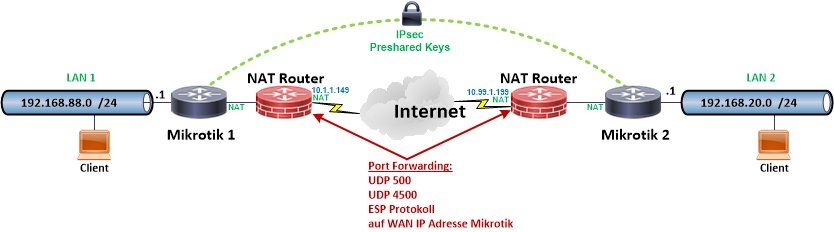

IPsec-Site2Site-Tunnel zwischen zwei MikroTik-Routern, beide MikroTik-Router hinter NAT

Hallo, ich brauche mal einen Tipp bei der Einrichtung eines IPsec-Site2Site-Tunnels

zwischen zwei MikroTik-Routern über das Internet.

Ich habe hier den Fall, dass beide MikroTik-Router nicht direkt am Internet angeschlossen sind,

sondern hinter Routern, die entsprechend NAT machen.

Der Aufbau sieht wie folgt aus (mit fiktiven IP-Adressen):

NAT-Router A: WAN-IP = 1.1.1.1/24, LAN-IP = 192.168.1.1/24, Gateway = 1.1.1.2

MikroTik-Router A: WAN-IP = 192.168.1.2/24, Gateway = 192.168.1.1

LAN-IP = 192.168.10.1/24

NAT-Router B = 2.2.2.2/24, LAN-IP = 192.168.2.1/24, Gateway = 2.2.2.1

MikroTik-Router B: WAN-IP = 192.168.2.2/24, Gateway = 192.168.2.1

LAN-IP = 192.168.20.1/24

Es soll also ein Site2Site-Tunnel zwischen diesen beiden MikroTik-Routern hergestellt werden,

wobei am Ende das Netz 192.168.10.0/24 (LAN-Netz auf Seite von MikroTik-Router A) mit dem

Netz 192.168.20.0/24 (LAN-Netz auf Seite von MikroTik-Router A) kommunizeren soll.

Auf den NAT-Routern habe ich bereits Portweiterleitungen für UDP-Port 500 + 4500

auf die jeweilige WAN-IP des MikroTik-Routers eingerichtet.

Nur bei der IPsec-Konfiguration komme ich gerade nicht weiter,

weil ich das bisher noch nicht gemacht habe.

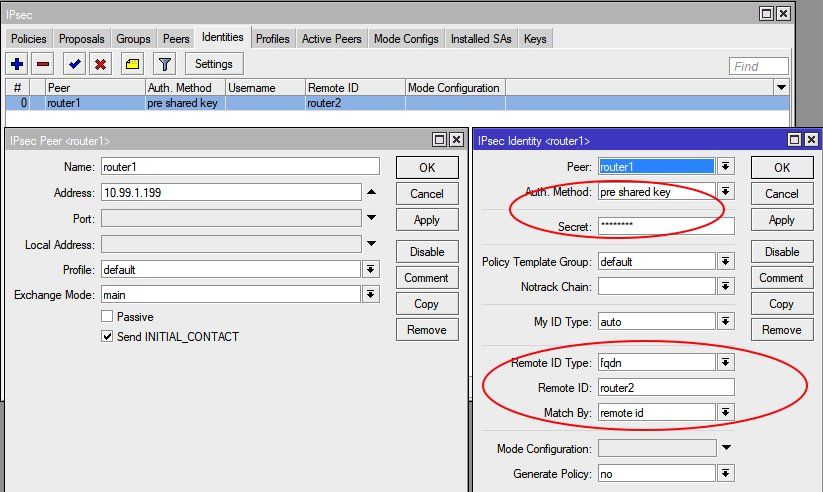

Ich habe im Internet gelesen, dass man bei dem Fall, dass die MikroTik-Router hinter NAT-Routern angeschlossen sind,

auch die "Local Identity" und die "Remote Identity" konfigurieren muss.

Was dabei genau gemacht werden muss war mir nicht ganz klar.

Wie gesagt, habe was den IPsec-Tunnel an sich betrifft aktuell noch nichts konfiguriert.

Brauche erstmal Hinweise was dabei zu beachten ist bei dem Sonderfall,

dass beide MikroTik-Router hinter NAT sind.

zwischen zwei MikroTik-Routern über das Internet.

Ich habe hier den Fall, dass beide MikroTik-Router nicht direkt am Internet angeschlossen sind,

sondern hinter Routern, die entsprechend NAT machen.

Der Aufbau sieht wie folgt aus (mit fiktiven IP-Adressen):

NAT-Router A: WAN-IP = 1.1.1.1/24, LAN-IP = 192.168.1.1/24, Gateway = 1.1.1.2

MikroTik-Router A: WAN-IP = 192.168.1.2/24, Gateway = 192.168.1.1

LAN-IP = 192.168.10.1/24

NAT-Router B = 2.2.2.2/24, LAN-IP = 192.168.2.1/24, Gateway = 2.2.2.1

MikroTik-Router B: WAN-IP = 192.168.2.2/24, Gateway = 192.168.2.1

LAN-IP = 192.168.20.1/24

Es soll also ein Site2Site-Tunnel zwischen diesen beiden MikroTik-Routern hergestellt werden,

wobei am Ende das Netz 192.168.10.0/24 (LAN-Netz auf Seite von MikroTik-Router A) mit dem

Netz 192.168.20.0/24 (LAN-Netz auf Seite von MikroTik-Router A) kommunizeren soll.

Auf den NAT-Routern habe ich bereits Portweiterleitungen für UDP-Port 500 + 4500

auf die jeweilige WAN-IP des MikroTik-Routers eingerichtet.

Nur bei der IPsec-Konfiguration komme ich gerade nicht weiter,

weil ich das bisher noch nicht gemacht habe.

Ich habe im Internet gelesen, dass man bei dem Fall, dass die MikroTik-Router hinter NAT-Routern angeschlossen sind,

auch die "Local Identity" und die "Remote Identity" konfigurieren muss.

Was dabei genau gemacht werden muss war mir nicht ganz klar.

Wie gesagt, habe was den IPsec-Tunnel an sich betrifft aktuell noch nichts konfiguriert.

Brauche erstmal Hinweise was dabei zu beachten ist bei dem Sonderfall,

dass beide MikroTik-Router hinter NAT sind.

Please also mark the comments that contributed to the solution of the article

Content-Key: 564730

Url: https://administrator.de/contentid/564730

Printed on: April 18, 2024 at 04:04 o'clock

35 Comments

Latest comment

was dabei zu beachten ist bei dem Sonderfall, dass beide MikroTik-Router hinter NAT sind.

Das ist KEIN Sonderfall sondern mehr oder minder ja üblich in der Praxis.Was etwas verwirrend ist sind die 2 LAN IPs auf beiden Seiten ???

LAN-IP = 192.168.1.1/24 und dann zusätzlich LAN-IP = 192.168.10.1/24

Analog am 2ten Router mit dem .2.0er und .20.0er Netz ?!

Ist das ein Tippfehler, sind dort 2 lokale LAN IP Segmente oder was hat es damit auf sich ?

Auf den NAT-Routern habe ich bereits Portweiterleitungen für UDP-Port 500 + 4500

Das reicht nicht !Wie jeder Netzwerker weiss wird der IPsec Tunnel mit dem ESP Protokoll gemacht. ESP ist ein eigenständiges IP Protokoll mit der Nummer 50 (kein TCP oder UDP 50 !)

Siehe dazu auch unbedingt die Kaskaden_Hinweise dazu für Router Kaskaden !

Generell ist die IPsec Site2Site Konfig recht einfach. Du benötigst keinerlei Einrichtungen in der Firewall wenn du die NAT Default Konfig verwendest, denn das hat der MT dann automatisch schon erledigt.

auch die "Local Identity" und die "Remote Identity" konfigurieren muss.

Das kommt darauf an....Wenn die WAN IPs (oben im Beispiel sind ja sicher nur Dummies, oder ?!) feste und statische öffentliche IPs sind dann kannst du auch eine Identifikation über die IPs machen. Sind es wechselnde machst du es mit einem Identity String.

habe was den IPsec-Tunnel an sich betrifft aktuell noch nichts konfiguriert.

Hier findest du etwas grundlegende Hilfe dazu:IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Die Konfig Schritte sind aber letztlich immer die gleichen:

Hier sollte man immer 3DES und SHA1 deaktivieren, da nicht mehr sicher.

Testweise hier die WAN IPs für das Peer Ziel. Wenn du DynDNS verwendest kommt hier der Hostname hin.

Preshared key und die ID wird über den remoten Namen authentisiert.

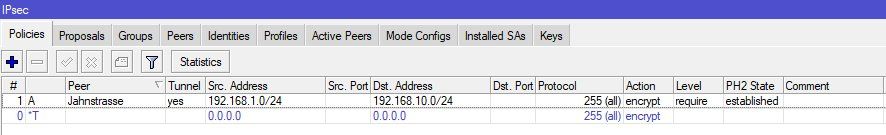

Wenn der Tunnel steht, dann geht der State in dieser Anzeige auf Established !

Analog machst du die Settings auch auf dem Router 2 dem anderen Ende des Tunnels !

Beispiel Setup Mikrotik Site to Site IPsec VPN mit kaskadierten NAT Routern:

Beispiel Setup Mikrotik Site to Site IPsec VPN mit kaskadierten NAT Routern:

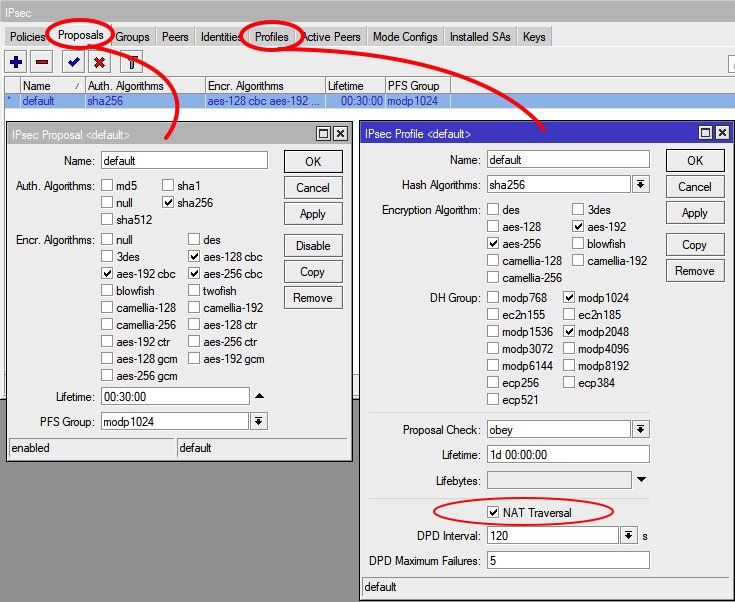

1.) Default Crypto Profil und Proposal einrichten:

1.) Default Crypto Profil und Proposal einrichten:

Hier sollte man immer 3DES und SHA1 deaktivieren, da nicht mehr sicher. 2.) VPN Tunnel Peer und Identität setzen:

2.) VPN Tunnel Peer und Identität setzen:

Testweise hier die WAN IPs für das Peer Ziel. Wenn du DynDNS verwendest kommt hier der Hostname hin.Preshared key und die ID wird über den remoten Namen authentisiert.

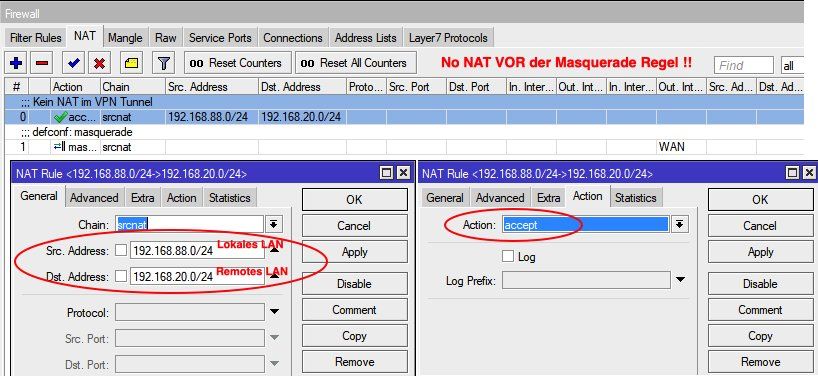

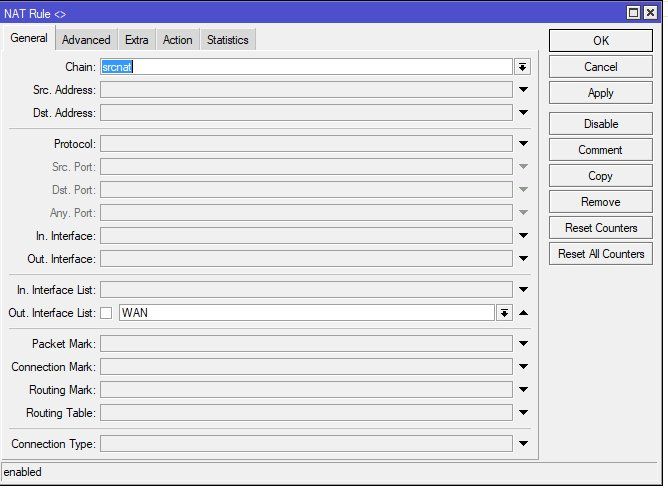

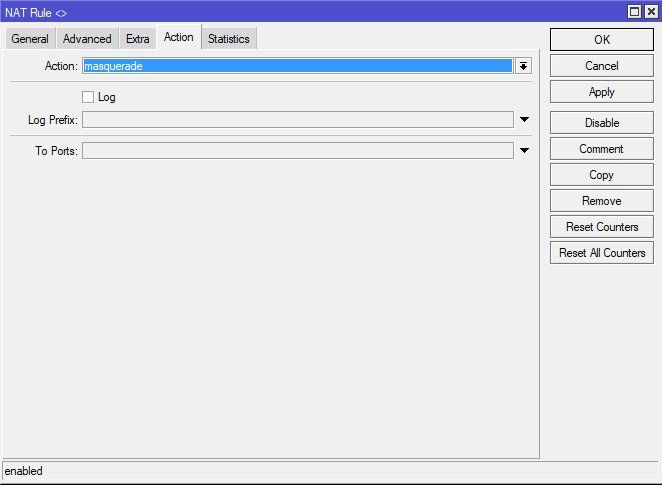

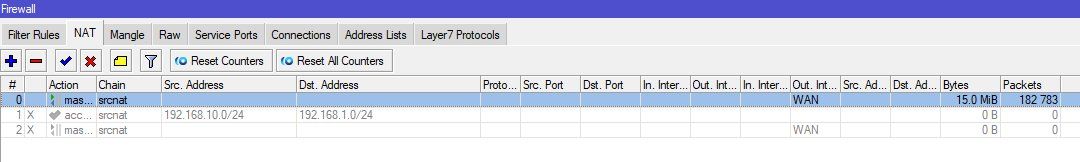

3.) NAT (IP Translation) im VPN Tunnel deaktivieren:

3.) NAT (IP Translation) im VPN Tunnel deaktivieren:

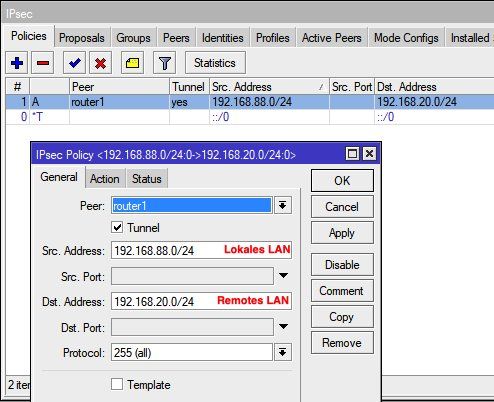

4.) Tunnel Policy setzen:

4.) Tunnel Policy setzen:

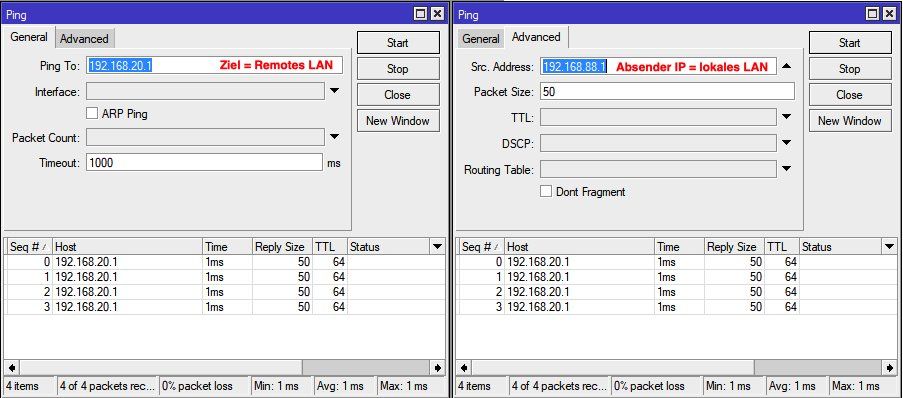

Wenn der Tunnel steht, dann geht der State in dieser Anzeige auf Established ! 5.) Finaler Ping Check:

5.) Finaler Ping Check:

Analog machst du die Settings auch auf dem Router 2 dem anderen Ende des Tunnels !

Hi, habe den S2S-Tunnel ans Laufen bekommen.

👍Das ESP-Protokoll musste ich noch nie "durchreichen",

Dann hast du Glück das dein davor kaskadierter Router das intelligent kann. Viele können das nicht, deshalb die wasserdichte Variante. Das ist salopp gesagt sowas wie ein Username der zur Authentisierung abgefragt wird. Normal nimmt IPsec immer die IP Adressen. Das gaht dann aber davon aus das diese fest und statisch ist was ja nicht immer gegeben ist wie z.B. in deinem Fall. Bei wechselnden IPs nimmt man also feste vorgegebene Strings wie im Beispiel. Das kann auch sowas wie "franz" oder "willi" sein und ist frei definierbar. Auch sowas wie franz@router1 kann man nehmen. Diese Strings sind dann statisch und können sich nicht ändern.

Ich vermute mal, dass sich die Peers über ihre "Local Identity" bei der jeweiligen Gegenstelle so zu sagen "ausweisen"!?

Genau richtig !Wenn's das denn war bitte

How can I mark a post as solved?

nicht vergessen.

Hallo zusammen,

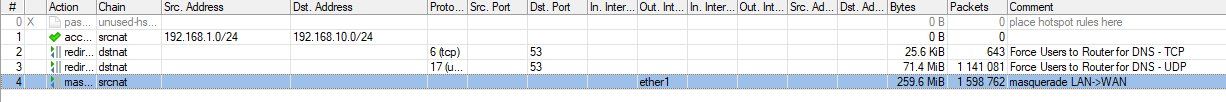

versuche gerade die 5-Schritte Anleitung bei mir zu implementieren. Das mit dem NAT aus Schritt 3 habe ich noch nicht gerafft.

Mein Masquarade ist recht simpel aufgebaut:

Wo genau muss die SRCnat-Regel jetzt hin, vor oder nach dem Masquarade?

2. Frage:

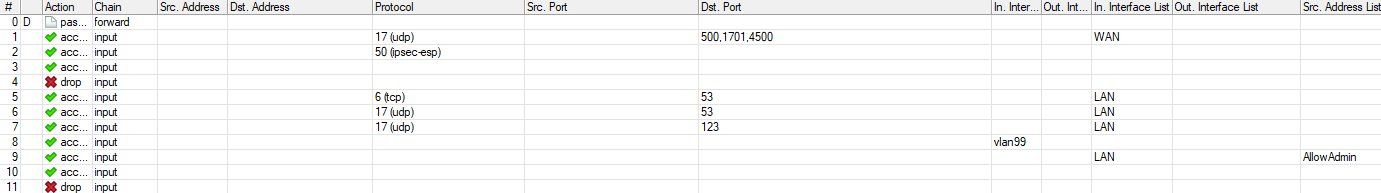

was hat es mit den UDP-Ports 500 und 4500 auf sich? Muss ich da noch FW-Regeln anpassen?

3. Frage:

Die Telekom vergibt nach jeder Einwahl per PPPoE eine neue IP. Ich habe mich gestern bei deSEC erfolgreich anmelden können, allerdings finde ich kein passendes Script für den MT, damit er die IP bei SRCnat updatet. Meine Versuche die fetch URL umzustellen, gelingt mir nicht.

Spartacus

NACHTRAG:

heißt das, dass der Tunnel aufgebaut ist?

Netze sehe ich aber noch nicht und ich kann auch keine Policies anlegen. Dann schmiert mir Winbox ab. ICh habe gelesen, dass die Policies automatisch angelegt werden, aber auch das passiert nicht. Wo habe ich etwas vergessen?

versuche gerade die 5-Schritte Anleitung bei mir zu implementieren. Das mit dem NAT aus Schritt 3 habe ich noch nicht gerafft.

Mein Masquarade ist recht simpel aufgebaut:

Wo genau muss die SRCnat-Regel jetzt hin, vor oder nach dem Masquarade?

2. Frage:

was hat es mit den UDP-Ports 500 und 4500 auf sich? Muss ich da noch FW-Regeln anpassen?

3. Frage:

Die Telekom vergibt nach jeder Einwahl per PPPoE eine neue IP. Ich habe mich gestern bei deSEC erfolgreich anmelden können, allerdings finde ich kein passendes Script für den MT, damit er die IP bei SRCnat updatet. Meine Versuche die fetch URL umzustellen, gelingt mir nicht.

Spartacus

NACHTRAG:

heißt das, dass der Tunnel aufgebaut ist?

Netze sehe ich aber noch nicht und ich kann auch keine Policies anlegen. Dann schmiert mir Winbox ab. ICh habe gelesen, dass die Policies automatisch angelegt werden, aber auch das passiert nicht. Wo habe ich etwas vergessen?

Immer vor das Masquerading sonst wird der Tunnel auch geNATet.

2.) Ja, die Firewall muss die IPsec Protokollkomponenten UDP 500, 4500 und ESP wenigstens auf der IPsec Responder Seite passieren lassen. Auf der Initiator Seite ist das nicht unbedingt erforderlich.

Die Firewall der MT Default Konfig hat das schon alles vorgesehen. Diese beiden Anpassungen muss man also nur machen wenn man eine eigene FW und NAT Konfig gemacht hat und NICHT die der default Konfig nutzt.

3.) Versuch sonst einmal "dnshome" https://www.dnshome.de/

Dort klappt es fehlerfrei wie du am Cisco Skript sehen kannst:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

2.) Ja, die Firewall muss die IPsec Protokollkomponenten UDP 500, 4500 und ESP wenigstens auf der IPsec Responder Seite passieren lassen. Auf der Initiator Seite ist das nicht unbedingt erforderlich.

Die Firewall der MT Default Konfig hat das schon alles vorgesehen. Diese beiden Anpassungen muss man also nur machen wenn man eine eigene FW und NAT Konfig gemacht hat und NICHT die der default Konfig nutzt.

3.) Versuch sonst einmal "dnshome" https://www.dnshome.de/

Dort klappt es fehlerfrei wie du am Cisco Skript sehen kannst:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Hi,

der Tunnel steht jetzt auf beiden Seiten.

aber ich kann die Netzte nicht pingen. Hier scheint es noch ein FW Problem zu geben....ich sehe aber den Fehler nicht.....oder müssen die Ports in die Forward Chain, ich mache ja im ersten Schritt nur einen Ping auf die jeweilige Router Adresse in dem entfernten LAN ?

Mein NAT sieht jetzt so aus!

der Tunnel steht jetzt auf beiden Seiten.

aber ich kann die Netzte nicht pingen. Hier scheint es noch ein FW Problem zu geben....ich sehe aber den Fehler nicht.....oder müssen die Ports in die Forward Chain, ich mache ja im ersten Schritt nur einen Ping auf die jeweilige Router Adresse in dem entfernten LAN ?

Mein NAT sieht jetzt so aus!

der Tunnel steht jetzt auf beiden Seiten.

👍Hier scheint es noch ein FW Problem zu geben oder müssen die Ports in die Forward Chain

Das ist zu vermuten. Traffic von .1.0 zu .10.0 und vise versa muss erlaubt sein und ohne NAT über die FW.Kannst du auch die beiden lokalen LAN IP Adressen der MTs nicht pingen ?

Achte darauf, solltest du das MT Ping Tool verwenden, das du die Absender IP immer auf deine lokale IP setzt wenn du das lokale Gegenüber pingst. Sonst nimmt das Ping Tool die des PPPoE was dann ins Nirwana geht.

Hi aqui,

ich habe jetzt Source auf 192.168.1.1 (das ist der Router selbst) gestellt. Ich kann aber nicht auf mich selbst pingen. Allerdings kann ich Maschinen im selben VLAN, sprich in 192.168.1.0 pingen. Maschinen im Remote-LAN sind nicht erreichbar.

Stimmt dann was mit der NAT Rule nicht? Oder wo genau lasse ich jetzt den Traffic zwischen .1.0 und .10.0 zu?

...verstehe ich noch nicht so ganz

Spartacus

ich habe jetzt Source auf 192.168.1.1 (das ist der Router selbst) gestellt. Ich kann aber nicht auf mich selbst pingen. Allerdings kann ich Maschinen im selben VLAN, sprich in 192.168.1.0 pingen. Maschinen im Remote-LAN sind nicht erreichbar.

Stimmt dann was mit der NAT Rule nicht? Oder wo genau lasse ich jetzt den Traffic zwischen .1.0 und .10.0 zu?

...verstehe ich noch nicht so ganz

Spartacus

Hi,

jetzt noch mal etwas Spezielles!

Ich habe jetzt lokal verschiedene VLANs in der Struktur 172.16.x.x. Aus diesen VLANs dürfen ausgesuchte Clients ins Netz 192.x.x.0/24. Der ipSec Tunnel verbindet nun dieses Subnetz mit dem entfernten Subnetz 192.n.n.0/24.

Befindet sich ein Client in einem der beiden Subnetze 192.... können sich die Geräte sehen.

Wie kriege ich es denn jetzt hin, dass auch Geräte aus 172.16.x.x über den Tunnel Geräte in 192.n.n.0/24 sehen? Wie müsste hier ein Forward aussehen?

Spartacus

jetzt noch mal etwas Spezielles!

Ich habe jetzt lokal verschiedene VLANs in der Struktur 172.16.x.x. Aus diesen VLANs dürfen ausgesuchte Clients ins Netz 192.x.x.0/24. Der ipSec Tunnel verbindet nun dieses Subnetz mit dem entfernten Subnetz 192.n.n.0/24.

Befindet sich ein Client in einem der beiden Subnetze 192.... können sich die Geräte sehen.

Wie kriege ich es denn jetzt hin, dass auch Geräte aus 172.16.x.x über den Tunnel Geräte in 192.n.n.0/24 sehen? Wie müsste hier ein Forward aussehen?

Spartacus

Hi aqui,

besten Dank, werde ich checken.

Jetzt noch mal kurz zu dnshome. Bin etwas zu blöd das Mikrotik Script zu bauen und die Anleitungen beziehen sich immer auf die Fritzboxen.

Ich habe von dnshome diese Daten bekommen:

Update Url: https://www.dnshome.de/dyndns.php

Subdomain/Username: hostname.dnshome.de

Passwort: 123456789

Leider kann man auf der DNSHOME-Seite nicht sehen, ob die Ip Adresse korrekt angekommen ist, also habe ich die Update-URL im Browser aufgerufen. Dann wird meine IP auch angezeigt und ich nehme mal an, abgespeichert. Demnach müsste ich im Netz unter hostname.dnshome.de erreichbar sein, oder? ...bin ich aber nicht! Oder setzt sich der DNS-Name anders zusammen?

Alles sehr komplex!

besten Dank, werde ich checken.

Jetzt noch mal kurz zu dnshome. Bin etwas zu blöd das Mikrotik Script zu bauen und die Anleitungen beziehen sich immer auf die Fritzboxen.

Ich habe von dnshome diese Daten bekommen:

Update Url: https://www.dnshome.de/dyndns.php

Subdomain/Username: hostname.dnshome.de

Passwort: 123456789

Leider kann man auf der DNSHOME-Seite nicht sehen, ob die Ip Adresse korrekt angekommen ist, also habe ich die Update-URL im Browser aufgerufen. Dann wird meine IP auch angezeigt und ich nehme mal an, abgespeichert. Demnach müsste ich im Netz unter hostname.dnshome.de erreichbar sein, oder? ...bin ich aber nicht! Oder setzt sich der DNS-Name anders zusammen?

Alles sehr komplex!

Du müsstest von denen einen Aktualisierungs URL bekommen haben ala www.dnshome.de/nic/update...

Der URL hat immer /nic/update als Directory Struktur.

Beim Cisco Script wird der Aktualisierungs URL so angegeben:

http://<Subdomain:password>@www.dnshome.de/nic/update?Subdomain=<h>&myip=<a>

wobei <Subdomain:password> dann in deinem Beispiel mit hostname.dnshome.de:123456789 ersetzt werden müsste so das der URL im Script dann vollständig

für dein Beispiel lauten müsste.

Der URL hat immer /nic/update als Directory Struktur.

Beim Cisco Script wird der Aktualisierungs URL so angegeben:

http://<Subdomain:password>@www.dnshome.de/nic/update?Subdomain=<h>&myip=<a>

wobei <Subdomain:password> dann in deinem Beispiel mit hostname.dnshome.de:123456789 ersetzt werden müsste so das der URL im Script dann vollständig

http://hostname.dnshome.de:123456789@www.dnshome.de/nic/update?Subdomain=<h>&myip=<a>

Hi aqui,

ja, danke Dir. Das habe ich schon verstanden, aber der Name, den ich dann in mein IPSEC als "Hostname" eintrage, dass ist doch dann hostname.dnshome.de. Und wenn ich einen ping auf diesen Namen mache, müsste ich auch eine Antwort bekommen...und die krieg ich nicht, also wird meine WAN IP nicht richtig registriert.....und blöd ist, dass man im Dunkeln stochert, da man auf der Webseite des Dienstanbieters nichts sehen kann.

Spartacus

ja, danke Dir. Das habe ich schon verstanden, aber der Name, den ich dann in mein IPSEC als "Hostname" eintrage, dass ist doch dann hostname.dnshome.de. Und wenn ich einen ping auf diesen Namen mache, müsste ich auch eine Antwort bekommen...und die krieg ich nicht, also wird meine WAN IP nicht richtig registriert.....und blöd ist, dass man im Dunkeln stochert, da man auf der Webseite des Dienstanbieters nichts sehen kann.

Spartacus

Tach,

so, das war eine Geburt! Aber jetzt läuft es.

Provider: https://www.dnshome.de/

Wenn man seine Domain registriert, bekommt man eine mail mit dem Inhalt:

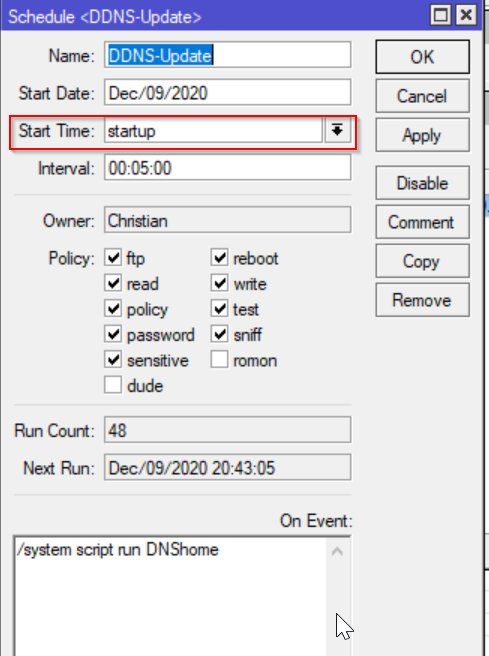

Hier das Script:

Viel Spass,

Spartacus

so, das war eine Geburt! Aber jetzt läuft es.

Provider: https://www.dnshome.de/

Wenn man seine Domain registriert, bekommt man eine mail mit dem Inhalt:

- UpdateURL:

- Subdomain/Username:

- Passwort:

Hier das Script:

:global ddnsuser "Subdomain/Username"

:global ddnspass "Passwort"

:global theinterface "Interface"

:global ddnshost Subdomain/Username

:global ipddns [:resolve $ddnshost];

:global ipfresh [ /ip address get [/ip address find interface=$theinterface ] address ]

:if ([ :typeof $ipfresh ] = nil ) do={

:log info ("DynDNS: No ip address on $theinterface .")

} else={

:for i from=( [:len $ipfresh] - 1) to=0 do={

:if ( [:pick $ipfresh $i] = "/") do={

:set ipfresh [:pick $ipfresh 0 $i];

}

}

:if ($ipddns != $ipfresh) do={

:log info ("DynDNS: IP-DynDNS = $ipddns")

:log info ("DynDNS: IP-Fresh = $ipfresh")

:log info "DynDNS: Update IP needed, Sending UPDATE...!"

:global str "/nic/update\?hostname=$ddnshost&myip=$ipfresh&wildcard=NOCHG&mx=NOCHG&backmx=NOCHG"

/tool fetch address=www.dnshome.de src-path=$str mode=https user=$ddnsuser \

password=$ddnspass dst-path=("/DynDNS.".$ddnshost)

:delay 1

:global str [/file find name="DynDNS.$ddnshost"];

/file remove $str

:global ipddns $ipfresh

:log info "DynDNS: IP updated to $ipfresh!"

} else={

:log info "DynDNS: dont need changes";

}

}Viel Spass,

Spartacus

yep, das brennt mir noch auf der Seele.

Das Script hat noch einen Haken. Nach einem Neustart wird die neue IP nicht sofort an dnshome geschickt. Vermutlich wird das Script zu früh ausgeführt.

Hier müsste man beim Start ca. 30s verzögern...aber keine Ahnung, wo und wie man das macht, ist aber auch nicht wichtig.

Spartacus

Das Script hat noch einen Haken. Nach einem Neustart wird die neue IP nicht sofort an dnshome geschickt. Vermutlich wird das Script zu früh ausgeführt.

Hier müsste man beim Start ca. 30s verzögern...aber keine Ahnung, wo und wie man das macht, ist aber auch nicht wichtig.

Spartacus

Moin zusammen,

ich muss das Thema noch mal hervorkramen. Auf einer Seite habe ich inzwischen eine FritzBox 7490 VOR den MT4011 schalten müssen. Der Tunnel läuft natürlich nicht mehr.

Der MT hängt mit ETH1 an einem Port der Fritzbox und bekommt von dieser eine IP.

Das DynDNS auf dem MT kann jetzt auch nicht mehr funzen, da die Einwahl über PPPoE die Fritte nun macht.

Danke und Gruß,

Spartacus

ich muss das Thema noch mal hervorkramen. Auf einer Seite habe ich inzwischen eine FritzBox 7490 VOR den MT4011 schalten müssen. Der Tunnel läuft natürlich nicht mehr.

Der MT hängt mit ETH1 an einem Port der Fritzbox und bekommt von dieser eine IP.

Das DynDNS auf dem MT kann jetzt auch nicht mehr funzen, da die Einwahl über PPPoE die Fritte nun macht.

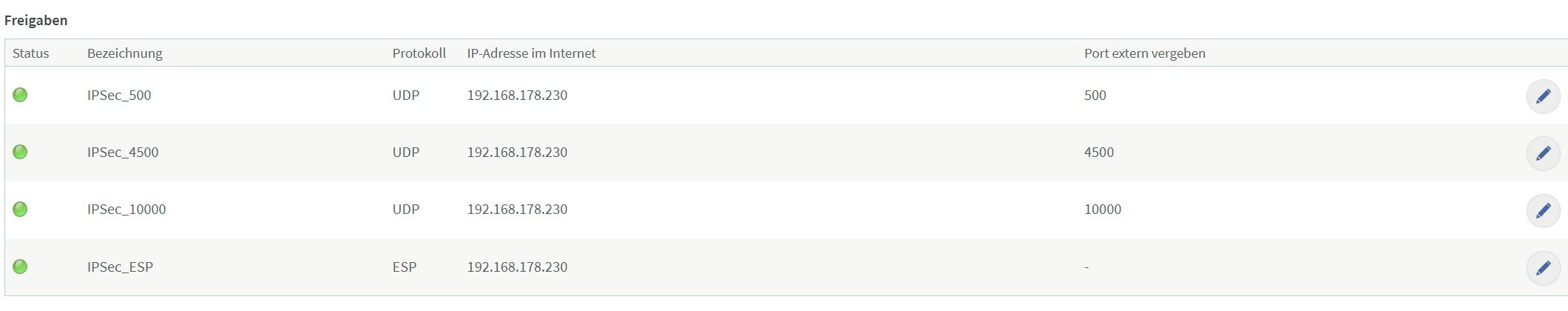

- Was genau muss ich an meiner Fritte denn umstellen, damit IPSEC durchgereicht wird und ich mit dem MT auf der anderen Seite reden kann? (nur die UDP-Ports freigeben, reicht offenbar nicht!)

- Und wie kriege ich das Dyndns-Script ans laufen? Hier nehme ich an, die Fritte muss die WAN-IF an dnshome senden.

Danke und Gruß,

Spartacus

Das DynDNS auf dem MT kann jetzt auch nicht mehr funzen, da die Einwahl über PPPoE die Fritte nun macht.

Das ist richtig, das musst du dann jetzt auf die davor kaskadierte FritzBox verlagern, denn die hält ja nun die öffentliche IP Adresse für den IPsec Peer. Entweder den DynDNS Dienstleister beibehalten oder myfritz.de nehmen.Die davor kaskadierte FritzBox bzw. deren WAN IP Adresse ist ja dann die neue Peer IP des remoten Mikrotik.

Welche Ports du im Kaskaden Betrieb fürs IPsec VPN forwarden musst steht, wie immer, im hiesigen Tutorial:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

- UDP 500

- UDP 4500

- ESP Protokoll (IP Prot. Nummer 50, Achtung: Das ist kein UDP oder TCP sondern ein eigenes Protokoll !)

Und wie kriege ich das Dyndns-Script ans laufen?

Geht übers Klicki Bunti Interface der FritzBox im Ekschberde Modus.https://www.dnshome.de/einrichtung-router.php

Hallo Leute,

bisher hatte ich mit Hilfe von Aqui eine Fritzbox Site to Site Connection eingerichtet und dann den Entschluss gefasst, auf zwei Mikrotiks zu upgraden. Die Mikrotiks sind beide per Wan an der Fritz und per Lan am Switch angeschlossen (hoffe das stimmt so). Adress Aquisition "auto" und Local Network eine IP vergeben. Bei local Netzwork den Haken bei NAT und DHCP nicht gesetzt.

Ich habe alle Einstellungen wie o. g. auf beiden Mikrotik über WinBox angepasst (Bei Indentity fqdn der jeweiligen Fritzboxen eingetragen). Die Firewallt (NAT) freigegeben und bei beiden Fritzboxen ESP freigegeben.

Leider kommt im Log immer:

phase1 negotiation failed due to send error. 192.168.178.0[500]<=>192.168.0.0[500] 7eb0bb4697d02984:0000000000000000

Jemand eine Richtung... Wo ich bei der Fehlersuche am besteb starte?

bisher hatte ich mit Hilfe von Aqui eine Fritzbox Site to Site Connection eingerichtet und dann den Entschluss gefasst, auf zwei Mikrotiks zu upgraden. Die Mikrotiks sind beide per Wan an der Fritz und per Lan am Switch angeschlossen (hoffe das stimmt so). Adress Aquisition "auto" und Local Network eine IP vergeben. Bei local Netzwork den Haken bei NAT und DHCP nicht gesetzt.

Ich habe alle Einstellungen wie o. g. auf beiden Mikrotik über WinBox angepasst (Bei Indentity fqdn der jeweiligen Fritzboxen eingetragen). Die Firewallt (NAT) freigegeben und bei beiden Fritzboxen ESP freigegeben.

Leider kommt im Log immer:

phase1 negotiation failed due to send error. 192.168.178.0[500]<=>192.168.0.0[500] 7eb0bb4697d02984:0000000000000000

Jemand eine Richtung... Wo ich bei der Fehlersuche am besteb starte?

Denke dran wenn die MTs in einer Kaskade mit den FBs davor arbeiten das die FBs dann zwingend den IPsec Traffic per Port Forwarding an die jeweilige WAN Port IP der MTs forwarden muss (UDP 500, 4500 und ESP).

Dazu muss sämtliche IPsec VPN Konfiguration inkl. VPN User von den FritzBoxen gelöscht werden! Ansonsten "denken" die Fritzboxen bei ihnen eingehender IPsec VPN Traffic ist für sie selber und forwarden den VPN Traffic nicht an die hinter ihnen liegenden MTs! Logisch, denn wie sollen sie das auch erkennen. Die VPN Tunnel Peer IP Adressen in der IPsec Konfig der MTs zeigen ja immer auf die öffentlichen WAN IPs der jeweils gegenüber liegenden FritzBoxen.

Nur das du das auf dem Radar hast!

Beispiele:

VPN Performance durch Mikrotik erhöhen

IPsec-Site2Site-Tunnel zwischen zwei MikroTik-Routern, beide MikroTik-Router hinter NAT

Dazu muss sämtliche IPsec VPN Konfiguration inkl. VPN User von den FritzBoxen gelöscht werden! Ansonsten "denken" die Fritzboxen bei ihnen eingehender IPsec VPN Traffic ist für sie selber und forwarden den VPN Traffic nicht an die hinter ihnen liegenden MTs! Logisch, denn wie sollen sie das auch erkennen. Die VPN Tunnel Peer IP Adressen in der IPsec Konfig der MTs zeigen ja immer auf die öffentlichen WAN IPs der jeweils gegenüber liegenden FritzBoxen.

Nur das du das auf dem Radar hast!

Beispiele:

VPN Performance durch Mikrotik erhöhen

IPsec-Site2Site-Tunnel zwischen zwei MikroTik-Routern, beide MikroTik-Router hinter NAT

Guten Morgen Aqui

und danke mal wieder.

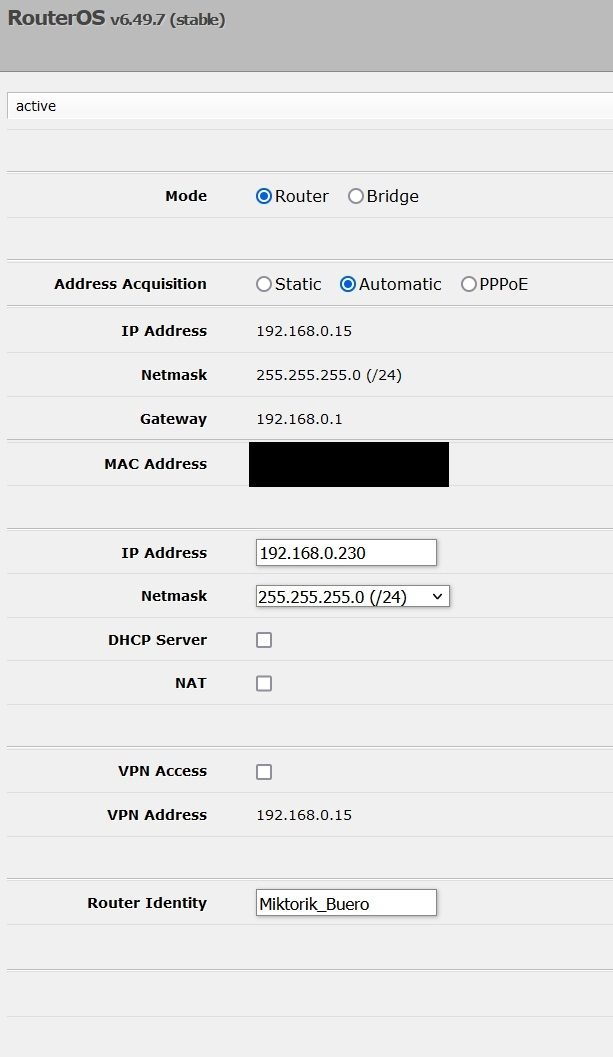

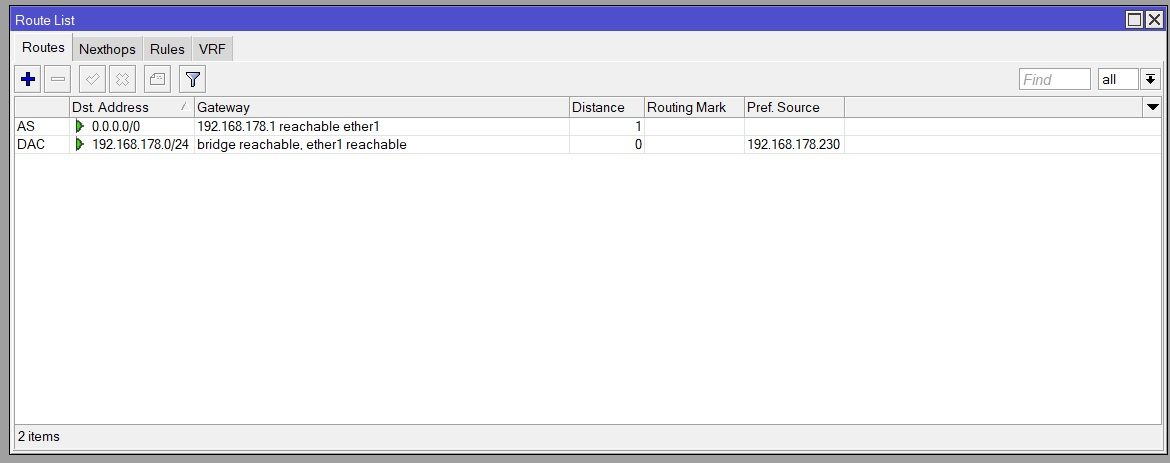

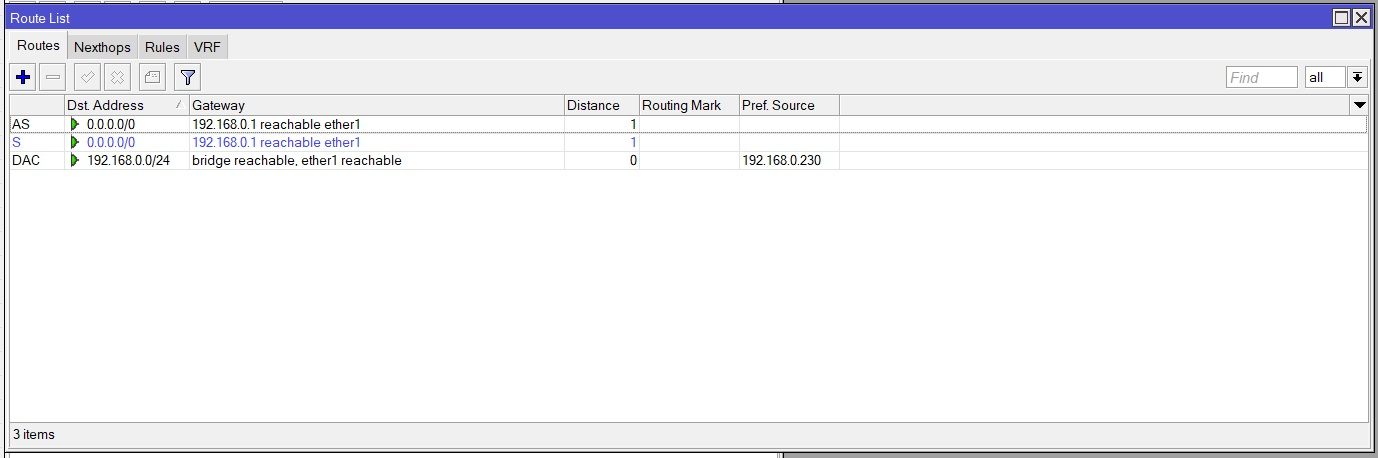

Die Freigaben habe ich (gefühlt) richtig gemacht, bin jetzt aber ins Schwanken gekommen, welches meine WAN IP von dem Mikrotik ist (s. Bild, die oben oder unten?)

Hm. Ich habe bisher nur den Haken bei unserer eingerichteten Fritz Site to Site Verbindung weggeklickt. Aber Du meinst, das reicht nicht... Ok, Teste ich!

Die NAT Einstellungen habe ich lt. Deinem Turtorial gesetzt.. Eigentlich habe ich die ganze Miktok Konfiguration nach deinem Turtorial gemacht, ausser halt auf fqdn angepasst, da ich ja eine DSL Light stelle habe.

Die Änderung auf IKE2 war ok?

und danke mal wieder.

Die Freigaben habe ich (gefühlt) richtig gemacht, bin jetzt aber ins Schwanken gekommen, welches meine WAN IP von dem Mikrotik ist (s. Bild, die oben oder unten?)

Hm. Ich habe bisher nur den Haken bei unserer eingerichteten Fritz Site to Site Verbindung weggeklickt. Aber Du meinst, das reicht nicht... Ok, Teste ich!

Die NAT Einstellungen habe ich lt. Deinem Turtorial gesetzt.. Eigentlich habe ich die ganze Miktok Konfiguration nach deinem Turtorial gemacht, ausser halt auf fqdn angepasst, da ich ja eine DSL Light stelle habe.

Die Änderung auf IKE2 war ok?

welches meine WAN IP von dem Mikrotik ist

Einfach in der WinBox IP ==> Adresses anklicken, dann siehst du sie! 😉In einer Kaskade mit Port Forwarding setzt man die WAN IP Adressen der kaskadierten Router idealerweise statisch und außerhalb der DHCP Range.

Alternativ mit einer Mac Adress Reservierung im DHCP Server des davor liegenden Routers damit diese sich nie ändert.

Logisch, denn wenn die DHCP Dynamik diese IP Adressen einmal verändert, rennt die davor gemachte Port Forwarding Regel ins Nirwana weil die Zieladresse nicht mehr stimmt.

nur den Haken bei unserer eingerichteten Fritz Site to Site Verbindung weggeklickt.

WO soll der sein?!das reicht nicht... Ok, Teste ich!

Das sagt zumindestens AVM! Ist ja auch klar, solange nur irgendwas von VPN mit IPsec auf der FB ist "denkt" diese IPsec ist für sie selber und forwardet keinen VPN Traffic.Ein wasserdichter Test ist auch kinderleicht...

Statt des kaskadierten Mikrotik klemmst du mal einen PC mit gleicher IP Adresse und aktivem Wireshark an. Wenn du jetzt von außen einen IPsec VPN Zugriff auf diese FritzBox initiierst sollte der Wireshark dir sofort den weitergeleiteten UDP 500 (IPsec ISAKMP) Traffic anzeigen. Ein sicheres Indiz dafür das dann das IPsec Port Forwarding der FritzBox davor sauber funktioniert!

Die Änderung auf IKE2 war ok?

Ja, das ist OK. IKEv2 ist moderner und performanter als IKEv1.Denke auch dran die MT DS-Lite Seite immer als Initiator zu konfigurieren. Die DS-Lite Seite kann für IPv4 aus den gleichen Gründen wie oben schon erklärt kein Responder sein. Das kann nur die nicht DS-Lite Seite!

Habe ich den einen Fehler in den Policies?

Du gehst davon aus das wir Gedanken lesen können aus der Ferne?! Tssss.Keiner kennt deine IP Adressierung weil du dazu keine Angaben machst und und und... Du müsstest schon ein paar WinBox Screenshots posten oder mit export deine aktuelle Konfig vom CLI. (Zugriff mit SSH oder Telnet via PuTTY Programm) Hellsehen können wir (noch) nicht.

Kommt man aber eigentlich auch mit dem gesunden IT Verstand drauf... 😉

Ich habe mal die Export Dateien runtergeladen. Büro und Zuhause. "Mir" ist nur aufgefallen, dass bei Zuhause DHCP Server noch mit der Standard 192.168.88 arbeitet... Aber ob das der Fehler ist? Eingestellt habe ich es nicht.

[admin@Miktorik_Buero] > export

add admin-mac=xx:xx:xx:xx:xx:xx auto-mac=no comment=defconf name=bridge

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip ipsec peer

add address=xxxxxzuhausexxxxx.myfritz.net exchange-mode=ike2 name=Zuhause

/ip ipsec profile

set [ find default=yes ] enc-algorithm=aes-256,aes-192,aes-128 \

hash-algorithm=sha256

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=""

/ip pool

add name=dhcp ranges=192.168.0.231-192.168.0.254

/ip dhcp-server

add address-pool=dhcp interface=bridge name=defconf

/interface bridge port

add bridge=bridge comment=defconf interface=ether2

add bridge=bridge comment=defconf interface=ether3

add bridge=bridge comment=defconf interface=ether4

add bridge=bridge comment=defconf interface=ether5

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

/ip address

add address=192.168.0.230/24 comment=defconf interface=bridge network=\

192.168.0.0

add address=192.168.0.15/24 interface=ether1 network=192.168.0.0

/ip dhcp-client

add comment=defconf interface=ether1

add comment=defconf interface=ether1

/ip dhcp-server network

add address=192.168.0.0/24 comment=defconf gateway=192.168.0.230 netmask=24

/ip dns

set allow-remote-requests=yes servers=192.168.0.1

/ip dns static

add address=192.168.0.230 comment=defconf name=router.lan

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

/ip firewall nat

add action=accept chain=srcnat dst-address=192.168.178.0/24 out-interface=\

all-ethernet src-address=192.168.0.0/24

/ip ipsec identity

add my-id=fqdn:xxxxxzuhausexxxxx.myfritz.net peer=Zuhause secret=\

"xxxxxxx"

/ip ipsec policy

set 0 disabled=yes

add dst-address=192.168.178.0/24 peer=Zuhause src-address=192.168.0.0/24 \

tunnel=yes

/ip route

add distance=1 gateway=192.168.0.1

add distance=1 gateway=192.168.0.1

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=Miktorik_Buero

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN

[admin@Mikotik_Zuhause] > export

add admin-mac=xx:xx:xx:xx:xx:xx auto-mac=no comment=defconf name=bridge

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip ipsec peer

add address=xxxbueroxxxx.myfritz.net exchange-mode=ike2 name=Buero

/ip ipsec profile

set [ find default=yes ] enc-algorithm=aes-256,aes-192,aes-128 \

hash-algorithm=sha256

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=""

/ip pool

add name=default-dhcp ranges=192.168.88.10-192.168.88.254

/ip dhcp-server

add address-pool=default-dhcp interface=bridge name=defconf

/interface bridge port

add bridge=bridge comment=defconf interface=ether2

add bridge=bridge comment=defconf interface=ether3

add bridge=bridge comment=defconf interface=ether4

add bridge=bridge comment=defconf interface=ether5

add bridge=bridge comment=defconf interface=ether6

add bridge=bridge comment=defconf interface=ether7

add bridge=bridge comment=defconf interface=ether8

add bridge=bridge comment=defconf interface=ether9

add bridge=bridge comment=defconf interface=ether10

add bridge=bridge comment=defconf interface=sfp1

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

/ip address

add address=192.168.178.230/24 comment=defconf interface=bridge network=\

192.168.178.0

add address=192.168.178.15/24 interface=ether1 network=192.168.178.0

/ip dhcp-client

add comment=defconf interface=ether1

/ip dhcp-server network

add address=192.168.178.0/24 comment=defconf gateway=192.168.178.230 netmask=\

24

/ip dns

set allow-remote-requests=yes servers=192.168.178.1

/ip dns static

add address=192.168.178.230 comment=defconf name=router.lan

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

/ip firewall nat

add action=accept chain=srcnat comment="defconf: masquerade" dst-address=\

192.168.0.0/24 ipsec-policy=out,none out-interface=all-ethernet \

src-address=192.168.178.0/24

/ip ipsec identity

add peer=Buero remote-id=fqdn:xxxbueroxxx.myfritz.net secret=\

"xxxxxx"

/ip ipsec policy

set 0 disabled=yes dst-address=192.168.0.0/24 src-address=192.168.178.0/24

add dst-address=192.168.0.0/24 peer=Buero src-address=192.168.178.0/24 \

tunnel=yes

/ip route

add distance=1 gateway=192.168.178.1

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=Mikotik_Zuhause

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN

[admin@Miktorik_Buero] > export

- jan/27/2023 11:12:17 by RouterOS 6.49.7

- software id = WZ23-IZ38

- model = RB750Gr3

- serial number =

add admin-mac=xx:xx:xx:xx:xx:xx auto-mac=no comment=defconf name=bridge

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip ipsec peer

add address=xxxxxzuhausexxxxx.myfritz.net exchange-mode=ike2 name=Zuhause

/ip ipsec profile

set [ find default=yes ] enc-algorithm=aes-256,aes-192,aes-128 \

hash-algorithm=sha256

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=""

/ip pool

add name=dhcp ranges=192.168.0.231-192.168.0.254

/ip dhcp-server

add address-pool=dhcp interface=bridge name=defconf

/interface bridge port

add bridge=bridge comment=defconf interface=ether2

add bridge=bridge comment=defconf interface=ether3

add bridge=bridge comment=defconf interface=ether4

add bridge=bridge comment=defconf interface=ether5

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

/ip address

add address=192.168.0.230/24 comment=defconf interface=bridge network=\

192.168.0.0

add address=192.168.0.15/24 interface=ether1 network=192.168.0.0

/ip dhcp-client

add comment=defconf interface=ether1

add comment=defconf interface=ether1

/ip dhcp-server network

add address=192.168.0.0/24 comment=defconf gateway=192.168.0.230 netmask=24

/ip dns

set allow-remote-requests=yes servers=192.168.0.1

/ip dns static

add address=192.168.0.230 comment=defconf name=router.lan

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

/ip firewall nat

add action=accept chain=srcnat dst-address=192.168.178.0/24 out-interface=\

all-ethernet src-address=192.168.0.0/24

/ip ipsec identity

add my-id=fqdn:xxxxxzuhausexxxxx.myfritz.net peer=Zuhause secret=\

"xxxxxxx"

/ip ipsec policy

set 0 disabled=yes

add dst-address=192.168.178.0/24 peer=Zuhause src-address=192.168.0.0/24 \

tunnel=yes

/ip route

add distance=1 gateway=192.168.0.1

add distance=1 gateway=192.168.0.1

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=Miktorik_Buero

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN

[admin@Mikotik_Zuhause] > export

- jan/27/2023 11:23:09 by RouterOS 6.49.7

- software id = HT0D-UHE9

- model = RB2011UiAS

- serial number =

add admin-mac=xx:xx:xx:xx:xx:xx auto-mac=no comment=defconf name=bridge

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip ipsec peer

add address=xxxbueroxxxx.myfritz.net exchange-mode=ike2 name=Buero

/ip ipsec profile

set [ find default=yes ] enc-algorithm=aes-256,aes-192,aes-128 \

hash-algorithm=sha256

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=""

/ip pool

add name=default-dhcp ranges=192.168.88.10-192.168.88.254

/ip dhcp-server

add address-pool=default-dhcp interface=bridge name=defconf

/interface bridge port

add bridge=bridge comment=defconf interface=ether2

add bridge=bridge comment=defconf interface=ether3

add bridge=bridge comment=defconf interface=ether4

add bridge=bridge comment=defconf interface=ether5

add bridge=bridge comment=defconf interface=ether6

add bridge=bridge comment=defconf interface=ether7

add bridge=bridge comment=defconf interface=ether8

add bridge=bridge comment=defconf interface=ether9

add bridge=bridge comment=defconf interface=ether10

add bridge=bridge comment=defconf interface=sfp1

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

/ip address

add address=192.168.178.230/24 comment=defconf interface=bridge network=\

192.168.178.0

add address=192.168.178.15/24 interface=ether1 network=192.168.178.0

/ip dhcp-client

add comment=defconf interface=ether1

/ip dhcp-server network

add address=192.168.178.0/24 comment=defconf gateway=192.168.178.230 netmask=\

24

/ip dns

set allow-remote-requests=yes servers=192.168.178.1

/ip dns static

add address=192.168.178.230 comment=defconf name=router.lan

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

/ip firewall nat

add action=accept chain=srcnat comment="defconf: masquerade" dst-address=\

192.168.0.0/24 ipsec-policy=out,none out-interface=all-ethernet \

src-address=192.168.178.0/24

/ip ipsec identity

add peer=Buero remote-id=fqdn:xxxbueroxxx.myfritz.net secret=\

"xxxxxx"

/ip ipsec policy

set 0 disabled=yes dst-address=192.168.0.0/24 src-address=192.168.178.0/24

add dst-address=192.168.0.0/24 peer=Buero src-address=192.168.178.0/24 \

tunnel=yes

/ip route

add distance=1 gateway=192.168.178.1

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=Mikotik_Zuhause

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN

Bitte nicht weiter diesen User Thread hier kapern!!

Öffne bitte einen neuen Thread, poste den Link dahin hier und beschreibe deine IP Adressierung, HW und beantworte da dann folgende Fragen:

Arbeitest du mit oder ohne NAT am eth1 Port an dem Mikrotiks ?? (Default Konfig oder ohne)

Du solltest die MTs, wenn nicht schon geschehen, auch auf das aktuellste Image (derzeit 7.7) updaten:

https://mikrotik.com/download

Firmware runterladen und mit der WinBox einfach per Drag and Drop in "Files" fallen lassen.

Reboot und danach unbedingt auch den Bootloader updaten unter System ==> Routerboard -> Update!!

Öffne bitte einen neuen Thread, poste den Link dahin hier und beschreibe deine IP Adressierung, HW und beantworte da dann folgende Fragen:

Arbeitest du mit oder ohne NAT am eth1 Port an dem Mikrotiks ?? (Default Konfig oder ohne)

Du solltest die MTs, wenn nicht schon geschehen, auch auf das aktuellste Image (derzeit 7.7) updaten:

https://mikrotik.com/download

Firmware runterladen und mit der WinBox einfach per Drag and Drop in "Files" fallen lassen.

Reboot und danach unbedingt auch den Bootloader updaten unter System ==> Routerboard -> Update!!