132016

Jun 28, 2018, updated at Jun 29, 2018 (UTC)

Kein Internet-Zugriff mehr für WLAN-Clients über pfSense 2.3.3

Hallo zusammen,

ich habe vor kurzem ein Update meiner pfSense von Version 2.2.x auf 2.3.3 gemacht. Mein Setup ist folgendes: 2 Windows 2012 R2 DCs machen DNS und das DHCP im Failover. Wir haben 2 WLAN SSIDs, einen Gast-Zugang für Kunden, den die pfSense über einen eigenen DHCP-Bereich 192.168.xx.´xx versorgt und einen Produktiv-Bereich 10.xxx.xxx.xxx, den die beiden Windows DHCP-Server zur Verfügung stellen und der im Bereich der Domäne liegt. Über den produktiven DHCP-Bereich 10.xxx.xxx.xxx beziehen auch alle LAN-Clients ihre DHCP-Adressen. Bis zum Zeitpunkt des Updates der pfSense kamen sowohl LAN-Clients als auch WLAN-Clients ins Internet. Seit dem Update der pfSense auf die Version 2.3.3 komme ich nur noch auf den LAN-Clients ins Internet, auf den WLAN-Clients erscheint auf dem WLAN-Symbol unten rechts im Systray ein gelbes Ausrufezeichen mit dem Hinweis "Kein Internetzugriff". Der Gast-Zugang mit den DHCP-Adressen der pfSense funktionieren nach wie vor.

Merkwürdig ist auch noch folgendes: ich habe probehalber ein weiteres Update auf die pfSense Version 2.4.2 gemacht. Diese sperrt mir neben den WLAN-Clients nun auch die LAN-Clients. Ich habe dann zurückgedreht auf die Vrsion 2.3.3 und meine Konfiguration aus einer zuvor erstellten Sicherung wieder eingelesen. Meine LAN-Clients kommen wieder ins Internet, die WLAN-Clients nicht. Hat jemand eine ähnliche Erfahrung gemacht und vielleicht einen Hinweis zur Lösung?

Gruß.

ich habe vor kurzem ein Update meiner pfSense von Version 2.2.x auf 2.3.3 gemacht. Mein Setup ist folgendes: 2 Windows 2012 R2 DCs machen DNS und das DHCP im Failover. Wir haben 2 WLAN SSIDs, einen Gast-Zugang für Kunden, den die pfSense über einen eigenen DHCP-Bereich 192.168.xx.´xx versorgt und einen Produktiv-Bereich 10.xxx.xxx.xxx, den die beiden Windows DHCP-Server zur Verfügung stellen und der im Bereich der Domäne liegt. Über den produktiven DHCP-Bereich 10.xxx.xxx.xxx beziehen auch alle LAN-Clients ihre DHCP-Adressen. Bis zum Zeitpunkt des Updates der pfSense kamen sowohl LAN-Clients als auch WLAN-Clients ins Internet. Seit dem Update der pfSense auf die Version 2.3.3 komme ich nur noch auf den LAN-Clients ins Internet, auf den WLAN-Clients erscheint auf dem WLAN-Symbol unten rechts im Systray ein gelbes Ausrufezeichen mit dem Hinweis "Kein Internetzugriff". Der Gast-Zugang mit den DHCP-Adressen der pfSense funktionieren nach wie vor.

Merkwürdig ist auch noch folgendes: ich habe probehalber ein weiteres Update auf die pfSense Version 2.4.2 gemacht. Diese sperrt mir neben den WLAN-Clients nun auch die LAN-Clients. Ich habe dann zurückgedreht auf die Vrsion 2.3.3 und meine Konfiguration aus einer zuvor erstellten Sicherung wieder eingelesen. Meine LAN-Clients kommen wieder ins Internet, die WLAN-Clients nicht. Hat jemand eine ähnliche Erfahrung gemacht und vielleicht einen Hinweis zur Lösung?

Gruß.

Please also mark the comments that contributed to the solution of the article

Content-Key: 378535

Url: https://administrator.de/contentid/378535

Printed on: April 20, 2024 at 02:04 o'clock

28 Comments

Latest comment

Nun da du ja auch eine Log hast steht dort sicherlich was drin warum die Verbindung/Anfrage der Clients Blockiert wurde .

Stimmen die Einstellung auf der neuen Version denn?

Da in der Changelog steht was u.a. alles geändert wurde musst du ggfs was Anpassen an deiner Einstellung.

Lokale Verbindung zur PFsense ist möglich?

Update Fehlerfrei Durchgelaufen? Auffällige Logeinträge dazu?

Stimmen die Einstellung auf der neuen Version denn?

Da in der Changelog steht was u.a. alles geändert wurde musst du ggfs was Anpassen an deiner Einstellung.

Lokale Verbindung zur PFsense ist möglich?

Update Fehlerfrei Durchgelaufen? Auffällige Logeinträge dazu?

Du hast das Problem das ein IP Bereich nicht ins Internet kommt und schaust nicht nach den Log/Einstellung warum dies so ist?

Wenn der Ping nicht geht von PFSense <-> Clients ist doch da was Falsch Eingestellt bzw wird Geblockt wo du nachschauen solltest.

In der Changelog steht ja einiges drin was geändert wurde wo auch erwähnt wird das dort zb Regeln Entfernt werden wenn diese Eintrag xy enthalten was bei dir ja zutreffen kann.

Wenn der Ping nicht geht von PFSense <-> Clients ist doch da was Falsch Eingestellt bzw wird Geblockt wo du nachschauen solltest.

In der Changelog steht ja einiges drin was geändert wurde wo auch erwähnt wird das dort zb Regeln Entfernt werden wenn diese Eintrag xy enthalten was bei dir ja zutreffen kann.

Kann das hier jemand auf "Ungelöst" setzen? Ich habe auf den falschen Knopf gedrückt.

Das kannst aus gutem Grund nur DU als Threadowner selber ! Guckst du hier in den FAQs:How can I mark a post as solved?

Wer lesen kann...

Was dein Problem angeht hast du ganz sicher etwas falsch konfiguriert auf der pfSense. Es wäre sehr hilfreich mal zu wissen WIE diese beiden Netzwerk Segmente auf die pfSense kommen ?

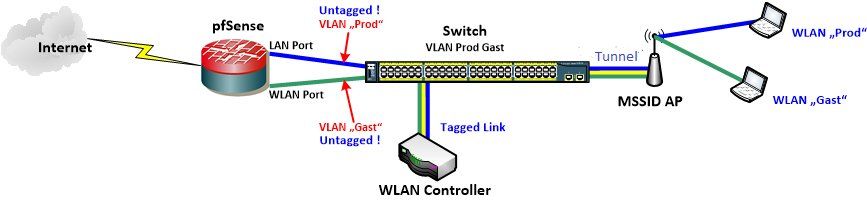

Sind das jeweils 2 physische Ports die dann auf einen MSSID Accesspoint gehen oder geht die pfSense mit einem tagged Uplink auf eine VLAN Infrastruktur wo diese beiden Segmente abgebildet sind wie z.B. hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

oder wie haben wir uns das vorzustellen ?

Machst du das Gast WLAN mit einem Captive_Portal auf der pfSense ?

das Problem liegt wirklich woanders, also nicht an diesem Update.

Das war von vorn herein auch klar !Der Controller ist direkt mit einer Ethernet-Schnittstelle namens WLAN auf der pfSense verbunden und stellt 2 WLANs zur Verfügung

Und genau HIER ist der Knackpunkt bzw. stellt sich die Kardinalsfrage WIE diese 2 IP Segmente angebunden sind.Richtet man den WLAN Controller richtig ein, dann macht er sein Management über sein Default LAN sprich untagged über sein LAN Interface.

Logischerweise packt man in dieses LAN keine SSID weil niemals ein Client ins WLAN Management Segment soll.

Klar und soweit so gut...

Nun setzt der normale Netzwerker 2 weitere MSSIDs auf auf dem Controller Gast und Prod und bindet diese beiden MSSIDs auf die dazu korrespondierenden VLAN IDs. Sagen wir mal VLAN 10 und VLAN 20.

Auch simple Standardprozedur...

Nun kommt aber die alles entscheidende Frage ob du die Accesspoints im Local Forwarding Mode laufen lässt. Sprich also das die Accesspoint diese beiden SSIDs mit VLAN Tag versehen an ihrem LAN Port direkt auf die Switch Infrastruktur senden. Oder...

Ob du im Tunneld Mode arbeitest, sprich alle APs den WLAN Traffic zentral an den Controller senden über einen Tunnel im Management LAN und erst dann dort am Controller zentral diese beiden SSIDs dann mit VLAN Tags in die Infrastruktur gehen.

Motoroller lässte beide Konfigs zu und die entscheidende Frage ist nun welche du nutzt ? Leider ja keine Auskunft dazu...

Fakt ist natürlich das Local Forwarding erheblich performanter ist als das Tunneling auf den Controller, wo sich dann der gesamte WLAN Traffic durch den Controller quält.

Von diesem WLAN Mode ist es abhängig WIE die pfSense konfiguriert ist und wie der Controller angeschlossen ist und letztlich deinen gewünschte Funktion.

Fakt ist das die pfSense immer irgendwie tagged oder mit separaten Strippen in beiden VLANs 10 und 20 (WLAN "Prod" und "Gast") mit einer IP präsent sein muss.

Du machst leider auch im letzten Thread keinerlei für uns hier hilfreiche Angaben zur Konfig der Firewall WIE diese in beiden VLANs angeschlossen ist bzw. WER denn wirklich die Trennung zwischen den beiden VLANs macht.

Oder falls du nicht mit VLANs und MSSID arbeitzest wie es dann realisiert ist ?

Klar sollte die Firewall natürlich der zentrale Router sein der den Traffic dieser 2 Segmente kontrolliert, das ist ja auch ihr Sinn. Aber ob das bei dir wirklich so ist, klingt ob der wirren Installation und der unklaren Konfig Situation mit dem WLAN bzw. dessen Controller erstmal fraglich.

Was habe ich denn jetzt vergessen, auf der pfSense einzurichten?

Das kann dir keiner wirklich beantworten aus eben den o.g. Gründen.Keiner hier im Forum weiss wie beide Segmente an die Firewall angeschlossen sind.

Klar und logisch, das es über den LAN Port ins Internet geht.

Dort tummeln sich ja vermutlich DHCP Server und Clients die vom DHCP die pfSense IP als Gateway und DNS bekommen und das weiss dann jeder Laie das es ins Internet klappt. Das ist ja ne simple Banalinstallation.

Aber....

- WO und WIE hängt das bzw. die WLAN Segmente an der Firewall ?

- In welchem Mode arbeitet der Controller bzw. APs ?

- Wie ist die Aufteilung der MSSIDs zu den beiden IP Segmenten (VLANs) gelöst ?

All das ist weiter völlig unklar aber unbedingt nötig für eine zielführende Hilfestellung um dein Problem zu fixen.

Es liegt auf der Hand das hier eine simple Fehlkonfiguration vorliegt die so gut wie sicher in 10 Minuten gelöst werden kann.

Nur dazu müssen wir natürlich dein aktuelles Design verstehen.

OK, dann ist das klar das das nicht klappen kann, denn wenn du auf dem "WLAN" Interface an der pfSense kein VLAN Tagging eingerichtet hast geht das natürlich sofort schief !

Mit anderen Worten, dein WLAN Segment ist gar nicht an der pfSense angeschlossen !

So machst du es richtig in deiner (vermutlich) aktuellen pfSense Konfig in der der LAN Port und der WLAN Port an der FW untagged sind:

Aus dem Diagnostic Menü der pfSense kannst du dann Ping klicken und dann mal einen Ping Test machen ob du Endgeräte im "Prod" VLAN/WLAN anpingen kannst und auch solche im "Gast" VLAN/WLAN

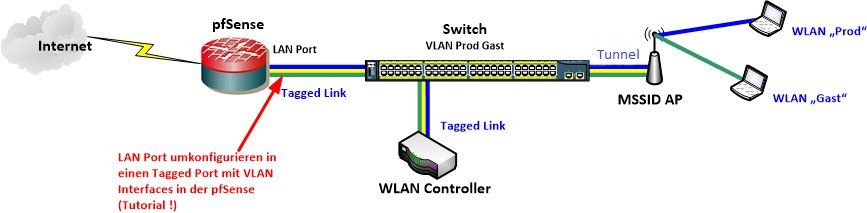

Solltest du dir zutrauen das mal professionell zu machen mit weniger Kabelage musst du dein Design etwas ändern. Dann ziehst du auch einen Tagged Link vom VLAN Switch auf die pfSense Firewall und richtest dort 2 VLAN Subinterfaces ein. Damit ersparst du dir die Frickelei mit 2 Strippen und 2 Ports an der Firewall.

Das sähe dann so aus:

Wie das dann geht mit der Einrichtung der VLAN IP Interfaces auf der pfSense erklärt dir ganz genau das hiesige VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mit anderen Worten, dein WLAN Segment ist gar nicht an der pfSense angeschlossen !

So machst du es richtig in deiner (vermutlich) aktuellen pfSense Konfig in der der LAN Port und der WLAN Port an der FW untagged sind:

- Controller tagged auf den VLAN Switch stecken, was ja vermutlich schon der Fall ist.

- Jetzt steckst du einen untagged Port im "Prod" VLAN in den LAN Port der pfSense

- Ebenso einen untagged Port im "Gast" VLAN in den WLAN Port der pfSense

Aus dem Diagnostic Menü der pfSense kannst du dann Ping klicken und dann mal einen Ping Test machen ob du Endgeräte im "Prod" VLAN/WLAN anpingen kannst und auch solche im "Gast" VLAN/WLAN

Solltest du dir zutrauen das mal professionell zu machen mit weniger Kabelage musst du dein Design etwas ändern. Dann ziehst du auch einen Tagged Link vom VLAN Switch auf die pfSense Firewall und richtest dort 2 VLAN Subinterfaces ein. Damit ersparst du dir die Frickelei mit 2 Strippen und 2 Ports an der Firewall.

Das sähe dann so aus:

Wie das dann geht mit der Einrichtung der VLAN IP Interfaces auf der pfSense erklärt dir ganz genau das hiesige VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Sorry, aber ich habe das noch nie gemacht.

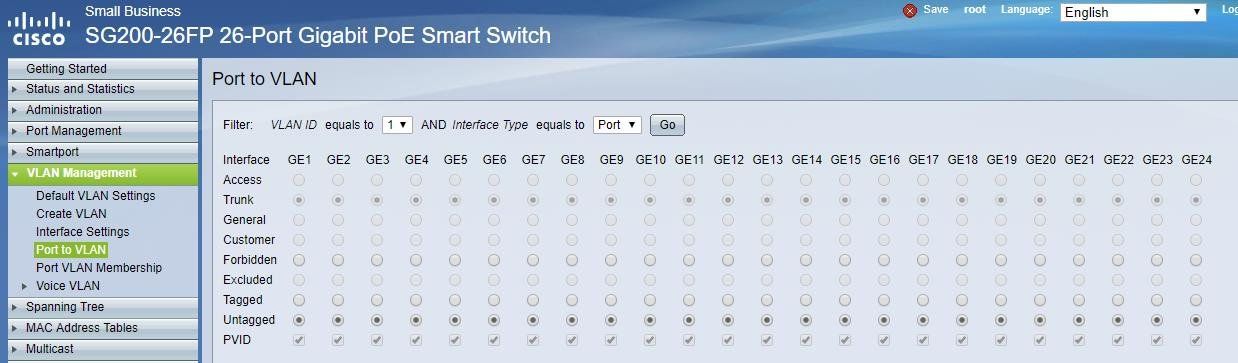

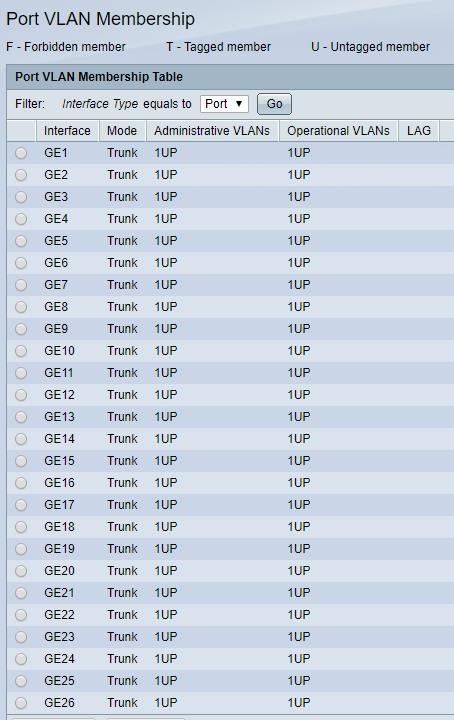

Oha...Alle Ports sind Trunked und gehören dem VLAN 1 an.

Uhhh, da hört man wirklich das du wenig Durchblick von der Materie hast. Das ist natürlich technischer Quatsch was du da sagst. Endgeräte Ports sind nie Trunks (Getagged).Heisser Tip:

Nimm dir jemanden an die Hand der weiss was er da tut. Was du da machst ist raten im freien Fall.

Wenn es wirklich schon an solch banalen Basics scheitert im VLAN Bereich ist das ein Himmelfahrtskommando.

Wenn überhaupt, dann bleibe beim Szenario 1.

Allerdings ist das für uns hier auch freier Fall im Raten, denn wir wissen ja nicht ob die pfSense ggf. wirklich schon per Tagging eingerichtet ist. Screenshots bzw. jegliche Konfig Angaben dazu fehlen ja weiterhin komplett von deiner Seite.

Bleibt ja dann nur die Glaskugel für uns...

OK, versuchen wir es mal ohne Gewähr....

Wenn ich mir jetzt 2 Ports auf dem Switch in der Nähe des WLAN-Controllers vornehme, muss ich zuerst 2 neue VLANs auf dem Switch einrichten.

Nein !Diese VLANs müssen auf den Switches schon eingerichtet sein !!! Ansonsten hättest du ja keinerlei Trennung von Gast und Produktivnetz und die Gäste tummeln sich fröhlich in eurem internen LAN !!

Oder sollst du das Gastnetz jetzt neu einrichten ??

Dann ja, dann musst du ein VLAN auf beiden Switches anlegen und das über den tagged Switch Uplink taggen.

Dann kann ich jeweils einen Port diesen beiden neuen VLANs zuordnen und ihm jeweils den Status "Untagged" zuordnen.

Ja, das ist richtig.Wie gesagt diese VLANs müssten eigentlich wegen der Trennung der Netze schon vorhanden sein so das eine Neueinrichtung nicht erforderlich ist.

Aber wie bekomme ich denn nun die Verbindung zu den beiden auf dem WLAN-Controller eingerichteten VLANS bzw. den SSIDs hin?

Das muss ja auf dem WLAN Controller auch schon eingerichtet sein. Wenn der Accesspoint 2 WLANs Prod und Gast aufspannt ist das ja schon eingerichtet.Im WLAN Controller bzw. dessen Setup weisst man dann jeweils diesen SSIDs (WLAN Namen) eine entsprechende VLAN ID zu. Das sind bei dir dann die VLANs für Prod und Gast.

Nach deinen Schilderungen zu urteilen ist das ja schon eingerichtet, oder ?

Du müsstest dann eigentlich lediglich nur einen Untagged Port aus dem VLAN Prod auf den LAN Port der pfSense stecken (was ja schon der Fall sein muss da das Internet für diese User funktioniert) und einen untagged Port aus dem VLAN Gast auf den Port WLAN.

Das sollte schon reichen unter der Voraussetzung das diese beiden VLANs eingerichtet sind.

Halte dich ganz einfach an das VLAN Tutorial hier. Dort sind auch für Laien alle Schritte genau erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Du verstehst sicher auch das man dir natürlich die gesamten Grundlagen der Netzwerkerei hier nicht in einem Thread erklären kann. Das würde den Rahmen dieses Forums weit sprengen. Auch wenn wie in deinem Falle die Anforderungen sehr gering sind und ein Netzwerker das in 15 Minuten zum Fliegen bringt.

Da ist es dann besser sich Hilfe an die Hand zu nehmen.

Vielleicht können wir mein Problem trotzdem lösen.

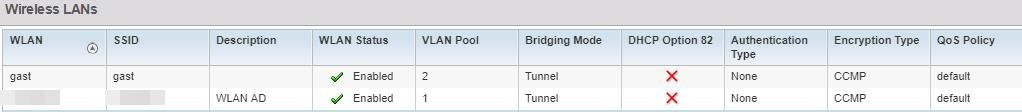

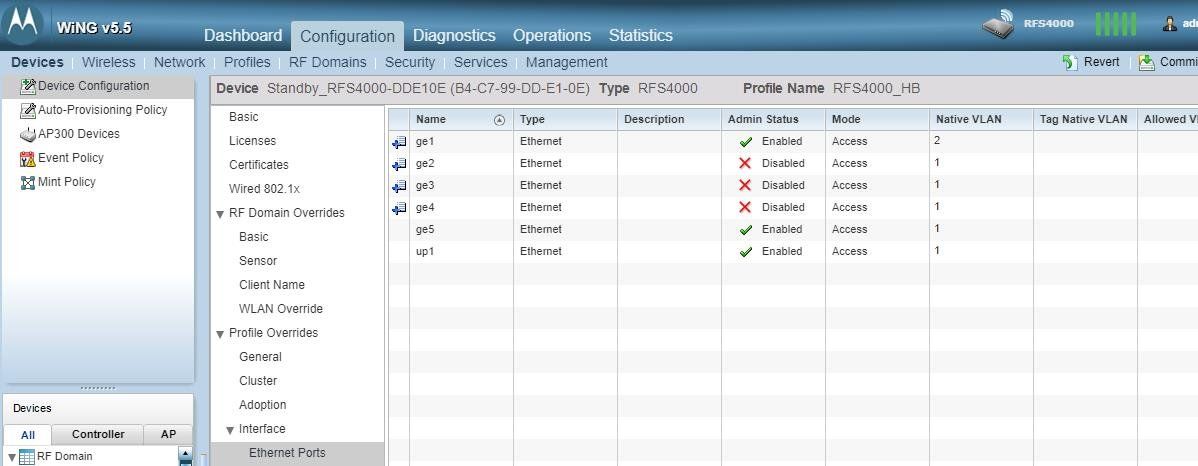

Wir versuchen es mal....Dies ist die Konfiguration meines WLAN Controllers (Wing 5.5):

OK, der nutzt 2 VLANs nämlich 1 und 2.Hier ist schon der erste Fehler, denn auch bei Motorroller (Wing) gilt wie bei allen anderen Herstellern auch das man niemals eine WLAN SSID an das Controller Management VLAN 1 binden sollte.

Logisch, denn so haben potentielle Einbrecher in dieses WLAN (Passwort verraten usw.) sofort Zugang auf die Management Infrastruktur. Ein NoGo...das aber nur nebenbei zur Security ! Ist erstmal nicht unser Thema hier.

Am Motorroller Controller ist das VLAN 1 wie immer untagged und das VLAN 2 dann Tagged. Der übliche Standard auf tagged Uplinks.

Kommen wir zum Switch:

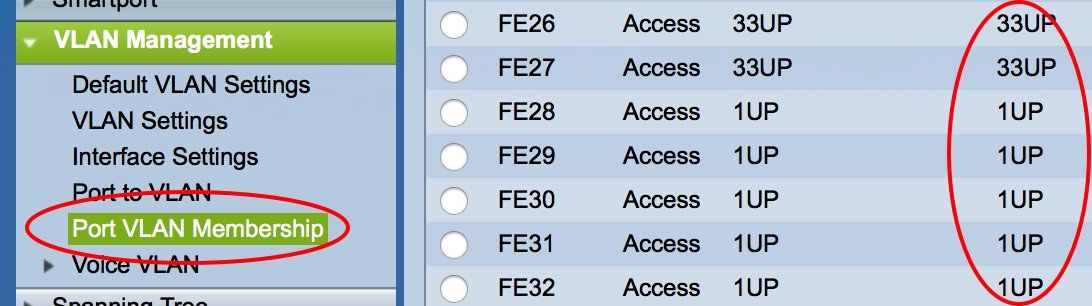

Der o.a. Screenshot ist wenig hilfreich wie du vermutlich auch selber siehst

Dort sind lediglich nur die Einstellungen des Default VLAN 1 zu sehen. Das die Untagged sind auf allen Ports ist mehr oder weniger klar und hätte keines Screenshots in einem Admin Forum bedurft

Das ist so als wenn du uns schreibst an deinem Auto sind 4 Reifen...

Hilfreich wäre hier die Switch Einrichtung des VLAN 2 gewesen in dem das Gast WLAN residiert !

Wenn du also dort oben mal das Pulldown Menü unter "VLAN ID equals to ..." auf 2 setzt wäre uns allen hier super geholfen für einen zielführende Hilfe !!!

Auf den Switches müssen folgende Dinge gemacht sein:

- VLAN 2 muss auf beiden Switches eingerichtet sein !

- VLAN 2 muss auf den Tagged Uplinks die die Switches verbinden tagged gesetzt sein !

- VLAN 2 muss auf dem Port des WLAN Controller tagged gesetzt sein !

- Ein Switch Port im VLAN 2 muss auf untagged gesetzt werden und mit dem "WLAN" Port der pfSense verbunden sein !

Extrem wichtig ist noch das VLAN Setting des WLAN / Wing Controllers für die VLANs. Leider fehlt hier auch der entsprechende Screenshot

Hier musst du unbedingt sicherstellen das:

- Der Controller Port der auf den Switch geht für VLAN 1 untagged ist (native oder default VLAN)

- Der Controller Port der auf den Switch geht für VLAN 2 tagged ist

- Kein DHCP Server im VLAN 2 auf dem Controller existiert ! (Der Controller kann auch DHCP Server sein wenn man will, darf das aber NICHT weil deine pfSense das ja macht.)

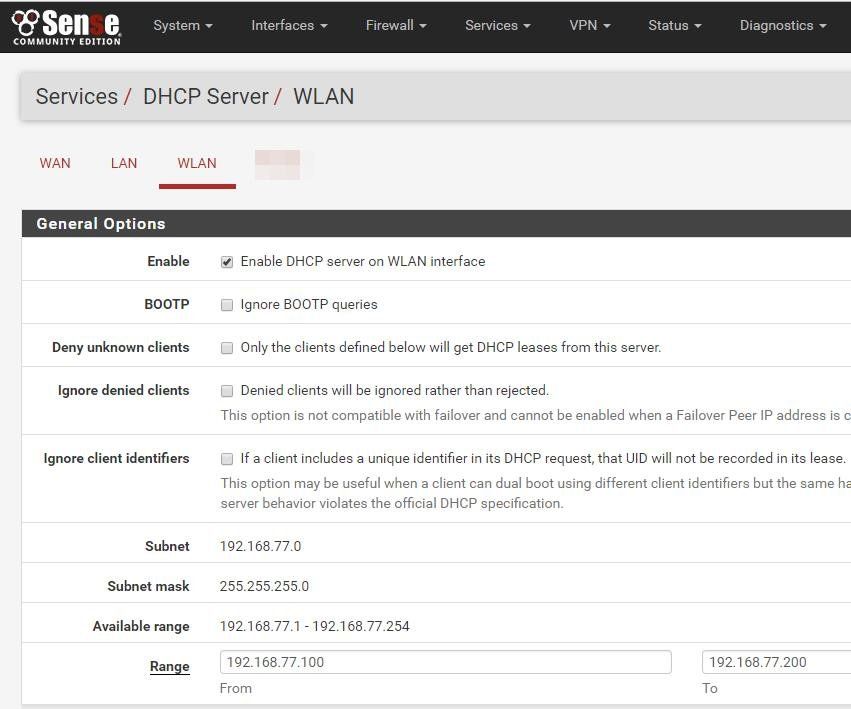

WLAN DHCP der pfSense ist soweit OK und richtig !

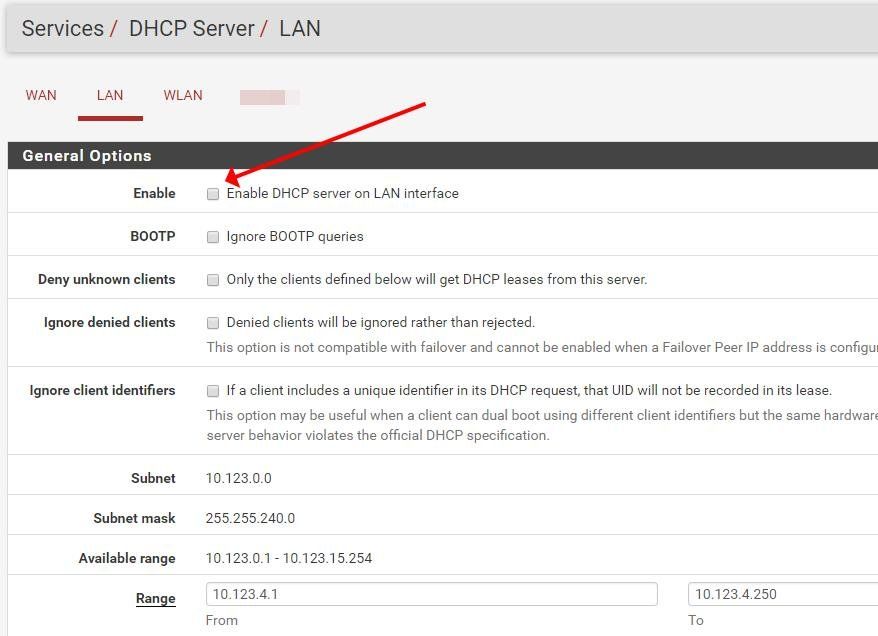

LAN Port bzw. DHCP der pfSense ebenso. (Abgesehen von der unsinnig großen Subnetz Maske dieses Netzes aber das ist nicht das Thema hier. Auch so ein Fehldesign.)

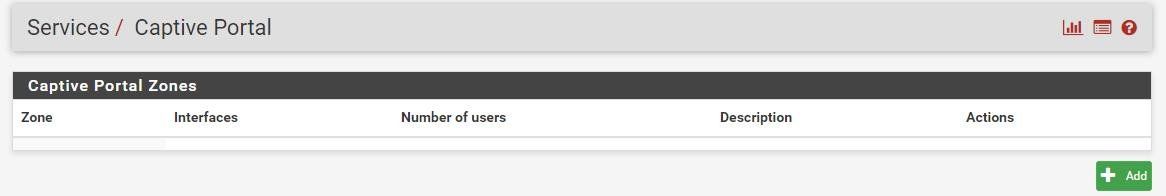

Hier an der pfSense musst du nichts machen außer vielleicht deine Firewall Regeln anpassen und am Gast WLAN Port (VLAN 2) ein Captive_Portal mit Vouchern für Gäste aktivieren.

Ggf. ist das aber schon im WLAN Controller gemacht, da dieser diese CP Funktion ebenfalls mitbringt und doppelt wäre natürlich Unsinn ?!? Letztlich aber auch nicht das Thema des Threads also erstmal ignorieren.

Es gibt im gesamten Netzwerk keine zusätzlichen VLANs.

Du meinst außer VLAN 1 und 2, oder ??Diese beiden VLANs muss es ja zwingend geben im gesamten Netz, sonst kann das ganze Konstrukt natürlich niemals klappen ! Weisst du ja vermutlich auch sicher selber ?! Hoffentlich...

DHCP funktioniert über die Windows Server einwandfrei, sowohl für Clients auf dem LAN-Interface als auch auf dem WLAN-Interface.

Logisch, denn alle diese Komponenten sind ja zusammen in einem einzigen, dummen und flachen Netzwerk (VLAN 1)Auch ein kaptialer Designfehler, denn auch Mitarbeiter WLANs trennt man aus gutem Grund IMMER von produktiven Kabel Netzwerken LANs. Aber wie gesagt, ein anderes Thema und hat mit deinem hiesigen Problem erstmal nix zu tun, denn da geht es ja erstmal rein nur um dein Gast WLAN, sprich dein VLAN 2.

Nur: die WLAN-Clients können die pfSense mit der 10.123.1.1 nicht mehr anpingen

Das ist auch normal, denn bei einer Firewall üblich ist das ICMP Protokoll (Ping) wie immer deaktiviert. Hast du als nicht Netzwerker sicher übersehen...Wenn du das in deiner FW Regel am LAN Port aktivierst (PASS, Protokoll: ICMP), dann können die Clients logischerweise auch die pfSense pingen im LAN und Mitarbeiter WLAN.

Also mal nachdenken bitte über dein FW Regelwerk, dann weisst du auch warum !!

Die pfSense eingerichtet hat mein Vorgänger...

Das tut nichts zu Sache zur Problem Lösung. Ebensowenig das du SQL oder CAD Knecht bist und keine Zeit hast. Bleiben wir also mal zielorientiert und fokussieren uns auf dein Gast WLAN und die Lösung.Der hat hier nichts dokumentiert

Das ist natürlich böse für einen ITler und sträflich das das IT Management bei euch sowas hat durchgehen lassen. Wirft kein gutes Licht auf die IT insgesamt...aber egal. Kann man nur hoffen das du es nun besser machst.Du siehst... Eigentlich sehr wenig Schritte und Anpassungen und das sollte eigentlich in max. 15 Minuten erledigt sein für einen (Netzwerker) der weiss was er da tut

es gibt im gesamten Netzwerk kein VLAN2 (siehe Screenshots des Switches). Das existiert nur auf dem Wing 5.5.

Ich glaube dir ja... Dann muss dir aber auch klar sein, das das VLAN 2 ja nirgends hinkommen kann.

Da hat dann jemand den Controller zwar richtig konfiguriert aber dann nicht mehr dafür gesorgt das das VLAN 2 dann auch ans Ziel kommt.

Du kannst auch eine Quick an Dirty Einrichtuing machen:

Es ist sehr gut möglich das das VLAN 2 an einem separaten Port des Controllers rausgeführt wird, denn der hat ja mehrere Switchports.

Deshalb oben der Hinweis wie WICHTIG die VLAN Konfig des WLAN Controllers ist.

Sollte dem so sein, dann ist das Doing für dich noch einfacher, denn dann musst du nur eine simple Patch Strippe von diesem Controller Port (der untagged in VLAN 2 ist) mit dem WLAN Port der pfSense verbinden...fertsch !

Ist er NICHT so separat rausgeführt, dann musst du die Switches entsprechend wie oben beschrieben einrichten:

- VLAN 2 konfigurieren

- Tagged an den Controller Port

- Untagged VLAN 2 Port an die pfSense

Da man das Controller Setup jetzt nicht genau kennt sind das deine möglichen Optionen.

Captive Portale gibt es ebenfalls nicht:

Wie gesagt....möglich das das auf dem Controller selber aktiviert ist !Was für ein Chaos...

Also... Screenshot vom WLAN Controller und dessen VLAN Setup speziell wie mit VLAN 2 verfahren wir wäre seeehr hilfreich hier !

Am Montagmorgen darauf ruft sofort der erste Benutzer an

WAS für ein Benutzer ???- Der im LAN ?

- Der im Mitarbeiter WLAN was ja IP seitig auch das LAN ist (VLAN 1)

- Einer im Gast WLAN (VLAN 2)

Von einem DHCP-Client, der im LAN arbeitet

OK ! Hast du dann:- Kontrolliert ob er ein korrekte IP Adresse und Gateway und DNS bekommen hat ? ipconfig -all (Windows)

- Kontrolliert ob due die IP Adresse der pfSense im LAN pingen kannst ?

- Kontrolliert ob du einen ackte IP Im Internet z.B. 8.8.8.8 pingen kannst ?

- Kontrolliert ob du den DSN Server pingen kannst ?

- Kontrolliert ob du mit nslookup IP Adressen zu Hostnamen auflösen kannst ?

- Direkt kontrolliert ob du von der pfSense mit dem WAN Source Port die 8.8.8.8 pingen kannst

- Direkt kontrolliert ob du von der pfSense mit dem LAN Source Port eine IP Adresse im lokalen LAN pingen kannst

nicht im WLAN. Die gingen nämlich auch nicht.

Ist ja auch logisch und damit klar, da bei dir ja LAN und WLAN im VLAN 1 beide (fehlerhaft) in einem gemeinsamen Netz zusammenhängen (gleiche IP Adressierung, ipconfig ) !Das es am Update der pfSense liegt ist vollkommen unmöglich. Solche Banal Setup sind hier im Forum auch mit der aktuellen Version tausendfach gemacht.

Aber um diese Frage genau beantworten zu können fehlen komplett die oben genannten Tests die du immer über das Diagnostics Menü der pfSense machen musst oder solltest.

Da kommt von dir keinerlei Infos...leider

Die pfSense ist millionenfach weltweit im Einsatz. Stell dir mal vor was los wäre wenn ein Update solche grundlegenden Banalfunktionen der Firewall beeinträchtigen würde. Das würde einen Shitstorm ohne Ende im pfSense Forum geben und wäre dann auch in Sekunden gefixt von der Community.

Deinen Annahme dazu ist also mehr als unrealistisch.

Fazit:

Mache ein fundiertes Troubleshooting über das Diagnostics Menü und dann fixen wir hier dein Problem in Minuten...

Auf was für einer HW rennt deine FW ?

Kann es sein, dass die ganze WLAN-Geschichte direkt im Wing 5.5 aufgesetzt ist?

Ja, dafür ist es doch ein Controller. "Kann es sein das ein Auto 4 Räder hat...??" Ähem, ja !Wie oben schon vermutet.... Die siehst es ja selber am Screenshot !!

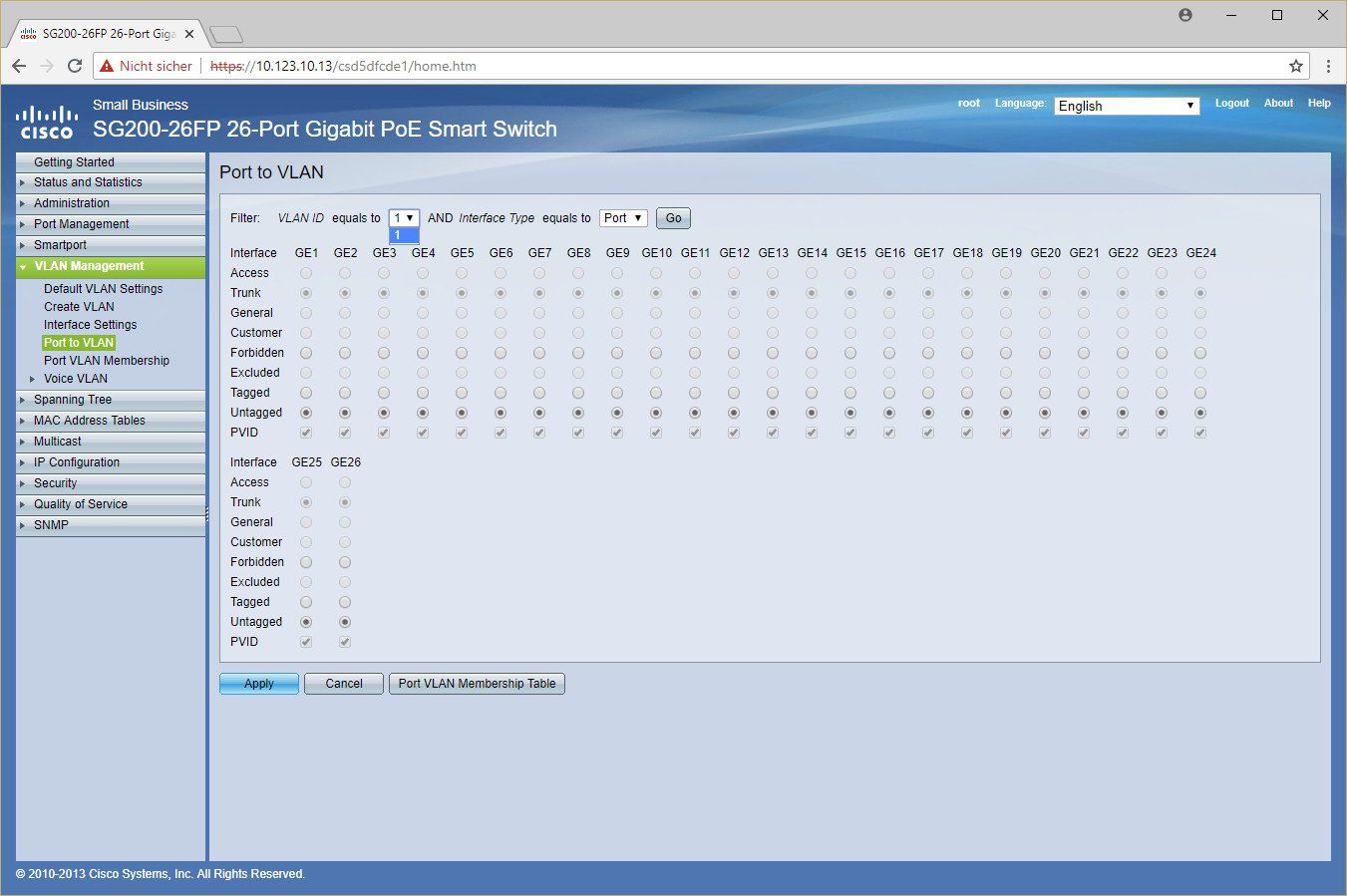

Dein Gast VLAN 2 liegt ungetagged auf den Ports GE1 und GE2 und das normale WLAN untagged auf dem Uplink

Du nimmst jetzt wie oben schon gesagt eine simple Patch Strippe und steckst Port GE1 oder GE2 auf den WLAN Port der pfSense. Fertsch !

Den Rest belaässt du wie er ist.

Alter Schwede, da hat sich aber ein gruseliger Bastler ohne KnowHow was zurechtgefrickelt mit dem Mist.

Aus Sicherheitssicht und globaler Netzwerksicht ist das ne Katastrophe und solltest du dringenst mal überarbeiten !!

Aber mit dem Quick and Dirty Workaround bekommst du es erstmal zu Fliegen.

Kommentar ist oben angehängt....

Da muss dringenst was am Design gemacht werden.

Vermutlich hat auch das Gast WLAN keinerlei Regeln und kann fröhlich aufs Restnetz zugreifen.

In dem gruseligen Netzdesign will man nicht wirklich wissen was da sonst noch so verbockt ist... Tanzen auf dem (Sicherheits) Drahtseil ohne Netz.

Was wohl eure GSL zu sowas sagt...?!

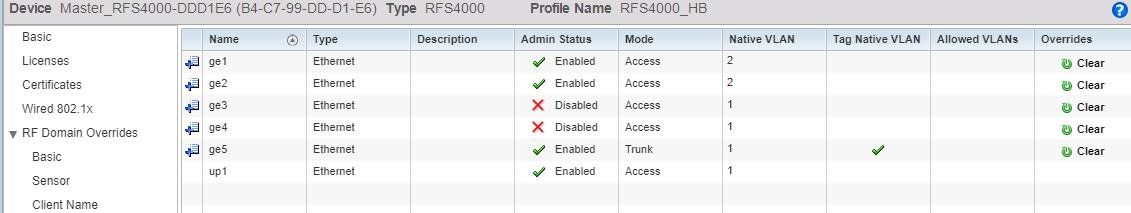

Sollte eigentlich ein Spiegelbild des ersten sein wenn die richtig konfiguriert sind. Klar, denn beide Controller sollten in einem Hochverfügbarkeits Cluster arbeiten und sich gegenseitig backuppen und die Konfig sharen.

Wie erwartet ist auch das nichtmal der Fall und beide Controller unterschiedlich. Vermutlich noch nichtmal im Cluster....gruselig !!

Ich muss gleich mal eben in den Serverraum und die Strippen verfolgen.

Ja, und nicht nur das !Da muss dringenst was am Design gemacht werden.

Vermutlich hat auch das Gast WLAN keinerlei Regeln und kann fröhlich aufs Restnetz zugreifen.

In dem gruseligen Netzdesign will man nicht wirklich wissen was da sonst noch so verbockt ist... Tanzen auf dem (Sicherheits) Drahtseil ohne Netz.

Was wohl eure GSL zu sowas sagt...?!

Und noch der 2. Controller.

Wie vermutet...Sollte eigentlich ein Spiegelbild des ersten sein wenn die richtig konfiguriert sind. Klar, denn beide Controller sollten in einem Hochverfügbarkeits Cluster arbeiten und sich gegenseitig backuppen und die Konfig sharen.

Wie erwartet ist auch das nichtmal der Fall und beide Controller unterschiedlich. Vermutlich noch nichtmal im Cluster....gruselig !!

habe ich jetzt den Port ge5 auf Tagged gesetzt und den Port im Switch auf Untagged belassen.

Das wäre Schwachsinn.Sorry aber untagged und tagged Pakete sind inkompaitel zueinender. Du kannst niemals untagged Pakete an einen tagged Port senden und umgekehrt.

Wenn, dann sollte der Controller mit einem VLAN 1 untagged Port auch auf einen VLAN 1 untagged Port am Switch gehen.

So wird ein Schuh draus !

Funktioniert trotzdem nicht

Klar, wenn man neue Räder ans Auto montieren will, bekommt aber Gleisketten geliefert dafür kann das nicht gehen !Siehe oben ! Untagged auf Tagged und umgekehrt geht nicht wie jeder Netzwerker weiss.

Zu deinem eigenen ToDos:

ich richte mir auf dem PoE-Switch 2 neue VLANs ein: VLAN10 für prod und VLAN20 für gast

Richtig !Dann richte ich je 3 Ports für VLAN10 und 3 Ports für VLAN20 ein, und zwar Untagged

Wo denn ??Auf dem Switch oder Controller ?? Oder auf beiden ?

Die beiden VLANs auf dem Controller benenne ich um: VLAN1 in VLAN10

Nein !Ins Controller VLAN 1 sollte man besser KEINE WLAN SSID legen. Das ist das Management VLAN. Belasse das besser als 1 und erzeuge dir dann nur das 10er neu und benenne das 2er ins 20 um.

Die Prod SSID mappst du dann auf die 10 und die Gäste auf die 20.

Die Ports im Controller setze ich alle auf Tagged.

Richtig !Dann verbinde ich die beiden Controller jeweils über Port ge1, um den Cluster zu bilden.

Richtig !Hier reicht es vermutlich wenn die sich nur im Management Netz VLAN 1 sehen.

Von Port ge2 (VLAN20) lege ich jeweils eine Strippe auf den Switch ins VLAN20 und von dort eine Strippe auf den pfSense-Port WLAN

Kann man so machen. Besser da kabeltechnsich sauberer wäre es wenn du auf der pfSense VLAN Subinterfaces einrichtest für 1, 10 und 20.Aber so mit einzelnen Ports ist zwar nicht schön, geht aber auch.

Ob du die DHCP Server auf der pfSense oder dem Controller realisierst ist eher kosmetisch. Kannst du dir aussuchen was für dich schöner ist. Der Controller hat immerhin noch ein Backup.

Du hast mal erwähnt, dass der Bridge Mode "Tunnel" nicht so performant ist wie der Modus "Local Access"

Ja !Das leuchtet doch auch ein. Im Tunnel Mode müssen die APs mühsam den gesamten Traffic ihrer Zelle in ein Tunnelprotokoll einpacken, es zum Controller schicken, der packt es aus und schickt es dann zentral ins Netz.

Der Flaschenhals ist also der Kontroller, denn der kann ja max. nur ein Gig loswerden. OK, mit einem LACP Trunk ggf. mehr aber auch die Performance ist nicht dolle.

Besser ist es den WLAN Traffic gleich am AP in die entsprechenden VLANs zu senden und die Switchinfrastruktur das machen zu lassen ohne Tunnel.

Wie das Netzwerk dann aussieht kannst du dir an diesem Praxisbeispiel ganz genau ansehen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern