Mikrotik hap ac als OpenVPN Client, Einwahl in eine Pfsense die den VPN Server macht

Hallo,

gegeben eine Pfsense, welche den VPN Server derzeit schon erfolgreich für meine Windows und Android Clients macht.

Jetzt möchte ich einen MikroTik hap ac der sich als Client sich zur Pfsense verbindet.

Den MikroTik habe vorher in Werkszustand versetzt und als Home Dual AP über die Quick Set eingestellt.

Die Verbindung https://wiki.mikrotik.com/wiki/OpenVPN geht anscheinend nur als TCP, ich habe aber auch UDP auf der Pfsense Seite mal ausprobiert.

Dank dieser Anleitung hatte ich gedacht, dass die auch für mich sofort machbar wäre.

https://blog.rotzoll.net/2015/02/openvpn-mikrotik-router-als-openvpn-cli ...

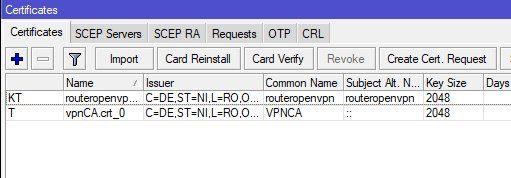

Also Zertifikate installiert, 2048 also aes 256 und sha1 sind auf der Pfsense eingestellt

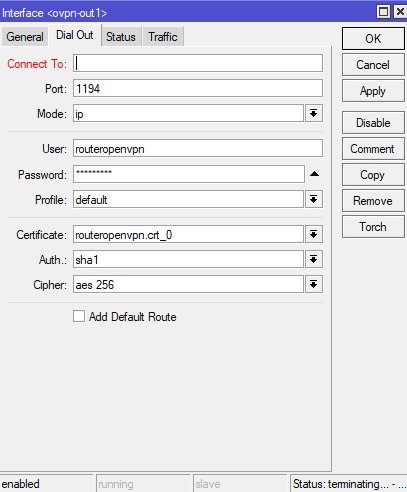

Und folgend eingestellt, die IP habe ich im Bild gelöscht.

Leider funktioniert der VPN Aufbau nicht. Ich habe keine Firewall Regel oder ein Routing auf dem MikroTik angepasst. Muss man laut Anleitung aber erst in Schritt 3 machen. Im Bild 2 unter User: Password: Profile... Wo kann ich das Profile abändern? Oder muss ich hier noch einen User oder ein Profil anlegen? Wo finde ich überhaupt das Profile?

Danke!

Der Horst

gegeben eine Pfsense, welche den VPN Server derzeit schon erfolgreich für meine Windows und Android Clients macht.

Jetzt möchte ich einen MikroTik hap ac der sich als Client sich zur Pfsense verbindet.

Den MikroTik habe vorher in Werkszustand versetzt und als Home Dual AP über die Quick Set eingestellt.

Die Verbindung https://wiki.mikrotik.com/wiki/OpenVPN geht anscheinend nur als TCP, ich habe aber auch UDP auf der Pfsense Seite mal ausprobiert.

Dank dieser Anleitung hatte ich gedacht, dass die auch für mich sofort machbar wäre.

https://blog.rotzoll.net/2015/02/openvpn-mikrotik-router-als-openvpn-cli ...

Also Zertifikate installiert, 2048 also aes 256 und sha1 sind auf der Pfsense eingestellt

Und folgend eingestellt, die IP habe ich im Bild gelöscht.

Leider funktioniert der VPN Aufbau nicht. Ich habe keine Firewall Regel oder ein Routing auf dem MikroTik angepasst. Muss man laut Anleitung aber erst in Schritt 3 machen. Im Bild 2 unter User: Password: Profile... Wo kann ich das Profile abändern? Oder muss ich hier noch einen User oder ein Profil anlegen? Wo finde ich überhaupt das Profile?

Danke!

Der Horst

Please also mark the comments that contributed to the solution of the article

Content-Key: 352532

Url: https://administrator.de/contentid/352532

Printed on: April 25, 2024 at 07:04 o'clock

3 Comments

Latest comment

OpenVPN am Mikrotik ohne Metarouter ist Müll, TCP gibt dem natürlich den Rest da die ACKs das ganze verlangsamen. Außerdem bringt der Mikrotik keine Hardwarebeschleunigung für die AES256 Encryption mit, denn diese zieht Prozessorleistung ohne Ende, da ist der hAP einfach überfordert. Besser ist hier immer ein IPSec oder eben einen IKEv2 Tunnel einzusetzen, beides kann der Mikrotik auch im Zusammenspiel mit einer PFSense problemlos abfackeln.