Mikrotik Site to Site VPN Firewall Probleme

Hallo Leute,

ich habe mal eine kleine Frage.

Ich habe hier zwei Mikrotik Router.

Einer hat extern eine feste IP-Adresse, der andere nicht.

Daher habe ich jetzt eine L2TP/IPSec Verbindung eingerichtet. Diese läuft auch ohne Probleme. Wenn ich die Drop Regeln bei meiner Firewall deaktiviere, dann funktioniert auch alles. Also ich kann von jeder Seite auf die andere ohne Einschränkungen zugreifen.

Ich möchte natürlich die Drop Regeln wieder aktivieren. Nur dann geht nichts mehr zwischen den Netzen.

Router 1

LAN IP: 192.168.0.254

L2TP IP: 192.168.3.254

Router 2

LAN IP: 192.168.1.254

L2TP IP: 192.168.3.253

Ich habe in der Firewall folgende Regeln hinzugefügt:

Router1

/ip firewall filter add chain=forward src-address=192.168.1.0/24 dst-address=192.168.0.0/24 action=allow

Router2

/ip firewall filter add chain=forward src-address=192.168.0.0/24 dst-address=192.168.1.0/24 action=allow

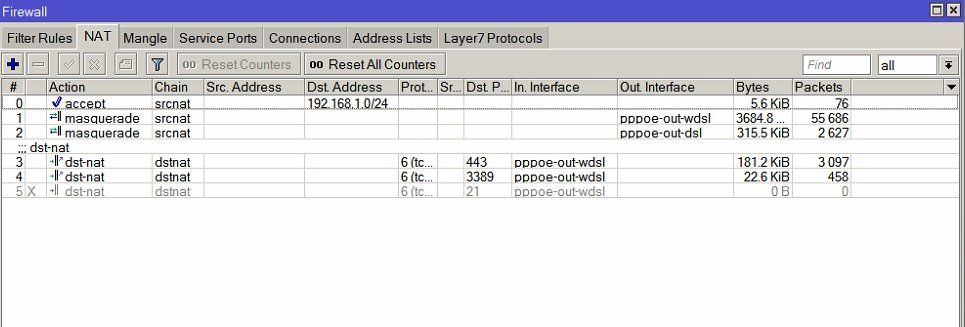

Bei Firewall/NAT habe ich folgendes an erster Stelle gesetzt:

Router1

/ip firewall nat add chain=srcnat Action=accept place-before=0 \ src-adress=192.168.0.0/24 dst-address=192.168.1.0/24

Router2

/ip firewall nat add chain=srcnat Action=accept place-before=0 \ src-adress=192.168.1.0/24 dst-address=192.168.0.0/24

Kann mir vielleicht jemand sagen was ich noch falsch mache oder vergessen habe?

Dank jodel32 und dem Tutorial (IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software) von aqui. Habe ich bei beiden LAN Interfaces der Router ARP auf Proxy-ARP gestellt.

Nun habe ich allerdings schon viele Sachen hin und her probiert und weiß leider nicht weiter.

Jodel32 brachte mich noch auf die Idee das es an dem zwischen Netz liegen könnte welches ich durch L2TP aufbaue um dann IPSec zu nutzen, die Frage ist dabei nur wie bekomme ich es richtig eingestellt das das Netz arbeitet wie das gesamte LAN Netz des jeweiligen Routers? Es geht dabei ja um eine Standortvernetzung und es soll alles von dem einen zum anderen netz erreichbar sein.

Wäre super wenn mir noch jemand helfen könnte, vielleicht auch jodel32 oder aqui?

LG

ich habe mal eine kleine Frage.

Ich habe hier zwei Mikrotik Router.

Einer hat extern eine feste IP-Adresse, der andere nicht.

Daher habe ich jetzt eine L2TP/IPSec Verbindung eingerichtet. Diese läuft auch ohne Probleme. Wenn ich die Drop Regeln bei meiner Firewall deaktiviere, dann funktioniert auch alles. Also ich kann von jeder Seite auf die andere ohne Einschränkungen zugreifen.

Ich möchte natürlich die Drop Regeln wieder aktivieren. Nur dann geht nichts mehr zwischen den Netzen.

Router 1

LAN IP: 192.168.0.254

L2TP IP: 192.168.3.254

Router 2

LAN IP: 192.168.1.254

L2TP IP: 192.168.3.253

Ich habe in der Firewall folgende Regeln hinzugefügt:

Router1

/ip firewall filter add chain=forward src-address=192.168.1.0/24 dst-address=192.168.0.0/24 action=allow

Router2

/ip firewall filter add chain=forward src-address=192.168.0.0/24 dst-address=192.168.1.0/24 action=allow

Bei Firewall/NAT habe ich folgendes an erster Stelle gesetzt:

Router1

/ip firewall nat add chain=srcnat Action=accept place-before=0 \ src-adress=192.168.0.0/24 dst-address=192.168.1.0/24

Router2

/ip firewall nat add chain=srcnat Action=accept place-before=0 \ src-adress=192.168.1.0/24 dst-address=192.168.0.0/24

Kann mir vielleicht jemand sagen was ich noch falsch mache oder vergessen habe?

Dank jodel32 und dem Tutorial (IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software) von aqui. Habe ich bei beiden LAN Interfaces der Router ARP auf Proxy-ARP gestellt.

Nun habe ich allerdings schon viele Sachen hin und her probiert und weiß leider nicht weiter.

Jodel32 brachte mich noch auf die Idee das es an dem zwischen Netz liegen könnte welches ich durch L2TP aufbaue um dann IPSec zu nutzen, die Frage ist dabei nur wie bekomme ich es richtig eingestellt das das Netz arbeitet wie das gesamte LAN Netz des jeweiligen Routers? Es geht dabei ja um eine Standortvernetzung und es soll alles von dem einen zum anderen netz erreichbar sein.

Wäre super wenn mir noch jemand helfen könnte, vielleicht auch jodel32 oder aqui?

LG

Please also mark the comments that contributed to the solution of the article

Content-Key: 275671

Url: https://administrator.de/contentid/275671

Printed on: April 20, 2024 at 03:04 o'clock

19 Comments

Latest comment

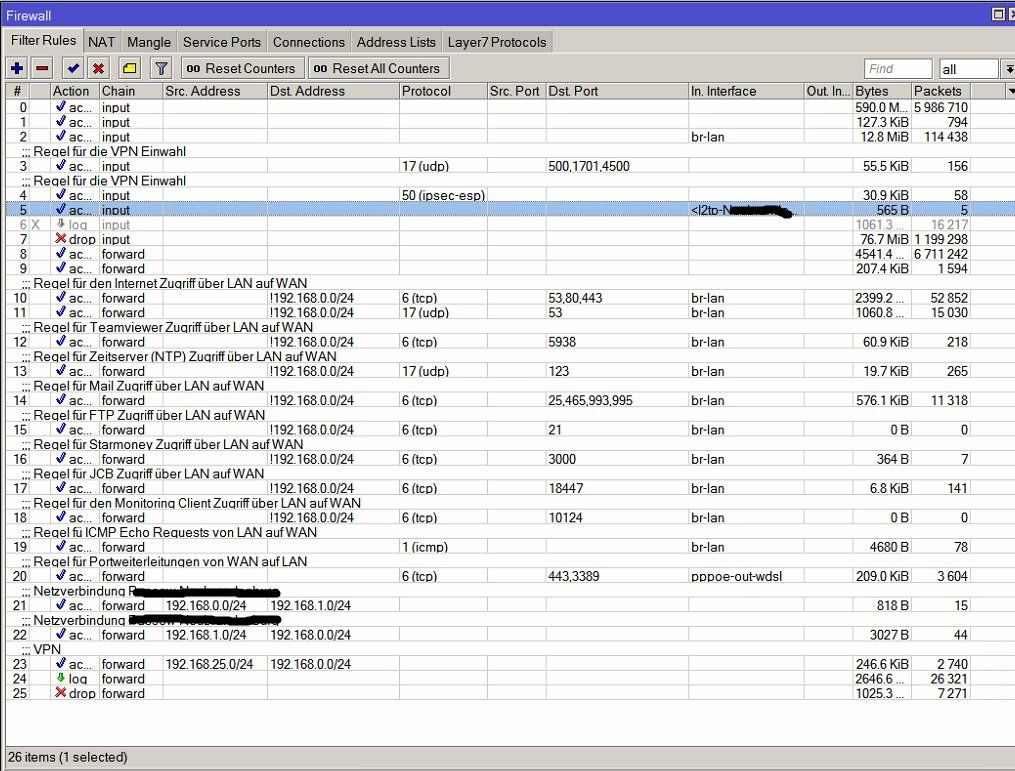

/ip firewall filter

add chain=input dst-port=1701,500,4500 protocol=udp

add chain=input protocol=ipsec-esp

add chain=input dst-port=8728 protocol=tcp

add chain=input protocol=icmp

add chain=input connection-state=established

add action=drop chain=inputdamit sollts gehen.

Erklärung: du musst die IPSec Ports freigeben ..

Nur Port 8728 habe ich nicht. Wofür ist der? Könnte das mein Fehler sein?

Du hast echt keinen Plan ... das ist der Port für Winbox ...Wie ich gestern bereits geschrieben habe, erlaube Forwards auf beiden Routern in das Transfernetz. Oder mach dir einfach eine Adressliste mit allen lokalen und Remote-Subnets in die du Forwardings ohne Beschränkung zulassen willst. Das hättest du aber auch zwischenzeitlich selber in Erfahrung bringen können.

Min Jung, du hantierst da echt mit gefährlichem Halbwissen an der Firewall.

Gruß jodel32

p.s. sorry aber ich wurde gestern plötzlich noch zu einem Notfall gerufen. (Serverraum abgefackelt)

Demnach müsste für Router 1 die Regel für das Transfer Netz doch so lauten oder irre ich mich da?

anders herum, denn der Rückweg wird durch dir related Regeln abgefackelt, dafür sind die ja da (Stichwort: statefull firewall) ...

Muss ich beim Nat für das Transfer Netz auch nen accept erstellen?

Selbstredend, du willst ja zwischen den Netzen Routen nicht und nicht NATen. Hier fehlen dir einfach zu viele Routing-Grundlagen, sorry.

Router 1 reicht:

Router 2 reicht:

Die Zielnetze 192.168.1.0/24 und 192.168.0.0/24 jeweils vom Masquerading ausnehmen.

Gerade hier nochmal mit einer MetaRouter-Config mit zwei RouterOS (RB951G) zwischen denen eine L2TP-IPSec Verbindung besteht erfolgreich verifiziert, Firewall mit aktiver Forward-Block-Rule.

/ip firewall filter add chain=forward src-address=192.168.0.0/24 dst-address=192.168.1.0/24 action=allow

/ip firewall filter add chain=forward src-address=192.168.1.0/24 dst-address=192.168.0.0/24 action=allow /ip firewall filter add chain=forward src-address=192.168.1.0/24 dst-address=192.168.0.0/24 action=allow

/ip firewall filter add chain=forward src-address=192.168.0.0/24 dst-address=192.168.1.0/24 action=allow Die Zielnetze 192.168.1.0/24 und 192.168.0.0/24 jeweils vom Masquerading ausnehmen.

Gerade hier nochmal mit einer MetaRouter-Config mit zwei RouterOS (RB951G) zwischen denen eine L2TP-IPSec Verbindung besteht erfolgreich verifiziert, Firewall mit aktiver Forward-Block-Rule.

Gebe ich nun zusätzlich noch das Forwarding jeweils andersherum ein dann läuft es

Das ist auch korrekt, sorry hatte ich vergessen oben mit einzutragen, die Verbindung kann ja jeweils von Netz1 oder Netz 2 initiiert werden, habe gerade anderweitig Stress ...Ist also alles OK.

Solange du allem was über das L2TP Interface rein kommt vertraust, nicht... Kannst du aber auch ganz einfach selber überprüfen, du musst nur mal etwas mehr mit dem Mikrotik spielen...

Wenn du einen Mikrotik zum Testen daheim hast, geht das auch nur mit einem einzigen Router. Stichwort metaRouter. Damit erstellt man eine virtuelle Maschine auf dem Mikrotik welche du genauso wie den physischen konfigurieren kannst. D.h. du kannst also auch zwischen dem physischen Mikrotik und der VM ein IPSEC VPN aufbauen und dann wie du lustig bist damit spielen und so dein Wissen spielerisch erweitern. Fördert das Verständnis ungemein und gerade wenn man Probleme hat lernt man so die Tricks um sie zu lösen.

Schönes Wochenende

Wenn du einen Mikrotik zum Testen daheim hast, geht das auch nur mit einem einzigen Router. Stichwort metaRouter. Damit erstellt man eine virtuelle Maschine auf dem Mikrotik welche du genauso wie den physischen konfigurieren kannst. D.h. du kannst also auch zwischen dem physischen Mikrotik und der VM ein IPSEC VPN aufbauen und dann wie du lustig bist damit spielen und so dein Wissen spielerisch erweitern. Fördert das Verständnis ungemein und gerade wenn man Probleme hat lernt man so die Tricks um sie zu lösen.

Schönes Wochenende