Modem- bzw. Routerempfehlung für VDSL 100

Hallo,

ich benötige eine Empfehlung bzgl. Modem oder Router Neuanschaffung.

Wir haben aktuell einen ADSL-Anschluss, der nun durch einen VDSL100-Anschluss der Telekom ersetzt wird.

Die Überlegung ist nun ein geeignetes Modem anzuschaffen und den vorhanden Router TP-Link TL-ER6120 weiter zu nutzen, oder einen neuen Router mit integrierten Modem anzuschaffen.

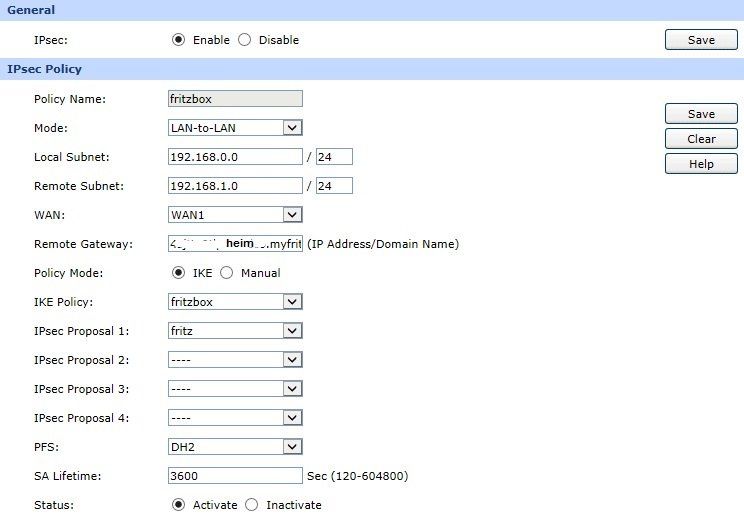

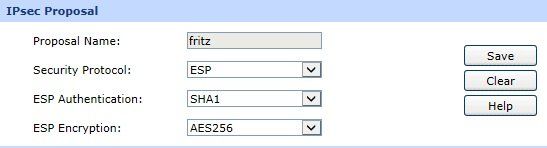

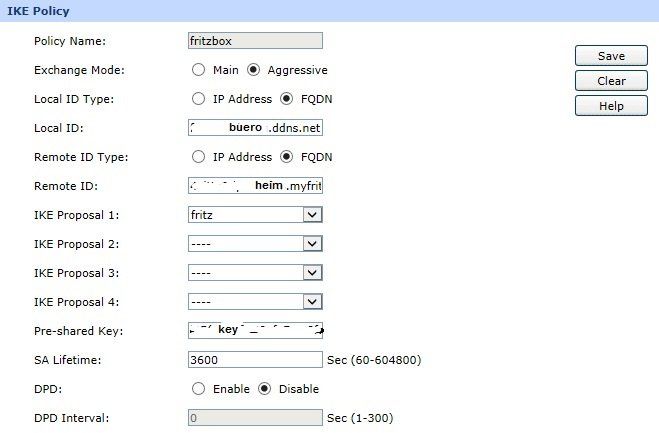

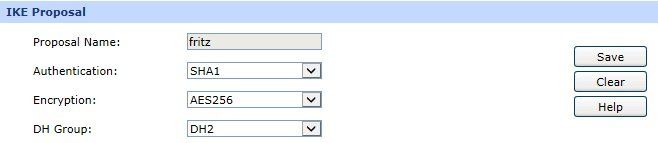

Mein Problem mit dem Router ist, dass ich es nicht schaffe einen dauerhafte VPN Verbindung zwischen Büro und Heim (Fritzbox) herzustellen und z.B. auch keine ipsec Verbindung über ein Iphone aufgebaut werden kann. Das liegt wahrscheinlich auch an fehlenden Fachwissen, aber bei meinen Recherchen habe ich festgestellt, dass ich nicht der einzige mit diesen Problemen bei dem Router bin.

Anforderung wäre:

- Ausnutzung der VDSL100 Bandbreite, ca. 10 Nutzer im Büro

- dauerhafte Verbindung zu 3 entfernten Standorten (aktuell mit Fritzbox ausgestattet)

- zeitweise VPN Verbindung von Notebooks, oder Smartphone

Vielen Dank.

Gruß Harry

ich benötige eine Empfehlung bzgl. Modem oder Router Neuanschaffung.

Wir haben aktuell einen ADSL-Anschluss, der nun durch einen VDSL100-Anschluss der Telekom ersetzt wird.

Die Überlegung ist nun ein geeignetes Modem anzuschaffen und den vorhanden Router TP-Link TL-ER6120 weiter zu nutzen, oder einen neuen Router mit integrierten Modem anzuschaffen.

Mein Problem mit dem Router ist, dass ich es nicht schaffe einen dauerhafte VPN Verbindung zwischen Büro und Heim (Fritzbox) herzustellen und z.B. auch keine ipsec Verbindung über ein Iphone aufgebaut werden kann. Das liegt wahrscheinlich auch an fehlenden Fachwissen, aber bei meinen Recherchen habe ich festgestellt, dass ich nicht der einzige mit diesen Problemen bei dem Router bin.

Anforderung wäre:

- Ausnutzung der VDSL100 Bandbreite, ca. 10 Nutzer im Büro

- dauerhafte Verbindung zu 3 entfernten Standorten (aktuell mit Fritzbox ausgestattet)

- zeitweise VPN Verbindung von Notebooks, oder Smartphone

Vielen Dank.

Gruß Harry

Please also mark the comments that contributed to the solution of the article

Content-Key: 313417

Url: https://administrator.de/contentid/313417

Printed on: April 19, 2024 at 19:04 o'clock

10 Comments

Latest comment

Reines Modem ist das Draytek Vigor 130 zu empfehlen.

Als Router zum Thema Büro solltest du keinen Plastik Consumer Router verwenden. Hier sind es die üblichen Verdächtigen:

Lancom, Cisco, Bintec, Mikrotik, pfSense

Normal ist das eine Lachnummer die mit 3 Mausklicks im GUI oder entspr. Konfig schnell erledigt ist.

Hier siehst du ein paar Beispiele aus der Praxis die das belegen:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Als Router zum Thema Büro solltest du keinen Plastik Consumer Router verwenden. Hier sind es die üblichen Verdächtigen:

Lancom, Cisco, Bintec, Mikrotik, pfSense

nicht schaffe einen dauerhafte VPN Verbindung zwischen Büro und Heim (Fritzbox) herzustellen und z.B. auch keine ipsec Verbindung über ein Iphone aufgebaut werden kann

Warum schaffst du das nicht ?? Was genau ist das spezifische Problem ? Logauszug vom Router, Konfig etc. bräuchten wir zur Hilfestellung. Grundlagen zum Them IPsec auch hierNormal ist das eine Lachnummer die mit 3 Mausklicks im GUI oder entspr. Konfig schnell erledigt ist.

Hier siehst du ein paar Beispiele aus der Praxis die das belegen:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Das liegt wahrscheinlich auch an fehlenden Fachwissen

Zu 98% ist dem so...!

Zum Thema FritzBox und Shrew Client Dialin guckst du hier:

VPN Verbindung shrew zu Fritzbox: Routing Problem

Beachtet man die Punkte funktioniert das fehlerlos.

AVM selber hat hat auch einen Knowledgebase Artikel dazu:

https://avm.de/service/vpn/tipps-tricks/vpn-verbindung-zur-fritzbox-mit- ...

Was das Thema Site to Site VPN anbetrifft wäre es sehr hilfreich du würdest einmal das FritzBox Logg und auch das TP-Link Logg hier posten um zu sehen welcher Fehler auftritt.

Grob sieht man erstmal keinen fehler aber der liegt wie so oft im Detail. Der TP-Link hat ja kein integriertes Modem, deshalb die übliche Kardinalsfrage:

Betreibst du den mit einem reinem xDSL Modem davor, sprich also PPPoE und Zugangsdaten auf dem TP-Link konfiguriert. Oder...

Betreibst du ihn mit einem Router in einer NAT Router Kaskade ?

Bei letzterem musst du dann zwangsweise die IPsec Ports UDP 500, UDP 4500 und das ESP Protokoll auf die kaskadierte IP Adresse per Port Forwarding forwarden.

VPN Verbindung shrew zu Fritzbox: Routing Problem

Beachtet man die Punkte funktioniert das fehlerlos.

AVM selber hat hat auch einen Knowledgebase Artikel dazu:

https://avm.de/service/vpn/tipps-tricks/vpn-verbindung-zur-fritzbox-mit- ...

Was das Thema Site to Site VPN anbetrifft wäre es sehr hilfreich du würdest einmal das FritzBox Logg und auch das TP-Link Logg hier posten um zu sehen welcher Fehler auftritt.

Grob sieht man erstmal keinen fehler aber der liegt wie so oft im Detail. Der TP-Link hat ja kein integriertes Modem, deshalb die übliche Kardinalsfrage:

Betreibst du den mit einem reinem xDSL Modem davor, sprich also PPPoE und Zugangsdaten auf dem TP-Link konfiguriert. Oder...

Betreibst du ihn mit einem Router in einer NAT Router Kaskade ?

Bei letzterem musst du dann zwangsweise die IPsec Ports UDP 500, UDP 4500 und das ESP Protokoll auf die kaskadierte IP Adresse per Port Forwarding forwarden.

Mmmmhh der IKE Error ist verdächtig bei der FB. AVM sagt das dazu:

https://avm.de/service/fritzbox/fritzbox-7390/wissensdatenbank/publicati ...

Sucht man danach bei Dr. Google gibt es viele Postings dazu:

http://www.nwlab.net/tutorials/VPN-FritzBox/

http://www.ip-phone-forum.de/showthread.php?t=232358

Die nwlab Seite hat eine detailierte Auflistung und hex2027 beschreibt einen Timeout !!!

Hier "sieht" also die eine Seite die andere nicht ?

Sind beide Seiten DSL Seiten oder kann es sein das eine Seite eine TV Kabel Provider Seite ist oder ein Provider der ggf. DS-Lite nutzt also eine Provider interne IPv6 Infrastruktur mit zentralisiertem NAT ??

Die eine deiner beiden Tunnel Peer Adressen peers=81.22.120.7<->77.20.253.60 lassen das stark vermuten, denn das ist eine Kabel Deutschland IP und die nutzen fast ausschliesslich DS-Lite.

Da musst du dich dann nicht wundern das VPN nicht klappt:

http://www.heise.de/ct/ausgabe/2013-6-Internet-Dienste-trotz-DS-Lite-nu ...

http://www.pc-magazin.de/ratgeber/fernzugriff-ipv6-dslite-problem-remot ... usw.

Auch das würde den Fehler erklären.

Bei der russischen Seite (Peer IP 81.x.x.x) ist die Infrastruktur unbekannt.

Hier hast du nur die vage Chance wenn die DS-Lite Seite der VPN Initiator ist. Aber auch das kann dann nur klappen wenn NAT Traversal auf beiden Seiten supportet ist.

Lass also den Router auf der KD Seite die Verbindung aufbauen.

Der Timeout der IKE Phase 2 und das auf BEIDEN Seiten zeigt hier eigentlich ganz klar an das das ein NAT Problem ist und das sehr wahrscheinlich der DS-Lite Anschluss von Kabel Deutschland das Problem ist.

Dein einziger Ausweg ist dann das du von KD eine öffentliche feste IPv4 anforderst, was problemlos geht. Oder...

Du nutzt einen Tunneldienst der das DS-Lite NAT überwindet:

DS-Lite IPv6 Geräte im Heimnetz über VPN erreichbar machen

Oder du wechselst auf einen Provider der KEIN DS-Lite macht !

Deine HW (Router) sind auf alle Fälle nicht Schuld an der Misere. Soviel ist klar.

https://avm.de/service/fritzbox/fritzbox-7390/wissensdatenbank/publicati ...

Sucht man danach bei Dr. Google gibt es viele Postings dazu:

http://www.nwlab.net/tutorials/VPN-FritzBox/

http://www.ip-phone-forum.de/showthread.php?t=232358

Die nwlab Seite hat eine detailierte Auflistung und hex2027 beschreibt einen Timeout !!!

Hier "sieht" also die eine Seite die andere nicht ?

Sind beide Seiten DSL Seiten oder kann es sein das eine Seite eine TV Kabel Provider Seite ist oder ein Provider der ggf. DS-Lite nutzt also eine Provider interne IPv6 Infrastruktur mit zentralisiertem NAT ??

Die eine deiner beiden Tunnel Peer Adressen peers=81.22.120.7<->77.20.253.60 lassen das stark vermuten, denn das ist eine Kabel Deutschland IP und die nutzen fast ausschliesslich DS-Lite.

Da musst du dich dann nicht wundern das VPN nicht klappt:

http://www.heise.de/ct/ausgabe/2013-6-Internet-Dienste-trotz-DS-Lite-nu ...

http://www.pc-magazin.de/ratgeber/fernzugriff-ipv6-dslite-problem-remot ... usw.

Auch das würde den Fehler erklären.

Bei der russischen Seite (Peer IP 81.x.x.x) ist die Infrastruktur unbekannt.

Hier hast du nur die vage Chance wenn die DS-Lite Seite der VPN Initiator ist. Aber auch das kann dann nur klappen wenn NAT Traversal auf beiden Seiten supportet ist.

Lass also den Router auf der KD Seite die Verbindung aufbauen.

Der Timeout der IKE Phase 2 und das auf BEIDEN Seiten zeigt hier eigentlich ganz klar an das das ein NAT Problem ist und das sehr wahrscheinlich der DS-Lite Anschluss von Kabel Deutschland das Problem ist.

Dein einziger Ausweg ist dann das du von KD eine öffentliche feste IPv4 anforderst, was problemlos geht. Oder...

Du nutzt einen Tunneldienst der das DS-Lite NAT überwindet:

DS-Lite IPv6 Geräte im Heimnetz über VPN erreichbar machen

Oder du wechselst auf einen Provider der KEIN DS-Lite macht !

Deine HW (Router) sind auf alle Fälle nicht Schuld an der Misere. Soviel ist klar.

Normal starten eigentlich beide Seiten eine Session.

Eigentlich ungewöhnlich, denn KD ist leider so ein DS-Lite Problemprovider bei VPNs. Aber wenn es dort de facto klappt dann kann man das eigentlich (fast) ausschliessen.

Da der TP-Link idealerweise kein integriertes Modem hat bietet sich ja an damit mal einen lokalen Laboraufbau zu machen um das mal genau zu untersuchen. Hast du diese Möglichkeit ggf. ?

Eigentlich ungewöhnlich, denn KD ist leider so ein DS-Lite Problemprovider bei VPNs. Aber wenn es dort de facto klappt dann kann man das eigentlich (fast) ausschliessen.

Da der TP-Link idealerweise kein integriertes Modem hat bietet sich ja an damit mal einen lokalen Laboraufbau zu machen um das mal genau zu untersuchen. Hast du diese Möglichkeit ggf. ?