Netzwerk in Wohnprojekt mit Cisco SG350-20

Hallo,

ich bin Administrator des Netzwerks eines Wohnprojektes, dass sich aktuell im Aufbau befindet. Für dieses Wohnprojekt haben wir eine alte Grundschule umgebaut und darin 11 Wohneinheiten geschaffen. Für das gesamte Projekt gibt es einen Unitymedia 600/60 Business Internetanschluss mit 13 statischen IPs der auf die Wohneinheiten verteilt werden soll.

Als Hardware verfügen wir aktuell über ein Modem von Unitymedia, dahinter kommt ein TP-Link Archer C7 auf dem OpenWRT läuft als FW/Router und dann ein Cisco SG350 managed Layer-3 switch um auf die Wohneinheiten und Gemeinschaftsräume zu verteilen. In die einzelnen Wohnungen können die Bewohner dann einen Switch/Router/AP stellen.

Ziel soll sein, dass jede Wohnung in einem eigenen VLAN ist (Wohung 1: VLAN 101; Wohnung 2: VLAN 102...) und das es ein Gemeinschaftliches VLAN gibt, in dem ein gemeinsam nutzbarer Server ist. Außerdem sollen natürlich alle Wohnungs-VLANs Internet haben.

Aktuell habe ich alle VLANs angelegt. Diese besitzen die IP-Adressen

10.1.101.254

10.1.102.254

[...]

10.1.111.254

und sind jeweils einem Port untagged zugewiesen.

Der TP-Link Router hat die

LAN-IP 10.1.1.1

WAN-IP (statisch) 109.90.12.34

Gateway ist die 109.90.12.33 (Modem)

Der Port an dem der Router am Switch hängt hat die 10.1.1.13 und ist als tagged Trunk-Port konfiguriert.

Womit ich mich jetzt noch schwer tue sind die nötigen static Routes. Vorerst um die VLANs alle ins Internet zu bekommen. Als zweiten Schritt die interVLAN-Kommunikation. Zuletzt wäre die Nutzung bzw. das Forwarding der statischen IPs zu einzelnen Wohnungen oder Hosts zu verwirklichen.

Über Hilfe würde ich mich freuen.

Vielen Dank schon mal

Sami

ich bin Administrator des Netzwerks eines Wohnprojektes, dass sich aktuell im Aufbau befindet. Für dieses Wohnprojekt haben wir eine alte Grundschule umgebaut und darin 11 Wohneinheiten geschaffen. Für das gesamte Projekt gibt es einen Unitymedia 600/60 Business Internetanschluss mit 13 statischen IPs der auf die Wohneinheiten verteilt werden soll.

Als Hardware verfügen wir aktuell über ein Modem von Unitymedia, dahinter kommt ein TP-Link Archer C7 auf dem OpenWRT läuft als FW/Router und dann ein Cisco SG350 managed Layer-3 switch um auf die Wohneinheiten und Gemeinschaftsräume zu verteilen. In die einzelnen Wohnungen können die Bewohner dann einen Switch/Router/AP stellen.

Ziel soll sein, dass jede Wohnung in einem eigenen VLAN ist (Wohung 1: VLAN 101; Wohnung 2: VLAN 102...) und das es ein Gemeinschaftliches VLAN gibt, in dem ein gemeinsam nutzbarer Server ist. Außerdem sollen natürlich alle Wohnungs-VLANs Internet haben.

Aktuell habe ich alle VLANs angelegt. Diese besitzen die IP-Adressen

10.1.101.254

10.1.102.254

[...]

10.1.111.254

und sind jeweils einem Port untagged zugewiesen.

Der TP-Link Router hat die

LAN-IP 10.1.1.1

WAN-IP (statisch) 109.90.12.34

Gateway ist die 109.90.12.33 (Modem)

Der Port an dem der Router am Switch hängt hat die 10.1.1.13 und ist als tagged Trunk-Port konfiguriert.

Womit ich mich jetzt noch schwer tue sind die nötigen static Routes. Vorerst um die VLANs alle ins Internet zu bekommen. Als zweiten Schritt die interVLAN-Kommunikation. Zuletzt wäre die Nutzung bzw. das Forwarding der statischen IPs zu einzelnen Wohnungen oder Hosts zu verwirklichen.

Über Hilfe würde ich mich freuen.

Vielen Dank schon mal

Sami

Please also mark the comments that contributed to the solution of the article

Content-Key: 531436

Url: https://administrator.de/contentid/531436

Printed on: April 19, 2024 at 07:04 o'clock

29 Comments

Latest comment

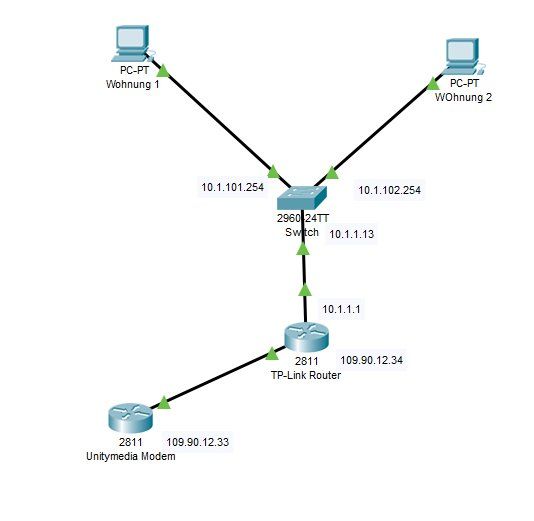

Hi,

hier mal eine kleine Grafische Darstellung fürs bessere Verständnis:

Auf dem Switch muss für jedes VLAN die default Route festgelegt werden (10.1.1.1).

Auf dem D-Link Router müssen die Routen in die einzelnen VLANs angelegt werden.

Pro VLAN eine Route, die default Route zeigt auf das Modem.

Das interVLAN Routing funktioniert quasi analog dazu.

hier mal eine kleine Grafische Darstellung fürs bessere Verständnis:

Auf dem Switch muss für jedes VLAN die default Route festgelegt werden (10.1.1.1).

Auf dem D-Link Router müssen die Routen in die einzelnen VLANs angelegt werden.

Pro VLAN eine Route, die default Route zeigt auf das Modem.

Das interVLAN Routing funktioniert quasi analog dazu.

Zuletzt wäre die Nutzung bzw. das Forwarding der statischen IPs zu einzelnen Wohnungen oder Hosts zu verwirklichen.

Hast du ein Netz mit öffentlichen IPs bekommen oder was meinst du damit?Soweit ist mir das klar, bzw. hab ich es mir gedacht. Bin mir aber unschlüssig wie die Routen im Router genau aussehen. Host-IP ist dann der Adressbereich des VLANs? Und was ist der Gateway?

Genau, Ziel ist das VLAN-Netz, Gateway ist die IP am Switch.So ungefähr würde das dann bei Wohnung 1 ausschauen:

Ziel: 10.1.101.0, SNM: 255.255.255.0, Gateway 10.1.1.13

Ja, genau. Wir haben eine Netzmaske 255.255.255.240 mit 13 öffentlichen IPs bekommen.

Ok, dann sollte man am besten das damit direkt mal durchspielen, bevor man mit den privaten rum macht.

Ist ein ganz simples Setup ! Halte dich an dieses Tutorial:

Verständnissproblem Routing mit SG300-28

Accesslisten sind zwingend zwischen den VLANs der Wohnungen.

Statische Routen sind NICHT erforderlich außer einer Default Route auf den Internet Router.

Das o.a. Tutorial erklärt alles was du dazu wissen musst !

Ob das das richtige Konzept ist solltest du nochmal überlegen.

Ggf. macht es Sinn ein einfaches zentrales PVLAN (Private oder Isolated VLAN) mit dem Switch aufzusetzen und jeder betreibt in seiner Wohnung einen eigenen NAT WLAN-Router mit Breitband Interface (z.B. TP-Link 841n).

Damit wären die User dann für ihre eigenen Netze verantwortlich und du müsstest aus rechtlichen Gründen nur die Router Mac Adressen überwachen.

Verständnissproblem Routing mit SG300-28

Accesslisten sind zwingend zwischen den VLANs der Wohnungen.

Statische Routen sind NICHT erforderlich außer einer Default Route auf den Internet Router.

Das o.a. Tutorial erklärt alles was du dazu wissen musst !

Ob das das richtige Konzept ist solltest du nochmal überlegen.

Ggf. macht es Sinn ein einfaches zentrales PVLAN (Private oder Isolated VLAN) mit dem Switch aufzusetzen und jeder betreibt in seiner Wohnung einen eigenen NAT WLAN-Router mit Breitband Interface (z.B. TP-Link 841n).

Damit wären die User dann für ihre eigenen Netze verantwortlich und du müsstest aus rechtlichen Gründen nur die Router Mac Adressen überwachen.

Welches Interface bekommt die öffentiche IP? Oder kann ich einfach eine Route öffentliche IP --> VLAN-IP erstellen?

Die öffentliche IP hält einzig nur dein Internet Router am WAN Port.Das SG Routing Tutorial erklärt das oben alles ! Nochmals: Eine statische Route ist NICHT erforderlich !

Was meinst du mit Breitband Interface? Gigabit-Ethernet Port?

Ja 100Mbit oder 1Gig. Wenn der Internet Anschluss nicht mehr hat muss auch der Wohnungsrouter nicht mehr haben.Aber es soll auch eine Kommunikation zwischen den Netzen möglich sein.

OK, das regelst du ja mit den Access Listen auf dem Layer 3 Switch zw. den VLAN IP Netzen !Edit: Kann man natürlich über die MAC-ACL ausschließen. Das würde aber erhöhten Verwaltungsaufwand bedeuten.

Ist Unsinn und macht in der Tat dann wenig Sinn wie du auch richtig bemerkst !Edit2: In wie fern ist es rechtlich ein Problem und was muss ich überwachen/loggen?

Du bist kein Provider und für Privatpersonen und Organisationen gilt das derjenige der den Internet Provider Vertrag innehat haftet für alle Straftaten die über den Account gemacht werden.Da ist es schon beruhigender wenn man wenigstens die Macs und Aktivitäten der anderen Wohnungen etwas mitloggt.

Moin,

erstmal - ich würde ebenfalls die public-IPs direkt durchhauen so das im Endeffekt jede Wohn-Einheit ihre IP hat. Das sorgt dafür das du bei Rechtsverletzungen sagen kannst woher es kommt.

Was das Loggen angeht: Hier musst du vorsichtig sein. Denn da du das Internet anbietest bist du durchaus eine Art Provider. Denn du bietest es ja gewerblich an (ich vermute dieWohneinheiten sind nicht alle nur deine Familie oder sonstwas). Das macht aber auch keinen nennenswerten Unterschied - beim Loggen gelten generell einige Einschränkungen. Du dürftest prinzipiell nur Daten erheben die schon mal zwingend nötig sind (z.B. zur Abrechnung). In den Datenverkehr reingucken (z.B. Emails filtern - selbst wenns gut gemeint ist) ist idR. nicht erlaubt. Beim Filtern sieht es etwas anders aus - du kannst natürlich über eine Firewall Ports blocken oder auch die Geschwindigkeit einschränken (macht ja sinn das nicht 2 Wohneinheiten runterladen wie blöd und der rest nich mal mehr das Internet nutzen kann). Wenn du jedoch jeder WE ne eigene IP gibst kannst du das auch entsprechend der Wohnung selbst überlassen da du dann ja weisst von welcher öffentlichen IP was kam.

Ich würde halt noch gucken das ich mir via Firewall oder ACLs jedes VLAN so einstelle das eben nicht eine WE / ein VLAN den gesamten Traffic nutzen kann - ggf. wenn man freundlich ist noch über "garantierte Bandbreite" gehen so das eine WE alles haben kann wenns frei ist ABER jede WE z.B. min 30 mBit bekommt...

erstmal - ich würde ebenfalls die public-IPs direkt durchhauen so das im Endeffekt jede Wohn-Einheit ihre IP hat. Das sorgt dafür das du bei Rechtsverletzungen sagen kannst woher es kommt.

Was das Loggen angeht: Hier musst du vorsichtig sein. Denn da du das Internet anbietest bist du durchaus eine Art Provider. Denn du bietest es ja gewerblich an (ich vermute dieWohneinheiten sind nicht alle nur deine Familie oder sonstwas). Das macht aber auch keinen nennenswerten Unterschied - beim Loggen gelten generell einige Einschränkungen. Du dürftest prinzipiell nur Daten erheben die schon mal zwingend nötig sind (z.B. zur Abrechnung). In den Datenverkehr reingucken (z.B. Emails filtern - selbst wenns gut gemeint ist) ist idR. nicht erlaubt. Beim Filtern sieht es etwas anders aus - du kannst natürlich über eine Firewall Ports blocken oder auch die Geschwindigkeit einschränken (macht ja sinn das nicht 2 Wohneinheiten runterladen wie blöd und der rest nich mal mehr das Internet nutzen kann). Wenn du jedoch jeder WE ne eigene IP gibst kannst du das auch entsprechend der Wohnung selbst überlassen da du dann ja weisst von welcher öffentlichen IP was kam.

Ich würde halt noch gucken das ich mir via Firewall oder ACLs jedes VLAN so einstelle das eben nicht eine WE / ein VLAN den gesamten Traffic nutzen kann - ggf. wenn man freundlich ist noch über "garantierte Bandbreite" gehen so das eine WE alles haben kann wenns frei ist ABER jede WE z.B. min 30 mBit bekommt...

Nein - das hängt von deiner Einrichtung ab. Es wäre ja blöd wenn du x öffentliche IPs hast aber nach aussen doch nur eine geht. Du kannst problemlos auch deinem Router sagen das er für den Bereich zuständig ist und die IPs dann nach innen weiterleiten.

Dir muss halt nur klar sein das deine WE‘s dann auch nen router brauchen - und dort sagen die halt das die WAN-Verbindung die IP einfach per DHCP oder statisch hat...

Dir muss halt nur klar sein das deine WE‘s dann auch nen router brauchen - und dort sagen die halt das die WAN-Verbindung die IP einfach per DHCP oder statisch hat...

1. Wie trenne ich die VLANs jetzt am sinnvollsten gegeneinander ab

Das machst du am besten mit den IP Access Listen auf dem Switch. Die Wohnungsnetze sind ja alles RFC 1918 Private IP und die blockierst du dann an jedem Wohnungs VLAN Netz (Switch IP Adresse) ala: access-list 100 deny ip <Wohnungs_netz> 10.0.0.0 0.255.255.255

access-list 100 deny ip <Wohnungs_netz> 172.16.0.0 0.15.255.255

access-list 100 deny ip <Wohnungs_netz> 192.168.0.0 0.0.255.255

access-list 100 permit ip <Wohnungs_netz> 0.0.0.255 any

(Nachträglich korrigierte Version !)

Diese Accessliste aktivierst du auf jedem VLAN IP Interface und fertig ist der Lack.

habe ich aktuell die Google DNS-Server (8.8.8.8) eingetragen.

Sowas machen heutzutage nur noch ziemliche Dummies ! Jedem dem seine Daten Integrität etwas wert ist nimmt deshalb niemals irgendwel Google Dienste im Netz !

Hier gehört immer die IP Adresse deines Internet Routers rein, denn der ist ja zentraler DNS Proxy.

Oder die DNS IP Adresse des lokalen Providers. Will man auch das nicht dann wenigstens einen verlässichen Dienst wie Quad9 etc.

https://www.heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alt ...

Da ich auf dem Router einen Zentralen Adblocker laufen lassen möchte

Und dann Google verwenden...ohne Worte !!Sowas machst du am besten mit einem kleinen Raspberry Pi sprich Pi_Hole im Koppelnetz zw. Layer 3 Wohnungs Switch und Internet Router:

Raspberry Pi Zero W als Pi-hole Adblocker

ch habe die ACL für das VLAN 102 angelegt, sie scheint aber nicht zu greifen.

Sorry !!! Oben ist ein grober Fehler in der Beispiel ACL. Entschuldige bitte ! Da hab ich Tomaten auf den Augen gehabt und ist im Eifer von Cut and Paste schief gelaufen.Allerdings hast du auch einen groben Fehler gemacht !!!

179.16.x.y ist kein privates RFC 1918 IP Netz ! Vermutlich grober Tippfehler ?! Richtig ist 172.16.0.0. Siehe auch HIER !

Korrekt ist natürlich:

deny ip <Wohnungs_netz> 0.0.0.255 10.0.0.0 0.255.255.255

deny ip <Wohnungs_netz> 0.0.0.255 172.16.0.0 0.15.255.255

deny ip <Wohnungs_netz> 0.0.0.255 192.168.0.0 0.0.255.255

permit ip <Wohnungs_netz> 0.0.0.255 any

Immer nach dem Motto

deny ip <absender_ip> <wildcard_maske> <ziel_ip> <wildcard_maske>

Wichtig ist auch hier die Reihenfolge denn es gilt immer "First match wins" Sprich der erste positive Hit der Regelliste bedingt das der Rest der Regeln nicht mehr abgearbeitet werden. Das darf man nicht vergessen bei den Regeln.

Bezogen auf dein VLAN 102 lautet also das richtige Regelwerk am VLAN 102 IP Interface des Switches:

deny ip <Wohnungs_netz> 0.0.0.255 10.0.0.0 0.255.255.255

deny ip <Wohnungs_netz> 0.0.0.255 172.16.0.0 0.15.255.255

deny ip <Wohnungs_netz> 0.0.0.255 192.168.0.0 0.0.255.255

permit ip <Wohnungs_netz> 0.0.0.255 any

Sprich also:

- Verbiete allen Traffic von VLAN 102 in alle privaten IP Netze

- Erlaube allen restlichen VLAN 102 Traffic zum Rest aller IP Netze

Jetzt kann es natürlich mal sein das Oma Grete in Wohnung 102 mit VLAN 102 die Enkelbilder ansehen will von der Familie ihres Sohnes der in Wohnung 99 wohnt (10.1.99.0 /24). Dann ist alles was du brauchst nur diese Wohnungs ACL etwas anders auszulegen um Traffic oder Teiltraffic in andere Wohnungen zu erlauben. Oma Grete's ACL sähe dann so aus:

permit ip <Wohnungs_netz> 0.0.0.255 10.1.99.0 0.0.0.255

deny ip <Wohnungs_netz> 0.0.0.255 10.0.0.0 0.255.255.255

deny ip <Wohnungs_netz> 0.0.0.255 172.16.0.0 0.15.255.255

deny ip <Wohnungs_netz> 0.0.0.255 192.168.0.0 0.0.255.255

permit ip <Wohnungs_netz> 0.0.0.255 any

Jetzt ist der Sohn von Oma Grete aber dummerweise recht paranoid und hat Angst das die Oma sein Familiennetz hackt. Deshalb will er Oma rein nur Zugriff auf sein NAS (IP 10.1.99.222) geben in seinem Netz.

Dann sähe Oma's ACL so aus:

permit ip <Wohnungs_netz> 0.0.0.255 host 10.1.99.222

deny ip <Wohnungs_netz> 0.0.0.255 10.0.0.0 0.255.255.255

deny ip <Wohnungs_netz> 0.0.0.255 172.16.0.0 0.15.255.255

deny ip <Wohnungs_netz> 0.0.0.255 192.168.0.0 0.0.255.255

permit ip <Wohnungs_netz> 0.0.0.255 any

Du siehst, du kannst auch ganz granular Traffic mit einer einfachen und schnellen Änderung der ACL erlauben in deinen Wohnungsnetzen wenn die Inhaber das wünschen.

Im Umkehrschluss bedeutet das für dich als Admin das du den Switch wasserdicht mit einem Passwort absichern musst und den Zugriff auf das Management VLAN des Switches sehr strikt mit einem starken Passwort reglementieren solltest damit keiner der Wohnungs Inhaber auf dumme Gedanken kommt. Ebenfalls machst du das mit einer ACL !

Denke dabei auch an die serielle Konsole des Switches, sollte der in einem öffentlich zugänglichen Raum stehen !

hab das geändert in permit ip any any

Ist eigentlich Quatsch und auch höchst gefährlich, denn das ist eine Scheunentor Regel die ALLES öffnet an dem Port.Sowas zu konfigurieren ist also ganz sicher falsch !

Überlege nur mal selber und denke mal etwas logisch...

Nehmen wir mal das VLAN 102 von oben als Beispiel 10.1.102.0 /24

Regel ist immer permit/deny <absender_ip> <maske> <ziel_ip> <maske>

Geräte aus diesem VLAN 102 können doch nie und nimmer nicht eine Absender IP "any" haben !

Absender IPs aus dem VLAN 102 was ja bekanntlich 10.1.102.0 /24 ist, können also immer nur IP Absender Adressen ala 10.1.102.x haben und niemals etwas anderes.

Wenn sie etwas anderes haben dann gehören sie nict in das VLAN 102 Netz und sind Hacker oder Eindringlinge und genau DIE gilt es ja zu filtern !

In sofern ist die any any Regel grundfalsch und gefährlich !

Richtig ist die ACL für das VLAN 102 also nur so:

deny ip 10.1.102.0 0.0.0.255 10.0.0.0 0.255.255.255

deny ip 10.1.102.0 0.0.0.255 172.16.0.0 0.15.255.255

deny ip 10.1.102.0 0.0.0.255 192.168.0.0 0.0.255.255

permit ip 10.1.102.0 0.0.0.255 0.0.0.255 any

Das verbietet jeglichen IP Traffic in alle privaten IP Netze, erlaubt aber allen Traffic in alle öffentlichen IPs sprich dem Internet. Wichtig ist die ACL auf dem VLAN IP Interface zu aktivieren, sprich hier also auf dem IP Interface von VLAN 102 !

Sie darf nicht auf den Layer 2 Port Interfaces aktiv sein, denn dann filtert sie auch lokalen Traffic.

So einfach ist das....

Mit permit ip 10.1.102.0 0.0.0.255 0.0.0.255 any hat es nicht funktioniert.

Dann hast du leider eine Fehler bei der Konfig gemacht !Was häufig falsch gemacht wird ist die falsche Reihenfolge der Filter Statements (first match wins) oder es wird statt auf dem VLAN IP Interface auf einem Switchport gelegt. Das geht dann natürlich in die Hose !

Und tatsächlich bin ich offline und komme auf kein anderes gerät mehr wenn ich das so konfiguriere.

Spricht dafür das du die ACL dann falsch auf einen Switchport legst statt auf das IP Interface.Aber ohne Screenshot deiner aktuellen Konfig können wir hier auch nur wild raten und spekulieren...

Ich habe es nochmal so ausprobiert und jetzt funktioniert es. War wohl vorher irgendwo ein Fahler drin.

War zu vermuten !!Aber gut wenns nun rennt wie es soll !! any any öffnet dir ja den Port wieder kommplett und eine ACL damit wäre mehr oder minder dann sinnfrei !

Screenshot ist dann damit obsolet...

Das solltest du so oder so nicht können, denn Wohnungs User sollten ja niemals Zugriff auf die Weboberfläche des Switches haben !!!

Denke auch hier mal wieder selber etwas logisch nach !!! Stichwort: First match wins !! was dir mehrfach oben gesagt wurde.

Lösung:

Das erste Regel Statement der ACL lautet: deny ip 10.1.102.0 0.0.0.255 10.0.0.0 0.255.255.255

Was bedeutet das ???

Richtig die ACL filtert alles weg was über die VLAN IP in andere 10er Netze geht, dazu gehört auch das VLAN 102 Interface weil die ACL noch VOR dem IP Interface liegt !

Da das dann einen ersten positiven Hit (first match) ergibt werden die restlichen Regeln NICHT mehr abgearbeitet.

Du solltest das aber für ALLE Wohnungen genau so belassen, eben damit nicht jeder Wohnungs User auf die Weboberfläche des Switches kommt !!!

Außer bei deiner eigenen Wohnung. Da passt du die ACL dann entsprechend an (Beispiel VLAN 199 und .254 Switch VLAN IP):

permit ip 10.1.199.0 0.0.0.255 host 10.1.199.254

deny ip 10.1.199.0 0.0.0.255 10.0.0.0 0.255.255.255

deny ip 10.1.199.0 0.0.0.255 172.16.0.0 0.15.255.255

deny ip 10.1.199.0 0.0.0.255 192.168.0.0 0.0.255.255

permit ip 10.1.199.0 0.0.0.255 0.0.0.255 any

Fertisch !

Das lässt dann aus deinem 199er Netz den Zugriff auf die .254 (Switch) zu, blockiert den ganzen privaten IP Rest und lässt dann das Internet zu !

ACHTUNG !!

Wenn du es so konfiguriert hast wie [ HIER], sprich also das dein Switch alles über ein Transfer VLAN an einen zentralen Internet Router leitet ist dieser Router zu 99% auch ein Proxy DNS Server ins Internet. Sprich alle Wohnungs Clients benötigen diese IP als DNS Server IP Adresse !!

Das musst du dann auch in den ACLs bedenken und diese IP ebenso freigeben. Wenn die Router IP z.B. die 10.99.99.1 ist dann lautet für alle Wohnungen die ACL entsprechend:

permit ip <Wohnungs_netz> 0.0.0.255 host <ip_adresse_router>

deny ip <Wohnungs_netz> 0.0.0.255 10.0.0.0 0.255.255.255

deny ip <Wohnungs_netz> 0.0.0.255 172.16.0.0 0.15.255.255

deny ip <Wohnungs_netz> 0.0.0.255 192.168.0.0 0.0.255.255

permit ip <Wohnungs_netz> 0.0.0.255 any

Analog für dein VLAN dann mit Switch Zugriff:

permit ip <Wohnungs_netz> 0.0.0.255 host <vlan_ip_adresse_switch>

permit ip <Wohnungs_netz> 0.0.0.255 host <ip_adresse_router>

deny ip <Wohnungs_netz> 0.0.0.255 10.0.0.0 0.255.255.255

deny ip <Wohnungs_netz> 0.0.0.255 172.16.0.0 0.15.255.255

deny ip <Wohnungs_netz> 0.0.0.255 192.168.0.0 0.0.255.255

permit ip <Wohnungs_netz> 0.0.0.255 any

Denke auch hier mal wieder selber etwas logisch nach !!! Stichwort: First match wins !! was dir mehrfach oben gesagt wurde.

Lösung:

Das erste Regel Statement der ACL lautet: deny ip 10.1.102.0 0.0.0.255 10.0.0.0 0.255.255.255

Was bedeutet das ???

Richtig die ACL filtert alles weg was über die VLAN IP in andere 10er Netze geht, dazu gehört auch das VLAN 102 Interface weil die ACL noch VOR dem IP Interface liegt !

Da das dann einen ersten positiven Hit (first match) ergibt werden die restlichen Regeln NICHT mehr abgearbeitet.

Du solltest das aber für ALLE Wohnungen genau so belassen, eben damit nicht jeder Wohnungs User auf die Weboberfläche des Switches kommt !!!

Außer bei deiner eigenen Wohnung. Da passt du die ACL dann entsprechend an (Beispiel VLAN 199 und .254 Switch VLAN IP):

permit ip 10.1.199.0 0.0.0.255 host 10.1.199.254

deny ip 10.1.199.0 0.0.0.255 10.0.0.0 0.255.255.255

deny ip 10.1.199.0 0.0.0.255 172.16.0.0 0.15.255.255

deny ip 10.1.199.0 0.0.0.255 192.168.0.0 0.0.255.255

permit ip 10.1.199.0 0.0.0.255 0.0.0.255 any

Fertisch !

Das lässt dann aus deinem 199er Netz den Zugriff auf die .254 (Switch) zu, blockiert den ganzen privaten IP Rest und lässt dann das Internet zu !

ACHTUNG !!

Wenn du es so konfiguriert hast wie [ HIER], sprich also das dein Switch alles über ein Transfer VLAN an einen zentralen Internet Router leitet ist dieser Router zu 99% auch ein Proxy DNS Server ins Internet. Sprich alle Wohnungs Clients benötigen diese IP als DNS Server IP Adresse !!

Das musst du dann auch in den ACLs bedenken und diese IP ebenso freigeben. Wenn die Router IP z.B. die 10.99.99.1 ist dann lautet für alle Wohnungen die ACL entsprechend:

permit ip <Wohnungs_netz> 0.0.0.255 host <ip_adresse_router>

deny ip <Wohnungs_netz> 0.0.0.255 10.0.0.0 0.255.255.255

deny ip <Wohnungs_netz> 0.0.0.255 172.16.0.0 0.15.255.255

deny ip <Wohnungs_netz> 0.0.0.255 192.168.0.0 0.0.255.255

permit ip <Wohnungs_netz> 0.0.0.255 any

Analog für dein VLAN dann mit Switch Zugriff:

permit ip <Wohnungs_netz> 0.0.0.255 host <vlan_ip_adresse_switch>

permit ip <Wohnungs_netz> 0.0.0.255 host <ip_adresse_router>

deny ip <Wohnungs_netz> 0.0.0.255 10.0.0.0 0.255.255.255

deny ip <Wohnungs_netz> 0.0.0.255 172.16.0.0 0.15.255.255

deny ip <Wohnungs_netz> 0.0.0.255 192.168.0.0 0.0.255.255

permit ip <Wohnungs_netz> 0.0.0.255 any

Du kannst alternativ eine Hostmaske angeben dann korrigiert der CLI Parser das automatisch auf die richtige Syntax:

permit ip 10.1.102.0 0.0.0.255 10.1.102.254 255.255.255.255

permit ip 10.1.102.0 0.0.0.255 10.1.102.254 0.0.0.0

Das ist bei der SG SoHo Serie etwas anders als bei den Cisco Catalyst Modellen mit IOS aus denen die o.a. Syntax als Beispiel kommt.

permit ip 10.1.102.0 0.0.0.255 10.1.102.254 0.0.0.0

Das ist bei der SG SoHo Serie etwas anders als bei den Cisco Catalyst Modellen mit IOS aus denen die o.a. Syntax als Beispiel kommt.

Bitte mal oben lesen !!! (Cisco Catalyst Modellen mit IOS aus denen die o.a. Syntax als Beispiel kommt. )

Das war von der Catalyst Syntax übernommen die fast gleich ist. Ich kannte die SG Syntax dazu nicht genau.

Dort bedeutet der Parameter "host" das das eine Host IP Adresse ist mit einer /32 Maske. Deshalb kannst du auch sehen das danach die Wildcard Maske fehlt. Logisch, denn das besagt ja der Parameter Host !

Es gilt aber:

"Kinder, bitte NICHT nachmachen denn diese Syntax stammt von einem Cisco Catalyst Switch" und nicht von einem SG SoHo Modell !!

Also wie bereits oben gesagt gib dann einfach eine 32 Bit Host Wildcard Maske ein und gut iss bei deinem SG:

permit ip 10.1.102.0 0.0.0.255 10.1.102.254 0.0.0.0

Sorry, auch die war oben im Eifer des Gefechts leider falsch angegeben, denn es ist ja eine inverse Wildcard Maske. Shame on me...

Das war von der Catalyst Syntax übernommen die fast gleich ist. Ich kannte die SG Syntax dazu nicht genau.

Dort bedeutet der Parameter "host" das das eine Host IP Adresse ist mit einer /32 Maske. Deshalb kannst du auch sehen das danach die Wildcard Maske fehlt. Logisch, denn das besagt ja der Parameter Host !

Es gilt aber:

"Kinder, bitte NICHT nachmachen denn diese Syntax stammt von einem Cisco Catalyst Switch" und nicht von einem SG SoHo Modell !!

Also wie bereits oben gesagt gib dann einfach eine 32 Bit Host Wildcard Maske ein und gut iss bei deinem SG:

permit ip 10.1.102.0 0.0.0.255 10.1.102.254 0.0.0.0

Sorry, auch die war oben im Eifer des Gefechts leider falsch angegeben, denn es ist ja eine inverse Wildcard Maske. Shame on me...