Netzwerkdesign für DMZ

Hallo Zusammen

Letzte Woche habe ich mein Netzwerk-Infrastruktur Zuhause fertig eingerichtet.

Das Aktuelle Setup besteht aus 1 Bridge Router, 1 Firewall Pfsense 2.4.5 virtualisiert mit Vmware 6.5 und die hatt 4 NIC Schnitstellen, 1 Cisco Switch SGH300-28 und einem Supermico Server der auch mit Vmware 6.5 virtualisiert ist.

Auf dem Server betreibe ich momentan alle meine Dienste wie: MS Server 2019 Standard (DC), SFTP Server, (Nextcloud folgt).

Nun will ich noch aber noch eine DMZ einrichtenbevor ich weiter mache, und dort erstmal den SFTP Server betreiben und nächste Woche dann Nextcloud und etc. Wichtig ist auch zu Wissen dass ich Intern auch ggf. auf den FTP Server zugreife.

Sicherheit hat für mich die höchste Priorität, die Hardware kann ich dann auch noch dazu kaufen.

Ich habe mir folgende Szenarien dafür ausgedacht:

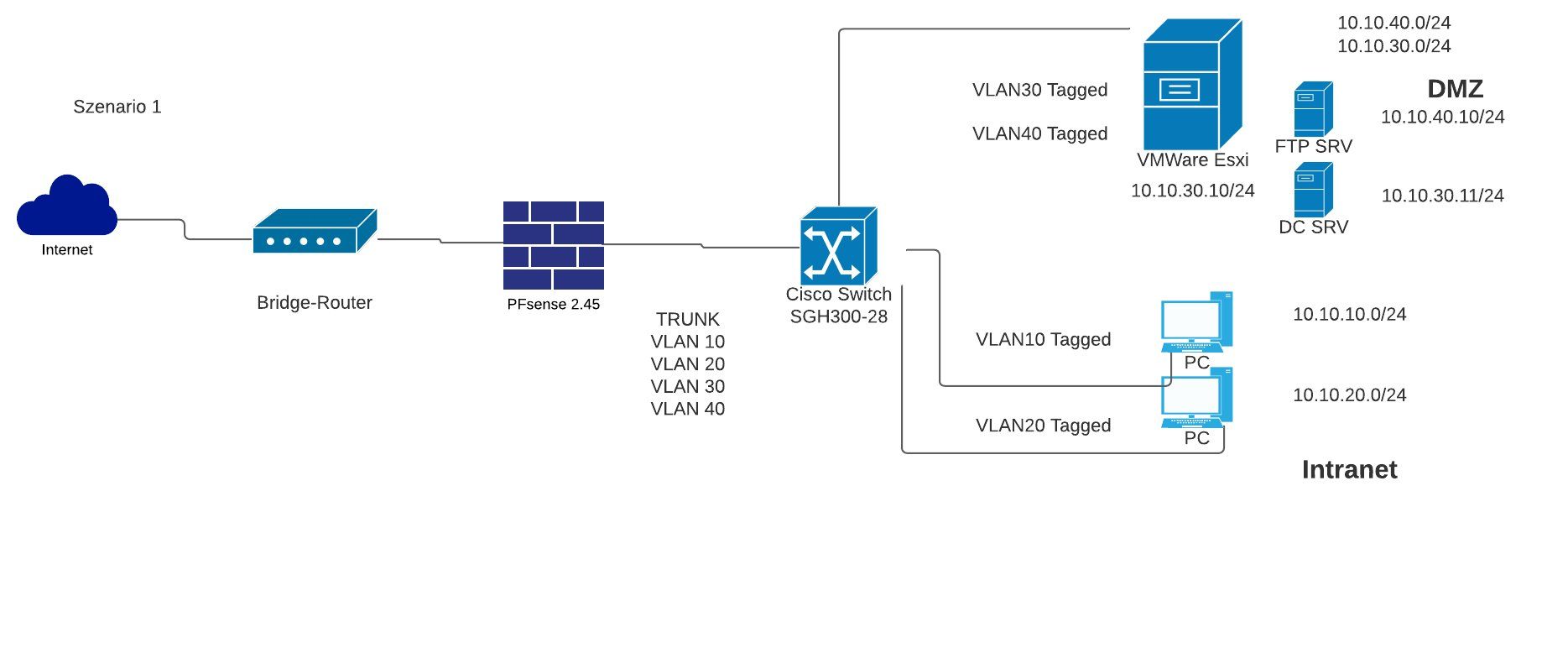

Szenario 1

Hier wird das Netz getrennt mit VLAN/Tagging, sicherlich eine bastlerei dafür kann ich aber auf dem aktuellen Server die Dienste betreiben.

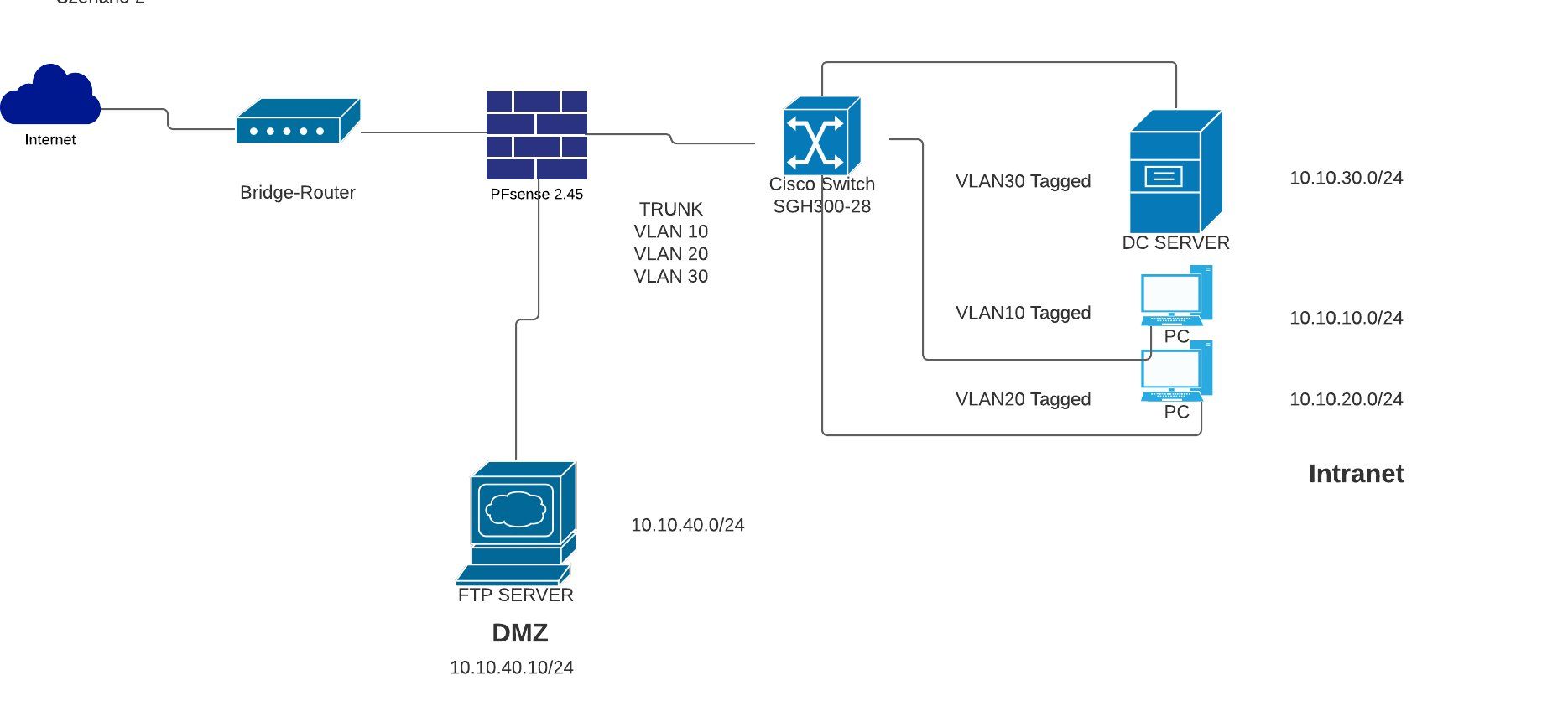

Szenario 2

Hier wird ein zusätzlicher Server benötigt der direkt an der NIC Schnittstelle vom Firewall angeschlossen wird und am FIrewall wird dann die DMZ eingerichtet für das Netz.

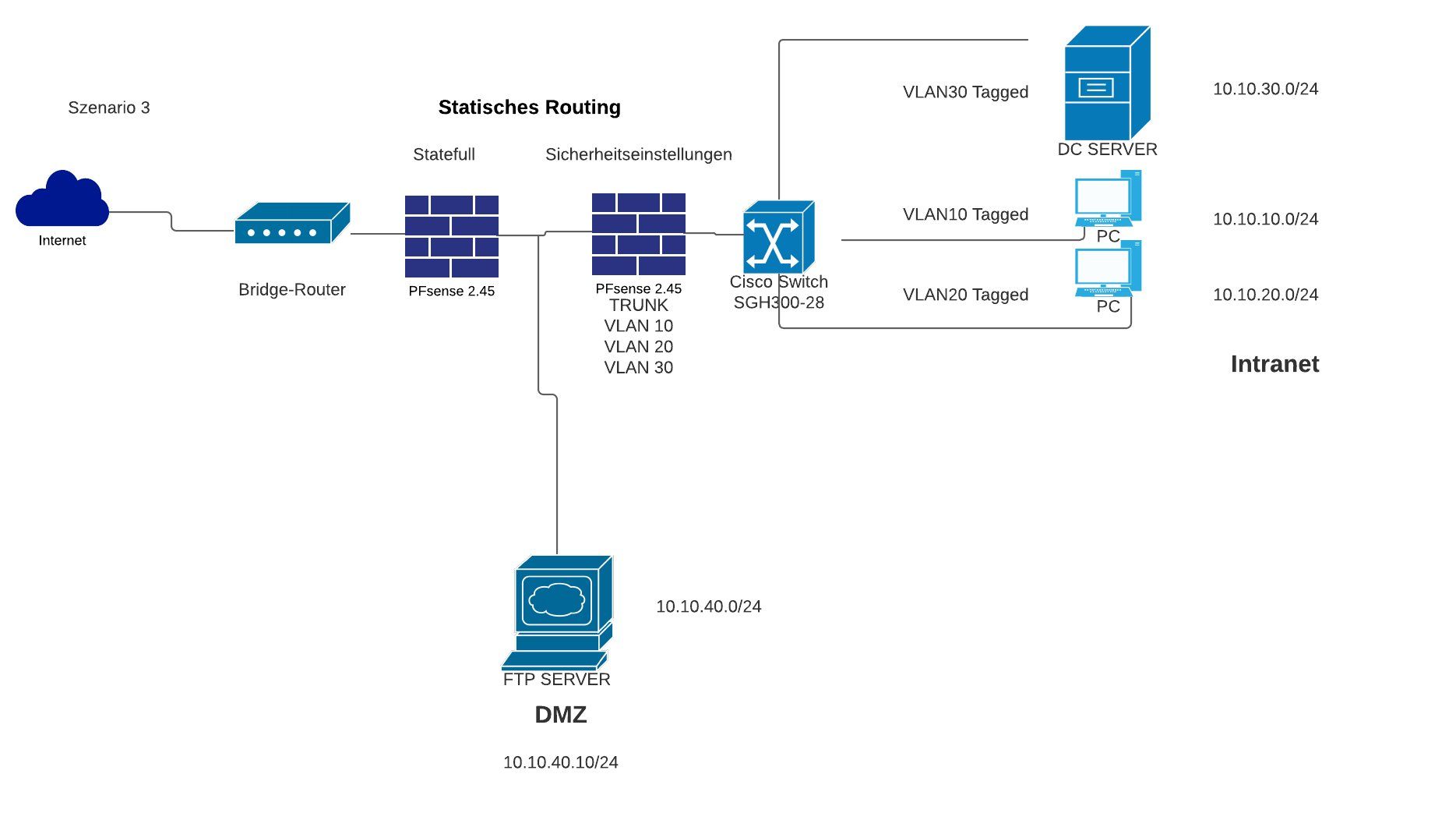

Szenario 3

Hier wird die DMZ zwischen 2 Firewall betrieben und ich denke die Sicherheit ist hier am besten gewährleistet auch da ich hin und wieder aus dem Internen Netz auf die DMZ Dienste zugreife, benötigt wird dann hier zusätzlich noch einen Server sowie Firewall.

Kann man die 3 Szenarien überhaupt als DMZ bezeichnen oder mach ich hier einen Gedankenfehler und welches schlägt Ihr mir hier vor für mein Netzwerk ?

Vielen Herzlichen Dank.

Gruss Syosse

Letzte Woche habe ich mein Netzwerk-Infrastruktur Zuhause fertig eingerichtet.

Das Aktuelle Setup besteht aus 1 Bridge Router, 1 Firewall Pfsense 2.4.5 virtualisiert mit Vmware 6.5 und die hatt 4 NIC Schnitstellen, 1 Cisco Switch SGH300-28 und einem Supermico Server der auch mit Vmware 6.5 virtualisiert ist.

Auf dem Server betreibe ich momentan alle meine Dienste wie: MS Server 2019 Standard (DC), SFTP Server, (Nextcloud folgt).

Nun will ich noch aber noch eine DMZ einrichtenbevor ich weiter mache, und dort erstmal den SFTP Server betreiben und nächste Woche dann Nextcloud und etc. Wichtig ist auch zu Wissen dass ich Intern auch ggf. auf den FTP Server zugreife.

Sicherheit hat für mich die höchste Priorität, die Hardware kann ich dann auch noch dazu kaufen.

Ich habe mir folgende Szenarien dafür ausgedacht:

Szenario 1

Hier wird das Netz getrennt mit VLAN/Tagging, sicherlich eine bastlerei dafür kann ich aber auf dem aktuellen Server die Dienste betreiben.

Szenario 2

Hier wird ein zusätzlicher Server benötigt der direkt an der NIC Schnittstelle vom Firewall angeschlossen wird und am FIrewall wird dann die DMZ eingerichtet für das Netz.

Szenario 3

Hier wird die DMZ zwischen 2 Firewall betrieben und ich denke die Sicherheit ist hier am besten gewährleistet auch da ich hin und wieder aus dem Internen Netz auf die DMZ Dienste zugreife, benötigt wird dann hier zusätzlich noch einen Server sowie Firewall.

Kann man die 3 Szenarien überhaupt als DMZ bezeichnen oder mach ich hier einen Gedankenfehler und welches schlägt Ihr mir hier vor für mein Netzwerk ?

Vielen Herzlichen Dank.

Gruss Syosse

Please also mark the comments that contributed to the solution of the article

Content-Key: 608282

Url: https://administrator.de/contentid/608282

Printed on: April 20, 2024 at 03:04 o'clock

6 Comments

Latest comment

Deine Schemas erlauben keine Bewertung einer gefühlten Sicherheit.

Ohne Einblick in Firewallregeln und Übersicht der Software samt Patchstand und Gesamtkonfig ist jede Prognose Kaffeesatzleserei.

Über verschlüsselte Verbindungen über Standardports solltest Du dir Gedanken machen.

Ohne Einblick in Firewallregeln und Übersicht der Software samt Patchstand und Gesamtkonfig ist jede Prognose Kaffeesatzleserei.

Über verschlüsselte Verbindungen über Standardports solltest Du dir Gedanken machen.

Sicherheit hat für mich die höchste Priorität

Dann virtualisiert man aber nicht gerade die Firewall sondern lässt die auf eigenem Blech z.B. APU_Board !Alle 3 Szenarien sind mehr oder minder richtige DMZ.

Du hast zudem noch ein sehr wichtiges 4tes Design vergessen, denn dein Switch ist ein vollständiger Layer 3 Switch der die VLANs auch direkt routen kann ganz ohne Firewall !! Siehe hier:

Verständnissproblem Routing mit SG300-28

In jedem Falle ist die performanteste Lösung sofern die VLANs nicht sicherheitskritisch sind ! Diese hast du scheinbar komplett übersehen ?!

Zum Rest ist oben alles gesagt.

Wenn du das "+" an der richtigen Stelle geklickt hättest um deine hochgeladenen Bilder in den richtigen Kontext zu setzen wären sie auch an der entsprechenden korrekten Stelle im Text erschienen und nicht zusammenhangslos am Schluss des Threads was zum Raten zwingt !

Kann man übrigens immer noch nachträglich mit dem "Bearbeiten" Knopf (rechts unter "Mehr") korrigieren !

Die PCs würde ich nicht mit Tagged VLAN füttern, sondern untagged - eigentlich alle Geräte, ausser die, die mehrere VLANs benötigen.

Dem Server in der DMX würde ich keine 10.10.40.10/24 geben, sondern eine 172.irgendwas. Dann tust du dich leichter beim konfigurieren von Firewallregeln z.B. 10.10.0.0./16 komplett für intern.

Dem Server in der DMX würde ich keine 10.10.40.10/24 geben, sondern eine 172.irgendwas. Dann tust du dich leichter beim konfigurieren von Firewallregeln z.B. 10.10.0.0./16 komplett für intern.

Vielleicht habe ich mich missverständlich ausgedrückt.

Wenn über die Zielports: 53, 80, 443 usw Traffic läuft, oft sind diese Ports offen, wie willst du erkennen ob z. B. über 443 HTTP in SSL/TLS läuft oder ein Command and Control für Malware? Oder der Download von Malware-Updates?

Du kannst davon ausgehen, dass deutlich über 90% der echten Gefahren über Standardports und verschlüsselten Traffic ablaufen.

Wenn über die Zielports: 53, 80, 443 usw Traffic läuft, oft sind diese Ports offen, wie willst du erkennen ob z. B. über 443 HTTP in SSL/TLS läuft oder ein Command and Control für Malware? Oder der Download von Malware-Updates?

Du kannst davon ausgehen, dass deutlich über 90% der echten Gefahren über Standardports und verschlüsselten Traffic ablaufen.