Netzwerkstruktur und Hardwareempfehlung

Hallo liebes Administrator-Forum,

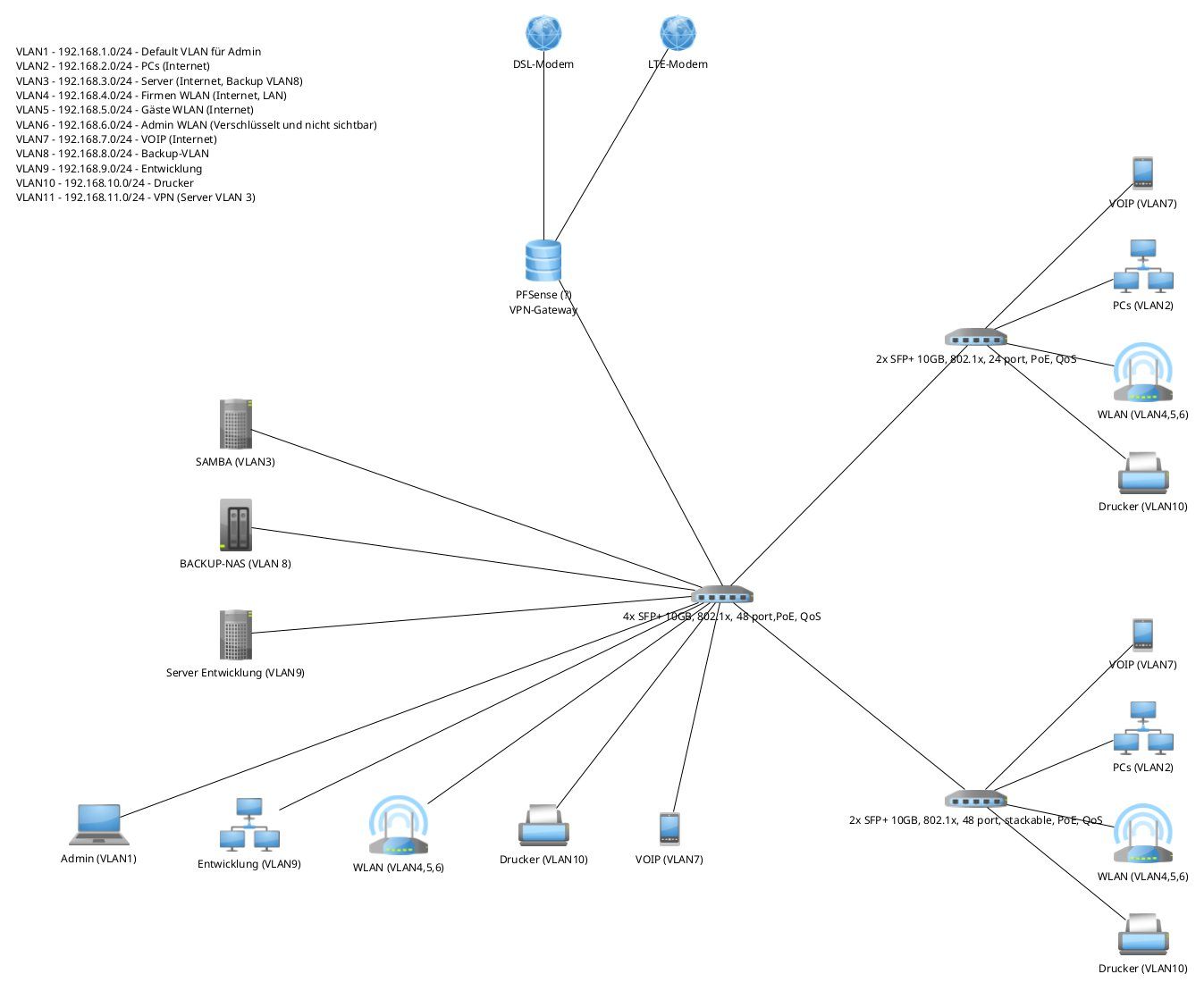

ich habe einen Plan für ein Netzwerk erstellt und ich habe ein paar Rückfragen. Hier erstmal der Plan:

VG und vielen Dank im Voraus.

ich habe einen Plan für ein Netzwerk erstellt und ich habe ein paar Rückfragen. Hier erstmal der Plan:

- Macht die Netzwerkaufteilung für euch auf den ersten Blick so Sinn?

- Momentan nutzen wir eine BeIP Plus als Router. Ich würde diese jedoch gerne durch ein Moden und eine PFSense-Firewall austauschen. Es sollen sich ca. 20 Mitarbeiter gleichzeitig per VPN einwählen können. Wie leistungsstark sollte der Router daher sein? Reicht dieser hier von Netgate https://www.netgate.com/solutions/pfsense/xg-7100-1u.html ?

- Nutzer, die sich über VPN einwählen, sollen Zugang zum SAMBA-Server (VLAN3) bekommen. Wenn ich es richtig verstanden habe ist es hier nicht sinnvoll eine DMZ für den VPN und den SAMBA-Server zu nutzen, da der Server sonst vom Intranet aus nicht erreichbar ist. Ist das richtig oder habe ich einen Denkfehler?

- Ich wäre sehr dankbar, wenn ihr mir einen Tipp geben könnten auf welche Hardware ich bei den Switches setzen soll. Die Anforderungen stehen im Aufbau.

- Habt ihr eine Empfehlung für WLAN-APs? Am Besten wäre PoE, Multi-SSID, VLAN, (und evtl. noch 802.1x aber kein Muss)

- Falls euch sonst noch etwas auffällt an der Architektur. Irgendwelche Denkfehler oder ähnliches, dann immer her damit.

- Achja, die Switches sollen mit LWL OM3 verbunden werden.

VG und vielen Dank im Voraus.

Please also mark the comments that contributed to the solution of the article

Content-Key: 604595

Url: https://administrator.de/contentid/604595

Printed on: April 19, 2024 at 18:04 o'clock

7 Comments

Latest comment

Macht die Netzwerkaufteilung für euch auf den ersten Blick so Sinn?

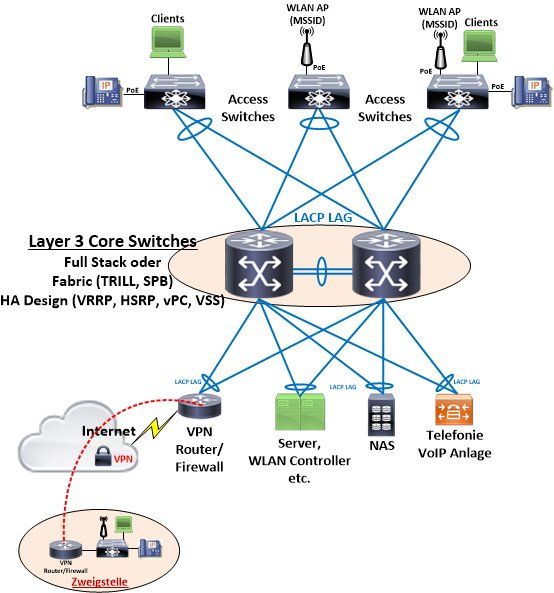

Ja, aber ist auch keine besondere Herausforderung bei solch einer banalen Struktur ! Sowas kann auch der FiSi im ersten Lehrjahr auf Anhieb.Auffällig ist aber das es keinerlei Redundanz in dem Netz gibt. Für ein heimnetz OK, für ein Firmennetz ein NoGo !

Wie leistungsstark sollte der Router daher sein?

Unverständlich und wirr ?? Hattest du oben nicht gerade davon geredet das du eine Firewall mit einem nur Modem einsetzen willst und keinen Router ???Solltest du damit doch die Firewall meinen reicht für 20 User ein einfaches APU 4 Board (entspricht 3100 bzw. 5100) völlig aus:

https://www.varia-store.com/de/produkt/100959-pc-engines-apu4d2-embedded ...

Alternativ eine IPU445

https://www.ipu-system.de

der Server sonst vom Intranet aus nicht erreichbar ist. Ist das richtig oder habe ich einen Denkfehler?

Das ist völliger Quatsch und ein ziemlicher Denkfehler ! DU selber als Administrator bestimmst doch die Regeln wer durch die Firewall durch darf und wer nicht. Warum sollte dann eine Regel die den Samba Zugang aus dem Intranet erlaubt auf den Server deiner Meinung nach nicht klappen ? Wenn es schon an solch einfachen Verständnisdingen scheitert solltest du dir ggf. besser Hilfe an die Hand nehmen ?!auf welche Hardware ich bei den Switches setzen soll.

Da du keinerlei Angaben an Anforderungen machst außer: 48 Port, PoE und QoS (Zeichnung) was heute jeder beliebige Switch vom Blödmarkt kann, kannst du auch jeden beliebigen Switch vom Blödmarkt nehmen !Relevant wäre gewesen ob du ein Layer 3 Design mit einem routenden Core Switch oder das Routing zentral auf der Firewall machen möchtest ?!

Ist es Letzteres bist du, wie immer, mit den üblichen Verdächtigen D-Link, NetGear, Zyxel oder Cisco SG220 bestens bedient !

Habt ihr eine Empfehlung für WLAN-APs?

Wird hier auch gefühlt 5 Mal die Woche gefragt. Auch hier fehlen wieder jegliche Anforderungen von dir so das du wieder alles vom Blödmarkt nehmen kannst. Eine gute Wahl ist in der Regel Mikrotik_cAP_ac sofern du einen Dual Radio AP für beide WLAN Bänder suchst. Wenn dir rein 2,4 Ghz reicht dann tut es auch ein normaler Mikrotik_cAP Ohne Anfordeurngen kannst du auch alles andere von der Stange ala TP-Link und Co nehmen solange es kein UBQT ist.Ein Beispiel wie sowas dann mit 802.1x aussehen kann findest_du_HIER.

Falls euch sonst noch etwas auffällt an der Architektur.

Wie gesagt, das Design ist so einfach und ohne jegliche Herausforderung das es schon schwer ist dort überhaupt Fehler zu machen wenn man nicht gerade keinerlei Kenntnisse und 2 linke Hände hat. Das Einzige was auffällt ist die fehlende Redundanz !Wie ein Netzwerk MIT Redundanz aussieht zeigt dir die folgende Skizze:

die Switches sollen mit LWL OM3 verbunden werden.

Simpler Standard heutzutage... 1G oder 10G ? Bei 10G sollten die Längen dann nicht größer als 330 Meter sein !

Richtig ! Zudem ist es auch recht naiv zu glauben das nicht sichtbare SSIDs anscheinend sicher sind, was natürlich Blödsinn ist. Jeder WLAN_Scanner zeigt das WLAN trotzdem an wie jederman weiss.

Kollege @brammer hat hier absolut Recht. Ein AP gehört in der Tat nur per Kupfer ins Management VLAN, niemals drahtlos.

Wenn dann löst man es, wenn immer möglich, mit einem dynamischen VLANs auf Basis der Administratoren Credentials wie es HIER genau beschrieben ist. Und NICHT mit einem wilden Zoo von SSIDs.

Kollege @brammer hat hier absolut Recht. Ein AP gehört in der Tat nur per Kupfer ins Management VLAN, niemals drahtlos.

Wenn dann löst man es, wenn immer möglich, mit einem dynamischen VLANs auf Basis der Administratoren Credentials wie es HIER genau beschrieben ist. Und NICHT mit einem wilden Zoo von SSIDs.

Hallo wapitifass,

generell bin ich ein Fan davon, nach Möglichkeit alles von einem Hersteller zu nehmen (natürlich nur, sofern der Hersteller alle Felder vernünftig bedienen kann). Somit umgeht man viele Fehlerquellen und muss sich auch nicht mit den vielen Eigenheiten unterschiedlicher Hersteller auseinandersetzen.

Ich selbst bin ein großer Freund von Mikrotik.

Die Kisten können so ziemlich alles, was man sich nur vorstellen kann und es gibt sie in verschiedenen Ausführungen, wobei sie sich im Wesentlichen durch unterschiedliche Anschlüsse und unterschiedliche CPU-Power unterscheiden. Somit bekommt man eigentlich für jedes Szenario (vom Home-Office bis zum kleinen Rechenzentrum) die passende Hardware.

Schön ist auch, dass die Ports immer einzeln konfigurierbar sind. Habe ich zwei Internetanbindungen nehme ich zwei Netzwerkports als Gateway, kommt irgendwann mal eine dritte Internetanbindung dazu, na dann nehme ich nen dritten Port und konfiguriere ihn als Gateway.

Bei manchen Anbietern geht sowas schonmal nicht, weil da hardwaremäßig festgelegt ist, welche Ports WAN-Interface sind und welche Switch sind.

Solche "kleinen Unterschiede" gibt es wirklich viele.

VLAN, VPN, QoS, PoE, Multi-SSID, Firewalling etc ist alles möglich und habe ich damit schon realisiert.

Einen Nachteil gibts auch: Mikrotik ist etwas speziell und man muss am Anfang schon etwas Zeit investieren, ehe man weiß, wo im System die jeweiligen Stellschrauben zu finden sind. Selbsterklärend wie Fritzbox oder Netgear ist es leider nicht, dafür können die Systeme aber auch 10x so viel und kosten dennoch vergleichsweise wenig.

Womit ich bisher immer gut gefahren bin:

Einen dicken Router mit ordentlich Power, der dann das gesamte Routing, VPN und Firewalling, Hotspotting und WLAN-Controlling, beliebig viele DHCP-Server und Adressbereiche macht usw. (Mikrotik kann das!). Bei Mikrotik ist das RouterOS schon dabei, somit habe ich nur einmalige Anschaffungskosten (keine regelmäßigen Lizenzkosten).

Als Router käme z.B. der CCR1009-7G-1C-1S+ in Frage. Davor könnte man noch nen Switch setzen, der den Router entlastet, damit nicht sämtlicher Traffic durch die CPU des Routers gehen muss, der gar nicht geroutet werden braucht - z.B. Backup vom Server aufs NAS etc.

Die restlichen Komponenten sind dann einfach nur normale Switches.

48 Ports plus 4x 10GBit/s: CRS354-48G-4S+2Q+RM

oder gleiche Kiste mit POE: CRS354-48P-4S+2Q+RM

24 Ports mit PoE: CRS328-24P-4S+RM

Mikrotik hat auch ne Schwachstelle: das WLAN.

Möchte man 20 oder 50 Clients an einigen Accesspoints mit unterschiedlichen SSIDs betreiben, so ist Mikrotik vollkommen ausreichend.

(Man kann damit auch leicht ein Hotspot-System betreiben, wo sich Besucher nach Abnicken der Nutzungsbedingungen ins Gäste-WLAN einklinken können - auch das ist ohne Zusatzkosten realisierbar).

Der "hAP ac" wäre dafür ein guter Accesspoint - dieser ist WLAN-technisch noch etwas besser als der vom Vorredner empfohlene "cAP ac".

Man kann auch mehrere APs installieren und der Hauptrouter übernimmt dann das WLAN-Controlling, das Aufteilen der Clients auf die zur Verfügung stehenden APs und den Wechsel eines Clients von einem AP zum nächsten, wenn der Client sich bewegt usw.

Wenn ich jedoch in den Bereich von mehreren Hundert WLAN-Usern komme, dann sollte man besser zu Ubiquiti oder Ruckus o.ä. greifen, aber vermutlich brauchst Du das derzeit nicht, wenn ich Dein Setup richtig deute.

Bei weiteren Fragen zu Mikrotik schreib mich gerne an.

Gruß,

Colt

generell bin ich ein Fan davon, nach Möglichkeit alles von einem Hersteller zu nehmen (natürlich nur, sofern der Hersteller alle Felder vernünftig bedienen kann). Somit umgeht man viele Fehlerquellen und muss sich auch nicht mit den vielen Eigenheiten unterschiedlicher Hersteller auseinandersetzen.

Ich selbst bin ein großer Freund von Mikrotik.

Die Kisten können so ziemlich alles, was man sich nur vorstellen kann und es gibt sie in verschiedenen Ausführungen, wobei sie sich im Wesentlichen durch unterschiedliche Anschlüsse und unterschiedliche CPU-Power unterscheiden. Somit bekommt man eigentlich für jedes Szenario (vom Home-Office bis zum kleinen Rechenzentrum) die passende Hardware.

Schön ist auch, dass die Ports immer einzeln konfigurierbar sind. Habe ich zwei Internetanbindungen nehme ich zwei Netzwerkports als Gateway, kommt irgendwann mal eine dritte Internetanbindung dazu, na dann nehme ich nen dritten Port und konfiguriere ihn als Gateway.

Bei manchen Anbietern geht sowas schonmal nicht, weil da hardwaremäßig festgelegt ist, welche Ports WAN-Interface sind und welche Switch sind.

Solche "kleinen Unterschiede" gibt es wirklich viele.

VLAN, VPN, QoS, PoE, Multi-SSID, Firewalling etc ist alles möglich und habe ich damit schon realisiert.

Einen Nachteil gibts auch: Mikrotik ist etwas speziell und man muss am Anfang schon etwas Zeit investieren, ehe man weiß, wo im System die jeweiligen Stellschrauben zu finden sind. Selbsterklärend wie Fritzbox oder Netgear ist es leider nicht, dafür können die Systeme aber auch 10x so viel und kosten dennoch vergleichsweise wenig.

Womit ich bisher immer gut gefahren bin:

Einen dicken Router mit ordentlich Power, der dann das gesamte Routing, VPN und Firewalling, Hotspotting und WLAN-Controlling, beliebig viele DHCP-Server und Adressbereiche macht usw. (Mikrotik kann das!). Bei Mikrotik ist das RouterOS schon dabei, somit habe ich nur einmalige Anschaffungskosten (keine regelmäßigen Lizenzkosten).

Als Router käme z.B. der CCR1009-7G-1C-1S+ in Frage. Davor könnte man noch nen Switch setzen, der den Router entlastet, damit nicht sämtlicher Traffic durch die CPU des Routers gehen muss, der gar nicht geroutet werden braucht - z.B. Backup vom Server aufs NAS etc.

Die restlichen Komponenten sind dann einfach nur normale Switches.

48 Ports plus 4x 10GBit/s: CRS354-48G-4S+2Q+RM

oder gleiche Kiste mit POE: CRS354-48P-4S+2Q+RM

24 Ports mit PoE: CRS328-24P-4S+RM

Mikrotik hat auch ne Schwachstelle: das WLAN.

Möchte man 20 oder 50 Clients an einigen Accesspoints mit unterschiedlichen SSIDs betreiben, so ist Mikrotik vollkommen ausreichend.

(Man kann damit auch leicht ein Hotspot-System betreiben, wo sich Besucher nach Abnicken der Nutzungsbedingungen ins Gäste-WLAN einklinken können - auch das ist ohne Zusatzkosten realisierbar).

Der "hAP ac" wäre dafür ein guter Accesspoint - dieser ist WLAN-technisch noch etwas besser als der vom Vorredner empfohlene "cAP ac".

Man kann auch mehrere APs installieren und der Hauptrouter übernimmt dann das WLAN-Controlling, das Aufteilen der Clients auf die zur Verfügung stehenden APs und den Wechsel eines Clients von einem AP zum nächsten, wenn der Client sich bewegt usw.

Wenn ich jedoch in den Bereich von mehreren Hundert WLAN-Usern komme, dann sollte man besser zu Ubiquiti oder Ruckus o.ä. greifen, aber vermutlich brauchst Du das derzeit nicht, wenn ich Dein Setup richtig deute.

Bei weiteren Fragen zu Mikrotik schreib mich gerne an.

Gruß,

Colt

Schonmal löblich das Netz zu segmentieren mit VLANs - die Frage ist: Wer übernimmt das Routing? Und gibts eine Firewall zwischen den VLANs? Weil ohne Firewall ist auch der segmentierungsvorteil gering.

Die Wahl der Netze könnte auch Problematisch für VPN werden, denn 192.168.[0-10].X haben die leute auch gerne auf dem Heimrouter.

Ansonsten Samba Server in eine DMZ - warum nicht, wobei wie oben gesagt, man müsste das sonstige Firewallkonzept anschauen.

Die Wahl der Netze könnte auch Problematisch für VPN werden, denn 192.168.[0-10].X haben die leute auch gerne auf dem Heimrouter.

Ansonsten Samba Server in eine DMZ - warum nicht, wobei wie oben gesagt, man müsste das sonstige Firewallkonzept anschauen.

Hi

neben dem was die Kollegen schon gesagt haben sei der Hinweis erlaubt das du von 192.168. Netzen besser die Finger lassen solltest, weil diese Netze daheim schon von den meisten Routern vergeben werden. Wenn sich jemand von seinem Homeoffice per VPN einwählt, dann hat er z.B die 192.168.2.10 in seinem Heimnetz und will dann auf seinen Client im Office verbinden, der die 192.168.2.55 hat. Happy routing! Lässt sich zwar lösen, ist aber Mist. Lieber gleich die Office Netze in 10.xx oder 172.16.xx Bereich ansiedeln.

neben dem was die Kollegen schon gesagt haben sei der Hinweis erlaubt das du von 192.168. Netzen besser die Finger lassen solltest, weil diese Netze daheim schon von den meisten Routern vergeben werden. Wenn sich jemand von seinem Homeoffice per VPN einwählt, dann hat er z.B die 192.168.2.10 in seinem Heimnetz und will dann auf seinen Client im Office verbinden, der die 192.168.2.55 hat. Happy routing! Lässt sich zwar lösen, ist aber Mist. Lieber gleich die Office Netze in 10.xx oder 172.16.xx Bereich ansiedeln.

Weil ohne Firewall ist auch der segmentierungsvorteil gering.

Jein und kann man so pauschal nicht sagen. Es geht bei der Segmentierung primär erstmal um die Reduzierung der Broad- und Multicast Last in den L2 Segmenten und erst im zweiten Schritt um die mögliche Security.OK, je nach Sicherheits Policy mag das auch genau andersrum sein, keine Frage. Ganz besonders bei Gäste Netzen usw. die eine höhere Absicherung zwingend erfordern.

Jeder gute Layer 3 Switch supportet heutzutage IP Access Listen. Die vom Kollegen @coltseavers oben geannten Mikrotiks sogar mit einer kompletten Firewall gleich an Bord. Das Security Argument kommt also bei einem L3 Switch auch nicht zu kurz wenn man den richtigen verwendet.

Gleiches gilt natürlich auch für den richtigen Einwand des Kollegen @SeaStorm zu einer vernünftigen und intelligenten IP Adressierung. Auch hier ganz besonders wenn es um remoten VPN Zugang geht. Siehe dazu auch hier.