Open-VPN zwischen pfSense-Server und DD-WRT-Client

Hi Profi´s,

nachdem ich mit Hilfe von Aqui´s Tutorial erfolgreich ein Alix 2D13 zum pfSense WLAN-Router mit DMZ und VPN-Funktion "umfunktioniert" habe, bin ich jetzt dabei eine Open-VPN-Verbindung zu einem Linksys WRT54GL mit DD-WRT als VPN-Client aufzubauen.

Die Zertifikats- und Keyerstellung erfolgte mit pfSense vor der Einrichtung des Open-VPN-Servers.

Zertifikate und Key habe ich per copie and paste in den DD-WRT-GUI verfrachtet.

Leider funktioniert das Ganze nicht so wie geplant. Mit den zu kopierenden Zertifikate bzw. Key´s bin ich mir nicht so richtig sicher.

Das wird wahrscheinlich auch die Ursache sein, Änderungen brachten leider keinen Erfolg.

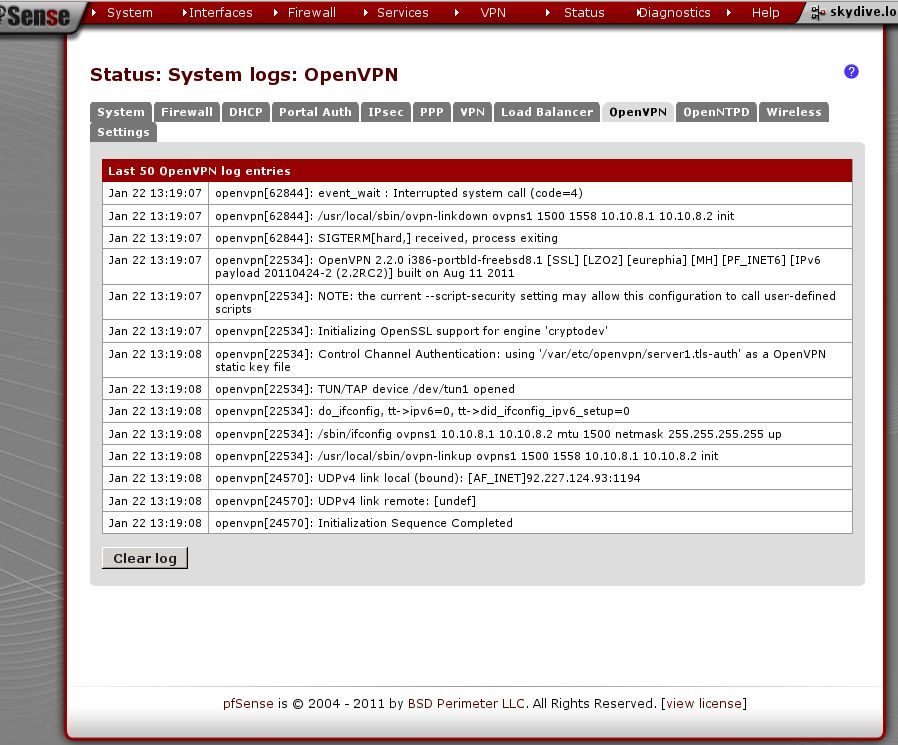

Hier mal die Open-VPN-Log´s....

Leider ist der WRT54GL einige Kilometer weg und ich habe nicht die Möglichkeit das ganze erst mal ohne Internet zu testen.

Sorry, ein kleiner Nachtrag zur Fehlereingrenzung....

client

dev tun

proto udp

remote xxxxxxx.dyndns-xxxx.com 1194

resolv-retry infinite

nobind

persist-key

persist-tun

tun-mtu 1492

tun-mtu-extra 32

mssfix 1450

ca /tmp/openvpncl/ca.crt

cert /tmp/openvpncl/client.crt

ns-cert-type server

key /tmp/openvpncl/client.key

comp-lzo

die dd-wrt openvpn.conf des Clients.

Gruß orcape

nachdem ich mit Hilfe von Aqui´s Tutorial erfolgreich ein Alix 2D13 zum pfSense WLAN-Router mit DMZ und VPN-Funktion "umfunktioniert" habe, bin ich jetzt dabei eine Open-VPN-Verbindung zu einem Linksys WRT54GL mit DD-WRT als VPN-Client aufzubauen.

Die Zertifikats- und Keyerstellung erfolgte mit pfSense vor der Einrichtung des Open-VPN-Servers.

Zertifikate und Key habe ich per copie and paste in den DD-WRT-GUI verfrachtet.

Leider funktioniert das Ganze nicht so wie geplant. Mit den zu kopierenden Zertifikate bzw. Key´s bin ich mir nicht so richtig sicher.

Das wird wahrscheinlich auch die Ursache sein, Änderungen brachten leider keinen Erfolg.

Hier mal die Open-VPN-Log´s....

Leider ist der WRT54GL einige Kilometer weg und ich habe nicht die Möglichkeit das ganze erst mal ohne Internet zu testen.

Sorry, ein kleiner Nachtrag zur Fehlereingrenzung....

client

dev tun

proto udp

remote xxxxxxx.dyndns-xxxx.com 1194

resolv-retry infinite

nobind

persist-key

persist-tun

tun-mtu 1492

tun-mtu-extra 32

mssfix 1450

ca /tmp/openvpncl/ca.crt

cert /tmp/openvpncl/client.crt

ns-cert-type server

key /tmp/openvpncl/client.key

comp-lzo

die dd-wrt openvpn.conf des Clients.

Gruß orcape

Please also mark the comments that contributed to the solution of the article

Content-Key: 179344

Url: https://administrator.de/contentid/179344

Printed on: April 19, 2024 at 02:04 o'clock

12 Comments

Latest comment

Sehr wichtig wäre das OpenVPN Log zu sehen auf dem pfSense wenn sich der Client (dd-wrt) einwählt. Oder auch das OpenVPN Client Log auf dem dd-wrt Router wenn du dort einen SSH Zugang hast ! Ggf. dort erstmal den OpenVPN Tunnel manuell starten wie im Tutorial beschrieben ! Anhand dessen Outputs siehst du dann auch sofort was los ist !

Dort kannst du immer sofort sehen wo es kneift. Dein Screenshot oben ist wenig hilfreich, denn er zeigt nur das der OpenVPN Server sauber gestartet ist auf dem pfSense.

Nur mal dumm nachgefragt:

Am pfSense hast du am WAN Port den Zugriff in den Firewall Regeln für UDP 1194 generell von überall erlaubt ??

Ansonsten wird das geblockt und keine OpenVPN Pakete kommen da jemals an...

Hast du vor der pfSense ein Modem oder ein Router. Bei Router dann ggf. die RFC 1918 Globalregel entfernen !

Dort kannst du immer sofort sehen wo es kneift. Dein Screenshot oben ist wenig hilfreich, denn er zeigt nur das der OpenVPN Server sauber gestartet ist auf dem pfSense.

Nur mal dumm nachgefragt:

Am pfSense hast du am WAN Port den Zugriff in den Firewall Regeln für UDP 1194 generell von überall erlaubt ??

Ansonsten wird das geblockt und keine OpenVPN Pakete kommen da jemals an...

Hast du vor der pfSense ein Modem oder ein Router. Bei Router dann ggf. die RFC 1918 Globalregel entfernen !

TLS ist nur das Schlüsselverfahren was OpenVPN nutzt.

Der Fehler: Error: TLS key negotiation failed to occur within 60 seconds ist aber eindeutig !

Du hast entweder beim Key generieren einen Fehler gemacht oder die falschen Keys konfiguriert.

Wenn du das mit Winblows gemacht hast musst du etwas aufpassen, denn dort kommt häufig mal ein cr lf mit in den Text. Siehe auch die Threads in der Folge des Tutorials !!

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Da musst du wohl nochmal ran und die Keys diesmal richtig generieren !

Ggf. nimmst du die vom Windows OpenVPN Client als Text wie es im Tutorial beschrieben ist. Der Fehler ist aber klar ein falscher oder fehlerhafter Key !

Der Fehler: Error: TLS key negotiation failed to occur within 60 seconds ist aber eindeutig !

Du hast entweder beim Key generieren einen Fehler gemacht oder die falschen Keys konfiguriert.

Wenn du das mit Winblows gemacht hast musst du etwas aufpassen, denn dort kommt häufig mal ein cr lf mit in den Text. Siehe auch die Threads in der Folge des Tutorials !!

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Da musst du wohl nochmal ran und die Keys diesmal richtig generieren !

Ggf. nimmst du die vom Windows OpenVPN Client als Text wie es im Tutorial beschrieben ist. Der Fehler ist aber klar ein falscher oder fehlerhafter Key !

Es liegt de facto am Key !

Du solltest dich nicht auf die Webeingabe verlassen sondern mit dem SSH Zugang die Key Dateien im Verzeicnis nochmal genau checken ob die identisch sind und die Dateirechte stimmen. chmod und chown

Zur Not mit rm alles wirklich sauber lschen, Router rebooten und nochmal sauber installieren bzw. Mit WinSCP reinkopieren.

Irgendwas ist de facto mit dem Transfer der Keydateien fehl gelaufen.

Eine Laborinstallation funktioniert hier absolut fehlerlos ...wie ja auch im Tutorial zusehen was eine Kopplung DD-WRT auf Monowall/pfSense beschreibt.

Du solltest dich nicht auf die Webeingabe verlassen sondern mit dem SSH Zugang die Key Dateien im Verzeicnis nochmal genau checken ob die identisch sind und die Dateirechte stimmen. chmod und chown

Zur Not mit rm alles wirklich sauber lschen, Router rebooten und nochmal sauber installieren bzw. Mit WinSCP reinkopieren.

Irgendwas ist de facto mit dem Transfer der Keydateien fehl gelaufen.

Eine Laborinstallation funktioniert hier absolut fehlerlos ...wie ja auch im Tutorial zusehen was eine Kopplung DD-WRT auf Monowall/pfSense beschreibt.