OpenVPN: Anmeldung schlägt fehl

Guten Abend

Auf 2 Windows 10 Prof PC kann seit gestern über OpenVPN die Verbindung nicht mehr hergestellt werden.

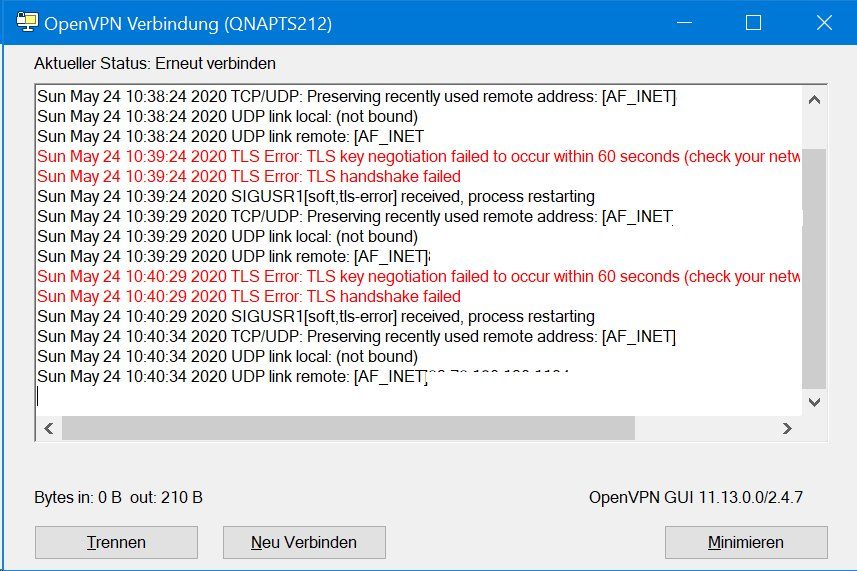

Das Logfile sagt aus, dass der TLS Handshake nicht klappte.

Der VPN-Server ist ein QNAP TS228. Die Konfigurationsdatei habe ich auf beiden WinPC neu eingelesen.

Remote Zugriff auf die WAN IP funktioniert.

Firewall gibt es nicht. Änderungen an Hard / Software haben seit dem letzten erfolgreichen Verbinden keine gegeben.

Fehler

LOG

Bevor ich auf der NAS Seite OpenVPN neu installiere, hat noch jemand einen Vorschlag wie man das Problem finden kann?

Beste Grüsse

Auf 2 Windows 10 Prof PC kann seit gestern über OpenVPN die Verbindung nicht mehr hergestellt werden.

Das Logfile sagt aus, dass der TLS Handshake nicht klappte.

Der VPN-Server ist ein QNAP TS228. Die Konfigurationsdatei habe ich auf beiden WinPC neu eingelesen.

Remote Zugriff auf die WAN IP funktioniert.

Firewall gibt es nicht. Änderungen an Hard / Software haben seit dem letzten erfolgreichen Verbinden keine gegeben.

Fehler

LOG

Sun May 24 18:02:46 2020 OpenVPN 2.4.7 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 25 2019

Sun May 24 18:02:46 2020 Windows version 6.2 (Windows 8 or greater) 64bit

Sun May 24 18:02:46 2020 library versions: OpenSSL 1.1.0j 20 Nov 2018, LZO 2.10

Enter Management Password:

Sun May 24 18:02:56 2020 TCP/UDP: Preserving recently used remote address: [AF_INET]224.224.224.224:1194

Sun May 24 18:02:56 2020 UDP link local: (not bound)

Sun May 24 18:02:56 2020 UDP link remote: [AF_INET]224.224.224.224:1194

Sun May 24 18:03:56 2020 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Sun May 24 18:03:56 2020 TLS Error: TLS handshake failed

Sun May 24 18:03:56 2020 SIGUSR1[soft,tls-error] received, process restarting

Sun May 24 18:04:01 2020 TCP/UDP: Preserving recently used remote address: [AF_INET]224.224.224.224:1194

Sun May 24 18:04:01 2020 UDP link local: (not bound)

Sun May 24 18:04:01 2020 UDP link remote: [AF_INET]224.224.224.224:1194

Sun May 24 18:05:02 2020 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Sun May 24 18:05:02 2020 TLS Error: TLS handshake failed

Sun May 24 18:05:02 2020 SIGUSR1[soft,tls-error] received, process restartingBevor ich auf der NAS Seite OpenVPN neu installiere, hat noch jemand einen Vorschlag wie man das Problem finden kann?

Beste Grüsse

Please also mark the comments that contributed to the solution of the article

Content-Key: 574341

Url: https://administrator.de/contentid/574341

Printed on: April 24, 2024 at 00:04 o'clock

8 Comments

Latest comment

Hallo.

Was heißt das:

Macht das NAS eine PPPoE Einwahl oder wie steht der Verbindungsaufbau ins Internet auf?

Gruß

Radiogugu

Was heißt das:

Macht das NAS eine PPPoE Einwahl oder wie steht der Verbindungsaufbau ins Internet auf?

Gruß

Radiogugu

Kollege @chgorges hat Recht. Das ist ein typischer Fehler wenn die Port Weiterleitung (Port Forwarding) von UDP 1194 auf dem Internet Router nicht klappt oder schlicht fehlt. Client bekommt ein ACK vom Router direkt aber die TLS Negotiation bleibt dann logischerweise aus und dann kommt die 60Sek. Fehlermeldung.

Und da liegt auch der (Port Forwarding) Fehler.

Alle weiteren Details, wie immer, im Open_VPN_Tutorial !

Firewall gibt es nicht.

Ist natürlich Unsinn, denn der Internet Router hat logischerweise eine !Und da liegt auch der (Port Forwarding) Fehler.

Alle weiteren Details, wie immer, im Open_VPN_Tutorial !

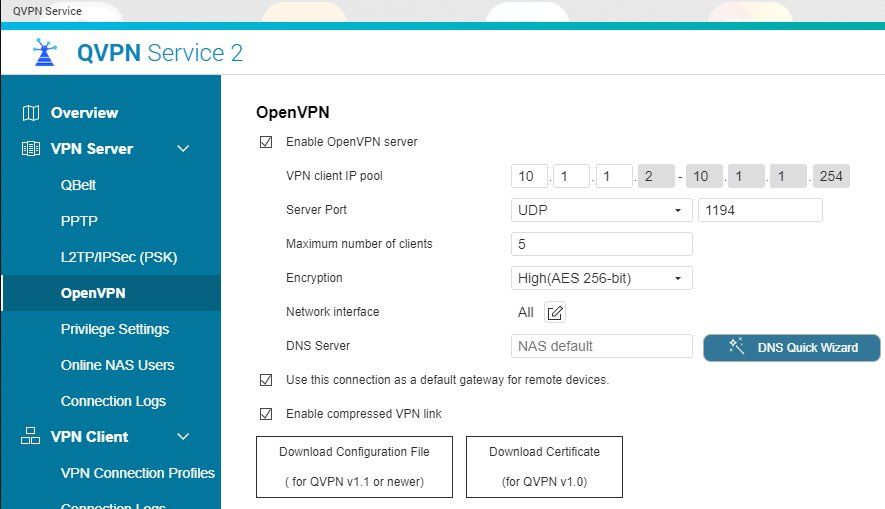

Konfiguration auf QNAP

2 Anmerkungen noch dazu:- Willst du wirklich das der gesamte Traffic der Clients durch den Tunnel geht wenn der VPN Client aktiv ist ? Das ist in der Beziehung unproduktiv, da dann der Tunnel auch mit dem gesamten lokalen Internet Traffic des Clients belastet wird. Desweiteren quält sich dieser Traffic immer 2 Mal durch den Server und dessen Internet Router belastet also zudem dann auch noch sehr stark das Zielnetz. Nicht besonders intelligent und macht nur dann Sinn wenn man möchte das der VPN Traffic generell immer encrypted wird. Z.B. wenn der Client sich häufig in öffentlichen und ungeschützten oder fremden WLANs befindet. Nur dann ist sowas sinnvoll, kostet aber Perfromance. Das sollte man immer auf dem Radar haben. Bei Split Tunneling geht eben nur das über den Tunnel was in die dedizierten remoten Netze soll. Lokaler Internet Traffic wird dann auch lokal ausgesandt.

- Compression zu aktivieren birgt ein großes Security Risiko: https://openvpn.net/security-advisory/the-voracle-attack-vulnerability/ Hier sollte man sich also sehr gut überlegen ob man das aktiviert oder nicht. Empfehlung lautet immer nicht aktivieren.

Viele ISP Router haben für den IPv4 Verkehr keine Firewall. Z.B. dieser der hier eingesetzt ist.

Sorry, aber das ist Unsinn den man nicht in einem Admin Forum manifestieren sollte und das weisst du auch selber besser. Zumindestens eine NAT Firewall ist zwingend auf jedem Router schon Prinzipine bedingt vorhanden. Auf 98% (wenn nicht noch mehr...) dieser billigen ISP Router werkelt ein Linux im Hintergrund und da ist allein das NAT schon immer mit der Linux eigenen iptables Firewall verknüpft so das man sagen kann 98% der billigsten Zwangsschrottrouter haben immer eine Firewall aktiv.Das man bei diesen billigen ISP Routerprodukten wenig bis gar nichts von der Firewall sieht im GUI hat nichts damit zu tun das keine Firewall vorhanden ist. Man hat lediglich auf ein Customizing im GUI verzichtet um auch maximal technikferne Benutzer nicht zu überfordern.

Nur mal so zum Schluss und nebenbei.

Ein Router verbindet 2 IP Netze (Layer 3)

Jein ! Dein Router Horizont hört hier schon bei billigen Consumer Routern auf. Das diese auch 20 und mehr Ports haben können (Cisco, Juniper etc.) solltest du als Swisscom Profi dann aber wissen. NAT/NAPT filtert keine Pakete,

Jein... Grundsätzlich ist das richtig aber... Natürlich filtert es Pakete zumindest diese die keinen gültigen Eintrag in der NAT Session Table haben und as sind alle von außen eingehenden Pakete die keine gültige Session ID haben. Diese werden gnadenlos gefiltert und verworfen. In so fern ist die o.a. Aussage sachlich nicht ganz richtig.Richtig ist das eine "NAT Firewall" natürlich nicht Stateful ist und damit auch keine wirkliche Firewall im Wortsinne aber zumindest agiert sie wie eine Accessliste.

Seit über min 7 Jahren lassen sich die Router auch nicht bridgen.

Auch das stimmt so nicht bzw. kann man pauschal nicht sagen. Klar die meisten dieser billigen Plasterouter lassen das nicht zu weil nicht gewollt, aber ein großer Prozentsatz lässt es eben zu. Vermutlich redest du hier auch wieder von billigen Consumer Routern, denn die Masse der SoHo und Profi Router können allesamt auch ein Bridging. Frag mal die Swisscom Jungs und Mädels die das Backbone managen. dass Menu dafür ausgeblendet war, wer soll dann diese Firewall konfigurieren?

Die arbeitet mit festen in der Firmware verankerten Regeln die vom Benutzer nicht konfigurierbar sind.Auf einem Speedport werkelt eine Firewall z.B. aber das Regelwerk kann ein Nutzer nicht beeinflussen. Maximal darf er am Port Forwarding etwas fummeln wie bei 98% aller dieser Router aber dann ist auch schon Schluss. Heute werkelt in so gut wie jedem Baumarkt Router auch eine Firewall. Linux ist hier zu 99% ja die Firmware die darauf arbeitet und die bringt eine FW ja gleich immer von Haus aus mit.

Du kannst viele dieser billigen Plasteboxen mit offener Firmware wie OpenWRT oder DD-WRT betanken wie du ja weisst.

Damit wird dann der Zugriff auf die Firewall (und vieles andere mehr) immer freigegeben. Wer will bekommt also diese Freiheit zum Konfigurieren. Die Masse der User sind aber maximal technikfern und das die dann für (Firewall) Mausklick die Swisscom Hotline anrufen ist ökonomisch nicht gewollt verständlicherweise. In sofern lässt man all das weg, denn nur die Vertragsbindung zählt für einen Provider wie du ja weisst.

Fazit:

Wie immer alles relativ und eine Frage der Perspektive...