OpenVPN Verbindung funktioniert. LAN dahinter ist nicht erreichbar

Hallo,

ich habe einen Synology 2600AC als OpenVPN Server eingerichtet. Alles wird durch den Traffic geroutet. Internetzugang funktioniert.

Trotz entsprechender Einstellung erreiche ich aber nicht das LAN hinterm Server.

Der Router selbst hat die IP 10.1.3.111 (bzw. 192.168.1.1 aus dem eigenen Netz), Modem davor 10.1.3.1.

Clients bekommen per DHCP vom Router die IPs des Netztes 192.168.1.0.

Wie komme ich an die Clients dieses Netztes ran?

Soll ich auf dem Router noch eine statische Route einrichten?

Etwa so:

Netzwerkziel: 192.168.1.0

Netzmaske: 255.255.255.0

Gateway: 192.168.1.1

Schnittstelle: LAN

oder ist es sinnvoller gleich den DHCP Bereich zu ändern und via DHCP IP aus dem 10.1.3.0 verteilen?

Da ich nicht vor Ort bin kann ich nicht beliebig herumexperimentieren sonst gibts Ärger

Vielen Dank für eine kurze Empfehlung.

Mein Client Config:

dev tun

tls-client

remote DOMAIN 1194

redirect-gateway def1

dhcp-option DNS 10.1.3.111

pull

proto udp

script-security 2

comp-lzo

reneg-sec 0

auth SHA512

cipher AES-256-CBC

auth-user-pass

key-direction 1

explicit-exit-notify

<ca>

BEGIN CERTIFICATE-----

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

END CERTIFICATE-----

</ca>

<tls-auth>

BEGIN OpenVPN Static key V1-----

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

END OpenVPN Static key V1-----

</tls-auth>

Gr. I.

ich habe einen Synology 2600AC als OpenVPN Server eingerichtet. Alles wird durch den Traffic geroutet. Internetzugang funktioniert.

Trotz entsprechender Einstellung erreiche ich aber nicht das LAN hinterm Server.

Der Router selbst hat die IP 10.1.3.111 (bzw. 192.168.1.1 aus dem eigenen Netz), Modem davor 10.1.3.1.

Clients bekommen per DHCP vom Router die IPs des Netztes 192.168.1.0.

Wie komme ich an die Clients dieses Netztes ran?

Soll ich auf dem Router noch eine statische Route einrichten?

Etwa so:

Netzwerkziel: 192.168.1.0

Netzmaske: 255.255.255.0

Gateway: 192.168.1.1

Schnittstelle: LAN

oder ist es sinnvoller gleich den DHCP Bereich zu ändern und via DHCP IP aus dem 10.1.3.0 verteilen?

Da ich nicht vor Ort bin kann ich nicht beliebig herumexperimentieren sonst gibts Ärger

Vielen Dank für eine kurze Empfehlung.

Mein Client Config:

dev tun

tls-client

remote DOMAIN 1194

redirect-gateway def1

dhcp-option DNS 10.1.3.111

pull

proto udp

script-security 2

comp-lzo

reneg-sec 0

auth SHA512

cipher AES-256-CBC

auth-user-pass

key-direction 1

explicit-exit-notify

<ca>

BEGIN CERTIFICATE-----

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

END CERTIFICATE-----

</ca>

<tls-auth>

BEGIN OpenVPN Static key V1-----

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

END OpenVPN Static key V1-----

</tls-auth>

Gr. I.

Please also mark the comments that contributed to the solution of the article

Content-Key: 333167

Url: https://administrator.de/contentid/333167

Printed on: April 24, 2024 at 12:04 o'clock

5 Comments

Latest comment

Modem davor 10.1.3.1.

Wie immer beim Stichwort "Modem":Ist das ein reines Modem oder verwechselst du hier mal wieder Router und Modem und betreibst eine Router Kaskade wie HIER beschrieben??

Wäre sehr wichtig zu wissen...?

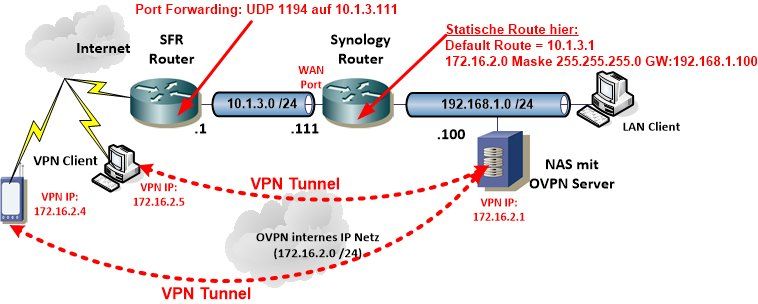

Was häufig falsch gemacht wird wenn der OVPN Server NICHT wie es sicherheitstechnisch sinnvoll wäre auf dem Router, sondern auf einem internen Server rennt wie bei dir.

Dann wird gerne die dann zwingend erforderlich statische Route auf dem Internet Router der für die Clients ja default Gateway ist vergessen.

Gateway ins VPN ist dann aber natürlich nicht der Router sondern der interne OVPN Server. Also muss zwingend eine statische Route her.

Man könnte es auch mit NAT am OVPN lösen, das ist aber ne Frickelei die dann schlimmere Probleme zur Folge hätte.

Wir hatten genau das Thema hier gerade kürzlich:

Site to Site VPN (Kein Zugriff von Client auf Remote Server)

Möglich das du in die gleiche Falle getappt bist mit der fehlenden Route ?!

Einfach immer mal in Ruhe und mit Logik nachdenken wie sich die IP Pakete im Netzwerk bewegen !

Der Synology Router (letzter in der Kaskade vom Internet aus gesehen) benötigt eine statische Route damit er das VPN Netz erreichen kann:

Zielenetz: <internesOVPN_ip_netz>, Maske: <OVPN_ip_netz>, Gateway: <synology_nas_lan_ip>

Das interne OVPN IP Netz ist das was du in der OVPN Server Konfig mit

server 172.16.2.0 255.255.255.0

definiert hast. Hier im Beispiel das IP Netz 172.16.2.0 /24.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Du willst dem Router den Weg in ein unbekanntes IP Netzwerk weisen und sagst ihm aber gleichzeitig das das Gateway um dahin zu kommen selber im unbekannten IP Netzwerk liegt.

Wie bitte also soll der Router dieses Netzwerk je erreichen ???

Muss man wohl nicht weiter kommentieren, oder

So sähe dein Netzwerk aus wenn alles richtig gemacht ist:

Fazit:

Richtige Routen, dann löppt das auch ! Siehe zitierten Thread oben und den bitte mal lesen. Der Erklärbär dort hat doch den Paket Flow super geschildert...

PS: Ich sehe gerade das der OVPN Server auf dem Synology Router eingerichtet ist. Ist dem so ?? Oder ist das auf dem NAS eingerichtet ??

Synology ist für mich immer gleich NAS

Wenn der OVPN Server auf dem Router selber ist dann kannst du dir die statische Route dort natürlich komplett sparen, klar ! Der Router "kennt" damit ja dann auch sein internes OVPN Netzwerk im Tunnel.

Infos dazu wie immer hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Ist exakt das gleiche Design wie bei dir...

Zielenetz: <internesOVPN_ip_netz>, Maske: <OVPN_ip_netz>, Gateway: <synology_nas_lan_ip>

Das interne OVPN IP Netz ist das was du in der OVPN Server Konfig mit

server 172.16.2.0 255.255.255.0

definiert hast. Hier im Beispiel das IP Netz 172.16.2.0 /24.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Zielnet 192.168.1.0, Subnet 255.255.255.0, Gateway: 192.168.1.1

Diese Route ist natürlich IP technischer Schwachsinn. Sorry für die harten Worte aber sieh dir die Route doch mal selber an dann sagt dir das schon der gesunde Menschenverstand.Du willst dem Router den Weg in ein unbekanntes IP Netzwerk weisen und sagst ihm aber gleichzeitig das das Gateway um dahin zu kommen selber im unbekannten IP Netzwerk liegt.

Wie bitte also soll der Router dieses Netzwerk je erreichen ???

Muss man wohl nicht weiter kommentieren, oder

So sähe dein Netzwerk aus wenn alles richtig gemacht ist:

Fazit:

Richtige Routen, dann löppt das auch ! Siehe zitierten Thread oben und den bitte mal lesen. Der Erklärbär dort hat doch den Paket Flow super geschildert...

PS: Ich sehe gerade das der OVPN Server auf dem Synology Router eingerichtet ist. Ist dem so ?? Oder ist das auf dem NAS eingerichtet ??

Synology ist für mich immer gleich NAS

Wenn der OVPN Server auf dem Router selber ist dann kannst du dir die statische Route dort natürlich komplett sparen, klar ! Der Router "kennt" damit ja dann auch sein internes OVPN Netzwerk im Tunnel.

Infos dazu wie immer hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Ist exakt das gleiche Design wie bei dir...

Aktuell kann ich die WebGUI der Yealink Telefone im Netz erreichern, ich kann sie aber nicht anpingen.

Das ist dann ein sicheres Indiz das die Yealink (oder ein andere Gerät im Pfad) ICMP Protokoll blocken. Wenn TCP 80 geht auf die Telefone dann ist dein IP Routing dahin ganz sicher OK.Wenn du andere Geräte außer den Yealinks pingen kannst dann sind es de facto nur die Yealinks und nichts im Pfad was das generell macht. Wireshark schafft wie immer sofortige Klarheit hier !

Netzwerkfreigaben kommen auch noch nicht drüber.

Da ist jetzt die Frage was du erwartest ?! Die automatische Sichtbarkeit kann nicht gehen, denn die basiert auf UDP Broadcasts die natürlich per se über ein geroutetes VPN nicht übertragen werden ohne UDP Helper oder Relay. Das ist TCP/IP Standard.Also entweder da IP Adressen angeben bei den Freigaben oder die Hostnamen statisch in die Datei hosts oder lmhosts eintragen. Siehe auch:

XP-Home mit 2 Kabelgebundenen und WLAN PCs

oder....

wenns Windows ist dann hast du ggf. vergessen die lokale Firewall anzupassen fürs File- und Drucker Sharing auch nicht lokale LAN IPs als Absender zu akzeptieren?! So ein Firewall Drama hatten wir hier kürzlich erst...

Routingproblem in Homerouter-Kaskade mit Raspi

Die Winblows Firewall ist hier recht strikt.

Dank für deine Hilfsbereitschaft.

Immer gerne wieder...