OpenVPN Verbindung plötzlich abgebochen - Ursache nicht zu finden

Hallo in die Runde,

seit drei Tagen ist plötzlich mein mehrere Jahre funktionierendes VPN-Netzwerk "zusammen gebrochen". Ich suche seitdem verzweifelt nach der Ursache, werde aber nicht fündig (Wahrscheinlich betriebsblind).

In meiner Not habe ich letztendlich einen neuen Server aufgesetzt und hänge dadurch jetzt zusätzlich an der Bridge:

- Brücke steht lt. brctl show

- Internet geht aber nicht

- Datei "interfaces" entsprechend konfiguriert aber ohne Erfolg (siehe unten folgenden Auszug)

- diesbezügliche Wiki studiert - aber ich komme nicht weiter:

- https://wiki.ubuntuusers.de/Netzwerkbr%C3%BCcke/

Wenn das mit der Bridge dann irgendwann wieder klappt, ist OVPN weiter analysierbar (der eigentliche Grund für meinen Post hier).

Ich bitte dringend um Hilfe, mein Kopf ist nach drei Tagen Suche zu. Ich sehe das Land gerade nicht mehr.

DETAILS:

SERVER:

- Tower mit Linux Mint 19.3 Cinnamon 64bit (Festplatte verschlüsselt - sollte das irgend eine Auswirkung haben, die mir unwahrscheinlich scheint)

- OpenVPN 2.4.4-2ubuntu1.3 / Network-manager-openvpn-gnome 1.8.2-1 / Network-manager-openvpn 1.8.2-1 / Easy-rsa 2.2.2-2 installiert

- ddclient 3.8.3-1-1ubuntu1 in Verbindung mit einem Host bei https://spdns.de eingerichtet

1. CLIENT

- Notebook mit Linux Mint 19.3 Cinnamon 64bit

- OpenVPN 2.4.4-2ubuntu1.3 / Network-manager-openvpn-gnome 1.8.2-1 / Network-manager-openvpn 1.8.2-1 installiert

WEITERE CLIENTEN

- (Räumlich für mich derzeit nicht zu erreichen) mit WIN 7, Linux Mint 19.3, Linux Mint 17.3

AUF SERVER:

iface lo inet loopback

auto br0

iface br0 inet static

address 192.168.178.50

netmask 255.255.255.0

gateway 192.168.178.1

bridge_ports enp3s0

bridge_fd 15

bridge_stp no

auto enp3s0

iface enp3s0 inet manual

up ifconfig $IFACE 0.0.0.0 up

up ip link set $IFACE promisc off

down ip link set $IFACE promisc off

down ifconfig $IFACE down

Ausgabe auf: ifconfig

br0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1400

inet 192.168.178.50 netmask 255.255.255.0 broadcast 192.168.178.255

inet6 fe80::6e3b:e5ff:fe39:3b03 prefixlen 64 scopeid 0x20<link>

ether 5a:95:bb:83:e2:ee txqueuelen 1000 (Ethernet)

RX packets 17650 bytes 4204097 (4.2 MB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 617 bytes 63797 (63.7 KB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

enp3s0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

ether 6c:3b:e5:39:3b:03 txqueuelen 1000 (Ethernet)

RX packets 17658 bytes 4522989 (4.5 MB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 617 bytes 68163 (68.1 KB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 18

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Lokale Schleife)

RX packets 43040 bytes 3074439 (3.0 MB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 43040 bytes 3074439 (3.0 MB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

tap0: flags=4419<UP,BROADCAST,RUNNING,PROMISC,MULTICAST> mtu 1400

inet6 fe80::5895:bbff:fe83:e2ee prefixlen 64 scopeid 0x20<link>

ether 5a:95:bb:83:e2:ee txqueuelen 100 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 17667 bytes 4351240 (4.3 MB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Ausgabe auf: brctl show

bridge name bridge id STP enabled interfaces

br0 8000.5a95bb83e2ee no enp3s0

tap0

server.conf

#Angabe zum Transport-Protokoll

proto udp4

#Angabe Bridging (TAP-Device)

dev tap0

cert /etc/openvpn/easy-rsa2/keys/server.crt

key /etc/openvpn/easy-rsa2/keys/server.key

dh /etc/openvpn/easy-rsa2/keys/dh2048.pem

up "/etc/openvpn/up.sh br0 tap0 1400"

down "/etc/openvpn/down.sh br0 tap0"

#Komprimieren

comp-lzo

#Verschlüsselungs-Algorithmus

cipher AES-256-CBC

#Aufrechterhaltung der Verbindung

keepalive 10 120

#Wieviele Verbindungen parallel erlaubt

max-clients 30

#Klienten können miteinander kommunizieren

client-to-client

log /etc/openvpn/log/openvpn.log

verb 4

openvpn.log

Sat Feb 15 16:26:48 2020 us=161436 WARNING: file '/etc/openvpn/easy-rsa2/keys/server.key' is group or others accessible

Sat Feb 15 16:26:48 2020 us=161545 WARNING: file '/etc/openvpn/easy-rsa2/keys/ta.key' is group or others accessible

Sat Feb 15 16:26:48 2020 us=161601 Current Parameter Settings:

Sat Feb 15 16:26:48 2020 us=161617 config = '/etc/openvpn/server.conf'

Sat Feb 15 16:26:48 2020 us=161632 mode = 1

Sat Feb 15 16:26:48 2020 us=161646 persist_config = DISABLED

Sat Feb 15 16:26:48 2020 us=161660 persist_mode = 1

Sat Feb 15 16:26:48 2020 us=161674 show_ciphers = DISABLED

Sat Feb 15 16:26:48 2020 us=161687 show_digests = DISABLED

Sat Feb 15 16:26:48 2020 us=161701 show_engines = DISABLED

Sat Feb 15 16:26:48 2020 us=161714 genkey = DISABLED

Sat Feb 15 16:26:48 2020 us=161728 key_pass_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161741 show_tls_ciphers = DISABLED

Sat Feb 15 16:26:48 2020 us=161754 connect_retry_max = 0

Sat Feb 15 16:26:48 2020 us=161768 Connection profiles :

Sat Feb 15 16:26:48 2020 us=161783 proto = udp4

Sat Feb 15 16:26:48 2020 us=161796 local = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161809 local_port = '1194'

Sat Feb 15 16:26:48 2020 us=161823 remote = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161836 remote_port = '1194'

Sat Feb 15 16:26:48 2020 us=161849 remote_float = DISABLED

Sat Feb 15 16:26:48 2020 us=161862 bind_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=161875 bind_local = ENABLED

Sat Feb 15 16:26:48 2020 us=161889 bind_ipv6_only = DISABLED

Sat Feb 15 16:26:48 2020 us=161902 connect_retry_seconds = 5

Sat Feb 15 16:26:48 2020 us=161915 connect_timeout = 120

Sat Feb 15 16:26:48 2020 us=161929 socks_proxy_server = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161942 socks_proxy_port = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161956 tun_mtu = 1500

Sat Feb 15 16:26:48 2020 us=161969 tun_mtu_defined = ENABLED

Sat Feb 15 16:26:48 2020 us=161983 link_mtu = 1500

Sat Feb 15 16:26:48 2020 us=161996 link_mtu_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=162010 tun_mtu_extra = 32

Sat Feb 15 16:26:48 2020 us=162023 tun_mtu_extra_defined = ENABLED

Sat Feb 15 16:26:48 2020 us=162036 mtu_discover_type = -1

Sat Feb 15 16:26:48 2020 us=162050 fragment = 0

Sat Feb 15 16:26:48 2020 us=162064 mssfix = 1450

Sat Feb 15 16:26:48 2020 us=162078 explicit_exit_notification = 0

Sat Feb 15 16:26:48 2020 us=162092 Connection profiles END

Sat Feb 15 16:26:48 2020 us=162106 remote_random = DISABLED

Sat Feb 15 16:26:48 2020 us=162119 ipchange = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162132 dev = 'tap0'

Sat Feb 15 16:26:48 2020 us=162146 dev_type = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162159 dev_node = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162173 lladdr = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162186 topology = 1

Sat Feb 15 16:26:48 2020 us=162200 ifconfig_local = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162214 ifconfig_remote_netmask = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162228 ifconfig_noexec = DISABLED

Sat Feb 15 16:26:48 2020 us=162241 ifconfig_nowarn = DISABLED

Sat Feb 15 16:26:48 2020 us=162255 ifconfig_ipv6_local = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162269 ifconfig_ipv6_netbits = 0

Sat Feb 15 16:26:48 2020 us=162282 ifconfig_ipv6_remote = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162296 shaper = 0

Sat Feb 15 16:26:48 2020 us=162309 mtu_test = 0

Sat Feb 15 16:26:48 2020 us=162323 mlock = DISABLED

Sat Feb 15 16:26:48 2020 us=162336 keepalive_ping = 10

Sat Feb 15 16:26:48 2020 us=162350 keepalive_timeout = 120

Sat Feb 15 16:26:48 2020 us=162363 inactivity_timeout = 0

Sat Feb 15 16:26:48 2020 us=162377 ping_send_timeout = 10

Sat Feb 15 16:26:48 2020 us=162390 ping_rec_timeout = 240

Sat Feb 15 16:26:48 2020 us=162404 ping_rec_timeout_action = 2

Sat Feb 15 16:26:48 2020 us=162418 ping_timer_remote = DISABLED

Sat Feb 15 16:26:48 2020 us=162431 remap_sigusr1 = 0

Sat Feb 15 16:26:48 2020 us=162444 persist_tun = ENABLED

Sat Feb 15 16:26:48 2020 us=162458 persist_local_ip = DISABLED

Sat Feb 15 16:26:48 2020 us=162471 persist_remote_ip = DISABLED

Sat Feb 15 16:26:48 2020 us=162504 persist_key = ENABLED

Sat Feb 15 16:26:48 2020 us=162518 passtos = DISABLED

Sat Feb 15 16:26:48 2020 us=162532 resolve_retry_seconds = 1000000000

Sat Feb 15 16:26:48 2020 us=162546 resolve_in_advance = DISABLED

Sat Feb 15 16:26:48 2020 us=162559 username = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162572 groupname = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162586 chroot_dir = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162599 cd_dir = '/etc/openvpn'

Sat Feb 15 16:26:48 2020 us=162613 writepid = '/run/openvpn/server.pid'

Sat Feb 15 16:26:48 2020 us=162626 up_script = '/etc/openvpn/up.sh br0 tap0 1400'

Sat Feb 15 16:26:48 2020 us=162640 down_script = '/etc/openvpn/down.sh br0 tap0'

Sat Feb 15 16:26:48 2020 us=162653 down_pre = DISABLED

Sat Feb 15 16:26:48 2020 us=162667 up_restart = DISABLED

Sat Feb 15 16:26:48 2020 us=162680 up_delay = DISABLED

Sat Feb 15 16:26:48 2020 us=162693 daemon = ENABLED

Sat Feb 15 16:26:48 2020 us=162706 inetd = 0

Sat Feb 15 16:26:48 2020 us=162720 log = ENABLED

Sat Feb 15 16:26:48 2020 us=162733 suppress_timestamps = DISABLED

Sat Feb 15 16:26:48 2020 us=162746 machine_readable_output = DISABLED

Sat Feb 15 16:26:48 2020 us=162760 nice = 0

Sat Feb 15 16:26:48 2020 us=162777 verbosity = 4

Sat Feb 15 16:26:48 2020 us=162791 mute = 0

Sat Feb 15 16:26:48 2020 us=162804 gremlin = 0

Sat Feb 15 16:26:48 2020 us=162818 status_file = '/etc/openvpn/log/openvpn-status.log'

Sat Feb 15 16:26:48 2020 us=162831 status_file_version = 1

Sat Feb 15 16:26:48 2020 us=162845 status_file_update_freq = 10

Sat Feb 15 16:26:48 2020 us=162858 occ = ENABLED

Sat Feb 15 16:26:48 2020 us=162872 rcvbuf = 0

Sat Feb 15 16:26:48 2020 us=162885 sndbuf = 0

Sat Feb 15 16:26:48 2020 us=162899 mark = 0

Sat Feb 15 16:26:48 2020 us=162912 sockflags = 0

Sat Feb 15 16:26:48 2020 us=162925 fast_io = DISABLED

Sat Feb 15 16:26:48 2020 us=162938 comp.alg = 2

Sat Feb 15 16:26:48 2020 us=162952 comp.flags = 1

Sat Feb 15 16:26:48 2020 us=162966 route_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162979 route_default_gateway = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162992 route_default_metric = 0

Sat Feb 15 16:26:48 2020 us=163006 route_noexec = DISABLED

Sat Feb 15 16:26:48 2020 us=163020 route_delay = 0

Sat Feb 15 16:26:48 2020 us=163033 route_delay_window = 30

Sat Feb 15 16:26:48 2020 us=163047 route_delay_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=163060 route_nopull = DISABLED

Sat Feb 15 16:26:48 2020 us=163073 route_gateway_via_dhcp = DISABLED

Sat Feb 15 16:26:48 2020 us=163086 allow_pull_fqdn = DISABLED

Sat Feb 15 16:26:48 2020 us=163100 management_addr = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163114 management_port = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163128 management_user_pass = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163141 management_log_history_cache = 250

Sat Feb 15 16:26:48 2020 us=163155 management_echo_buffer_size = 100

Sat Feb 15 16:26:48 2020 us=163169 management_write_peer_info_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163183 management_client_user = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163197 management_client_group = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163211 management_flags = 0

Sat Feb 15 16:26:48 2020 us=163225 shared_secret_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163239 key_direction = 1

Sat Feb 15 16:26:48 2020 us=163253 ciphername = 'AES-256-CBC'

Sat Feb 15 16:26:48 2020 us=163267 ncp_enabled = ENABLED

Sat Feb 15 16:26:48 2020 us=163280 ncp_ciphers = 'AES-256-GCM:AES-128-GCM'

Sat Feb 15 16:26:48 2020 us=163294 authname = 'SHA1'

Sat Feb 15 16:26:48 2020 us=163308 prng_hash = 'SHA1'

Sat Feb 15 16:26:48 2020 us=163322 prng_nonce_secret_len = 16

Sat Feb 15 16:26:48 2020 us=163335 keysize = 0

Sat Feb 15 16:26:48 2020 us=163349 engine = DISABLED

Sat Feb 15 16:26:48 2020 us=163436 replay = ENABLED

Sat Feb 15 16:26:48 2020 us=163452 mute_replay_warnings = DISABLED

Sat Feb 15 16:26:48 2020 us=163466 replay_window = 64

Sat Feb 15 16:26:48 2020 us=163480 replay_time = 15

Sat Feb 15 16:26:48 2020 us=163502 packet_id_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163517 use_iv = ENABLED

Sat Feb 15 16:26:48 2020 us=163531 test_crypto = DISABLED

Sat Feb 15 16:26:48 2020 us=163544 tls_server = ENABLED

Sat Feb 15 16:26:48 2020 us=163558 tls_client = DISABLED

Sat Feb 15 16:26:48 2020 us=163572 key_method = 2

Sat Feb 15 16:26:48 2020 us=163586 ca_file = '/etc/openvpn/easy-rsa2/keys/ca.crt'

Sat Feb 15 16:26:48 2020 us=163599 ca_path = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163613 dh_file = '/etc/openvpn/easy-rsa2/keys/dh2048.pem'

Sat Feb 15 16:26:48 2020 us=163627 cert_file = '/etc/openvpn/easy-rsa2/keys/server.crt'

Sat Feb 15 16:26:48 2020 us=163641 extra_certs_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163656 priv_key_file = '/etc/openvpn/easy-rsa2/keys/server.key'

Sat Feb 15 16:26:48 2020 us=163669 pkcs12_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163683 cipher_list = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163697 tls_verify = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163710 tls_export_cert = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163724 verify_x509_type = 0

Sat Feb 15 16:26:48 2020 us=163739 verify_x509_name = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163753 crl_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163767 ns_cert_type = 0

Sat Feb 15 16:26:48 2020 us=163782 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163795 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163809 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163823 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163836 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163850 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163864 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163877 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163891 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163904 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163918 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163931 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163945 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163958 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163972 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163985 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163999 remote_cert_eku = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=164013 ssl_flags = 0

Sat Feb 15 16:26:48 2020 us=164027 tls_timeout = 2

Sat Feb 15 16:26:48 2020 us=164040 renegotiate_bytes = -1

Sat Feb 15 16:26:48 2020 us=164054 renegotiate_packets = 0

Sat Feb 15 16:26:48 2020 us=164067 renegotiate_seconds = 3600

Sat Feb 15 16:26:48 2020 us=164081 handshake_window = 60

Sat Feb 15 16:26:48 2020 us=164094 transition_window = 3600

Sat Feb 15 16:26:48 2020 us=164108 single_session = DISABLED

Sat Feb 15 16:26:48 2020 us=164122 push_peer_info = DISABLED

Sat Feb 15 16:26:48 2020 us=164135 tls_exit = DISABLED

Sat Feb 15 16:26:48 2020 us=164149 tls_auth_file = '/etc/openvpn/easy-rsa2/keys/ta.key'

Sat Feb 15 16:26:48 2020 us=164163 tls_crypt_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=164177 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164191 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164205 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164218 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164232 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164245 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164259 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164273 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164286 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164300 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164313 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164327 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164341 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164362 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164376 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164390 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164404 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164419 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164433 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164447 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164461 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164474 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164488 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164501 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164515 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164529 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164543 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164556 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164570 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164584 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164597 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164611 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164624 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164638 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164652 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164665 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164679 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164692 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164706 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164719 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164733 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164747 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164760 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164776 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164794 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164811 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164828 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164845 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164863 pkcs11_pin_cache_period = -1

Sat Feb 15 16:26:48 2020 us=164877 pkcs11_id = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=164891 pkcs11_id_management = DISABLED

Sat Feb 15 16:26:48 2020 us=164906 server_network = 0.0.0.0

Sat Feb 15 16:26:48 2020 us=164921 server_netmask = 0.0.0.0

Sat Feb 15 16:26:48 2020 us=164937 server_network_ipv6 = ::

Sat Feb 15 16:26:48 2020 us=164951 server_netbits_ipv6 = 0

Sat Feb 15 16:26:48 2020 us=164967 server_bridge_ip = 192.168.178.50

Sat Feb 15 16:26:48 2020 us=164982 server_bridge_netmask = 255.255.255.0

Sat Feb 15 16:26:48 2020 us=164997 server_bridge_pool_start = 192.168.178.51

Sat Feb 15 16:26:48 2020 us=165011 server_bridge_pool_end = 192.168.178.70

Sat Feb 15 16:26:48 2020 us=165026 push_entry = 'route-gateway 192.168.178.50'

Sat Feb 15 16:26:48 2020 us=165040 push_entry = 'ping 10'

Sat Feb 15 16:26:48 2020 us=165054 push_entry = 'ping-restart 120'

Sat Feb 15 16:26:48 2020 us=165067 ifconfig_pool_defined = ENABLED

Sat Feb 15 16:26:48 2020 us=165082 ifconfig_pool_start = 192.168.178.51

Sat Feb 15 16:26:48 2020 us=165097 ifconfig_pool_end = 192.168.178.70

Sat Feb 15 16:26:48 2020 us=165112 ifconfig_pool_netmask = 255.255.255.0

Sat Feb 15 16:26:48 2020 us=165126 ifconfig_pool_persist_filename = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165139 ifconfig_pool_persist_refresh_freq = 600

Sat Feb 15 16:26:48 2020 us=165153 ifconfig_ipv6_pool_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=165168 ifconfig_ipv6_pool_base = ::

Sat Feb 15 16:26:48 2020 us=165181 ifconfig_ipv6_pool_netbits = 0

Sat Feb 15 16:26:48 2020 us=165195 n_bcast_buf = 256

Sat Feb 15 16:26:48 2020 us=165216 tcp_queue_limit = 64

Sat Feb 15 16:26:48 2020 us=165230 real_hash_size = 256

Sat Feb 15 16:26:48 2020 us=165244 virtual_hash_size = 256

Sat Feb 15 16:26:48 2020 us=165258 client_connect_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165271 learn_address_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165285 client_disconnect_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165299 client_config_dir = 'ccd'

Sat Feb 15 16:26:48 2020 us=165312 ccd_exclusive = DISABLED

Sat Feb 15 16:26:48 2020 us=165326 tmp_dir = '/tmp'

Sat Feb 15 16:26:48 2020 us=165340 push_ifconfig_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=165355 push_ifconfig_local = 0.0.0.0

Sat Feb 15 16:26:48 2020 us=165370 push_ifconfig_remote_netmask = 0.0.0.0

Sat Feb 15 16:26:48 2020 us=165384 push_ifconfig_ipv6_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=165398 push_ifconfig_ipv6_local = ::/0

Sat Feb 15 16:26:48 2020 us=165413 push_ifconfig_ipv6_remote = ::

Sat Feb 15 16:26:48 2020 us=165427 enable_c2c = ENABLED

Sat Feb 15 16:26:48 2020 us=165441 duplicate_cn = ENABLED

Sat Feb 15 16:26:48 2020 us=165454 cf_max = 0

Sat Feb 15 16:26:48 2020 us=165468 cf_per = 0

Sat Feb 15 16:26:48 2020 us=165482 max_clients = 20

Sat Feb 15 16:26:48 2020 us=165496 max_routes_per_client = 256

Sat Feb 15 16:26:48 2020 us=165510 auth_user_pass_verify_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165523 auth_user_pass_verify_script_via_file = DISABLED

Sat Feb 15 16:26:48 2020 us=165537 auth_token_generate = DISABLED

Sat Feb 15 16:26:48 2020 us=165550 auth_token_lifetime = 0

Sat Feb 15 16:26:48 2020 us=165564 port_share_host = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165578 port_share_port = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165591 client = DISABLED

Sat Feb 15 16:26:48 2020 us=165605 pull = DISABLED

Sat Feb 15 16:26:48 2020 us=165619 auth_user_pass_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165634 OpenVPN 2.4.4 x86_64-pc-linux-gnu [SSL (OpenSSL)] [LZO] [LZ4] [EPOLL] [PKCS11] [MH/PKTINFO] [AEAD] built on May 14 2019

Sat Feb 15 16:26:48 2020 us=165659 library versions: OpenSSL 1.1.1 11 Sep 2018, LZO 2.08

Sat Feb 15 16:26:48 2020 us=165981 NOTE: when bridging your LAN adapter with the TAP adapter, note that the new bridge adapter will often take on its own IP address that is different from what the LAN adapter was previously set to

Sat Feb 15 16:26:48 2020 us=166009 WARNING: using --duplicate-cn and --client-config-dir together is probably not what you want

Sat Feb 15 16:26:48 2020 us=166138 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Sat Feb 15 16:26:48 2020 us=269469 Diffie-Hellman initialized with 2048 bit key

Sat Feb 15 16:26:48 2020 us=334096 Outgoing Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Sat Feb 15 16:26:48 2020 us=334139 Incoming Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Sat Feb 15 16:26:48 2020 us=334165 TLS-Auth MTU parms [ L:1654 D:1184 EF:66 EB:0 ET:0 EL:3 ]

Sat Feb 15 16:26:48 2020 us=334420 TUN/TAP device tap0 opened

Sat Feb 15 16:26:48 2020 us=334454 TUN/TAP TX queue length set to 100

Sat Feb 15 16:26:48 2020 us=334493 /etc/openvpn/up.sh br0 tap0 1400 tap0 1500 1654 init

Sat Feb 15 16:26:48 2020 us=364773 Data Channel MTU parms [ L:1654 D:1450 EF:122 EB:411 ET:32 EL:3 ]

Sat Feb 15 16:26:48 2020 us=364827 Socket Buffers: R=[212992->212992] S=[212992->212992]

Sat Feb 15 16:26:48 2020 us=364851 UDPv4 link local (bound): [AF_INET][undef]:1194

Sat Feb 15 16:26:48 2020 us=364864 UDPv4 link remote: [AF_UNSPEC]

Sat Feb 15 16:26:48 2020 us=364880 MULTI: multi_init called, r=256 v=256

Sat Feb 15 16:26:48 2020 us=364911 IFCONFIG POOL: base=192.168.178.51 size=20, ipv6=0

Sat Feb 15 16:26:48 2020 us=364975 Initialization Sequence Completed

Vielen Dank !

seit drei Tagen ist plötzlich mein mehrere Jahre funktionierendes VPN-Netzwerk "zusammen gebrochen". Ich suche seitdem verzweifelt nach der Ursache, werde aber nicht fündig (Wahrscheinlich betriebsblind).

In meiner Not habe ich letztendlich einen neuen Server aufgesetzt und hänge dadurch jetzt zusätzlich an der Bridge:

- Brücke steht lt. brctl show

- Internet geht aber nicht

- Datei "interfaces" entsprechend konfiguriert aber ohne Erfolg (siehe unten folgenden Auszug)

- diesbezügliche Wiki studiert - aber ich komme nicht weiter:

- https://wiki.ubuntuusers.de/Netzwerkbr%C3%BCcke/

Wenn das mit der Bridge dann irgendwann wieder klappt, ist OVPN weiter analysierbar (der eigentliche Grund für meinen Post hier).

Ich bitte dringend um Hilfe, mein Kopf ist nach drei Tagen Suche zu. Ich sehe das Land gerade nicht mehr.

DETAILS:

SERVER:

- Tower mit Linux Mint 19.3 Cinnamon 64bit (Festplatte verschlüsselt - sollte das irgend eine Auswirkung haben, die mir unwahrscheinlich scheint)

- OpenVPN 2.4.4-2ubuntu1.3 / Network-manager-openvpn-gnome 1.8.2-1 / Network-manager-openvpn 1.8.2-1 / Easy-rsa 2.2.2-2 installiert

- ddclient 3.8.3-1-1ubuntu1 in Verbindung mit einem Host bei https://spdns.de eingerichtet

1. CLIENT

- Notebook mit Linux Mint 19.3 Cinnamon 64bit

- OpenVPN 2.4.4-2ubuntu1.3 / Network-manager-openvpn-gnome 1.8.2-1 / Network-manager-openvpn 1.8.2-1 installiert

WEITERE CLIENTEN

- (Räumlich für mich derzeit nicht zu erreichen) mit WIN 7, Linux Mint 19.3, Linux Mint 17.3

AUF SERVER:

- interfaces(5) file used by ifup(8) and ifdown(8)

iface lo inet loopback

auto br0

iface br0 inet static

address 192.168.178.50

netmask 255.255.255.0

gateway 192.168.178.1

bridge_ports enp3s0

bridge_fd 15

bridge_stp no

auto enp3s0

iface enp3s0 inet manual

up ifconfig $IFACE 0.0.0.0 up

up ip link set $IFACE promisc off

down ip link set $IFACE promisc off

down ifconfig $IFACE down

Ausgabe auf: ifconfig

br0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1400

inet 192.168.178.50 netmask 255.255.255.0 broadcast 192.168.178.255

inet6 fe80::6e3b:e5ff:fe39:3b03 prefixlen 64 scopeid 0x20<link>

ether 5a:95:bb:83:e2:ee txqueuelen 1000 (Ethernet)

RX packets 17650 bytes 4204097 (4.2 MB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 617 bytes 63797 (63.7 KB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

enp3s0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

ether 6c:3b:e5:39:3b:03 txqueuelen 1000 (Ethernet)

RX packets 17658 bytes 4522989 (4.5 MB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 617 bytes 68163 (68.1 KB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 18

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Lokale Schleife)

RX packets 43040 bytes 3074439 (3.0 MB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 43040 bytes 3074439 (3.0 MB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

tap0: flags=4419<UP,BROADCAST,RUNNING,PROMISC,MULTICAST> mtu 1400

inet6 fe80::5895:bbff:fe83:e2ee prefixlen 64 scopeid 0x20<link>

ether 5a:95:bb:83:e2:ee txqueuelen 100 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 17667 bytes 4351240 (4.3 MB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Ausgabe auf: brctl show

bridge name bridge id STP enabled interfaces

br0 8000.5a95bb83e2ee no enp3s0

tap0

server.conf

- Server im Bridge-Modus

- Meine Clienten bewegen sich in den IP's 192.168.178.50 und ff

- Sicherheit: TLS

- UDP Port

#Angabe zum Transport-Protokoll

proto udp4

#Angabe Bridging (TAP-Device)

dev tap0

- Zertifikatverwendung

- Pfade für Schlüssel und Zertifikate:

cert /etc/openvpn/easy-rsa2/keys/server.crt

key /etc/openvpn/easy-rsa2/keys/server.key

- Der zweite Parameter zu tls-auth lautet 0 beim Server und 1 beim Client

dh /etc/openvpn/easy-rsa2/keys/dh2048.pem

- Bridge mit OpenVPN starten und beenden

up "/etc/openvpn/up.sh br0 tap0 1400"

down "/etc/openvpn/down.sh br0 tap0"

#Komprimieren

comp-lzo

#Verschlüsselungs-Algorithmus

cipher AES-256-CBC

#Aufrechterhaltung der Verbindung

keepalive 10 120

- die Key-Dateien werden nicht neu gelesen, wenn --ping-restart ausgeführt werden soll

- TUN/TAP-Device wird nicht geschlossen und neu gestartet, wenn --ping-restart ausgeführt werden soll.

- Den Clienten eine feste IP zuweisen

#Wieviele Verbindungen parallel erlaubt

max-clients 30

#Klienten können miteinander kommunizieren

client-to-client

- Logdatei

log /etc/openvpn/log/openvpn.log

verb 4

openvpn.log

Sat Feb 15 16:26:48 2020 us=161436 WARNING: file '/etc/openvpn/easy-rsa2/keys/server.key' is group or others accessible

Sat Feb 15 16:26:48 2020 us=161545 WARNING: file '/etc/openvpn/easy-rsa2/keys/ta.key' is group or others accessible

Sat Feb 15 16:26:48 2020 us=161601 Current Parameter Settings:

Sat Feb 15 16:26:48 2020 us=161617 config = '/etc/openvpn/server.conf'

Sat Feb 15 16:26:48 2020 us=161632 mode = 1

Sat Feb 15 16:26:48 2020 us=161646 persist_config = DISABLED

Sat Feb 15 16:26:48 2020 us=161660 persist_mode = 1

Sat Feb 15 16:26:48 2020 us=161674 show_ciphers = DISABLED

Sat Feb 15 16:26:48 2020 us=161687 show_digests = DISABLED

Sat Feb 15 16:26:48 2020 us=161701 show_engines = DISABLED

Sat Feb 15 16:26:48 2020 us=161714 genkey = DISABLED

Sat Feb 15 16:26:48 2020 us=161728 key_pass_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161741 show_tls_ciphers = DISABLED

Sat Feb 15 16:26:48 2020 us=161754 connect_retry_max = 0

Sat Feb 15 16:26:48 2020 us=161768 Connection profiles :

Sat Feb 15 16:26:48 2020 us=161783 proto = udp4

Sat Feb 15 16:26:48 2020 us=161796 local = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161809 local_port = '1194'

Sat Feb 15 16:26:48 2020 us=161823 remote = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161836 remote_port = '1194'

Sat Feb 15 16:26:48 2020 us=161849 remote_float = DISABLED

Sat Feb 15 16:26:48 2020 us=161862 bind_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=161875 bind_local = ENABLED

Sat Feb 15 16:26:48 2020 us=161889 bind_ipv6_only = DISABLED

Sat Feb 15 16:26:48 2020 us=161902 connect_retry_seconds = 5

Sat Feb 15 16:26:48 2020 us=161915 connect_timeout = 120

Sat Feb 15 16:26:48 2020 us=161929 socks_proxy_server = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161942 socks_proxy_port = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=161956 tun_mtu = 1500

Sat Feb 15 16:26:48 2020 us=161969 tun_mtu_defined = ENABLED

Sat Feb 15 16:26:48 2020 us=161983 link_mtu = 1500

Sat Feb 15 16:26:48 2020 us=161996 link_mtu_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=162010 tun_mtu_extra = 32

Sat Feb 15 16:26:48 2020 us=162023 tun_mtu_extra_defined = ENABLED

Sat Feb 15 16:26:48 2020 us=162036 mtu_discover_type = -1

Sat Feb 15 16:26:48 2020 us=162050 fragment = 0

Sat Feb 15 16:26:48 2020 us=162064 mssfix = 1450

Sat Feb 15 16:26:48 2020 us=162078 explicit_exit_notification = 0

Sat Feb 15 16:26:48 2020 us=162092 Connection profiles END

Sat Feb 15 16:26:48 2020 us=162106 remote_random = DISABLED

Sat Feb 15 16:26:48 2020 us=162119 ipchange = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162132 dev = 'tap0'

Sat Feb 15 16:26:48 2020 us=162146 dev_type = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162159 dev_node = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162173 lladdr = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162186 topology = 1

Sat Feb 15 16:26:48 2020 us=162200 ifconfig_local = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162214 ifconfig_remote_netmask = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162228 ifconfig_noexec = DISABLED

Sat Feb 15 16:26:48 2020 us=162241 ifconfig_nowarn = DISABLED

Sat Feb 15 16:26:48 2020 us=162255 ifconfig_ipv6_local = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162269 ifconfig_ipv6_netbits = 0

Sat Feb 15 16:26:48 2020 us=162282 ifconfig_ipv6_remote = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162296 shaper = 0

Sat Feb 15 16:26:48 2020 us=162309 mtu_test = 0

Sat Feb 15 16:26:48 2020 us=162323 mlock = DISABLED

Sat Feb 15 16:26:48 2020 us=162336 keepalive_ping = 10

Sat Feb 15 16:26:48 2020 us=162350 keepalive_timeout = 120

Sat Feb 15 16:26:48 2020 us=162363 inactivity_timeout = 0

Sat Feb 15 16:26:48 2020 us=162377 ping_send_timeout = 10

Sat Feb 15 16:26:48 2020 us=162390 ping_rec_timeout = 240

Sat Feb 15 16:26:48 2020 us=162404 ping_rec_timeout_action = 2

Sat Feb 15 16:26:48 2020 us=162418 ping_timer_remote = DISABLED

Sat Feb 15 16:26:48 2020 us=162431 remap_sigusr1 = 0

Sat Feb 15 16:26:48 2020 us=162444 persist_tun = ENABLED

Sat Feb 15 16:26:48 2020 us=162458 persist_local_ip = DISABLED

Sat Feb 15 16:26:48 2020 us=162471 persist_remote_ip = DISABLED

Sat Feb 15 16:26:48 2020 us=162504 persist_key = ENABLED

Sat Feb 15 16:26:48 2020 us=162518 passtos = DISABLED

Sat Feb 15 16:26:48 2020 us=162532 resolve_retry_seconds = 1000000000

Sat Feb 15 16:26:48 2020 us=162546 resolve_in_advance = DISABLED

Sat Feb 15 16:26:48 2020 us=162559 username = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162572 groupname = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162586 chroot_dir = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162599 cd_dir = '/etc/openvpn'

Sat Feb 15 16:26:48 2020 us=162613 writepid = '/run/openvpn/server.pid'

Sat Feb 15 16:26:48 2020 us=162626 up_script = '/etc/openvpn/up.sh br0 tap0 1400'

Sat Feb 15 16:26:48 2020 us=162640 down_script = '/etc/openvpn/down.sh br0 tap0'

Sat Feb 15 16:26:48 2020 us=162653 down_pre = DISABLED

Sat Feb 15 16:26:48 2020 us=162667 up_restart = DISABLED

Sat Feb 15 16:26:48 2020 us=162680 up_delay = DISABLED

Sat Feb 15 16:26:48 2020 us=162693 daemon = ENABLED

Sat Feb 15 16:26:48 2020 us=162706 inetd = 0

Sat Feb 15 16:26:48 2020 us=162720 log = ENABLED

Sat Feb 15 16:26:48 2020 us=162733 suppress_timestamps = DISABLED

Sat Feb 15 16:26:48 2020 us=162746 machine_readable_output = DISABLED

Sat Feb 15 16:26:48 2020 us=162760 nice = 0

Sat Feb 15 16:26:48 2020 us=162777 verbosity = 4

Sat Feb 15 16:26:48 2020 us=162791 mute = 0

Sat Feb 15 16:26:48 2020 us=162804 gremlin = 0

Sat Feb 15 16:26:48 2020 us=162818 status_file = '/etc/openvpn/log/openvpn-status.log'

Sat Feb 15 16:26:48 2020 us=162831 status_file_version = 1

Sat Feb 15 16:26:48 2020 us=162845 status_file_update_freq = 10

Sat Feb 15 16:26:48 2020 us=162858 occ = ENABLED

Sat Feb 15 16:26:48 2020 us=162872 rcvbuf = 0

Sat Feb 15 16:26:48 2020 us=162885 sndbuf = 0

Sat Feb 15 16:26:48 2020 us=162899 mark = 0

Sat Feb 15 16:26:48 2020 us=162912 sockflags = 0

Sat Feb 15 16:26:48 2020 us=162925 fast_io = DISABLED

Sat Feb 15 16:26:48 2020 us=162938 comp.alg = 2

Sat Feb 15 16:26:48 2020 us=162952 comp.flags = 1

Sat Feb 15 16:26:48 2020 us=162966 route_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162979 route_default_gateway = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=162992 route_default_metric = 0

Sat Feb 15 16:26:48 2020 us=163006 route_noexec = DISABLED

Sat Feb 15 16:26:48 2020 us=163020 route_delay = 0

Sat Feb 15 16:26:48 2020 us=163033 route_delay_window = 30

Sat Feb 15 16:26:48 2020 us=163047 route_delay_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=163060 route_nopull = DISABLED

Sat Feb 15 16:26:48 2020 us=163073 route_gateway_via_dhcp = DISABLED

Sat Feb 15 16:26:48 2020 us=163086 allow_pull_fqdn = DISABLED

Sat Feb 15 16:26:48 2020 us=163100 management_addr = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163114 management_port = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163128 management_user_pass = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163141 management_log_history_cache = 250

Sat Feb 15 16:26:48 2020 us=163155 management_echo_buffer_size = 100

Sat Feb 15 16:26:48 2020 us=163169 management_write_peer_info_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163183 management_client_user = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163197 management_client_group = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163211 management_flags = 0

Sat Feb 15 16:26:48 2020 us=163225 shared_secret_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163239 key_direction = 1

Sat Feb 15 16:26:48 2020 us=163253 ciphername = 'AES-256-CBC'

Sat Feb 15 16:26:48 2020 us=163267 ncp_enabled = ENABLED

Sat Feb 15 16:26:48 2020 us=163280 ncp_ciphers = 'AES-256-GCM:AES-128-GCM'

Sat Feb 15 16:26:48 2020 us=163294 authname = 'SHA1'

Sat Feb 15 16:26:48 2020 us=163308 prng_hash = 'SHA1'

Sat Feb 15 16:26:48 2020 us=163322 prng_nonce_secret_len = 16

Sat Feb 15 16:26:48 2020 us=163335 keysize = 0

Sat Feb 15 16:26:48 2020 us=163349 engine = DISABLED

Sat Feb 15 16:26:48 2020 us=163436 replay = ENABLED

Sat Feb 15 16:26:48 2020 us=163452 mute_replay_warnings = DISABLED

Sat Feb 15 16:26:48 2020 us=163466 replay_window = 64

Sat Feb 15 16:26:48 2020 us=163480 replay_time = 15

Sat Feb 15 16:26:48 2020 us=163502 packet_id_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163517 use_iv = ENABLED

Sat Feb 15 16:26:48 2020 us=163531 test_crypto = DISABLED

Sat Feb 15 16:26:48 2020 us=163544 tls_server = ENABLED

Sat Feb 15 16:26:48 2020 us=163558 tls_client = DISABLED

Sat Feb 15 16:26:48 2020 us=163572 key_method = 2

Sat Feb 15 16:26:48 2020 us=163586 ca_file = '/etc/openvpn/easy-rsa2/keys/ca.crt'

Sat Feb 15 16:26:48 2020 us=163599 ca_path = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163613 dh_file = '/etc/openvpn/easy-rsa2/keys/dh2048.pem'

Sat Feb 15 16:26:48 2020 us=163627 cert_file = '/etc/openvpn/easy-rsa2/keys/server.crt'

Sat Feb 15 16:26:48 2020 us=163641 extra_certs_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163656 priv_key_file = '/etc/openvpn/easy-rsa2/keys/server.key'

Sat Feb 15 16:26:48 2020 us=163669 pkcs12_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163683 cipher_list = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163697 tls_verify = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163710 tls_export_cert = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163724 verify_x509_type = 0

Sat Feb 15 16:26:48 2020 us=163739 verify_x509_name = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163753 crl_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=163767 ns_cert_type = 0

Sat Feb 15 16:26:48 2020 us=163782 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163795 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163809 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163823 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163836 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163850 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163864 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163877 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163891 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163904 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163918 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163931 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163945 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163958 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163972 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163985 remote_cert_ku[i] = 0

Sat Feb 15 16:26:48 2020 us=163999 remote_cert_eku = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=164013 ssl_flags = 0

Sat Feb 15 16:26:48 2020 us=164027 tls_timeout = 2

Sat Feb 15 16:26:48 2020 us=164040 renegotiate_bytes = -1

Sat Feb 15 16:26:48 2020 us=164054 renegotiate_packets = 0

Sat Feb 15 16:26:48 2020 us=164067 renegotiate_seconds = 3600

Sat Feb 15 16:26:48 2020 us=164081 handshake_window = 60

Sat Feb 15 16:26:48 2020 us=164094 transition_window = 3600

Sat Feb 15 16:26:48 2020 us=164108 single_session = DISABLED

Sat Feb 15 16:26:48 2020 us=164122 push_peer_info = DISABLED

Sat Feb 15 16:26:48 2020 us=164135 tls_exit = DISABLED

Sat Feb 15 16:26:48 2020 us=164149 tls_auth_file = '/etc/openvpn/easy-rsa2/keys/ta.key'

Sat Feb 15 16:26:48 2020 us=164163 tls_crypt_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=164177 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164191 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164205 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164218 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164232 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164245 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164259 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164273 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164286 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164300 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164313 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164327 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164341 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164362 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164376 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164390 pkcs11_protected_authentication = DISABLED

Sat Feb 15 16:26:48 2020 us=164404 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164419 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164433 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164447 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164461 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164474 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164488 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164501 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164515 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164529 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164543 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164556 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164570 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164584 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164597 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164611 pkcs11_private_mode = 00000000

Sat Feb 15 16:26:48 2020 us=164624 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164638 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164652 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164665 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164679 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164692 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164706 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164719 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164733 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164747 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164760 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164776 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164794 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164811 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164828 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164845 pkcs11_cert_private = DISABLED

Sat Feb 15 16:26:48 2020 us=164863 pkcs11_pin_cache_period = -1

Sat Feb 15 16:26:48 2020 us=164877 pkcs11_id = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=164891 pkcs11_id_management = DISABLED

Sat Feb 15 16:26:48 2020 us=164906 server_network = 0.0.0.0

Sat Feb 15 16:26:48 2020 us=164921 server_netmask = 0.0.0.0

Sat Feb 15 16:26:48 2020 us=164937 server_network_ipv6 = ::

Sat Feb 15 16:26:48 2020 us=164951 server_netbits_ipv6 = 0

Sat Feb 15 16:26:48 2020 us=164967 server_bridge_ip = 192.168.178.50

Sat Feb 15 16:26:48 2020 us=164982 server_bridge_netmask = 255.255.255.0

Sat Feb 15 16:26:48 2020 us=164997 server_bridge_pool_start = 192.168.178.51

Sat Feb 15 16:26:48 2020 us=165011 server_bridge_pool_end = 192.168.178.70

Sat Feb 15 16:26:48 2020 us=165026 push_entry = 'route-gateway 192.168.178.50'

Sat Feb 15 16:26:48 2020 us=165040 push_entry = 'ping 10'

Sat Feb 15 16:26:48 2020 us=165054 push_entry = 'ping-restart 120'

Sat Feb 15 16:26:48 2020 us=165067 ifconfig_pool_defined = ENABLED

Sat Feb 15 16:26:48 2020 us=165082 ifconfig_pool_start = 192.168.178.51

Sat Feb 15 16:26:48 2020 us=165097 ifconfig_pool_end = 192.168.178.70

Sat Feb 15 16:26:48 2020 us=165112 ifconfig_pool_netmask = 255.255.255.0

Sat Feb 15 16:26:48 2020 us=165126 ifconfig_pool_persist_filename = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165139 ifconfig_pool_persist_refresh_freq = 600

Sat Feb 15 16:26:48 2020 us=165153 ifconfig_ipv6_pool_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=165168 ifconfig_ipv6_pool_base = ::

Sat Feb 15 16:26:48 2020 us=165181 ifconfig_ipv6_pool_netbits = 0

Sat Feb 15 16:26:48 2020 us=165195 n_bcast_buf = 256

Sat Feb 15 16:26:48 2020 us=165216 tcp_queue_limit = 64

Sat Feb 15 16:26:48 2020 us=165230 real_hash_size = 256

Sat Feb 15 16:26:48 2020 us=165244 virtual_hash_size = 256

Sat Feb 15 16:26:48 2020 us=165258 client_connect_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165271 learn_address_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165285 client_disconnect_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165299 client_config_dir = 'ccd'

Sat Feb 15 16:26:48 2020 us=165312 ccd_exclusive = DISABLED

Sat Feb 15 16:26:48 2020 us=165326 tmp_dir = '/tmp'

Sat Feb 15 16:26:48 2020 us=165340 push_ifconfig_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=165355 push_ifconfig_local = 0.0.0.0

Sat Feb 15 16:26:48 2020 us=165370 push_ifconfig_remote_netmask = 0.0.0.0

Sat Feb 15 16:26:48 2020 us=165384 push_ifconfig_ipv6_defined = DISABLED

Sat Feb 15 16:26:48 2020 us=165398 push_ifconfig_ipv6_local = ::/0

Sat Feb 15 16:26:48 2020 us=165413 push_ifconfig_ipv6_remote = ::

Sat Feb 15 16:26:48 2020 us=165427 enable_c2c = ENABLED

Sat Feb 15 16:26:48 2020 us=165441 duplicate_cn = ENABLED

Sat Feb 15 16:26:48 2020 us=165454 cf_max = 0

Sat Feb 15 16:26:48 2020 us=165468 cf_per = 0

Sat Feb 15 16:26:48 2020 us=165482 max_clients = 20

Sat Feb 15 16:26:48 2020 us=165496 max_routes_per_client = 256

Sat Feb 15 16:26:48 2020 us=165510 auth_user_pass_verify_script = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165523 auth_user_pass_verify_script_via_file = DISABLED

Sat Feb 15 16:26:48 2020 us=165537 auth_token_generate = DISABLED

Sat Feb 15 16:26:48 2020 us=165550 auth_token_lifetime = 0

Sat Feb 15 16:26:48 2020 us=165564 port_share_host = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165578 port_share_port = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165591 client = DISABLED

Sat Feb 15 16:26:48 2020 us=165605 pull = DISABLED

Sat Feb 15 16:26:48 2020 us=165619 auth_user_pass_file = '[UNDEF]'

Sat Feb 15 16:26:48 2020 us=165634 OpenVPN 2.4.4 x86_64-pc-linux-gnu [SSL (OpenSSL)] [LZO] [LZ4] [EPOLL] [PKCS11] [MH/PKTINFO] [AEAD] built on May 14 2019

Sat Feb 15 16:26:48 2020 us=165659 library versions: OpenSSL 1.1.1 11 Sep 2018, LZO 2.08

Sat Feb 15 16:26:48 2020 us=165981 NOTE: when bridging your LAN adapter with the TAP adapter, note that the new bridge adapter will often take on its own IP address that is different from what the LAN adapter was previously set to

Sat Feb 15 16:26:48 2020 us=166009 WARNING: using --duplicate-cn and --client-config-dir together is probably not what you want

Sat Feb 15 16:26:48 2020 us=166138 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Sat Feb 15 16:26:48 2020 us=269469 Diffie-Hellman initialized with 2048 bit key

Sat Feb 15 16:26:48 2020 us=334096 Outgoing Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Sat Feb 15 16:26:48 2020 us=334139 Incoming Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Sat Feb 15 16:26:48 2020 us=334165 TLS-Auth MTU parms [ L:1654 D:1184 EF:66 EB:0 ET:0 EL:3 ]

Sat Feb 15 16:26:48 2020 us=334420 TUN/TAP device tap0 opened

Sat Feb 15 16:26:48 2020 us=334454 TUN/TAP TX queue length set to 100

Sat Feb 15 16:26:48 2020 us=334493 /etc/openvpn/up.sh br0 tap0 1400 tap0 1500 1654 init

Sat Feb 15 16:26:48 2020 us=364773 Data Channel MTU parms [ L:1654 D:1450 EF:122 EB:411 ET:32 EL:3 ]

Sat Feb 15 16:26:48 2020 us=364827 Socket Buffers: R=[212992->212992] S=[212992->212992]

Sat Feb 15 16:26:48 2020 us=364851 UDPv4 link local (bound): [AF_INET][undef]:1194

Sat Feb 15 16:26:48 2020 us=364864 UDPv4 link remote: [AF_UNSPEC]

Sat Feb 15 16:26:48 2020 us=364880 MULTI: multi_init called, r=256 v=256

Sat Feb 15 16:26:48 2020 us=364911 IFCONFIG POOL: base=192.168.178.51 size=20, ipv6=0

Sat Feb 15 16:26:48 2020 us=364975 Initialization Sequence Completed

Vielen Dank !

Please also mark the comments that contributed to the solution of the article

Content-Key: 547945

Url: https://administrator.de/contentid/547945

Printed on: April 23, 2024 at 13:04 o'clock

21 Comments

Latest comment

Und Bridging mach kein normaler IT Mensch im VPN Umfeld. Geht massiv auf die Performance, da die gesamte Broad- und Multicast Last beider Endnetzwerke den Tunnel belasten. Kein Netzwerker macht sowas sondern immer Routing. Eine bekannte Binsenweisheit.

Selbst die offizielle OpenVPN Doku rät aus gutem Grund massiv von Bridging Konzepten ab. Da muss man sich dann auch nicht groß wundern wenn es zu solchen Instabilitäten kommt.

Selbst die offizielle OpenVPN Doku rät aus gutem Grund massiv von Bridging Konzepten ab. Da muss man sich dann auch nicht groß wundern wenn es zu solchen Instabilitäten kommt.

- Server hinter Router ist nicht mit Ping zu erreichen

Ist normal und auch gewollt, denn das verhindert logischerweise die Firewall im Internet Router.Details zu internen OpenVPN Servern wie immer hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Bitte wirklich lesen und verstehen !!

- Vermutung: Fehler in den Routen passiert oder Router hat einen Defekt

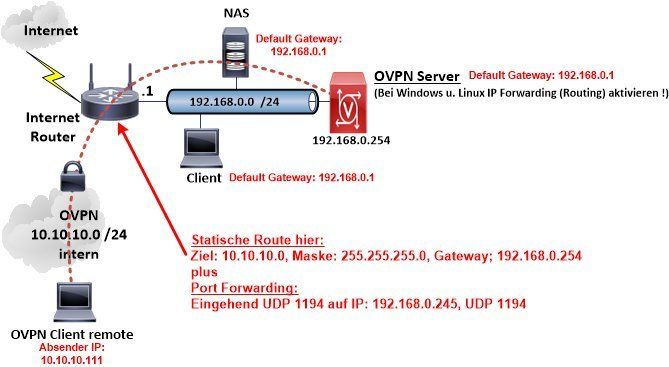

Möglich wenn du die statische Route im Internet Router auf das interne OpenVPN IP Netz vergessen hast. Siehe dazu diese Skizze die alle ToDos dazu erklärt:Diese statische Route im Internet Router auf das interne VPN Netz ist zwingend wenn von den VPN Clients lokale Rechner im lokalen LAN erreicht werden müssen die selber aber wiederum nur den Internet Router als Default Gateway haben. Der muss dann logischerweise mit einer statischen Route wissen wie dieses OpenVPN IP Netz zu erreichen ist !!

So richtig eingerichtet klappt es sofort auf Anhieb.

Als ehemaliger Telecolumbus-Kunde / jetzt Pyur

Oha...du Armer. Der ziemlich gruseligste Provider im Markt und schlechteste Wahl die man treffen kann....befindet sich mein Router im Multi-NAT-Betrieb

Was bitte ist oder soll ein "Multi-NAT-Betrieb" im Netzwerk Umfeld sein ?? So einen Begriff gibt es nicht ?!stellt mir aber eine private 100er IP an den WAN-Anschluss

Was bitte sind "private 100er IP" Auch das ist Unsinn, denn solche privaten IP Adressen gibt es gar nicht. Welche Ranges private RFC 1918 IP Adressen haben kannst du hier genau nachlesen:https://de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Also schon mal 2 Punkte mit denen man hier zur Hilfestellung recht wenig bis gar nichts anfangen kann.

Wenn ich DDNS über den Router versuche, kann er nicht anders, als auf diese private IP zu verweisen.

Was ja normal ist. Welche IP Adresse sollte der Router denn auch sonst an den DDNS Provider melden.Vermutlich nutzt Pyur DS-Lite mit einem zentralen CGN, spricht nutzt also in seinem internen Kundennetz private RFC 1918 IP Adressen oder solche aus dem IANA IPv4 Shared Address Space RFC 6598 die du hier laienhaft als private IP Adressen titulierst was sie nicht sind.

https://tools.ietf.org/html/rfc6598

Fazit:

In so einem DS-Lite / CGN Konstrukt deines Providers hast du keinerlei Möglichkeiten dein Netzwerk von "außen" aus dem Internet zu erreichen weil du das zentrale CGN / NAT (IP Adress Translation) Gateway des Providers niemals überwinden kannst. Das ist technisch völlig unmöglich.

Siehe dazu auch: https://www.heise.de/ct/ausgabe/2013-6-Internet-Dienste-trotz-DS-Lite-nu ...

Fazit:

Du musst den Provider Pyur um eine öffentliche IP Adresse bitten am WAN Port. In der Regel ist das deren teureren Business Verträgen vorbehalten. Für ein Erreichen deines Netzwerkes von außen ist eine öffentliche IP aber zwingend erforderlich.

Als Workaround geht das nur mit einem IPv4 Tunnelbroker oder indem du einen VPN "Relais" Host mit einer öffentlichen IP Adresse einrichtest und den als zentralen Zugangspunkt zu deinem Heimnetz einrichtest.

Beide Workarounds sind aber auch kostenpflichtig und technisch ist die Option mit öffentlicher IP besser.

So oder so sollte man sein Heimnetz und gerade ein NAS dadrinnen immer nur geschützt mit einem VPN freigeben und niemals mit unverschlüsseltem Port Forwarding. Es sei denn die Integrität deiner Daten und deren Sicherheit ist dir vollkommen Wumpe...

Mein Router meldet mir:

Gut er meint damit vermutlich eine klassische Router Kaskade mit doppeltem NAT:Kopplung von 2 Routern am DSL Port

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

wobei DDNS-Service in solcher Umgebung nicht unterstützt wird."

Ja, ist logisch, denn der kann ja nur das an den DDNS Provider melden was er an seiner WAN IP hat.Aber auch wenn er die öffentliche Provider IP von dessen zentralem CGN NAT Gateway melden würde würde dir das nichts nützen denn das Gateway lässt niemals Zugriffe von außen zu. Technisch wäre es auch völlig unmöglich.

Als Laie habe ich diese Information versucht 1 : 1 wiederzugeben, um den Helfern eine gute Grundlage zu bieten.

Das verwirrt leider oft mehr als das es hilft, da diese deutschen Übersetzungen in der Regel immer falsch und fachfremd sind. Aber OK, es ist damit eine klassische Router Kaskade gemeint.Die liegt ja auch quasi vor wenn man sich das Provider CGN Gateway als NAT Router vorstellt, was es ja auch ist, und dein Router dann dahinter kaskadiert. Das RFC 6598 IP Netz mit den "100er IPs" ist dann quasi das Koppelnetz einer solchen Kaskade.

Mit den o.a. Tutorial verstehst du hoffentlich das Prinzip was dahinter steckt ?!

Pyur hat keine IPv4 Adressen mehr zur Verfügung und muss deshalb zwingend CGN nutzen für seine Kunden mit all den daraus resultierenden Nachteilen.

https://www.heise.de/newsticker/meldung/Das-war-s-mit-IPv4-Adressen-in-E ...

Der User "berndione" beschreibt eben genau das was oben auch schon mehrfach gesagt wurde. Man muss die Pyur Hotline anrufen und um eine öffentliche IP bitten. Das Zauberwort für die wohl vermutlich hoffungslosen Laien an der Pyur Hotline lautet wohl "NAT aus" also das man das (CGN) NAT auf Providerseite für deinen Achluss ausschaltet.

Damit bekommst du dann eine öffentliche IP am privaten Asus Router und damit ist der dann logischerweise sofort von überallher im Internet erreichbar !

kann ich ja immer noch den Providerwechsel in´s Auge fassen.

Damit solltest du an der Hotline auf alle Fälle drohen. Wenn es denen an den Umsatz geht bewegen die sich meistens. Bei Pyur und seinem Kundenverhältnissen muss man das aber bezweifeln.Trotzdem viel Glück ! Kannst ja mal berichten obs geklappt hat.

dass ich gerade jetzt noch 12Monate Laufzeit habe - so was Dummes aber auch.

Sorry aber googel man nach Pyur Kundenzufriedenheit. Wer sich dann trotzdem noch mit längeren Laufzeiten an die verkauft dem kann auch das tollste Forum dann nicht mehr helfen... https://www.heise.de/newsticker/meldung/United-Internet-Besorgnis-ueber- ...

Wie gesagt...wenn man sich die gruseligen Kunden Feedbacks zu diesem Gruselprovider ansieht muss man sich über das von dir Geschilderte gar nicht mehr groß wundern. Als Fazit bleibt dann bloß das dieser Provider eher ein Alptraum ist als ein Provider. Die technischen Limits dort sprechen ja auch schon eine deutliche Sprache.

Da kann man nur wegbleiben oder zieht den Server schnell um was bei dir ja auch die Lösung gebracht hat.

Gut wenn es nun rennt wie es soll.

Case closed !

Da kann man nur wegbleiben oder zieht den Server schnell um was bei dir ja auch die Lösung gebracht hat.

Gut wenn es nun rennt wie es soll.

Case closed !